Underground

Anuncio

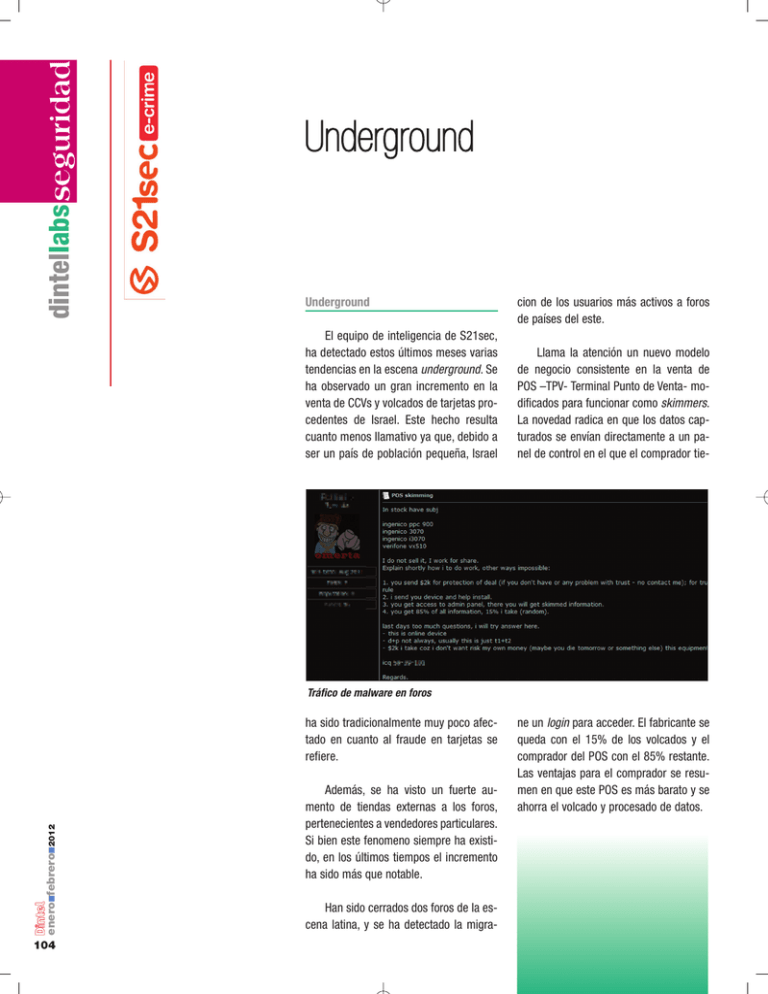

dintellabs Underground Underground El equipo de inteligencia de S21sec, ha detectado estos últimos meses varias tendencias en la escena underground. Se ha observado un gran incremento en la venta de CCVs y volcados de tarjetas procedentes de Israel. Este hecho resulta cuanto menos llamativo ya que, debido a ser un país de población pequeña, Israel cion de los usuarios más activos a foros de países del este. Llama la atención un nuevo modelo de negocio consistente en la venta de POS –TPV- Terminal Punto de Venta- modificados para funcionar como skimmers. La novedad radica en que los datos capturados se envían directamente a un panel de control en el que el comprador tie- Tráfico de malware en foros enero■febrero■2012 ha sido tradicionalmente muy poco afectado en cuanto al fraude en tarjetas se refiere. 104 Además, se ha visto un fuerte aumento de tiendas externas a los foros, pertenecientes a vendedores particulares. Si bien este fenomeno siempre ha existido, en los últimos tiempos el incremento ha sido más que notable. Han sido cerrados dos foros de la escena latina, y se ha detectado la migra- ne un login para acceder. El fabricante se queda con el 15% de los volcados y el comprador del POS con el 85% restante. Las ventajas para el comprador se resumen en que este POS es más barato y se ahorra el volcado y procesado de datos. dintellabs En ella defienden que Duqu está siendo utilizado para robar certificados de CAs de Europa, África y Asia, para posteriormente ser utilizados para firmar código malicioso. Visión global: Duqu Duqu es un troyano de la familia de los RAT -Remote Admin Trojan- con la capacidad de descargar otros troyanos al equipo infectado. El troyano fue detectado por primera vez a comienzos del otoño, de acuerdo con la información extraída del informe de Symantec1, aunque se han encontrado muestras en VirusTotal con fecha 7 de septiembre. Su fama viene dada porque tras el análisis del mismo se han encontrado evidencias que apuntan a que Duqu ha sido desarrollado por los mismos creadores de Stuxnet, o por lo menos por programadores con acceso al código fuente del mismo, aunque Duqu no se propaga automáticamente, algo que si hacía Stuxnet, ni contiene código relacionado con sistemas de control industrial. Se postula que lo que los autores buscan es recopilar información para preparar un ataque posterior a una tercera empresa. Como curiosidad cabe apuntar que se le ha dado el nombre de Duqu porque el troyano genera archivos con el prefijo DQ. Duqu está compuesto por un driver, una DLL y un archivo de configuración. Por lo que parece, estos tres elementos son instalados por un documento Word que contiene un exploit 0-day del kernel de Windows. ■ Se postula que lo que los autores de Duqu buscan es recopilar información para preparar un ataque posterior a una tercera empresa ■ Resumen de comportamiento El malware abre una puerta trasera en el sistema infectado, permitiendo a los atacantes obtener información del equipo comprometido tal como la lista de los procesos en ejecución, detalles de la cuenta de usuario y la información del dominio, capturas de pantalla, información de red, letras tecleadas, enumeración de los recursos compartidos, etc. El malware envía toda la información recopilada de forma cifrada a su panel de control, en la IP 206.183.111.97, permitiendo además la descarga de más contenido de carácter malicioso desde el servidor. Duqu es capaz de infectar equipos no conectados a Internet mediante la copia en carpetas compartidas de red. Además, permite el uso de equipos comprometidos con acceso a Internet como pasarelas entre el panel de control y los equipos infectados sin salida al exterior, pudiendo así recibir comandos. Por último, es importante resaltar que Duqu tarda unos 15 minutos en ejecutarse una vez el equipo ha sido infectado -posiblemente para dificultar su análisis-, y tiene capacidad de desinstalarse a sí mismo. enero■febrero■2012 Para instalarse, Duqu utiliza un certificado digital válido registrado a nombre de C-Media Electronics Incorporation, conseguido mediante sustracción a la empresa, o mediante el compromiso de alguna entidad certificadora, idea hacia la que apunta la teoría de McAfee2. Symantec ha sido capaz de confirmar infecciones en Francia, Países Bajos, Suiza, Ucrania, India, Irán, Sudán y Vietnam. También se han detectado incidentes en Austria, Hungría, Indonesia y Gran Bretaña, pero están en proceso de investigación y confirmación. 105 dintellabs Vulnerabilidad 0-day enel kernel de Windows CrySyS, el laboratorio húngaro que descubrió Duqu en primera instancia ha conseguido el dropper que llevó a la infección inicial del sistema. El proceso de instalación es el siguiente: – Se hizo llegar a las víctimas un documento Word modificado, y mediante el uso de la ingeniería social consiguieron que fuera abierto. – Una vez hecho esto, se explotó una vulnerabilidad 0-day que afectaba al motor de análisis de fuentes TrueType de Win32k, permitiendo la ejecución de código arbitrario en modo kernel. Mediante esta vulnerabilidad instala el driver y lo registra como un servicio para que se ejecute en el inicio del sistema. Una vez en ejecución, el driver inyecta la DLL en el proceso services.exe y, si tiene éxito, la DLL extrae otros componentes que son inyectados en otros procesos. Detección Tráfico de red Duqu utiliza los protocolos HTTP y HTTPS para comunicarse con el servidor del panel de control alojado en la IP 206.183.111.97. Este servidor está localizado en la India, y ha sido deshabilitado por el ISP “Web Werks WEBWRKS-PHLA1”. También se ha detectado y cerrado otro panel de control en Bélgica con la IP 77. 241. 93. 160. – nfrd965.sys – adpu321.sys – iraid18.sys – igdkmd16b.sys – bpmgs.sys – adp55xx.sys La carga del driver se realiza añadiendo alguna de las siguientes claves al registro de Windows: –HKEY _ LOCAL _ MACHINE\SYSTEM\CurrentControlSet\Ser vices\JmiNET3 Al haberse encontrado un único instalador y al tratarse de una vulnerabilidad de kernel es posible que haya otros vectores de infección. enero■febrero■2012 Se han reportado también comunicaciones al rango de IPs 206.53.48-61. Es altamente recomendable revisar en los logs la aparición de comunicaciones a esta IP o a cualquier IP de los rangos indicados en los dispositivos de comunicación. 106 http://www.symantec.com/connect/w32_d uqu_precursor_next_stuxnet (1) http://download.nai.com/products/mcafeeavert/dil/Duqu_CTR_v1.9.pdf Modificación del sistema Symantec ha proporcionado los siguientes hashes y nombres de archivo, que han sido identificados como parte de la amenaza. (2) http://www.crysys.hu/duqudetector.htm (3) http://www.crysys.hu/duqudetectorfiles/files/manual-v1_01.txt (4) Además, se han detectado también drivers de Duqu utilizando los siguientes nombres de archivo, que no están incluidos en el informe de Symantec: –HKEY_LOCAL_MACHINE\SYSTEM\Curre ntControlSet\Services\cmi4432. Detectar estas entradas de registro en un sistema Windows es un claro indicativo de que la máquina está infectada por Duqu. Herramientas Con la intención de detectar Duqu, tanto en una única máquina como en una red entera, el equipo de CrySyS, primeros descubridores de la amenaza, ha publicado una herramienta3 que intenta encontrar diversas anomalías e indicadores de la presencia de Duqu basándose4 en firmas y heurísticos.