M - CiberEsquina - Universidad Nacional Abierta

Anuncio

358

Versión 1

Semana 07

.2ª. Prueba Integral 1/8

Lapso 2015-2

UNIVERSIDAD NACIONAL ABIERTA

VICERRECTORADO ACADÉMICO

ÁREA INGENIERÍA

MODELO DE RESPUESTA

ASIGNATURA: SISTEMAS OPERATIVOS

MOMENTO: Segunda Prueba Integral

FECHA DE APLICACIÓN: 12/02/2016.

MOD. I, UND. 1, OBJ.1

CÓDIGO: 358

VERSION 1

CRITERIO DE DOMINIO 1/1

1a) Explique cuál es el objetivo de las llamadas al sistema.

b) Elabore un cuadro con las categorías principales de llamadas al

sistema.

Respuesta:

a) Solicitar un servicio de los que el Sistema Operativo ofrece,

utilizando para ello una interfaz de llamadas al sistema que

depende del Sistema Operativo que se utilice.

Especialistas: Carmen Maldonado / Sonia Sanabria

Ingeniería de Sistemas

Evaluadora: Sandra Sánchez

358

.2ª. Prueba Integral 2/8

Lapso 2015-2

Versión 1

Semana 07

b) Cuadro de llamadas al sistema agrupado por categorías.

Control de

procesos

-Crear

.abortar

proceso

-Cargar

-Ejecutar

-Obtener

atributos

-Establecer

atributos

-Esperar un

tiempo

-Esperar

suceso

-Asignar,

liberar

memoria.

Administración

Administración

de archivos

de dispositivos

-Crear, borrar

-Solicitar, liberar

archivos.

dispositivo.

-Abrir, cerrar,

-Leer, escribir,

leer, reposicionar.

reposicionar,

-Obtener, definir

Obtener, definir

atributos de

atributos de

archivo

dispositivo.

-Conectar,

desconectar

dispositivos

lógicamente

Mantenimiento de

información

-Obtener, definir

hora/fecha.

-Obtener,

establecer datos

del sistema.

-Obtener,

establecer

atributos de

:procesos,

archivos,

diapositivas.

Comunicaciones

-Crear, eliminar

conexiones de

comunicación.

-Enviar, recibir

mensajes.

-Transferir

información de

estado.

-Conectar,

desconectar

dispositivos

remotos.

CRITERIO DE CORRECCIÓN: Para considerar logrado el

objetivo, se debe responder en forma similar a la clave de

respuestas explicando el objetivo de las llamadas al sistema y

haber elaborado un cuadro con las categorías principales de las

llamadas al sistema.

MOD. I, UND. 2, OBJ. 2

CRITERIO DE DOMINIO 1/1

2- Describa las categorías principales en que se clasifican las

ventajas de la programación multihebra.

Especialistas: Carmen Maldonado / Sonia Sanabria

Ingeniería de Sistemas

Evaluadora: Sandra Sánchez

358

Versión 1

Semana 07

.2ª. Prueba Integral 3/8

Lapso 2015-2

Respuesta:

o Capacidad de respuesta: Incrementa la capacidad de

respuesta del usuario, ya que permite que un programa

continúe ejecutándose aunque otra parte de él, esté

ejecutando otra operación.

o Compartición de recursos: Comparten memoria,

código y datos, lo cual permite que una aplicación tenga

varias hebras de actividad diferentes, utilizando el mismo

espacio de direcciones.

o Economía: Las hebras comparten los recursos de los

procesos a los cuales pertenecen; por lo tanto resulta

más económico crear y hacer cambios de contexto entre

las mismas.

o Utilización de arquitecturas multiprocesador: Las

hebras pueden utilizarse en paralelo en los diferentes

procesadores en este tipo de arquitectura.

CRITERIO DE CORRECCIÓN: Para considerar logrado el

objetivo, se deben definir claramente las categorías principales

en que se clasifican las ventajas de la programación

multihebra.

MOD. II, UND. 3, OBJ. 3

CRITERIO DE DOMINIO 1/1

3- Defina los parámetros del algoritmo de planificación de colas

multinivel realimentadas e indique cuáles son sus ventajas y

desventajas.

Respuesta:

Parámetros.

o El número de colas.

o El algoritmo de planificación para cada cola.

o El método utilizado para mover un proceso a una cola de

mayor prioridad.

Especialistas: Carmen Maldonado / Sonia Sanabria

Ingeniería de Sistemas

Evaluadora: Sandra Sánchez

358

Versión 1

Semana 07

.2ª. Prueba Integral 4/8

Lapso 2015-2

o El método utilizado para mover un proceso a una cola de

menor prioridad.

o El método utilizado para determinar en qué cola será

asignado un proceso cuando hay que asignarle servicio.

Ventajas: Se puede configurar para adaptarlo a cualquier

sistema que se quiera diseñar.

Desventajas: Es el más complejo para diseñar; pues se

requiere de algún mecanismo para seleccionar los valores de

los parámetros anteriormente descritos y es poco flexible

CRITERIO DE CORRECCIÓN: Para considerar logrado el objetivo,

se deben identificar claramente los parámetros del algoritmo y

explicar sus ventajas y desventajas.

MOD. II, UND. 4, OBJ. 4

CRITERIO DE DOMINIO 1/1

4- Supongamos una Base de Datos con muchos procesos que

necesitan leer y escribir en ella, se permite el acceso concurrente a los

lectores, pero si la está utilizando algún proceso de escritura, ningún

otro proceso, incluido el de lectura puede acceder a ella.

En base a la situación planteada escriba en pseudocódigo la solución

al problema de la sincronización de los procesos.

Respuesta:

// Variables de estado

int nlectores = 0;

int nescritores = 0;

Especialistas: Carmen Maldonado / Sonia Sanabria

Ingeniería de Sistemas

Evaluadora: Sandra Sánchez

358

Versión 1

Semana 07

.2ª. Prueba Integral 5/8

Lapso 2015-2

// Proceso Lector

Lector ( ) {

// Se bloquea si hay algún escritor trabajando

Bloquearse si: nescritores > 0

nlectores++

leer Base de Datos

nlectores--;

si nlectores == 0 =>desbloquear a un escritor

}

// Proceso Escritor

Escritor ( ) {

// Se bloquea si hay algún proceso trabajando (lector o

escritor)

Bloquearse si: nlectores > 0 or nescritores > 0

nescritores++

escribe en la Base de Datos

nescritores --;

si hay lectores esperando =>desbloquear a todos los lectores

si no hay lectores esperando y hay escritores esperando

=>desbloquear a un escritor

}

CRITERIO DE CORRECCIÓN: Para considerar logrado el objetivo,

el estudiante debe realizar el algoritmo en una forma similar a la

respuesta indicada.

MOD. II, UND. 5, OBJ. 5

CRITERIO DE DOMINIO 1/1

5- Se tiene un sistema que dispone de diez recursos y está formado

por tres procesos P1, P2 y P3, cada uno necesita como máximo

los siguientes recursos.

Especialistas: Carmen Maldonado / Sonia Sanabria

Ingeniería de Sistemas

Evaluadora: Sandra Sánchez

358

.2ª. Prueba Integral 6/8

Lapso 2015-2

Versión 1

Semana 07

El proceso P1 necesita máximo 05 recursos.

El proceso P2 necesita máximo 06 recursos.

El proceso P3 necesita máximo 04 recursos.

Recursos utilizados:

El proceso P1 usa 03 recursos.

El proceso P2 usa 04 recursos.

El proceso P3 usa 02 recursos.

Utilizando estos datos y el Algoritmo del Banquero, determine y

explique si esta situación corresponde o no a un estado seguro.

Respuesta:

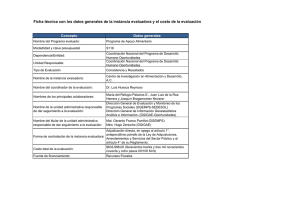

Proceso

Usados

P1

P2

P3

Total

Disponible

3

4

2

Posibles

necesarios

2

2

2

Máximos

necesarios

5

6

4

01

Para que se considere un ESTADO SEGURO, el sistema debe

contar con suficientes recursos disponibles, para poder atender las

futuras solicitudes de los procesos.

Por lo tanto la situación planteada es un estado NO SEGURO, ya

que el sistema no cuenta con suficientes recursos disponibles, para

atender las futuras solicitudes, se puede apreciar que queda en

disponibilidad sólo un recurso y todos los procesos necesitan dos

recursos para terminar.

CRITERIO DE CORRECCIÓN: Para considerar logrado el objetivo,

se debe determinar y explicar si la situación planteada, utilizando el

correspondiente algoritmo corresponde o no corresponde a un

estado seguro.

Especialistas: Carmen Maldonado / Sonia Sanabria

Ingeniería de Sistemas

Evaluadora: Sandra Sánchez

358

Versión 1

Semana 07

MOD. IV, UND. 9, OBJ. 9

.2ª. Prueba Integral 7/8

Lapso 2015-2

CRITERIO DE DOMINIO 1/1

6.-

a) Defina en que consiste el acceso directo a memoria DMA

(direct-memory-access).

b) Describa la secuencia de los pasos a seguir para realizar una

transferencia DMA.

Respuesta:

a) Es un procesador de propósito especial llamado

controladora de acceso directo a memoria , es utilizado en las

computadoras y microprocesadores modernos, lo cual permite

que ciertos subsistemas de hardware dentro de la

computadora, puedan acceder a la memoria principal del

sistema operativo, tanto para lectura como escritura, en forma

independiente de la CPU (Unidad Central de Procesamiento),

copiando bloques de memoria de un dispositivo a otro; si bien

deja a la CPU libre para efectuar otras tareas, este proceso

ocupa tanto el bus de datos como el bus de direcciones, por lo

cual se necesita la implementación de estrategias regulatorias

para su uso, de modo que estos no queden totalmente

acaparados por la DMA.

b)

1. Se le indica al controlador de dispositivo que transfiera

datos desde el disco al bufer situado en la dirección X.

2. El controlador de dispositivo le indica a la controladora de

disco que transfiera N bytes, desde el disco al bufer

situado en la dirección X.

3. La controladora de disco inicia una transferencia de DMA.

Especialistas: Carmen Maldonado / Sonia Sanabria

Ingeniería de Sistemas

Evaluadora: Sandra Sánchez

358

.2ª. Prueba Integral 8/8

Lapso 2015-2

Versión 1

Semana 07

4. La controladora de disco, envía cada byte a la controladora

DMA.

5. La controladora de DMA transfiere los bytes al bufer

situado en la dirección X, incrementando la dirección de

memoria y disminuyendo N (número de bytes a transferir)

hasta que N sea igual a cero.

6. Cuando N es igual a cero, la DMA interrumpe la CPU para

indicarle el fin de la transferencia

CRITERIO DE CORRECCIÓN: Para considerar logrado el

objetivo, el estudiante debe:

a) definir en que consiste el acceso directo a memoria

DMA (direct-memory-access), en forma similar a la

clave de respuesta.

b) Describir en una forma similar a la clave de

respuesta, la secuencia de pasos a seguir para

realizar una transferencia DMA.

FIN DE LA PRUEBA

Especialistas: Carmen Maldonado / Sonia Sanabria

Ingeniería de Sistemas

Evaluadora: Sandra Sánchez