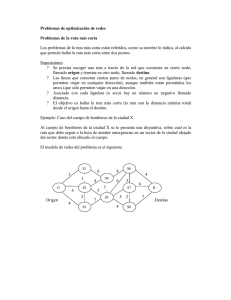

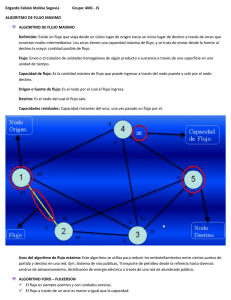

pfc1434 - Repositorio Principal

Anuncio