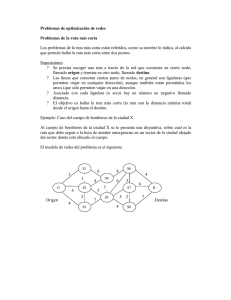

pfc1572 - Repositorio Principal

Anuncio