Manual de Seguridad en Internet - Colexio de Economistas de A

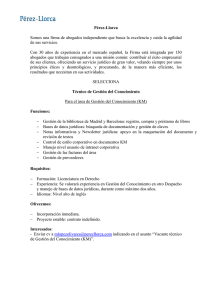

Anuncio