IMPLEMENTACION DE LA RED PRIVADA VIRTUAL (VPN) A LAS

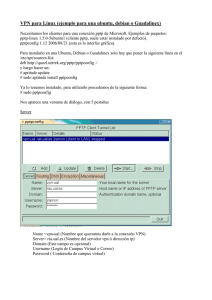

Anuncio