Introducción - DSpace de la Universidad Catolica de Cuenca

Anuncio

Introducción

En la actualidad y a lo largo de la historia los seres humanos han

buscado siempre su bien común y mejorar tanto en el aspecto intelectual así

como en el aspecto económico sin importar las consecuencias que estas

provoquen, buscando siempre en su desarrollo los elementos, formas

y

medios que faciliten su trabajo y uno de esos medios es precisamente el

robo y sabotaje de la información confidencial o llamados también delitos

informáticos.

Durante el transcurso del tiempo e introducida la tecnología

informática, aparece una nueva rama de esta ciencia como es la Informática

forense, esta es una ciencia relativamente nueva y no existen estándares

aceptados, esta rama se basa en las técnicas de análisis y la recolección de

la información atravéz del uso de herramientas forenses.

La ciencia forense es sistemática y se basa en hechos premeditados

para recabar pruebas para luego analizarlas. La tecnología, en caso de

análisis forense en sistemas informáticos, son aplicaciones que hacen un

papel de suma importancia en recaudar la información y pruebas necesarias.

La escena del crimen es el computador y la red a la cual éste está

2

conectado. Gran cantidad de documentos son elaborados digitalmente en

computadores para ser a continuación impresos.

El Análisis Forense permite descubrir el origen del atacante, identificar

detalladamente las acciones realizadas, determinar las herramientas y

métodos utilizados, y lo más importante: descubrir las vulnerabilidades que lo

han hecho posible con objeto de poder fortificar el sistema ante futuros

incidentes.

Estrictamente hablando, el Análisis Forense se refiere a la recopilación

de evidencias bajo notario que puedan servir como prueba judicial. Es por

ello que la mayor parte de las técnicas se basan en la recuperación de

información de discos duros, ahora que comienza a decaer las técnicas

denominadas Floppy Disk Forensics

En este sentido, el líder del mercado en entornos forenses de discos

es ENCASE, que puede realizar duplicaciones exactas del contenido de un

disco, incluso de forma remota. SMART es una utilidad que permite instalar

en un disco las imágenes capturadas con Encase. A la sombra de esta

herramienta, líder del mercado, han surgido muchas otras herramientas

similares, como por ejemplo Forensics Toolkit.

La empresa Checa LEC, s.r.o. dispone de dos productos de análisis

forense de discos, Disk Doubler II (un duplicador hardware de discos) y

DiskDoubler Plus, una aplicación de búsqueda de cadenas en los datos

adquiridos. (Gordon, Uso de Herramientas Forenses, 2008)

3

Este servicio es de utilidad a empresas que llevan adelante juicios

laborales con sus empleados, o con sus asociados por conflictos de

intereses, a estudios jurídicos que necesitan recabar información ya sea para

presentarla frente a un tribunal o bien para negociar con las partes un

acuerdo extrajudicial de resarcimiento (restitución, devolución o reparación),

renuncia, etc. Es de utilidad a los organismos judiciales y policiales que

buscan evidencias de todo tipo de crímenes. En la actualidad existen varios

tipos de software que permiten recolectar evidencias de los delitos

informáticos realizados en un centro de información como por ejemplo Hélix,

Ethereal, Caín y Abel, Handy Recovery, TrueCrypt, entre otros. Los cuales

serán también parte del tema de estudio. (Análisis forense.htm, 2004)

CAPITULO I

Marco Referencial, Marco Teórico.

1.1

¿Qué es el Informática Forense?

La informática Forense es una ciencia relativamente nueva y no

existen estándares aceptados, aunque algunos proyectos están en

desarrollo, como el C4PDF (Código de Prácticas para Digital Forensics), de

Roger Carhuatocto, el OSCFM (Open Source Computer Forensics Manual),

de Matías Bevilacqua Trabado y las Training Standards and Knowledge Skills

and Abilities de la International Organization on Computer Evidence, que

mantiene online varias conferencias interesantes.

La Informática forense auxilia a los abogados y jueces a identificar,

obtener y analizar datos y transacciones electrónicas en un litigio ya sea

judicial o extrajudicial.

Según el FBI, la informática (o computación) forense es la ciencia de

adquirir, preservar, obtener y presentar datos que han sido procesados

electrónicamente y guardados en un medio computacional.

5

Desde 1984, el Laboratorio del FBI y otras agencias que persiguen el

cumplimiento de la ley empezaron a desarrollar programas para examinar

evidencia computacional. (forensicfocus.com/)

1.2

Breve Historia de la Informática Forense

En España, la organización más prestigiosa a este respecto es el es-

CERT. Se reconoce generalmente a Dan Farmer y Wietse Venema, los

creadores del Forensics Toolkit, como los pioneros de la informática forense.

Actualmente, Brian Carrier es probablemente uno de los mayores expertos

mundiales en el tema. En España, destacan en esta materia Roger

Carhuatocto, (del es-Cert), David Barroso (S21SEC), Raúl Siles (HP), Javier

Fernández-Sanguino

(Germinus)

y

Antonio

Javier

García

Martínez

(Telefónica Móviles).

Entre las revistas especializadas se encuentran International Journal

of Digital Evidence, que acaba de liberar su edición Winter 2004; y Digital

Investigation, que ofrece de forma gratuita su primer número.

Dentro de las distribuciones Linux específicas para informática forense

destacan F.I.R.E. Linux (Forensics and Incident Response Environment) y

Honeynet CD-ROM.

Existen varias unidades especializadas en Informática forense entre

las Fuerzas de Seguridad, como por ejemplo el Grupo de Delitos Telemáticos

de la Guardia Civil (España), la Brigada de Investigación Tecnológica del

Cuerpo Nacional de Policía (España), la National Hi-Tech Crime Unit

(Inglaterra) o el Laboratorio de Informática forense del Departamento de

6

Defensa (Estados Unidos). Un interesante portal sobre Delitos Informáticos,

es precisamente el denominado Delitos Informáticos.

La ciencia forense es sistemática y se basa en hechos premeditados

para recabar pruebas para luego analizarlas. La tecnología, en caso de

análisis forense en sistemas informáticos, son aplicaciones que hacen un

papel de suma importancia en recaudar la información y pruebas necesarias.

La escena del crimen es el computador y la red a la cual éste está

conectado. Gran cantidad de documentos son elaborados digitalmente en

computadores para ser a continuación impresos

La importancia

de analizar sistemas informáticos en busca de

evidencia que colabore a llevar adelante una causa judicial o una

negociación extrajudicial. Es la aplicación de técnicas y herramientas de

hardware y software para determinar datos potenciales y relevantes.

También puede servir para informar adecuadamente al cliente acerca

de las posibilidades reales de la evidencia existente o supuesta. Los

naturales destinatarios de este servicio son los estudios jurídicos aunque

cualquier empresa o persona puede contratarlo. La necesidad de este

servicio se torna evidente desde el momento en que la enorme mayoría de la

información generada está almacenada por medios electrónicos. (Gordon,

Informatica Forense, 2008)

1.3

Objetivos de la Informática Forense

Compensar los daños causados por los criminales o intrusos.

7

Realizar la persecución y procesamiento judicial de los

criminales.

Crear y aplicar medidas para prevenir casos similares.

Estos objetivos son logrados de varias formas, entre ellas, la principal

es la recolección de evidencia.

1.4

Importancia de la Informática Forense

Es importante porque se encarga de analizar sistemas informáticos en

busca de evidencia que colabore a llevar adelante una causa judicial o una

negociación extrajudicial.

Es la aplicación de técnicas y herramientas de hardware y software

para determinar datos potenciales y relevantes. También puede servir para

informar adecuadamente al cliente acerca de las posibilidades reales de la

evidencia existente o supuesta.

Los naturales destinatarios de este servicio son los estudios jurídicos

aunque cualquier empresa o persona puede contratarlo. La necesidad de

este servicio se torna evidente desde el momento en que la enorme mayoría

de la información generada está almacenada por medios electrónicos.

(Gordon, Informatica Forense, 2008)

1.5

Usos de la Informática Forense

La informática Forense se puede utilizar en las siguientes ramas:

Prosecución Criminal: La Evidencia incriminatoria puede ser

usada para procesar una variedad de crímenes, incluyendo

8

homicidios, fraude financiero, tráfico y venta de drogas, evasión de

impuestos o pornografía infantil.

Litigación

Civil:

Son

los

casos

que

tratan

con

fraude,

discriminación, acoso, etc.

Investigación de Seguros: Es la evidencia encontrada en

computadoras, puede ayudar a las compañías de seguros a

disminuir

los

costos

de

los

reclamos

por

accidentes

y

compensaciones.

Temas corporativos: Puede ser recolectada información en casos

que tratan sobre acoso sexual, robo, mal uso o apropiación de

información confidencial o propietaria, o aún de espionaje

industrial.

Mantenimiento de la ley: La informática forense puede ser usada

en la búsqueda inicial de órdenes judiciales, así como en la

búsqueda de información una vez se tiene la orden judicial para

hacer la búsqueda exhaustiva.

Prevención: puede utilizarse para la protección de la información o

de usuarios mal intencionado.

Ingeniería Inversa: Analizar un entorno atacado y comprometido

es un desafiante ejercicio de aplicación de ingeniería inversa, para

el cual es necesario tener gran conocimiento del funcionamiento de

9

los sistemas involucrados, las técnicas de ataque y los rastros que

dejan las mismas. (Gordon, Informatica Forense, 2008)

1.6

Donde Funciona la Informática Forense

Esta ciencia como se la conoce, tiene 3 diferentes áreas en donde

puede desenvolverse una investigación:

Área policial (Policía Digital),

Área judicial (Peritaje Informático Forense) y

Área privada (Oficinas de Investigación Privada).

1.6.1 Área Policial

La policía digital generalmente se divide en 3 departamentos donde utilizan

la informática forense para sus investigaciones:

Departamento de Pornografía Infantil.- Este departamento realiza

Patrullajes cibernéticos para la investigación y captura redes de pedofilia.

Departamento de Investigaciones y Delitos Financieros.- Este

departamento Realiza investigaciones de fraudes financieros además de

investigar delitos especiales como correos electrónicos maliciosos.

Departamento

de

Análisis

de

evidencias

digitales.-

Este

departamento se encarga del análisis y búsqueda de evidencia digital dentro

de las unidades de almacenamiento de los equipos utilizados para el

cometimiento del delito o que fueron causa del mismo.

1.6.2 Área Judicial.

10

El peritaje forense informático como es llamado en el campo judicial realiza

la búsqueda y presentación de pruebas útiles dentro de un proceso legal.

A continuación enumeramos algunos aspectos importantes que el

investigador forense deberá tener en cuenta al tratarse de un caso judicial.

1. Inicialmente deberá estar correctamente calificado como perito.

2. Deberá

esperar un oficio por parte del fiscal o juez donde

oficialice la asignación del caso y de los dispositivos o equipos a

investigar.

3. Deberá limitarse a investigar solo lo que el juez o fiscal le solicita.

4. Realizar correctamente el cambio de la cadena de custodia.

5. Utilizar la metodología de análisis forense.

6. Manejar correctamente la evidencia digital.

1.6.3 Área Privada

Se han desarrollado empresas que brindan los servicios de informática

forense para asuntos extrajudiciales. Estas actividades se las puede llevar

siempre que se enmarquen dentro de los márgenes jurídicos evitando así

pasar de investigador a infractor.

Como hemos visto la informática forense no solo se refiere al análisis

de unidades de almacenamiento en busca de evidencia digital, sino también

incluye técnicas de investigación digital que nos permitirá rastrear,

monitorear e identificar a los delincuentes escudados en un Nike (identidad

11

cibernética) y

personas en general que cometan un delito.

(Gordon,

Informatica Forense, 2008)

1.7

Ciencias Forenses: Especialidades Tecnológicas.

Podemos distinguir diferentes especialidades forenses relacionadas

con la tecnología como las siguientes:

Information Forensics.

Computer Forensics

Forensic Database

Network Forensics

1.7.1 Information Forensics:

Es la ciencia de la investigación de los procesos informáticos que

generan información.

Los procesos automáticos: Utilizan de forma generalizada las tecnologías

informáticas y de comunicaciones para capturar, procesar, almacenar y

transmitir datos.

Los procesos manuales: Complementan los sistemas informáticos en todos

los niveles de los procesos; ej. Desde la entrada de datos y la verificación de

cálculos, o desde la gestión de las comunicaciones hasta los informes de los

procesos de copia de respaldo de la información.

Todo ello constituye los Sistemas de Información Empresariales.

12

La

investigación

de los

procesos de información

se

centra

principalmente en las siguientes categorías:

Estrategias para la creación de los Sistemas de Información o sus

procesos.

El propio procesamiento de la información, ej. Funciones,

procedimientos, etc.

Interacciones de los procesos entre diferentes sistemas.

El entorno local.

1.7.2 Computer Forensics

Es

el

proceso

de

la

investigación

de

los

dispositivos

de

almacenamiento de datos y/o los equipos de proceso de datos (ordenadores

personales, ordenadores portátiles, servidores y estaciones de trabajo), o de

los medios de almacenamiento removibles (CD, disquetes, etc.), con el fin de

determinar si el equipo

informático ha sido utilizado para actividades

ilegales, no autorizadas o irregulares.

Se debe realizar en una forma tal que cumpla los estándares y buenas

prácticas internacionales para el tratamiento de las evidencias digitales, de

forma y manera que puedan ser admitidas en una corte de justicia.

Los forenses informáticos (Computers Forensics experts) deben:

Identificar las fuentes de documentos y otras evidencias digitales.

Conservar las evidencias

Analizar las evidencias

13

Conservar las pruebas localizadas

Es absolutamente esencial que el equipo de forenses tenga muy

presentes el alto nivel de sofisticación de los sospechosos.

En caso de que no haya disponible información suficiente para formar

una opinión sobre un hecho, el sospechoso debe ser considerado como un

experto, y se debe sospechar que se hayan utilizado contramedidas

destinadas a impedir las técnicas forenses (antiforensic).

1.7.3 Forensics Database

Esta permite realizar la monitorización de las Bases de Datos con el objetivo

de determinar si el equipo informático ha sido utilizado para actividades

ilegales, no autorizadas o irregulares.

1.7.4 Network Forensics:

Esta permite realizar la monitorización de las redes de datos con el objetivo

de determinar si el equipo informático ha sido utilizado para actividades

ilegales, no autorizadas o irregulares. (Gordon, Informatica Forense, 2008)

CAPITULO II

Análisis Forense

2.1

¿Que es Forense?

La ciencia forense es sistemática y se basa en hechos premeditados

para recabar pruebas para luego analizarlas. La tecnología, en caso de

análisis forense en sistemas informáticos, son aplicaciones que hacen un

papel de suma importancia en recaudar la información y pruebas necesarias.

La escena del crimen es el computador y la red a la cual éste está

conectado. Gran cantidad de documentos son elaborados digitalmente en

computadores para ser a continuación impresos.

2.2

Metodología del Análisis Forense

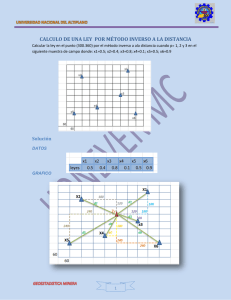

La metodología del análisis forense (Grafico 2.1), (Grafico 2.2) se basa

en cuatro fases: Identificar, Preservar, Analizar y Presentar.

15

Grafico 2.1 Metodología de análisis forense

Grafico 2.2 Fases de la Metodología de Análisis Forense

2.3

Análisis de la Evidencia

La evidencia almacenada debe ser analizada para extraer la

información relevante y recrear la cadena de eventos sucedidos.

16

Cualquier elemento enviado para su análisis forense debería ser en

primer lugar revisado para comprobar la integridad del paquete antes de

empezar dicho análisis. Es importante que el cliente especifique que

información es importante

Analizar las evidencias digitales va a depender del tipo de datos a

analizar, del tipo de sistema en el cual se clasifique el dispositivo

comprometido (ordenadores, dispositivos móviles, etc.)

En el peor de los casos el investigador forense deberá analizar todas

las evidencias digitales que posea para resolver el delito.

Existen cuatro categorías de datos:

1. Datos lógicamente accesibles.- Son los datos más comunes. Las

dificultades que podemos encontrar en estos datos son:

Que haya una gran cantidad de información a analizar (los

actuales dispositivos de almacenamiento pueden contener una

cantidad ingente de ficheros).

Que estén cifrados. Si están cifrados con programas como por

ejemplo Office es fácil romper la clave; en otros casos (como

puede ser al usar PGP) es virtualmente imposible romperlo.

Que estén corruptos o que tengan trampa (por ejemplo código

hostil que al producirse cierta situación puede hacer que se

formatee el disco duro, etc.).

17

2. Datos que han sido eliminados (si no han sido sobrescritos se

pueden volver a recuperar).

3. Datos en “ambient data” (espacio no asignado, ficheros de

swap/page file, espacio entre sectores, espacio entre particiones,

datastreams alternativos, etc.). Este tipo de datos necesita

software especial para poder ser recuperados.

4. Datos en estenografía (proceso por el cual se puede ocultar datos

dentro ficheros). Los forenses informáticos pueden usar técnicas

esteganográficas para buscar información oculta en los sistemas.

2.4

Elementos a Analizar

Elementos a analizar en función del tipo de sistema:

Sistemas informáticos.

Sistemas Windows.

Registro del sistema.

Contenido de Sistema de Fichero Cifrados (EFS).

FAT o MTF (Tablas de Metadatos de sistemas de ficheros

Windows).

Fichero BITMAP (Fichero creado durante el formateo de

volúmenes NTFS para Windows NT y superiores).

Papelera de reciclaje.

Ficheros de acceso directo.

Active Directory (Windows 2000 y superiores).

Log de visor de eventos.

18

2.4.1 Sistemas Unix/Linux

Listado descriptores de ficheros.

Ficheros del historial de la Shell.

Evidencias volátiles.

Mensajes de correo electrónico.

Ficheros de trabajo de impresión.

Archivos temporales de los browsers.

Cache de los browsers.

Historiales de los browsers.

Favoritos de los browsers.

Ficheros de cookies de los browsers.

Logs del sistema operativo.

Logs de aplicaciones.

Logs de clientes de chat.

Documentos de texto (cuyas extensiones pueden ser doc, wpd,

wps, rtf, txt, etc.).

Hojas de cálculo (cuyas extensiones pueden ser xls, wgl, wkl,

etc.).

Ficheros gráficos (cuyas extensiones pueden jpg, gif, tif, bmp,

etc.).

Otras localizaciones “no tan visibles”:

Espacio entre sectores.

Espacio entre particiones.

19

2.4.2 Redes

Información proporcionada por la tarjeta de red (dirección

MAC,

dirección IP).

Tabla de direcciones IP asignadas por el servidor DHCP

(Protocolo de configuración de Host Dinámico).

Cache de ARP (Protocolo de Resolución de Direcciones).

Logs del IDS (Sistema de detección de intrusos).

Memoria del IDS.

Logs del firewall.

Memoria del firewall.

Logs de servidores (Web, FTP, de correo electrónico).

Mensajes de correo electrónico almacenados en el servidor.

Logs de módems.

Información de routers:

RAM con información de configuración.

Cache ARP.

Logs del router.

Datagramas almacenados cuando el tráfico es alto.

Logs del servidor de autentificación.

Memoria del servidor de autentificación.

Información de routers:

RAM con información de configuración.

Logs del router.

20

2.4.3 Redes inalámbricas

Dentro de las redes inalámbricas debemos diferenciar 2 tipos:

1. Redes LAN Inalámbricas (Wireless LAN):

Información proporcionada por las tarjetas inalámbricas de red

(direcciones MAC, direcciones IP, etc.).

Puntos de acceso.

Logs de módems wireless.

2. Redes inalámbricas basadas en conmutación de circuitos (por

ejemplo de telefonía móvil).

Registros de facturación CDR (Charging Detail Records).

Registros que contienen información

para cada llamada

realizada, como número que se llamó, el día de la llamada,

duración, entre otros, organizados por clientes para efectos de

facturación.

2.4.4 Dispositivos móviles

Teléfonos móviles:

Ficheros con distinta información almacenada en la tarjeta del

móvil (SIM: Subscriber Identity Module, código PIN, código PUK).

Esta tarjeta es una Smart Card (ver sección Memoria Cards)

Chips de memoria Flash (Estas memorias contienen información

sobre el teléfono así como software interno del mismo).

Numerous IMEI (International Mobile Equipment Identity)

Números de teléfonos almacenados, mensajes de texto

21

Configuraciones (lenguaje, día/hora, tono/volumen, etc.).

Grabaciones de audio almacenadas.

Programas ejecutables almacenados

Configuraciones de Internet, GPRS, WAP

Log de llamadas (llamadas realizadas, recibidas, perdidas).

Datos (logs de sesiones, números marcados, etc.) contenidos en

dispositivos a los que se

haya conectado el teléfono móvil

(computadoras de sobremesa, ordenadores portátiles,...).

2.4.5 Organizadores de Mano (PDAs, Pockets PC, etc.)

RAM.

ROM. Memoria en la que se encuentra el sistema operativo y las

aplicaciones base.

FLASH-ROM. Memoria en la que podemos guardar aplicaciones y

datos que no queremos perder por un reseteo del dispositivo o

porque no tenga batería.

Datos (de sincronización, contactos, tareas, etc.) contenidos en

dispositivos a los que se

conectado

el

teléfono

en dispositivos a los que se

móvil

(ordenadores

de

haya

sobremesa,

ordenadores portátiles, teléfonos móviles,).

2.4.6 Sistemas Indebidos

Memory sticks y memory cards (Smarts Card y Compact Flash)

Básicamente su recolección de datos es igual que la de un disco

22

duro puesto que se basan en sistemas de ficheros tipo FAT

(normalmente).

Las estructuras de datos en las que se pueden analizar evidencias

son:

CIS (Card Information System) Área oculta que contiene

información del fabricante.

MBR (Máster Boot Record) en las tarjetas este sector esta

presentes por razones de compatibilidad y raramente se usará

como arranque de un disco duro (aunque los delincuentes, podría

ocultar aquella información).

Sector de arranque. Se usa junto al MBR para establecer la

geometría del dispositivo.

FAT. Contiene la lista que describe los clúster ocupados por los

ficheros.

2.5

El área de datos que contiene los datos de los ficheros actuales.

Análisis en sistemas Windows

¿Que analizamos?

Memoria Ram

Archivo Swap

Información de la red

Procesos del sistemas

Archivos del Disco Duro

Unidades externas

23

Análisis Memoria Ram

Sacar imagen forense de Memoria Ram (Hélix)

Aplicar el Kit Sysinternals Suite

Aplicar Las Herramientas de PsTools

Importante

Como en toda investigación, la información que podamos recopilar

depende de muchos factores, tales como el sistema operativo, el TimeLive

de la máquina y lógicamente, el tamaño de la memoria RAM. Pongamos

como ejemplo a Windows Vista y Windows XP. Windows Vista maneja de

forma diferente los datos en memoria RAM. Utiliza mucho el acceso a RAM,

para no cargar tanto al disco duro, ya que el acceso a memoria RAM es

mucho más rápido que el acceso a disco. Windows XP no carga tanto la

RAM, y en cambio utiliza mucho más el archivo de paginación. (Gordon,

Informatica Forense, 2008)

¿Que podemos Encontrar?

Entrada de usuarios

Archivos abiertos

Información de la red

Conexiones de red

Información de Procesos

Visualizar actividad de puertos

Proceso de memoria

Estado de la red

24

Información de drivers y servicios

2.6 ¿Porque Análisis Forense?

El Análisis Forense permite descubrir el origen del atacante, identificar

detalladamente las acciones realizadas, determinar las herramientas y

métodos utilizados, y lo más importante: descubrir las vulnerabilidades que lo

han hecho posible con objeto de poder fortificar el sistema ante futuros

incidentes. De este modo, se trata no sólo de proteger a la Informática

judicial contra estos incidentes, sino que puede verificar el alcance de los

mismos y tomar las medidas oportunas.

2.7 Metodología de trabajo

Se ha desarrollado una metodología de trabajo que garantiza la

validación y preservación de los datos que se adquieran en el proceso de

análisis forense. Los pasos o acciones realizadas, incluyendo posibles

modificaciones a cualquier evidencia, se documentan detalladamente. Las

tareas de investigación se realizan sobre una copia de la información y nunca

sobre la evidencia original. De hecho, la metodología contempla diversos

métodos de adquisición de datos como, por ejemplo, la duplicación de un

disco duro.

2.8 Fase de Análisis

1.- El Estudio del sistema informático (la víctima)

Incluye los diferentes procesos necesarios para recopilar la evidencia

de forma adecuada y permitir su posterior análisis.

25

Los métodos más utilizados son:

Recuperar información borrada.

Buscar información sospechosa.

Comprobar si han existido accesos no autorizados.

Detectar los métodos de acceso de posibles intrusos.

Detectar los posibles troyanos instalados.

Crear un esquema temporal del incidente de seguridad.

2.- Escenario de la Incidencia (físico y lógico)

Engloba procesos externos al sistema en cuestión: se estudian, por

ejemplo, los logs de los cortafuegos, IDS's u otros dispositivos de red, y se

revisa físicamente el sistema informático y red de comunicaciones. (Gordon,

Informatica Forense, 2008).

CAPITULO III

Delitos Informáticos

3.1 Conceptos

Los delitos informáticos son cualquier comportamiento criminal en que

la computadora está involucrada como medio para el cometimiento del delito

o como objetivo del mismo.

Según Téllez Valdez, este tipo de acciones presentan las siguientes

características principales:

Son conductas criminales de cuello blanco (White collar crime), en

tanto que sólo un determinado número de personas con ciertos

conocimientos (en este caso técnicos) pueden llegar a cometerlas.

Son acciones ocupacionales, en cuanto a que muchas veces se

realizan cuando el sujeto se halla trabajando.

Son acciones de oportunidad, ya que se aprovecha una ocasión

creada o altamente intensificada en el mundo de funciones y

organizaciones del sistema tecnológico y económico.

27

Provocan serias pérdidas económicas, ya que casi siempre

producen "beneficios" de más de cinco cifras a aquellos que las

realizan.

Son muchos los casos y pocas las denuncias, y todo ello debido a

la misma falta de regulación por parte del Derecho.

Son muy sofisticados y relativamente frecuentes en el ámbito

militar.

Presentan grandes dificultades para su comprobación, esto por su

mismo carácter técnico.

En su mayoría son imprudenciales y no necesariamente se

cometen con intención.

Ofrecen facilidades para su comisión a los menores de edad.

Tienden a proliferar cada vez más, por lo que requieren una

urgente regulación.

3.2 Tipificación de los Delitos Informáticos

Los delitos informáticos se clasifican de la siguiente manera:

Según la Actividad Informática.

Como instrumento o medio.

Como fin u objetivo

Según Actividades Delictivas Graves

28

3.2.1 Según la Actividad Informática

Sabotaje informático (Grafico 3.1)

Grafico 3.1 Sabotaje Informático

Conductas dirigidas a causar daños físicos (Grafico 3.2).

Grafico 3.2 Daños Físicos

Conductas dirigidas a causar daños lógicos (Grafico 3.3)

Grafico 3.3 Daños Lógicos

Fraude a través de computadoras

Copia ilegal de software y espionaje informático (Grafico 3.4).

29

Grafico 3.4 Copia ilegal de software

Uso ilegítimo de sistemas informáticos ajenos.

Delitos informáticos contra la privacidad.

Pornografía infantil (Grafico 3.5)

Grafico3.5 Pornografía Infantil

3.2.2 Como Instrumento o Medio

En esta categoría se encuentran las conductas criminales que se

valen de las computadoras para cometer sus crímenes:

Falsificación de documentos vía computarizada (Grafico 3.6).

Grafico 3.6 Falsificación de documentos

30

Variación de los activos y pasivos en la situación contable de las

Empresas (Grafico 3.7).

Grafico 3.7 Variación de Activos y Pasivos de las Empresas

Planeamiento y simulación de delitos convencionales.

Lectura, sustracción o copiado de información confidencial

(Grafico 3.8)

Grafico 3.8 Sustracción de Información Confidencial

Modificación de datos tanto en la entrada como en la salida.

Aprovechamiento indebido o violación de un código para penetrar

a un sistema introduciendo instrucciones inapropiadas.

Variación en cuanto al destino de pequeñas cantidades de dinero

hacia una cuenta bancaria apócrifa (Grafico 3.9).

31

Grafico 3.9 Variación de cuentas Bancarias

Introducción de instrucciones que provocan «interrupciones» en la

lógica interna de los programas (Grafico 3.10).

Grafico 3.10 Instrucciones que provocan interrupciones

Alteración en el funcionamiento de los sistemas, a través de los

virus informáticos (Grafico 3.11).

Grafico 3.11 Virus Informáticos

Obtención de información residual impresa en papel luego de la

ejecución de trabajos.

Acceso a áreas informatizadas en forma no autorizada (Grafico

3.12).

32

Grafico 3.12 Áreas no Autorizadas

Intervención en las líneas de comunicación de datos o

teleproceso.

3.2.3 Como Fin u Objetivo

En esta categoría, se enmarcan las conductas criminales que van

dirigidas contra las computadoras, accesorios o programas como entidad

física.

Programación de instrucciones que producen un bloqueo total al

sistema.

Destrucción de programas por cualquier método (Grafico 3.13).

Grafico 3.13 Destrucción de Programas

Daño a la memoria.

33

Atentado físico contra la máquina o sus accesorios. Sabotaje

político o terrorismo en que se destruya o surja un apoderamiento

de los centros neurálgicos computarizados.

Secuestro de soportes magnéticos entre los que figure información

valiosa con fines de chantaje (pago de rescate, etc.).

3.2.4 Según Actividades Delictivas Graves

Espionaje: Se ha dado casos de acceso no autorizado a sistemas

informáticos gubernamentales e interceptación de correo electrónico del

servicio secreto.

Narcotráfico: Transmisión de fórmulas para la fabricación de

estupefacientes, para el blanqueo de dinero y para la coordinación de

entregas y recogidas (Grafico 3.14).

Grafico 3.14 Narcotráfico

Terrorismo: Mensajes anónimos aprovechados por grupos terroristas

para remitirse consignas y planes de actuación a nivel internacional.

34

Grafico 3.15 Terrorismo

Espionaje industrial: También se han dado casos de accesos no

autorizados a sistemas informáticos de grandes compañías, usurpando

diseños industriales (Grafico 3.15).

Grafico 3.16 Espionaje Industrial

3.3

Escena del Crimen

Principios Básicos

1. Ninguna acción debe tomarse por parte de la Policía Judicial, el

Ministerio Publico o por sus agentes y funcionarios que cambie o

altere la información almacenada dentro de un sistema informático

o medios magnéticos, a fin de que esta sea presentada

fehacientemente ante un tribunal.

2. En circunstancias excepcionales una persona competente puede

tener acceso a la información original almacenada en el sistema

35

informático objeto de la investigación, siempre que después se

explique detalladamente y de manera razonada cual fue la forma

en la que se obtuvo tal información,

3. Se debe llevar una bitácora de todos los procesos adelantados en

relación a la evidencia digital. Cuando se hace una revisión de un

caso por parte de una tercera parte ajena al mismo, todos los

archivos y registros de dicho caso y el proceso aplicado a la

evidencia que fue recolectada y preservada, deben permitir a esa

parte recrear el resultado obtenido en el primer análisis.

4. El fiscal del Caso y/o el oficial a cargo de la investigación son

responsables de garantizar el cumplimiento de la ley y del apego a

estos principios, los cuales se aplican a la posesión y el acceso a

la información almacenada en el sistema informático. De igual

forma debe asegurar que cualquier persona que acceda a o copie

dicha información cumpla con la ley y estos principios.

La Escena del Delito (Grafico 3.17)

Grafico 3.17 Escena del Delito

36

3.4

Reconocimiento de la Evidencia

Es importante clarificar los conceptos y describir la terminología

adecuada que nos señale el rol que tiene un sistema informático dentro del

iter criminis o camino del delito. Esto a fin de encaminar correctamente el tipo

de investigación, la obtención de indicios y posteriormente los elementos

probatorios necesarios para sostener nuestro caso.

Es así por ejemplo, el procedimiento de una investigación por

homicidio que tenga relación con evidencia digital será totalmente distinto al

que, se utilice

en un fraude informático, por tanto el rol que cumpla el

sistema informático determinara “donde debe ser ubicada y como debe

ser usada la evidencia”.

3.5 Secuestro del Equipo

Hablar de secuestro del equipo es hablar de la incautación o retiro del

equipo a investigar. Esta labor se deberá realizar con la orden de un juez

cuando en un asunto legal o con la autorización de la persona a cargo

cuando es una investigación privada (Grafico 3.18).

Grafico 3.18 Secuestro del equipo

37

En el segundo caso en donde el investigador forense realiza esta

tarea más comúnmente en el caso del primero casi nunca, solo cuando el

juez lo crea conveniente.

3.6 Normas para el Secuestro del Equipo

a) Poseer una orden judicial en el que se especifique el secuestro del

sistema (Grafico 3.19).

Grafico 3.19 Orden Judicial

b) Despejar el área asegurándose que nadie tenga acceso a la

computadora o sus alrededores.

c) Si la computadora se encuentra apagada, NO LA ENCIENDA. Al

encenderla

pueden

activarse

sistemas

que

causarían

destrucción de la información.

d) Si la computadora se encuentra encendida, fotografíe la pantalla.

e) Deshabilite la energía desde su fuente (Grafico 3.20).

Grafico 3.20 Fuente de Poder

la

38

f)

Deshabilite o desconecte el módem(Grafico 3.21)

Grafico 3.21 Modem, Tarjeta de modem

g) Desconecte la fuente de la impresora (Grafico 3.22).

Grafico 3.22 Fuente de la Impresora

h) Inserte un diskette en la disquetera y cúbralo con cinta de

evidencia (Grafico 3.23).

Grafico 3.23 Unidad de Diskette

39

i)

Fotografíe las conexiones de todos los equipos (Grafico 3.24).

Grafico 3.24 Conexiones de Equipos

j)

Rotule todas las conexiones de todos los equipos para así poder

restablecer la configuración original.

k) Fotografíe todas las conexiones y luego diagrámelas (Grafico

3.25).

Grafico 3.25 Conexiones de Red

l)

Fotografíe el área luego de que el gabinete ha sido removido

(Grafico 3.26).

40

Grafico 3.26 Área de Equipos Removidos

m) Investigue el área en busca de contraseñas u otra información

relacionada.

n) Secuestre todos los libros, notas, manuales, software, diskettes y

discos, sistemas de almacenamiento y todo ítem relacionado al

sistema. Coloque todos los discos en sobres de material que no

conduzca la estática (papel). Realice un inventario de todo lo

secuestrado (Grafico 3.27 y 3.28).

Grafico 3.27 Ítems relacionados al sistema

o) Interrogue

a

todos

los

Grafico 3.28 Sobres Antiestáticos

sospechosos

que

puedan

tener

conocimiento del sistema, información operacional y todo tema

relacionado.

41

p) Transporte la evidencia. NO coloque ningún elemento cerca de

Fuentes electromagnéticas tales como radios policiales (Grafico

3.29).

Grafico3.29 Radios, Celulares

q) Transporte la Computadora a un lugar seguro.

r)

Realice copias de seguridad de todos los canales de bits, Discos

Rígidos y Diskettes.

s) Autentifique Matemáticamente la Información de todos los

Sistemas de Almacenamiento.

Siempre mantenga presente, las computadoras son evidencia. La

evidencia debe ser preservada en su estado original. Cuando la información

es analizada, los datos de los archivos pueden cambiar, lo que puede ser

relevante en un proceso judicial. Los sistemas tradicionales para realizar

copias de seguridad no captan toda la información en un sistema, y parte de

la información puede perderse (Gráfico 3.30).

Grafico 3.30 Preservación de la Evidencia

42

3.7

Embalaje de Medios Computacionales

EMBALAJE

1. Empaquetar los dispositivos que contiene las evidencias.

Los detalles mínimos que deben ser registrados y directos e

inequívocamente atribuidos a cada paquete son:

Identificador único (Grafico 3.31).

Grafico 3.31 Identificador único

Nombre de la persona y organización (fuerza de la policía,

departamento técnico, etc.) responsable de la recolección y

empaquetado del material.

Breve descripción del material

Localización desde donde y a quien fue incautado.

Día y hora de la incautación.

2. Los dispositivos magnéticos u ópticos (cintas, Cd, discos duros,

disquetes, discos Zip / Jaz) u otros dispositivos que expongan

placas,

deben

ser

primeramente

introducidos

en

bolsas

antiestáticas y después ponerla en una caja cuyo interior podamos

rellenar con “plásticos con burbujas” u otro material protector

(Gráficos 3.32 y 3.33).

43

Grafico 3.32 Bolsa Antiestática

Grafico 3.33 Caja

3. Documentación en papel (como manuales y libros) en bolsas de

plásticos para protegerlos de daños.

4. Toda persona involucrada en un examen forense debería tomar

las precauciones necesarias para preservar las evidencias de

factores externos tal como electricidad estática, excesivo calor,

excesiva humedad, documentado el hecho.

Transporte

1. Transportar los dispositivos que contiene las evidencias.

Toda

evidencia debe ser transportada a un lugar seguro y cerrado. La

cadena de custodia se debe mantener meticulosamente durante el

transporte. (Grafico 3.34).

Grafico 3.34 Transporte de Evidencias

44

2. Si el paquete debe ser enviado mediante correo postal, hay que

asegurarse de usar un método que permita el seguimiento del

mismo.

3.8

Cadena de custodia.

Concepto:

La cadena de custodia es la aplicación de una serie de normas

tendientes a

serrar, embalar y proteger cada uno de los elementos

probatorios para evitar su destrucción, suplantación o contaminación, lo que

podría implicar serios tropiezos en la investigación de una conducta punible.

Por otra parte se define como el procedimiento establecido por las

normatividad jurídica, que tiene el propósito de garantizar la integridad,

conservación e inalterabilidad de elementos materiales de pruebas (Grafico

3.35).

Grafico 3.35 Procedimiento de la Cadena de Custodia

45

3.8.1 Donde se inicia la cadena de custodia y por cuenta de quien

termina.

La cadena de custodia comienza, cuando el servidor publico en

actuación de indagación o investigación policial embala y rotula el elemento

material probatorio y evidencia física. La cadena de custodia se inicia con el

aseguramiento, inmovilización o recojo de los elementos materiales y

evidencia en el lugar donde se descubren, recauden o encuentren durante

las primeras diligencias o incorporados en el curso de la investigación

preparatoria: y concluye con la disposición o resolución que establezca su

destino final.

3.8.2 Factores que se tienen en Cuenta para la Aplicación de la Cadena

de Custodia

Para la aplicación de la cadena de custodia se tienen en cuenta los

siguientes factores:

Identidad.

Estado original.

Condiciones de recolección.

Preservación.

Embalaje.

Envío; como también los lugares y fechas de

permanencia

y

cambios que cada custodio haga.

3.8.3 Que incidencia tiene la cadena de custodia desde el punto de

vista probatorio.

46

La incidencia que tiene la cadena de custodia desde este punto de

vista probatorio es que de ella depende la prueba o lo que se tiene para

probar el hecho, que este al alcance de la justicia al momento de dictaminar

una sentencia ya que esta protege cada elemento material probatorio para

evitar su destrucción, suplantación y contaminación, lo que podría evitar

serios tropiezos en una investigación.

3.8.4

Proceso del Sistema de Cadena de Custodia

Grafico 3.36 Proceso de Sistema de Cadena de Custodia

3.8.5 Recepción y Custodia de los Elementos Materia de Prueba o

Evidencias en el Almacén de Evidencias.

Toda

persona

probatorio

que

deba

recibir

un

elemento

material

o evidencia física, antes de hacerlo, revisará el

recipiente que lo contiene y dejará constancia del estado en

que se encuentre, en el formato de registro de cadena de

custodia adoptado.

El embalaje sólo se podrá abrir por el perito designado para su

estudio o análisis, salvo que en los sitios de recepción del

47

elemento por motivos de seguridad personal, se tenga duda del

contenido del embalaje, en cuyo caso

se procederá a abrir

el contenedor con la ayuda de personal conocedor en el

manejo

de

continuidad

explosivos,

un

informe

dejando

suscrito

adjunto

al

registro

de

por quienes intervinieron,

indicando las razones que motivaron este proceder y a detallar las

condiciones en que encontraron y dejaron el elemento.

La apertura del contenedor se hará por lado diferente a

donde se encuentre el sello inicial. Despejada

la

duda,

el

elemento se introducirá preferiblemente en el embalaje inicial si

las condiciones del mismo lo permiten, en caso de utilizarse un

nuevo embalaje se conservará el rótulo y cinta de sello inicial.

Ningún servidor publico recepcionará elemento materia de

prueba o evidencia física que no este embalado, sellado, rotulado

y con registro de cadena de custodia de conformidad con los

establecidos oficialmente, salvo que exista imposibilidad para ello,

en cuyo caso se hará uso de los medios más adecuados para tal

fin garantizando siempre el principio de autenticidad del elemento.

3.8.6 Documentos que Intervienen:

Noticia criminal.

Solicitud de análisis o estudio por parte de la autoridad.

Formato de registro de cadena de custodia.

Informe pericial.

Registros electrónicos o manuales del Laboratorio autorizado.

CAPITULO IV

Evidencia Digital

4.1

Definiciones

Es un término utilizado de manera amplia para describir cualquier

registro generado o almacenado en un sistema computacional que puede ser

utilizado como evidencia en un proceso legal.

Es aquella que esta construida por campos magnéticos y pulsos

electrónicos que pueden ser recolectados y analizados con herramientas y

técnicas especiales.

Se divide en tres categorías:

1. Registros almacenados en el equipo de tecnología informática.

2. Registros generados por los equipos de tecnología informática

3. Registros que parcialmente han sido generados y almacenados en

los equipos de tecnología informática.

Tiene los siguientes elementos que hacen un desafío para los

Investigadores:

Es volátil.

49

4.2

Es anónima.

Es duplicable.

Es alterable.

Es eliminable.

Características

Afortunadamente, la evidencia digital tiene varias características que

atenúen este problema:

La evidencia de Digital puede ser duplicada exactamente y una

copia puede ser examinada como si fuera la original.

Examinar una copia, evitara el riesgo de dañar la original.

Con las herramientas correctas es muy fácil determinarse si la

evidencia digital ha sido modificada o tratada de forzar

comparándola con una copia original.

La evidencia de Digital es difícil de destruir. Aun cuando un fichero

“se suprime” o se formatea un mecanismo impulsor la evidencia

puede ser recuperada.

4.3

Tipos de Evidencia

Durante una investigación manejamos 2 tipos de Evidencia:

4.3.1 Evidencia Lógica.

Es cualquier dato almacenado o generado en un medio

magnético.

50

4.3.2 Evidencia Física (Grafico 4.1):

CPU

Diskettes

Cd, Dvd

Cintas magnéticas, etc.

Flash memory.

Grafico 4.1 Diskette, Flash Memory, Disco Duro, CPU

4.4

Importancia de la Evidencia Digital

En esta fase establece valorar las evidencias de tal forma que se

identifiquen las mejores.

1. Que se permitan presentar de manera clara y eficaz.

2. El objetivo es que el ente que valore las pruebas aportadas

observe que el análisis forense aporte los objetos de prueba más

relevantes para el esclarecimiento de los hechos en discusión.

Debemos tomar en cuenta dos puntos:

Valor probatorio.

Normas de Evidencia.

51

4.5

Normas de Evidencia

Demostrar con hechos y documentación que los procedimientos

aplicados para recolectar y analizar los registros electrónicos son

razonables y robustos.

Verificar y validar con pruebas que los resultados obtenidos luego

de efectuar el análisis de los datos, son repetibles y verificables

por un tercero especializado.

Auditar periódicamente los procedimientos de recolección y

análisis de registros electrónicos, de tal manera que se procure

cada vez mayor formalidad y detalles en los análisis efectuados.

Fortalecer

las

políticas,

procesos

y

procedimientos

de

seguridad

de

la información asociados con el manejo de

evidencia digital.

4.6

Reglas de Evidencia

Levantar toda evidencia física, siendo preferible pecar por exceso que

por defecto.

1. Manejarla estrictamente lo necesario, a fin de no alterarla o

contaminarla.

2. Evitar contaminarla con software que no garantice un proceso

limpio.

3. Trabajarla individualmente, procurando que se mantenga la

integridad de su naturaleza

52

4.7

Aspectos Importantes de la Evidencia Digital

Los criminales están gustosos e impacientes de utilizar las

computadoras y las redes si saben que los abogados, o los profesionales de

la seguridad informática no están preparados para ocuparse de investigar la

evidencia digital.

Además de aprender cómo manejar evidencia digital, el personal de

la aplicación de ley debe saber cuándo buscar el asesoramiento

especializado.

Los abogados (procesamiento y defensa) deben también aprender

descubrir evidencia digital, defenderla contra argumentos comunes, y

determinarse si es admisible.

Los examinadores forenses del ordenador deben poner al día

continuamente sus habilidades con eficacia para apoyar a investigadores,

abogados y a profesionales corporativos de la seguridad en una

investigación

CAPITULO V

EIIDI (Equipos de Investigación de Incidentes y delitos

Informáticos)

5.1

Cibercrimen: Introducción

Vivimos y trabajamos hoy en un mundo de la conectividad global. La

accesibilidad a internet el empuje universal abre las nuevas oportunidades

para el criminal sin escrúpulos.

Hasta hace poco tiempo, muchos profesionales de la tecnología de

información y el derecho pusieron interés en el fenómeno del Cibercrimen.

En este sistema de la seguridad del Cibercrimen existe una unión entre dos

jugadores muy importantes la ley y el agente que realiza la investigación

5.2

Definición del Cibercrimen

Puede ser que no sepamos oficialmente cual es la definición de

Cibercrimen, pero cada uno está hablando de él, incluso sin una definición de

diccionario, los legisladores, Jueces, Fiscales, Peritos e Informáticos

Forenses han tocado este tema por todo el mundo y la definición general es

“Se lo define cuando nos pasa”

54

5.3

Cuantificación de la Crisis

El termino del Cibercrimen: Suena exótico, la materia de el cual las

novelas futuristas de la ciencia ficción se hace dueña de dicha terminología.

Sin embargo, los encargados de las investigaciones, miembros del derecho,

los administradores de red, y otros que se ocupan de crimen dentro del

Ciberespacio están descubriendo que el futuro el Cibercrimen es un

problema grande y cada vez mayor. (EIIDI, 1997)

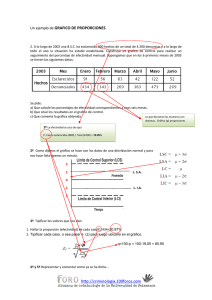

A continuación la graves estadísticas mundiales con respecto al avance del

Cibercrimen (Grafico 5.1).

Grafico 5.1 Cibercrimen Caso 1

Se pronostica que a finales del año 2007 el negocio del filtrado Web

alcance los 893 millones de dólares y el negocio de los antivirus

alcance los 6.4 mil millones de dólares.

Varios productos y servicios de seguridad para las aplicaciones Web

tenían un valor en el mercado estimado en 140 millones de dólares

en el año 2002. En el año 2004 alcanzaban su previsión de 500

millones de dólares y esperan ser una industria de 1.74 millones a

finales del año 2007.

55

En los años 2002 hasta 2005 las empresas gastaron alrededor de un

12 al 15 por ciento de su presupuesto para informática en concepto

de seguridad, según una encuesta acerca de la seguridad de

informática a nivel global. Hoy en día ese porcentaje llega al 20 o

más.

5.4

Clasificación del Cibercrimen

5.4.1 Ciberterrorismo

Es un peligro constante ya que se financian su ataques pidiendo

dinero en la Web, la mayoría de ataques terroristas se han dado mediante un

computador y su desarrollo tecnológico, podemos citar el caso del 11 de

septiembre 2001 el ataque en las torres gemelas (Gráficos 5.2 y 5.3).

Grafico 5.2 Ciberterrorismo

56

Grafico 5.3 Ciberterrorismo en la web

5.4.2 Ciberstalking (Pornografía Infantil)

Es el grupo que más ganancia económica tiene, los fetiches sexuales

hacen de las suyas creando portales Web para la consulta de miles de

personas que pagando desde unos cuantos dólares hasta cientos de dólares,

pueden acceder a fotografías de todo clase, esto a creado repudio en

nuestro país, pero tales problemas tan relevantes no son manejados

correctamente para las autoridades competentes.

5.4.3 Cibercrimen no violentos.

Quienes no representan un peligro grave y pueden clasificar en los

siguientes grupos:

5.4.4 Cybertrespass.

Tienen acceso a ordenadores sin autorización son el grupo de personas que

husmean por la autopista de la información y se pueden encontrar por

57

casualidad con sistemas de empresas o instituciones que tienen falencias,

por lo tanto solo ingresan a ver la información y no realizan ningún daño a la

información.

Cybertheft: Uso más técnico de los ordenadores.

5.4.5 Cibercriminal Destructivo.

Este tipo de delincuente acaba con redes que comunican a cientos de

computadoras, páginas web, servidores e introduce virus para daño de

información, estos casos poco a poco se van introduciendo a nuestras redes

teniendo casos graves como los dos ataques a la página web de la

presidencia de la república, quedando solo en investigaciones dicho caso.

5.4.6 Cibervandalismo.

Delincuentes que solo por diversión pueden llegar a destruir

información de un servidor o pueden dañar información que maneja la

competencia en negocios, pueden robar en línea, ocurren también los robos

de secretos industriales, sabotajes y secretos de patentes productos únicos

en el mercado. (EIIDI, 1997)

5.5

La Realidad de un Delincuente.

Desde hace aproximadamente diez años la mayoría de los países

europeos han hecho todo lo posible para incluir dentro de la ley, la conducta

punible, como el acceso ilegal a sistemas de computo o el mantenimiento

ilegal de tales accesos, la difusión de virus o la interceptación (apropiación o

toma) de mensajes informáticos.

58

Las personas que cometen Delitos Informáticos son aquellas que

poseen características que no presentan el denominador común de los

delincuentes, esto es, los sujetos activos tienen habilidades para el manejo

de los sistemas informáticos y generalmente por su situación laboral se

encuentran en lugares estratégicos donde se maneja información de carácter

sensible, o bien son hábiles en el uso de los sistemas informatizados, aún

cuando, en muchos de los casos, no desarrollen actividades laborales que

faciliten la comisión de este tipo de delitos.

Las personas que cometen Delitos Informáticos son aquellas que

poseen características que no presentan el denominador común de los

delincuentes, esto es, los sujetos activos tienen habilidades para el manejo

de los sistemas informáticos y generalmente por su situación laboral se

encuentran en lugares estratégicos donde se maneja información de carácter

sensible, o bien son hábiles en el uso de los sistemas informatizados, aún

cuando, en muchos de los casos, no desarrollen actividades laborales que

faciliten la comisión de este tipo de delitos.

5.6

ONU preocupada por los delitos informáticos.

La ONU desarrollo un Manual para la Prevención y Control de Delitos

Informáticos señala que cuando el problema se eleva a la escena

internacional, se magnifican los inconvenientes y las insuficiencias, por

cuanto los delitos informáticos constituyen una nueva forma de crimen

transnacional y su combate requiere de una eficaz cooperación internacional

concertada (Grafico 5.4).

59

Grafico 5.4 Manual para la prevención y control de delitos informáticos

PROBLEMAS QUE RODEAN A LA COOPERACION INTENACIONAL

Falta de acuerdos globales acerca de que tipo de conductas deben

constituir delitos informáticos.

Ausencia de acuerdos globales en la definición legal de dichas

conductas delictivas.

Falta de especialización de los policías, fiscales y otros

funcionarios judiciales en el campo de los delitos informáticos.

Falta de armonización entre las diferentes leyes procesales

nacionales acerca de la investigación de los delitos informáticos.

Carácter transnacional de muchos delitos cometidos mediante el

uso de computadoras.

Ausencia de tratados de extradición, de acuerdos de ayuda mutuos

y de mecanismos sincronizados que permitan la puesta en vigor de

la cooperación internacional. (EIIDI, 1997)

5.7

Estudio de los Delincuentes del Ciberespacio

5.7.1 PREHISTORIA

Dicen las viejas crónicas que en los 60's en los pasillos de las universidades

se encontraba uno con dos grupos de jóvenes de cabello largo y jeans que

60

querían cambiar al mundo, los Hippies y los Geeks. Los Hippies nos dejaron

algunas canciones mientras que los Geeks crearon las hojas de cálculo, los

procesadores de palabras y el correo electrónico, cambiaron al mundo.

(nuevo diccionario del hacker, 2000), (EIIDI, 1997)

Grafico 5.5 Prehistoria

5.7.2 EDAD MEDIA

Llegaron los 70,s las computadoras se volvieron importantes y los

Geeks y Hackers también. Sin embargo debido a que la palabra Geek tiene

un sentido despectivo o insultante, gradualmente se quedo la palabra Hacker

tiene un sonido más agresivo tecno machismo para designar a los expertos

en computación y ahí empezó la confusión con el termino, sin embargo

actualmente se usa la palabra geek, para el fanático de las computadoras y

la palabra Hacker para el experto. (Hackers Famosos, 2004)

Grafico 5.6 Edad Media Bill Gates

61

Entre los expertos se considera que el mejor hacks de todos los

tiempos se llama UNIX/Linux, por Ritche y Thompson, y que es el sistema

operativo que soporta la mayor parte del INTERNET. Sin embargo los

Hackers son más conocidos por actividades muy distintas a las anteriores,

pues muchos Hackers con el espíritu de los 60 de libre intercambio de

información, se divertían entrando a los sistemas de computo, cuidando muy

bien de no dejar huellas, solo buscando tomar algún archivo clave con el que

demostrar su hazaña. Lo que no hacia muy felices a los dueños de los

sistemas. (EIIDI, 1997), (nuevo diccionario del hacker, 2000)

Grafico 5.7 Edad Media, Dennis Ritchie, Ken Thompson

5.7.3 RENACIMIENTO

En los años ochenta pues la autopista de información se hizo

comercial y el campo cambio totalmente para los Hacker de los 60`s pues su

ética era la libertad de la información y aptaron a romper esquemas de

protección. Pronto se descubrió que no tenia caso reinventar lo que ya

estaba escrito y los programadores se dedicaron a "Crackear" los programas

comerciales de occidente y aplicar los que se conoce como ingeniería

inversa para comprender los equipos de computo a fondo.

5.7.4 LA EDAD DE ORO

62

Llegaron los noventas y algunos anillos de Hackers se volvieron

maliciosos por lo que los Hackers crearon la palabra Cracker para referirse y

distanciarse de ellos. También aparecieron los grupos de escritores de virus.

Simultáneamente los primitivos BBS comenzaran a ser reemplazados por el

Internet, con lo que las comunidades se volvieron mucho más amplias. Poco

después Kevin Mitnick penetro a varios sistemas de cómputo, con lo que fue

el primer Hacker (o Cracker) que tuvo el honor de tener su cartel del FBI con

el famoso letrerito de "se busca". Eventualmente fue arrestado y

sentenciado. Se le acuso de daños multimillonarios (que no se pudieron

documentar. (EIIDI, 1997)

5.8

La CiberFauna: Definiciones.

Tal vez han oído hablar de Hackers, Nerds y Geeks, pero que tal

pheakers, lamers, Crackers, Wizards y Gurus, aquí hay algunas definiciones:

5.8.1 Hacker:

Persona que disfruta explorando los detalles de los sistemas

programables y como extender sus capacidades.

Alguien que programa con mucho entusiasmo.

Una persona que es buena en programar rápidamente.

Persona experta en un programa o sistema particular.

Un merodeador malicioso, que trata de descubrir información

sensitiva jugando con el sistema, el término correcto para esto es

Cracker.

63

Dentro de los hackers hay subespecies, existen dos criterios para

clasificarlos, según su ética, esta el Hacker de sombrero blanco, sombrero

gris y sombrero negro.

5.8.2 Cracker:

Persona que rompe la seguridad en un sistema. Termino acuñado por

la comunidad Hacker para defenderse contra el mal uso periodístico de la

palabra Hacker y refleja la repulsión que hay entre los viejos hackers por el

vandalismo y destrucciones de los grupos de Crackers. Es considerado por

la comunidad como una forma inferior de vida o protohacker. Algunos

Hackers pasan por esta etapa, pero usualmente se espera que dure poco y

que maduren para convertirse en hackers

5.8.3 Ciberpunks:

El nombre fue tomado de una novela clásica, Neuromancer, en la

comunidad Hacker se usa para referirse a los magos de la criptografía.

5.8.4 Phreakers:

Saben como usar los sistemas telefónicos en formas que la compañía

nunca aprobaría. Nacieron cuando alguien noto que un silbatito que se

regalaba en una caja de cereales del "Capitán Crunch", daba el tono exacto

de los tonos de control de los sistemas telefónicos (2600 Hz), y silbando una

secuencia exacta de tonos se podían hacer muchas cosas interesantes. De

ahí nació el concepto del Hack.

5.8.5 Script Kidies:

64

Estos

son

los

recién

llegados,

también

son

considerados

protohackers, pero sus conocimientos técnicos son aun rudimentarios, sin

embargo saben usar el ratón como el mejor, han prendido a usar las

herramientas de los hackers y son los responsables de muchos ataques sin

sentido. Para deleite de la prensa se llaman a si mismos hackers y

responden de una manera muy agresiva cuando se le llama Script Kiddies.

5.8.6 OTROS:

Sneaker, Wizard, Nerd, Bem, Geek, Gurú, Programador Vodoo,

Ransomware.

CAPITULO VI

Herramientas Forenses

A continuación se realizaran ejemplos del uso de algunas de las

herramientas forenses. (Guru de la informática Informática Forense.htm,

2008).

6.1 Recuperación de Evidencias en Discos (Hélix) (Grafico 6.01 y 6.02)

USANDO HELIX

Grafico 6.1 Herramienta Hélix

66

Grafico 6.2 Pantalla Inicial de Hélix

Menú Hélix

Grafico 6.03. Menú principal de Hélix

A continuación se explicaran todas las opciones del menú hélix.

La primera opción nos muestra la información del sistema como se

observa a continuación (grafico 6.04 y grafico 6.05).

67

Grafico 6.04 Pantalla que muestra la Opción System Information

Grafico 6.05 Pantalla que muestra la Información el Sistema

La segunda opción nos permite extraer imágenes forenses tanto del disco

duro, memorias y otros dispositivos de almacenamiento para el ejemplo

utilizaremos el disco duro como se muestra a continuación (Grafico 6.06).

68

Grafico 6.06 Pantalla que muestra como crear una memoria física del disco duro

A continuación en la opción de Destination debemos darle la ubicación

del lugar en donde queremos que se guarde la imagen y en la siguiente

opción el colocaremos el nombre que le daremos a la imagen (Grafico 6.07).

Grafico 6.07 Pantalla que muestra la creación de imágenes físicas

69

Finalmente damos un clic en el botón Acquiere para iniciar el proceso

de creación de la imagen (Grafico 6.08).

Grafico 6.08 Pantalla que muestra la culminación del proceso de creación de imágenes

El grafico siguiente (Grafico 6.09) nos muestra los archivos que se

crean luego de terminado el proceso de creación de imágenes dentro de la

dirección que le dimos los cuales nos servirán de respaldo y de herramienta

de estudio para realizar un proceso forense.

Grafico 6.09 Pantalla que nos muestra la imagen creada

70

La tercera opción del menú de hélix nos muestra algunas

herramientas de análisis para Windows como se observa a continuación

(grafico 6.10).

Grafico 6.10 Pantalla que muestra la opción Windows Forensic Toolchest

A continuación explicaremos algunas de las herramientas de análisis

para Windows que nos brinda hélix.

6.1.1 Windows Forensic Toolches

Nos visualiza una información completa del contenido del disco duro,

puede tardar entre una hora y media en mostrarlo. (Grafico 6.11).

Grafico 6.11 Pantalla que muestra el uso de la Herramienta Windows Forensic Toolchest

71

Las dos herramientas siguientes nos muestran las direcciones IP

(Grafico 6.12).

Grafico 6.12 Pantalla que indica las Herramientas que nos muestran las direcciones IP

6.1.2 Usando Nigeland32

Esta herramienta también nos permite crear imágenes de los

dispositivos de almacenamiento como el disco duro, memorias, etc. (Grafico

6.13).

Grafico 6.13 Pantalla Principal de la herramienta Nigilant32

72

Como primer paso abrimos la herramienta, entramos en le menú tools

y escogemos la opción Image Physical Memory (Grafico 6.14).

Grafico 6.14 Pantalla que nos muestra la Opción para crear una imagen física

A continuación se muestra el proceso de inicialización de la creación

de la imagen (Grafico 6.15).

Grafico 6.15 Pantalla que muestra la inicialización del proceso de creación de la imagen

Escogemos la ubicación de generación (Grafico 6.16).

73

Grafico 6.16 Pantalla que muestra la ubicación de la generación de la imagen

Al final nos genera los siguientes archivos, uno tipo imagen y el otro

tipo texto como se observa (Grafico 6.17).

Grafico 6.17 Pantalla que muestra los archivos generados al finalizar la creación de la

imagen

La siguiente imagen (Grafico 6.18) nos muestra más herramientas de

análisis como son el Command Shell, VNC Server, PuTTY SSH, WinAudit,

File Recovery, Rootkit Revealer, Screnn Capture y PC On/Off Time las

cuales explicaremos a continuación:

74

Grafico 6.18 Pantalla que muestra varias herramientas de hélix

La imagen siguiente nos muestra la opción que nos permite obtener el

hash del archivo de imagen que anteriormente creamos para que así el

mismo no pueda ser modificado, este esta escrito en hexadecimal como se

muestra (Grafico 6.19).

Grafico 6.19 Pantalla de la Obtención del hash del archivo de imagen

Otra herramienta que nos presenta hélix es el Command Shell que

nos permite la opción de crear imágenes en modo comando (Grafico 6.20).

75

Grafico 6.20 Pantalla del command Shell de Hélix

La siguiente herramienta es puTTY SSH que nos muestra algunas

opciones de configuración como se observa (Grafico 6.21).

Grafico 6.21 Pantalla que muestra las Opciones de la Herramienta puTTY SSH

La

herramienta

WinAudit

nos

muestra

algunas

opciones

de

configuración del equipo en el cual estamos trabajando así como también

información del mismo como se muestra (Grafico 6.22).

76

Grafico 6.22 Pantalla que muestra la Información que presenta la herramienta WinAudit

La herramienta RootkitRevealer los muestra información acerca del

licenciamiento (Grafico 6.23).

Grafico 6.23 Pantalla que muestra la Información del licenciamiento

La Herramienta PC On/Of TIME nos permite mostrar automáticamente

las actividades realizadas en el equipo y luego analizarlas de modo grafico

(Grafico 6.24).

77

Grafico 6.24 Pantalla que muestra el uso de la herramienta PC On/Of Time

También existen otras herramientas para el análisis como muestra el

grafico (6.25):

Grafico 6.25 Pantalla que indica varias opciones de la herramienta hélix

La cuarta opción del Menú Hélix nos muestra toda la documentación

concerniente a la herramienta que estamos estudiando. (Grafico 6.26).

78

Grafico 6.26 Pantalla que muestra la Documentación de Hélix

La quinta opción del menú hélix Browse Contents nos permite explorar

todo el equipo, los archivos con su información como es la fecha de creación,

ultimo acceso, etc. (Gráficos 6.27 y 6.28).

Grafico 6.27 Pantalla que muestra la opción que permite explorar todo el equipo

79

Grafico 6.28 Pantalla que muestra la Opción Browse Contents

La ultima Opción del Menú hélix es Investigative Notes que nos

permite ingresar información de la persona que ha realizado la investigación

(Grafico 6.29). (Gordon, 2008)

Grafico 6.29 Pantalla que muestra la opción de las notas del investigador

80

6.2 Herramienta de recuperación de datos de CD/DVD/BD/HD (IsoBuster)

IsoBuster

IsoBuster es la Última herramienta de recuperación de datos de

CD/DVD/BD/HD. Se utiliza para rescatar los archivos perdidos de un disco

dañado o de un disco que se haya desechado. Permite recuperar

documentos importantes, es el único apoyo del sistema.

Usar IsoBuster es de hecho fácil. Solo se necesita saber algunos detalles

como se indica a continuación:

El Escaneo de un CD / DVD / de un Archivo de Imagen y de un

Archivo del sistema se hace automáticamente, una vez que el dispositivo se

selecciona.

Las acciones son activadas seleccionando un objeto (la huella,

archivo, el directorio) y pulsando el botón del ratón correcto.

IsoBuster son varias herramientas en uno, Por ejemplo no se debe

crear un archivo de la imagen si apenas se quiere recuperar los datos etc.

Cuando usted selecciona un drive o un archivo de la imagen, el CD /

DVD en el driver o la imagen archivada se examinará automáticamente.

El volumen se listará inmediatamente, el session(s), track(s) y el

archivo del sistema. Si no se ve nada, significa que IsoBuster no puede

81

encontrar nada o el dispositivo todavía está cargando los medios de

comunicación. En último caso, espere hasta que los medios de comunicación

estén plenamente cargados. En la mayoría de los casos usted puede

supervisar esto mirando la conducta LLEVADA de su CD/DVD/BD/HD en el

escaneo del DVD.

Hay casos cuando el CD / DVD / BD / HD del lector de DVD no

cargara los medios de comunicación ya

que está más allá del

reconocimiento. Si el escaneo no monta los medios de comunicación,

IsoBuster no podrá acceder a estos medios. (Gordon, Uso de Herramientas

Forenses, 2008

6.2.1 Ejemplo Práctico del uso de la Herramienta IsoBuster

1. Cargamos la Herramienta IsoBuster y se presentara la siguiente

pantalla (Grafico 6.30).

Grafico 6.30 Pantalla principal de la Herramienta IsoBuster

2. A continuación se Observa los discos que han sido cargados

(Grafico 6.31).

82

Grafico 6.31 Pantalla que muestra la Búsqueda de Datos Perdidos

3. Se Observa todos los archivos que contiene el Disco los cuales se

los puede extraer o recuperar como se observa en el grafico (6.32)

Grafico 6.32 Pantalla que permite observar los archivos recuperados

4. Finalmente elegimos la ubicación en donde colocaremos el

archivo y extraemos el mismo.

6.3 Herramienta para la extracción de texto (Bintext)

BINTEXT

83

Un pequeño, muy rápido y potente extractor de texto que va a ser de

particular interés para los investigadores. Se puede extraer el texto de

cualquier tipo de archivo. (Gordon, Uso de Herramientas Forenses, 2008)

6.3.1 Ejemplo Práctico de uso de la Herramienta Bintext

1. Ejecutamos el Programa Bintext y nos presentara la siguiente

pantalla (Grafico 6.33).

Grafico 6.33 Pantalla Inicial de la herramienta Bintext

2. A continuación damos un clic en la opción Browse para buscar el

archivo que necesitamos extraer el texto (Grafico 6.34).

Grafico 6.34 Pantalla que muestra como buscar y cargar el archivo deseado

84

3. A continuación damos un clic en el botón “Go” y se mostrara los

archivos hexadecimales de este archivo como muestra a

continuación (Grafico 6.35).

Grafico 6.35 Pantalla que muestra el texto extraído

4. Finalmente guardamos el archivo si deseamos.

6.4

Herramienta para mostrar listados detallados de todas las

conexiones TCP y UDP (TCPView).

TCPVIEW

TCPView es un programa para Windows que le mostrará listados

detallados de todas las conexiones TCP y UDP. Solamente con ejecutarlo

nos mostrara lo siguiente como muestra el grafico (6.36) (Gordon, Uso de

Herramientas Forenses, 2008

85

Grafico 6.36 Pantalla que muestra todas las conexiones de red

6.5

Seguridad de Correo Electrónico

La amenaza más propagada, aunque aparentemente inofensiva, son

los hoaxes, mensajes de correo electrónico en los que se advierte de un

virus extremadamente peligroso o de alguna otra noticia alarmista que, en

realidad, no existe. Estos mensajes normalmente son reenviados por quien

los recibe a toda su agenda de direcciones, como se requiere en el mensaje,

ayudando a que la falsa alarma se extienda aún más. Existen varios sitios

donde se puede consultar si un mensaje puede ser o no un hoax.

Un buen artículo introductorio sobre las técnicas filtrado de SPAM es

Fighting the Spam Monster-and Winning. Normalmente, realizado por un

robot, que recoge direcciones de una base de datos o recogidas de analizar

las existentes en un hoax previamente lanzado. También es posible.

Microsoft publica un truco para añadir simultáneamente a varios remitentes

en la lista de no deseados en Microsoft Outlook 2002. SA-Proxy (ftp) es un

port para Windows del SpamAssasing, un proxy local (127.0.0.1) de POP3

que filtra los mensajes y los marca como SPAM. Utiliza filtros bayesianos

86

para autoaprender del SPAM anterior. Se integra perfectamente con el

cliente de correo Bloomba (ftp).

Es posible encontrar una introducción al seguimiento de emails en

Visualware. Mailtracking es un sistema de seguimiento de emails mediante la

confirmación manual de recepción del destinatario. WMDecode es una

utilidad para extraer ficheros de un archivo Winmail.dat de Outlook. Decode

Shell Extensión permite extraer varios ficheros multiparte de emails en crudo

en formato codificado MIME-Base64, etc.

Respecto al MSN Messenger, el protocolo utilizado está ampliamente

documentado en la web del MSN Messenger Protocol; además de ser

utilizado también por una versión de software libre, amsn.

6.6 Análisis forense de elementos enviados a la papelera de reciclaje

(Handy Recovery).

Handy Recovery

Handy Recovery es un software fácil de usar que está diseñado para

restaurar ficheros y carpetas accidentalmente perdidos en MS Windows.

También puede recuperar ficheros vaciados desde la Papelera de

Reciclaje.

87

Si un programa borra los ficheros sin usar la Papelera de Reciclaje,

Handy Recovery puede recuperar esos ficheros.

Handy Recovery es capaz de recuperar ficheros borrados usando

Shift-Delete o los borrados en el prompt DOS sin ir a la Papelera de

Reciclaje.

Puede recuperar cualquier fichero borrado desde un medio removible

como disquetes, flash discos, zip discos o ficheros borrados de carpetas