UNIVERSIDAD AUT~NOMA METROPOLITANA A no

Anuncio

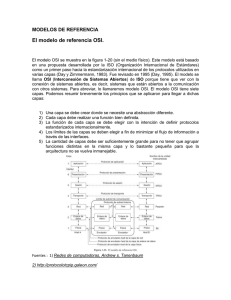

UNIVERSIDADA U T ~ N O M AMETROPOLITANA c UNIDAD ETAPALAPA c - BASICAS E INGENIERÍA PROYECTO TERMINAL II /lace A n Remoto entre dos Redes Locales o : Rodriguez ValentínSergio Asesor : Pérez Espejo Yudiel ”.- ENLACE REMOTO ENTRE DOS REDES LOCAES INDICE Bosquejo del Proyecto ................................................................................... i, Por que la necesidad de un enlace remoto .................................................... introducción .... ......................... Objetivos de las Redes 2 2 ..................... .......................... Clasificación de las Redes ................... Redes de Area Local ( LAN ) ....................... .......................... Redes de Area Metropolitana ( MAN).................. ..................... 5 ..................... 6 Redes de Area Amplia ( WAN )........................ Jerarquía de Protocolos.......................... ......................... Modelo de Referencia OS1............. ........................... Transmisión de Datos en el Modelo OS1.............. Protocolo TCPíIP 16 .................... Beneficios de TCPíIP ............. Capa Física de TCPíIP ....................... ......................... Capa de internet de TCPíIP .......... Capa de TCP de TCPíIP .. .................... ...................... ......................... Capa de Usuario de TCP/IP ........................ Implementación Técnica .............. Conclusiones............ Apendice A .......................... ..................... Bibliografía.................... ......................... ......................... ...................... ................... 25 ..................... ..................... .................... 28 ............... 29 Bosquejo del proyecto A continuación se muestran los puntos importantes que contendría dicho proyecto. + ¿ Porque la necesidad de un enlace remoto ? + ‘Que es un enlace remoto + ‘Qué es una Red de Datos 7 + + + + + + + ‘Cómo s e clasifican las Redes de Datos ? ‘Existen diferentes topologías ? L Que es un protocolo de comunicaci6n ? L Que es el modelo OS1 ? ¿Que es TCPilP ? ¿ Cuál es el más usado y porqué ? ‘Cuales fueron las dificultades que se presentaron durante el enlace remoto de las redes de Datos. i Por aue la necesidad de un enlace remoto ? Surge la necesidad de un enlace remoto en la compda ORACLE de MÉXICO, q u e es una compañía manejadora de base de datos- su función principal, tener acceso a la información mas relevante de la compañía, tal como información técnica, administrativa, financiera y de soporte técnico, esta última la más importante para la sucursal de Monterrey, tomando en cuenta que la principal base de datos se encuentra en la matriz de la compañia, ubicada en la Ciudad de México, esto vendría a resolver el problema que se tenia en cuanto al acceso y requerimiento de información de ambas ciudades y que se llevaba a cabo vía telefónica o de mensajena cuando se precisa de información en forma escrita o de documentos importantes 2 Enlace Remoto entre R d a hila E n las últimas décadas, el impacto producido por las computadoras en nuestra sociedad ha tenido enormes consecuencias. Actualmente resulta normal y comente realizar una gran diversidad de operaciones con la ayuda de las computadoras. E n un tiempo, el crecimiento de centros de cómputo aislados se manifestó como una explosión para la industria informática, en la actualidad son las redes de computadoras las que toman el relevo en el crecimiento de la industria informática. Esta importancia radica en el hecho de que las redes permiten a todos en una organización aprovechar todas las capacidades de computación, intercambiando y compartiendo los recursos sin importar su localización fisica. La redes de computadoras constituyen la tecnología ideal para el intercambio de información, lo que ha contribuido a incrementar la productividad de las empresas, a realizar procesamiento a distancia y organizar mejor el trabajo de grupo, existen diversos medios y tecnologías para realizar intercambio de información ya sea esta de manera local o remota. En el presente trabajo se tratara el caso de un enlace remoto entre la ciudad de Monterrey y la ciudad de México, definiendo con detalle los requerimientos para dicho enlace, desde, por qué la necesidad de un enlace remoto hasta la implementación real y fisica , sin pasar por alto los conceptos y toda la parte teórica que involucra este enlace. 3 ¿ Oue es una Red de Datos o de ComDutadoras ? Una red de datos es un grupo de computadoras interconectadas a través de uno o varios caminos o medios de transmisión, con el fm de intercambiar la información almacenada en cada una de ellas y permitir la utilización de los recursos computacionales de diferentes computadoras . Puesto que una red consiste en compartir recursos, y el objetivo es hacer que todos los programas, datos y equipos estén disponibles para cualquier usuario en la red que así lo solicite, sin importar la localización fisica del recurso y del usuario. En otras palabras, el hecho de que el usuario se encuentre a 1000 Km.de distancia de los datos, no debe evitar que éste los pueda utilizar como si fueran originados localmente. Los medi’ os de transmisión utilizados en las redes son : Cable Coaxial Grueso Cable Coaxial Delgado Cable Par Trenzado 8 hilos ( tipo telefónico ) Fibra Óptica ( Red Digital de Servicios Integrados ) Ondas de Radio Vía Satélite Cada uno de ellos es utilizado según las necesidades de los requerimientos de la red, uno de los medios de transmisión más utilizado actualmente es el de cable par trenzado ( muy utilizado en redes locales ) y a futuro quizás el que llegue a predominar será el de fibra óptica ( RDSI, Red Digital de Servicios Integrados ), los demás son utilizados en menor escala. Los servicios ofrecidos por las redes de computadoras son amplios y variados, aunque los que sobresalen por su mayor uso son el Correo Electrónico ( M A E ), la Transferencia de Archivos, el Acceso a Bancos de Datos, los Servicios de Boletines Electrónicos ( BBS’ s ), Desarrollo Común de Programas sobre múltiples computadoras a través del continente, colaboración con asociaciones internacionales en todo el mundo, uso de diferentes sistemas computacionales desde UM sola terminal, etc. . Obietivos de las Redes. En forma general, los objetivos principales de las redes pueden ser enumerados de la siguiente manera : + Eliminar el desplazamientode los individuos en la búsqueda de información y en el acceso a equipo de alto costo. 4 Ofrecer transparencia a el usuario por medio de compatibiiidades técnicas en las terminales. t Aumentar la capacidad de proceSamento y almacenamiento disponible por cada uno de los usuarios en un momento determinado. t Contar con alternativas de enrutamiento para el transporte de la información en caso de fallas en los medios de transmisión. t Ofrecer acceso a servicios universales de datos. t Proporcionar una alta fiabilidad, al contar con fuentes alternativas de suministro. t Ahorro económico. En cuanto a los dos últimos puntos para proporcionar UM alta fiabilidad, se tendna por ejemplo que todos los archivos podrían duplicarse en dos o tres máquinas, de tal manera que si una de ellas no se encuentra disponible (como consecuencia de una falla ), pcdría utilizarse alguna de las otras copias. Además la presencia de múltiples CPU significa que si una de ellas deja de funcionar, las otras pueden ser capaces de encargarse de su trabajo, aunque se tenga un rendimiento global menor. En cuanto al ahorro los ordenadores pequeños tienen una mejor relación costo/rendimiento,comparada con la ofrecida por las máquinas grandes. Estas son, a grandes rasgos, diez veces más rápidas que el más rápido de los microprocesadores , pero su costo es miles de veces mayor . Este desequilibrio ha ocacionado que muchos diseñadores de sistemas construyan sistemas destinados a poderosos ordenadores personales, uno por usuario, con los datos guardados en una o más máquinas que funcionan como servidores de archivos compartidos. Clasificacih : Las redes de computadora son clasificadas en base a varios criterios, siendo el más importante la cobertura geográfica que estas abarquen y que son : t Redes de Area Local ( LAN's ) t Redes de Área Metropolitana ( MAN'S) t Redes de Área Amplia o Extendida ( WAN s ) Redes de Area Local í LAN ) Una red local (LAN ) se define como una conexión de computadoras o máquinas mediante un medio de transmisión dentro de una distancia que no supere una decena de kilómetros. Son utilizadas en edificios de oficinas, plantas de ensamblado, universidades, centros de investigación, hospitales, etc. La información intercambiada es principalmente de datos aunque empiezan a aparecer redes locales para latransmisión de video y redes soportando aplicaciones multimedia. 5 Redes de Área MetroDolitana ( MAN) Una red Metropolitana es esencialmente una red local muy grande que cubre una ciudad entera, suministrando el transporte de datos a grandes velocidades ( del orden de 100 Mbits ) utilizando fibra óptica. Típicamente una MAN conectará LANs de más baja velocidad a través de una ciudad o región. Solucionando las limitaciones de ancho de banda . Para salvaguardar todos los datos transmitidos, las redes metropolitanas emplean mecanismos de autorecuperación para asegurar el grado más alto de disponibilidad y confiabilidad de la red. Las MAN'Sson diseñadas de talmanera que el transpoite sea Eicilmente compartido por muchos clientes. Las aplicaciones más sobresalientes de las redes metropolitanas son la interconexión de redes LANs, interconexión de conmutadores privados de voz, interconexión de computadoras, transmisión de aplicaciones CAD/CAM ( diseño asistido por computadora ) y transmisión de video. Redes de Área Extendida í WAN 1 Con el fin de interconectar computadoras en áreas geográficamente muy alejadas, o redes LAN y MAN, se requiere contar con mecanismos de acceso especiales que caen dentro del concepto "internetworking". La intercomunicación remota requiere emplear enlaces de microondas, fibra óptica, cable submarino y satélites. Las redes WAN emplean conmutación de paquetes, inicialmente a baja velocidad ( hasta 19.2 Kbiih), con el protocolo X.25. Sin embargo, el advenimiento de tecnologías más rápidas y los requerimientos de las nuevas aplicaciones ( multimedia ) impulsan el empleo de nuevos protocolos como frame-relay y cell-ralay, con los que se alcanzan velocidades de transmisión en el orden de Megabivseg. Las redes pueden ser clasificadas también por su velocidad de transmisión siendo estas terrestres o satelitales . : + Banda de Voz ( basta 19.2 Kbps ) + De Banda Estrecha ( desde 56 Kbps hasta 1.5 Mbps ) + De Banda Ancha ( desde 1.5 Mbps hasta 45 Mbps ) + De Banda Amplia ( más de 45 Mbps ) Otra forma de clasificación es por el tipo de topología , estas pueden ser : + Bus &bol (Tree ) + Estrella + Anillo + Malla ( Token ) 6 Enlsee Remoto enln R e d a LoeslH Red Bus En una red bus una terminal o computadora puede usar la línea de transmisión común a un mismo tiempo, una red ethernet es una topología lógica bus en la cual un usuario puede ser conectado utilizando el principio de primero en llegar , primero en ser servido, esto es, los usuario están constantemente escuchando la línea de transmisión, y en el momento en que nadie la esta usando puedan accesar a ella Red Estrella En una red estrella se conectan los usuario através de un interruptor central, el cual actúa como un supervisor y controlador del sistema, un ejemplo de este tipo de red es un concentrador instalado en una red ethernet, en el cual muchos usuarios están conectados, si alguno de ellos falla no afecta a la red debido a su configuración de estrella, únicamente el usuario se desactiva, esto es posible ya que un concentrador se comporta físicamente como una configuración de estrella. Red Rinn í Anillo 1 UM red ring usa un cable para conectar usuarios en un lam o anillo. Un mensaje es pasado através de cada usuario hasta que el destino es encontrado. UM red anillo es realmente UM serie de conexiones punto-punto entre diferentes estaciones. El accceso a la red es usualmente controlado por un modelo de bit especial, llamado token. Este token es circulado através de la red en forma continua. Para transmitir, un usuario deberá capturar el token y transformarlo en un conector, cuando la transmisión ha sido satisfactoria el token es liberado para circular nuevamente en la red, I Red Malla En UM red de malla se proveen rutas alternativas para los datos de cada nodo de la red, porque cada nodo está conectado a más de un 7 Red Árbol ( Tree 1 Una red de drbol tiene un arreglo jerárquico, esto es, puede verse como las ramas de un árbol, en la cual existe solo una ruta para los I datos desde un nodo a otro, si estos no presentan problemas de comunicación. Si en un enlace ( rama ), se rompe la comunicación, ésta no se puede restablecer debido a que no existen rutas alternas para llegar al nodo destino. 8 JERAROUÍADE I MITS A PROTOCOLOS La mayoría de las redes se NOITS II organizan en UM sene de capas ó niveles, con objeto de reducir la complejidad del diseño. Cada una de ellas se construye sobre su predecesora. El número de capas, el nombre, contenido y función de cada UM varían de una red a otra. Sin embargo, en cualquier red, el propósito de cada capa es ofrecer ciertos servicios a las capas supenores, liberándolas del conocimiento detallado de cómo se realizan dichos servicios. La capa n en una máquina conversa con la CAPAS. CROTOCOLOt capa n de otra máquina. Las reglas y E IWTLRFASES FIGURA 1 convenciones utilizadas en estas conversación se conocen como nrofocolos de la capa n como se muestra en la figura 1, para el caso de una red de siete capas. A las entidades las capas correspondientes en máquinas diferentes se les denominapocaos Dares ( igual a igual). En otras palabras, son los procesos pares los que se comunican mediante el uso del que forman protocolo. En realidad no existe una transferencia directa de datos desde la capa de una máquina a la cap- de otra ; sino mas bien, cada capa pasa la información de datos y control a la capa inmediatamente inferior, y así sucesivamente hasta que se alcanza la capa localizada en la parte más baja de la estructura. Debajo de la capa 1 está el medio fisico, a traves del cual se realiza la comunicación real. En la figura 1. se muestra, mediante líneas punteadas, la comunicación virtual, entendiendose por comunicación virtual que una capa específica solo puede comunicarse o entenderse con la misma capa en el otro extremo, las capas inferiores no entienden ninecesitan entender l o que le envían las capas superiores, por eso es que se le denomina virtual, en tanto que las líneas sólidas indican la trayectoria de la comunicación fisica. Entre cada par de capas adyacentes hay una interfm, la cual define los servicios y operaciones primitivas que la capa inferior ofrece a la superior. Cuando los diseñadores de redes deciden el número de capas por incluir en 'unared, así como lo que cada una de ellas deberá hacer, una de las consideraciones más importantes consiste en definir claramente las interfm entre capas. Hacer esto, a 9 M a c e Remoto entre Redes L o a l e s su vez, requiere que cada capa efecttie un conjunto específico de funciones bien definidas. El diseño limpio y claro de U M interfaz, a d e d de minimizar la cantidad de información que debe pasar entre capas, hace más simple la implementación de UM capa por otra completamente diferente. Así todo lo que se necesita de la nueva es que ofrezca exactamente el mismo conjunto de servicios a la capa superior contigua, tal y como lo hacía la antigua capa. Al conjunto de capas y protocolos se denomina Arquitectura de Red. Las especificaciones de ésta deberán contener la información suficiente que le permita al diseñador escribir un programa o construir el hardware correspondiente a cada capa, y que siga en forma correcta el protocolo apropiado. Tanto los detalles de realización como las especificaciones de las interfaz, no forman parte de la arquitectura, porque se encuentran escondidas en el interior de la máquina y no son visibles desde el exterior. Más aún, no es necesario que las interfaces de todas las máquina en una red sean iguales, siempre que cada una de las máquinas utilice correctamente todos los protocolos. MODELO DE REFERENCIA OS1 En la figura 2 se muestra un modelo, basado en una propuesta desarrollada por la Organización Internacional de Normas ( I S 0 ), como un primer paso hacia la n o d i z a c i ó n internacional de varios protocolos. A este modelo se le conoce como Modelo de Referencia OS1 ( Interconexión de Sistemas Abiertos ) de la ISO, porque precisamente se refiere a la conexión de sistemas heterogéneos -es decir, a sistemas dispuestos a establecer comunicación con otros distintos-. El modelo OS1 consta de siete capas, cada una de ellas con su propio objetivo, los principios aplicados para el establecimiento de siete capas fueron los siguientes. 1. Una capa se creará en situaciones en donde se necesite un nivel diferente de complejidad. 2. Cada capa deberá efectuar una función bien defínida 3. La función que realizará cada capa deberá seleccionarse con la intención de definir protocolos normalizados internacionalmente. 4. Los límites de las capas deberán determinarse tomando en cuenta la minimización del flujo de información a traves de la red. 10 5 , El número de capas deberá ser lo suficientemente grande para que funciones diferentes no tengan que ponerse juntas en la misma capa y, por otra parte, también deberá ser lo suficientementepequeño para que su arquitectura no llegue a ser dificil de manejar. ’ Protocolo de Pr.rmta=iÓn I Figura 2 La columna al lado derecho ( paquete, trama y bit ), representa el nombre de la unidad que se intercambia a nivel de capa. El niunero I representa el protocolo IMP de la capa de red del usuario. El niunero I1 representa el protocolo IMP de la capa de enlace del usuario. El número 111 representa el protocolo IMP de la capa física del usuario Donde IMP es interchange Message Protocol Obsérvese que el modelo OSI, por si mismo, no es una arquitectura de red, dado que no especifica, en forma exacta, los servicios y protocolos que utilizarán en cada una de las capas. Sólo indica lo que cada capa deberá hacer. Sin embargo, la IS0 también ha generado normas para todas las capas, aunque éstas, estrictamente hablando, no forman parte del modelo. Cada una de ellas se ha publicado como normas internacionales independientes. Cam Física La capa fisica se ocupa de la transmisión de bits a lo largo de un canal de comunicación. Su diseíio debe asegurar que cuando un extremo envia un bit con valor 1, éste se reciba exactamente como un bit con ese valor en el otro extremo, y no como un bit de valor O. Preguntas comunes aqui son cuántos voltios deberán utilizarse para representar un bit de valor O o 1; cuántos microsegundos deberá durar un bit. La posibilidad de realizar transmisiones bidireccionales en forma simultánea; la forma de establecer la conexión inicial y cómo interrumpirla cuando ambos extremos terminan su comunicación. Se puede considerar que el diseño de la capa fisica cae dentro del dominio del ingeniero eléctrico. Cam de Enlace La tarea primordial de la cum de enluce consiste en, a partir de un medio de comunicación común y comente, transformarlo en una linea sin error de transmisión para la capa de red. Esta tarea la realiza al hacer que el emisor divida la entrada de datos en tzarnos de dato ( típicamente constituidas por algunos cientos de octetos, 8 bits ), y las transmita en forma secuencia1 y procese la frumus de usentimienlo ( acuse de recibo ) devueltas por el receptor. Como la capa fisica básicamente acepta y transmite un flujo de bits sin tener en cuenta su significado o estructura, recae sobre la capa de enlace la creación o reconocimiento de los limites de la trama. Esto puede llevarse a cabo mediante la insersión de un patrón de bit especial al inicio y al término de la trama Si estos patrones de bits pueden aparecer entre los datos, deberá tenerse un cuidado especial para evitar cualquier confusión al respecto. La trama puede destruirse por completo debido a una ráfiga de ruido en la linea, en cuyo caso el software de la capa de enlace, perteneciente a la máquina emisora, deberá retransmitir la trama. Sin embargo, múltiples transmisiones de la misma trama introducen la posibilidad de duplicar la misma. Por ejemplo, el duplicado de una trama podría enviarse, si el acuse de recibo que regresa el receptor se hubiera destruido. Corresponde a esta capa resolver los problemas causados por daño, pérdida o duplicidad de tramas. La capa de enlace ofrece diferentes clases de servicios a la capa de red, cada uno de ellos con distinta calidad y precio. Otro de los problemas que aparece en la capa de enlace ( y también en la mayoría de las capas superiores ) es el referente a cómo evitar que un transmisor muy rápido sature con datos a un receptor lento. Se deberá emplear un mecanismo de regulación de tráfico que permita que el transmisor conozca el espacio de memoria que en ese momento tiene el receptor. Frecuentemente, y 12 por conveniencia, los procedimientos de regulación de flujo y control de errores se trata en forma conjunta. Caoa de Red La caw de red se ocupa del control de operación de la subred. Un punto de suma importancia en su diseño, es la determinación de cómo encaminar los paquetes del origen al destino. Las rutas podrían basarse en tablas estáticas que se encuentran "cableadas" en la red y que dificilmente podrían cambiarse. También, podrían determinarse al inicio de cada convención, por ejemplo en una sesión de terminal. Por último, podrían ser de tipo dinamico, determinándose en forma diferente para cada paquete, reflejando la capa real de la red. Si en un momento dado hay demasiados paquetes presentes en la subred, ellos mismos se obstruirían mutuamente y darán lugar a un cuello de botella. El control de tal congestión dependerá también de la capa de red. También pueden surgir otros problemas cuando un paquete tenga que desplazarse de una red a otra para llegar a su destino. El direccionamiento utilizado en la segunda red puede ser diferente al usado en la primera red. La segunda podría no aceptar el paquete en su totalidad, por ser demasiado grande. Los protocolos podrían ser diferentes , etcétera. La responsabilidad, para resolver problemas de interconexión de redes heterogéneas recaerá, en todo caso, en la capa de red. En redes de difusión el problema del encaminamiento es simple, por lo cual la capa de red es normalmente muy delgada o incluso inexistente. Caoa de Transoorte La función principal de la capa de transporre consiste en aceptar los datos de la capa de sesión, dividirlos, siempre que sea necesario, en unidades más pequeñas, pasarlos a la capa de red y asegurar que todos ellos lleguen correctamente al otro extremo. Además, todo este trabajo debe hacerse de manera eficiente, de tal forma que aisle la capa de sesión de los cambios inevitables a los que está sujeta la tecnología del hardware. Bajo condiciones normales, la capa de transporte crea una conexión de red distinta para cada conexión de transporte solicitada por la capa de sesión. Si la conexión de transporte necesita un gran caudal, ésta podria crear múltiples conexiones de red, dividiendo los datos entre las conexiones de la red con objeto de mejorar dicho caudal. Por otra parte, si la creación o mantenimiento de la conexión de una red resulta costoso, la capa de transporte podria multiplexar varias conexiones de transporte sobre la misma conexión de red para reducir dicho costo. En todos los casos, la capa de transporte se necesita para hacer el trabajo de multiplexión transparente a la capa de sesión. 13 I La capa de transporte determina que tipo se servicio debe dar a la capa de sesión, y en último término a los usuarios de la red. El tipo mas popular de conexión de transporte corresponde al canal punto a punto sin error, por medio del cual se entregan los mensajes en el mismo orden en que fueron enviados. Sin embargo, el transporte de mensajes aislados sin garantizar el orden de distribución y la difusión de mensajes a des- múltiples es otra posibilidad de servicio de transporte. El tipo de servicio se determina cuando se establece la conexión. La capa de transporte es UM capa del tipo origendestino o extremo a extremo. Es decir, un programa en la máquina origen lleva una conversación con un programa parecido que se encuentra en la máquina destino, utilizando las cabeceras de los mensajes y los mensajes de control. Los protooolos de las capas inferiores, son entre cada máquina y su vecino inmediato, y no entre las máquinas origen y destino, las cuales podrían estar separadas por muchos IMP s ( programas de intercambio de mensajes ). En la figura 2 se muestra la diferencia entre las capas 1a 3, que están encadenadas, y las capas 4 a 7, que son de extremo a extremo. Además de multiplexar vanos flujos de mensaje en un canal, la capa de transporte debe ocuparse del establecimiento y liberación de conexiones a través de la red. Esto requiere de algún mecanismo de denominación, de tal forma que un proceso en una KnáqUina tenga una m e r a para describir con quién desea conversar. También debe haber un macanismo para regular el flujo de información, de manera que un usuario muy rápido no pueda desbordar a otro más lento. El control de flujo entre usuarios es diferente a aquél entre IMP. Caoa de Sesión La cum de sesidn permite que los usuarios de diferentes máquinas puedan establecer sesiones entre ellos. A través de una sesión se puede llevar a cabo un transporte de datos ordinario, tal y como lo hace la capa de transporte, pero mejorando los servicios que ésta proporciona y que se utilizan en algunas aplicaciones. Una sesión podría permitir ai usuario acceder a un sistema de tiempo compartido a distancia, o transferir un archivo entre dos máquinas. Uno de los servicios dela capa de sesión consiste en gestionar el control de diálogo. Las sesiones permiten que el tráfíco vaya en ambas direcciones al mismo tiempo, o bien, en una sola dirección en un instante dado. Si el tráfico sólo puede ir en una dirección en un momento dado, la capa de sesión ayudará en el seguimiento de quién tiene turno. Otro de los servicios de la capa de sesión es la sincronizucidn. Considérese por ejemplo, los problemas que podrian ocumr cuando se tratara de hacer una transferencia de dos horas entre dos máquinas en una red con un tiempo de una hora entre caidas. Después de abortar cada archivo, la transferencia incompleta tendria que iniciarse de nuevo y, probablemente, se encontraria de nuevo la siguiente caída de la red. Para eliminar este problema, la capa de sesión proporciona una forma para 14 insertar puntos de verificación en el flujo de datos, con objeto de que, después de cada caída, solamente tenga que repetirse los datos que se encuentran después del último punto de verificación. C a m de Presentación La caqa de wesentadón realiza ciertas funciones que se necesitan bastante a menudo como para buscar UM solución general para ellas, más que dejar que cada uno de los usuarios resuelva los problemas. En particular y, a diferencia de las capas inferiores, que únicamente están interesadas en el movimiento fiable de bits de un lugar a otro, la capa de presentación se ocupa de los aspectos de sintaxis y semántica de la información que se transmite. Un ejemplo típico de la capa de presentación es el relacionado con la codificación de datos conforme a lo acordado previamente. Para posibilitar la comunicación de diferentes ordenadores con diferentes representaciones, la estructura de datos que se va a intercambiar puede definirse en forma precisa o eficiente, junto con la norma de codificación que se utilice "en el cable" . El trabajo de manejar estas estructuras de datos abstractas y la conversión de la representación utilizada en el interior del ordenador a la representación normal de la red, se lleva a cabo a través de la capa de presentación. La capa de presentación está relacionada también con otros aspectos de representación de la información. Por ejemplo, la compresión de datos se puede utilizar aquí para reducir el número de bits que tiene que transmitirse, y el concepto de CriotomaBu ( ocultamiento o enmascaramiento ), se necesita utilizar frecuentemente por razones de pnvacidad y de autentificación. Caaa de Aaiicación La cuua de uuiicucidn tiene una variedad de protocoios que se necesitan frecuentemente. Por ejemplo, hay centenares de tipos de terminales incompatibles en el mundo. Considérese la situación de un editor orientado a pantalla que desea trabajar en una red con diferentes tipos de terminales, cada una de ellas con distintas formas de distribución de pantalla, de secuencias de escape para insertar y borrar texto, de movimiento de cursor, etc,. Una forma de resolver éste problema consiste en deñnir una termina¿virtual ,con el que los editores y otros programas pueden ser escritos para tratar con él. Con objeto de transferir funciones del terminal virtual de una red a un terminal real, se debe escribir un software que permita el manejo de cada tipo de terminal. Por ejemplo, cuando el editor mueve el cursor del terminal virtual al extremo superior izquierdo de la pantalla, dicho software deberá emitir la secuencia de comandos apropiados para que el terminal real ubique también su cursor en el sitio indicado. terminal virtual se encuentra en la capa de aplicación . 15 El software completo del Otra función de la capa de aplicación es la transferencia de archivos. Distintos sistemas de archivos tienen diferentes convenciones para denominar un archivo, así como diferentes formas para representar las líneas de texto, etcétera. La transferencia de archivos entre dos sistemas diferentes requiere de la solución de éstas y de otras incompatibilidades. Este trabajo, así como el correo electrónico, la entrada de trabajo a distancia, el servicio de directorio y otros servicios de propósito general y especifico, también corresponden a la capa de aplicación. Transmisión de Datos en el Modelo OS1 En la siguientefigura se muestra un ejemplo de cómo puede transmitirse los datos mediante el empleo del modelo OSI. El proceso emisor tiene algunos datos que desea enviar al proceso receptor. Este entrega los datos a la capa de aplicación, la cual añade entonces la cabecera de aplicación, AH ( la cual puede ser nula ), a la parte delantera de los mismos y entrega el elemento resultante a la capa de presentación. La capa de presentación transforma este elemento de diferentes formas, con la posibilidad de incluir una cabecera en la parte frontal, dando el resuliado a la capa de sesión. Es importante observar que la capa de presentación no sabe que parte de los datos que le dio la capa de aplicación, corresponden a AH,y cuáles son los que corresponden a los verdaderos datos del usuario. Ni debería saberlo. Este proceso sigue repitiendose basta que los datos alcanzan la capa fisica, lugar en donde efectivamente se transmiten a la máquina receptora. En la otra máquina, se van quitando una a UM las cabeceras, a medida que los datos se transmiten a las capas superiores, basta que finalmente llegan al proceso receptor. 16 Enlace Remoto entm Reda Locila Protocolo TCP/IP Los protocolos de aplicación son tal vez los procesos que mayor funcionalidad ofrecen en la integración de grupos de trabajo en las redes de computadom y, por tanto, los que consumen más recursos de ésta. TCPAP es la familia de protocolos más difundida y aceptada para la integración de sistemas heterogéneos en red. Tres factores que han contribuido de manera importante al gran éxito de TCPAP son : 1.- Esta tecnología ha probado ser de gran utilidad cuando se quieren incorporar en una misma red computadoras completamente heterogéneas. Más aún, el protocolo IP (Internet Protocoi), de la capa de red permite la integración de subredes de computadoras con topologías completamente diferentes, en una misma red. 2.- La decisión de DARPA ( Defense Advanced Research Agency ) del departamento de defensa de los Estados Unidos de patrocinar una implementación a bajo costo del repertorio de protocolos de TCPAP, fué muy acertada. Esta implementación se desarrollo como UM extensión del sistema operativo üNIX, distribuido por una filial de la universidad de California en Berkeley, Berkeiev Sofrware Distribution ( BSD ). BSD üNiX resultó ser un sistema operativo sumamente 17 difundido en las universidades de todo el mundo, y con el los protocolos DARPA pasaron a ser el mecanismo preferido para integración y desarrollo de sistemas de red dentro del ámbito académico. El conjunto de protocolos de aplicación, al mismo tiempo robusto y sencillo de utilizar, deñnidos en la familia TCPfiP. En la implementación creada para BSD U N E se desarrollaron, 3.- además, un conjunto de servicios de aplicación para ambientes UNE, conocidos como comandos remotos que complementan los protocolos de TCPfiP y que han alcanzado una gran aceptación en la comunidad internacional. El protocolo TCPfiP es un conjunto de convenciones, el cual permite que dos o más procesos en sistemas de computadoras diferentes se puedan comunicar, esto es, realiza U M conexión para una transmisión sin importar el sistema operativo de las máquinas. La palabra clave para la comunicación es, "diferente". L o s usuarios en TCPíIP no necesitan usar el mismo sistema operativo, esto es, cada usuario puede usar un sistema operativo propio, con el cual podrá interconectarse con diferentes usuarios vía TCPfiP. Un usuario con T C P m puede fácilmente crear y definir protocolos específicos, para usar el conjunto de reglas predefínidas para la comunicación. Con TCPllP los usuarios pueden transferir archivos, usar correo electrónico o usar servicios de terminal vimial. Cada capa en TCPfiP forma un conjunto específico de funciones relacionadas, las cuales forman un protocolo , o un conjunto de reglas que gobiernan las acciones de cada capa. El protocolo implementado en una capa es específico y propio para cada capa; esto es, cada capa en un usuario puede comunicarse con la correspondiente capa en el otro usuario. Esta habilidad para comunicarse con la capa correspondiente del otro usuario es una caracteristica del protocolo llamado comunicucidn Dar -u-pur. Por ejemplo, si se está coneciado a un usuario remoto a través del programa TELNET,la comunicación entre los usuarios aparecerá de tal manera para ser transportado completamente a nivel de usuario. Uno no puede ver los datos que pasan a través de las capas sucesivas de TCPllP y los diversos protocolos de la capa de enlace de datos. Beneficios de TCPDP + interconexión : conecta diversas máquinas que usan sistemas operativos diferentes t Velocidad : efectiva para interactuar y transferir aplicaciones muy grandes. t Fácil desarrollo de protocolos : provee un método fácd de desarrollo de nuevas aplicaciones de protocolos como parte de una red, ya que la implementación de TCPAP está bien definida y estratificada. . .. . ... . .. . E h c r Remoto entre Redes Loc.le 4 Comunicación Concurrente : Permite comunicacionesconcurrentes con diferentes sistemas usando un dispositivo fisico, donde IP ( internet protocol ) multiplexa automáticamnente los datos del usuario sobre un dispositivo único. 4 Rentabilidad : Proporciona alta rentabilidad de transmisión de datos, donde TCPíiP puede detectar fallas para que los datos lleguen correctamentea su destino, en caso contrario inicia la retransmisión. TCP/IP está dividido en diversas capas, algunas de las capas entre el usuario y la capa fisica ( Hardware ), están implementadas por Software, cada capa sucesiva después de la capa fisica presenta un grado de complejidad mayor, tanto en implementación como en funcionalidad, hasta que finalmente llega a la de mayor complejidad, llamada cum de usuario, a través de la cual puede uno hacer uso de las facilidades proporcionadas por las capas inferiores. A continuación se muestra la figura que muestra la conectividad con TCP/IP UTS ATLT üNlX SYSTEM I UP HP-W 19 I_. rl b P- .^ c Como puede observarse en la figura, TCPiIP es utilizado, en este caso para unir redes locales ( LAN ), que a su vez están comunicándose con redes amplias ( WAN ), mediante un tipo de conectividad a gran distancia como puede ser la Red de Datos de la Defensa, permitiendo de esta manera accesar a un centro de supercomputadoraslocalizado en una región remota. A continuación se explican las capas que constituyen el protocolo TCPOP y estas están mostradas en la siguiente figura. L. F- I-. h e-. L.. c L c - c L Capas del Protocolo TCPtiP ISO/OSI P i P- L c L c I L c LI c 20 Protocolo de la Cam Física En el protocolo TCP/IP se consideran la implementación de la capas de enlace de datos ( nivel 2 del modelo OS1 ) y la capa frsica ( nivel 1),como una sola capa del nivel fisico de TCPfiP, independientemente de las capas mayores del I IP lICMP I protocolo, en consecuencia es la implementación de la red y no el protrocolo, quién decide que medio fisico se usará para la interconexión de los usuarios en el sistema o sistemas. La interfaz entre IP ( Internet Protocol )de la capa 3, y la capa 2 de enlace de datos usualmente necesita ayuda para realizar ciertas funciones. Por ejemplo la traducción que debe de realizar entre la capa 2 y la capa 3 ( según el modelo OS1) . Protocolo de la caDa Internet Protocol La capa de IP proporciona rutinas de software para rutear datos entre los usuarios de la red, esto es, el IP ejecuta una simple nitina para mtear un solo paquete ( llamado datagrama ), entre dos usuarios de una red local, o aún mas complejo, para enviar paquetes a un usuario remoto a través de un estado, usando diversos gaieways , un gateway es uno de los componentes fundamentales de internet, la función de este es aceptar paquetes de una red y transmitirlos a los usuarios o gateways de otra red. Finalmente IP decide si los datos se envían a un usuario local o a un usuario remoto. Por ejemplo en una red local cada nodo, dispositivo o usuarios tiene UM dirección IP única que lo identifica dentro de la red, esta dirección consta de cuatro octetos ( 8 bits ) y depende de la clase de red que se tiene, estas pueden ser de clase A, clase B o clase C. En las redes de clase A el primer octeto es el que determina la clase de red, tomando un valor entre 1 y 127 los &etos restantes indican la cantidad de nodos que pcdría soportar la red, cada octeto toma el valor de 1a 255, por lo tanto, éste tipo de redes es usada para cuando se tienen demasiados usuarios o hosts. El primer octeto indica el número de redes que se pcdrían tener ( en este caso hasta 127 ), un ejemplo de 2 dirección de este tipo en una misma red sena 123.2.13.6y 123.2.13.25 21 Enlace Remoto entre Reda L o d e s En una red de clase B, los dos primeros octetos definen a la red, el primer octeto toma el valor de 128 a 191, el segundo de 1a 255 y los dos restantes al número de nodos o usuarios, un ejemplo de 2 direcciones de este tipo de red senan 129.4.32.20 y 129.4.45.7 . En las redes de clase C los tres primeros octetos definen a la red y el último octeto a los usuarios, para este caso el primer octeto toma el valor de 192 a 255, sin embargo, en la práctica se usa de 192 a 223,un ejemplo de 2 direcciones de éste tipo serían 192.9.201.25 y 192.9.201.33. Como puede observarse las redes de clase A tiene un número pequeño de redes pero una gran cantidad de usuarios, mientras que la de clase C tiene una gran cantidad de redes y un número pequeño de usuarios. Considérese como ejemplo dos redes de área local localizadas en distintas zonas geográficas y que serán conectadas a través de un ruteador, cada LAN deberá tener conectado su propioruteador, los cuales serán conectados a traves de una línea dedicada de telecomunicaciones o a través de una red de switcheo de paquetes de gran cobertura. El IP cuenta con una rutina para la defección de errores llamada ICMP ( Internet Control Message Protocol ) protocolo de control de mensajes de Internet, este alerta al 1P cuando un paquete no ha llegado a su destino de manera correcta, el ICMP es una parte importante del IP, la información del ICMP es codificada como si esta fuera un protocolo de transporte que corre por encima de IP. Protocolo de la cam TCP El Protocolo de Control de Transmisidn ( TCP ) contnbuye en gran medida a la popularidad y a la fuerza de la serie TCPfiP, su función principal es la iransmisión de flujos de byte. Como un cliente de IP, TCP opera en el nivel 4, comparándolo con el modelo OS1 equivaldria a la capa de Transporte. TCP define el flujo de datos, reconocimiento de datos y la retransmisión de datos perdidos o dañados, TCP proporciona una gran seguridad debido a su flujo de byte el cual esta orientado por medio de un circuito virtual que opera sobre procesos de aplicación. Como IP multipexa protocolos, TCP en este caso multiplexa conexiones, permitiendo la multiplexación de múltiples conexiones a través de una red. Cuando un usuario envía un mensaje TCP hgmenta o divide el mensaje en datagramas y lo transmite, en el usuario que se. recibe, TCP reensambla los datagramas en el mismo orden en que fueron fragmentados, si alguno de ellos se perdió o se daño hace una solicitud de los datagramas correspondientes. 22 El servicio de circuito virfual para procesos de aplicación, funciona de la siguiente manera, TCP asigna un puerto fuente y un puerto de destino para la transmisión de datos entre usuarios, éste incluye mecanismos de confiabilidad para la transferencia de datos y proporcionar así UM gran seguridad de los datos. TCP corrige los errores de transmisión mediante la transmisión repet~dade un paquete hasta que recibe un paquete de reconocimiento en el cual indica el usuario que se ha enterado del daño o perdida e inmediatamente retransmite el datagrama correspondiente para corregir dicho error, los datagramas que se dañan o se pierden se. deben al mido o a la segmentación de la red. El circuito vimial, o conexión crea un enlace continuo entre dos procesos de comunicación. En TCP esto es definido en términos de la combinación de direcciones IP y de números de puertos para ambos participantes. Cuando el circuito es establecido, el proceso envia datos a la capa de TCP la cual realiza la conversión en paquetes para ser transmitidos de manera correcta al proceso de recepción, en esa parte el TCP en turno transmite los datos al proceso remoto, permitiendo así al proceso de usuario tener un canal de comunicación privado. El Protocolo de Datacramas de Usuario ( UDP ) que también pertenece a esta capa de red, y que en comparación con el modelo OS1equivaldría a la capa del nivel 4 ( transporte ), además de ser un cliente de IP. Este protocolo envia datos de manera distinta a TCP, de tal manera que no puede llevar a cabo una retransmisión cuando los datos se han perdido o dañado mucho menos permite la opción de un chequeo total de datos cuando estos se han corrompido. La simplicidad de los U D P s es particularmente apropiada para servicios de transacción, por ejemplo, para algunas aplicaciones de servidores remotos, acceso a archivos de red, protocolo de transferencia de archivos trivial. Los UDP's solo proporcionan un servicio directo de datagramas para programas de usuario, donde no necesitan una gran formalidad, éstos no proporcionan en el envio del datagrama una indicación que muestre una recepción satisfactoria, los UDP s tampoco garantizan que los datagramas hayan sido recibidos en el mismo orden en el cual fueron enviados. 23 c Protocolo de In Cana de Usuario Por encima de la capa de transporte de TCP/IP no existe directamente un paralelismo en relación a las capas de sesión, presentación o aplicación del modelo OSI. Sin embargo, esta será situada en el nivel de aplicación, El protocolo que opera en ésta capa será llamado nivel de ggg& por que es la primera capa de la red TCP en la I cual un sistema de usuarios puede imponer reglas WD,X35, u m t 1 1 específicas de aplicación sobre la sesión y los datos. Cuando este protocolo usa TCP, se está asegurando que los datos serán enviados y recibidos sin ningún error por las capas inferiores de la red. Las aplicaciones no necesitan estar interesadas en los problemas de los niveles bajos, de I ruteo o con dispositivos y manejadores del medio I Existen cuatro protocolos de nivel de usuario en TCPLP 4 Fi'P ( File Transfer Protocol ) 4 PSMT ( Simple Mail Transfer ), Correo Electrónico 4 TELNET ( Acceso Remoto ), Emulación de terminal virtual 4 DNS ( Domain Name Server ), Servidor de Nombres de Dominio El FTP permite enviar o recuperar integramente archivos de manera interactiva, permitiendo remover archivos, listar directorios, renombrar archivos y conseguir ver el status de la transferencia. El SMTP es un correo electrónico que usa un circuito virtual de TCP para transmitir correo de texto, este está orientado de manera direccional y no de manera de rum, por lo que no se necesita especificar una ruta en particular, sin embargo, existe la opción de especificar alguna en particular. TELNET es un protocolo de acceso a terminales remotas de manera interactiva, permitiendo usar los sistemas de computo en una red o correr aplicaciones en diferentes servidores. El DNS es indispensable en una red ya que mapea o asigna un nombre usado por el usuario con una dirección usada por la computadora. Otro protocolos de nivel usuario muy utilizado actualmente es el de NFS ( Network File System ) , Sistema de Archivos de Red, el cual permite compartir archivos con requerimientos de copias integras. Uno más es el llamado NetBios, el cual fue originalmente dise.ñado para conectar computadoras personales, actualmente existe una versión de éste protocolo que opera sobre. TCP y UDP. 24 W I3 O a z 2 > W K K W I- z E W 5 u > W a a W I- z O z o o U X \ W z \ W o a -I z W I- W z a W I IW n W a D E W U O 2 " I F o I3- 0 o W 8% 5" $0 v) t- z w O o x -W I W c3 W -_J o < a O n W a G I W c 2 a2 IMPLEMENTACIdN TÉCNICA DEL ENLACE i Por que la necesidad de un enlace remoto ? Como puede observarse en la figura que muestra el enlace, existen dos redes distintas y situadas geogiaficamente en lugares diferentes, la importancia de unir dichas redes era debido a que la red de Monterrey se encontraba aislada y contaba con un solo servidor UNIX por lo que el acceso a la información era pequeña tomando en cuenta que la red de México tiene una mayor cantidad de servidores tales como el sistema üNIX de SCO ( Santa Cruz Operation ), el sistema VAX, el sistema SEQUENCE, un sistema HP-9000,así como un sistema PYRAMIDE. Todos ellos operando bajo el sistema operativo UNE, cada uno con caractensticas propias y corriendo diferentes aplicaciones. Este gran potencial de computo existente en la ciudad de México ( sucursal principal ), quería ser compartido o accesado por la sucursal de Monterrey que se encontraba completamente aislada, lo importante para la red de Monterrey era tener acceso a más recursos de Cómputo, y lógicamente a una mayor cantidad de información, ademis de aprovechar todos los recursos ofrecidos por la red de México, tales como transferencia de archivos ( FTP ), correo electrónico ( MAIL ), acceso a bases de datos, emulador de terminales virtuales ( TELNET ), compartir archivos y montar discos virtuales utilizando NFS. imoiementaci6n Técnica Para unir dos redes distintas es necesario utilizar ruleadores Y si estas se encuentran alejadas, es necesario utilizar un sistema específico para llevar a cabo la comunicación entre ambas redes, como por ejemplo : una línea Drivada, un sistema de microondas o un sistema vía satélite. La función principal de un ruleador es unir redes distintas que utilizan la misma capa de transporte, y que además tienen diferentes capas de red. En este caso no se utilizaron equipos niteadores, ya que comercialmente hablando son muy costosos, lo que se hizo fue aprovechar los recursos ya existentes en la red de México, la cual cuenta con un medio de transporte ( TCPfiP ) de la compañía The WOLLONGONG Grouos he., que cuenta con un software llamado WINiROUTE, cuya función es realizar la tarea de un niteador utilizando una computadora personal y que desde el punto de vista comercial es más económico, además de tener el mismo rendimiento que cualquier ruteador existente en el mercado y que para los fines de la compañía resultó el más apropiado. 25 En el caso del sistema de comunicación, el que se utilizo fue el de la linea Dnvada, ésta utiliza un sistema a 4 hilos, dos de ellos para transmisión y los dos restantes para la recepción, éste m&odo es conocido también como Full-Du~lex.El hecho de tener dos hilos para la transmisión y recepción es únicamente con el fin de tener una comunicación bidireccional al mismo tiempo además de tener un mejor rendimiento que una línea normal, ya que esta tiene un hilo para tierra y uno para la transmisión, lo mismo sucede para la recepción lo cual lo hace diferente de la línea n o d , otra ventaja de la línea privada es que no pasa por ninguna central telefónica, lo que significa que es una conexión punto a punto, este tipo de conexión se realiza con cable telefónico y a determinados tramos del mismo se colocan amplificadores para levantar nuevamente la señal y que ésta no se pierda en el trayecto. A continuación se explicará la forma en que el RUTEADOR resuelve el ruteo para accesar a la red. Como puede observarse en el dibujo el Ruteador de Monterrey tiene la dirección IP 193.9.201.170 que lo identifica como el ruteador ( también conocido como defaul gateway ) de la red de Monterrey cuya dirección Internet es 193.9.201.0,éste ruteador está conectado a un Modem que es el encargado de realizar el enlace de comunicación con el Modem que se encuentra en la ciudad de México, que a su vez está conectado a su respectivo RUTEADOR con dirección IP 192.9.201.170que lo identifica como ruteador de la red de México con dirección Internet 192.9.201.0. Cuando un usuario ( cuya IP es 193.9.201.7), de la red de Monterrey quiere accesar aun servidor de la red de México ( cuya IP es 192.9.201.3), necesita tener definido su defaul gateway, en este caso la dirección del ruteador de Monterrey y es realmente éste el que se va a encargar de e m t a r la conexión, para realizar esto hace uso de las llamadas tablas de rutas, las cuales consisten de una lista de direcciones IP - de las redes a las cuales va a poder accesar -asociadas con una interfaz única para cada una de ellas. En el caso del ruteador de Monterrey se tendna la ruta siguiente. I Red 192.9.201.0 interim I necesario pasar a través de la interfaz 180.0.0.1 180.0.0.1 ’ I Esto indica que para llegar a la red 192.9.201.0 es En este caso resulta quizás muy sencillo la f o m de ruteo, esta se vuelve un poco complicada cuando pasa por vanos niteadores y por ende la tabla de rutas es m á s grande. Para fines didácticos consideremos que existe otra red en Guadalajara y en Puebla, la tabla de rutas sena de la siguiente manera: I Red Interim Ciudad 192.9.201.0 180.0.0.1 México 194.9.201.0 180.0.0.3 Puebla 197.7.201.0 180.0.0.4 Guadalajara 26 La función del ruteador es I verificar la dirección de la red a la que se desea accesar y le asigna la interfaz apropiada para Fmhce Remoto entre R d n M a el enlace, realizando así su función de ruteo. En lo que respecta a los Modem éstos están configurados para que respondan de manera automática, el Modem que se encuentra en Monterrey está conñgurado como autodialing, esto quiere decir que realiza el marcaje de manera automática, en tanto que el Modem que se encuentra en México esta conñgurado en autorespuesta, es decir, siempre se encuentra listo para el enlace de comunicación. Como se trata de UM linea privada, no necesita hacer un marcaje para llamar ya que se trata de una conexión punto a punto. Como la necesidad de enlasarse es de Monterrey, estos son los que van a tener el control del enlace, en este caso el modem de México siempre esta encendido sin importarle si el de Monterrey está encendido o apagado, de tal manera que cuando en Monterrey encienden el modem éste realiza la negociación con el otro modem que ya se encuentra listo y ambos levantan el enlace de comunicación que opera a una velocidad de 9600 bids. Se realizaron diversas pruebas de funcionalidad de los modems y los mejores desempeños fueron a velocidades de 9600 y 14,400 bitís., pero el encargado de la red de México determinó dejar el enlace a 9,600 bitís. Fallas ocurridas durante el enlace remoto En si no se trato de una falla, mas bien fue una falla de especificación ya que la línea privada opera sobre una linea de 4 hilos, por lo que los Modems deberán de soportar la transmisión y recepción a 4 hilos, en el caso del Modem de Monterrey cuando se fue a realizar la configuración e instalación del equipo, se llevo por error un modem que no cumplía con la especificación a 4 hilos lo que dio como resultado una falla a la hora de querer realizar el enlace, la solución obviamente, fue la substitución apropiada del modem, no presentando ninguna falla a la hora de la prueba. En realidad no existieron fallas debido a que ambas redes ya estaban operando de manera óptima, quizás las fallas se presentaron cuando se configuraron los equipos de cada una de lasa redes respectivas 21 CONCLUSIONES Los protocolos de comunicación son la parte más importante. en las redes de computadoras, ya que sin estos simplemente no se tendrían redes, éstos dependen del tipo de red que se tenga así como de las necesidades o requerimientos de los usuarios. Existen diversos tipos de protocolos, así como una gran variedad de fabricantes de los mismos, cada uno con sus ventajas y desventajas, pero el que ha sobresalido en los últimos años por su gran confiabilidad, seguridad, desempeño y operabilidad es TCPíIP, que ha demostrado ser uno de los mejores protocolos para las necesidades actuales de las redes con tendencia al modelo Cliente/Servidor,ademas de ser el más apropiado para la integración de sistemas heterogéneos. Con TCP/IP es posible actualmente resolver cualquier problema de interconectividad en redes, ademas de que la mayoría de la aplicaciones actuales corren bajo TCP/IP, el cual es ya un standar. Actualmente T C P m gana cada día mayor popularidad en el mundo por lo que no es de extrañarse que en un futuro sea el más utilizado. Gracias a TCPlLP fue posible realizar el enlace remoto de éste proyecto, el cual funcionó correctamente en todas las pniebas que se realizaron, hasta seleccionar la más apropiada para nuestro enlace, el cual opera actualmente sin ningún problema. 28 Awndice A Requerimientos de Software y Hardware para conectar un usuario a una Red. Hardware necesario 4 Servidor o Despachador UNE 4 Computadora personal 386 o mayor 4 Tarjeta para Red Conectores para Red S o h a r e necesario 4 Protocolo de Comunicación TCPEP 4 Sistema Operativo MS-DOS Versión 3.0 o mayoi 4 Windows 3 .O o mayor r L P Antes de realizar la cconíiguración del equipo es importante verificar ciertos parámetros de la tar~eta L de red, tales como la interrupción que utilizara, así como la dirección de entrada y salida o mejor r ... conocida como YO address, otro punto importante son los manejadores que soporta y que utilizara para conectarse a la red. Es importante verificar éstos parámtros para que la tarjeta no entre en conflicto con algún otro dispositivo de la computadora, para evitar esto primero se corre un programa de diagnóstico de verificación de interrupciones y direcciones , con el cual se pueden ver las interrupciones disponibles y de esta manera seleccionar una para la tarjeta. El siguiente paso es la configuración del software para el protocolo de comunición (TCP/IP) entre la PC y el servidor. En este paso se le asigna una interrupción de software para la comunicación, UM c L dirección Internet para la PC, un número de mascara utilizado para subredes, así como el manejador de red que utilizará, éste puede ser NDIS ( Network Drivers Interface Specification ), OD1 ( Open P- Data-Link Interface ), DEDICADO, Packet Drivers, SLIP ( Serial Line Interface Protocol ),o PPP L ( Point to Point ), también se le debe asignar una dirección Internet para un ruteador. eL F 29 Enlnrr Remoto entre Redu Loeiki A continuación se muestra un ejemplo del archivo de configuración Autoexec.bat para una PC que se configura para trabajar en red. AUTOEXEC.BAT LH /L:1,16944C:U)OS\SHARE.EXE /MOO /f5100 rem @ECHO OFF PROMPT $p$g PATH C:\BC4\BM,C:\WINDOWS;C:U>OS;C:WAV; SET TEMP=C:U>OS MODE CON CODEPAGE PREPARE=((850) C:U>OSEGA.CPI) MODE CON CODEPAGE SELECT=850 LH ¡L:l,i7312KEYñ SP,,C:DOSKEYBOARD.SYS 1 rem # . . . . . . . . . . . . . . . . . . . . . . . . The Wollongong Group _-____________________________ # 2 rem # The following lines are for Pathway Runtime setup. Please DO NOT # 3 rem # modify or remove any of them. If you DO want to, please run the # 4 rem # setup program to modify or deinsiall Pathway for DOS. # 5 SET PATH=C:\PATHWAY;%PATH% 6 ne2000 0x61 0x5 0x300 7 PWCONFIG -N:65 8 PKTDRV-1:s 9 PWTCP 10 rem # ...................... The Wollongong Group . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . # Como se puede observar en el archivo anterior, existe un bloque marcado con el titulo The Wollongong group que es el nombre de la compañía que produce el software . La línea 5 indica la ruta en donde se encuentra la información a la que debe de accesar la computadora para su configuración. 30 -- n Enlice Remoto entre Red" L o d e La línea 6 indica el tipo de tarjeta que se tiene ( en éste caso en2000 ), la interrupción de software que utiliza ( 61 ), la interrupción de hardware ( 5 ), así como su YO address ( 300 ) . La linea 7 indica la interrupción de software que utilizará TCP/P en éste caso 65 La línea 8 indica el manejador de red que se usará para comunicarse, en éste caso Packet Driver con el parámetro de la interrupción de la tarjeta (PKTDRV -15 Finalmente la ünea IO que se encarga de iniciar el protocolo de TCP/IP . c c L. r L L 31 r Enlace Remoto entm Redes Loesle8 L c BIBLIOGRAFÍA L c REDES DE O R D E N A D O R E S Tanenbaum Andrew Editorial Prentice -Hall, 1991 i - r- DATA N E T W O R K S Concepts, Theory & Practice Uyless Black Prentice-Hasll, 1989 h EXPLORING THE INTERNET c A Technical Travelogue L Carl Malamud r Prentice-Hall L c INTERNETWORKING.AN INTRODUCTION User Guiede The Wollongong Group, Inc. April 1988 WIN/ROUTE for D O S Instalation and User Guide Release 2.1, M a y 1990 The Wollongon Group, Inc. Revista Soluciones Avanzadas Año 1, Núm. 2, Enero-Febrero 1993 pag. 26-33,42-53 32