Bolilla 9 - Seguridad

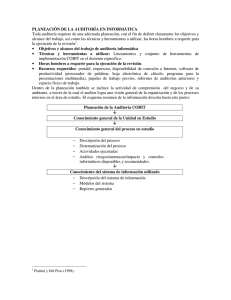

Anuncio

Tendencias generales Globalización La cadena de valor se amplia e integra Creciente competencia Mercados más complejos y comunicados Hay un incremento acelerado del trabajo en colaboración El negocio depende cada vez más de la TI El número de usuarios informáticos es cada vez mayor Heterogeneidad tecnológica Sistemas de información no integrados Múltiples estandares Disparidad de formación y actualización de conocimientos de los recursos humanos Que se necesita de la empresa? Flexibilidad Disponibilidad Nivel de servicio Servicio al cliente Generar ventajas competitivas Mantener/mejorar imagen corporativa Security is a business issue now—not just an IT issue Total Brasil Segurança 19% Infra-estrutura TI 19% ERP 10% Infra-estrutura Telecom 8% CRM SCM CSI/FBI, 4/02 8% Ecommerce Last year, US Corporations lost $59B in proprietary information and IP 7% 6% CSO Security Sensor magazine, 1/03 Wireless 1% 0% 5% www.cert.org Security breaches are estimated at $2 million per breach 16% BI/ DW Drastic rise in security incidents over the past decade 10% 15% 20% El 38% de las empresas que respondieron al “Computer Crime and Security Services” del 2002, han sufrido ataques a sus servidores Web, el 21% no sabe (97% tienen sitios Web). De los que respondieron afirmativamente, el 75% tuvo más de un ataque. (CSI/FBI 2002-Computer Crime and Security Services) El 47% de las empresas argentinas han manifestado haber tenido incidentes de seguridad informática en el último año. De éstas, el 52% citó como primera fuente de ataque, a Internet. Los ataques más comunes durante el último año fueron los virus informáticos y el spamming de correo electrónico. (encuesta de seguridad informática en Arg.-www.cisiar.com.uy) El 90% de los 2500+ empresas encuestadas han sido infectadas por virus, aunque el 88% de ellas tienen antivirus. (Info Security Magazine Survey, Incidentes de seguridad en USA e impacto financiero ($ millions) 500 400 456 377 300 265 Source: April, 2002 CSI/FBI Computer Crime and Security Survey 200 100 137 124 1998 1999 100 1997 2000 2001 2002 (1H02) Security threats are growing in numbers and sophistication Source: www.cert.org Computer Security Incidents (CERT) 80000 70000 60000 50000 40000 30000 20000 10000 0 82,094 52658 3734 21756 9859 1990 1991 1992 1993 1994 1995 1996 1997 1998 1999 2000 2001 2002 Áreas de preocupación de los ejecutivos Seguridad CRM Web ERP o SIG Manejo de los datos (Business Intelligence) La seguridad es cuestión de toda la organización, no solamente la compra de productos ! " # II) Modelos de Gestión Qué ne e G d a lid a r ! Cómo COBIT $%& ' # $( ) * +, *+ * Principios COBIT Requerimientos del negocio Procesos TI Recursos TI Principios COBIT Para lograr los objetivos de negocio, es necesario que la información se ajuste a los criterios COBIT. 1- Criterios de la información - Calidad - Fiduciarios - Seguridad "# $ $ % & Requerimientos de calidad - Calidad - Costo - Entrega Requerimientos fiduciarios (Informe COSO) - Efectividad y eficiencia de las operaciones - Confiabilidad de la Información - Cumplimiento con Leyes y Regulaciones Requerimientos de Seguridad - Confidencialidad - Integridad - Disponibilidad "# $ % $ ' ( $ $ * $ ' -) + ( $$ / $ $$ / 2 # $ $ .$ $ ' # ) ' ) & & ) $) . # $ $ - # $ & $, $$ & 1 & & $ $ ' '$ & *$ , & $ $ + & $ ' $+ , & $ . $' , + * $ ( $ & , $ ) # $ ( $+ $ # $ *$ ( # $ & ) $* '$ & $, $ $ $0 $ + 1' $ # , $ $) $ $ 1 $$ $ $ $ *) Principios COBIT (cont.) 2 - Recursos de TI - Datos - Aplicaciones - Tecnología (Hw/Sw) - Instalaciones - Personal 3 - Procesos de TI a) Dominios b) Procesos c) Actividades " $$ & Datos Datos en su concepto más general, internos y externos, estructurados y no estructurados, gráficas, sonidos, texto, imágenes, etc. Sistemas de aplicaciones Es la suma de procedimientos manuales y programados Tecnología Hardware, sistemas operativos, sistemas de bases de datos, redes, multimedia, etc. Instalaciones Recursos para albergar los equipos informáticos, personal y materiales Personal Personal técnico, administrativo y gerencial del area de TI Procesos de gestión de los recursos humanos 3 Dominios Procesos Actividades $)! $$ Agrupamiento natural de procesos, generalmente relacionados con un área de responsabilidad organizacional. Conjunto de actividades con un objetivo específico. Acciones necesarias para lograr un resultado cuantificable. " #, $ $ '$ ! $ $ $4 & 3 $ $ $ $( Dominios Procesos Actividades $$ " % $$ ! 1 5 67$! $ Principios COBIT Dominios: - Planificación y organización - Adquisición e implantación - Entrega y soporte - Monitoreo Principios COBIT Procesos: - Definición de Plan estratégico TI - Definición de arquitectura de los Sistemas de aplicación. - Definición de la organización de TI - Admin. de la inversión en TI - Admin. de los recursos humanos - Administración de Proyectos TI - Aseguramiento de continuidad del servicio, etc. - Según ISACA (Information System Audit and Control Association), la Auditoría de Sistemas abarca las siguientes áreas: - Revisión de la estructura organizacional, políticas y procedimientos referentes a la seguridad informática y al ambiente de control del área informática. - Verificación del control de ingresos físicos a áreas sensibles, y de accesos lógicos. - Revisión del estado del Plan de Recuperación de desastres. - Revisión del Software de base (implementación de parámetros de seguridad). - Verificación de la existencia de una metodología adecuada para el desarrollo o adquisición de aplicaciones. ISACA Fundada en 1969. Sede Chicago-USA Más de 26.000 miembros en más de 100 paises Organización líder en auditoría, control y aseguramiento de la TI Desarrolla conferencias, promueve estandares y Auditoría de Sistemas de información Auditoría de Sistemas Auditoría de Sistemas (CAATS): “La Auditoría de Sistemas busca emitir opinión acerca del correcto funcionamiento de la infraestructura (Hw, Sw, Instalaciones, Personal) que sustenta el procesamiento de transacciones” Auditoría con informática: “La auditoría con informática se apoya en la computadora para evaluar la razonable corrección generada por los sistemas contables, sobre los que se sustentan las decisiones de la alta gerencia” Control Interno “Conjunto de elementos de administración, que una organización establece en forma coordinada para lograr sus objetivos institucionales y cumplir con su misión” Controles: - Generales - Sistemas de aplicación Controles internos de TI Separación de tareas Delegación de autoridad y responsabilidad Reclutamiento de personal Sistemas de autorizaciones para procesamiento de transacciones Documentos y registros para el rastreo de auditoría Control físico de activos y registros Comparación de registros contables vs activos . ' / Ciclo de la Seguridad Definir Riesgos 4 Definir Controles 4 $ Implementar Controles Tendencias en la seguridad de TI Seguridad física/seguridad lógica Seguridad Redes/Aplicaciones Sofisticación de ataques Velocidad y complejidad de los ataques Programas de seguridad cada vez más abarcativos en la organización Involucramiento de la alta gerencia Niveles de seguridad Estrategia/Visión Organización Procesos Aplicaciones/Datos Infraestructura (hw/sw) Instalaciones Que se necesita de la TI Sistemas integrados Sistemas abiertos – estandares Virtualización Automatización Seguridad Seguridad en Internet Riesgos: - Vandalismo y sabotaje - Secuestros de dominio - Negación de servicio - Virus Seguridad en Internet Seguridad física: Edificación y diseño físico Equipamiento informático Personal Muebles y útiles Seguridad lógica: Acceso de las personas Datos e información Desarrollo de Sistemas Internet y otros Seguridad en Internet Acciones: - Criptografía - Certificados digitales - SSL (Secure Socket Layer) - PKI (Public Key infraestructure) (infraestructura de claves públicas) - VPN (Virtual Private Networks) - Firewalls 10 peores errores que comete personal TI Conectar sistemas a Internet antes de probarlos Conectar sistemas de testeo a internet con información de usuarios No aplicar los parches de seguridad cuando aparecen vulnerabilidades Usar Telnet y otros protocolos no encriptados para gestionar sistemas, routers y firewalls Dar password a usuarios a través del teléfono o cambiarlas respondiendo a solicitudes personales, cuando el solicitante no está autorizado Fallar en la instalación o actualización de antivirus 10 peores errores cometidos por personal TI Fallar en la educación de los usuarios en que hacer cuando detectan un potencial problema de seguridad. No mantener ni testear los respaldos Instalar servicios innecesarios en equipos Implementar soluciones de firewalls incorrectamente 5 peores errores de usuarios finales Abrir correo y archivos adjuntos no solicitados, sin verificar la fuente previamente. No efectuar o fallar en la instalación de parches de seguridad, en las herramientas de escritorio utilizadas. Instalar protectores de pantalla o juegos sin saber de donde provienen. No efectuar ni testear los respaldos Usar un moden estando conectado a la red local Plan de Contingencias % ' " ) * * * * 1# 0 2 34-/4 Plan de Contingencias (II) Impactos: * Pérdidas ($$) - Mayores costos - Imagen pública - Pérdida de negocios - Pérdida de información crítica - Posición competitiva - Legales - Moral de empleados * Seguridad y retorno de la inversión Inventario de activos de la empresa y datos Asignar valor a los activos Identificar exposiciones potenciales Determinar el impacto de una violación a la seguridad Determinar un nivel de riesgo aceptable (% # ' % /2 + 5 0 ) -- 6 47 6 -47- $( 0 ) --4446 6 - % 0 ) --4446 6 6 0 ) --4446 #6 % * 7* # 6 0 ) --444* 86% 6 - ' - 6 4 ' -% - 8999:9;