Amenazas en la oscuridad

Anuncio

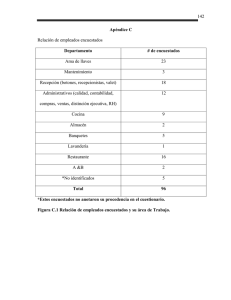

Amenazas en la oscuridad Los sectores de infraestructuras críticas se enfrentan a ciberataques Segundo informe de McAfee sobre la protección de infraestructuras críticas Amenazas en la oscuridad CONTENIDO Autores: Introducción y resumen 1 Stewart Baker, miembro distinguido invitado del CSIS y socio del bufete de abogados Steptoe & Johnson La amenazas y las vulnerabilidades aceleran el ritmo 4 Respuesta incremental a las ciberamenazas 12 Natalia Filipiak, jefa de programas e investigadora asociada del CSIS Reacción de los gobiernos 16 Katrina Timlin, investigadora asistente del CSIS Recomendaciones 24 Conclusión 24 Agradecimientos 25 Introducción y resumen Hace un año, el informe de McAfee, "En el punto de mira: Las infraestructuras críticas en la era de la ciberguerra", dejó al descubierto el grado de vulnerabilidad de las infraestructuras críticas de todo el mundo frente a los ciberataques. A partir de entonces, Stuxnet ha transformado el panorama de amenazas. Esta arma sofisticada y efectiva fue desarrollada con un solo fin: sabotear un sistema de control industrial¹. El informe de este año se centra en las infraestructuras civiles críticas más dependientes de los sistemas de control industrial. Al igual que en el primer informe, hemos utilizado datos, investigaciones y entrevistas para obtener una esquema detallado de las ciberamenazas a las que se enfrentan estos sectores. Los sectores que hemos elegido para este estudio (energía, petróleo, gas y agua) podrían ser perfectamente los primeros objetivos de un ciberataque a gran escala. La información que hemos recopilado nos ha permitido constatar que no están preparados. Los profesionales encargados de la protección de estos sistemas reconocen que la amenaza se intensifica mientras que los medios de respuesta siguen siendo insuficientes. Los ciberexploits y los ciberataques son ya generalizados. Ya se trate de ciberdelincuentes implicados en el robo o la extorsión, o países extranjeros que preparan sofisticados exploits, como Stuxnet, los ciberagresores han puesto en el punto de mira a las infraestructuras críticas. Muchas de estas amenazas suponen un verdadero problema para los profesionales de TI de estos sectores. En la actualidad, "si no puedes hacer frente a un ataque de tipo zero-day lanzado desde una unidad USB", afirma Jim Woolsey, el Ex director de la CIA, "eres totalmente vulnerable". Los resultados de nuestra investigación han puesto de manifiesto que las amenazas y las vulnerabilidades se multiplican a un ritmo cada vez mayor. Por segundo año consecutivo, los responsables de TI de los sectores de infraestructuras críticas han declarado que perciben una ciberamenaza creciente y real. Los ataques de denegación de servicio sobre redes de distribución de energía van en aumento. Los intentos de extorsión también fueron más frecuentes en los sectores de infraestructuras críticas. Además, las infiltraciones hostiles en sus redes por parte de determinados países han tenido niveles de éxito importantes. Las vulnerabilidades también siguen aumentando. El 40% de los ejecutivos entrevistados estimaban que el nivel de vulnerabilidad de su sector había aumentado en el último año; un porcentaje casi dos veces superior a los que pensaban que había disminuido. Entre un quinto y un tercio de los encuestados afirmaron que su empresa no estaba en absoluto preparada o muy poco preparada para ciberataques mediante malware o denegación de servicio, una cifra que no ha mejorado demasiado desde el año pasado. A pesar de estas vulnerabilidades, muchas compañías eléctricas no dudan en aumentar el peligro mediante la implementación de redes de distribución "inteligentes", que dotan a sus sistemas informáticos de un mayor control sobre la distribución de energía eléctrica a clientes e incluso a dispositivos individuales instalados en sus hogares. Sin reforzar la seguridad, este aumento del control puede caer en manos de delincuentes o de "hacktivistas" y proporcionándoles la posibilidad de modificar la información de facturación e incluso de decidir qué consumidores o dispositivos reciben energía eléctrica. Desafortunadamente, en opinión de Jim Woosley, que hace dos años presidió un grupo que publicó un informe sobre las vulnerabilidades de la redes de distribución eléctrica para el Departamento de Defensa, la seguridad no es una prioridad para los diseñadores de este tipo de redes. "Entre el 90 y el 95% del personal que trabaja en el desarollo de redes de distribución inteligentes no manifiesta estar preocupado por la seguridad y la consideran únicamente un factor accesorio". Mejoras moderadas en materia de seguridad El año pasado intentamos realizar una evaluación objetiva de la seguridad. Para ello formulamos a las empresas preguntas específicas sobre el uso que hacían de 29 tecnologías de seguridad concretas, desde el cifrado a la autenticación. Utilizamos sus respuestas para crear una escala objetiva para saber exactamente el número de medidas de seguridad que habían implementado. Los datos recogidos muestran que los ejecutivos de las empresas han hecho progresos modestos en los últimos dos años en lo relativo a la protección de sus redes, adoptando aproximadamente la mitad de las tecnologías de seguridad que identificamos. El sector energético aumentó la adopción de tecnologías de seguridad solamente en un punto porcentual, para alcanzar el 51%, mientras en el caso de los sectores del petróleo y el gas, el aumento fue del 3%, para un total del 48%. El único aumento importante (8%) se produjo en las empresas de distribución de agua y tratamiento de aguas residuales, un sector que mostraba un retraso en la adopción de medidas de seguridad el año pasado, y se sitúa ahora con una adopción del 46%. La tendencia es prácticamente la misma para la adopción de medidas de seguridad en el caso de los sistemas de control industrial (ICS, Industrial Control System) y de registro de datos y control de supervisión (SCADA, Supervisory Control and Data Acquisitions). Aunque para resolver el problema no basta con mejorar las medidas de seguridad y disponer de más tecnología, la adopción creciente de determinadas tecnologías es una prueba objetiva de que las empresas no permanecen impasibles frente a los problemas de seguridad. Están tomando medidas para mejorarla, pero los progresos con respecto al año pasado son escasos. Amenazas en la oscuridad: Sectores cruciales frente a los ciberataques 1 Todavía queda mucho por hacer. El 60% de los ejecutivos de TI que entrevistamos declararon que exigen tokens o tarjetas inteligentes para la conexión de los usuarios externos que se conectan a los sistemas críticos, en lugar de nombres de usuario y contraseñas, fáciles de piratear. Otras medidas más sofisticadas, como herramientas para monitorizar la actividad de la red o detectar anomalías de comportamiento, habían sido adoptadas por una minoría (25 y 36%, respectivamente) de los encuestados. Percepciones de amenazas y reacciones variables según el país Si analizamos los datos por país, las brechas en la seguridad mencionadas anteriormente son incluso más alarmantes. Determinados países, como Brasil, Francia y México, están a la cola y han adoptado únicamente la mitad de las medidas de seguridad con respecto a los países que encabezan la clasificación, como China, Italia y Japón. Las diferencias también eran las mismas en términos de percepciones de amenazas. Por ejemplo, el 90% de los encuestados de Australia pensaban que sus respectivos sectores estaban poco o nada preparados para afrontar ataques de infiltración invisible. En los mismos términos, el 75% de entrevistados de Brasil y el 60% de México pensaban que sus empresas no estaban preparadas para un ataque de denegación de servicio distribuido (DDoS). Otro dato destacado del informe lo protagoniza la India, ya que 90% de los ejecutivos entrevistados en ese país dijeron que esperaban que se produjera un ciberataque a gran escala en un período de un año. 2 Amenazas en la oscuridad: Sectores cruciales frente a los ciberataques El papel de los gobiernos sigue sin estar claro ¿De qué forma están respondiendo los poderes públicos a la vulnerabilidad de sus infraestructuras civiles cruciales? En general, siguen jugando un papel ambiguo en lo que se refiere a la ciberseguridad: en ocasiones ayudan al sector privado y en otras lo ignoran. Una vez más, China se desmarca del resto. El gobierno chino parece jugar un papel muy activo en la seguridad que exige para sus infraestructuras críticas. Sus exigencias, por ejemplo, son respetadas por los encuestados de ese país, y China presenta la segunda tasa de auditorías de seguridad oficiales más elevada, solo por detrás de Japón. La otra cara de la moneda está representada por las empresas de Estados Unidos y Reino Unido, que no se someten a auditorías oficiales prácticamente nunca. Esta tendencia corresponde igualmente en parte a los niveles de confianza que los encuestados tenían de la capacidad de la legislación actual de impedir o disuadir de ataques en sus países: los niveles de confianza más elevados se observaron en Japón (78%), en los Emiratos Árabes Unidos (67%) y en China (56%). Si hubiera una carrera entre los países para fortalecer su infraestructura civil contra los ciberataques, estas respuestas sugieren que Europa y Estados Unidos irían por detrás de Asia. Por regla general, los distintos sectores temen que se produzcan ataques por parte de países, y más de la mitad de los encuestados afirman que ya los han sufrido. El único cambio con respecto al año pasado es el país considerado como la mayor amenaza a este respecto. "Entre el 90 y el 95% del personal que trabaja en el desarrollo de redes de distribución inteligentes no manifiesta estar preocupado por la seguridad y la consideran únicamente un factor accesorio". – Jim Woolsey, Ex director de la CIA. El descenso de Estados Unidos (desde el 36% el año pasado) en esta clasificación de países más preocupantes, y el aumento relativo de otros países, puede deberse a que los ejecutivos de TI del sector se han dado cuenta de la proliferación de tecnologías para llevar a cabo ciberataques. Metodología Hemos entrevistado a 200 cargos directivos de la industria procedentes de empresas de infraestructuras críticas en 14 países, quienes, de forma anónima, contestaron a un cuestionario completo y detallado sobres sus prácticas, actitudes y políticas en materia de seguridad. Los encuestados fueron elegidos de un panel de responsables de TI de lo sectores de la energía, el petróleo, el gas y el agua. Sus principales áreas de responsabilidad incluían la seguridad de las tecnologías de la información, seguridad general y los sistemas de control industrial. Los datos resultantes fueron analizados por un equipo del Centro de Estudios Estratégicos e Internacionales (CSIS) en Washington, y se completaron con otros estudios y entrevistas. El estudio evalúa la opinión de los cargos directivos y proporciona una visión de los puntos de vista de un grupo importante de responsables de distintos sectores de infraestructuras críticas. Las entrevistas aportadas por el equipo del CSIS han permitido establecer el contexto del estudio, verificar los datos obtenidos y disponer de una imagen detallada de la situación de las redes de distribución eléctrica y de los niveles de amenazas y de vulnerabilidades de este sector, así como de las mejores prácticas adoptadas en materia de seguridad. Por regla general, los distintos sectores temen que se produzcan ataques por parte de países, y más de la mitad de los encuestados afirman que ya los han sufrido. Amenazas en la oscuridad: Sectores cruciales frente a los ciberataques 3 La amenazas y las vulnerabilidades aceleran el ritmo Uno de cada cuatro encuestados había sido víctima de extorsión como consecuencia o por la amenaza de un ciberataque. Uno de los resultados más sorprendentes de nuestra investigación es el descubrimiento de las agresiones y sondeos constantes de que son objeto estas redes de servicios públicos. Algunas compañías eléctricas afirman haber sufrido miles de sondeos al mes. Los resultados de nuestro estudio corroboran la versión que apunta a operaciones de reconocimiento y de planificación por parte de militares de varios países ante la posibilidad de realizar ciberataques contra las redes eléctricas de otros países; estas operaciones tendrían como objetivo trazar el mapa de la infraestructura de red subyacente y localizar vulnerabilidades para futuros ataques. Amenazas en la oscuridad: Sectores cruciales frente a los ciberataques 5 Ciberextorsión La amenaza de ciberextorsión es reconocida a nivel general y aumenta rápidamente. En un año, el número de empresas víctimas de extorsión ha aumentado un 25%. Los casos de extorsión se distribuyen por igual entre los distintos sectores de infraestructuras críticas, lo que significa que ningún sector es inmune a la acción de estos ciberdelincuentes. Países como la India y México sufren una elevada tasa de intentos de extorsión; entre el 60 y el 80% de los ejecutivos entrevistados en estos países informaron de intentos de extorsión. Aumento de los ataques La extorsión se propaga Sólo el año pasado, casi la mitad de los encuestados afirmaron que nunca habían sufrido ataques de denegación de servicio a gran escala ni infiltraciones en sus redes. Este año, esas cifras ya habían cambiado de forma drástica; los ataques de denegación de servicio a gran escala han afectado al 80% y las infiltraciones de red, al 85%. Por otro lado, un cuarto de los entrevistados ha admitido ataques de denegación de servicio diarios o semanales a gran escala. Un número similar reconoció haber sido víctima de extorsiones a través del ataque a sus redes o la amenaza de ataques a sus redes. El dato más alarmante es que casi dos tercios admitieron haber encontrado con frecuencia (al menos una vez al mes) malware diseñado para sabotear sus sistemas. La ciberextorsión ya es un gran negocio. Según Allan Paller, Director del Instituto SANS, "las cifras obtenidas mediante extorsión [a varias empresas] alcanzan los cientos de millones de dólares, es posible que incluso más […]. Este tipo de extorsión es el secreto mejor guardado de la industria de la ciberdelincuencia"2. Uno de cada cuatro encuestados afirmó que ya había sido víctima de extorsión a través de ataques o amenazas de ataques a sus redes de TI en los últimos dos años, mientras que hace un año esta proporción era de uno de cada cinco. La extorsión está especialmente extendida en algunos países; el 80% de los encuestados de México y el 60% de la India admiten haber sufrido intentos de ciberextorsión. Esto supone un aumento importante con respecto a 2009, cuando solo el 17% de los encuestados mexicanos y el 40% de los procedentes de la India informaron de incidentes de ciberextorsión. Las amenazas y las vulnerabilidades aceleran el ritmo 50% 2009 2010 40% 30% 20% 10% Diariamente o semanalmente Todos los meses Pocas veces al año En 2010, el 80% tuvo que hacer frente a un ataque de denegación de servicio a gran escala y el 85% sufrió una infiltración de red 6 Amenazas en la oscuridad: Sectores cruciales frente a los ciberataques Nunca ¿Ha sido su empresa víctima de extorsión como consecuencia o por la amenaza de un ciberataque en los dos últimos años? 75% 2009 2010 60% 45% 30% 15% Sí No No sabe, no contesta Este dato vino a corroborar otros informes que sugieren la propagación de la ciberextorsión dirigida a las redes de energía eléctrica. Algunos responsables de ciberseguridad de diversos países llevan tiempo sugiriendo que los apagones que sufrió Brasil fueron provocados por ciberataques, a pesar de que este hecho ha sido desmentido repetidamente por parte de las autoridades brasileñas3. Sea como fuere, Brasil no es un caso aislado: según las declaraciones de algunos funcionarios de los servicios de inteligencia de EE. UU., los cortes de energía ocurridos en varios países pueden atribuirse a la ciberextorsión4. Stuxnet Para los ciberdelincuentes normales, el hecho de cortar la energía eléctrica denota un fracaso y no un éxito. El objetivo principal de la ciberextorsión es obligar a la víctima a pagar para que no haya que cortar la electricidad. Sin embargo, esto no es así para los ciberguerreros. El objetivo de un ataque financiado por un estado sería paralizar o dañar las infraestructuras de las que depende la vida cotidiana de los ciudadanos, desviando recursos ya insuficientes, impidiendo el apoyo civil a las iniciativas de guerra y complicando la movilización militar que depende de la infraestructura civil. Durante años, ante el temor de que al reconocer los riesgos pudiera generarse la necesidad de establecer nuevas normativas de seguridad, portavoces y técnicos de la industria minimizaron el riesgo de este tipo de ataques. Incluso quienes apreciaron las brechas de seguridad de los sistemas de registro de datos y control de supervisión (SCADA, Supervisory Control And Data Acquisition), ante la falta de pruebas de que otros países aprovecharían esos fallos para acciones de sabotaje, se inclinaron por obviar el riesgo. Este debate finalizó, o debería haberlo hecho, en el verano de 2010, tras la identificación de Stuxnet. Stuxnet, una forma extraordinariamente sofisticada de malware, tenía dos características que demostraban el aumento de la amenaza de ciberataques. En primer lugar, Stuxnet no parecía tener ninguna intención lucrativa particular. Había sido concebido exclusivamente con fines de sabotaje. Este malware infecta sistemas informáticos aprovechando una serie de vulnerabilidades en Microsoft Windows. Dirige su ataque a un programa SCADA de Siemens específico y se carga en los equipos a través de unidades USB, archivos de red compartidos o bases de datos SQL, entre otros. Si este software está en ejecución, Stuxnet busca una configuración concreta de equipo industrial y, a continuación, lanza un ataque diseñado para manipular determinados microcontroladores, con el fin de provocar un funcionamiento errático, que no se manifiesta como tal a la vista de los operadores del sistema. Se trata de un sabotaje puro y duro. No existe una manera sencilla de utilizar el malware para el espionaje o la extorsión. Se ha especulado mucho con la idea de que el objetivo de Stuxnet era infiltrarse en una instalación muy protegida: la planta de enriquecimiento de uranio de Natanz en Irán. Las delicadas centrifugadoras de Natanz son fundamentales para el programa de armas nucleares de Irán y, desde la aparición de Stuxnet, han sufrido numerosos fallos inexplicables5. Amenazas en la oscuridad: Sectores cruciales frente a los ciberataques 7 Stuxnet Nuestro datos indican claramente que el virus Stuxnet tuvo un alcance mundial. Casi el 40% de los encuestados encontraron Stuxnet en sus sistemas informáticos. El sector eléctrico fue el más afectado por este malware; el 46% de los encuestado detectó su presencia. El 57% de los encuestados iniciaron auditorías de seguridad especiales ante el temor de la presencia de Stuxnet. El 75% de los encuestados que encontraron Stuxnet estaba convencido de que había eliminado el malware de sus sistemas. Sin embargo, las acciones para neutralizar Stuxnet variaron enormemente de un país a otro, y algunos países con las mayores tasas de infección, como la India, Francia y España, informaron también de los bajos índices de implementación de contramedidas. En segundo lugar, Stuxnet representaba un enorme progreso en términos de sofisticación con respecto a los tipos de malware utilizados por las redes de ciberdelincuentes clandestinos. La empresa de seguridad bielorrusa que identificó inicialmente Stuxnet pensó al principio que se trataba de una puerta trasera para hackers. Pero, tras un examen más detenido, se descubrió la naturaleza compleja del virus. Incluye varios exploits desconocidos hasta el momento, dispone de módulos de controladores de Microsoft Windows que habían sido firmados mediante certificados criptográficos auténticos robados a empresas respetables, contiene 4.000 funciones y emplea técnicas antianálisis avanzadas para complicar la ingeniería inversa. No parece haber ninguna duda de que es obra de un gobierno y no de una banda criminal. Stuxnet es, en pocas palabras, un arma. Se trata de la demostración fehaciente de que los países desarrollarán malware para sabotear los sistemas de TI y las infraestructuras críticas de sus adversarios. Además, pone de manifiesto que un gobierno hostil puede atacar fácilmente los sistemas SCADA de los que dependen los sistemas de suministro eléctrico, gas, petróleo, agua y saneamiento de la nación, minando las defensas de las que dependen la mayoría de las empresas. Según un experto, al diseñar la mayoría de los sistemas de infraestructuras críticas no se tuvieron presentes los problemas de ciberseguridad. Dentro del sector eléctrico, por ejemplo, la principal preocupación ha sido siempre mantener un suministro de energía estable y un sistema eficaz. Incluso hoy en día, muchas compañías eléctricas siguen utilizando contraseñas predeterminadas de proveedores porque permiten acceder fácilmente cuando surgen incidentes o para operaciones de mantenimiento o reparación. 8 Amenazas en la oscuridad: Sectores cruciales frente a los ciberataques La reciente modernización de la red de energía sigue los mismos patrones. Se ha aumentado la eficacia y, al mismo tiempo, se han creado nuevas brechas para la seguridad. Las consecuencias quedaron patentes durante las pruebas llevadas a cabo por el Laboratorio Nacional de Idaho en 2007. Los investigadores demostraron que podían conseguir acceso remoto a los sistemas de control de un generador y cambiar a distancia su ciclo de funcionamiento, dejándolo fuera de control. Un vídeo del incidente muestra el generador vibrando, humeando con gran estruendo, hasta que se detiene. Estos generadores son caros y su reparación o sustitución puede llevar semanas o meses. El apagón eléctrico que se produjo en el noreste de EE. UU. en 2003, aunque no tuvo absolutamente ninguna relación con un ciberataque, demostró cómo un fallo, incluso si se produce en una pequeña parte de la red, puede desencadenar efectos en cascada. El apagón afectó a 50 millones de personas y, aunque para la mayoría el suministro se restableció en 48 horas, hubo quién estuvo sin electricidad hasta una semana6. El corte se extendió a tal velocidad que no fue posible la intervención manual: bastaron siete minutos para que afectara a toda la región7. El incidente también muestra la eficacia potencial de la función de "información falsa" de Stuxnet mediante la cual, según un experto, en los ataques contra sectores energéticos o similares, la actividad se oculta al centro de operaciones. Según un informe elaborado por el equipo encargado de gestionar las interrupciones del suministro eléctrico en EE. UU. y Canadá (U.S.-Canada Power System Outage Task Force), que investigó el apagón general de 2003, los propietarios de las líneas individuales intentaron comunicar a los operadores de control el fallo en cascada, pero durante algún tiempo fueron ignorados, debido a que las computadoras de control que monitorizaban el sistema SCADA no indicaron la presencia de problemas en la distribución de la energía eléctrica. Los trabajadores no se dieron cuenta de la magnitud del problema hasta que otras empresas comenzaron a denunciar el problema8. ¿Las redes eléctricas en el punto de mira de los terroristas? Si los países constituyen una amenaza para los servicios de suministro eléctrico y otros servicios similares, ¿qué hay de los terroristas? ¿Pueden atacar la red eléctrica y provocar apagones eléctricos masivos? Excepción hecha de los grupos terroristas ayudados por países, los expertos descartan ampliamente esta amenaza. "Si bien resulta más lucrativo atacar una infraestructura crítica que una instalación militar, no tiene el mismo impacto emocional que las imágenes de una masacre provocada por una bomba contra objetivos civiles", afirma un experto. Sin embargo, advierte de que a medida que el liderazgo actual de las organizaciones terroristas pase a manos de una generación más joven, es muy probable que asistamos un aumento en el número de ciberataques. "Los países siguen siendo la amenaza número uno para la ciberseguridad de las infraestructuras críticas en Estados Unidos", afirma un experto del sector. Lo único bueno de esa afirmación es que posiblemente los ataques por parte de países sean menos habituales que la extorsión criminal; "es poco probable que los países utilicen el 'tiro de práctica'", según el experto. Sin embargo, en caso de conflicto, los ciberataques parecen probables. Todas las principales centrales de energía del mundo han adquirido herramientas para luchar contra los ciberataques (o están en proceso de hacerlo) y las infraestructuras críticas siguen siendo un objetivo principal. Preguntamos a los sectores que dependen de sistemas SCADA si Stuxnet había afectado a sus operaciones. Las respuestas son sorprendentes. Dos quintos de los encuestados, y casi la mitad de ellos en el sector eléctrico, afirmaron que había encontrado a Stuxnet en sus sistemas. De hecho, de todos los sectores de infraestructuras críticas incluidos en el estudio, el sector eléctrico presentó la mayor incidencia de Stuxnet. Más de la mitad de los encuestados afirmaron que habían tenido que tomar medidas contra Stuxnet. Si tenemos en cuenta la distribución mundial de nuestra encuesta, estas afirmaciones son extraordinarias. Aunque es muy probable que su objetivo fuera una única instalación, Stuxnet eligió una ruta indirecta, infectando prácticamente a todos los sistemas a su paso y permaneciendo inactivo si el sistema infectado no tenía la configuración concreta que iba buscando. Tal vez por esta razón, casi tres cuartos de los encuestados que afirmaron haber encontrado a Stuxnet estaban seguros o muy seguros de que el malware había sido eliminado o neutralizado en sus sistemas. ¿Qué conclusiones extrajo la industria del episodio de Stuxnet? No cabe duda de que existe una concienciación generaliza de la existencia de amenazas por parte de otros países. Más de la mitad de los ejecutivos entrevistados están convencidos de la implicación de países extranjeros en sondeos de redes contra las infraestructuras críticas de sus países. Sin embargo, el hallazgo de Stuxnet en sus sistemas no pareció movilizar a las empresas. Los mayores niveles de medidas de seguridad contra Stuxnet se implementaron en los Emiratos Árabes Unidos, Italia y Japón, donde las tasas de infiltración de Stuxnet fueron comparativamente bajas. En cambio, países como la India, donde las tasas de infiltración de Stuxnet fueron elevadas, mostraron un nivel comparativamente inferior de implementación de medidas contra Stuxnet9. Según explica un experto indio, Stuxnet, así como otros ciberataques recientes, han elevado el nivel de concienciación sobre la ciberseguridad, pero sin una política clara a nivel estatal sobre el problema, los ministerios y empresas individuales se ven forzados a implementar sus propias medidas. "No hay que agregar ninguna perspectiva a nivel nacional, [y las redes] siguen haciéndose más y más vulnerables", afirma el experto indio. Muchos observadores piensan que esa negación sigue siendo parte de la respuesta de la industria a Stuxnet. Según un experto, muchas empresas siguen centradas en su capacidad de resistir en caso de ciberataques de denegación de servicio, en lugar de plantearse el caso de los sofisticados ataques dirigidos a sabotear equipos, a pesar de que dichos ataques se están convirtiendo rápidamente en la principal amenaza contra los sectores energéticos y similares. Otra fuente afirma, "Aunque Stuxnet ha cambiado las reglas del juego, no cambiará la dirección en la que se mueve la legislación sobre ciberseguridad en EE. UU.", ya que los responsables de crear las políticas ya han reconocido esta amenaza; el problema principal ahora es conseguir que la industria reconozca la naturaleza cambiante de esta amenaza. Amenazas en la oscuridad: Sectores cruciales frente a los ciberataques 9 "Muchos siguen pensando que éste [la denegación de servicio] es el principal problema y que ellos son capaces de responder a los incidentes de denegación de servicio distribuido (DDoS), a menos que causen daños en el sistema físico. Conseguir que perciban a Stuxnet como una posibilidad es una tarea enormemente difícil", afirma un especialista consultado para este informe. "El problema no es perder la computadora o que deje de funcionar, sino que alguien utilice su computadora para ejecutar comandos de forma ilícita". La fuente cita el ejemplo de un incidente de piratería ocurrido en Estados Unidos en los últimos años durante el cual un individuo fue capaz de hacerse con el control de los semáforos y manipularlos a su antojo. En consonancia con las preocupaciones de nuestro especialista, ejecutivos de la industria nos dijeron que seguían más preocupados por los ataques DDoS que por malware como Stuxnet. Un tercio de los encuestados declaró no tener ninguna o no mucha confianza en la capacidad de su empresa para hacer frente a ataques DDoS o a infiltraciones invisibles. Preguntados sobre el malware diseñado para acciones de sabotaje, los encuestados expresaron una falta de confianza parecida, sólo en un 20% del tiempo, aproximadamente. Sin embargo, los ataques DDoS son un juego de niños comparados con Stuxnet. "Tras Stuxnet, mucha gente pensó, "Yo no tengo sistemas Siemens, no me dedico a la energía nuclear. — No tengo de qué preocuparme", confirmó un experto en ciberseguridad residente en EE. UU. En algunos países, las percepciones de vulnerabilidad eran incluso más alarmantes. Por ejemplo, el 75% de los encuestados de Brasil y el 60% de México no se consideraban preparados para hacer frente a un ataque DDoS a gran escala contra sus empresas. Dos tercios de las empresas de Brasil y México también consideraban sus sistemas vulnerables ante una infiltración invisible. El alto nivel de preocupación de las empresas de Brasil puede atribuirse a la experiencia previa del país en lo relacionado a ciberataques y al abrumador número de hackers del país (según un estudio, un tercio de los 50 sitios web de desfiguración más populares están alojados y operan desde Brasil10). A la vista de los cortes del suministro eléctrico de 2005 y 2007 en importantes ciudades brasileñas, no sorprende que el 91% de los encuestados de Brasil creyeran que su sector no está preparado frente a un ataque de malware. Los encuestados de Australia también se mostraron sorprendentemente preocupados por la vulnerabilidad de su sector. El 90% pensaba que su sector no estaba en absoluto preparado o no muy preparado frente a una infiltración invisible en su red. "El gobierno australiano ha hecho un gran esfuerzo en protección de infraestructuras críticas en Australia. El creciente sentimiento de falta de preparación es el resultado de una mayor comprensión [de la existencia de la amenaza] de los dirigentes debido al gran esfuerzo de sensibilización realizado por los poderes públicos", afirma Ajoy Ghosh, CIO de Logica Australia. Mayor interconectividad y la red de distribución inteligente Crecimiento de las vulnerabilidades y de las expectativas de ataque Más del 40% de los ejecutivos entrevistados esperan que se produzca un ciberataque importante en los próximos 12 meses; un ataque que cause importantes interrupciones de servicios durante al menos 24 horas, pérdida de vidas o daños personales, o la quiebra de una empresa. Esta expectativa es asombrosamente alta en algunos países, particularmente en la India, donde el 90% de los ejecutivos afirmó que esperaba que se produjera un ataque de esas características en menos de un año, y en México, donde el 70% tenía la misma percepción. El temor a un ataque a gran escala era también relativamente alto en China, donde más del 50% de los encuestados esperaba que se produjera este ataque en 2010 o 2011. A pesar de la inquietud generalizada en la industria debido a la creciente vulnerabilidad de la red de energía eléctrica y la falta de preparación frente a un ataque, las compañías eléctricas y los poderes públicos parecen seguir la dirección contraria y adoptar una estrategia que entraña aun más riesgos. ¿Están preparadas las empresas? 80% Moderada o extremadamente preparadas Nada o escasamente preparadas 60% 40% 20% Ataques DDoS a gran escala Infiltraciones invisibles Malware 10 Amenazas en la oscuridad: Sectores cruciales frente a los ciberataques Actualmente, la iniciativa más destacada en lo relacionado con las redes de suministro eléctrico no se basa en una mejora dinámica de la seguridad sino que se centra en la creación de una "red de distribución inteligente". Las redes de distribución inteligentes utilizan un flujo de información de dos canales que permite a la compañía suministradora monitorizar y controlar el flujo de electricidad a los consumidores e incluso, a veces, dentro de las propias instalaciones del consumidor. El propósito de las redes de distribución inteligentes es racionalizar la demanda mediante la modificación de precios o incluso la interrupción del servicio a consumidores o dispositivos específicos cuando se producen picos de demanda, como en las tardes de verano. La reducción de los picos de demanda se traduce en un menor número de centrales de energía. Los planes para ejercer un control mucho más preciso sobre el uso que los consumidores hacen de la electricidad ha suscitado un enorme entusiasmo entre los dirigentes políticos, particularmente en China y Estados Unidos. Para 2015, el gasto a nivel mundial en redes de distribución inteligentes sobrepasará los 45.000 millones de dólares estadounidenses11. Al mismo tiempo, los clientes y las asociaciones de consumidores han mostrado su preocupación sobre el efecto que la red de distribución inteligente tendrá sobre los precios de la energía y en la privacidad12. Lew Owens, CEO de ETSA, distribuidor de energía eléctrica de capital privado de Australia del Sur, reconocía otro tanto ante la Australian Broadcasting Corporation: "Cuando hablamos de ‘contador inteligente’, suena fantástico […], pero, en realidad, implica que los usuarios deberán reducir su consumo porque los precios subirán tanto que […] se verán obligados a apagar los aparatos eléctricos"13. Nuestros datos revelan, sin embargo, que el sector se ha lanzado a la implementación de la red de distribución inteligente. Cuatro de cada cinco ejecutivos de la industria afirman que su empresa tiene intención de implementar algún tipo de control inteligente, como tarifas asociadas a la franja horaria, cortes del suministro y limitaciones de potencia. Sin embargo, la ampliación del control de la red al nivel de la vivienda o incluso del aparato eléctrico aumentará los riesgos de sufrir daños si la propia red no es segura. Si los autores de los ataques consiguen controlar los nuevos contadores inteligentes o la red subyacente, podrán utilizarlos para interrumpir el suministro de electricidad de una forma muy precisa, con la capacidad de elegir a usuarios concretos, o incluso aparatos, para generar el corte o la sobretensión. Tal y como explica un experto en seguridad, " Los sistemas son cada vez más vulnerables debido a la automatización y al acceso remoto, ya que cada vez hay más puntos de acceso desde los que se pueden desencadenar ataques. Además, nosotros nos adaptamos mal y tarde, por lo que permanecemos vulnerables durante más tiempo". La mayoría de los ejecutivos y observadores externos no consideran que las redes que controlan los sistemas de suministro eléctrico sean seguras actualmente, en particular frente a los ataques perpetrados bajo el auspicio de un país. Al menos uno de los ejecutivos que entrevistamos denunció la "estupidez de un enfoque que consiste en poner en Internet los sistemas de suministro eléctrico de todos los hogares y, como si se tratara de una ironía, lo llamamos 'red inteligente'". No cabe duda de que cabe preguntarse por la seguridad que tendrán los nuevos sistemas. Más de la mitad (el 56%) de los ejecutivos cuyas empresas tienen previsto el uso de nuevos sistemas de distribución inteligentes, también tienen pensado conectar al usuario a Internet. La mayoría son conscientes de que los nuevos sistemas agregarán complejas vulnerabilidades de seguridad a una red eléctrica ya de por sí en peligro, pero únicamente dos tercios han adoptado medidas de seguridad especiales para los controles de esta nueva red de distribución inteligente. Según Jim Woolsey, Ex director de la CIA, "Entre el 90 y el 95% del personal que trabaja en el desarrollo de redes de distribución inteligentes no manifiesta estar preocupado por la seguridad y la consideran únicamente un factor accesorio". Amenazas en la oscuridad: Sectores cruciales frente a los ciberataques 11 Respuesta incremental a las ciberamenazas La buena noticia es que la adopción de medidas de seguridad sigue creciendo. La mala es que, a diferencia de las amenazas y las vulnerabilidades, mejora a paso de tortuga. Las amenazas y las vulnerabilidades crecen, pero, ¿qué hay de las medidas de seguridad? Según nuestro estudio, esa inversión en seguridad se pone en marcha a ritmo muy lento, en el mejor de los casos. Hemos preguntado a los directivos del sector qué medidas de seguridad están aplicando para responder a las vulnerabilidades y amenazas que tantos denuncian. La buena noticia es que la adopción de medidas de seguridad sigue creciendo. La mala es que, a diferencia de las amenazas y las vulnerabilidades, mejora a paso de tortuga. Nuestra conclusión no se basa en el juicio subjetivo de los directivos sobre el nivel de seguridad que proporcionan. En este contexto las evaluaciones subjetivas no son fiables. Para encontrar un estándar más objetivo, planteamos a los directivos de TI una serie de preguntas detalladas acerca de 29 medidas de seguridad diferentes que pueden utilizar las empresas para defender sus redes. Estas cuestiones eran parecidas a las que habíamos preguntado en el último informe, pero este año hemos incluido también otras relativas a los retos que plantean las nuevas iniciativas tecnológicas, como el acceso por teléfono móvil y las conexiones IP. Amenazas en la oscuridad: Sectores cruciales frente a los ciberataques 13 Estas medidas incluían tecnologías de seguridad, directivas de seguridad, cifrado, autenticación y conectividad de la red. La lista de posibles medidas de este año coincidía en gran parte con la del año pasado, por lo que hemos podido recopilar una guía aproximada del progreso de las empresas en cuanto a mejoras de la seguridad. Este "índice de adopción de medidas de seguridad" sólo es una guía aproximada, ya que la seguridad de la red no se limita a colocar una tecnología de seguridad sobre otra y, además, no todas las tecnologías de seguridad son igual de efectivas. Sin embargo, sirve para hacernos una idea sobre si la industria está añadiendo nuevas medidas de seguridad en respuesta a las nuevas amenazas y vulnerabilidades14. Evaluación de las mejoras: índice de adopción de medidas de seguridad 60% 2009 2010 45% 30% Y, de hecho, es lo que está ocurriendo, aunque a ritmo muy lento. En cada uno de los sectores que hemos examinado, los directivos han manifestado que han adoptado más tecnologías de seguridad que el año pasado. El sector de agua y saneamiento, que en 2009 mostró un índice de adopción de medidas de seguridad muy inferior a la media, ha mejorado notablemente, pasando de un 38% a un 46%. Los directivos del gas y el petróleo indican una adopción del 48% de tecnologías disponibles, un aumento del 45% con respecto al año pasado. Y las empresas energéticas, que encabezaban la lista en cuanto a adopción de seguridad el año pasado, se han dormido en los laureles este año; han aumentado el despliegue de medidas de seguridad solamente un punto, del 50 al 51%. A pesar de estos aumentos, la realidad es que la mayoría de las empresas no han adoptado muchas de las medidas de seguridad que hay disponibles. Esto significa que, para muchos, la seguridad se sigue abordando con medios rudimentarios. Por ejemplo, el 44% de los encuestados manifestaron utilizar solamente autenticación de nombre de usuario y contraseña (conocido como "secreto compartido") para el acceso a la red de sus instalaciones. En cambio, menos de una empresa de cada cinco utilizan solamente tokens, mientras que el 3% solamente recurre a medidas biométricas. Menos de una de cada diez dijeron utilizar los tres métodos para el acceso a la red de sus instalaciones. 15% Agua/Saneamiento Petróleo/Gas Energía eléctrica Medidas de seguridad contabilizadas: • Mantenimiento de software y parches de seguridad • Firewalls entre sistemas empresariales • Configuración de equipos estandarizada • • Información compartida con partners del sector o de la Administración Herramientas de administración de la información de seguridad • Herramientas de prevención de pérdida de datos • Suscripción al servicio de supervisión de amenazas • • Prohibiciones o restricciones sobre el uso de dispositivos USB u otros soportes extraíbles Detección de función del usuario y de actividades anómalas • Lista blanca de aplicaciones • Herramientas para supervisar la actividad de la red • Uso de cifrado (en transmisiones online, datos almacenados en la red, unidades de disco duro de portátiles, bases de datos, mensajes de correo electrónico y mecanismos portátiles) • Regulación de dispositivos móviles (software antivirus, actualizaciones, restricción de la conexión a la red) • Supervisión de nuevas conexiones a la red de TI a través de auditorías o herramientas de análisis de comportamiento de la red • Autenticación de red de TI con secretos compartidos, tokens o identificaciones biométricas • Autenticación de red de TI fuera de las instalaciones, con secretos compartidos, tokens o identificaciones biométricas • Firewalls para redes públicas • Medidas de control de acceso a la red • Controles de seguridad y de acceso específicas para bases de datos • Sistemas de prevención de intrusiones • Sistemas de detección de intrusiones 14 Amenazas en la oscuridad: Sectores cruciales frente a los ciberataques Índice de adopción de medidas de seguridad por país 60% 45% 30% 15% Brasil Francia México La India El acceso desde fuera de las instalaciones sólo se restringe un poco más: el 26% de los encuestados utilizaban sólo contraseñas, mientras que aproximadamente el 20% empleaba tokens y un insignificante 3% utilizaba solamente autenticación biométrica. Solamente uno de cada 10 encuestados, aproximadamente, manifestaron que el acceso a la red desde fuera de las instalaciones estaba totalmente prohibido. Una minoría afirmó haber adoptado medidas de seguridad más sofisticadas, como herramientas para supervisar la actividad de la red (25%) o para detectar anomalías de comportamiento (36%). Sin embargo, según confirmó un experto en ciberseguridad, estas medidas resultaron ser las más efectivas y necesarias para la seguridad de la red. "Ahora la atención se Rusia Australia Estados Unidos España Alemania EAU/ Dubai centra en las auditorías, los elementos que registran qué es normal y el desarrollo de componentes más inteligentes y con más capacidad de recuperación," afirmó. Tras una evaluación objetiva, es evidente que algunos países se preocupan más que otros por la seguridad. El año pasado, China sobresalía, muy por delante de todos los demás países en cuanto a adopción de medidas de seguridad. Este año las cifras hablan de lo mismo. China mantuvo su posición como país con el índice de adopción de seguridad más alto, 59% total, seguido por Italia y Japón, con un 55% y un 54%, respectivamente. En el otro extremo, Brasil, Francia y México tenían los índices de adopción de seguridad más bajos, casi un 50% inferior al que mostraron los líderes. Los demás países se agruparon en torno a una media de un 43%. Reino Unido Japón Italia China El 32% de las empresas encuestadas no han adoptado medidas de seguridad especiales para los controles de redes de distribución inteligentes. Dos extremos en el seno de BRIC A pesar de su posición compartida como líderes globales emergentes, las políticas de ciberseguridad de Brasil y China no podrían ser más diferentes. En un extremo, Brasil ha demostrado una serie de contradicciones entre percepciones de amenazas y respuestas. El país ocupa sistemáticamente el último puesto en cuanto a adopción de medidas de seguridad y, sin embargo, ha indicado uno de los índices de percepción de vulnerabilidades más alto de todos los países encuestados. Las autoridades brasileñas también han mostrado uno de los niveles de confianza más bajos de los encuestados. Sin embargo, Brasil — un país con casos documentados de ataques de ciberextorsión — mostraba también uno de los índices de anticipación más bajos; sólo un tercio de los encuestados temían que se produjera un ciberincidente importante en los 12 meses siguientes. En el otro extremo, China seguía encabezando la lista en cuanto a adopción de medidas de seguridad y mantenía un buen nivel de confianza asociado a la capacidad de los directivos chinos para prevenir y detener los ciberataques. El gobierno ha asumido un papel activo en la respuesta a las crisis de ciberseguridad, lo que permite a China superar a otros países en desarrollo en seguridad de la red y reduce la distancia con los líderes en seguridad en el mundo desarrollado. Esto indica que, a pesar de ciertas lagunas, China parece tener un plan en relación a la ciberseguridad. Amenazas en la oscuridad: Sectores cruciales frente a los ciberataques 15 Reacción de los gobiernos Los poderes públicos pueden fomentar la seguridad, colaborando con la industria y adoptando normativas que exijan medidas de seguridad más estrictas de las que impone el mercado. Hay muchos motivos que justifican la divergencia entre los países desde el punto de vista de la seguridad. Sin duda, uno es la diferencia en el papel que juega el gobierno. Los poderes públicos pueden fomentar la seguridad, colaborando con la industria y adoptando normativas que exijan medidas de seguridad más estrictas de las que impone el mercado. Algunos gobiernos han asumido este papel con entusiasmo, otros con retraimiento. Al final, es posible que, paradójicamente, los países con los sistemas normativos más activos consigan más respeto y confianza del sector privado. Amenazas en la oscuridad: Sectores cruciales frente a los ciberataques 17 El papel del gobierno Para evaluar la relación entre las empresas privadas y la Administración, preguntamos a los ejecutivos de TI cómo interactuaban con el gobierno, sugiriéndoles distintas alternativas como: ninguna interacción en absoluto, compartir información de manera informal y supervisar el cumplimiento de las normativas. Los ejecutivos chinos se situaron a la cabeza en la escala —indicaron niveles altos de interacción, tanto formal como informal, con el gobierno en temas de seguridad15. Así mismo, sólo unos cuantos ejecutivos chinos (aproximadamente uno de cada 20) manifestaron no tener contacto con las agencias estatales en relación a la seguridad de la red— uno de los índices de no implicación más bajos de todos los países. El otro país con una alta interacción público-privado era Japón, donde la supervisión de la ciberseguridad parece haber aumentado significativamente a lo largo del año pasado. Casi la mitad de los encuestados japoneses (44%) afirmaron que los organismos públicos ejercían un poder reglamentario general o preciso sobre sus medidas de protección de la red. Esta presión reglamentaria es todavía más importante que en China, donde el 28% de los encuestados manifestaron estar sometidos a normativas detalladas. Otro dato igualmente sorprendente: cerca de un 90% de los japoneses manifestaron cooperar y consultar con los poderes públicos a través de asociaciones públicas-privadas, un porcentaje que supera ampliamente a cualquier otro país. Un experto en seguridad japonés atribuyó este alto nivel de cooperación a la propia naturaleza de las relaciones entre las empresas y la Administración en cuanto Porcentaje que manifiesta no interactuar con el gobierno en asuntos de ciberseguridad o defensa 50% 40% 30% 20% 10% 0% 0% Japón EAU/ Dubai China Rusia Francia 18 Amenazas en la oscuridad: Sectores cruciales frente a los ciberataques España Estados Unidos Reino Unido Auditorías oficiales 100% 90% 80% 70% 60% 50% 40% 30% 20% 10% Reino Unido España Estados Unidos Italia Australia Rusia Brasil Francia Alemania México La India EAU/ Dubai China Japón Porcentaje de encuestados auditados a ciberseguridad en Japón: "En Japón, la relación entre el Estado y las empresas se caracteriza porque el gobierno fomenta la autonomía de los propietarios y operadores de infraestructuras críticas [y] presta apoyo a sus actividades de iniciativa propia, en lugar de someterlas a normativas". En el otro extremo del espectro estaban países como España, Estados Unidos y el Reino Unido, en los que más de un tercio de todos los encuestados admitieron no intercambiar ninguna información con el gobierno en lo referente a ciberseguridad, y la mayor parte de los demás dijeron que sólo se producían contactos informales sobre este tema. El patrón se repetía casi exactamente cuando preguntamos a los ejecutivos de TI si el gobierno auditaba sus planes de seguridad. Todos los encuestados japoneses afirmaron estar sometidos a este tipo de auditorías. Esto supone un aumento significativo para Japón durante el último año, cuando China encabezaba la lista en cuanto a auditorías de seguridad. Este año, China ocupa el segundo lugar; según la encuesta, un 70% de los encuestados están sometidos a dichas auditorías. Los índices más bajos de auditoría se dieron en el Reino Unido, España y Estados Unidos, que no llegaron al 20%. Entre el año pasado y este año parece que, mientras que algunos países han ampliado enormemente el ámbito de sus auditorías de seguridad, otros las han limitado. En 2009, la diferencia entre el país sometido a más auditorías oficiales y el país menos controlado era de 50 puntos porcentuales. Es un margen considerable. Sin embargo en 2010, este margen se ha disparado hasta alcanzar los 94 puntos, la diferencia entre el 100% de Japón y el 6% del Reino Unido. Basándonos en estas cifras, si hubiera una carrera entre los países para fortalecer su infraestructura civil contra los ciberataques, Europa y Estados Unidos irían detrás de Asia. El 25% de las empresas de infraestructuras críticas no interactúan con el gobierno en temas de ciberseguridad y defensa de la red. Amenazas en la oscuridad: Sectores cruciales frente a los ciberataques 19 Percepción de incapacidad del gobierno para prevenir o detener ciberataques 100% 90% 80% 70% 60% 50% 40% 30% 20% 10% Rusia España La India México Porcentaje de encuestados que consideraban a sus gobiernos poco o nada capaces Confianza general en las autoridades También preguntamos a los directivos de TI cuánto confiaban en la capacidad de las autoridades para prevenir y detener ciberataques potenciales. Sus respuestas prácticamente no habían cambiado desde 2009. Este año, el 54% afirmó que las autoridades eran "muy capaces, capaces o totalmente capaces" de prevenir o detener ataques, en línea con el 55% que tenían la misma opinión en 2009. Las evaluaciones de la capacidad de los países concretos variaban considerablemente, al igual que anteriormente. El mayor interés de Japón en la regulación y las auditorías puede haber contribuido a la nueva opinión sobre la capacidad del gobierno; un 83% de los encuestados confían en las autoridades este año, frente al 56% de 2009. Los "votos de no confianza" más elevados procedían de Brasil, México y la India, donde tenían menos confianza en los poderes públicos que en 2009. Esta falta de confianza puede atribuirse, al menos en parte, al número limitado de auditorías oficiales. Según un experto, la naturaleza esporádica de las auditorías de seguridad en la India lleva a menudo a un falso sentido de seguridad. "Es un sector tan dinámico que las auditorías que se realizaron hace seis u ocho meses ya no son válidas. Lo que se necesita es un ciclo de auditoría continuo de tres meses y un sistema de verificaciones por sorpresa", según un experto indio. Se observó un patrón similar, en líneas generales, cuando preguntamos a los encuestados si creían que la legislación actual era suficiente para prevenir o detener ataques. Los mayores niveles de confianza se encontraron en Japón (78%), los Emiratos Árabes Únidos (67%) y China (56%). Brasil presentaba los menores niveles de confianza; menos de uno de cada cinco encuestados decía confiar en las autoridades. Italia, México y Australia también declararon tener poca confianza en la capacidad de la legislación y las normativas para solucionar los incidentes cibernéticos. La sorpresa fue India, que expresó una gran confianza (90%) en la capacidad de la legislación para detener ciberataques, a pesar de las bajas expectativas de los encuestados indios en cuanto a las instituciones oficiales. El Estado como agresor Los gobiernos también juegan otro papel, incluso menos afortunado, en la ciberseguridad. Sus ejércitos y servicios de inteligencia se infiltran y preparan ataques contra las redes de otros países. Durante las entrevistas realizadas para este informe, la ciberamenaza más citada fue el sabotaje y el espionaje auspiciado por los Estados. 20 Amenazas en la oscuridad: Sectores cruciales frente a los ciberataques Brasil Durante las entrevistas realizadas para este informe, la ciberamenaza más citada fue el sabotaje y espionaje patrocinado por los estados. Percepción de incapacidad del gobierno para prevenir o detener ciberataques 100% 90% 80% 70% 60% 50% 40% 30% 20% 10% Alemania Estados Unidos Reino Unido EAU/ Dubai Japón Porcentaje de encuestados que consideraban a sus gobiernos bastante o totalmente capaces "Actualmente la prioridad principal es la capacidad de recuperación, pero, ¿y qué hay del espionaje?", se pregunta el adjunto de un senador estadounidense. "Es un grave problema que debemos abordar; los ataques de denegación de servicio no son lo más importante". Son muchos los expertos en ciberseguridad preocupados por la vigilancia de la red de energía eléctrica de EE. UU. por parte de otros países. Un informe clasificado de 2008 elaborado por DSB (Defense Science Board) también hace hincapié en la vulnerabilidad de la red de energía eléctrica estadounidense frente a ciberataques. Asimismo, altos cargos militares han declarado públicamente que hay enemigos potenciales ocupados en operaciones de ciberreconocimiento de infraestructuras críticas de los servicios de suministro eléctrico del país, con objeto de planificar un ataque. Durante dos años seguidos, hemos preguntado a ejecutivos de TI de los sectores de infraestructuras críticas si creen que han sido víctimas de infiltraciones o ataques por parte de Estados y, de ser así, cuáles son los países más preocupantes a este respecto. Durante dos años seguidos, el número de ataques atribuibles a naciones ha permanecido estable y alto: casi el 60% de los ejecutivos han afirmado que detrás de los ataques contra su infraestructura crítica nacional había gobiernos extranjeros. Amenazas en la oscuridad: Sectores cruciales frente a los ciberataques 21 Lo que ha cambiado, sin embargo, son los países que suscitan la mayor atención y preocupación. En 2009, Estados Unidos fue el país citado con más frecuencia, justo por delante de China. Ambos fueron motivo de preocupación para aproximadamente un tercio de los ejecutivos que creían que sus sectores habían sido atacados. La preocupación por Estados Unidos ha descendido de forma significativa —del 36 al 12%. Mientras tanto, Rusia (16%), Corea del Norte (11%) y la India (4%) se sitúan en un puesto relativamente alto, ya que los ejecutivos de TI del sector han comenzado a entender la magnitud de la proliferación de las tecnologías de ciberataque. Las variaciones en la percepción del origen de las amenazas seguía un patrón de concentración regional en todas las áreas geográficas encuestadas. No sorprende que los encuestados de la región Asia-Pacífico mencionen a Rusia, Corea del Norte y Estados unidos como las principales fuentes de amenazas. En este grupo, al menos dos tercios de los encuestados japoneses identificaron a Corea del Norte como el principal origen de ciberamenazas. ¿Qué país despierta una mayor preocupación en cuanto a ataques a redes en su país o sector? 40% 30% 20% 10% La India Otros Otros Oriente Medio Corea del Norte Porcentaje de encuestados 22 Amenazas en la oscuridad: Sectores cruciales frente a los ciberataques Estados Unidos Rusia China Las variaciones en la percepción del origen de las amenazas seguía un patrón de concentración regional en todas las áreas geográficas encuestadas. En el caso de Australia, el 40% de los encuestados señalaron a Rusia como su principal preocupación. El único país que discrepa de esta percepción general fue, claro está, China, donde el 75% de los encuestados señaló a Estados Unidos como el país más temido. Los resultados de otras regiones estaban también relacionados con el punto de vista geográfico. Dos tercios de los encuestados en los Emiratos Árabes Unidos señalaron a países de Oriente Medio como su principal preocupación. A los encuestados europeos les preocupan principalmente China, Rusia, Corea del Norte y Estados Unidos, mientras que Rusia fue también el más mencionado entre los encuestados de la India. Resulta interesante señalar que solamente el 14% de los encuestados de la India mostró su preocupación por China, mientras que el 33% mencionó al Reino Unido. En el hemisferio occidental, los participantes de Estados Unidos se mostraron preocupados principalmente por China. Aunque los encuestados de Latinoamérica mencionaron una gran variedad de países como orígenes de amenazas, el 75% de los entrevistados en Brasil y más de la mitad de los entrevistados en México identificaron a China o Rusia como los principales orígenes de ciberamenazas. Esta opinión corresponde a una de las mayores tasas de incidentes de intrusión en redes declaradas; en general, México y Brasil resultan ser dos de los países encuestados más vulnerables, con serias preocupaciones en cuanto a su capacidad de repuesta frente a todas las formas de ciberincidentes y, en especial, a las infiltraciones invisibles y los ataques DDoS. Amenazas en la oscuridad: Sectores cruciales frente a los ciberataques 23 Recomendaciones La aparición de Stuxnet pone de manifiesto la absoluta necesidad de que las empresas de infraestructuras críticas reconozcan los cambios que se han producido en el panorama de las ciberamenazas y centren sus esfuerzos no ya en los ataques de denegación de servicio, sino también en las amenazas más sofisticadas, como las infiltraciones invisibles obra de agresores a las órdenes de un Estado o ciberextorsionistas. Como demuestra nuestra investigación, el sector de las infraestructuras críticas ha sido lento en reaccionar ante esta realidad. Para afrontar los retos del entorno cambiante actual, las políticas de protección de las infraestructuras críticas deben actualizar las respuestas a las amenazas, de forma que aborden principalmente los siguientes puntos: • Mejora de las medidas de autenticación, dejando atrás las contraseñas para avanzar hacia un mayor uso de tokens y de identificadores biométricos. • Mejora de la protección de los sistemas de red, de manera que se amplíe el uso de las tecnologías de cifrado y la supervisión de las actividades de uso de la red con el fin de detectar anomalías relacionadas con la actividad y las funciones del usuario. • Mayor supervisión del acceso a los sistemas de control industriales, que debe incluir la identificación de la forma de acceso a Internet, mediante la supervisión y administración activa de las conexiones a Internet, los dispositivos móviles y los soportes extraíbles. • Colaboración estrecha con la Administración. Estas relaciones variarán de un país a otro e irán desde las recomendaciones hasta las medidas obligatorias, pero la naturaleza de las nuevas amenazas a las que se enfrenta la industria requiere la intervención de los poderes públicos. Conclusión En general, en lo relacionado con la ciberseguridad de la red de suministro eléctrico y otros servicios fundamentales que dependen de la tecnología de la información y de los sistemas de control industrial, podemos decir que el resultado de nuestro estudio no es demasiado alentador. Las mejoras en la seguridad son escasas y no están a la altura del potencial de la amenaza. Si bien es cierto que estos sectores han sido víctimas de numerosos ataques de denegación de servicio distribuido, sufren incluso más lo que podría llamarse una "denegación distribuida de ataques". Son muy pocas las empresas que aceptan el reto que suponen los posibles ataques y las infiltraciones auspiciadas por Estados. Este es el caso especialmente en el hemisferio occidental, la India y Europa. En Asia Oriental, los organismos encargados de la regulación parecen haber iniciado una campaña más concertada destinada a reforzar la seguridad significativamente. La negación es una estrategia nada realista a largo plazo. Queda por ver la eficacia de las auditorías y otras regulaciones similares, pero ya no podemos fingir que nada ha cambiado cuando hablamos de ciberseguridad. Otros observadores creen que se impone la necesidad de una acción incluso más contundente. "La aplicación reglamentada de las funciones de seguridad existentes es poco probable que resuelva el problema", afirma Jim Woolsey. "La verdadera respuesta pasa por nuevas tecnologías y la producción distribuida. Sea lo que sea que estimule la innovación y la generación distribuida supone un paso en la dirección adecuada". Si Woolsey está en lo cierto y las nuevas tecnologías pueden resolver este problema, o si una mejora en cuanto a normativas permite aumentar la seguridad, este estudio muestra que pasará tiempo antes de que la seguridad mejore; es posible que haya que esperar hasta que una población desprotegida haya sufrido ciberataques en los sistemas de energía eléctrica, gas y petróleo, o agua y saneamiento. 24 Amenazas en la oscuridad: Sectores cruciales frente a los ciberataques Agradecimientos Este estudio ha sido realizado en noviembre de 2010 por Vanson Bourne. Los encuestados proceden de 14 países: Alemania, Australia, Brasil, China, Emiratos Árabes Unidos/Dubai, España, Francia, la India, Italia, Japón, México, Reino Unido, Rusia y Estados Unidos. Los autores de este informe quieren mostrar su agradecimiento a todas las personas que han contribuido con sus conocimientos y opiniones a la elaboración del mismo. Notas 1 Estos son los sistemas que controlan las redes de distribución de la electricidad, las refinerías, las redes de distribución de agua, la red de saneamiento y otros procesos industriales. 2 Duclos, Susan. "Cyber Attacks Black Out Cities Outside the U.S.— Cyber Terrorism" (Una serie de ciberataques provocan un apagón en varias ciudades —Ciberterrorismo), Digital Journal, 19 de enero de 2008. http://www.digitaljournal.com/ article/249107?tp=1 3 Cyber War: Sabotaging the System (Ciberguerra: sabotaje del sistema). Prod. Graham Messick. CBS: 60 Minutes, 2009. 8 de noviembre de 2009. Web. 3 de enero de 2011. http://www.cbsnews.com/stories/2009/11/06/60minutes/ main5555565.shtml. Harris, Shane. "Brazil to "60 Minutes": It Wasn’t A Hacker" (Brasil responde a la emisión de 60 Minutes: no fue un acto de piratería informática). The Atlantic. 10 de noviembre de 2009. Web. 3 de enero de 2011. http://www.theatlantic.com/politics/archive/2009/11/ brazil-to-60-minutes-it-wasnt-a-hacker/29934/ 4 SANS NewsBites, Volume X, número 5, 18 de enero de 2008. http://www.sans.org/newsletters/newsbites/newsbites. php?vol=10&issue=5&rss=Y 5 William J. Broad, John Markoff, and David E. Sanger, "Israeli Test on Worm Called Crucial in Iran Nuclear Delay" (Pruebas israelíes entorno a un virus considerado fundamental para retrasar el programa nuclear iraní), The New York Times, 5 de enero 2011. http://www.nytimes.com/2011/01/16/ world/middleeast/16stuxnet.html 6 Kaplan, Stan Mark. Electric Power Transmission: Background and Policy Issues (Distribución de electricidad: contexto y problemas relacionados con la política). Congressional Research Service (CRS) Reports and Issue Briefs. Washington, D.C.: Congressional Research Service, 2009. 7 Michael Giberson, Lynne Kiesling. "Analyzing the Blackout Report’s Recommendations: Alternatives for a Flexible, Dynamic Grid" (Análisis de las recomendaciones del informe sobre el apagón eléctrico: soluciones alternativas para una red de distribución flexible y dinámica). Electricity Journal 17.6 (2004): 51–59. 9 Australia e Italia comparten el quinto lugar con un 40% de encuestados que admiten incidentes asociados a Stuxnet. En comparación, el 100% de los entrevistados de la India, el 59% de Alemania y Francia, el 45% de España y el 44% de China han declarado haber sufrido una infiltración de red por parte de Stuxnet. 10Mylrea, Michael, "Brazil’s Next Battlefield: Cyberspace" (El ciberespacio, próximo campo de batalla de Brasil), The Fletcher School, 15 de noviembre de 2009. http://fletcher.tufts.edu/news/2009/11/opeds/Mylrea-Nov15.shtml 11ABI Research: http://www.abiresearch.com/research/1005219. Citado aquí: http://www.businesswire.com/portal/site/home/ permalink/?ndmViewId=news_view&newsId=201007080058 24&newsLang=en 12Peeples, Doug. "Anti-Meter Fever Strikes Australia Too" (El movimiento de protesta contra la instalación de contadores inteligentes se extiende a Australia), Smart Grid News.com, February 24, 2010. http://www.smartgridnews.com/artman/ publish/Technologies_Metering_News/Anti-Meter-Fever-StrikesAustralia-Too-1926.html 13ABC Radio National, "Electric shocks" (Electrochoque), 5 de noviembre de 2006. http://www.abc.net.au/rn/ backgroundbriefing/stories/2006/1777438.htm 14Hemos planteado preguntas independientes sobre la adopción de medidas de seguridad para las redes de TI críticas y para los sistemas de control industrial/SCADA, pero las tendencias eran tan similares que en este informe hemos abordado únicamente las medidas de seguridad de las redes críticas. 15Categorías mencionadas: "por una participación en asociaciones de intercambio de información del sector"; "por comentarios públicos sobre los cambios en las normativas/legislaciones"; "por un lobbying activo en grupos de la industria relativo a las normativas/legislaciones"; "por una consulta a través de organizaciones asociativas entre el sector público y privado". 8 U.S.-Canada Power System Outage Task Force, "Context and Preconditions for the Blackout: The Northeastern Power Grid Before the Blackout Began" (Contexto y condiciones previas al apagón generalizado: red de distribución del nororeste antes de que comenzara el apagón), August 14th Blackout: Causes and Recommendations (Apagón eléctrico: causas y recomendaciones), p. 53. https://reports.energy.gov/B-F-Web-Part2.pdf Amenazas en la oscuridad: Sectores cruciales frente a los ciberataques 25 Acerca de los autores McAfee Stewart Baker es miembro distinguido invitado del CSIS (Center for Strategic and International Studies) y socio del bufete de abogados de Steptoe & Johnson, en Washington. Entre 2005 y 2009 fue Subsecretario de política de seguridad del Departamento de Seguridad Nacional de EE. UU. Con anterioridad, fue consejero general para la Comisión Silverman-Robb, encargada de la investigación de los errores de los servicios de inteligencia estadounidenses sobre las armas de destrucción masiva de Irak. Entre 1992 y 1994 fue Consejero General de la Agencia de Seguridad Nacional. McAfee, empresa subsidiaria de propiedad total de Intel Corporation (NASDAQ:INTC), es líder en tecnología de seguridad. McAfee tiene el firme compromiso de afrontar los más importantes retos de seguridad. La compañía proporciona servicios y soluciones probados y proactivos que ayudan a proteger redes, dispositivos móviles y sistemas en todo el mundo, permitiendo a los usuarios conectarse a Internet, navegar por la web y realizar compras online de forma más segura. Gracias a la tecnología Global Threat Intelligence (Inteligencia Global de Amenazas), McAfee proporciona protección en tiempo real mediante sus soluciones de seguridad, permitiendo a las empresas, usuarios particulares, organismos públicos y proveedores de servicios cumplir con la normativa, proteger datos, prevenir interrupciones, identificar vulnerabilidades y controlar cualquier tipo de amenaza que pueda poner en peligro su seguridad. En McAfee enfocamos todos nuestros esfuerzos en la búsqueda constante de nuevas soluciones y servicios que garanticen la total seguridad de nuestros clientes. Natalia Filipiak es jefa de programas e investigadora asociada en el programa sobre tecnología Technology and Public Policy Program del Centro de Estudios Estratégicos e Internacionales (CSIC). Es titular de un Máster en Relaciones Internacionales de la Johns Hopkins University School of Advanced International Studies. Katrina Timlin es investigadora asociada en el programa sobre tecnología Technology and Public Policy Program del Centro de Estudios Estratégicos e Internacionales (CSIC). Es Licenciada en Asuntos Internacionales por la George Washington University. Para obtener más información, visite: http://www.mcafee.com/mx. El Centro de Estudios Estratégicos e Internacionales (CSIC, Center for Strategic and International Studies) es un grupo de reflexión que proporciona análisis estratégicos y soluciones de políticas a los responsables de seguridad de los poderes públicos, a las instituciones internacionales, al sector privado y a la sociedad civil. Se trata de una organización bipartita sin ánimo de lucro con sede en Washington, que lleva a cabo investigaciones, análisis y elabora estrategias sobre el futuro y la anticipación de los cambios. Para obtener más información sobre el CSIS, visite: www.csis.org. La información de este documento se proporciona únicamente con fines educativos y para la conveniencia de los clientes de McAfee. Nos hemos esforzado por asegurar que la información de este informe de McAfee sea correcta; sin embargo, dado que la ciberseguridad cambia constantemente, el contenido de este documento está sujeto a modificaciones sin previo aviso y se proporciona tal cual, sin garantía en cuanto a su precisión o aplicación a una situación o circunstancia en particular. McAfee, Inc., 6205 Blue Lagoon Drive, Suite 600, Miami, Florida 33126, U.S.A., www.mcafee.com McAfee y el logotipo de McAfee son marcas comerciales registradas o marcas comerciales de McAfee, Inc. o de sus empresas filiales en EE. UU. o en otros países. Los demás nombres y marcas pueden ser reclamados como propiedad de otros. Los planes, especificaciones y descripciones de productos mencionados en este documento son únicamente a título informativo y están sujetos a cambios sin aviso previo; se ofrecen sin garantía de ningún tipo, ya sea explícita o implícita. Copyright ©2011 McAfee, Inc. 21900rpt_cip_0311