Enrique Martín Gómez habla sobre los ciberataques de

Anuncio

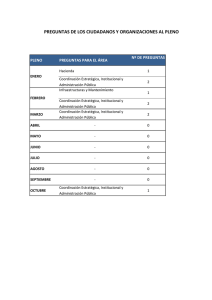

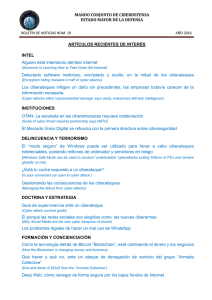

ACCESO USUARIOS ENGLISH ESPAÑOL ENVÍO ARTÍCULOS Introduzca texto... Buscar Nuestras publicaciones La Editorial Noticias Anunciarse en DYNA Contacto Buscar Alta en web Noticias 13 nov 2015 Vote: Homepage Noticias Tecnologías para combatir los ciberataques Canal Noticias Noticias Resultados: 1 Votos Enviar Comentar Ya nadie discute que los ciberataques son cada vez más sofisticados y lo seguirán siendo en el futuro. Empresas y países están expuestos a posibles amenazas de seguridad, especialmente en las denominadas infraestructuras críticas: instituciones, órganos y empresas procedentes tanto del sector público como privado, con responsabilidades en el correcto funcionamiento de los servicios esenciales o en la seguridad de los ciudadanos. En España, la denominada Ley PIC regula la protección de las infraestructuras críticas. Las conforman 363 operadores repartidos entre los 12 sectores que aseguran la prestación de servicios esenciales (Administración, Agua, Alimentación, Energía, Espacio, Industria Química, Industria Nuclear, Instalaciones de Investigación, Salud, Sistema Financiero y tributario, Tecnologías de la Información y las Comunicaciones, y Transporte). Para proteger estas infraestructuras críticas se creó en 2007 el CNPIC (Centro Nacional para la Protección de las Infraestructuras Críticas), en el que se ubica el CERT (Computer Emergency Response Team). En 2014 el CERT gestionó 18.000 incidentes de ciberseguridad y generó más de siete millones de notificaciones relativas a direcciones infectadas y a dominios comprometidos. En este sentido, España es el tercer país, tras Estados Unidos y Reino Unido, que sufre más ciberataques del mundo, siendo el sector energético el que más. De los 63 episodios de especial gravedad registrados, el número de instalaciones implicadas fueron: 34 energéticas, 14 del sector transporte, 6 de las tecnologías de la comunicación, 4 de la industria nuclear, 3 del sistema tributario y financiero y 2 de la Administración pública. En 2015 España ha sufrido 52 ciberataques a infraestructuras críticas y servicios básicos, la mitad de ellos a operadores de suministro eléctrico, registrándose un importante incremento respecto a 2014. También los incidentes de seguridad contra empresas y particulares se han incrementado espectacularmente, pasando de los 18.000 resueltos en 2014, a los 36.000 contabilizados en los primeros ocho meses de 2015. Los datos españoles son similares a los de otros países occidentales de desarrollo tecnológico similar, e incluso a los de Estados Unidos. Tal como podemos apreciar en la siguiente gráfica, según el ICS-CERT de este país (Industrial Control Systems Cyber Emergency Response Team), el mayor porcentaje de ciberataques con objeto de robar información confidencial o de gestión, se producen en el sector energético (32%), muy por encima de sectores como el industrial (27%), Salud (15,6%), Telecomunicaciones (14,6%), Gobierno (13,5%) o el financiero (3,1%). A pesar de todo, España está mejorando sus planes para la defensa de puntos sensibles conectados. El Gobierno, en la Estrategia de Seguridad Nacional presentada el pasado año, incluyó la Ciberseguridad como el tercer ámbito prioritario de actuación. Tecnologías para defendernos de los ciberataques Para mitigar el impacto de los ciberataques, existen soluciones que integran tecnologías sandboxing con análisis forense y threat intelligence. Los ciberataques de nueva generación como los denominados APT (Advanced Persistent Threat - Amenaza avanzada persistente), son un conjunto de procesos informáticos sigilosos, continuos y dirigidos en remoto, cuyo objetivo es acceder a sistemas IT evitando las medidas de seguridad de una entidad, organización e incluso nación. Los ciberatacantes se producen desde los propios estados que atacan infraestructuras de otros países; mafias movidas por razones económicas o esponsorizadas por Estados para conseguir determinados objetivos, y hacktivistas que persiguen un ideal o tienen convicciones determinadas. Los motivos que están detrás son estratégicos y forman parte de un plan a largo plazo para comprometer a cualquier tipo de organización. El ataque a las infraestructuras puede producirse desde cualquier punto del planeta y no es físico, sino a los sistemas IT. Para el acceso y extracción de datos durante un largo período de tiempo, los procesos de una APT requieren una monitorización externa continua durante un largo período de tiempo, y utilizar sofisticadas técnicas que emplean software malicioso para detectar las vulnerabilidades en los sistemas de información. converted by Web2PDFConvert.com En la actualidad, las tecnologías empleadas para mitigar el impacto de los ciberataques basados en APTs son las tecnologías sandboxing. Se trata de una aplicación anti-malware que consiste en crear un escenario virtual denominado Sandbox (mecanismo para ejecutar programas con seguridad, aislando los procesos), que emula la secuencia completa de arranque de un sistema, cargando los archivos del sistema operativo y la estructura de comandos, como si estuviera sobre hardware real. Además de impedir que los posibles cambios que las aplicaciones malware harían en el sistema operativo se ejecuten en nuestro sistema, nos permiten saber qué aplicación sería potencialmente peligrosa. Como cualquier sistema de protección, los sandboxing tienen limitaciones técnicas, por ello, es necesario añadir capacidades de análisis forense del tráfico y equipos que faciliten el análisis posterior a un incidente de seguridad. La informática forense ayuda a detectar pistas sobre ataques informáticos y robo de información, mediante la aplicación de técnicas analíticas especializadas que permiten identificar, preservar, analizar y presentar datos válidos dentro de un proceso legal. Abarcan el hardware, redes, seguridad, hacking, cracking, recuperación de información, etc. El objetivo principal es entender cómo nos atacan para reforzar los puntos débiles y evitar que vuelva a producirse la ofensiva por los mismos medios. Por ello, los sistemas de información deben integrar procesos de aprendizaje que faciliten la defensa de los sistemas en el futuro. Como complemento al escenario virtual Sandboxing, también es necesario compartir la información de las amenazas ("threat intelligence) entre todos los sistemas y entidades encargados de la ciberseguridad de cualquier infraestructura, estando así mejor preparadas para detectar, parar y defenderse contra posibles atacantes. CrowdStrike concluye en su informe anual que las empresas que utilicen threat intelligence estarán mejor preparadas para detectar, parar y defenderse contra sus atacantes. En definitiva, una solución que integre tecnologías sandboxing con análisis forense y threat intelligence, mejorará considerablemente la protección contra estos ciberataques de nueva generación basados en APTs. Es evidente que esta solución debe estar soportada por profesionales de la ciberseguridad que entiendan cómo responder a incidentes de seguridad de forma efectiva. GMV trabaja desde hace años en la lucha contra ataques APTs y cuenta con una amplia experiencia, siendo un importante referente en este campo. GMV ha desarrollado capacidades avanzadas en la integración y operación de tecnologías para reducir el impacto del malware avanzado desde que en 1993 iniciase su actividad en ciberseguridad con la integración del primer firewall en España. También ha analizado incidentes de seguridad en organizaciones globales y ha optimizado sus procesos IT para reducir el impacto de esta tipología de ataques. Además, dispone de Centros de Servicios con los recursos hardware, software y comunicaciones requeridos para dar una solución multi-tecnología, acorde con la demanda altamente heterogénea de sus clientes. Operan en un modelo de alta disponibilidad, disponiendo de mecanismos de redundancia, tanto local como geográfica según el Sistema de Gestión de Continuidad de Negocio de GMV, certificado por BSI bajo la norma BS 25999. Esos Centros de Servicio proporcionan un modelo de prestación 7 x 24. La gestión y operativa se fundamenta en el Sistema de Gestión de Servicios TI de GMV, certificado por AENOR bajo la norma ISO 20000. Con respecto a la seguridad de los Centros de Servicios se articula en torno a un conjunto de controles físicos, técnicos y administrativos que garantizan la confidencialidad, integridad y disponibilidad de la información gestionada, tanto de GMV como de sus clientes. Estos controles de seguridad, así como la gestión de los mismos, se integran con el Sistema de Gestión de Seguridad de la Información de GMV, certificado por AENOR bajo la norma ISO 27001. GMV dispone también de un laboratorio malware para el estudio de ataques dirigidos y el análisis de equipos comprometidos por medio de cualquier técnica hacking. La compañía provee asimismo el Servicio de Alerta Temprana con el que consigue mejorar la respuesta a los incidentes de seguridad más complejos y reducir significativamente el fraude en las organizaciones con las que colabora, que provienen de sectores diversos como financiero, defensa, aeroespacial, Administración Pública y telecomunicaciones, entre otros. La ciberdelincuencia en España Se producen alrededor de 200.000 incidentes/día, el 99% de baja intensidad. En 2013, el Centro Criptológico Nacional (CCN) hizo público que el número de ciberataques graves sobre intereses estratégicos de nuestro país se había multiplicado por dos, hasta llegar a los casi cinco mil casos. En mayo de 2014, el Ministerio del Interior publicó por primera vez un Informe con datos sobre cibercriminalidad desde 2010 a 2013. converted by Web2PDFConvert.com CLASIFICACIÓN Agencia REVISTA DYNA Fuente: Temática: Compártenos: Volver Twittear Más redes sociales Imprimir © Revista de Ingeniería Dyna 2006 Órgano Oficial de Ciencia y Tecnología de la Federación de Asociaciones de Ingenieros Industriales Dirección: Alameda Mazarredo 69, 3º, 48009, Bilbao SPAIN Teléfono:+34 944 237 566. Fax:+34 944 234 461. Email: dyna(at)revistadyna.com Desarrollado por ATTEST converted by Web2PDFConvert.com