seguridad de las tic bajo protocolos tcp/ip - análisis

Anuncio

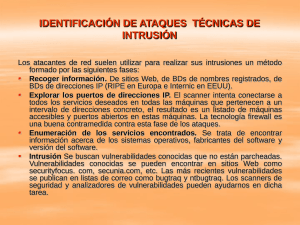

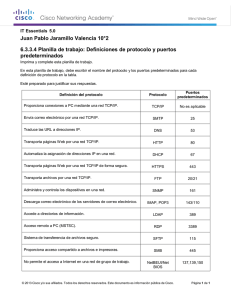

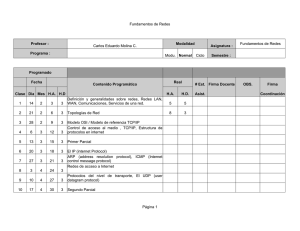

SEGURIDAD DE LAS TIC BAJO PROTOCOLOS TCP/IP - ANÁLISIS PARTICULAR EN ECUADOR MEDIANTE ESCANEO DE PUERTOS Jorge I. Ortiz M. Corporación CENTRO NACIONAL DE CONTROL DE ENERGÍA -CENACEJuan C. Vallecilla M. Corporación CENTRO NACIONAL DE CONTROL DE ENERGÍA -CENACERESUMEN En el presente artículo se describe lo relacionado a seguridad en redes de comunicación con protocolos TCP/IP, sus potenciales vulnerabilidades, tipos de ataques informáticos y nuevas tecnologías en cuanto a seguridad. Se presenta una estadística a nivel país sobre las vulnerabilidades encontradas en distintas redes de comunicación que trabajan bajo protocolos TCP/IP mediante escaneo de puertos. 1. PROTOCOLOS DE COMUNICACIÓN TCP/IP En la actualidad, la familia de protocolos de Internet, o más conocida como protocolos de comunicación TCP/IP, se han difundido masivamente en todo el mundo, convirtiéndose en la base de Internet, permitiendo la transmisión de información entre redes de computadoras. Efectivamente, TCP/IP es un conjunto de protocolos, siendo los más importantes el Protocolo de Control de Transmisión (TCP), y el Protocolo de Internet (IP), que fueron los primeros en definirse y los más utilizados. A la familia de protocolos de Internet, pertenecen alrededor de 100 protocolos, entre los cuales se mencionan: HTTP (Hyper Text Transfer Protocol) utilizado para acceder a páginas web, FTP (File Transfer Protocol) utilizado para transferencia de archivos, SMTP (Simple Mail Transfer Protocol) y POP (Post Office Protocol) utilizados para correo electrónico, TELNET para acceder a equipos remotos, etc. 1.1 Capas o Niveles de TCP/IP Con el modelo de capas o niveles se simplificó el intercambio de información entre equipos de cómputo, ya que cada capa tiene como entradas la información de su nivel inmediatamente inferior, y sus resultados o salidas son las entradas para su nivel inmediatamente superior. 1.1.1 Capa Física y Enlace (Ethernet) La capa física se refiere a los medios físicos de comunicación (cable, radio, fibra óptica), y a las actividades necesarias para tener un desempeño óptimo de dichos medios como: código de canales, modulación, potencias de señales, longitudes de onda, sincronización, temporización y distancias máximas. La capa física Ethernet utiliza direcciones de red de 48 bits, estas direcciones de red vienen impresas de fábrica en todas las placas de red Ethernet. Debido a que las direcciones Ethernet e IP son dos números distintos y que no guardan ninguna relación, para efectuar la comunicación a un host a través de su dirección IP, se necesita convertir ésta a la correspondiente dirección Ethernet. ARP (Address Resolution Protocol) es el protocolo encargado de realizar las conversiones de dirección correspondientes a cada host. Ningún paquete de datos puede salir de la red sin tener la dirección Ethernet y la dirección IP de la máquina de destino. La gestión de las direcciones Ethernet, se la realiza en la capa de red. 1.1.2 Capa de Red La capa de red se encarga de establecer los caminos para efectuar la transferencia de datos a través de la red, es decir, se ocupa del direccionamiento en la red, el ruteo, la fragmentación y desfragmentación de datagramas, los mensajes de control de Internet, y las tablas de direcciones físicas locales. Cada uno de estos servicios los administra un protocolo diferente. Los protocolos más importantes que se encuentran en esta capa son: el protocolo IP (Internet Protocol) se encarga del direccionamiento, ruteo y fragmentación de los datagramas, ICMP (Internet Control Message Protocol) maneja los mensajes de control de Internet, ARP/RARP gestionan las direcciones Ethernet locales. Cada equipo tiene una dirección IP única, compuesta por 32 bits en numeración binaria, por facilidad, se los separa en cuatro grupos de 8 bits y se los traduce a numeración decimal. Debido a que con 8 bits binarios 110 se puede formar un número decimal que varía desde 0 hasta 255, una dirección IP se presenta de la siguiente forma: 255.9.115.21, la separación con puntos es una convención. 1.1.3 Incorpora aplicaciones de red estándar como: TELNET, SMTP, FTP, HTTP, etc. Utilizan los programas comunes para comunicarse a través de una red con otros programas Capa de Transporte 1.1.5 La capa de transporte es la responsable de la transferencia de información a través de la red entre diferentes hosts. Los protocolos que se utilizan para transporte son TCP y UDP (User Datagram Protocol). Cada segmento de información entra o sale de la capa de transporte necesariamente por un puerto. Los puertos desde el 1 al 1024 se llaman privilegiados, ya que solo pueden ser abiertos por programas que tengan permisos de administrador. Por convención en estos puertos escuchan la mayoría de los servicios. Para que un cliente se comunique con el servidor, debe mandar un segmento fuera de su máquina, esto solamente es posible si se encuentra abierto un puerto. La comunicación entre una máquina con otra se la realiza a través de puertos que van desde el 1025 al 65535. En el proceso de transmisión de información, el archivo a ser enviado es fragmentado en “n” segmentos, el protocolo TCP controla que el número de segmentos enviados sea igual al recibido, caso contrario manda a llamar nuevamente al segmento faltante, para finalmente fusionarlos en un solo archivo. Por otro lado, el protocolo UDP solamente transmite los segmentos sin realizar ningún control, no importa que no lleguen todos los segmentos, sino la velocidad de transmisión. Por ejemplo, para la transmisión de video y audio en tiempo real se utiliza UDP, ya que prima la velocidad de transmisión, en este caso no es tan apreciable la falta de segmentos de información, pero sí son muy apreciables los retrasos entre voz e imagen que se producen cuando un protocolo solicita retransmisión de datagramas. En cambio, para la transferencia de datos y archivos, resulta imposible pensar en recibir información incompleta, en este caso no es apreciable ni decidor que se demore un tiempo adicional la transferencia de información, siempre y cuando llegue la información íntegra, para este caso se utiliza el protocolo TCP. 1.1.4 Ventajas y Desventajas de protocolos TCP/IP Las principales ventajas, las mismas que han sido los motivos de su popularidad, son: • Independencia de la tecnología utilizada en la conexión a bajo nivel y la arquitectura del ordenador. • Soporta múltiples tecnologías. • Conectividad universal a través de la red • Protocolos estandarizados La principal desventaja es que los protocolos TCP/IP no fueron creados teniendo en cuenta la seguridad. Toda la información que es transmitida a través de protocolos TCP/IP no es encriptada, a menos que los datos transmitidos hayan sido encriptados por otra aplicación previamente. Esta desventaja dio paso a un problema de gran magnitud, ya que adicionalmente las redes Ethernet utilizan el concepto de medio compartido para transmitir información, es decir, envían información en todas direcciones y a todos los host de la red local, confiando que solo va a acceder a dicha información el sujeto a quien estaba destinado el mensaje. Las desventajas de TCP/IP son vulnerabilidades latentes en una red, las mismas que si no son controladas a tiempo y eficazmente, podrían ser la causa de gravísimos problemas debido a ataques a las redes. 2. VULNERABILIDADES PROTOCOLOS TCP/IP Los ataques a redes informáticas pueden tener diferentes motivaciones como: fraude, extorsión, robo de información confidencial, venganza, acceso no autorizado a un sistema, anulación de servicios, o simplemente el desafío de vulnerar las seguridades de un sistema. Estos ataques pueden provenir principalmente de dos fuentes: Capa de Aplicación Es la capa que brinda aplicaciones de interfaz al usuario final, administrada directamente por software. • 111 Usuarios autentificados que forman parte de la red, como por ejemplo empleados internos o colaboradores externos con acceso a sistemas dentro de la red de la empresa. También denominados insiders. • Atacantes externos a la ubicación física de la organización, accediendo remotamente. También denominados outsiders. password a una palabra que el atacante suministra. Para evitar situaciones de IS es conveniente tener en cuenta estas recomendaciones: • Mantener un servicio técnico propio o de confianza. • Capacitar a los usuarios de red para que no contesten preguntas sobre cualquier característica del sistema y comuniquen la inquietud a los responsables que tenga competencia para dar esa información. • Asegurarse que las llamadas telefónicas para solicitar información, corresponden a una persona segura o confiable. A continuación se presentan los diferentes tipos de ataques presentados en las redes: 2.1 Tipos de Ataques Conforme los protocolos de comunicaciones aumentan, se crean agujeros en las seguridades de los sistemas informáticos, provocando que la información e infraestructura física queden comprometidas, lo que podría ocasionar grandes daños y pérdidas para una empresa, en caso de ataques exitosos. 2.1.1 2.1.3 Ingeniería Social Inversa - ISI Consiste en la generación, por parte de los intrusos, de una situación inversa a la originada en Ingeniería Social. Caballos de Troya Consiste en introducir o anidar dentro de un programa una rutina o conjunto de instrucciones, (que generalmente llegan vía Internet), por supuesto no autorizadas y que la persona que lo ejecuta no conoce, para que dicho programa actúe de una forma diferente a como estaba previsto. Por ejemplo formatear el disco duro, modificar un fichero, sacar un mensaje, etc. El intruso intenta demostrar que es capaz de dar ayuda a los usuarios, y estos lo llaman ante algún imprevisto. El intruso aprovechara esta oportunidad para obtener la información necesaria para solucionar el problema del usuario y el suyo propio. Frecuentemente suele ser utilizado para cambiar la pantalla de login (imitándola), descubriendo de esta manera el password del usuario. La ISI es más difícil de llevar a cabo y por lo general se aplica cuando los usuarios están alertados acerca de las técnicas de IS. Puede usarse en algunas situaciones específicas y después de mucha preparación e investigación por parte del intruso: Los caballos de Troya se dividen en varios tipos: puertas traseras, espías de contraseñas, registradores, descargadores, etc. • Generación de una falla en el funcionamiento normal del sistema. Generalmente esta falla es fácil de solucionar pero puede ser difícil de encontrar por los usuarios inexpertos (sabotaje). Requiere que el intruso tenga un mínimo contacto con el sistema. • Comunicación a los usuarios de que la solución es brindada por el intruso (publicidad). • Provisión de ayuda por parte del intruso encubierto como servicio técnico. 2.1.2 Ingeniería Social - IS Es la manipulación de las personas o usuarios que tengan acceso a la red interna para convencerlas de que ejecuten acciones o actos que normalmente no realizan, revelando todo lo necesario para superar las barreras de seguridad. Si el atacante tiene la experiencia suficiente, puede engañar fácilmente a un usuario (que desconoce las mínimas medidas de seguridad) en beneficio propio. Esta técnica es una de las más usadas y efectivas a la hora de averiguar nombres de usuarios y passwords de acceso a la red. Por ejemplo, suele llamarse a un usuario haciéndose pasar por administrador del sistema y requerirle el password con alguna excusa convincente. O bien, podría enviarse un mail (falsificando la dirección origen a nombre del administrador) pidiendo al usuario que modifique su 2.1.4 Trashing o Cartoneo Generalmente, un usuario anota su login y password en un papel y luego, cuando lo recuerda, lo arroja a la basura. Este procedimiento por más inocente que parezca es el que puede aprovechar un atacante para hacerse de una llave para entrar al sistema, es decir, “nada se destruye, todo se transforma”. 112 El Trashing puede ser físico (como el caso descrito) o lógico, como analizar buffers de impresora y memoria, bloques de discos, etc. El Trashing físico suele ser común en organizaciones que no disponen de alta confidencialidad, como colegios y universidades. 2.1.5 Ataques de Monitorización Este tipo de ataque se realiza para observar a la víctima y su sistema, con el objetivo de establecer sus vulnerabilidades y posibles formas de acceso futuro. 2.1.5.1 Decoy (Señuelos) Los Decoy son programas diseñados con la misma interface que otro original. En ellos se imita la solicitud de un logueo y el usuario desprevenido lo hace. Luego, el programa guardará esta información y dejará paso a las actividades normales del sistema. aunque con el tiempo ha llegado a convertirse en una herramienta muy usada por los intrusos. Actualmente existen Sniffers para capturar cualquier tipo de información específica. Por ejemplo contraseñas de un recurso compartido o de acceso a una cuenta bancaria, que generalmente viajan sin encriptar al ingresar a sistemas de acceso remoto. También son utilizados para capturar números de tarjetas de crédito y direcciones de e-mails entrantes y salientes. El análisis de tráfico puede ser utilizado también para determinar relaciones entre organizaciones e individuos. Para realizar estas funciones se analizan las tramas o paquetes de un segmento de red, y presentan al usuario sólo las que son de su interés. Normalmente, los buenos Sniffers, no se pueden detectar, aunque la inmensa mayoría, y debido a que están demasiado relacionados con el protocolo TCP/ IP, si pueden ser detectados con algunos trucos de red. 2.1.5.2 Scanning (Búsqueda) 2.1.5.4 Snooping–Downloading El escaneo, como método de descubrir canales de comunicación susceptibles de ser explotados, lleva en uso mucho tiempo. La idea es recorrer (escanear) tantos puertos abiertos como sea posible, y guardar información de aquellos que sean receptivos o de utilidad para cada necesidad en particular. Muchas utilidades de auditoría también se basan en este paradigma. Escanear puertos implica las mismas técnicas de fuerza bruta. Se envía una serie de paquetes para varios protocolos y se deduce que servicios están “escuchando o abiertos” por las respuestas recibidas o no recibidas. 2.1.5.3 Eavesdropping–Packet Sniffing La mayoría de redes son vulnerables al Eavesdropping, o a la pasiva intercepción (sin modificación) del tráfico de red. Esto se realiza utilizando programas para Packet Sniffers, los cuales monitorean los paquetes que circulan por la red. Los Sniffers pueden ser colocados tanto en una estación de trabajo conectada a la red, como a un equipo Router o a un Gateway de Internet, y esto puede ser realizado por un usuario con legítimo acceso, o por un intruso que ha ingresado por otras vías. Un Sniffer consiste en colocar a la placa de red en modo promiscuo, el cual desactiva el filtro de verificación de direcciones y por lo tanto todos los paquetes enviados a la red llegan a esta placa (computadora donde está instalado el Sniffer). Inicialmente este tipo de software, era únicamente utilizado por los administradores de redes locales, El fin de este ataque es obtener la información de una red sin modificarla, mediante la intercepción del tráfico de red. El atacante ingresa a los documentos, mensajes de correo electrónico y otra información guardada, realizando en la mayoría de los casos un downloading (copia de documentos) de esa información a su propia computadora, para luego hacer un análisis exhaustivo de la misma. El Snooping puede ser realizado por simple curiosidad, pero también es realizado con fines de espionaje y robo de información o software. Los casos más resonantes de este tipo de ataques fueron: el robo de un archivo con más de 1700 números de tarjetas de crédito desde una compañía de música mundialmente famosa, y la difusión ilegal de reportes oficiales reservados de las Naciones Unidas, acerca de la violación de derechos humanos en algunos países europeos en estado de guerra. 2.1.6 Denegación de Servicios (DOS) Los ataques de Negación de Servicio tienen como objetivo saturar los recursos del sistema de la víctima de forma tal que se inhabilita los servicios brindados por la misma. El ataque más común es el Ping de la muerte, el cual consiste en el envío de más de 65535 bytes a la victima congestionando el servicio de red. 2.1.6.1 Jamming o Flooding Este tipo de ataque consiste en desactivar o saturar los recursos del sistema. Principalmente consiste 113 en consumir toda la memoria o espacio en disco disponible. El atacante satura el sistema con mensajes que requieren establecer una conexión TCP. Sin embargo, en vez de proveer la dirección IP del emisor, el mensaje contiene falsas direcciones IP usando Spoofing y Looping. El sistema responde al mensaje, pero como no recibe respuesta, acumula buffers con información de las conexiones abiertas, impidiendo tener conexiones legítimas. Este tipo de ataques se da principalmente en proveedores de internet teniendo bajas temporales del servicio por ataques que explotan el protocolo TCP. Muchos Hosts de Internet han sido dados de baja por el “ping de la muerte” (una versión-trampa del comando ping). Mientras que el ping normal simplemente verifica si un sistema esta enlazado a la red, el ping de la muerte causa el bloqueo instantáneo del equipo. Esta vulnerabilidad ha sido ampliamente utilizada en el pasado pero, aún hoy pueden encontrarse sistemas vulnerables. Otra acción común es la de enviar millares de e-mails sin sentido a todos los usuarios posibles en forma continua, saturando los sistemas destinos. 2.1.6.2 Smurf o Broadcast Storm Consiste en recolectar una serie de direcciones BroadCast para a continuación, mandar una petición ICMP (simulando un Ping) a cada una de ellas en serie, varias veces, falsificando la dirección IP de origen (máquina víctima). El paquete obtenido es manipulado maliciosamente y difundido en Broadcast de tal manera que los hosts mandarán una respuesta a la víctima cuya dirección IP figura en el paquete ICMP. La víctima no puede hacer nada para evitarlo. La solución está en manos de los administradores de red, los cuales deben configurar adecuadamente sus Routers para filtrar los paquetes ICMP de peticiones indeseadas (Broadcast); o bien configurar sus máquinas para que no respondan a dichos paquetes. 3. 3.1 INVESTIGACIÓN DE VULNERABILIDADES EN LOS SISTEMAS DE INFORMACIÓN DEL ECUADOR Breve reseña de las Vulnerabilidades de los Sistemas de Información a nivel mundial A partir de los años 80’s, se inició la expansión tecnológica a gran escala de los sistemas informáticos y de información a nivel mundial, provocando una nueva era en las Tecnologías de la Información y Comunicación, teniendo como parte fundamental el desarrollo del protocolo de comunicaciones TCP/IP. Paralelamente a la expansión tecnológica se fueron desarrollando métodos y técnicas para vulnerar a estos “nuevos sistemas”, es así que cada vez que se ha implementado un nuevo sistema de protección contra intrusos, al poco tiempo se han registrado ataques exitosos a las redes de información. Esta dinámica de cambio permanente y cada vez en menor tiempo, nos permite concluir que no existe un sistema de información 100% infalible, ni seguro en el tiempo. Podría pensarse que los ataques a los sistemas de información lo realizan solamente a empresas o instituciones pequeñas, las cuales no tienen sistemas robustos de seguridad informática, sin embargo el ataque a la NASA, Pentágono, Ejército y Gobierno Estadounidense entre febrero de 2001 y marzo de 2002, perpetrado por el hacker británico Gary Mckinnon de 42 años, debería sentar precedentes en la cultura de seguridad informática de las organizaciones a nivel mundial. Esta intrusión, fue calificada por el Gobierno Norteamericano como “el mayor acceso ilegal a datos informatizados en la historia militar estadounidense”, por lo que el Gobierno Estadounidense esta solicitando la extradición del implicado, una multa de hasta 1.75 millones de dólares y una condena de hasta 70 años de prisión, si es hallado culpable. En su defensa, McKinnon explicó que su única intención había sido encontrar información sobre ovnis. Ataques a grandes instituciones bancarias como Citibank en marzo de 2006 denominado como “el peor Hack económico de la historia”, o la vulneración del sistema de cifrado de Cisco Systems VPN por hackers alemanes en octubre de 2005, entre otros, son ejemplos recientes de las vulnerabilidades encontradas en las redes de sistemas de información de empresas gigantes a nivel mundial. 3.2 Vulnerabilidades de los Sistemas de Información en Ecuador Desde 1998 hasta la fecha, se han registrado más de 350 ataques exitosos a páginas web en Ecuador (fuente: www.zone-h.org). Como ejemplos de sitios web hackeados en Ecuador, se puede mencionar el ataque al Sistema de Información para la Gobernabilidad Democrática SIGOB (del Gobierno Nacional - www.sigob.gov.ec) en febrero de 2004, a 114 TV Cable en agosto de 2003, y el más reciente, a la página web de la Presidencia del Ecuador el pasado marzo de 2008. Con el propósito de conocer la situación actual de las vulnerabilidades registradas en los sistemas de comunicación de las organizaciones y empresas ecuatorianas, se procedió a realizar el escaneo de puertos aproximadamente a 250 portales y páginas web de instituciones del país, entre los cuales se encuentran los sectores de la salud, eléctrico, gobierno, industrias, medios de comunicación, universidades e instituciones financieras, obteniéndose los siguientes resultados: Los portales y páginas escaneadas en los sectores industrial y medios de comunicación, presentan protecciones y seguridades en sus sistemas de información; mientras que los sectores de salud e instituciones financieras presentan el mayor porcentaje de potenciales vulnerabilidades en sus redes de información como se puede observar en la figura 1. Se puede concluir que, de 100 portales y páginas web de industrias ecuatorianas, 96.2% de empresas tienen los puertos bloqueados, es decir, no es posible el acceso a usuarios desconocidos desde el medio externo a sus redes; 3.8% de empresas tienen los puertos parcialmente bloqueados, es decir solamente tienen abiertos los puertos necesarios para ejecutar sus procesos; y finalmente se puede observar que ninguna industria de la muestra analizada, tiene puertos abiertos todos sus puertos, lo que indica que es un sector que ha desarrollado una importante cultura de seguridad de la información. 83 M. DE COMUNICACIÓN 00 29 UNIVERSIDADES 17 50 50 SECTOR ELÉCTRICO 21 33 26 69 INSTITUCIONES FINANCIERAS 25 63 SALUD 0% 20% P. BLQ 4 46 41 GOBIERNO P. AB 4 96 INDUSTRIAS 00 40% 60% 5 25 13 80% 100% El mantener puertos abiertos en una red de sistemas de información, es una de las principales vulnerabilidades de las redes, ya que tanto los usuarios legítimos como los atacantes se conectan a los sistemas por medio de puertos. Cuantos más puertos se encuentren abiertos, hay más formas para que alguien se conecte a una red. Por lo tanto, es importante mantener abiertos sólo los puertos imprescindibles para que el sistema funcione correctamente. El resto de los puertos deben mantenerse cerrados. Resulta muy preocupante que instituciones de los sectores: universitario, eléctrico, gobierno, financiero y salud presenten altos porcentajes de puertos completamente abiertos en sus sistemas de información, ya que esto abre un abanico de posibilidades de ataques a sus redes, a la vez que conlleva un sinnúmero de consecuencias. La figura 2, muestra una interesante tendencia a nivel país, la misma que presenta un porcentaje muy alto (36%) de organizaciones que mantienen sus sistemas de información con los todos los puertos abiertos. Este porcentaje debe minimizarse, para evitar los problemas que se han descrito en este documento, sin embargo un comportamiento usual en las organizaciones es buscar las soluciones luego de ocurridos los problemas. En la tendencia presentada a nivel país, se puede observar que hay organizaciones que salen de dicha tendencia como casos particulares, de ahí la importancia de tener una estadística desagregada por sectores, ya que nos permite identificar de manera específica a las organizaciones con mayor potencial de vulnerabilidades en sus sistemas de información. En cuanto a las organizaciones que se encontraron con puertos abiertos, se pudo observar que las organizaciones “pequeñas” son la mayoría, sin embargo esta no es una regla, ya que también se encontró organizaciones “grandes” con este problema. P.P. BLQ 12.6% P. P. BLQ P. AB 36,0% FIGURA: 1 Estadística de vulnerabilidades en redes de información en Ecuador, mostrada por sectores. Análisis por escaneo de puertos. P. BLQ 51,3% Donde: P.AB : Puertos Abiertos P.BLQ : Puertos Bloqueados P.P.BLQ: Puertos Parcialmente Bloqueados FIGURA 2: Estadística global de vulnerabilidades en redes de información en Ecuador. Análisis por escaneo de puertos. 115 Debido a los servicios que tienen las distintas empresas como son correo electrónico, servicio de transferencia de archivos, portales WEB, publicación de información, etc., se utilizan puertos TCP que permiten la comunicación de los distintos servicios internos de una empresa con la red externa de internet. 4. De los resultados anteriormente presentados, se observó que los puertos comúnmente abiertos son los siguientes: • Prevención: implementada por dispositivos como: IPS (sistema de prevención de intrusos), firewalls. • Puerto 21: es utilizado por el protocolo FTP (File Transfer Protocol) para la transferencia de archivos sobre el protocolo TCP/IP. • Detección: a través de sistemas como los IDS (sistema de detección de intrusos). • • Puerto 22: es utilizado por el protocolo SSH (Secure Shell) para las conexiones remotas entre dos terminales permitiendo la transferencia de datos de manera segura y el protocolo SFTP (Security File Transfer Protocol) que permite la transferencia segura de ficheros de información. Respuesta: las acciones a tomar deben ser dirigidas por la parte humana, normalmente los administradores de la red. • Puerto 23: es utilizado por el protocolo TELNET para las conexiones entre dos terminales remotos. Este protocolo no permite una transferencia de datos de manera segura. • Puerto 25: es utilizado por el protocolo SMTP (Simple Mail Transfer Protocol) para el intercambio de mensajes de correo electrónico entre computadoras. • Puerto 80: es utilizado por el protocolo HTTP (Hyper Text Transfer Protocol) para la transferencia de archivos principalmente en formato HTML (HyperText Mark-Up Language) lenguaje utilizado para la construcción de páginas WEB. El protocolo ICMP (Internet Control Messsage Protocol) es utilizado para la administración de las aplicaciones de red, el mismo que fue utilizado para el barrido de puertos. De esta manera permite conocer los puertos abiertos de un sistema, por lo que se recomienda mantener a este protocolo cerrado en los equipos de seguridad perimetral impidiendo que un atacante obtenga información importante para realizar su cometido. El análisis realizado, se efectuó a una muestra significativa de portales y páginas web, con fines completamente didácticos, con el objetivo de tener un diagnóstico de las seguridades básicas existentes en las organizaciones ecuatorianas con respecto a sus sistemas de información. PREVENCIÓN Y SEGURIDAD PROTOCOLOS TCP/IP DE La conclusión tras el análisis de las vulnerabilidades desde un punto de vista operacional es que para evitarlas pueden definirse las tareas a realizar dentro de un sistema de seguridad en tres etapas: 4.1 IPS’s e IDS’s En la actualidad, los sistemas IPS/IDS se constituyen en la tecnología más avanzada en sistemas de seguridad perimetral, son el paso siguiente a los firewalls. Una vez actualizados, estos sistemas son capaces de reconocer vulnerabilidades de las aplicaciones más comunes a puertos abiertos en el firewall. Los sistemas de prevención de intrusos (IPS) son una evolución de los sistemas de detección de intrusos (IDS). La gran diferencia es que los IDS muestran permisividad a los intrusos para ingresar a las redes, ya que su propósito es “detectar la intrusión”, no detenerla ni prevenirla. El IDS se limita a detectar y notificar la intrusión al administrador de la red, quien deberá tomar las acciones correctivas pertinentes. Por otra parte, los IPS combinan múltiples funcionalidades, como firewall, IDS, inspección statefull y detección de anomalías de protocolo, antivirus, valoración de vulnerabilidades, filtrado de contenidos, etc. De esta forma, consiguen proteger automáticamente de los ataques antes de que hayan impactado en la red, poniendo el énfasis en la prevención y en la automatización. En algunos casos, los sistemas IPS empiezan a ofrecer también capacidades antispyware y de “deep inspection” para una seguridad a nivel de aplicación, lo que les permite analizar el contenido de los paquetes, pudiendo actuar como un segundo filtro sobre el tráfico que los firewall periféricos han dejado pasar. En este contexto, las ventajas y beneficios de los sistemas de prevención de intrusiones (IPS) son, 116 innegables. Se trata de soluciones de protección globales que, desplegadas correctamente y con las configuraciones adecuadas, ofrecen a los administradores de redes una potente herramienta. Usuarios de estas tecnologías aseguran haber registrado reducciones de hasta un 70% en las alertas por virus y gusanos en comparación con la utilización de IDS tradicionales. No basta ya la instalación de firewalls cuyo funcionamiento se limita al análisis de los paquetes a Nivel de Red en la frontera de la infraestructura. Sin embargo, pese a las ventajas de los IPS para el administrador de red, presentan algunas particularidades que deben ser tenidas en cuenta a la hora de elegir un determinado producto. Al trabajar, a diferencia de los sistemas IDS, en modo in-line, analizando todo el tráfico que pasa por la red en tiempo real, su rendimiento debe ser lo más cercano posible a la velocidad de cable; de lo contrario se producirían problemas de cuellos de botella. Por otra parte, un administrador de seguridad que apueste por la introducción de IPS en su organización, deberá asumir el inconveniente de que en ocasiones puedan bloquear tráficos legítimos. Este limitante es en realidad una característica heredada de sus predecesores, los IDS; el problema es que, al realizarse el bloqueo de manera automática, los falsos positivos (tráfico seguro, calificado como inseguro por el IPS) quedan de forma igualmente automática bloqueados. Para muchos, sin embargo, merece la pena asumir este riesgo. 5 CONCLUSIONES En el presente documento, se realizó un análisis de la seguridad de los sistemas de información de diferentes tipos de organizaciones, instituciones y empresas en el Ecuador, mediante el método de escaneo de puertos, con propósitos exclusivamente didácticos. Según el análisis realizado en el numeral 3, existen organizaciones que en función de su naturaleza laboral o de servicios, presentan diferentes tendencias y niveles de seguridad en sus sistemas de información. Se puede observar que los sectores de industrias y medios de comunicación poseen mayoritariamente sistemas de información con altos niveles de seguridad; sin embargo en los sectores: eléctrico, gobierno, financiero, universidades y salud, existen altos porcentajes de organizaciones que no tienen implementados ni los sistemas básicos de seguridad de información como lo es el bloqueo de puertos. Las vulnerabilidades de los sistemas de información presentan una constante dinámica de cambio en función del desarrollo tecnológico, es así que en la actualidad, los ataques a las redes se caracterizan por: • Los tipos de continuamente. amenazas evolucionan • Los sistemas de información para objetivos críticos de las organizaciones se están integrando cada vez más con Internet. • El daño y la velocidad de los ataques se incrementan continuamente. • El software continúa teniendo vulnerabilidades intrínsecas “desde la caja”. Tomando en cuenta que las amenazas cada vez son más complejas y, a veces, difíciles de detectar, se hace necesaria una formación del personal responsable de las TIC (Tecnologías de la Información y Comunicación) en todas las organizaciones públicas y privadas, para luchar contra la ingenuidad, la ignorancia de buenas prácticas y la falta de concientización existente sobre la necesidad de preservar la seguridad de la información. FIGURA 3: Configuración típica de IPS en la periferia de una red. La seguridad de la información debe estar orientada a garantizar o mantener tres cualidades esenciales y universales como son: disponibilidad, integridad y confidencialidad. Adicionalmente en algunos entornos, especialmente en implementaciones bancarias y financieras, interesan además otros aspectos muy 117 importantes de las transacciones on-line como son la autenticidad y la trazabilidad. Las gerencias de las organizaciones no pueden mostrarse ajenas a este escenario y deben considerar el desarrollo, la adquisición, conservación y utilización segura de las TIC como algo imprescindible que garantice el funcionamiento eficaz al servicio del ciudadano y de los intereses nacionales. Por definición, ningún sistema es cien por ciento seguro o inmune a ataques externos o internos, por lo que es deber de las organizaciones el fomentar una cultura de seguridad de las TIC en su personal, basada en la concientización de la problemática, a través de difusión de información con respecto a: riesgos e impactos económicos, pérdida de información valiosa, caos en procesos diarios, entrega no oportuna de productos y/o servicios, ejemplos de ataques recientes ocurridos en el país y en el mundo, etc. En este contexto deberíamos preguntarnos: ¿Cuanto costaría no disponer de correo electrónico, o de los sistemas de procesos administrativos? ¿Cuanto costaría perder números de cuentas, archivos, documentos electrónicos, información confidencial, etc.? ¿Cuanto costaría el restablecimiento de los servicios? ¿Cuánto costaría que la información contenida en servidores y computadoras fuera retransmitida hacia otro lugar sin conocimiento ni autorización? Toda organización por pequeña que sea y por mínima información que tenga, posee datos y procesos que representan una considerable inversión en términos de conocimientos, tiempo, dinero y esfuerzo. La seguridad dentro de una organización no consiste únicamente en tener equipos activos que realicen esta función, es necesario complementar con políticas de seguridad las cuales involucren la capacitación del personal a fin de que estos no entreguen información que comprometa la seguridad de la red. Al conseguir en una organización, que la cultura de seguridad de la información llegue a convertirse en una práctica diaria en el trabajo, el personal sabrá que éste no es un esfuerzo únicamente de los profesionales encargados de la administración de las TIC, sino de toda la organización. Llegar a incorporar a la seguridad de la información como parte de la actividad cotidiana, de cada uno de los individuos que tienen contacto con la organización, es el objetivo final de la cultura de seguridad. 6. RECOMENDACIONES El análisis realizado a varias organizaciones y empresas en el país, se lo puede ampliar a otros sectores como: telecomunicaciones, transporte aéreo, petróleos, etc., todo esto con el objetivo de conocer el estado particular de los sistemas de seguridad de las TIC en el país, y proponer las soluciones correspondientes. Habitualmente se suele implementar equipos de seguridad perimetral como firewall o IED a la salida/entrada de la red de Internet, permitiendo el control de puertos y acceso de usuarios, evitando ataques a los sistemas sensibles de una empresa, sin embargo la utilización de estas herramientas de seguridad clásicas, basadas en el filtrado simple de los datagramas que circulan por Internet, ha resultado insuficiente ante los ataques organizados. Cuando el atacante es único y está perfectamente identificado (usualmente por la dirección IP), los sistemas básicos de seguridad pueden resultar un muro de defensa relativamente efectivo. Sin embargo, cuando el atacante no está identificado de una forma explícita o el número de atacantes es desconocido (ataques de denegación de servicio distribuido), estos sistemas no pueden dar la respuesta adecuada, es cuando resulta imprescindible la implementación de nuevas tecnologías como los IPS. Se presentan a continuación algunas recomendaciones básicas para usuarios de las redes: • Utilizar contraseñas difíciles de suponer combinadas con números, símbolos, mayúsculas y minúsculas. Cambiarlas frecuentemente. • Siempre y cuando sea posible, no dejar computadoras conectadas a la red. • No abrir bajo ningún concepto, archivos adjuntos de correo electrónico que vengan de extraños, sin importar lo que mencione su asunto o el archivo adjunto. También se deberá sospechar siempre, de cualquier archivo adjunto no solicitado, enviado por alguien conocido, ya que se puede haber enviado sin el conocimiento de esa persona desde una máquina infectada. • No entregar la clave de red, esta es personal y puede ser mal utilizada por terceros, provocando graves huecos de seguridad al interior de una red. 118 las Según una estadística presentada por el Instituto SANS de Norteamérica y el FBI, un alto porcentaje de ataques a las redes de los sistemas de información se deben a la inoportuna instalación de parches largamente anunciados, esto hubiera prevenido la mayoría de los ataques exitosos. La mayoría de los atacantes, simplemente se aprovechan de quienes no actualizan su software. 7. (1) (2) (3) (4) 8 Ha desempeñado sus labores profesionales en la Empresa Eléctrica Riobamba, en la Dirección de Planificación (2002). En el CENACE se desempeñó en el Área Centro de Operaciones de la Dirección de Operaciones, como operador de Generación y Transmisión del S.N.I. (2002-2007). Actualmente se desempeña como Ingeniero Administrador del Sistema de Medición Comercial del MEM, en la Dirección de Sistemas de Información. REFERENCIAS BIBLIOGRÁFICAS RHODES, Mark; Network Security The Complete Reference, McGraw Hill, 2003. McNAB Chris; Seguridad de Redes; Editorial Anaya Multimedia; 2004. www.sans.org : Instituto Sans, entrenamiento, certificación e investigación de seguridad informática. www.zone-h.org : Estadísticas de seguridad de sistemas de información. CURRICULUM VITAE Jorge Israel Ortiz Mármol.- Nació en mayo de 1976 en la ciudad de Riobamba, Ecuador. Recibió su título de Ingeniero Eléctrico de la Escuela Politécnica Nacional de Quito, en 2003. Egresado de la Maestría en Gerencia de Sistemas de la Escuela Politécnica del Ejército en 2008. Juan Vallecilla Mosquera.- Nació en Quito, Ecuador en 1981. Recibió su título de Ingeniero Electrónico de la Escuela Politécnica del Ejército en el 2006. Egresado de la Maestría en Redes de Información y Conectividad de la Escuela Politécnica del Ejército en 2008. Actualmente se desempeña como Ingeniero de Telecomunicaciones en la Dirección de Sistemas de Información. Sus áreas de interés se relacionan con los protocolos de transmisión SCADA y redes de Comunicaciones. 119