Resumen El presente trabajo realiza un estudio del comercio

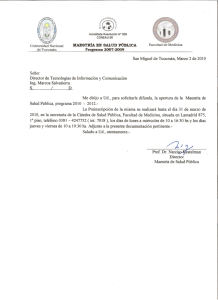

Anuncio