TEMA 2: MODELOS DE REDES DE ÁREA LOCAL

Anuncio

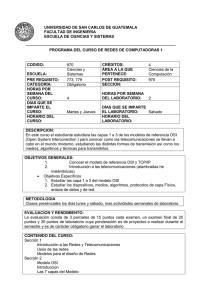

TEMA 3: MODELOS DE REDES DE ÁREA LOCAL...........................................2 3.1.-LA ORGANIZACIÓN DE LA RED..............................................................2 A.- Beneficios de las redes............................................................................2 B.- Funciones de los equipos de una red......................................................2 C.- Tipos de redes.........................................................................................4 D.- Alcance de las redes...............................................................................5 E.- Tarjetas de red.........................................................................................6 F.- Cables de red...........................................................................................7 3.2.- TOPOLOGÍAS DE RED............................................................................7 A.- Topología en BUS....................................................................................8 B.- Topología en ESTRELLA........................................................................8 C.- Topología en ANILLO..............................................................................8 D.- Topología en MALLA...............................................................................9 E.- Topologías HIBRIDAS.............................................................................9 3.3.- FAMILIAS DE PROTOCOLOS.................................................................9 A.- Introducción a los protocolos...................................................................9 B.- Tipos de protocolos...............................................................................10 C.- Protocolos más utilizados......................................................................10 3.4.- EL MODELO DE REFERENCIA OSI.....................................................11 3.5.- ARQUITECTURA TCP/IP.......................................................................12 A.- Proceso de comunicación......................................................................13 B.- Familia de protocolos TCP/IP................................................................18 C.- El direccionamiento de red en TCP/IP..................................................20 D.- Ejemplos prácticos.................................................................................22 1 TEMA 3: MODELOS DE REDES DE ÁREA LOCAL 3.1.-LA ORGANIZACIÓN DE LA RED Las redes de área local se organizan como un conjunto ordenado de protocolos de comunicación que operan sobre una topología bien definida, que indica cómo se conectan los ordenadores a la red. A.- Beneficios de las redes B.- Funciones de los equipos de una red Los equipos de una red funcionan como clientes o como servidores. Clientes Los equipos cliente (por ejemplo, los equipos de los usuarios) solicitan servicios o datos en la red a equipos denominados servidores. 2 Servidores Los servidores son equipos que proporcionan servicios y datos a los equipos cliente. Los servidores de una red realizan diversas tareas complejas. Éstos son algunos ejemplos de los distintos tipos de servidores en redes de gran tamaño: Servidores de archivos e impresión Proporcionan recursos para compartir archivos e impresoras desde una ubicación centralizada. Por ejemplo, cuando abrimos una aplicación de procesamiento de texto, ésta se ejecuta en nuestro equipo y el documento almacenado en el servidor de archivos e impresión se descarga en la memoria de nuestro equipo para que podamos editarlo o utilizarlo localmente. Cuando guardamos el documento de nuevo en el servidor, cualquier otro usuario de la red que disponga del acceso o permiso adecuado podrá ver el archivo. Servidores de bases de datos La base de datos reside en el servidor y sólo se descarga en el equipo cliente el resultado de la solicitud. Por ejemplo, podemos utilizar una aplicación cliente que se ejecute localmente, como Microsoft Access, para buscar los nombres de todos los empleados nacidos en Noviembre en la base de datos de empleados. La base de datos se almacena en un servidor de bases de datos, como Microsoft SQL Server™. Cuando el servidor procesa nuestra consulta, únicamente se descarga el resultado de la misma (el listado de las fechas de nacimiento del mes de Noviembre) desde el servidor hasta nuestro equipo local. Servidores de servicios de directorio Proporcionan una ubicación centralizada para almacenar información sobre la red, incluyendo la identidad de los usuarios que acceden a ella y los nombres de los recursos disponibles en la red. Esto permite administrar la seguridad de la red de modo centralizado. Un administrador puede definir un recurso, como una impresora, y el tipo de acceso a ese recurso por parte de los usuarios. Una vez que el administrador ha definido el recurso, los usuarios pueden localizarlo y utilizarlo, dependiendo del tipo de acceso que tengan asignado. C.- Tipos de redes 3 Dependiendo de la configuración de los equipos en una red y de su acceso a la información, las redes se dividen en dos tipos: igual a igual y cliente/servidor. Las diferencias entre ambos tipos son importantes ya que cada uno posee capacidades distintas. Redes igual a igual En una red igual a igual, no hay servidores dedicados ni una jerarquía de equipos. Todos los equipos son iguales y cada equipo funciona como cliente y como servidor, y normalmente no existe un administrador responsable del mantenimiento de la red. Las redes igual a igual también se denominan grupos de trabajo. Las redes igual a igual son una buena elección para entornos donde: Los usuarios comparten recursos e impresoras, pero no existe un servidor especializado. La seguridad centralizada no es un aspecto importante. A medio plazo, no habrá un crecimiento importante de la organización ni de la red. Redes cliente/servidor A medida que la demanda de recursos compartidos de una red crece, probablemente una red igual a igual ya no sea capaz de satisfacerla. Para cubrir esta demanda y proporcionar funcionalidades adicionales, la mayoría de redes tienen servidores dedicados. La configuración de estos servidores está optimizada para procesar las peticiones de clientes de la red. Además, si los servidores realizan las tareas de la red, se reduce la carga de trabajo en los equipos individuales. 4 D.- Alcance de las redes El alcance de una red hace referencia a su tamaño geográfico. El tamaño de una red puede variar desde unos pocos equipos en una oficina hasta miles de equipos conectados a través de grandes distancias. Red de área local Una red de área local (LAN) conecta equipos ubicados cerca unos de otros. Por ejemplo, dos equipos conectados en una oficina o dos edificios conectados mediante un cable de alta velocidad pueden considerarse una LAN. Una red corporativa que incluya varios edificios adyacentes también puede considerarse una LAN. Red de área extensa Una red de área extensa (WAN) conecta varios equipos que se encuentran a gran distancia entre sí. Por ejemplo, dos o más equipos conectados en lugares opuestos del mundo pueden formar una WAN. Una WAN puede estar formada por varias LANs interconectadas. Por ejemplo, Internet es, de hecho, una WAN. 5 E.- Tarjetas de red Las tarjetas de red constituyen la interfaz física entre el equipo y el cable de red, o entre el equipo y las ondas electromagnéticas de una red wifi. Las tarjetas de red, se instalan en una ranura de expansión de cada estación de trabajo y servidor de la red. Los datos que pasan a través del cable hasta la tarjeta de red se formatean en paquetes. Un paquete es un grupo lógico de información que incluye una cabecera, la cual contiene campos de dirección que incluyen información sobre el origen de los datos y su destino. La tarjeta de red lee la dirección de destino para determinar si el paquete debe entregarse en ese equipo. Si es así, la tarjeta de red pasa el paquete al sistema operativo para su procesamiento. En caso contrario, la tarjeta de red rechaza el paquete. Cada tarjeta de red tiene una dirección exclusiva incorporada en los chips de la tarjeta. Esta dirección se denomina dirección física o dirección de control de acceso al medio (media access control, MAC). La tarjeta de red realiza las siguientes funciones: Recibe datos desde el sistema operativo del equipo y los convierte en señales eléctricas que se transmiten por el cable. Recibe señales eléctricas del cable y las traduce en datos que el sistema operativo del equipo puede entender. Determina si los datos recibidos del cable son para el equipo. Controla el flujo de datos entre el equipo y el sistema de cable. 6 F.- Cables de red 3.2.- TOPOLOGÍAS DE RED Una topología de red es la estructura de equipos, cables y demás componentes en una red. Es un mapa de la red física. La topología es tanto física como lógica: La topología física describe cómo están conectados los componentes físicos de una red. La topología lógica describe el modo en que los datos de la red fluyen a través de componentes físicos. Existen cinco topologías básicas: Bus. Los equipos están conectados a un cable común compartido. Estrella. Los equipos están conectados a segmentos de cable que se extienden desde una ubicación central, o concentrador. Anillo. Los equipos están conectados a un cable que forma un bucle alrededor de una ubicación central. Malla. Los equipos de la red están conectados entre sí mediante un cable. Híbrida. Dos o más topologías utilizadas juntas. 7 A.- Topología en BUS B.- Topología en ESTRELLA C.- Topología en ANILLO 8 D.- Topología en MALLA E.- Topologías HIBRIDAS 3.3.- FAMILIAS DE PROTOCOLOS A.- Introducción a los protocolos Los protocolos son las normas y procedimientos que rigen la comunicación entre los equipos de una red. Los protocolos son piezas software que deben instalarse en los componentes de red que los necesiten. Dos equipos sólo pueden comunicarse entre sí si utilizan el mismo protocolo. Si el protocolo utilizado por el equipo de una red no es compatible con el utilizado por otro equipo, no podrán intercambiar información. Para entender la función de los distintos protocolos podemos examinar el modelo de redes estándar: el modelo de referencia de interconexión de sistemas abiertos (Open Systems Interconnection, OSI). Este modelo está construido sobre un conjunto de siete capas de 9 protocolos, y cada capa es responsable de una función determinada que ayuda en la transmisión de datos a través de la red. B.- Tipos de protocolos Actualmente, existen dos tipos de protocolos: Abiertos, o Específicos del fabricante. Protocolos abiertos Los protocolos abiertos están escritos en base a estándares de mercado públicamente conocidos y son compatibles con otros protocolos escritos en base a los mismos estándares. Los protocolos abiertos no son de propiedad privada. Un ejemplo común de protocolo abierto es TCP/IP (Transmission Control Protocol/Internet Protocol), que se utiliza como el estándar para la comunicación a través de Internet. Protocolos específicos del fabricante Los protocolos específicos del fabricante son propietarios y han sido desarrollados por diferentes fabricantes para poder ser utilizados en entornos específicos. Por ejemplo, Novell proporciona una serie de protocolos, como IPX/SPX (Internetwork Packet Exchange/Sequenced Packet Exchange), desarrollados específicamente para su arquitectura NetWare. C.- Protocolos más utilizados Los protocolos de red más habituales que podemos utilizar con Windows son: TCP/IP (Transmission Control Protocol/Internet Protocol). IPX/SPX (Internetwork Packet Exchange/Sequenced Packet Exchange). Interfaz de usuario extendida de NetBIOS (NetBIOS Enhanced User Interface, NetBEUI). AppleTalk. 10 3.4.- EL MODELO DE REFERENCIA OSI El modelo OSI es un modelo conceptual que se utiliza habitualmente como referencia para comprender las comunicaciones de red. El modelo OSI lo presentó en 1978 la ISO (International Standards Organization, Organización Internacional de Normalización) para estandarizar los niveles de los servicios y los tipos de interacciones que utilizan los equipos que se comunican a través de una red. El modelo OSI divide las comunicaciones de red en siete capas. Cada capa tiene una función de red definida, como se muestra en la tabla siguiente: CAPA FUNCIÓN Aplicación Séptima capa. Proporciona un punto de entrada para que programas como los exploradores de Web y los sistemas de correo electrónico puedan obtener acceso a los servicios de red. Presentación Sexta capa. Convierte los datos generados por la capa de Aplicación de su propia sintaxis a una sintaxis de transporte común para su transmisión a través de una red. Cuando los datos llegan al equipo de destino, la capa de presentación de dicho equipo convierte la sintaxis en la del propio equipo. Sesión Quinta capa. Permite que dos aplicaciones creen una conexión de comunicación persistente. Transporte Cuarta capa. Garantiza que los paquetes sean entregados en el orden en que fueron enviados sin que se pierdan ni se dupliquen. En el contexto del modelo de referencia OSI, un paquete es un sobre electrónico que contiene información generada entre la capa de sesión y la capa física del modelo OSI. Red Tercera capa. Determina la ruta física de los datos que se van a transmitir en función de las condiciones de la red, la prioridad del servicio y otros factores. Enlace Segunda capa. Permite transferir sin errores tramas de datos desde un equipo a otro a través de la capa física. En el contexto del modelo de referencia OSI, una trama es un sobre electrónico de información que incluye el paquete y otros datos que agregan las siete capas del modelo OSI. Las capas que se encuentran por encima de la capa de enlace pueden realizar transmisiones a través de la red prácticamente sin errores. Física Primera capa. Establece la interfaz física y los mecanismos necesarios para colocar el flujo de bits de datos sin formato en el cable. Nota: Los protocolos que operan en capas distintas del modelo OSI utilizan nombres distintos para las unidades de datos que crean. En la capa de enlace, se utiliza el término trama. En la capa de red, se utiliza el término datagrama. El término genérico paquete se utiliza para describir una unidad de datos creada en cualquier capa del modelo OSI. 11 Para acordarnos de los nivele OSI y de cómo van colocados, podemos utilizar la siguiente regla nemotécnica: 3.5.- ARQUITECTURA TCP/IP Los protocolos del conjunto de protocolos TCP/IP garantizan que los equipos que utilizan hardware y software distintos puedan comunicarse a través de una red. TCP/IP (Transmission Control Protocol/Internet Protocol) es una pila de protocolos estándar que se utiliza para la comunicación entre equipos independientemente de su sistema operativo. TCP/IP ha sido diseñado para la comunicación a través de redes de gran escala. 12 A.- Proceso de comunicación El proceso por el cual TCP/IP transmite datos entre dos ubicaciones es análogo al procedimiento utilizado para enviar una carta por correo de una ciudad a otra. El proceso de comunicación de TCP/IP se inicia utilizando una aplicación en el equipo de origen que prepara los datos a ser transmitidos en un formato que una aplicación del equipo de destino pueda leer. El proceso es similar a escribir una carta en un idioma que el destinatario pueda entender. A continuación, los datos se asocian con la aplicación y equipo de destino, de forma similar al direccionamiento de una carta en un receptor y su dirección. La dirección del equipo de destino se añade a los datos, al igual especificamos la dirección del receptor en la carta. Una vez realizadas estas actividades, se envían los datos e información adicional al destino a través de la red, incluyendo una solicitud de confirmación de entrega. El medio de red utilizado para transmitir los datos es independiente de las actividades descritas anteriormente, al igual que el medio de transporte que envía la carta desde una oficina de correos a otra es independiente del contenido de la carta o de la dirección. Protocolos y capas TCP/IP TCP/IP organiza el proceso de comunicación descrito asignando estas actividades a varios protocolos de la pila TCP/IP. Para incrementar la eficacia del proceso de comunicación, los protocolos se distribuyen en capas. La información de dirección se coloca en último lugar, y de este modo los equipos de una red pueden comprobar rápidamente si los datos son para ellos. Únicamente el equipo de destino abre y procesa todos los datos. 13 Relación entre el modelo TCP/IP y el modelo OSI El modelo OSI define capas diferenciadas relacionadas con el empaquetado, el envío y la recepción de transmisiones de datos en una red. El conjunto de protocolos divididos en capas que compone la pila de TCP/IP es el encargado de realizar estás funciones. Capa de aplicación La capa de aplicación corresponde a las capas de aplicación, presentación y sesión del modelo OSI. Esta capa proporciona servicios y utilidades que permiten el acceso de las aplicaciones a los recursos de la red. 14 Protocolos de la capa de aplicación Algunas de las aplicaciones que operan en esta capa se conectan o comunican con otros hosts de la red (se describen en la tabla siguiente): PROTOCOLO DESCRIPCIÓN HTTP HyperText Transfer Protocol, Protocolo de transferencia de hipertexto. Especifica los procesos de interacción cliente/servidor entre los exploradores de Web y los servidores Web. FTP File Transfer Protocol, Protocolo de transferencia de archivos. Realiza transferencias de archivos y tareas básicas de administración de archivos en equipos remotos. SMTP Simple Mail Transport Protocol, Protocolo simple de transferencia de correo. Lleva mensajes de correo electrónico de un servidor a otro y de clientes a servidores. DNS Domain Naming System, Sistema de nombres de dominio. Resuelve nombres de host de Internet en direcciones IP para las comunicaciones de red. RIP Routing Information Protocol, Protocolo de información de enrutamiento. Permite a los enrutadores recibir información acerca de otros enrutadores de una red. SNMP Simple Network Management Protocol, Protocolo simple de administración de redes. Permite recopilar información acerca de dispositivos de red, como concentradores, enrutadores y puentes. Cada fragmento de información que se recopila se define en una MIB (Management Information Base, Base de datos de información ). Capa de transporte La capa de transporte corresponde a la misma capa del modelo OSI y es la responsable de garantizar la entrega y la comunicación entre ambos extremos, para lo que utiliza uno o dos de los protocolos descritos en la tabla siguiente: PROTOCOLO DESCRIPCIÓN UDP User Datagram Protocol, Protocolo de Datagrama de Usuario. Proporciona comunicaciones sin conexiones y no garantiza la entrega de los paquetes. La aplicación se encarga de garantizar la entrega. Las aplicaciones utilizan UDP para agilizar la comunicación con menos sobrecarga general que si se utiliza TCP. SNMP utiliza UDP para enviar y recibir mensajes por la red. Generalmente las aplicaciones transfieren pequeñas cantidades de datos a la vez utilizando UDP. TCP Transmission Control Protocol, Protocolo de control de transporte. Proporciona comunicaciones fiables mediante conexiones para aplicaciones que habitualmente transfieren grandes cantidades de datos a la vez o que necesitan una confirmación de la recepción de los datos. 15 Capa de Internet La capa de Internet corresponde a la capa de red del modelo OSI. Los protocolos de esta capa encapsulan datos de la capa de transporte en unidades denominadas paquetes, las dirigen y las enrutan hasta sus destinos. Existen cuatro protocolos en la capa de Internet, como muestra la tabla siguiente. PROTOCOLO DESCRIPCIÓN IP Internet Protocol, Protocolo Internet. Direcciona y enruta paquetes entre los hosts y las redes. ARP Address Resolution Protocol, Protocolo de resolución de direcciones. Obtiene direcciones de hardware de los hosts ubicados en una misma red física. IGMP Internet Group Management Protocol, Protocolo de administración de grupos de Internet. Administra la pertenencia a un host de grupos de multidifusión IP. ICMP Internet Control Message Protocol, Protocolo de mensajes de control de Internet. Envía mensajes y notifica errores relacionados con la entrega de paquetes. Capa de enlace La capa de enlace (denominada a veces capa de interfaz de red o vínculo de datos) corresponde a las capas de enlace y física del modelo OSI. Esta capa especifica los requisitos necesarios para enviar y recibir paquetes. Se encarga de colocar datos en la red física y de recibir datos de dicha red. Esta capa contiene tanto dispositivos físicos como los cables de red y las tarjetas de red. La tarjeta de red tiene un número exclusivo en hexadecimal de 12 caracteres, como B5-5004-22-4-65, que se denomina dirección de control de acceso a medios (media access control, MAC). La capa de Interfaz de red no contiene el tipo de los protocolos software incluidos en las otras tres capas, pero sí contiene protocolos como Ethernet o el modo de transferencia asíncrona (asynchronous transfer mode, ATM), que definen el modo de transferencia de los datos en la red. ¿Cómo se comunican múltiples aplicaciones simultáneamente en una red? En una red, muchas aplicaciones se comunican al mismo tiempo. Cuando múltiples aplicaciones están activas en un mismo equipo, TCP/IP requiere un método para diferenciar una aplicación de otra. Para ello, TCP/IP utiliza un socket, también conocido como un punto de destino en la comunicación de red, para identificar una aplicación específica. 16 Dirección IP Para iniciar una comunicación de red, debe conocerse la ubicación de los equipos de origen y de destino en la red. La ubicación se identifica con un número exclusivo, denominado dirección IP, que se asigna a cada equipo de la red. Un ejemplo de dirección IP es 192.168.2.200. Puerto TCP/UDP Un puerto es el identificador de una aplicación de un equipo. Un puerto está asociado a uno de los protocolos de la capa de transporte TCP o UDP, y se denomina puerto TCP o puerto UDP. Un puerto puede ser cualquier número entre 0 y 65.535. Los puertos de las aplicaciones TCP/IP del lado servidor más utilizadas, los números de puerto conocidos, están reservados para los números inferiores a 1.024 para evitar confusiones con otras aplicaciones. Por ejemplo, la aplicación de Servidor FTP utiliza los puertos TCP 20 y 21. 17 Socket Un socket es la combinación de una dirección IP y del puerto TCP o el puerto UDP. Una aplicación crea un socket especificando la dirección IP del equipo, el tipo de servicio (TCP para entrega de datos garantizada, o de lo contrario UDP), y el puerto que la aplicación monitoriza. El componente de dirección IP del socket ayuda a identificar y localizar el equipo de destino, y el puerto determina la aplicación específica a la que se envían los datos. B.- Familia de protocolos TCP/IP La familia de protocolos TCP/IP de Microsoft permite desarrollar una conectividad empresarial entre equipos basados en Windows. Un vendedor o una organización desarrollan una familia de protocolos para personalizar una pila en función de sus necesidades. Por tanto, una familia de protocolos es un conjunto de protocolos diseñados y construidos como partes complementarias de un conjunto completo y funcionando sin problemas. La familia de protocolos TCP/IP incluye seis protocolos principales y una serie de utilidades. Los seis protocolos principales (TCP, UDP, IP, ICMP, IGMP y ARP) proporcionan un conjunto de estándares para la comunicación entre equipos y para la conexión entre redes. Todas las aplicaciones y demás protocolos de la familia de protocolos TCP/IP dependen de los servicios básicos que proporcionan los protocolos principales. Protocolo de control de transporte (TCP) El Protocolo de control de transporte (Transmission Control Protocol, TCP) es un protocolo que proporciona un servicio de entrega de datos fiable y orientado a conexión sólo entre dos equipos. Este tipo de comunicación se denomina unidifusión. En la comunicación orientada a conexión, la conexión debe establecerse antes de que los datos puedan ser transmitidos entre los dos equipos. Una vez establecida la conexión, los datos se transmiten únicamente a través de esta conexión. La comunicación orientada a conexión también se denomina comunicación fiable, ya que garantiza la entrega de los datos al destino. En el equipo de origen, TCP organiza en paquetes los datos que deben transmitirse. En el equipo de destino, TCP reorganiza los paquetes para recrear los datos originales. Transmisión de datos utilizando TCP TCP transmite paquetes en grupos para incrementar la eficacia. Asigna un número de secuencia a cada paquete y utiliza un acuse de recibo para verificar que el equipo de 18 destino ha recibido un grupo de paquetes. Si pasado un determinado periodo de tiempo, el equipo de destino no devuelve un acuse de recibo por cada grupo de paquetes enviado, el equipo de origen vuelve a transmitir los datos. Además de añadir la información secuencial y de acuse de recibo al paquete, TCP también añade la información relativa al puerto para las aplicaciones de origen y de destino. El equipo de origen utiliza el puerto de destino para direccionar el paquete a la aplicación adecuada del equipo de destino, y el equipo de destino utiliza el puerto de origen para devolver información a la aplicación de origen correcta. Desafío y respuesta en tres niveles Como TCP es un protocolo fiable, dos equipos que utilicen TCP para comunicarse deben establecer una conexión antes de intercambiar datos. Esta conexión es una conexión virtual y se denomina sesión. Dos equipos que utilizan TCP establecen una conexión, o sesión TCP, a través de un proceso de desafío y respuesta en tres niveles. Este proceso sincroniza los números de secuencia y proporciona otra información necesaria para establecer la sesión. El desafío y respuesta en tres niveles es un proceso de tres pasos: 1.- El equipo de origen inicia la conexión transmitiendo la información de la sesión, incluyendo el número de secuencia y el tamaño del paquete. 2.- El equipo de destino responde con la información de su sesión. 3.- El equipo de origen acepta y admite la información recibida. Protocolo de datagrama de usuario (UDP) El protocolo de datagrama de usuario (User Datagram Protocol, UDP) es un protocolo de la capa de transporte que identifica la aplicación de destino en las comunicaciones de red. UDP proporciona un servicio de entrega de paquetes sin conexión que ofrece una entrega de datos rápida pero no fiable basada en el mejor esfuerzo. UDP no requiere un acuse de recibo de los datos recibidos y no intenta retransmitir datos perdidos o corrompidos. Esto significa que se envían menos datos, pero ni la recepción ni la secuencia correcta de los paquetes entregados están confirmadas o garantizadas. UDP se utiliza por parte de aplicaciones que transmiten datos a múltiples equipos utilizando transmisiones de difusión o multidifusión. También se utiliza para trasmitir pequeñas cantidades de datos o información que no es de una gran importancia. 19 Entre los ejemplos de uso de UDP se incluye multidifusión de flujo multimedia, como durante una videoconferencia en directo o la difusión de una lista de nombres de equipos, mantenidos para la comunicación local. Para utilizar UDP, la aplicación origen debe suministrar su número de puerto UDP y el puerto de la aplicación de destino. Es importante observar que los puertos UDP son distintos de los puertos TCP, aunque algunos de ellos utilizan los mismos números. Protocolo de Internet (IP) El Protocolo de Internet (Internet Protocol, IP) ayuda a identificar la ubicación del equipo de destino en una comunicación de red. IP es un protocolo no fiable y no orientado a conexión, responsable de direccionar paquetes y enrutarlos entre los equipos en la red. Aunque IP siempre intenta entregar los paquetes, un paquete puede perderse, corromperse, entregarse fuera de secuencia, duplicarse o retrasarse. Sin embargo, IP no intenta recuperarse de estos tipos de errores solicitando una nueva transmisión de los datos. La confirmación de la entrega de paquetes y la recuperación de paquetes perdidos es responsabilidad del protocolo de una capa superior, como TCP, o de la propia aplicación. Actividades realizadas por IP Podemos ver a IP como el correo de la pila TCP/IP, donde tiene lugar la clasificación y la entrega de paquetes. UDP o TCP pasan los paquetes hacia abajo hasta IP desde la capa de transporte o hacia arriba desde la capa de interfaz de red. La principal función de IP es enrutar los paquetes hasta llegar a su destino. Cada paquete incluye la dirección IP de origen del emisor y la dirección IP de destino del receptor deseado. Estas direcciones IP de un paquete son las mismas durante todo el trayecto del paquete a través de la red. Si IP identifica una dirección de destino como una dirección del mismo segmento, transmite el paquete directamente a ese equipo. Si la dirección IP de destino no se encuentra en el mismo segmento, IP debe utilizar un enrutador para enviar la información. IP también es responsable de garantizar que un paquete no permanecerá para siempre en la red limitando el número de redes a través de las cuales puede viajar. Para ello, asigna a cada paquete un número de periodo de vida (Time to Live, TTL). El TTL especifica el tiempo máximo durante el cual el paquete puede viajar por la red antes de ser descartado. C.- El direccionamiento de red en TCP/IP Una dirección IP es una secuencia de unos y ceros de 32 bits. La Figura muestra un número de 32 bits: 20 Para que el uso de la dirección IP sea más sencillo, en general, la dirección aparece escrita en forma de cuatro números decimales separados por puntos. Por ejemplo, la dirección IP de un computador es 192.168.1.2. Otro computador podría tener la dirección 128.10.2.1. Esta forma de escribir una dirección se conoce como formato decimal punteado. En esta notación, cada dirección IP se escribe en cuatro partes separadas por puntos. Cada parte de la dirección se conoce como octeto porque se compone de ocho dígitos binarios. CLASES DE SUBREDES Cada dirección IP consta de dos partes. La primera parte identifica la dirección de la red del sistema. La segunda parte, la parte del host, identifica qué máquina en particular de la red. Las direcciones IP se dividen en clases para definir las redes de tamaño pequeño, mediano y grande. Las direcciones Clase A se asignan a las redes de mayor tamaño. Las direcciones Clase B se utilizan para las redes de tamaño medio y las de Clase C para redes pequeñas. Nota: Dos de los números de red de cada una de las clases A, B y C, y dos de los números de host de cada red están preasignados: los que tienen todos los bits a 0 y los que tienen todos los bits a 1. MÁSCARAS DE SUBRED Las Subredes son redes físicas distintas que comparten una misma dirección IP. Deben identificarse una de otra usando una máscara de subred. La máscara de subred es de cuatro bytes y para obtener el número de subred se realiza una operación AND lógica entre ella y la dirección IP de algún equipo. La máscara de subred deberá ser la misma para todos los equipos de la red IP. Clases IP 0 12 34 Clase A 0 red Clase B 1 0 8 16 24 31 Host Red host 21 Clase C 1 1 0 Clase A B C D E Red host Clase D 1 1 1 0 grupo de multicast (multidifusión) Clase E 1 1 1 1 (direcciones reservadas: no se pueden utilizar) Formato Número de Número de Rango de direcciones de Máscara de (r=red, redes hosts por red redes subred h=host) r.h.h.h 126 16.777.214 1.0.0.0 – 126.0.0.0 255.0.0.0 r.r.h.h 16.384 65.534 128.0.0.0 – 191.255.0.0 255.255.0.0 r.r.r.h 2.097.152 254 192.0.0.0 – 223.255.255.0 255.255.255.0 grupo 224.0.0.0 - 239.255.255.255 No válidas 240.0.0.0 - 255.255.255.255 - Observación: Clase A rango de redes, de la 1.0.0.0 a la 126.0.0.0. La 0.0.0.0 significa mi propio host y la 127.0.0.1 es una dirección de loopback Direcciones IP especiales y reservadas Bits de red Bits de host Significado Ejemplo todos 0 Mi propio host 0.0.0.0 host todos 0 Host indicado dentro de mi red 0.0.0.10 Red todos 0 Red indicada 192.168.1.0 todos 1 Difusión a mi red 255.255.255.255 Red todos 1 Difusión a la red indicada 192.168.1.255 cualquier valor 127 Loopback (mi propio host) 127.0.0.1 válido de host D.- Ejemplos prácticos EJEMPLO I Consideremos la siguiente dirección IP en binario: 11001100.00001000.00000000.10101010 (204.8.0.170) La dirección de la máscara de subred es en binario : 11111111.11111111.11100000.00000000 (255.255.224.0) Según lo visto anteriormente, para hallar la dirección de SubRED (SubNet) tomamos la IP y considerando que todo lo que tenga 1s en la máscara se queda como está en la IP, y todo lo que tenga 0s en la mascara se pone a 0 en la IP. Entonces, la dirección de SubRed es : 11001100.00001000.00000000.00000000 (204.8.0.0) EJEMPLO II 22 Sea la dirección IP en binario: 00001001.01000011.00100110.00000101 (9.67.38.5) Cuya máscara de red es: 11111111.11111111.11111111.11000000 (255.255.255.192) Siguiendo el criterio anterior, tenemos que la dirección de subred es : 00001001.01000011.00100110.00000000 (9.67.38.0) En la dirección de la máscara de red, los último 6 bits han quedado a 0. Estos bits son los que definen las máquinas de la SubRed ( 2 6 64 ). De estas 64 máquinas quitamos la última de ellas (será para el Broadcast). Por tanto tendremos : EJEMPLO III Sea la dir.IP 201.222.5.121, la dirección de máscara 255.255.255.248, entonces , haciendo los correspondientes cálculos en binario tenemos que : 11001001.11011110.00000101.01111001 201.222.5.121(dir. IP) 11111111.11111111.11111111.11111000 255.255.255.248 (máscara de red) 11001001.11011110.00000101.01111000 201.222.5.120 (dir. De subred) En la dirección de máscara, el 248 es 11111000, por tanto los últimos 3 bits a 0 son destinados para las máquinas de red ( 23 8 ), por tanto habrá 6 máquinas (una es dirección de subred, y la otra, dirección de multidifusión) : EJEMPLO IV 15.16.193.6 (dir. IP) 255.255.248.0 (máscara de red), la dirección de subred será: 15.16.192.0 y como en la máscara de red 248.0 es 11111000.00000000, tendremos por tanto 211 2.048 , lo que implica que tenemos 2.046 máquinas en la SubRed : 23 24