universidadestatala distancia - Repositorio de la Universidad Estatal

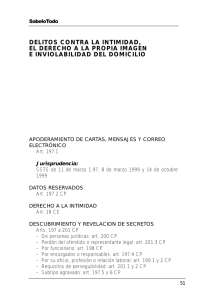

Anuncio