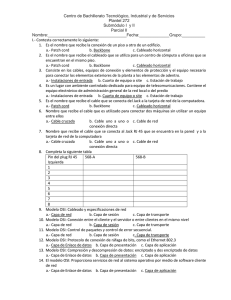

facultad de ingeniería y ciencias agropecuarias auditoría de

Anuncio