Vulnerabilidad de Seguridad UNAM-CERT-2015

Anuncio

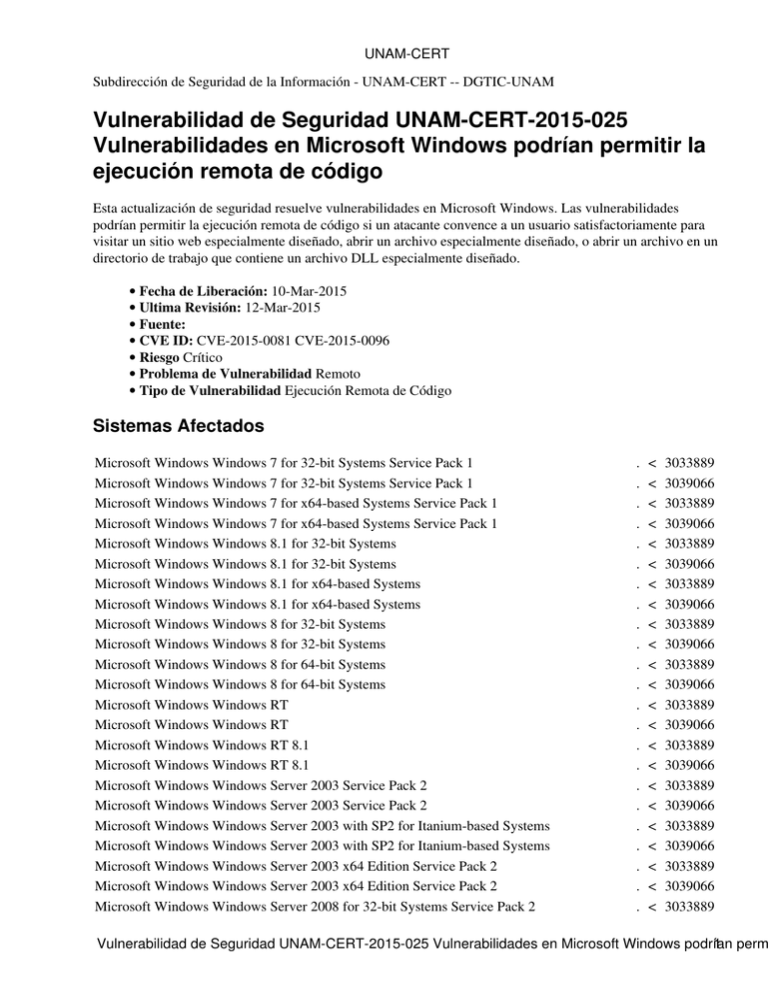

UNAM-CERT Subdirección de Seguridad de la Información - UNAM-CERT -- DGTIC-UNAM Vulnerabilidad de Seguridad UNAM-CERT-2015-025 Vulnerabilidades en Microsoft Windows podrían permitir la ejecución remota de código Esta actualización de seguridad resuelve vulnerabilidades en Microsoft Windows. Las vulnerabilidades podrían permitir la ejecución remota de código si un atacante convence a un usuario satisfactoriamente para visitar un sitio web especialmente diseñado, abrir un archivo especialmente diseñado, o abrir un archivo en un directorio de trabajo que contiene un archivo DLL especialmente diseñado. • Fecha de Liberación: 10-Mar-2015 • Ultima Revisión: 12-Mar-2015 • Fuente: • CVE ID: CVE-2015-0081 CVE-2015-0096 • Riesgo Crítico • Problema de Vulnerabilidad Remoto • Tipo de Vulnerabilidad Ejecución Remota de Código Sistemas Afectados Microsoft Windows Windows 7 for 32-bit Systems Service Pack 1 Microsoft Windows Windows 7 for 32-bit Systems Service Pack 1 Microsoft Windows Windows 7 for x64-based Systems Service Pack 1 Microsoft Windows Windows 7 for x64-based Systems Service Pack 1 Microsoft Windows Windows 8.1 for 32-bit Systems Microsoft Windows Windows 8.1 for 32-bit Systems Microsoft Windows Windows 8.1 for x64-based Systems Microsoft Windows Windows 8.1 for x64-based Systems Microsoft Windows Windows 8 for 32-bit Systems Microsoft Windows Windows 8 for 32-bit Systems Microsoft Windows Windows 8 for 64-bit Systems Microsoft Windows Windows 8 for 64-bit Systems Microsoft Windows Windows RT Microsoft Windows Windows RT Microsoft Windows Windows RT 8.1 Microsoft Windows Windows RT 8.1 Microsoft Windows Windows Server 2003 Service Pack 2 Microsoft Windows Windows Server 2003 Service Pack 2 Microsoft Windows Windows Server 2003 with SP2 for Itanium-based Systems Microsoft Windows Windows Server 2003 with SP2 for Itanium-based Systems Microsoft Windows Windows Server 2003 x64 Edition Service Pack 2 Microsoft Windows Windows Server 2003 x64 Edition Service Pack 2 Microsoft Windows Windows Server 2008 for 32-bit Systems Service Pack 2 . . . . . . . . . . . . . . . . . . . . . . . < < < < < < < < < < < < < < < < < < < < < < < 3033889 3039066 3033889 3039066 3033889 3039066 3033889 3039066 3033889 3039066 3033889 3039066 3033889 3039066 3033889 3039066 3033889 3039066 3033889 3039066 3033889 3039066 3033889 Vulnerabilidad de Seguridad UNAM-CERT-2015-025 Vulnerabilidades en Microsoft Windows podrían 1 perm UNAM-CERT Microsoft Windows Windows Server 2008 for 32-bit Systems Service Pack 2 Microsoft Windows Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation) Microsoft Windows Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation) Microsoft Windows Windows Server 2008 for Itanium-based Systems Service Pack 2 Microsoft Windows Windows Server 2008 for Itanium-based Systems Service Pack 2 Microsoft Windows Windows Server 2008 for x64-based Systems Service Pack 2 Microsoft Windows Windows Server 2008 for x64-based Systems Service Pack 2 Microsoft Windows Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation) Microsoft Windows Windows Server 2008 R2 for Itanium-based Systems Service Pack 1 Microsoft Windows Windows Server 2008 R2 for Itanium-based Systems Service Pack 1 Microsoft Windows Windows Server 2008 R2 for x64-based Systems Service Pack 1 Microsoft Windows Windows Server 2008 R2 for x64-based Systems Service Pack 1 Microsoft Windows Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation) Microsoft Windows Windows Server 2012 Microsoft Windows Windows Server 2012 Microsoft Windows Windows Server 2012 R2 Microsoft Windows Windows Server 2012 R2 Microsoft Windows Windows Server 2012 R2 (Server Core installation) Microsoft Windows Windows Server 2012 (Server Core installation) Microsoft Windows Windows Vista Service Pack 2 Microsoft Windows Windows Vista Service Pack 2 Microsoft Windows Windows Vista x64 Edition Service Pack 2 Microsoft Windows Windows Vista x64 Edition Service Pack 2 1. Índice . < 3039066 . < 3033889 . < 3039066 . . . . < < < < 3033889 3039066 3033889 3039066 . < 3039066 . . . . < < < < 3033889 3039066 3033889 3039066 . < 3039066 . . . . . . . . . . < < < < < < < < < < 3033889 3039066 3033889 3039066 3039066 3039066 3033889 3039066 3033889 3039066 de explotación Vulnerabilidad WTS de ejecución remota de código - CVE-2015-0081 Código de explotación consistente. Vulnerabilidad DLL Planting de ejecución remota de código - CVE-2015-0096 Código de explotación consistente. 2. Descripción Vulnerabilidad WTS de ejecución remota de código - CVE-2015-0081 Existe una vulnerabilidad de ejecución remota de código cuando los Servicios de texto de Windows manejan inadecuadamente objetos en memoria. Sistemas Afectados 2 UNAM-CERT Para aprovechar esta vulnerabilidad, un atacante tendría que convencer a un usuario de visitar un sitio web especialmente diseñado o abrir un archivo especialmente diseñado. La actualización corrige la vulnerabilidad al modificar la forma en que los Servicios de texto de Microsoft tratan a los objetos en memoria. Vulnerabilidad DLL Planting de ejecución remota de código - CVE-2015-0096 Existe una vulnerabilidad de ejecución remota de código cuando Microsoft Windows maneja inadecuadamente la carga de archivos DLL. Esta vulnerabilidad requiere que un usuario abra un archivo contenido en el mismo directorio de trabajo como un archivo DLL especialmente diseñado. La DLL especialmente diseñada se carga en memoria, dando al atacante el control del sistema afectado en el contexto de seguridad del usuario que ha iniciado sesión. La actualización corrige la vulnerabilidad al modificar la forma en Microsoft Windows maneja la carga de archivos DLL. 3. Impacto Vulnerabilidad WTS de ejecución remota de código - CVE-2015-0081 Un atacante que aprovechara esta vulnerabilidad podría ejecutar código arbitrario en el contexto del usuario que ha iniciado la sesión. Vulnerabilidad DLL Planting de ejecución remota de código - CVE-2015-0096 Un atacante que aprovechara esta vulnerabilidad podría obtener el control completo de un sistema afectado. Un atacante podría instalar programas; ver, cambiar o eliminar datos; o crear cuentas nuevas con todos los privilegios de usuario. Los usuarios cuyas cuentas estén configuradas con menos privilegios en el sistema correrían un riesgo menor que aquellos que cuenten con privilegios administrativos. 4. Solución ♦ Windows Server 2003 Service Pack 2 ♦ Windows Server 2003 Service Pack 2 ♦ Windows Server 2003 x64 Edition Service Pack 2 ♦ Windows Server 2003 x64 Edition Service Pack 2 ♦ Windows Server 2003 with SP2 for Itanium-based Systems ♦ Windows Server 2003 with SP2 for Itanium-based Systems ♦ Windows Vista Service Pack 2 ♦ Windows Vista Service Pack 2 ♦ Windows Vista x64 Edition Service Pack 2 ♦ Windows Vista x64 Edition Service Pack 2 ♦ Windows Server 2008 for 32-bit Systems Service Pack 2 ♦ Windows Server 2008 for 32-bit Systems Service Pack 2 ♦ Windows Server 2008 for x64-based Systems Service Pack 2 ♦ Windows Server 2008 for x64-based Systems Service Pack 2 ♦ Windows Server 2008 for Itanium-based Systems Service Pack 2 ♦ Windows Server 2008 for Itanium-based Systems Service Pack 2 ♦ Windows 7 for 32-bit Systems Service Pack 1 ♦ Windows 7 for 32-bit Systems Service Pack 1 ♦ Windows 7 for x64-based Systems Service Pack 1 Descripción 3 UNAM-CERT ♦ Windows 7 for x64-based Systems Service Pack 1 ♦ Windows Server 2008 R2 for x64-based Systems Service Pack 1 ♦ Windows Server 2008 R2 for x64-based Systems Service Pack 1 ♦ Windows Server 2008 R2 for Itanium-based Systems Service Pack 1 ♦ Windows Server 2008 R2 for Itanium-based Systems Service Pack 1 ♦ Windows 8 for 32-bit Systems ♦ Windows 8 for 32-bit Systems ♦ Windows 8 for x64-based Systems ♦ Windows 8 for x64-based Systems ♦ Windows 8.1 for 32-bit Systems ♦ Windows 8.1 for 32-bit Systems ♦ Windows 8.1 for x64-based Systems ♦ Windows 8.1 for x64-based Systems ♦ Windows Server 2012 ♦ Windows Server 2012 ♦ Windows Server 2012 R2 ♦ Windows Server 2012 R2 ♦ Windows Server 2008 for 32-bit Systems Service Pack 2 ♦ Windows Server 2008 for 32-bit Systems Service Pack 2 ♦ Windows Server 2008 for x64-based Systems Service Pack 2 ♦ Windows Server 2008 for x64-based Systems Service Pack 2 ♦ Windows Server 2008 R2 for x64-based Systems Service Pack 1 ♦ Windows Server 2008 R2 for x64-based Systems Service Pack 1 ♦ Windows Server 2012 ♦ Windows Server 2012 ♦ Windows Server 2012 R2 ♦ Windows Server 2012 R2 5. Referencias ♦ https://technet.microsoft.com/en-us/library/security/ms15-mar.aspx ♦ https://technet.microsoft.com/library/security/MS15-020 La Subdirección de Seguridad de la Información/UNAM-CERT agradece el apoyo en la elaboración ó traducción y revisión de éste Documento a: • Ricardo Andres Carmona Dominguez (rcarmona at seguridad dot unam dot mx) • Edgar Israel Rubi Chavez (erubi at seguridad dot unam dot mx) • Manuel Ignacio Quintero Martínez (mquintero at seguridad dot unam dot mx) UNAM-CERT Equipo de Respuesta a Incidentes UNAM Subdirección de Seguridad de la Información incidentes at seguridad.unam.mx phishing at seguridad.unam.mx http://www.cert.org.mx http://www.seguridad.unam.mx ftp://ftp.seguridad.unam.mx Tel: 56 22 81 69 Fax: 56 22 80 47 Solución 4