Expertos en Sistemas

Anuncio

FACULTAD DE SISTEMAS MERCANTILES

CARRERA DE SISTEMAS

Tesis de grado previo a la obtención del título de

INGENIERO EN SISTEMAS INFORMÁTICOS

Tema:

Sistema Biométrico de control de pagos de colegiaturas e ingreso de

estudiantes a la UNIANDES Tulcán.

Autor:

Vilaña Herrera Jorge Jefferson

Asesor:

Ing. Javier Guancha.

Tulcán - Ecuador

2014

UNIVERSIDAD REGIONAL AUTÓNOMA DE LOS ANDES UNIANDES

Tulcán, Diciembre 02 del 2014.

Constancia de certificación por parte del tutor

Ing. Darwin Becerra, en calidad de Asesor de Tesis, designado por disposición de

Cancillería de la Uniandes, certifica que el señor Jorge Jefferson Vilaña Herrera, egresado

de la escuela de Sistemas Mercantiles, ha culminado con su trabajo de Tesis de Grado,

con el tema: “Sistema Biométrico de control de pagos de colegiaturas e ingreso de

estudiantes a la UNIANDES Tulcán”, quien ha cumplido con todos los requerimientos

exigidos por los que se aprueba la misma.

Es todo en cuanto puedo decir en honor a la verdad, facultando al interesado hacer el

uso de la presente, así como también se autoriza la presentación para la evaluación por

parte del jurado respectivo.

Atentamente,

------------------------------Ing. Javier Guancha

ASESOR

ii

Responsabilidad de autoía de tesis

La responsabilidad de las opiniones, comentarios y críticas emitidas en el trabajo con el

tema Sistema Informático Sistema Biométrico de control de pagos de colegiaturas e

ingreso de estudiantes a la UNIANDES

Tulcán, corresponde exclusivamente al

estudiante Jorge Jefferson Vilaña Herrera, Autor; y el patrimonio intelectual del mismo a

la Universidad Autónoma de los Andes UNIANDES; facultando a la vez la potestad para

que se emplee el trabajo realizado como bibliografía, para futuras investigaciones

relacionadas con el tema planteado.

Atentamente,

-----------------------------Jorge Jefferson Vilaña Herrera

iii

Dedicatoria

A Dios.

Por haberme permitido llegar hasta este punto y haberme dado salud para lograr

mis objetivos, además de su infinita bondad y amor.

A mi padre Jorge

Por los ejemplos de perseverancia y esfuerzo para salir adelante como familia que lo

caracterizan y que me ha infundado siempre, por el valor mostrado para salir adelante y

por su amor.

A mi madre Elsa

Por haberme apoyado en todo momento, por sus consejos, sus valores, por la

motivación constante que me ha permitido ser una persona de bien, pero más que nada,

por su amor.

A mi Enamorada Carolina

Por el amor que me brinda las fuerzas que me da en los momentos más difíciles con su

constante aliento para salir adelante y alcanzar una meta más en mi vida.

iv

Agradecimiento

Con sentido inmenso sentido de gratitud y reconocimiento, agradezco a la Universidad

Autónoma de los Andes “UNIANDES”, Facultad de Sistemas Mercantiles, Escuela de

Sistemas e Informática, en la persona de su canciller Dra. Corona Gómez, y por su

intermedio a todo el cuerpo docente los mismos que, con sabiduría supieron conducirnos

hasta culminar este valioso proceso. Un agradecimiento especial al Dr. Alex Cruz,

Director de la Universidad Autónoma de los Andes “UNIANDES” sede Tulcán y al Ing.

Javier Guancha que como docente y Asesor, ha coadyuvado exitosamente,

proporcionando sus excelentes conocimientos para la realización de la presente Tesis.

Atentamente,

-----------------------------Jorge Jefferson Vilaña Herrera

v

Resumen ejecutivo

El presente trabajo dedica buena parte de su contenido, a abordar aquello que constituye

y concierne al desarrollo y programación de un Sistema Biométrico. El cual contribuirá

en el desarrollo de aplicaciones tecnológicas en la carrera de Sistemas en Uniandes

Tulcán.

La base para esta investigación es el registro, control y electrónica.

La presente tarea investigativa fue dividida en 3 capítulos, en el primer capítulo se plantea

el problema que es el componente fundamental del proyecto de investigación, pues en

torno a él giran todos los demás temas del proyecto. Aquí se determina los objetivos y la

justificación. En el segundo capítulo se desarrolla

el marco metodológico y el

planteamiento del problema, planteando una investigación de campo y explicativa,

aplicando métodos Empíricos, Analítico – Sintético, Inductivo – Deductivo, Sistémico,

de igual manera se aplica técnicas de Investigación como la entrevista a estudiantes de

la carrera de Sistemas de la Universidad Autónoma de los Andes sede Tulcán; a

continuación se procede a analizar e interpretar los datos producto de dichas encuestas,

para luego plantear conclusiones y recomendaciones y verificación de idea a defender.

Por ultimo en el tercer capítulo se concluye elaborando el desarrollo de la Propuesta que

consiste en desarrollar el proyecto, añadiendo Conclusiones Generales, recomendaciones,

bibliografía y anexos.

Finalizo determinando la factibilidad de la propuesta planteada.

vi

Abstract

This paper devotes much of its content, to address what constitutes and concerns the

development and programming of a Biometric System. Which contribute to the

development of technological applications in the race Uniandes Tulcán Systems.

The basis for this research is the registration, control and electronics.

This research task was divided into 3 chapters, the first chapter the problem is the

fundamental component of the research project arises because revolve around him all

other project issues. Here the objectives and justification is determined. In the second

chapter the methodological framework and approach to the problem is developed,

presenting a field research and explanatory applying Empirical methods, Analytical Synthetic, Inductive - Deductive, Systemic, equally applies research techniques such as

interview students career Systems University of the Andes based Tulcán; then proceeds

to analyze and interpret the data from these surveys product, and then draw conclusions

and recommendations and verification defend idea. Finally in the third chapter concludes

by developing the development of the proposal which is to develop the project, adding

General conclusions, recommendations, bibliography and appendices.

I conclude by determining the feasibility of the proposed proposal.

vii

Índice General

Contenido

Pág

Constancia de certificación por parte del tutor ............................................................................ ii

Responsabilidad de autoía de tesis......................................................................................... iii

Dedicatoria................................................................................................................................iv

Agradecimiento ........................................................................................................................ v

Resumen ejecutivo ...................................................................................................................vi

Abstract ....................................................................................................................................vii

Introducción.............................................................................................................................. 1

Planteamiento del Problema ................................................................................................... 1

Formulación del Problema ....................................................................................................... 2

Delimitación del Problema ........................................................................................................ 2

Justificación del Tema .............................................................................................................. 3

Métodos, Técnicas y Herramientas de Investigación................................................................ 4

Estructura de la Tesis. ............................................................................................................... 5

CAPÍTULO I. MARCO TEÓRICO....................................................................................................... 7

1.1

Origen y evolución de procesos informáticos. .............................................................. 7

Primera generación................................................................................................................ 7

Segunda generación............................................................................................................... 7

Tercera generación ................................................................................................................ 8

Cuarta generación.................................................................................................................. 8

Quinta generación ................................................................................................................. 8

Sexta generación ................................................................................................................... 8

1.2

Análisis de las distintas posiciones teóricas sobre procesos informáticos. ................... 9

1.2.1

Conceptos de Informática...................................................................................... 9

1.2.2

Sistema informático............................................................................................... 9

1.2.3

Software ................................................................................................................ 9

Análisis de las distintas posiciones teóricas sobre el sistema biométrico que optimice el

control de pagos de colegiaturas e ingreso de estudiantes a la UNIANDES Tulcán. ............ 10

1.2.4

La Informática ..................................................................................................... 10

1.2.5

Ingeniería de software ......................................................................................... 11

1.2.6

Sistemas Operativos ............................................................................................ 12

1.2.7

Sistema Operativo Windows 7 ............................................................................ 12

1.2.8

Lenguajes de Programación ................................................................................ 13

viii

2

1.2.9

Bases de Datos .................................................................................................... 14

1.2.10

Biometría ............................................................................................................. 16

1.2.11

Electrónica........................................................................................................... 16

1.2.12

Huella Dactilar .................................................................................................... 18

1.2.13

Cerraduras Magnéticas ........................................................................................ 18

1.2.14

Arduino ............................................................................................................... 19

1.3

Control de pagos de colegituaras................................................................................. 19

1.4

Valoración crítica de los conceptos principales del Proceso Informático. .................. 20

1.5

Conclusiones parciales del capítulo I .......................................................................... 21

CAPÍTULO II. MARCO METODOLÓGICO.............................................................................. 22

2.1

Caracterización de la Universidad Regional Autónoma de los Andes Uniandes

extensión Tulcán. .................................................................................................................... 22

2.2

Descripción del procedimiento metodológico para el desarrollo de la investigación . 22

2.2.1

Modalidad de la Investigación ............................................................................ 22

2.2.2

Tipos de investigación ......................................................................................... 23

2.2.3

Poblacion y muestra ............................................................................................ 24

2.2.4

Metodologías del desarrollo del software ........................................................... 24

2.2.5

Población y Muestra ............................................................................................ 27

2.3

Métodos, técnicas e instrumentos. ............................................................................... 27

2.3.1

Métodos ............................................................................................................... 27

2.3.2

Técnicas............................................................................................................... 28

2.3.3

Instrumentos. ....................................................................................................... 28

2.4

Resultados de las encuestas aplicadas a los docentes y estudiantes de Universidad

Regional Autónoma de los “Andes”. ...................................................................................... 28

2.4.1

Análisis e interpretación de resultados ................................................................ 29

¿Le parece que debe de cambiar la forma de revisión de los Boucher los días de entrega? ... 29

Pregunta 5............................................................................................................................ 31

2.5

3

Conclusiones parciales ................................................................................................ 33

CAPÍTULO III......................................................................................................................... 34

3.1

Título de la Propuesta.................................................................................................. 34

Sistema Biométrico de control de pagos de colegiaturas e ingreso de estudiantes a la

UNIANDES Tulcán Caracterización de la Propuesta ............................................................ 34

3.2

Planteamiento detallado de la Propuesta. .................................................................... 34

3.2.1

Análisis ................................................................................................................ 34

3.2.2

Diseño. ................................................................................................................ 35

3.2.3

Implantación. ....................................................................................................... 47

3.2.4

Pruebas ................................................................................................................ 54

ix

3.3

Validación de la Propuesta .......................................................................................... 55

3.4

Impacto ........................................................................................................................ 64

3.5

Conclusiones del Capitulo Tres................................................................................... 65

3.6

Conclusiones y Recomendaciones .............................................................................. 66

3.6.1

Conclusiones ....................................................................................................... 66

3.6.2

Recomendaciones ................................................................................................ 67

Bibliografía .................................................................................................................................. 68

Anexos....................................................................................................................................... 1

Bibliografía ............................................................................................................................. 64

x

Introducción

Antecedentes de la investigación.

Con el paso del tiempo, las tecnologías de control de asistencia a clases se ha ido

mejorando tanto asi que en la actualidad se la realiza mediante tarjetas magenticas para

asi registrar la hora exacta de ingreso a la intitucion educativa, es el caso de algunas

Universidades como es la UTE(universidad Tecnologica Equinoccial) en la cual al

momento del ingreso se pone la huella dactilar en el cual se registra la hora de entrada

para asi tener un registro exacto de los estudiastes, el cual sirve para la coordinación de

la universidad teniendo un registro d entradas d los estudiantes y profesores.

La empresa estadounidense Alianza Fast Identifiy Online (FIDO Alliance) promueve un

nuevo paquete de tecnología de seguridad que incluye dispositivos, sistemas operativos

y herramientas en línea que sustituyen el uso de contraseñas numéricas por las huellas

dactilares. FIDO Alliance es una compañía sin fines de lucro conformada por 48

compañías tecnológicas que trata de resolver la falta de interoperabilidad entre los

dispositivos, así como los problemas de autentificación que los usuarios enfrentan para

recordar múltiples nombres de usuarios y contraseñas.

En febrero lanzaron una

innovadora propuesta que consiste en crear un software llamado FIDO, que los usuarios

podrán descargar de forma gratuita para usarlo en sus computadoras, Smartphone y

tabletas.

Planteamiento del Problema

Luego de una serie de análisis y observaciones en el funcionamiento interno en Uniandes

Tulcán, se pudo detectar dificultades en la gestión de asistencia a clases y registro de

pagos de colegiatura; las causas son las siguientes:

Deficiente control de asistencia a clases por parte de los docentes y coordinadores.

La dificultad en el ingreso a la universidad en fechas de entrega de Boucher por ser

un proceso manual.

Además se identificaron los siguientes efectos consecuentes al problema:

El desconocimiento de los docentes y coordinadores la real situación del ingreso a la

institución de los estudiantes.

Pérdida de tiempo para los estudiantes y docentes por la espera que se tiene en la

puerta de la institución.

1

El desconocimiento de los guardias de seguridad de los vehículos que ingresan en la

Institución.

Un incremento de costos para la universidad por las impresiones de las listas de los

estudiantes que no entregan el depósito de las colegiaturas.

El impedimento que tienen los guardias de realizar el control por efectos climáticos

como la lluvia.

Es indispensable que se busquen estrategias para que se presenten alternativas de solución

a la problemática identificada anteriormente.

Formulación del Problema

¿Cómo contribuir con la optimización del control de pagos de colegiaturas e ingreso de

estudiantes a la UNIANDES Tulcán?

Delimitación del Problema

Lugar

El lugar en donde se desarrollo el presente trabajo investigativos, es la Universidad

Autónoma de los Andes “Uniandes” sede Tulcán, ubicada en el sector sur de la ciudad en

el barrio Santa Rosa de Taques.

Tiempo

El proceso investigativo, se realiza en el período comprendido entre Marzo y Octubre del

2014.

Objetivo de la investigación y campo de acción.

Objeto de investigación

Procesos informáticos

Campo de acción

Software aplicación

Línea e investigación.

Desarrollo de Software y Programación.

2

Objetivos

Objetivo General

Desarrollar un sistema biométrico que optimice el control de pagos de colegiaturas e ingreso de

estudiantes a la UNIANDES Tulcán.

Objetivos Específicos.

Fundamentar teóricamente sobre sistemas biométrico, el control de ingreso y pagos de

colegiaturas.

Diagnosticar la situación actual de control de pagos de colegiaturas e ingreso de estudiantes

a la UNIANDES Tulcán.

Desarrolar los elementos constitutivos del sistema de control del ingreso y pagos de

colegiaturas.

Validar la propuesta por la vía de expertos.

Idea a defender.

Con la implementación el sistema biométrico y aplicación web se realizo el control de pagos

de colegiaturas e ingreso de estudiantes a la UNIANDES Tulcán, con esto se optimiza el

tiempo de espera en la puerta de ingreso con la facilidad de búsqueda de los estudiante

para la respectiva verificación del pago de colegiaturas, el registro de la hora exacta en la

que se ingresa a la universidad obteniendo reportes reales de los estudiantes asistentes a

la institución, mediante un sistema biométrico y para el registro del Boucher se los realizo

mediante una aplicación donde los guardias podrán verificar el registro correcto del

Boucher con la utilización de un dispositivo localizado en la puerta de ingreso de la

institución.

Justificación del Tema

Ante la carencia de estudios sobre sistemas Biométricos en Uniandes Tulcán, se pensó en

el desarrollo de un sistema biométrico programado que contribuya en el desarrollo de

aplicaciones tecnológicas e industriales en el ámbito local.

La propuesta de esta investigación está dirigida a la carrera de sistemas en Uniandes

Tulcán, ya que su desarrollo permitirá el aporte de conocimientos y el uso de nuevas

tecnologías en los estudiantes de la carrera de Sistemas en Uniandes Tulcán.

3

Métodos, Técnicas y Herramientas de Investigación.

Métodos Empíricos

Observación Científica

Se va a utilizar este método para recoger información para su posterior análisis y

verificación sobre problema investigado, dándose alternativas de solución de una forma

sistemática para la gestión control de pagos de colegiaturas e ingreso de estudiantes a la

UNIANDES Tulcán.

Análisis Documental

Este método se lo emplea como herramienta para analizar información relevante para el

desarrollo del sistema con el fin de identificar los requerimientos que cubrirá el sistema.

Validación por vía de expertos

Este método se lo utilizo para facilitar el funcionamiento del sistema, determinando las

vulnerabilidades por parte de especialistas en el tema.

Métodos Teóricos

Histórico – Lógico

Se realizaro una respectiva investigación de la historia y evolución del objeto de

investigación y del desarrollo de la tesis en sí.

Analítico – Sintético

Se utilizará para realizar los diferentes análisis de la teoría empleada en el desarrollo de

la tesis y establecer conclusiones

Inductivo – Deductivo

Se aplico para dar solución al problema de lo general

a lo particular, tomando

información sobre el tema de investigación y realizando las respectivas síntesis.

Sistémico

Fue aplicado en el desarrollo del sistema, así también en el desarrollo de la tesis en

totalidad.

Técnicas de Investigación.

Encuesta

Instrumentos De Investigación.

Para la Encuesta se aplica, el cuestionario o test.

4

Metodología de la ingeniería del Software.

La metodología que se va utilizar es la orientada a objetos la misma que tiene las

siguientes etapas.

Análisis Orientado a Objetos. Permite determinar los requerimientos del nuevo sistema,

para la realización de una implementación lógica funcional del sistema.

Diseño de sistemas Orientado a Objetos. Se determinan los requerimientos físicos

funcionales del nuevo sistema.

Implementación. Se desarrolla en código fuente que da la funcionalidad al sistema.

Pruebas. Se realiza la verificación de la funcionabilidad operativa del sistema mediante

la utilización de técnicas de corrección de errores.

Estructura de la Tesis.

Portada de la Tesis

Página con Certificación del Tutor

Página con Declaración de Auditoria de la Tesis

Página de Dedicatoria

Página de Agradecimiento

Índice General

Página Resumen Ejecutivo

Introducción

Antecedentes de la Investigación.

Planteamiento del Problema.

Formulación del Problema.

Objeto de Investigación y Campo de Acción.

Identificación de la Línea de Investigación.

Objetivos: Objetivo General y Objetivos Específicos.

Idea a Defender

Breve explicación de la Metodología investigativa a emplear.

Resumen de la Estructura de la Tesis: Breve explicación de los capítulos de la

tesis.

Elementos de novedad, aporte teórico y significación practica en dependencia del

alcance de la tesis.

5

Capítulo I. Marco Teórico.

Capítulo II. Marco Metodológico Planteamiento de la Propuesta.

Capítulo III. Desarrollo de la Propuesta.

Conclusiones Generales.

Recomendaciones.

Bibliografía.

Anexos

Aporte teórico, significación práctica y novedad científica.

Aporte teórico

Se contribuye con nuevos conceptos orientándonos a la programación de sistemas;

además de la gestión de ingreso y pagos de colegiaturas.

Significación práctica

Se aplico todos los conocimientos obtenidos durante la carrera universitaria, utilizando

tecnología biométrica en conjunto con bases de datos como SQL, utilizado un estándar

reconocido mundialmente para el control de ingreso y pagos. Con la implementación del

sistema se obtendrá el mejor funcionamiento en el trabajo que realizan los guardias y

autoridades de la Universidad.

Novedad científica

La novedad científica del presente trabajo de tesis es la utilización de tecnología

biométrica, mediante el manejo de un grupo de recursos que hacen posible que el control

de ingreso y pagos de colegiaturas se realicen con la búsqueda de los estudiantes de una

manera rápida y poder generar una serie de reportes pata controlar la asistencia de los

estudiantes.

6

CAPÍTULO I. MARCO TEÓRICO

1.1

Origen y evolución de procesos informáticos.

Se dice que el Ábaco chino, ha sido la base para las máquinas chinas, éste era una tablilla

dividida en columnas en la cual la primera, contando desde la derecha, correspondía a las

unidades,

la siguiente a la de las decenas, y así sucesivamente. A través de sus

movimientos se podía realizar peticiones de adición sustracción y luego de multiplicación

y división

“En el siglo XVII l científico Blas pascal inventó una máquina calculadora. Ésta solo servía para

hacer sumas y restas, pero este dispositivo solo sirvió como base para que Leibniz, en el siglo XVIII,

desarrolla una máquina que, además que realizar operaciones de adición y sustracción, podía

efectuar operaciones de producto y cociente. Ya en el siglo XIX se comercializaron las primeras

máquinas de calcular.” (Carina Burato, Ana Laura Canaaro, 2010)

Frente a este invento, se puede destacar que al principio nadie se imaginaba que se iba a

constituir, en el inicio de un inmenso desarrollo dentro de la ciencia y tecnología, pero la

máquina calculadora en sí ya era un avance significativo, lo que dio como resultado que

se haya renovado con otro invento que logró hacer las cuatro operaciones.

Primera generación

Las computadoras fueron desarrollándose conforme ha pasado el tiempo, expresa: “Eran

de un tamaño tan grande que ocupaban espaciosos salones en las universidades donde

fueron desarrolladas.” (López, 1997, pág. 12) Y es que su capacidad de almacenamiento

en la memoria era muy reducida, como en el caso de la ENIAC que almacenaba 1kB,

sumamente pequeño para los que se conoce en la actualidad

Segunda generación

La característica principal en cuanto a los equipos es la inclusión de transistores. Respecto

a la programación o software, siguen dominando los sistemas de tarjeta o cinta perforada

para la entrada de datos. Otro gran logro de esta época es el desarrollo del primer lenguaje

de alto nivel, el FORTRAN el cual es muy apropiado para trabajos científicos,

matemáticos y de ingeniería.

7

Tercera generación

Lo siguiente fue la integración a gran escala de transistores en microcircuitos llamados

procesadores o circuitos integrados monolíticos LSI, así como la proliferación de

lenguajes de alto nivel y la introducción de sistemas operativos.

Cuarta generación

En esta generación ya aparece el chip, se crea el primer microprocesador o Chip de 4 bit,

que en un espacio de aproximadamente 4 x 5 mm contenía 2250 transistores. Este primer

microprocesador fue bautizado como el 4004.

“Esta generación se caracterizó por grandes avances tecnológicos realizados en un tiempo

muy corto. En 1977 aparecen las primeras microcomputadoras, entre las cuales, las más

famosas fueron las fabricadas por Apple Computer, Radio Shack y Commodore Business

Machines.” (García, 1997, pág. 30)

Prosigue el avance dentro de la informática y es aquí donde nos damos cuenta que el

microchip, ha ayudado a manejar más rápido la información

Quinta generación

Hay dos grandes avances tecnológicos que quizás sirvan como parámetro para el inicio

de dicha generación: la creación en 1982 de la primera supercomputadora con capacidad

de proceso paralelo, diseñada por Seymouy Cray.

La característica principal sería la aplicación de la inteligencia artificial. Las

computadoras de esta generación contienen una gran cantidad de microprocesadores

trabajando en paralelo y pueden reconocer voz e imágenes.

Sexta generación

Aparentemente, ésta sería la última generación dentro de los computadores mas, el futuro

es incierto ya que no se sabe qué nos traerá el avance tecnológico.

“Esta generación cuenta con arquitecturas combinadas Paralelo y Vectorial, con cientos

de microprocesadores vectoriales trabajando al mismo tiempo” (Noya, 1997, pág. 78); se

han creado computadoras capaces de realizar más de un millón de millones de

operaciones aritméticas de punto flotante por segundo las redes de área mundial) seguirán

creciendo desorbitadamente utilizando medios de comunicación a través de fibras ópticas

y satélites, con anchos de banda impresionantes.

8

1.2

Análisis de las distintas posiciones teóricas sobre procesos informáticos.

1.2.1 Conceptos de Informática

Existe una diversidad de definiciones de informática dada por diferentes autores, sin

embargo hay una que es muy clara “La Informática es la ciencia aplicada que abarca el

estudio y aplicación del tratamiento automático de la información, utilizando dispositivos

electrónicos y sistemas computacionales. También está definida como el procesamiento

automático de la información.” (Darkingdk, 2011), es decir que a través de los

dispositivos electrónicos se puede obtener información y se pueden realizar diferentes

operaciones

El método mediante el cual se manipula información de manera automatizada mediante

equipos de cómputo. Estudia la entrada, el proceso y la salida de datos.

1.2.2 Sistema informático

Un

sistema

informático

como

todo

sistema,

es

el

conjunto

de

partes

interrelacionadas, hardware, software y de recurso humano que permite almacenar y

procesar información.

“El hardware incluye computadoras o cualquier tipo de dispositivo electrónico inteligente, que

consisten en procesadores, memoria, sistemas de almacenamiento externo. El software incluye

al sistema operativo, firmware y aplicaciones, siendo especialmente importante los sistemas de

gestión de bases de datos”. (Rioja, 2010, pág. 27)

El soporte humano incluye al personal técnico que crean y mantienen el sistema

(analistas, programadores, operarios.) y a los usuarios que lo utilizan.

El sistema informático es la composición de hardware aspectos físicos y software son los

aspectos lógicos los cuales realizan sus distintos procesos.

1.2.3 Software

El primer software básico fue utilizado en los sistemas operativos y compiladores de estos en los

años 70 y 80 del siglo pasado. Siendo este el punto de partida para que todas las empresas o

instituciones tengan personal propio y dedicado que escribía los programas para resolver las

necesidades de esas empresas o instituciones.

Un software informalmente puede entenderse como una unidad de actividad que se caracteriza

por la ejecución de una secuencia de instrucciones, un estado actual, y un conjunto de recursos

del sistema asociados. (Tanenbaum, 2009, pág. 27)

9

Software o Programas son un conjunto de instrucciones de programas detalladas las

cuales controlan y regularizan todos los componentes del hardware de una computadora

y controlan todas las operaciones que realiza n sistema

Un software actualmente es fundamental en para el control de pagos de colegiaturas e

ingreso de estudiantes porque facilita las tareas que realiza a diario registrando

automáticamente los procesos que realice, control, monitoreo y generar fácilmente

reportes.

Análisis de las distintas posiciones teóricas sobre el sistema biométrico que

optimice el control de pagos de colegiaturas e ingreso de estudiantes a la

UNIANDES Tulcán.

1.2.4 La Informática

“Es la ciencia que estudia el tratamiento automático y racional de la información por

medio de un computador”.

La informática en una ciencia que influye mucho en la actualidad ya que estudia todas las

maneras posibles de trasmitir, almacenar y procesar información por métodos, procesos

o técnicas de forma digital según como lo creyere conveniente.

Se dice que el tratamiento es automático por ser máquinas las que realizan los trabajos de

captura, proceso y presentación de la información, y se habla de racional por estar todo

el proceso definido a través de programas que siguen el razonamiento humano.

1.2.4.1 Importancia de la Informática

Las computadoras son esenciales para enfrentar el reto de la competencia global, donde los

negocios deben ser eficientes y sensibles a las necesidades y producir bienes y servicios de alta

calidad a un costo siempre más bajo. Sin las computadoras, que proveen información precisa y

actualizada necesaria para tomar decisiones estratégicas y administrar los procesos de producción,

muchas compañías no podrían sobrevivir. (Ferran, 2008, pág. 73)

Las computadoras utilizan información almacenada para construir simulaciones que van

desde un simple análisis hasta ilustraciones realistas y animadas de nuevos productos.

Esto permite predecir el efecto de las múltiples decisiones de negocios. Las computadoras

ayudan a la gente a comunicarse, tanto directa como indirectamente.

El mundo industrial no podrá vivir mucho tiempo sin computadores, está sometido a una

sobrecarga de información y no podrá manejarlos sin ellos. Teniéndose en cuenta que los

10

avances de la sociedad humana desde la aparición del alfabeto se han debido a su

capacidad de registrar y conservar la información.

1.2.5 Ingeniería de software

La ingeniería de software es distinta de las demás disciplinas de ingeniería dada la naturaleza del

software ya que, busca integrar principios de matemáticas y ciencias de la computación con

principios de ingeniería que fueron desarrollados para producir artefactos físicos, puede ser vista

como un campo con una conexión más fuerte a la disciplina de las ciencias de la computación que

en campos más tradicionales de la ingeniería. (Braude, 2006, pág. 108)

Según conocimientos la ingeniería de software es una disciplina de ingeniería que se

interesa por todos los aspectos de la producción de software, en base a una metodología

específica para su desarrollo, desde las primeras etapas de la especificación del sistema

hasta el mantenimiento del sistema después de que se pone en operación.

1.2.5.1

Objetivos de la Ingeniería de software

En la construcción y desarrollo de proyectos se aplican métodos y técnicas para resolver

los problemas, la informática aporta herramientas y procedimientos sobre los que se

apoya la ingeniería de software.

Mejorar la calidad de los productos de software

Aumentar la productividad y trabajo de los ingenieros del software.

Facilitar el control del proceso de desarrollo de software.

Suministrar a los desarrolladores las bases para construir software de alta calidad en

una forma eficiente.

Definir una disciplina que garantice la producción y el mantenimiento de los

productos software desarrollados en el plazo fijado y dentro del costo estimado.

1.2.5.2 Automatización y Control

La Automatización y Control es una rama de la ingeniería que aplica la integración de tecnologías

de vanguardia que son utilizadas en el campo de la automatización y el control automático las

cuales son complementadas con disciplinas paralelas al área tales como los sistemas de control y

supervisión de datos, el control de procesos y las redes de comunicación industrial. (Bartolo, 2009,

pág. 44)

Es un sistema o método donde las tareas que se transfieren son realizadas principalmente

por las personas a un conjunto de elementos tecnológicos.

Es decir que consta de dos partes:

11

La parte humana

La tecnología programada

1.2.6 Sistemas Operativos

Un Sistema Operativo es el software básico de una computadora que provee una interfaz

entre el resto de programas del ordenador, los dispositivos hardware y el usuario. Las

funciones básicas del Sistema Operativo son administrar los recursos de la máquina,

coordinar el hardware y organizar archivos y directorios en dispositivos de

almacenamiento.

En pocas palabras el sistema operativo es la plataforma donde se va a ejecutar los

diferentes programas que nuestro ordenador y el usuario necesiten para su correcto

funcionamiento.

1.2.7 Sistema Operativo Windows 7

Gráfico N°1 Logo Windows 7

Fuente: http://www.consultoriaadhoc.com/blog/

Windows 7 es una versión de Microsoft Windows, línea de sistemas operativos producida

por Microsoft Corporation. Esta versión está diseñada para uso en PC, incluyendo equipos

de escritorio en hogares y oficinas, equipos portátiles, tablet PC, netbooks y equipos media

center. El desarrollo de Windows 7 se completó el 22 de julio de 2009, siendo entonces

confirmada su fecha de venta oficial para el 22 de octubre de 2009 junto a su equivalente

para servidores Windows Server 2008 R2. A diferencia del gran salto arquitectónico y de

características que sufrió su antecesor Windows Vista con respecto a Windows XP,

Windows 7 fue concebido como una actualización incremental y focalizada de Vista y

su núcleo NT 6.0, lo que permitió mantener cierto grado de compatibilidad

12

con aplicaciones y hardware en los que éste ya era compatible. Sin embargo, entre las metas

de desarrollo para Windows 7 se dio importancia a mejorar su interfaz para volverla más

accesible al usuario e incluir nuevas características que permitieran hacer tareas de una

manera más fácil y rápida, al mismo tiempo que se realizarían esfuerzos para lograr un

sistema más ligero, estable y rápido. (PEÑA, 2012, pág. 5)

A diferencia del gran salto arquitectónico y de características que sufrió su antecesor

Windows 7 con respecto a Windows Vista y Windows XP, Windows 8 fue concebido

como una actualización incremental y focalizada de Vista y su núcleo NT 6.0, lo que

permitió mantener cierto grado de compatibilidad con aplicaciones y hardware en los que

éste ya era compatible. Sin embargo, entre las metas de desarrollo para Windows 8 se dio

importancia a mejorar su interfaz para volverla más accesible al usuario e incluir nuevas

características que permitieran hacer tareas de una manera más fácil y rápida, al mismo

tiempo que se realizarían esfuerzos para lograr un sistema más ligero, estable y rápido

1.2.8 Lenguajes de Programación

Un lenguaje de programación es un lenguaje diseñado para describir el conjunto de acciones

consecutivas que un equipo debe ejecutar. Por lo tanto, un lenguaje de programación es un modo

práctico para que los seres humanos puedan dar instrucciones a un equipo. (Kurtz, 1988, pág. 87)

Un lenguaje de programación permite especificar de manera precisa sobre qué datos debe

operar una computadora, cómo estos datos deben ser almacenados o transmitidos y qué

acciones debe tomar bajo una variada gama de circunstancias. Todo esto, a través de un

lenguaje que intenta estar relativamente próximo al lenguaje humano o natural.

1.2.8.1 Visual Basic

Gráfico N°2 Visual Basic

Fuente: http://www.taringa.net/posts/info/13093304/Tutorial-3-Programacion-Basico-Visual-Basic-2010.html

13

El papel de VB dentro de Windows DNA ha sido fundamentalmente, el de la escritura de

componentes para su uso por parte de las páginas ASP de una aplicación web; de hecho,

es el lenguaje preferido para el desarrollo de componentes debido a su ya larga tradición

como lenguaje sencillo y de fácil manejo.

Microsoft hizo un intento de dotar de un mayor número de características a Visual Basic

para que pudiera convertirse en una herramienta de desarrollo integral para Internet; para

ello, incorporó las Web Classes, los documentos ActiveX y controles ActiveX, aunque

ninguno de ellos obtuvo plena aceptación.

Por un lado, las Web Classes tenían el complejo modelo de programación, mientras que

los documentos ActiveX arrojaban unos pobres rendimientos de ejecución. Con respecto

a los controles ActiveX, necesitaban de cierto proceso de instalación por parte del

servidor, lo que los hacía en muchas situaciones poco operativas.

Estas circunstancias han impedido que VB pudiera convertirse en la herramienta de

desarrollo para Internet de Microsoft.

Otros factores decisivos que han limitado la plena entrada de VB en la programación web

han sido la falta de capacidades multihebra, inexistencia de un interfaz de usuario

específico para aplicaciones web, falta de herencia y otras características orientadas a

objeto, escasa integración con otros lenguajes, deficiente gestión de errores, etc., aspectos

todos, solucionados en VB.NET.

(BLANCO, 2010, pág. 29)

1.2.9 Bases de Datos

Gráfico N°3 Gestores de Bases de Datos

Fuente: http://es.wikipedia.org/wiki/Base_de_datos

Es un conjunto de información almacenada en memoria auxiliar que permite acceso directo y un

conjunto de programas que manipulan esos datos, es decir las Base de Datos son un conjunto

exhaustivo no redundante de datos estructurados organizados independientemente de su utilización

14

y su implementación en máquina accesibles en tiempo real y compatibles con usuarios

concurrentes con necesidad de información diferente y no predicable en tiempo. (Ramez, 2007,

pág. 102)

1.2.9.1 SQL

Gráfico N°4 SQL

Fuente: http://mspnor.files.wordpress.com/2007/12/sqlserver-thumb.jpg

Al principio de los años setenta, los laboratorios de investigación Santa Teresa de

empezaron a trabajar en el proyecto System R. El objetivo de este proyecto era implementar un

prototipo de SGBD relacional; por lo tanto, también necesitaban investigar en el campo de los

lenguajes de bases de datos relacionales. A mediados de los años setenta, el proyecto de IBM dio

como resultado un primer lenguaje denominado SEQUEL (Structured English Query Language),

que por razones legales se denominó más adelante SQL (Structured Query Language). Al final de

la década de los setenta y al principio de la de los ochenta, una vez finalizado el proyecto System

R, IBM y otras empresas empezaron a utilizar el SQL en sus SGBD relacionales, con lo que este

lenguaje adquirió una gran popularidad. 1986, y de ISO (International Standards Organization) en

1987. También ha sido adoptado como lenguaje estándar por FIPS (Federal Information

Processing Standard), Unix X/Open y SAA (Systems Application Architecture) de IBM.(lan,

2011, pág. 33)

El SQL es el lenguaje estándar ANSI/ISO de definición, manipulación y control de bases

de datos relacionales. Es un lenguaje declarativo: sólo hay que indicar qué se quiere hacer.

En cambio, en los lenguajes procedimentales es necesario especificar cómo hay que hacer

cualquier acción sobre la base de datos. El SQL es un lenguaje muy parecido al lenguaje

natural; concretamente, se parece al inglés, y es muy expresivo. Por estas razones, y como

lenguaje estándar, el SQL es un lenguaje con el que se puede acceder a todos los sistemas

relacionales comerciales.

15

1.2.10 Biometría

Gráfico N°5 Biometría

Fuente:

http://www.kimaldi.com/sectores/universidades/control_de_acceso_biometrico_al_comedor_de_una_residencia_universitaria

El concepto de «biometría» se deriva de las palabras griegas bios (de vida) y metron (de medida).

Este concepto no se puso en práctica hasta finales del siglo XIX, si bien se sabe que al menos

desde el siglo XIV los comerciantes chinos estampaban las impresiones y huellas de la palma de

la mano de los niños en papel con tinta para distinguirles. (González, 2011, pág. 6)

1.2.10.1 Cómo funcionan los dispositivos Biométricos

La mayoría de los sistemas biométricos funcionan con arreglo a un modelo general

que consiste en dos pasos. El primer paso es el registro de la persona en el sistema.

Durante el proceso de registro, el sistema captura el rasgo característico de la

persona, como por ejemplo la huella digital, y lo procesa para crear una

representación electrónica llamada modelo de referencia.

1.2.11 Electrónica

Se divide en dos grandes grupos como son electrónica analógica y electrónica digital

1.2.11.1 Electrónica analógica

La electrónica es una parte de la física que se encarga del estudio de los sistemas eléctricos

enfocados desde el punto de vista del comportamiento individual del electrón (la mínima

partícula eléctrica).

Su relación con la electricidad es muy estrecha, entonces algunas veces es complicado

separar una de la otra.

La electrónica digital considera valores discretos de tensión, corriente o cualquier otra

medida; estos son valores concretos determinados, mientras que la electrónica analógica,

16

la que consideramos en esta sección, considera y trabaja con valores continuos de estas

variables; pudiendo tomar, en teoría, valores infinitos.

1.2.11.2 Electrónica digital

La electrónica digital es una parte de la electrónica que se encarga del estudio de sistemas

electrónicos en los cuales la información está codificada en dos únicos estados.

A dichos estados se les puede llamar verdadero o falso, o más comúnmente 1 y 0. Electrónicamente

se les asigna a cada uno un voltaje o rango de voltaje determinado, a los que se les denomina

niveles lógicos, típicos en toda señal digital. (Boylestad & Nashelsky, 2009, pág. 81)

Se diferencia de la electrónica analógica en que, para la electrónica digital un valor de

voltaje codifica uno de estos dos estados, mientras que para la electrónica analógica hay

una infinidad de estados de información que codificar según el valor del voltaje.

La electrónica digital ha alcanzado una gran importancia debido a que es utilizada para

realizar autómatas y por ser la piedra angular de los sistemas microprogramados como

son los ordenadores o computadoras.

1.2.11.3 Circuitos Electrónicos

Los circuitos electrónicos básicos están constituidos por un conjunto de semiconductores que de

acuerdo con la forma que están conectados entre sí, los semiconductores pueden formar unos

conjuntos que se constituyan que podríamos denominar una máquina cuyo funcionamiento hay

que considerar aparte del funcionamiento individual de cada semiconductor, para pasar a

considerarlo en su conjunto. (Dorf, 2003, pág. 28)

Existen circuitos básicos electrónicos que son de amplificación, de oscilación,

multivibradores, estabilizadores, demoduladores, etc., que en electrónica hay un gran

número de ellos que los ingenieros distribuyen en sus proyectos para la consecución de

los dispositivos electrónicos que se pretendan.

17

1.2.12 Huella Dactilar

Gráfico N°6 Huella Digital

Fuente: http://lectorhuelladigital.org/

La identificación por huellas digitales tiene un grandes ventajas, que la hacen un método popular

en muchos campos, que van desde las investigaciones, hasta sistemas modernos de acceso. Este

método de identificación se logra al comparar huellas, contra una base de datos de huellas digitales

conocidas. Si la muestra de huellas se encuentra en la base de datos, se puede decir que ha habido

un cotejo de huellas positivo. (Roldan & Gamiz, 2011, pág. 6)

La huella digital es la forma más adecuada de identificación de las personas porque se

toma en cuenta que no existen dos huellas iguales tomando en cuenta que ni los gemelos

tienes la misma huella para así registrar el ingreso de las personas sin ninguna posibilidad

de hacer fraude.

1.2.13 Cerraduras Magnéticas

Gráfico N°7 Cerraduras Magnéticas

Fuente: http://bogotadc.quebarato.com.co/bogota-d-c/electroimanes-cerraduras-magneticas-en-bogota-tel-6370272__64AEDF.html

La serie de cerraduras electromagnéticas modelo E-941SA es la manera ideal de asegurar una

puerta en contra de una entrada no autorizada. Cuando se aplica energía a la cerradura

electromagnética, se crea un campo magnético extremadamente fuerte. El electroimán se atrae

fuertemente a la armadura de la placa de acero la cual se monta en la puerta asegurada. Una vez

18

que el electroimán se desactiva, la puerta asegurada funcionará de manera normal sin ningún

magnetismo residual. (Secom, 2012)

Es una forma de asegurar sus puertas por ser una de las formas más seguras de cerrar su

institución por la dificultad que tiene al intentar abrir las puertas por los electroimanes

que solo se desactivan al ser correcto el código de acceso.

1.2.14 Arduino

Fuente: http://es. wikipedia.org/ wiki/Arduino

Elaborado por: Jorge Jefferson Vilaña

Arduino se compone de dos partes fundamentales:

1.

Hardware. Una placa electrónica con un microprocesador integrado

2.

Software. Un ambiente de desarrollo de software para poder interactuar con dicha placa a

través de un lenguaje de programación

Este conjunto de elementos da como resultado un componente que nos permite crear computadoras

que pueden tener una mayor variedad de sensores que una máquina de escritorio común.

Hay muchas placas de la misma naturaleza cuyo fin es el de eliminar la complejidad y

desorden que implica programar microprocesadores y encapsularlo en una pequeña placa

para facilitarnos las cosas. Ejemplos de otras placas: ParallaxBasic Stamp, Netmedias

BX-24, Aparte de esto, Arduino hace las cosas más fáciles para alumnos y maestros.

1.3

Control de pagos de colegituaras

La Gestión de pago constituye uno de los subprocesos que integran el proceso Gestión

de recursos materiales y financieros. La sistematización de las acciones necesarias para

cumplimentar los objetivos del subproceso objeto de la presente investigación se materializa a través

de un procedimiento al que se ha denominado Procedimiento para el registro y control de los pagos

de bienes y servicios.

19

Las acciones de este subproceso se materializan a través de un procedimiento que se

define sobre la base de la bibliografía consultada y la experiencia acumulada en

la Universidad en la confección de los mismos, previo a lo que se define la estructura que

estos

deben

presentar,

acorde

a

las

características

de

la Dirección de Contabilidad y Finanzas, y que responda a las especificaciones de la

actividad contable, lo que constituye un aporte de la presente investigación, además de la

inclusión del registro contable como un punto obligatorio de todos los procedimientos que

impliquen al área económica.

1.4

Valoración crítica de los conceptos principales del Proceso Informático.

Los aspectos más valiosos para la construcción del software aplicativo que se asumen

son:

1) Visual Basic 2010

2) SQL

Siendo UNIANDES Tulcán una institución educativa no se ha realizado un sistema para

mejorar el funcionamiento y control de pagos de colegiaturas e ingreso de estudiantes,

no cumple con las expectativas de quienes asisten diariamente ya que se encuentran con

un impedimento que no permite ingresar de una forma rápida y para quienes observan

esto no saben que maniobra o qué decisión tomar para continuar con su trayecto, además

ahora con reglas de la institución muchos son sancionados por los coordinadores porque

hay ocasiones en que uno como usuario se atrasa a la hora de ingreso, lo que ocasiona

que se produzcan las inasistencias a la institución.

20

1.5

Conclusiones parciales del capítulo I

Una vez terminado el desarrollo del presente capítulo se puede concluir que:

El software es la base fundamental para el desarrollo de cualquier

sistema

informático, ya que estos nos ayudan a en su elaboración mediante la ejecución de

varias instrucciones en secuencia, con lo cual podemos manipular un conjunto de

recursos asociados con el sistema.

Es importante conocer la base teórica fundamentada de cada uno de los elementos que

de manera directa o indirecta ayudan al desarrollo del presente trabajo de

investigación y por ende a la construcción del sistema Biométrico para el control de

control de pagos de colegiaturas e ingreso de estudiantes a la UNIANDES Tulcán.

Tener una mejor comprensión de este capítulo, la cual va a permitir seguir investigando

más a fondo de dichos temas.

Se puede definir el lenguaje de programación, las bases de datos y otras herramientas

de aplicación en el sistema informático que se ha estructurado.

21

2

2.1

CAPÍTULO II. MARCO METODOLÓGICO

Caracterización de la Universidad Regional Autónoma de los Andes

Uniandes extensión Tulcán.

UNIANDES al ser una extensión de la matriz en Ambato tiene un gran número de

estudiantes, el sistema biométrico permite superar las falencias en el control de pagos de

colegiaturas e ingreso de estudiantes, además del caos que se ocasiona especialmente en

horas de ingreso a la institución.

Las carreras que ofrece Universidad Regional Autónoma de los Andes Uniandes

extensión Tulcán son Derecho, Contabilidad y auditoría, Enfermería y Sistemas.

La misión

Somos una Universidad particular, que tiene como propósito formar profesionales de

tercer y cuarto nivel, de investigación, responsables, competitivos, con conciencia ética y

solidaria capaces de contribuir al desarrollo nacional y democrático, mediante una

educación humanista, cultural y científica dirigida a bachilleres y profesionales

nacionales y extranjeros.

La visión

Ser una institución reconocida a nivel nacional e internacional por su calidad,

manteniendo entre sus fortalezas un cuerpo docente de alto nivel académico y un proceso

de formación profesional centrada en el estudiante, acorde con los avances científicos,

tecnológicos, de investigación en vínculo permanente con los sectores sociales y

productivos.

Con el sistema biométrico se logra mejorar el control de pagos de colegiaturas e ingreso

de estudiantes con las normas de vital importancia para quienes asisten a diario, aspecto

concomitante que coadyuva a obtener resultados positivos en la circulación vehicular al

ingreso.

2.2

Descripción del procedimiento metodológico para el desarrollo de la

investigación

2.2.1 Modalidad de la Investigación

La modalidad de la investigación empleada para el desarrollo de la presente tesis de grado,

se basa en el paradigma emergente; el mismo que combina a los paradigmas cuantitativo

y cualitativo, que exponen las razones de su utilización a continuación:

22

El paradigma cuantitativo se lo utiliza por llevar a cabo una investigación de campo,

fundamentada en encuestas o entrevistas, las mismas que son aplicadas a una muestra

debidamente seleccionada de la población motivo de estudio, para los cuales se tabulan

los datos en forma numérica y se presentan en gráficas estadísticos, estos instrumentos

han sido aplicados a los transportistas y personas particulares a las que se les aplicó

encuestas. Además en la codificación del software se utilizan variables de tipo numérico.

El paradigma cualitativo se lo emplea por la utilización de métodos teóricos de

investigación, los mismos que permiten el análisis de la información teórica presentada

en la tesis; también la propuesta permite mejorar el control de pagos de colegiaturas e

ingreso de estudiantes a la UNIANDES Tulcán

2.2.2 Tipos de investigación

Los tipos de investigación empleados para el desarrollo de este trabajo de grado son:

Investigación Aplicada. Este tipo de investigación integro, la teoría con la práctica

para dar una solución adecuada al problema, como es el Sistema Biométrico de

control de pagos de colegiaturas e ingreso de estudiantes a la UNIANDES Tulcán.

Investigación de Campo. Se desarrolla en UNIANDES Tulcán con la finalidad de

recopilar datos a través de encuestas.

Investigación Bibliográfica. Porque se realizó un estudio en libros y en internet,

sobre funcionamiento de pagos e ingreso con un sistema biométrico. Este tipo de

investigación permite la consulta de la información teórica en libros e internet.

Investigación Descriptiva. Porque se hace el estudio y la descripción de las dos

variables: Sistema Informático y Control de pagos de colegiaturas e ingreso de

estudiantes.

Investigación Correlacional. Por cuanto tiene un grado de incidencia la variable

independiente sobre la variable dependiente, es decir el: Control de pagos de

colegiaturas e ingreso de estudiantes depende directamente del Sistema Informático.

23

2.2.3 Poblacion y muestra

2.2.4 Metodologías del desarrollo del software

El concepto de metodología, dentro de la Ingeniería del Software es, sin duda, uno de los

más oscuros y que más confusión produce tanto en estudiantes como en profesionales

involucrados en procesos de desarrollo de software.

Además, la constante innovación tecnológica hace que cada vez sea necesaria la

aplicación de nuevas metodologías adaptadas a los nuevos tiempos y, sin embargo, siguen

figurando en los libros de texto viejas metodologías pensadas para viejos problemas cosa

que no sería necesariamente mala si las nuevas metodologías tuviesen también su lugar,

pero a menudo no es así.

2.2.4.1 Modelos de desarrollo de software

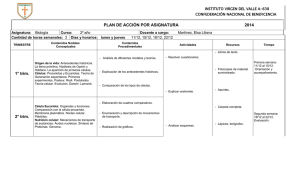

Gráfico N°9 Modelos de Metodología de software

Fuente: http://es. wikipedia.org/ wiki/Soft wa re

Elaborado por: Jorge Jefferson Vilaña

La ingeniería de software tiene varios modelos, paradigmas o filosofías de desarrollo en

los cuales se puede apoyar para la realización de software, de los cuales podemos destacar

a éstos por ser los más utilizados y los más completos:

Modelo en cascada o Clásico (modelo tradicional)

Modelo de prototipos

Modelo en espiral

Desarrollo por etapas

Desarrollo iterativo y creciente o Iterativo e Incremental

RAD (Rapid Application Development)

Proceso Unificado

24

RUP (Proceso Unificado de Rational)

2.2.4.2 Método del ciclo de vida clásico

El método del ciclo de vida para desarrollo de sistemas es el conjunto de actividades que

los analistas, diseñadores y usuarios realizan para desarrollar e implantar un sistema de

información. El método del ciclo de vida para el desarrollo de sistemas consta de las

siguientes actividades:

Investigación Preliminar

La solicitud para recibir ayuda de un sistema de información pueden originarse por una

persona, cuando se formula la solicitud comienza la primera actividad del sistema. Esta

actividad tiene tres partes:

Aclaración de la solicitud

Antes de considerar cualquier investigación de sistemas, la solicitud de proyecto debe

examinarse para determinar con precisión lo que el solicitante desea; ya que muchas

solicitudes no están formuladas de manera clara.

Estudio de factibilidad

En la investigación preliminar un punto importante es determinar que el sistema solicitado

sea factible. Existen tres aspectos relacionados con el estudio de factibilidad, que son

realizados por lo general por analistas o directivos.

Aprobación de la solicitud

Algunas organizaciones reciben tantas solicitudes de proyectos. Sin embargo, aquellos

proyectos que son deseables y factibles deben incorporarse en los planes de la empresa.

Cuando esto ocurre, la administración decide qué proyectos son los más importantes y el

orden en que se llevarán a cabo.

Después de aprobar la solicitud de un proyecto se estima su costo, el tiempo necesario

para terminarlo y las necesidades de personal.

Determinación De Los Requisitos Del Sistema.

Los analistas, al trabajar con los empleados y administradores, deben estudiar los

procesos de una empresa para dar respuesta a ciertas preguntas claves.

25

Para contestar estas preguntas, el analista conversa con varias personas para reunir

detalles relacionados con los procesos de la empresa. Cuando no es posible entrevistar,

en forma personal a los miembros de grupos grandes dentro de la organización, se

emplean cuestionarios para obtener esta información.

Diseño Del Sistema.

El diseño de un sistema de información responde a la forma en la que el sistema cumplirá

con los requerimientos identificados durante la fase de análisis.

Es común que los diseñadores hagan un esquema del formato o pantalla que esperan que

aparezca cuando el sistema está terminado, se realiza en papel o en la pantalla de una

terminal utilizando algunas de las herramientas automatizadas disponibles para el

desarrollo de sistemas. También se indican los datos de entrada, los que serán calculados

y los que deben ser almacenados. Los diseñadores seleccionan las estructuras de archivo

y los dispositivos de almacenamiento. Los procedimientos que se escriben indican cómo

procesar los datos y producir salidas.

Desarrollo De Software (Diseño Físico).

Los encargados de desarrollar software pueden instalar software comprado a terceros o

escribir programas diseñados a la medida del solicitante. La elección depende del costo

de cada alternativa, del tiempo disponible para escribir el software y de la disponibilidad

de los programadores.

Los programadores son responsables de la documentación de los programas y de explicar

su codificación, esta documentación es esencial para probar el programa y hacer el

mantenimiento.

Prueba De Sistemas.

Durante esta fase, el sistema se emplea de manera experimental para asegurarse que el

software no tenga fallas, es decir, que funciona de acuerdo con las especificaciones y en

la forma en que los usuarios esperan que lo haga. Se alimentan como entradas conjuntos

de datos de prueba para su procesamiento y después se examinan los resultados. En

ocasiones se permite que varios usuarios utilicen el sistema, para que los analistas

observen si tratan de emplearlo en formas no previstas, antes de que la organización

implante el sistema y dependa de él.

26

2.2.5 Población y Muestra

Población.

La población tomada en cuenta para llevar a cabo la investigación de campo es:

La población tomada en cuenta para llevar a cabo la investigación de campo es:

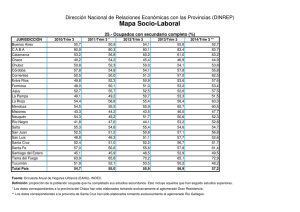

Cuadro N°2 Población

Extracto

Población

Técnica

Estudiantes.

30

Encuesta

Total

30

FUENTE: Investigación de campo

ELABORADO POR: Jorge Vilaña herrera

Muestra.

Para el cálculo de la muestra usara la cantidad que existe entre estudiantes, profesores y

docentes en este caso sería todo el universo.

2.3

Métodos, técnicas e instrumentos.

2.3.1 Métodos

2.3.1.1 Métodos teóricos.

Método analítico-sintético. Se utiliza para analizar la elaboración de la encuesta

y en el marco teórico porque nos permite ir de un todo a sus partes, y la síntesis

se la aplica en la propuesta porque nos permite ir de las partes al todo.

Método inductivo-deductivo. Se lo utiliza porque siempre se lo utiliza en

planteamientos generales para inducir conocimientos específicos.

Método Histórico – Lógico. Porque se hace un estudio de los antecedentes de la

semaforización de la ciudad de Tulcán, así como se clasifica en etapas el marco

teórico.

Método sistémico. Se lo va a implementar en el desarrollo del sistema

informático en cada uno de sus módulos, así como también en el desarrollo de la

tesis en cada uno de sus capítulos para al final integrar todo en un solo documento.

27

2.3.1.2 Métodos empíricos

Observación científica. Permite determinar el problema a investigar para poner

una alternativa de solución

Criterio de Expertos. Mediante la ayuda de profesionales en la rama se valida el

Sistema mediante puntos de vista y se analiza sobre el problema a solucionar.

2.3.2 Técnicas

Como técnicas de investigación se utiliza la encuesta. El formato de la encuesta.

2.3.3 Instrumentos.

El instrumento que se utilizó es la encuesta:

Para la encuesta se emplea el cuestionario o test

2.4

Resultados de las encuestas aplicadas a los docentes y estudiantes de

Universidad Regional Autónoma de los “Andes”.

Preguntas de encuesta

Pregunta Nº1: ¿Le parece que debe de cambiar la forma de revisión de los Boucher los

días de entrega?

Si………………………..

No……………………..

Pregunta Nº2: ¿Le parece importante el desarrollo de un Sistema Biométrico de la

Universidad Uniandes Tulcán?

Si………………………..

No……………………..

Pregunta Nº3: ¿Conoce usted de algún mecanismo Biométrico que agilice la atención de

los usuarios?

Si………………………..

No……………………..

Pregunta Nº4: ¿Usted cree que con la implementación de un Sistema Biométrico se

logrará la automatización de la Institución?

Si………………………..

No……………………..

28

Pregunta Nº5: ¿Cree usted necesario el registro de hora de entrada a la institución?

SI…………………….

No……………………….

Pregunta Nº6: ¿Estaría dispuesto/a aceptar las nuevas normas que se aplicarían con la

implantación de este sistema?

Si………………………..

No……………………..

Pregunta Nº7: ¿En alguna ocasión en el semestre no ha podido ingresar por no entregar

el Boucher?

Si………………………..

No……………………..

2.4.1 Análisis e interpretación de resultados

Encuesta dirigida a estudiantes de la Facultad de Sistemas Informáticos de la Uniandes

Tulcán

Pregunta 1

¿Le parece que debe de cambiar la forma de revisión de los Boucher los días de entrega?

PREGUNTA 1

OPCIONES

SÍ

NO

TOTAL

ESTUDIANTES

PORCENTAJE

25

5

30

83,33

16,67

100

FUENTE: Investigación de campo

ELABORADO POR: Jorge Jefferson Vilaña Herrera

Interpretación: La mayoría de encuestados, está de acuerdo que la forma de revisión de

los Boucher los días de entrega ya que en los actuales momentos la revisión se hace de

manera manual, lo que ha dado como resultado que los usuarios busquen otros

mecanismos de entrega.

Pregunta 2

¿Le parece importante el desarrollo de un Sistema Biométrico de la Universidad

Uniandes Tulcán?

29

PREGUNTA 2

OPCIONES

SÍ

NO

TOTAL

ESTUDIANTES

PORCENTAJE

30

0

30

100,00

0,00

100

FUENTE: Investigación de campo

ELABORADO POR: Jorge Jefferson Vilaña Herrera

Interpretación: Todos los encuestados están deacuerdo con la creacion de un sistema

biométrico de la universidad Uniandes de Tulcan, actualmente no existe un sistema

semejante para los estudiantes.

Pregunta 3

¿Conoce usted de algún mecanismo Biométrico que agilice la atención de los

usuarios?

PREGUNTA 3

OPCIONES

SÍ

NO

TOTAL

ESTUDIANTES

PORCENTAJE

10

20

30

33,33

66,67

100

FUENTE: Investigación de campo

ELABORADO POR: Jorge Jefferson Vilaña Herrera

Interpretación: La mayoría de encuestados desconoce de dichos mecanismos y los que

conocen estos mecanismos no los han socializado Por lo tanto, es menester socializar a

todos el mejoramiento en la atención a los usuarios a través de la implementación de un

sistema automatizado

30

Pregunta 4

¿Usted cree que con la implementación de un Sistema Biométrico se logrará la

automatización de la Institución?

PREGUNTA 4

OPCIONES

SÍ

NO

TOTAL

ESTUDIANTES

PORCENTAJE

27

3

30

90,00

10,00

100

FUENTE: Investigación de campo

ELABORADO POR: Jorge Jefferson Vilaña Herrera

Interpretación: La mayoría de encuestados creen que con la implementación de un

sistema biométrico se conseguiría la automatización de la institución; ya que se agilizaría

la atención a los usuarios.

Pregunta 5

¿Cree usted necesario el registro de hora de entrada a la institución?

PREGUNTA 5

OPCIONES

SÍ

NO

TOTAL

ESTUDIANTES

PORCENTAJE

0

30

30

0,00

100,00

100

FUENTE: Investigación de campo

ELABORADO POR: Jorge Jefferson Vilaña Herrera

Interpretación: Todos los encuestados no están de acuerdo con que se lleve el resección

manual, por lo que desean sea automatizado este servicio para no perder mucho tiempo

en este trámite. Esto daría como resultado que se demuestre una atención de calidad y por

lo tanto se incrementen los usuarios.

31

Pregunta 6

¿Estaría dispuesto/a aceptar las nuevas normas que se aplicarían con la implantación

de este sistema?

PREGUNTA 4

OPCIONES

SÍ

NO

TOTAL

ESTUDIANTES

PORCENTAJE

27

3

30

90,00

10,00

100

FUENTE: Investigación de campo

ELABORADO POR: Jorge Jefferson Vilaña Herrera

Interpretación: De igual manera, la mayoría de encuestados están de acuerdo con las

normas que se establecería con la creación de este proyecto.

Pregunta 7

¿En alguna ocasión en el semestre no ha podido ingresar por no entregar el Boucher ?

PREGUNTA 7

OPCIONES

SÍ

NO

TOTAL

ESTUDIANTES

PORCENTAJE

26

4

30

86,67

13,33

100

FUENTE: Investigación de campo

ELABORADO POR: Jorge Jefferson Vilaña Herrera

32

2.5

Conclusiones parciales

En este capítulo, se describió el procedimiento metodológico para el desarrollo de la

investigación, dentro de los cuales está: la modalidad de la investigación, los tipos, la

metodología. Esto dio como resultado lo siguiente:

Hay desconformidad en los estudiantes, ya que el ingreso a la institución se lo

hace de manera manual, lo que incide en la pérdida de tiempo.

No existe un registro de la hora de ingreso.

A la mayoría de estudiantes de la universidad, le gustaría que se lleve un control

de textos

Existe la necesidad de disponer de Sistema Biométrico de control de pagos de

colegiaturas e ingreso de estudiantes a la UNIANDES Tulcán.

33

3 CAPÍTULO III

PLANTEAMIENTO DE LA PROPUESTA

3.1

Título de la Propuesta

Sistema Biométrico de control de pagos de colegiaturas e ingreso de

estudiantes a la UNIANDES Tulcán Caracterización de la Propuesta

La propuesta está orientada a la implementación de un biométrico de control de pagos

programado que contribuya al desarrollo de aplicaciones tecnológicas en la Carrera de

sistemas en Uniandes Tulcán.

La presente investigación se basa en la tecnología de la biometría y electrónica para

construir un dispositivo que se encargara de realizar ciertos procesos automáticos,

mediante dispositivos actuadores como son: biométrico, cerradura electrónica y arduino.

El fin de la propuesta es construir y programar un biométrico que tenga ciertas funciones

motrices y mediante la huella digital que nos permite realizar el registro de los estudiantes

y la comprobación de los pagos de colegiaturas denegando o concediendo el ingreso y el

registro de la hora en la cual se lo ha realizado.

3.2

Planteamiento detallado de la Propuesta.

3.2.1 Análisis

3.2.1.1 Análisis de Requerimientos

Problemas

No existe la

implementación

Requerimientos

de Promover mediante instalación de sistemas nuevos

sistemas biométricos en la Universidad y el desarrollo de los mismos con materias

Regional Autónoma de los Andes.

Inexistencia de un sistema biométrico

para el registro de estudiantes y

comprobación de pagos de pensiones

en la Universidad Regional Autónoma

de los Andes.

específicas orientadas a solventar esta tecnología.

Entorno de programación

adecuado

a las

necesidades de los estudiantes, el cual permite el

desarrollo de creatividad y practica de los

conocimientos adquiridos.

Fuente: Investigación De Campo

Elaborado por: Jorge Jefferson Vilaña

34

3.2.2 Diseño.

Para el diseño del sistema biométrico se ensamblaron las diferentes partes que permiten

el registro de los estudiantes mediante dispositivos activos como son biométrico cerradura

electrónica y arduino; para el diseño del dispositivo se ensambló cada pieza de tal forma

que el biométrico actué de una forma conjunta para realizar la comprobación de los

estudiantes y el pagos de pensiones que nos permitirá otorgar el ingreso a la institución

registrando la hora en la cual se lo ha realizado.

3.2.2.1

Estructura General del Sistema Biométrico.

Los elementos que conforman el sistema biométrico son:

3.2.2.1.1 Partes del Biométrico Hamster

3.2.2.1.1.1 Sensor Óptico

Fuente: Investigación De Campo

Elaborado por: Jorge Jefferson Vilaña

Detectan la presencia de una persona o de un objeto que interrumpen el haz de luz que

le llega al sensor. Se trataba de resistencias cuyo valor disminuía con la luz, de forma

que cuando reciben un haz de luz permiten el paso de la corriente eléctrica por el

circuito de control. Cuando una persona o un obstáculo interrumpen el paso de la luz, la

LDR aumenta su resistencia e interrumpe el paso de corriente por el circuito de control.

35

Fuente: Investigación De Campo

Elaborado por: Jorge Jefferson Vilaña

3.2.2.1.1.2 USB 2.0

Fuente:

http://monitorguru.hu/bolt/termekek/usb_3_0_a_apa___usb_3_0_a_apa___usb_2_0_a_apa

Elaborado por: Jorge Jefferson Vilaña

El “Bus Universal en Serie” (BUS), en inglés: Universal Serial Bus más conocido por la

sigla USB, es un bus estándar industrial que define los cables, conectores

y protocolos usados en un bus para conectar, comunicar y proveer de alimentación

eléctrica entre computadoras, periféricos y dispositivos electrónicos.

36

3.2.2.1.2 Cerradura Electrónica.

Fuente: Investigación De Campo

Elaborado por: Jorge Jefferson Vilaña

Estas cerraduras poseen dos características importantes: son totalmente silenciosas y

permiten la apertura en caso de emergencia. Su estructura es básicamente la de un

electroimán asociado a una placa que se hermana fuertemente en el cierre.

Esta placa se fija a la puerta, mientras que el cuerpo principal se instala del lado interior

de la misma sobre el marco o dintel. Para su funcionamiento, el control de acceso le