2MB - Universidad de El Salvador

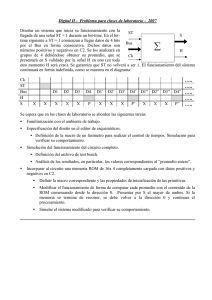

Anuncio