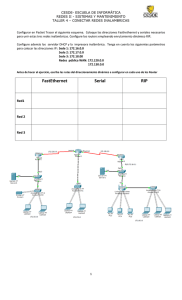

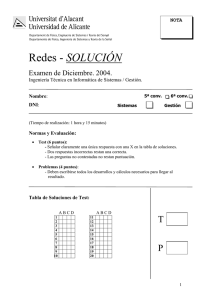

ataque al protocolo rip - Departament d`Enginyeria Informàtica i

Anuncio