Operación de Sistema Operativo Multiusuario

Anuncio

Manual Teórico-Práctico del Módulo

Autocontenido Específico

Operación de Sistema Operativo Multiusuario

PARA LA CARRERA DE

PROFESIONAL TÉCNICO-BACHILLER EN

INFORMÁTICA

ecbc

Educación Capacitación

Basadas en Competencias

Contextualizadas

Capacitado por

Conalep

PARTICIPANTES

Director General

Efrén Castillo Saavedra

Secretario de Desarrollo Académico y de Capacitación

Marco Antonio Norzagaray

Director de Diseño de Curricular de la Formación Ocupacional

Gustavo Flores Fernández

Coordinadores de Área:

Ma. Cristina Martínez Mercado

Grupo de Trabajo para el Diseño del Módulo

Especialistas de Contenido

Consultores Formo Internacional,S.C.

Revisor de contenido

Sandra Luz Lozano Ramírez

Revisión Pedagógica

Patricia Toledo

Revisores de la Contextualización

Agustín Valerio

Armando Guillermo Prieto Becerril

Tecnologías de la información

Manual del curso – módulo Autocontenido Específico

“Operación de Sistema Operativo Multiusuario”

Informática.

D.R. © 2006 CONALEP.

Prohibida la reproducción total o parcial de esta obra, incluida la

portada, por cualquier medio sin autorización por escrito del

CONALEP. Lo contrario representa un acto de piratería intelectual

perseguido por la Ley Penal.

E-CBCC

Av. Conalep N° 5, Col. Lázaro Cárdenas, C.P. 52140 Metepec, Estado de México.

2

Operación de Sistema Operativo Multiusuario

ÍNDICE

Participantes

I.

Mensaje al alumno

II.

Como utilizar este manual

III.

Propósito del módulo autocontenido

V.

Especificaciones de evaluación

VI.

Mapa curricular del módulo autocontenido

Capítulo 1 Manejo de ambiente de sistema operativo multiusuario.

Mapa curricular de la unidad de aprendizaje

1.1.1. Sistema operativo multiusuario

1.1.2.

6

7

9

10

11

12

13

14

14

17

20

24

31

31

38

• Definición de sistema operativo

• Desarrollo histórico de los sistemas operativos

• Estructura de un sistema operativo

• Funciones y características de los sistemas operativos

• Definición de multitartea

• Tipos de Sistemas operativos y proveedores más comunes.

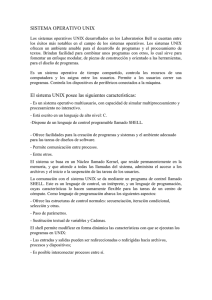

Caracteristicas de unix.

38

39

43

43

48

47

47

47

50

56

56

58

59

60

60

62

63

63

64

66

66

66

67

70

70

70

• Entorno de UNIX

• Interfases

1.2.1.

1.2.2.

Inicio de una sesion unix

• Ejecución de las órdenes

• Tipo de Operadores

Archivos unix

• Sistema de archivos

• Nombres de directorios

• Manipulación de archivos y directorios.

1.3.1

1.3.2

1.4.1

1.4.2

Editor

• Editor vi.

• Cambios de ventana

• Salir de vi

Manejo de contenido

• Ordenes más importantes en modo EX.

• Marcas de posición.

• Mover bloques.

• Recuperación de archivos

• La calculadora

SHELL

• Funciones del intérprete de órdenes

• Modos de invocar una orden.

• Histórico de órdenes

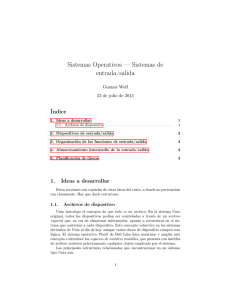

Redireccion de entrada y salida.

• Redirección de entrada y salida.

• Redirección de errores.

Operación de Sistema Operativo Multiusuario

3

1.4.3

2.1.1

Filtros.

• Orden FIND.

• Editor de flujo de SED.

• Prácticas de ejercicio y Listas de Cotejo

• Resumen

• Autoevaluación de conocimientos

• Capítulo 2 Administración de procesos de sistema operativo multiusuario.

• Mapa curricular de la unidad de aprendizaje

Uso de shell

• Variables especiales de shell (funciones en programas de shell).

• Señales y orden trap.

2.1.2

Red.

• Servicios de red..

• Resolución de nombres y direcciones

• Conexión remota.

2.2.1

2.2.2

2.3.1

Parada y arranque del sistema unix

• Acciones de INIT después del arranque.

• Identificadores de proceso grupo de procesos.

Administracion de los usuarios y grupos

• Añadir usuarios al sistema.

• Medidas de seguridad en un sistema UNIX.

Sistema de archivos

• Almacenamiento

• Estructura del sistema de archivos.

2.3.2

Ordenes para administrar el sistema de archivos

• Montaje de un sistema de archivos.

• Información del Espacio en disco

• Copias de seguridad

Prácticas de ejercicio y Listas de Cotejo

Resumen

Autoevaluación de conocimientos

Glosario de Términos E-CBNC

Glosario de Términos Técnicos

Referencias Documentales

4

71

71

71

75

103

104

106

107

108

109

116

118

118

142

142

144

144

145

147

147

148

150

150

152

154

154

154

155

159

184

185

187

189

194

Operación de Sistema Operativo Multiusuario

I. MENSAJE AL ALUMNO

¡CONALEP TE DA LA BIENVENIDA AL

CURSO-MÓDULO

AUTOCONTENIDO

ESPECÍFICO OPERACIÓN DE SISTEMA

OPERATIVO MULTIUSUARIO

EL CONALEP, a partir de la Reforma

Académica 2003, diseña y actualiza sus

carreras, innovando sus perfiles, planes y

programas

de

estudio,

manuales

teórico-prácticos, con los avances

educativos, científicos, tecnológicos y

humanísticos predominantes en el

mundo globalizado, acordes a las

necesidades del país para conferir una

mayor competitividad a sus egresados,

por lo que se crea la modalidad de

Educación y Capacitación Basada en

Competencias Contextualizadas, que

considera las tendencias internacionales

y

nacionales

de

la

educación

tecnológica, lo que implica un reto

permanente en la conjugación de

esfuerzos.

Este manual teórico práctico que apoya

al módulo autocontenido, ha sido

diseñado bajo la Modalidad Educativa

Basada en Competencias

Operación de Sistema Operativo Multiusuario

Contextualizadas, con el fin de ofrecerte

una alternativa efectiva para el

desarrollo de conocimientos, habilidades

y actitudes que contribuyan a elevar tu

potencial productivo y, a la vez que

satisfagan las demandas actuales del

sector laboral, te formen de manera

integral con la oportunidad de realizar

estudios a nivel superior.

Esta modalidad requiere tu participación

y que te involucres de manera activa en

ejercicios y prácticas con simuladores,

vivencias y casos reales para promover

un aprendizaje integral y significativo, a

través de experiencias. Durante este

proceso deberás mostrar evidencias que

permitirán evaluar tu aprendizaje y el

desarrollo de competencias laborales y

complementarias requeridas.

El conocimiento y la experiencia

adquirida se verán reflejados a corto

plazo en el mejoramiento de tu

desempeño laboral y social, lo cual te

permitirá llegar tan lejos como quieras

en el ámbito profesional y laboral.

5

II.

¾

¾

¾

¾

¾

6

COMO UTILIZAR ESTE MANUAL

Las instrucciones generales que a

continuación se te pide que realices,

tienen la intención de conducirte a

que

vincules

las

competencias

requeridas por el mundo de trabajo

con tu formación de profesional

técnico.

Redacta cuales serían tus objetivos

personales al estudiar este módulo

ocupacional.

Analiza el Propósito del módulo

autocontenido optativo que se indica

al principio del manual y contesta la

pregunta ¿Me queda claro hacia

dónde me dirijo y qué es lo que voy a

aprender a hacer al estudiar el

contenido del manual? si no lo tienes

claro pídele al docente que te lo

explique.

Revisa el apartado especificaciones de

evaluación son parte de los requisitos

que debes cumplir para aprobar el

módulo. En él se indican las evidencias

que debes mostrar durante el estudio

del curso -módulo ocupacional para

considerar que has alcanzado los

resultados de aprendizaje de cada

unidad.

Es fundamental que antes de empezar a

abordar los contenidos del manual

tengas muy claros los conceptos que a

continuación

se

mencionan:

competencia

laboral,

unidad

de

competencia

(básica,

genéricas

específicas), elementos de competencia,

criterio de desempeño, campo de

aplicación, evidencias de desempeño,

evidencias de conocimiento, evidencias

por producto, norma técnica de

¾

¾

¾

¾

institución

educativa,

formación

ocupacional,

módulo

ocupacional,

unidad de aprendizaje, y resultado de

aprendizaje.

Si

desconoces

el

significado de los componentes de la

norma, te recomendamos que consultes

el apartado glosario de términos, que

encontrarás al final del manual.

Analiza el apartado «Normas Técnicas

de competencia laboral, Norma técnica

de institución educativa».

Revisa el Mapa curricular del módulo

autocontenido

transversal.

Está

diseñado

para

mostrarte

esquemáticamente las unidades y los

resultados de aprendizaje que te

permitirán

llegar

a

desarrollar

paulatinamente

las

competencias

laborales que requiere la ocupación

para la cual te estás formando.

Realiza la lectura del contenido de cada

capítulo y las actividades de aprendizaje

que se te recomiendan. Recuerda que

en la educación basada en normas de

competencia

laborales

la

responsabilidad del aprendizaje es tuya,

ya que eres el que desarrolla y orienta

sus conocimientos y habilidades hacia el

logro de algunas competencias en

particular.

En el desarrollo del contenido de cada

capítulo, encontrarás ayudas visuales

como las siguientes, haz lo que ellas te

sugieren efectuar. Si no haces no

aprendes, no desarrollas habilidades, y

te será difícil realizar los ejercicios de

evidencias de conocimientos y los de

desempeño.

Operación de Sistema Operativo Multiusuario

Imágenes de Referencia

Estudio individual

Investigación documental

Consulta con el docente

Redacción de trabajo

Comparación de resultados

con otros compañeros

Repetición del ejercicio

Trabajo en equipo

Contextualizaciòn

Realización del ejercicio

Resumen

Observación

Consideraciones sobre seguridad e

higiene

Investigación de campo

Portafolios de evidencias

Operación de Sistema Operativo Multiusuario

7

III. PROPÓSITO DEL MÓDULO AUTOCONTENIDO ESPECÍFICO

Al finalizar el módulo, el alumno operará un sistema operativo multiusuario

mediante comandos de UNÍX que le permitan, crear, abrir, compartir, buscar y

administrar archivos y monitorear procesos para la realización de tareas en el

procesamiento de información.

8

Operación de Sistema Operativo Multiusuario

IV. ESPECIFICACIONES DE EVALUACIÓN

Durante el desarrollo de las prácticas de

ejercicio también se estará evaluando el

desempeño. El docente mediante la

observación directa y con auxilio de una lista

de cotejo confrontará el cumplimiento de los

requisitos en la ejecución de las actividades y

el tiempo real en que se realizó. En éstas

quedarán registradas las evidencias de

desempeño.

Las autoevaluaciones de conocimientos

correspondientes a cada capítulo además de

ser

un

medio

para

reafirmar

los

conocimientos sobre los contenidos tratados,

son también una forma de evaluar y recopilar

evidencias de conocimiento.

Al término del módulo deberás presentar

un Portafolios de Evidencias1, el cual estará

integrado por las listas de cotejo

correspondientes a las prácticas de

ejercicio,

las

autoevaluaciones

de

conocimientos que se encuentran al final

de cada capítulo del manual y muestras de

los trabajos realizados durante el desarrollo

del módulo, con esto se facilitará la

evaluación del aprendizaje para determinar

que se ha obtenido la competencia laboral.

Deberás asentar datos básicos, tales

como: nombre del alumno, fecha de

evaluación, nombre y firma del evaluador

y plan de evaluación.

1El portafolios de evidencias es una compilación de

documentos que le permiten al evaluador, valorar los

conocimientos, las habilidades y las destrezas con que

cuenta el alumno, y a éste le permite organizar la

documentación que integra los registros y productos de

sus competencias previas y otros materiales que

demuestran su dominio en una función específica

(CONALEP.

Metodología

para

el

diseño

e

instrumentación de la educación y capacitación basada

en competencias, Pág. 180).

Operación de Sistema Operativo Multiusuario

9

VI.

MAPA CURRICULAR DEL MÓDULO AUTOCONTENIDO ESPECÍFICO

Operación de Sistema

Operativo

Multiusuario

Módulo

108 hrs.

Unidad de

Aprendizaje

1. Manejo de

ambiente de

sistema operativo

multiusuario.

55 hrs.

2. Administración de

procesos de

sistema operativo

multiusuario

53 hrs.

1.1 Analizar la evolución de sistema operativo multiusuario y conceptos con

base a sus antecedentes.

1.2 Abrir sesiones de UNIX por medio de comandos y archivos.

Resultados

de

Aprendizaje

1.3 Manejar editores de introducción de texto mediante comandos de

ejecución.

1.4 Manejar el shell de UNIX mediante instrucciones de usuario.

2.1 Utilizar comandos con sus opciones por medio de instrucciones UNIX.

2.2 Manejar la administración de cuentas de UNIX con base a permisos

establecidos de usuarios.

2.3 Organizar la información de archivos y discos mediante el sistema de

archivos.

10

10 hrs.

10 hrs.

15 hrs.

20 hrs.

18 hrs.

18 hrs.

17 hrs.

Operación de Sistema Operativo Multiusuario

MANEJO DE AMBIENTE DE SISTEMA OPERATIVO MULTIUSUARIO.

Al finalizar la unidad, el alumno manejará un sistema operativo

multiusuario de acerdo con las VII.

características de entorno y los comandos

del sistema operativo UNIX.

Operación de Sistema Operativo Multiusuario

11

MAPA CURRICULAR DEL MÓDULO AUTOCONTENIDO ESPECÍFICO

Operación de Sistema

Operativo

Multiusuario

Módulo

108 hrs.

Unidad de

Aprendizaje

1. Manejo de

ambiente de

sistema operativo

multiusuario.

55 hrs.

Resultados

de

Aprendizaje

12

2.Administración de

procesos de

sistema operativo

multiusuario

53 hrs.

1.1 Analizar la evolución de sistema operativo multiusuario y conceptos con

base a sus antecedentes.

1.2 Abrir sesiones de UNIX por medio de comandos y archivos.

10 hrs.

1.3 Manejar editores de introducción de texto mediante comandos de

ejecución.

1.4 Manejar el shell de UNIX mediante instrucciones de usuario.

15 hrs.

2.4 Utilizar comandos con sus opciones por medio de instrucciones UNIX.

2.5 Manejar la administración de cuentas de UNIX con base a permisos

establecidos de usuarios.

2.6 Organizar la información de archivos y discos mediante el sistema de

archivos.

18 hrs.

18 hrs.

10 hrs.

20 hrs.

17 hrs.

Operación de Sistema Operativo Multiusuario

SUMARIO

¾

¾

¾

¾

¾

¾

¾

¾

¾

SISTEMA OPERATIVO MULTIUSUARIO

CARACTERISTICAS DE UNIX

INICIO DE UNA SESION UNIX

ARCHIVOS UNIX

EDITOR

MANEJO DE CONTENIDO

SHELL.

REDIRECCION DE ENTRADA Y SALIDA

COMANDOS AVANZADOS

RESULTADO DE APRENDIZAJE

1.1.

Analizar la evolución de sistema operativo multiusuario y conceptos con base a sus

antecedentes.

1.1.1. SISTEMA OPERATIVO

MULTIUSUARIO.

•

Definición de sistema operativo

Introducción a los sistemas operativos

Definiciones de los sistemas operativos.

Un sistema operativo es un programa que

actúa como intermediario entre el usuario

y el hardware de un computador y su

propósito es proporcionar un entorno en

el cual el usuario pueda ejecutar

programas. El objetivo principal de un

sistema operativo es lograr que el sistema

de computación se use de manera

cómoda ,y el objetivo secundario es que el

hardware del computador se emplee de

manera eficiente. Un sistema Operativo

(SO) es en sí mismo un programa de

Operación de Sistema Operativo Multiusuario

computadora. Sin embargo, es un

programa muy especial, quizá el más

complejo

e

importante

en

una

computadora. El SO despierta a la

computadora y hace que reconozca al

CPU, la memoria, el teclado, el sistema de

vídeo y las unidades de disco. Además,

proporciona la facilidad para que los

usuarios

se

comuniquen

con

la

computadora y sirve de plataforma a

partir de la cual se corren programas de

aplicación.

Cuando enciendes una computadora, lo

primero que ésta hace es llevar a cabo

unautodiagnóstico llamado auto prueba

de encendido (Power On Self Test,

POST).Durante la POST, la computadora

identifica su memoria, sus discos, su

teclado, su sistema de vídeo y cualquier

otro dispositivo conectado a ella. Lo

13

siguienteque la computadora hace es

buscar un SO para arrancar (boot).

Una vez que la computadora ha puesto en

marcha su SO, mantiene al menos parte

de éste en su memoria en todo momento.

Mientras la computadora esté encendida,

el sistema operativo tiene 4 tareas

principales:

•

•

•

•

•

14

Proporcionar ya sea una interfaz de

línea de comando o una interfaz

gráfica al usuario, para que este

último se pueda comunicar con la

computadora.

Interfaz de línea de comando: tú

introduces palabras y símbolos

desde

el

teclado

de

la

computadora, ejemplo, el MS-DOS.

Interfaz gráfica del Usuario (GUI),

seleccionas las acciones mediante el

uso de un Mouse para pulsar sobre

figuras

llamadas

iconos

o

seleccionar opciones de los menús.

Administrar los dispositivos de

hardware en la computadora.

Cuando corren los programas,

necesitan utilizar la memoria, el

monitor, las unidades de disco, los

puertos

de

Entrada/Salida

(impresoras, módems, etc.). El SO

sirve de intermediario entre los

programas y el hardware.

Administrar

y

mantener

los

sistemas de archivo de disco. Los

SO agrupan la información dentro

de compartimientos lógicos para

almacenarlos en el disco. Estos

grupos

de

información

son

llamados archivos. Los archivos

pueden contener instrucciones de

programas o información creada

•

por el usuario. El SO mantiene una

lista de los archivos en un disco, y

nos proporciona las herramientas

necesarias

para

organizar

y

manipular estos archivos.

Apoyar a otros programas. Otra de

las funciones importantes del SO es

proporcionar servicios a otros

programas. Estos servicios son

similares a aquéllos que el SO

proporciona directamente a los

usuarios. Por ejemplo, listar los

archivos, grabarlos a disco, eliminar

archivos, revisar espacio disponible,

etc. Cuando los programadores

escriben

programas

de

computadora, incluyen en sus

programas

instrucciones

que

solicitan los servicios del SO. Estas

instrucciones son conocidas como

"llamadas del sistema"

¿Qué es un sistema operativo?

Un sistema operativo es el programa que

oculta la verdad del hardware al

programador y presenta una vista simple y

agradable de los archivos nominados que

pueden leerse y escribirse. El sistema

operativo resguarda al programador del

hardware del disco y presenta una interfaz

simple orientada al archivo, también

disimula mucho del trabajo concerniente a

interrupciones, relojes o cronómetros,

manejo de memoria y otras características

de

bajo

nivel.

La función del sistema operativo es la de

presentar al usuario con elequivalente de

una máquina ampliada, o máquina virtual,

Operación de Sistema Operativo Multiusuario

que sea más fácil de programar que el

hardware implícito.

El sistema operativo es una parte

importante de casi cualquier sistema de

computación. Un sistema de computación

puede dividirse en cuatro componentes:

a.- El hardware

b-El sistema operativo

c-Los programas de aplicación

d-Los usuarios.

a-El hardware

Unidad Central de Procesamiento (UCP),

memoria y dispositivos de entrada y salida

(E/S)) proporciona los recursos de

computación básicos.

c-Los programas de aplicación

(Compiladores, sistemas de bases de

datos, juegos devideo y programas para

negocios) Definen la forma en que estos

recursos se emplean para resolver los

problemas de computación de los

usuarios.

d-Usuarios

Puede haber distintos usuarios (personas,

máquinas, otros computadores) que

intentan resolver problemas diferentes;

por lo tanto, es posible que haya

diferentes programas de aplicación.

b-El sistema operativo

Operación de Sistema Operativo Multiusuario

El sistema operativo controla y coordina el

uso del hardware entre los diversos

programas de aplicación de los distintos

usuarios.

Podemos ver al sistema operativo como

un asignador de recursos. Un sistema de

computación tiene muchos recursos

(hardware y software) que pueden

requerirse para resolver un problema:

tiempo de la UCP, espacio de memoria,

espacio de almacenamiento de archivos,

dispositivos de E/S, etc. El sistema

operativo actúa como el administrador de

estos recursos y los asigna a usuarios y

programas concretos según los necesiten

las tareas de los usuarios.

Puesto que pueden surgir conflictos en las

solicitudes de recursos, el sistema

operativo debe decidir a qué solicitudes se

les asignarán para que el sistema de

computación pueda funcionar de manera

eficiente

y

justa.

En términos generales, no hay una

definición

de

sistema

operativo

completamente adecuada. Los sistemas

operativos existen porque son una manera

razonable de solucionar el problema de

crear un sistema de computación

utilizable.

Objetivos para la creación de los sistemas

Operativos.

•

•

Transformar el complejo hardware

de una computadora en una

máquina accesible al usuario.

Lograr el mejor uso posible de los

recursos. Hacer eficiente el uso del

recurso.

15

El objetivo fundamental de los sistemas de

computación es ejecutar losprogramas de

los usuarios y facilitar la resolución de sus

problemas.

El hardware se construye con este fin,

pero como éste no es fácil de utilizar, se

desarrollan programas de aplicación que

requieren ciertas operaciones comunes,

como el control de dispositivos de E/S. las

funciones comunes de control y de

asignación de recursos se integran para

formar un solo fragmento de software:el

sistema operativo.

•

Desarrollo

histórico

sistemas operativos.

de

los

En un principio, solo existía el hardware

del

computador.

Los

primeros

computadores eran (físicamente) grandes

máquinas que se operaban desde una

consola. El programador escribía un

programa

y

luego

lo

controlaba

directamente desde la consola. En primer

lugar,

el

programa

se

cargaba

manualmente en la memoria, desde los

interruptores del tablero frontal (una

instrucción en cada ocasión), desde una

cinta de papel o desde tarjetas perforadas.

Luego se pulsaban los botones adecuados

para establecer la dirección de inicio y

comenzar la ejecución del programa.

Mientras

este

se

ejecutaba,

elprogramador-operador

lo

podía

supervisar observando las luces en la

consola, sise descubrían errores, el

programador podía detener el programa,

examinar elcontenido de la memoria y los

registros

y

depurar

el

programa

16

directamente desdela consola. La salida

del programa se imprimía, o se perforaba

en cintas depapel o tarjetas para su

impresión

posterior.

Sin embargo, con este procedimiento se

presentaban

ciertos

problemas.

Supongamosque un usuario se había

registrado para usar una hora de tiempo

del computadordedicada a ejecutar el

programa que estaba desarrollando, pero

se topaba con algúnerror difícil y no podía

terminar en esa hora. Si alguien más

habíareservado el siguiente bloque de

tiempo, usted debía detenerse, rescatar lo

quepudiera y volver mas tarde para

continuar. Por otra parte, si el programa

seejecutaba

sin

problemas,

podría

terminar en 35 minutos; pero como pensó

quenecesitaría la maquina durante más

tiempo, se registro para usarla una hora,

ypermanecería

inactiva

durante

25

minutos.

Conforme transcurrió el tiempo, se

desarrollaron

software

y

hardwareadicionales;

empezaron

a

popularizarse los lectores de tarjetas,

impresoras de líneasy cintas magnéticas;

se diseñaron ensambladores, cargadores y

ligadores parafacilitar las tareas de

programación, y se crearon bibliotecas de

funcionescomunes, de manera que estas

podían copiarse a un nuevo programa sin

tener queescribirlas de nuevo.

Las rutinas que efectuaban operaciones de

E/S tenían una importancia especial.Cada

nuevo dispositivo de E/S poseía sus

propias características, lo querequería una

cuidadosa programación. Así mismo, para

cada uno de ellos seescribía una subrutina

especial,

la

cual

se

denominaba

Operación de Sistema Operativo Multiusuario

manejador dedispositivos. Este sabe como

deben

de

usarse

los

buffers,

indicadores,registros, bits de control y bits

de estado para cada dispositivo. Cada tipo

dedispositivo tenía su propio manejador.

Una tarea sencilla, como leer un

carácterde un lector de cinta de papel,

podía conllevar complicadas secuencias

deoperaciones

específicas

para

el

dispositivo. En lugar de tener que

escribircada vez el código necesario,

bastaba usar el manejador de dispositivo

de labiblioteca.

el casodel Hardware, las generaciones han

sido marcadas por grandes avances en

loscomponentes utilizados, pasando de

válvulas (primera generación) atransistores

(segunda

generación),

a

circuitos

integrados (tercera generación),a circuitos

integrados de gran y muy gran escala

(cuarta

generación).

Cadageneración

Sucesiva de hardware ha ido acompañada

de reducciones substancialesen los costos,

tamaño, emisión de calor y consumo de

energía, y porincrementos notables en

velocidad y capacidad.

Más tarde aparecieron los compiladores

de FORTRAN, COBOL y otros lenguajes,

loque facilito la tarea de programación,

pero hizo más complejo elfuncionamiento

del computador. Por ejemplo, al preparar

la ejecución de unprograma en FORTRAN,

el programador primero necesitaba cargar

en el computadorel compilador de

FORTRAN,

que

generalmente

se

conservaba en una cinta magnética,por lo

que había que montar la cinta adecuada

en la unidad correspondiente. Elprograma

se leía a través del lector de tarjetas y se

escribía en otra cinta.El compilador de

FORTRAN producía una salida en lenguaje

ensamblador,

que

luegotenia

que

ensamblarse, para esto era necesario

montar otra cinta con elensamblador, y su

salida debía enlazarse con las rutinas de

apoyo de lasbibliotecas. Finalmente, el

programa objeto, en código binario,

estaba listopara ejecutarse; se cargaba en

memoria y se depuraba desde la consola

comoantes.

Generación Cero (década de 1940) Los

primeros sistemas computacionales no

poseían sistemas operativos. Losusuarios

tenían completo acceso al lenguaje de la

maquina. Todas lasinstrucciones eran

codificadas a mano.

Los Sistemas Operativos, al igual que el

Hardware

de

los

computadores,

hansufrido una serie de cambios

revolucionarios llamados generaciones. En

Operación de Sistema Operativo Multiusuario

Primera Generación (década de 1950)

Los sistemas operativos de los años

cincuenta fueron diseñados para hacer

masfluida la transición entre trabajos.

Antes de que los sistemas fueran

diseñados,se

perdía

un

tiempo

considerable entre la terminación de un

trabajo y elinicio del siguiente. Este fue el

comienzo

de

los

sistemas

de

procesamiento

porlotes,

donde

los

trabajos se reunían por grupos o lotes.

Cuando el trabajoestaba en ejecución,

este tenia control total de la maquina. Al

terminar cadatrabajo, el control era

devuelto al sistema operativo, el cual

limpiaba y leíae iniciaba el trabajo

siguiente.

Al inicio de los 50's esto había mejorado

un poco con la introducción detarjetas

17

perforadas (las cuales servían para

introducir los programas delenguajes de

máquina), puesto que ya no había

necesidad

de

utilizar

lostableros

enchufables.

Además el laboratorio de investigación

General

Motors

implementó

el

primersistema operativo para la IBM 701.

Los

sistemas

de

los

50's

generalmenteejecutaban una sola tarea, y

la transición entre tareas se suavizaba

paralograr la máxima utilización del

sistema. Esto se conoce como sistemas

deprocesamiento por lotes de un sólo

flujo, ya que los programas y los datos

eransometidos en grupos o lotes.

La introducción del transistor a mediados

de los 50's cambió la imagenradicalmente.

Se crearon máquinas suficientemente

confiables las cuales seinstalaban en

lugares especialmente acondicionados,

aunque sólo las grandesuniversidades y las

grandes corporaciones o bien las oficinas

del gobierno sepodían dar el lujo de

tenerlas.

Para poder correr un trabajo (programa),

tenían que escribirlo en papel (enFORTRAN

o en lenguaje ensamblador) y después se

perforaría en tarjetas.Enseguida se llevaría

la pila de tarjetas al cuarto de

introducción al sistemay la entregaría a

uno de los operadores. Cuando la

computadora terminara eltrabajo, un

operador se dirigiría a la impresora y

desprendería la salida y lallevaría al cuarto

de salida, para que la recogiera el

programador.

18

Segunda Generación (a mitad de la

década de 1960)

La característica de los sistemas operativos

fue

el

desarrollo

de

los

sistemascompartidos

con

multiprogramación, y los principios del

multiprocesamiento. Enlos sistemas de

multiprogramación, varios programas de

usuario se encuentran almismo tiempo en

el almacenamiento principal, y el

procesador se cambia rápidamentede un

trabajo a otro. En los sistemas de

multiprocesamiento

se

utilizan

variosprocesadores en un solo sistema

computacional, con la finalidad de

incrementarel poder de procesamiento de

la maquina.

La independencia de dispositivos aparece

después.

Un

usuario

que

desea

escribirdatos en una cinta en sistemas de

la

primera

generación

tenia

que

hacerreferencia especifica a una unidad de

cinta

particular.

En

la

segunda

generación,el programa del usuario

especificaba tan solo que un archivo iba a

ser escritoen una unidad de cinta con

cierto número de pistas y cierta densidad.

Se desarrollo sistemas compartidos, en la

que

los

usuarios

podían

acoplarsedirectamente con el computador

a través de terminales. Surgieron sistemas

detiempo real, en que los computadores

fueron utilizados en el control de

procesosindustriales. Los sistemas de

tiempo real se caracterizan por proveer

unarespuesta inmediata.

Operación de Sistema Operativo Multiusuario

Tercera Generación (mitad de década

1960 a mitad década de 1970)

Se inicia en 1964, con la introducción de

la familia de computadoresSistema/360 de

IBM.

Los

computadores

de

esta

generación

fueron

diseñados

comosistemas para usos generales. Casi

siempre

eran

sistemas

grandes,

voluminosos,con el propósito de serlo

todo para toda la gente. Eran sistemas de

modos

múltiples,algunos

de

ellos

soportaban simultáneamente procesos

por

lotes,

tiempocompartido,

procesamiento

de

tiempo

real

y

multiprocesamiento.

Eran

grandes

ycostosos,

nunca

antes

se

había

construido algo similar, y muchos de

losesfuerzos de desarrollo terminaron muy

por arriba del presupuesto y mucho

despuésde lo que el planificador marcaba

como fecha de terminación.

Estos

sistemas

introdujeron

mayor

complejidad

a

los

ambientes

computacionales;una complejidad a la

cual, en un principio, no estaban

acostumbrados losusuarios.

Cuarta Generación (mitad de década de

1970 en adelante)

Los sistemas de la cuarta generación

constituyen

el

estado

actual

de

latecnología. Muchos diseñadores y

usuarios se sienten aun incómodos,

despuésde sus experiencias con los

sistemas operativos de la tercera

generación.

Operación de Sistema Operativo Multiusuario

Con la ampliación del uso de redes de

computadores y del procesamiento en

línealos usuarios obtienen acceso a

computadores alejados geográficamente a

travésde varios tipos de terminales.

Los sistemas de seguridad se han

incrementado mucho ahora que la

informaciónpasa a través de varios tipos

vulnerables de líneas de comunicación. La

clavede cifrado esta recibiendo mucha

atención; han sido necesario codificar

losdatos personales o de gran intimidad

para que; aun si los datos son expuestos,

no sean de utilidad a nadie mas que a los

receptores adecuados.

• Estructura de un sistema operativo

En esta unidad examinaremos cuatro

estructuras

distintas

que

ya

han

sidoprobadas, con el fin de tener una idea

más extensa de cómo esta estructuradoel

sistema operativo. Veremos brevemente

algunas estructuras de diseños desistemas

operativos.

Estructura modular.

También llamados sistemas monolíticos.

Este tipo de organización es con muchola

mas común; bien podría recibir el

subtitulo de "el granembrollo". La

estructura consiste en que no existe

estructura alguna. Elsistema operativo se

escribe

como

una

colección

de

procedimientos, cada uno delos cuales

puede llamar a los demás cada vez que así

lo requiera. Cuando seusa esta técnica,

cada procedimiento del sistema tiene una

interfaz biendefinida en términos de

19

parámetros y resultados y cada uno de

ellos es librede llamar a cualquier otro, si

este ultimo proporciona cierto cálculo

útilpara el primero. Sin embargo incluso

en este tipo de sistemas es posible teneral

menos algo de estructura. Los servicios

(llamadas al sistema) que proporcionael

sistema operativo se solicitan colocando

los parámetros en lugares biendefinidos,

como en los registros o en la pila, para

después ejecutar unainstrucción especial

de trampa de nombre "llamada al núcleo"

o"llamada al supervisor".

Esta

organización

sugiere

una

organización básica del sistema operativo:

Esta instrucción cambia la máquina del

modo usuario al modo núcleo ytransfiere

el control al sistema operativo, lo que se

muestra en el evento (1)de la figura 1. El

sistema operativo examina entonces los

parámetros de lallamada, para determinar

cual de ellas se desea realizar, como se

muestra en elevento (2) de la figura 1. A

continuación, el sistema operativo analiza

unatabla que contiene en la entrada k un

apuntador al procedimiento que realiza

lak-esima llamada al sistema. Esta

operación que se muestra en (3) de la

figura1, identifica el procedimiento de

servicio, al cual se llama. Por ultimo,

lallamada al sistema termina y el control

regresa al programa del usuario.

En este modelo, para cada llamada al

sistema existe un procedimiento deservicio

que se encarga de él. Los procedimientos

utilitarios hacen cosasnecesarias para

varios procedimientos de servicio, por

ejemplo buscar los datosde los programas

del usuario. La siguiente figura muestra

este procedimiento detres capas

Figura 1. La forma en que debe hacerse

una llamada al sistema: (1) el programadel

usuario es atraído hacia el núcleo. (2) el

sistema operativo determina elnúmero del

servicio solicitado. (3) el sistema operativo

localiza

y

llama

alprocedimiento

correspondiente al servicio. (4) el control

regresa al programadel usuario.

20

1.- un programa principal que llama al

procedimiento del servicio solicitado.

2.- un conjunto de procedimientos de

servicio que llevan a cabo las llamadas

alsistema.

3.- un conjunto de procedimientos

utilitarios que ayudan al procedimiento

deservicio.

(Para ver el gráfico faltante haga click en

el menú superior "BajarTrabajo")

Figura 2. Un modelo de estructura simple

para un sistema monolítico.

(Para ver el gráfico faltante haga click en

el menú superior "BajarTrabajo")

Estructura por microkernel.

Las funciones centrales de un SO son

controladas por el núcleo (kernel)mientras

que la interfaz del usuario es controlada

por el entorno (shell). Porejemplo, la parte

Operación de Sistema Operativo Multiusuario

más importante del DOS es un programa

con el nombre"COMMAND.COM" Este

programa tiene dos partes. El kernel, que

semantiene en memoria en todo

momento, contiene el código máquina de

bajo nivelpara manejar la administración

de hardware para otros programas que

necesitanestos servicios, y para la segunda

parte del COMMAND.COM el shell, el cual

es elinterprete de comandos

Las funciones de bajo nivel del SO y las

funciones de interpretación decomandos

están separadas, de tal forma que puedes

mantener el kernel DOScorriendo, pero

utilizar una interfaz de usuario diferente.

Esto es exactamentelo que sucede cuando

cargas Microsoft Windows, el cual toma el

lugar del shell,reemplazando la interfaz de

línea de comandos con una interfaz

gráfica delusuario. Existen muchos "shells"

diferentes en el mercado, ejemplo:NDOS

(Norton DOS), XTG, PCTOOLS, o inclusive

el mismo SO MS-DOS a partir de laversión

5.0 incluyó un Shell llamado DOS SHELL.

Estructura por anillos concéntricos (capas).

El sistema por "capas" consiste en

organizar el sistema operativo comouna

jerarquía de capas, cada una construida

sobre la inmediata inferior. Elprimer

sistema construido de esta manera fue el

sistema

THE

(TechnischeHogeschool

Eindhoven), desarrollado en Holanda por

E. W. Dijkstra (1968) y susestudiantes.

El sistema tenia 6 capas, como se muestra

en la figura 3. La capa 0 trabaja conla

asignación del procesador y alterna entre

los

procesos

cuando

ocurren

lasinterrupciones

o

expiran

los

cronómetros. Sobre la capa 0, el sistema

Operación de Sistema Operativo Multiusuario

consta deprocesos secuénciales, cada uno

de los cuales se podría programar sin

importarque varios procesos estuvieran

ejecutándose en el mismo procesador, la

capa

0proporcionaba

la

multiprogramación básica de la CPU.

La capa 1 realizaba la administración de la

memoria. Asignaba el espacio dememoria

principal para los procesos y un recipiente

de palabras de 512K seutilizaba para

almacenar partes de los procesos

(páginas) para las que no existíalugar en la

memoria principal. Por encima de la capa

1, los procesos no debíanpreocuparse si

estaban en la memoria o en el recipiente;

el software de la capa1 se encargaba de

garantizar que las páginas llegaran a la

memoria cuandofueran necesarias.

La capa 2 se encargaba de la

comunicación entre cada proceso y la

consola deloperador. Por encima de esta

capa, cada proceso tiene su propia

consola deoperador.

La capa 3 controla los dispositivos de E/S y

guarda en almacenes (buffers) losflujos de

información entre ellos. Por encima de la

capa 3, cada proceso puedetrabajar con

dispositivos

exactos

de

E/S

con

propiedades

adecuadas,

en

vez

dedispositivos

reales

con

muchas

peculiaridades. La capa 4 es donde

estaban losprogramas del usuario, estos

no tenían que preocuparse por el proceso,

memoria,consola o control de E/S. el

proceso operador del sistema se localizaba

en lacapa 5

Una generalización mas avanzada del

concepto de capas se presento en el

sistemaMULTICS. En lugar de capas,

21

MULTICS estaba organizado como una

serie de anillosconcéntricos, siendo los

anillos interiores los privilegiados. Cuando

unprocedimiento de un anillo exterior

deseaba llamar a un procedimiento de

unanillo

interior,

debió

hacer

el

equivalente a una llamada al sistema

anillos estaba mas presente duranteel

tiempo de ejecución y era reforzado por el

hardware. La ventaja delmecanismo de

anillos es su facilidad de extensión para

estructurar subsistemasdel usuario.

Mientras que el esquema de capas de THE

era en realidad un apoyo al diseño,debido

a que todas las partes del sistema estaban

ligadas entre si en un soloprograma

objeto, en MULTICS, el mecanismo de

5

El operador

4

Programas del usuario

3

Control de entrada/salida

2

Comunicación operador-proceso

1

Administración de la memoria y del disco

0

Asignación del procesador y multiprogramación

Figura . Estructura del sistema operativo.

22

Operación de Sistema Operativo Multiusuario

Estructura cliente – servidor

Una tendencia de los sistemas operativos

modernos es la de explotar la idea

demover el código a capas superiores y

eliminar la mayor parte posible delsistema

operativo para mantener un núcleo

mínimo. El punto de vista usual esel de

implantar la mayoría de las funciones del

sistema operativo en losprocesos del

usuario. Para solicitar un servicio, como la

lectura de un bloquede cierto archivo, un

proceso del usuario (denominado proceso

cliente) envía lasolicitud a un proceso

servidor, que realiza entonces el trabajo y

regresa larespuesta. En este modelo, que

se muestra en la figura 4, lo único que

hace

elnúcleo

es

controlar

la

comunicación entre los clientes y los

servidores. Alseparar el sistema operativo

en partes, cada una de ellas controla una

facetadel sistema, como el servicio a

archivos, servicios a procesos, servicio

aterminales o servicio a la memoria, cada

parte

es

pequeña

y

controlable.

Ademáscomo todos los servidores se

ejecutan como procesos en modo usuario

y no en modonúcleo, no tienen acceso

directo al hardware. En consecuencia si

hay un erroren el servidor de archivos,

éste puede fallar, pero esto no afectará

engeneral a toda la máquina.

(Para ver el gráfico faltante haga click en

el menú superior "BajarTrabajo")

Figura 4. El modelo Cliente-servidor.Otra

de las ventajas del modelo cliente-servidor

es su capacidad de adaptaciónpara su uso

en los sistemas distribuidos (figura 5).

Si un cliente se comunica con un servidor

mediante mensajes, el cliente nonecesita

Operación de Sistema Operativo Multiusuario

saber si el mensaje se maneja en forma

local, en su máquina, o si seenvía por

medio de una red a un servidor en una

máquina remota. En lo querespecta al

cliente, lo mismo ocurre en ambos casos:

se envió una solicitud yse recibió una

respuesta.Para ver el gráfico faltante haga

click en el menú superior "BajarTrabajo")

Figura 5. El modelo cliente-servidor en un

sistema distribuido.

• Funciones y características de los

sistemas operativos.

Funciones de los sistemas operativos.

1.- Aceptar todos los trabajos

conservarlos hasta su finalización.

y

2.- Interpretación de comandos: Interpreta

los

comandos

que

permiten

al

usuariocomunicarse con el ordenador.

3.- Control de recursos: Coordina y

manipula el hardware de la computadora,

comola memoria, las impresoras, las

unidades de disco, el teclado o el Mouse.

4.- Manejo de dispositivos de E/S:

Organiza

los

archivos

en

diversosdispositivos de almacenamiento,

como discos flexibles, discos duros,

discoscompactos o cintas magnéticas.

5.- Manejo de errores: Gestiona los errores

de hardware y la pérdida de datos.

6.- Secuencia de tareas: El sistema

operativo debe administrar la manera en

quese reparten los procesos. Definir el

23

orden. (Quien

después).

va

primero

y

quien

•

7.- Protección: Evitar que las acciones de

un usuario afecten el trabajo queesta

realizando otro usuario.

8.- Multiacceso: Un usuario se puede

conectar a otra máquina sin tener

queestar cerca de ella.

9.- Contabilidad de recursos: establece el

costo que se le cobra a un usuariopor

utilizar determinados recursos.

Características de los sistemas operativos.

En general, se puede decir que un Sistema

Operativo

tiene

las

siguientescaracterísticas:

•

•

•

•

Conveniencia.

Un

Sistema

Operativo hace más conveniente el

uso de una computadora.

Eficiencia. Un Sistema Operativo

permite que los recursos de la

computadora se usen de la manera

más eficiente posible.

Habilidad para evolucionar. Un

Sistema

Operativo

deberá

construirse de manera que permita

el desarrollo, prueba o introducción

efectiva de nuevas funciones del

sistema sin interferir con el servicio.

Encargado de administrar el

hardware. El Sistema Operativo se

encarga de manejar de una mejor

manera

los

recursos

de

la

computadora en cuanto a hardware

se refiere, esto es, asignar a cada

proceso una parte del procesador

para poder compartir los recursos.

•

•

•

•

Relacionar dispositivos (gestionar a

través del kernel). El Sistema

Operativo se debe encargar de

comunicar

a

los

dispositivos

periféricos, cuando el usuario así lo

requiera.

Organizar datos para acceso rápido

y seguro.

Manejar las comunicaciones en red.

El Sistema Operativo permite al

usuario manejar con alta facilidad

todo lo referente a la instalación y

uso de las redes de computadoras.

Procesamiento por bytes de flujo a

través del bus de datos.

Facilitar las entradas y salidas. Un

Sistema Operativo debe hacerle

fácil al usuario el acceso y manejo

de

los

dispositivos

de

Entrada/Salida de la computadora.

•

Definición de sistema operativo

de red

Los

sistemas

operativos

siguen

evolucionando. Los sistemas operativos

distribuidos están diseñados para su uso

en un grupo de ordenadores conectados

pero independientes que comparten

recursos. En un sistema operativo

distribuido, un proceso puede ejecutarse

en cualquier ordenador de la red

(normalmente, un ordenador inactivo en

ese momento) para aumentar el

rendimiento de ese proceso.

Modalidades de trabajo de los sistemas

operativos.

Sistemas operativos por lotes.

24

Operación de Sistema Operativo Multiusuario

La secuencia por lotes o procesamiento

por lotes en microcomputadoras, es

laejecución de una lista de comandos del

sistema

operativo

uno

tras

otro

sinintervención del usuario.

•

En los ordenadores más grandes el

proceso de recogida de programas y

deconjuntos de datos de los usuarios, la

ejecución de uno o unos pocos cada vez

yla entrega de los recursos a los usuarios.

Procesamiento por lotes tambiénpuede

referirse al proceso de almacenar

transacciones

durante

un

cierto

lapsoantes de su envío a un archivo

maestro, por lo general una operación

separada que se efectúa durante la noche

•

Los sistemas operativos por lotes (batch),

en los que los programas erantratados por

grupos (lote) en ves de individualmente.

La función de estossistemas operativos

consistía en cargar en memoria un

programa de la cinta yejecutarlo. Al final

este, se realizaba el salto a una dirección

de memoriadesde donde reasumía el

control del sistema operativo que cargaba

el siguienteprograma y lo ejecutaba. De

esta manera el tiempo entre un trabajo y

el

otrodisminuía

considerablemente.

(Para ver el gráfico faltante haga click en

el menú superior "BajarTrabajo")

•

•

•

•

•

•

•

•

Requiere que el programa, datos y

órdenes al sistema sean remitidos

todos juntos en forma de lote.

Permiten

poca

o

ninguna

interacción usuario/programa en

ejecución.

Mayor potencial de utilización de

recursos que procesamiento serial

simple en sistemas multiusuarios.

No conveniente para desarrollo de

programas por bajo tiempo de

retorno y depuración fuera de línea.

Conveniente para programas de

largos tiempos de ejecución (Ej.,

análisis estadísticos, nóminas de

personal, etc.)

Se

encuentra

en

muchos

computadores

personales

combinados con procesamiento

serial.

Planificación

del

procesador

sencilla, típicamente procesados en

orden de llegada.

Planificación de memoria sencilla,

generalmente se divide en dos:

parte

residente

del

S.O.

y

programas transitorios.

No requieren gestión crítica de

dispositivos en el tiempo.

Suelen

proporcionar

gestión

sencilla de manejo de archivos: se

requiere poca protección y ningún

control de concurrencia para el

acceso.

Sistema de procesamiento por lotes

Algunas otras características con que

cuentan los Sistemas Operativos por

lotesson:

Sistemas

operativos

compartido.

de

tiempo

El tiempo compartido en ordenadores o

computadoras consiste en el uso de

unsistema por más de una persona al

Operación de Sistema Operativo Multiusuario

25

mismo tiempo. El tiempo compartido

ejecutaprogramas separados de forma

concurrente, intercambiando porciones de

tiempoasignadas

a

cada

programa

(usuario). En este aspecto, es similar a la

capacidadde multitareas que es común en

la mayoría de los microordenadores o

lasmicrocomputadoras. Sin embargo el

tiempo

compartido

se

asocia

generalmente conel acceso de varios

usuarios a computadoras más grandes y a

organizaciones deservicios, mientras que

la multitarea relacionada con las

microcomputadorasimplica la realización

de múltiples tareas por un solo usuario.

Los principales recursos del sistema, el

procesador, la memoria, dispositivos

deE/S, son continuamente utilizados entre

los diversos usuarios, dando a cadausuario

la ilusión de que tiene el sistema dedicado

para

sí

mismo.

Esto

traecomo

consecuencia una gran carga de trabajo al

Sistema Operativo, principalmenteen la

administración de memoria principal y

secundaria.

Características de los Sistemas Operativos

de tiempo compartido:

•

•

•

•

26

Populares

representantes

de

sistemas

multiprogramados

multiusuario, Ej.: sistemas de

diseño asistido por computador,

procesamiento de texto, etc.

Dan la ilusión de que cada usuario

tiene una máquina para sí.

La mayoría utilizan algoritmo de

reparto circular.

Los programas se ejecutan con

prioridad

rotatoria

que

se

incrementa con la espera y

•

•

•

disminuye después de concedido el

servicio.

Evitan monopolización del sistema

asignando tiempos de procesador

(time slot).

Gestión de memoria: proporciona

protección a programas residentes.

Gestión

de

archivo: debe

proporcionar protección y control

de acceso debido a que pueden

existir múltiples usuarios accesando

un mismo archivo.

Sistemas operativos de tiempo real.

Un sistema operativo en tiempo real

procesa

las

instrucciones

recibidas

alinstante, y una vez que han sido

procesadas muestra el resultado. Este

tipotiene relación con los sistemas

operativos monousuarios, ya que existe un

solooperador y no necesita compartir el

procesador entre varias solicitudes.

Su característica principal

es dar

respuestas rápidas; por ejemplo en un

casode peligro se necesitarían respuestas

inmediatas para evitar una catástrofe.

Los Sistemas Operativos de tiempo real,

cuentan con las siguientes características:

•

•

Se dan en entornos en donde

deben ser aceptados y procesados

gran cantidad de sucesos, la

mayoría

externos

al

sistema

computacional, en breve tiempo o

dentro de ciertos plazos.

Se utilizan en control industrial,

conmutación telefónica, control de

vuelo, simulaciones en tiempo real.,

aplicaciones militares, etc.

Operación de Sistema Operativo Multiusuario

•

•

•

•

•

•

•

•

•

Su objetivo es proporcionar rápidos

tiempos de respuesta.

Procesa ráfagas de miles de

interrupciones por segundo sin

perder un solo suceso.

Un proceso se activa tras ocurrencia

de suceso, mediante interrupción.

Un proceso de mayor prioridad

expropia recursos.

Por tanto generalmente se utiliza

planificación expropiativa basada

en prioridades.

Gestión

de

memoria

menos

exigente que tiempo compartido,

usualmente procesos son residentes

permanentes en memoria.

Población de procesos estática en

gran medida.

Poco movimiento de programas

entre almacenamiento secundario y

memoria.

La gestión de archivos se orienta

más a velocidad de acceso que a

utilización eficiente del recurso.

Sistemas operativos de red.

La principal función de un sistema

operativo de red es ofrecer un

mecanismopara transferir archivos de una

máquina a otra. En este entorno, cada

instalaciónmantiene su propio sistema de

archivos local y si un usuario de la

instalaciónA quiere acceder a un archivo

en la instalación B, hay que copiar

explícitamenteel

archivo

de

una

instalación a otra.

Internet proporciona un mecanismo para

estas transferencias, a través delprograma

Operación de Sistema Operativo Multiusuario

protocolo de transferencias de archivos

FTP (File Transfer Protocol).

Suponga que un usuario quiere copiar un

archivo A1, que reside en la instalaciónB, a

un archivo A2 en la instalación local A.

Primero, el usuario debe invocarel

programa FTP, el cual solicita al usuario la

información siguiente:

a) El nombre de la instalación a partir de

la cual se efectuará latransferencia del

archivo (es decir la instalación

b) La información de acceso, que verifica

que el usuario tiene los privilegiosde

acceso apropiados en la instalación

B Una vez efectuada esta comprobación,

el usuario puede copiar el archivo A1 de

Ba A2 en A, ejecutando "get A1 to A2"

En este esquema, la ubicación del archivo

no es transparente para el usuario; tiene

que saber exactamente donde esta cada

archivo.

Además

los

archivos

no

secomparten realmente, porque un

usuario solo puede copiar un archivo de

unainstalación a otra. Por lo tanto pueden

existir varias copias del mismoarchivo, lo

que representa un desperdicio de espacio.

Así mismo, si semodifican, estas copias no

serán consistentes.

Los Sistemas Operativos de red son

aquellos sistemas que mantienen a dos o

máscomputadoras unidas a través de

algún medio de comunicación (físico o

no), con el objetivo primordial de poder

compartir los diferentes recursos y la

información del sistema.

27

El primer Sistema Operativo de red estaba

enfocado a equipos con un procesador

Motorola 68000, pasando posteriormente

a procesadores Intel como Novell

Netware.

Los Sistemas Operativos de red más

ampliamente

usados

son:

Novell

Netware,Personal Netware, LAN Manager,

Windows NT Server, UNIX, LANtastic.

Entre los diferentes Sistemas Operativos

distribuidos

que

existen

tenemos

lossiguientes: Sprite, Solaris-MC, Mach,

Chorus, Spring, Amoeba, Taos, etc.

Características de los Sistemas Operativos

distribuidos:

•

Sistemas operativos distribuidos.

•

En un sistema operativo distribuido los

usuarios

pueden

acceder

a

recursosremotos de la misma manera en

que lo hacen para los recursos locales. La

migraciónde datos y procesos de una

instalación a otra queda bajo el control

del

sistemaoperativo

distribuido.

Permiten distribuir trabajos, tareas o

procesos,

entre

un

conjunto

deprocesadores. Puede ser que este

conjunto de procesadores esté en un

equipo oen diferentes, en este caso es

transparente para el usuario. Existen

dosesquemas básicos de éstos. Un sistema

fuertemente

acoplado

es

aquel

quecomparte la memoria y un reloj global,

cuyos tiempos de acceso son similarespara

todos los procesadores. En un sistema

débilmente acoplado los procesadoresno

comparten ni memoria ni reloj, ya que

cada uno cuenta con su memoria local.

•

•

Los sistemas distribuidos deben de ser

muy

confiables,

ya

que

si

un

componentedel sistema se descompone

otro componente debe de ser capaz de

reemplazarlo.

28

Colección de sistemas autónomos

capaces

de

comunicación

y

cooperación

mediante

interconexiones

hardware

y

software.

Proporciona

abstracción

de

máquina virtual a los usuarios.

Objetivo clave es la transparencia.

Generalmente proporcionan medios

para la compartición global de

recursos.

Servicios añadidos: denominación global,

sistemas

de

archivos

distribuidos,

facilidades para distribución de cálculos (a

través de comunicación deprocesos

internodos, llamadas a procedimientos

remotos, etc.).

Sistemas operativos multiprocesadores.

En los sistemas multiprocesador, los

procesadores comparten la memoria y

elreloj. Se incrementa la capacidad de

procesamiento

y

la

confiabilidad,

soneconómicos.

•

•

Multiprocesamiento simétrico: Cada

procesador ejecuta una copia del

sistema operativo.

Multiprocesamiento

asimétrico:

Cada procesador tiene asignado

Operación de Sistema Operativo Multiusuario

una tarea específica, existe un

procesador master que asigna

tareas a los procesadores esclavos.

Multiproceso: Las computadoras que

tienen

más

de

un

CPU

son

llamadasmultiproceso.

Un

sistema

operativo multiproceso coordina las

operaciones

de

lascomputadoras

multiprocesadores. Ya que cada CPU en

una computadora demultiproceso puede

estar ejecutando una instrucción, el otro

procesador quedaliberado para procesar

otras instrucciones simultáneamente.

Al usar una computadora con capacidades

de

multiproceso

incrementamos

suvelocidad de respuesta y procesos. Casi

todas

las

computadoras

que

tienencapacidad de multiproceso ofrecen

una gran ventaja.

Los

primeros

Sistemas

Operativos

Multiproceso realizaban lo que se conoce

comoMultiproceso asimétrico. Una CPU

principal retiene el control global de

lacomputadora, así como el de los otros

procesadores. Esto fue un primer

pasohacia el multiproceso pero no fue la

dirección ideal a seguir ya que la

CPUprincipal podía convertirse en un

cuello de botella.

Multiproceso simétrico. En un sistema

multiproceso simétrico, no existe unaCPU

controladora única. La barrera a vencer al

implementar el multiproceso simétricoes

que los SO tienen que ser rediseñados o

diseñados desde el principio paratrabajar

en un ambiente multiproceso. Las

extensiones

de

UNIX,

que

soportanmultiproceso asimétrico ya están

disponibles y las extensiones simétricas

Operación de Sistema Operativo Multiusuario

seestán haciendo disponibles. Windows

NT de Microsoft soporta multiproceso

simétrico.

•

Definición de multitartea

Todos los Sistemas Operativos modernos

son multitarea y pueden ejecutar varios

procesos simultáneamente. En la mayoría

de los ordenadores sólo hay una UCP; un

Sistema Operativo multitarea crea la

ilusión de que varios procesos se ejecutan

simultáneamente en la UCP. El mecanismo

que se emplea más a menudo para lograr

esta ilusión es la multitarea por

segmentación de tiempos, en la que cada

proceso se ejecuta individualmente

durante

un

periodo

de

tiempo

determinado. Si el proceso no finaliza en

el tiempo asignado, se suspende y se

ejecuta otro proceso. Este intercambio de

procesos se denomina conmutación de

contexto. El sistema operativo se encarga

de controlar el estado de los procesos

suspendidos. También cuenta con un

mecanismo llamado planificador que

determina el siguiente proceso que debe

ejecutarse. El planificador ejecuta los

procesos basándose en su prioridad para

minimizar el retraso percibido por el

usuario. Los procesos parecen efectuarse

simultáneamente por la alta velocidad del

cambio de contexto.

•

Tipos de Sistemas operativos y

proveedores más comunes.

MS-DOS

MS-DOS, acrónimo de Microsoft Disk

Operating System (sistema operativo de

29

disco de Microsoft). Como otros sistemas

operativos, el sistema MS-DOS supervisa

las operaciones de entrada y salida del

disco y controla el adaptador de vídeo, el

teclado y muchas funciones internas

relacionadas con la ejecución de

programas y el mantenimiento de

archivos. El MS-DOS es un sistema

operativo monotarea y monousuario con

una interfaz de línea de comandos.

Windows NT Server

Windows NT Server es un sistema

operativo para servidores, ampliable e

independiente de la plataforma. Puede

ejecutarse en sistemas basados en

procesadores Intel x86, RISC y DEC Alpha,

ofreciendo al usuario mayor libertad a la

hora de elegir sus sistemas informáticos.

Es ampliable a sistemas de multiproceso

simétrico, lo que permite incorporar

procesadores adicionales cuando se desee

aumentar el rendimiento.

Internamente posee una arquitectura de

32 bits. Su modelo de memoria lineal de

32 bits elimina los segmentos de memoria

de 64 KB y la barrera de 640 KB de MSDOS.

Posee

múltiples

threads

(subprocesos) de ejecución, lo que permite

utilizar aplicaciones más potentes. La

protección de la memoria garantiza la

estabilidad mediante la asignación de

áreas de memoria independientes para el

sistema operativo y para las aplicaciones,

con el fin de impedir la alteración de los

datos. La capacidad de multitarea de

asignación prioritaria permite al sistema

operativo asignar tiempo de proceso a

30

cada aplicación de forma eficaz.

Windows NT Server incluye, asimismo,

diversas funciones de red, que se

describen brevemente en las siguientes

secciones y con más detalle en capítulos

posteriores de este manual.

Windows 98

Microsoft® Windows® 98 hace que el

ordenador funcione mejor integrando

Internet

y

ofreciendo

un

mejor

rendimiento del sistema y un sistema de

diagnósticos y mantenimiento más

sencillo. Windows 98 es más divertido

gracias a su soporte de las últimas

tecnologías de gráficos, sonido y

multimedia, su capacidad para añadir y

quitar periféricos, y la convergencia de la

televisión y el ordenador en el hogar.

Este nuevo sistema operativo se basa en

las grandes novedades introducidas por

Windows 95. Al mismo tiempo, Windows

98 mantiene la compatibilidad con otras

aplicaciones y tecnologías basadas en

versiones

anteriores

de

Windows.

Las mejoras introducidas en Windows 98

...

•

•

•

•

Te ofrecerán la mejor forma de

Explorar Internet

Te acercarán al Mundo de los

Ordenadores

Te harán los Ordenadores más

Entretenidos

Te

permitirán

descubrir

la

Capacidad del PC y los Periféricos

Las nuevas características de Microsoft®

Windows® 98 ofrecen sacar mucho más

Operación de Sistema Operativo Multiusuario

partido del PC. Los programas se ejecutan

más rápido, pudiendo ganar una media de

un 25% o más espacio en disco, Internet

pasa a ser una parte muy importante en el

ordenador, dando un paso de gigante en

la entrega de contenido multimedia de

alta calidad.

Windows XP

La nueva versión de Windows supone un

cambio importante respecto a la versión

anterior.

Desde que apareció Windows95 las

sucesivas versiones han sido una evolución

de la original, sin embargo en esta ocasión

se ha producido un cambio de mayor

envergadura ya que se ha cambiado el

núcleo o Kernel del sistema operativo.

Aunque de cara al usuario no se noten

cambios radicales, se puede decir que

WindowsXP no es solo una versión más de

Windows sino que supone practicamente

un nuevo sistema.

Hasta ahora Microsoft disponía de dos

sistemas operativos diferentes, para el

entorno personal o doméstico tenía

Windows98 y para el entorno profesional (

o de negocios) el Windows NT/2000.

Con

WidowsXP

se

produce

una

convergencia entre ambas versiones ya

que se ha partido del núcleo del sistema

de Windows 2000 para crear WindowsXP

y a partir de ahí se han realizado algunos

retoques para diferenciar dos versiones de

WindowsXP, una para el ámbito personal

llamada WindowsXP Home Edition, y otra

Operación de Sistema Operativo Multiusuario

para el ámbito profesional denominada

WindowsXP Professional.

El principal beneficio de esta estrategia

para los usuarios domésticos va a ser que

WindowsXP ha adquirido la robusted y

estabilidad de WindowsNT/2000, esto

debe suponer que WindowsXP se quedará

menos veces bloqueado, habrá menos

ocasiones en la que tengamos que

reiniciar el sistema como consecuencia de

un error.

La mejora para los usuarios profesionales

se debe a que WindowsXP tiene mayor

compatibilidad con el hardware de la que

gozaba WindowsNT/2000.

WindowsXP dispone de un nuevo sistema

de usuarios completamente diferente

respecto a Windows98. Este nuevo

sistema ha sido heredado de Windows

NT/2000.

Ahora se pueden definir varios usuarios

con perfiles independientes. Esto quiere

decir que cada usuario puede tener

permisos diferentes que le permitirán

realizar unas determinadas tareas. Cada

usuario

tendrá

una

carpeta

Mis

documentos propia que podrá estar

protegida por contraseña, un menú de

inicio diferente. También se dispone de

una carpeta a la que tienen acceso todos

los usuarios y donde se pueden colocar los

documentos que se quieren compartir con

los demás usuarios.

Por ejemplo, se puede definir un usuario

tipo Padre, que tenga acceso a todo

Internet y usuario tipo Hijo que tenga

prohibido el acceso a determinadas

páginas violentas o de sexo.

31

Para pasar de un usuario a otro no es

necesario apagar el ordenador, ni siquiera

que un usuario cierre lo que estaba

haciendo, simplemente hay que iniciar

una nueva sesión con otro usuario, más

tarde podremos volver a la sesión del

primer usuario que permacerá en el

mismo estado que la dejo. El sistema se

encarga de manejar a los distintos

usuarios activos y sin interferencias.

Windows 95

Con este sistema operativo Microsoft se

ha protesto superar algunas de las

limitaciones del MS-DOS. Parte del código

de Windows 95 esta implementado en 16

bits y parte en 32 bits. Uno de los motivos

por los cuales se ha hecho así, ha sido

para conservar su compatibilidad. Con

Windows

95

podemos

ejecutar

aplicaciones de Windows 3.1 ó 3.1 I, MSDOS y obviamente las nuevas aplicaciones

diseñadas específicamente para este

sistema operativo.

Entre las novedades que ofreceWindows

95 cabe destacar el sistema de ficheros de

32 bits, gracias al cual rodemos emplear

nombres de ficheros de hasta 256

caracteres (VFAT y CDFS), debido a que se

trata de un sistema operativo de modo

protegido, desaparece la barrera de los

640K, hemos de tener presente que

aunque la mayor parte de Windows 3.1 es

un sistema de modo protegido, este se

está ejecutando sobre un sistema

operativo que trabaja en modo real.

32

La interfaz de Windows 95 también ha

sido mejorada. El primer gran cambio que

veremos al empezar a trabajar será la

desaparición

del

Administrador

de

Programas. Ahora tenemos un escritorio al

estilo del Sistema 7 de los Macintosh o

NeXTStep.

Viene a sustituir al sistema operativo DOS

y a su predecesor Windows 3.1. Frente al

DOS tiene tres ventajas importantes:

En primer lugar toda la información

presentada al usuario es gráfica, mientras

que DOS trabaja con comandos en modo

texto formados por órdenes difíciles de

recordar.

En segundo lugar, Windows 95 define una

forma homogénea de utilizar los recursos

de la computadora, lo cual permite

compartir datos entre las distintas

aplicaciones, así como utilizar con

facilidad los elementos hardware ya

instalados.

En tercer lugar Windows 95 es un sistema

operativo que permite ejecutar vanas

aplicaciones a la vez (multitarea), mientras

que en DOS sólo se puede ejecutar un

programa en cada momento.

¿Cómo funciona Windows 95?

Windows 95 es un sistema operativo, y

como tal una de las principales funciones

es facilitar la comunicación entre el

usuario y el ordenador, simplificando la

utilización de los programas informáticos.

En toda comunicación entre dos partes,

tiene que haber métodos para que cada

una de estas partes pueda emitir la

Operación de Sistema Operativo Multiusuario

información.

En

el

caso

de

la

comunicación entre el usuario y Windows

95 se utilizan las ventanas para que

Windows envíe información al usuario y

los controles para que el usuario envíe

información a Windows. Una ventana

muestra al usuario información de

cualquier tipo, ya sea texto o gráfico,

mientras que un control es un elemento

incluido en una ventana que permite al

usuario realizar operaciones, por ejemplo,

un botón para seleccionar algo, una lista

de valores, un menú con diferentes

opciones, una caja para introducir texto,

etc.

SISTEMAS

OPERATIVOS

MULTIPROGRAMACIÓN

DE

El

sistema