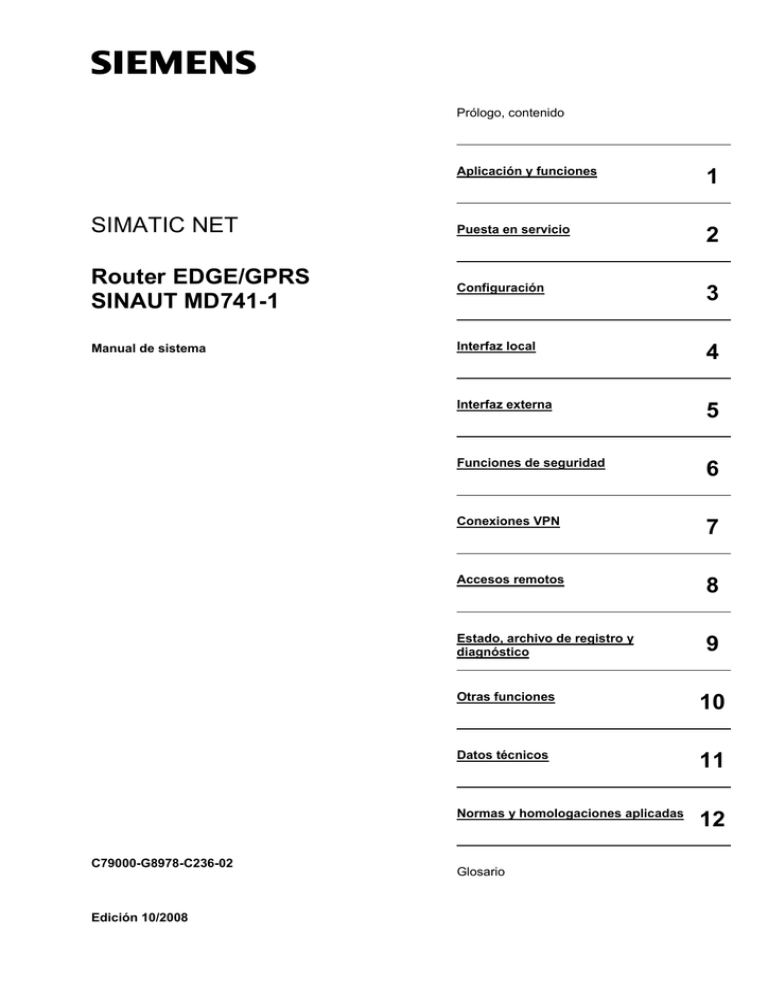

Router EDGE/GPRS SINAUT MD741-1

Anuncio