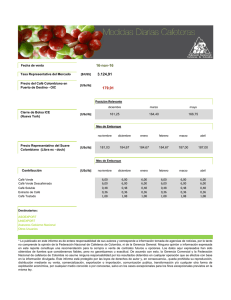

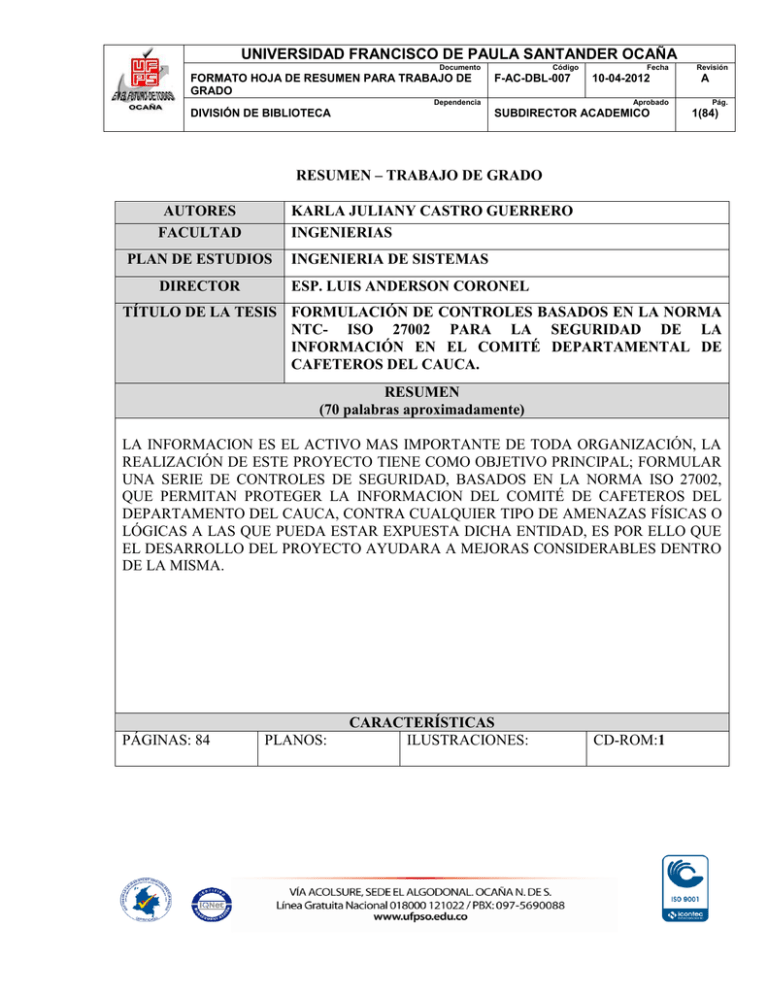

restauración del cableado estructurado en la federación de

Anuncio