Guía del administrador de contenido de CA

Anuncio

CA Process Automation

Guía del administrador de contenido

Versión 04.2.00

Esta documentación, que incluye sistemas incrustados de ayuda y materiales distribuidos por medios electrónicos (en adelante,

referidos como la "Documentación") se proporciona con el único propósito de informar al usuario final, pudiendo CA proceder

a su modificación o retirada en cualquier momento. Esta documentación es propiedad de CA. Queda prohibida la copia,

transferencia, reproducción, divulgación, modificación o duplicación de la totalidad o parte de esta Documentación sin el

consentimiento previo y por escrito de CA.

No obstante lo anterior, si dispone de licencias de los productos informáticos a los que se hace referencia en la Documentación,

Vd. puede imprimir, o procurar de alguna otra forma, un número razonable de copias de la Documentación, que serán

exclusivamente para uso interno de Vd. y de sus empleados, y cuyo uso deberá guardar relación con dichos productos. En

cualquier caso, en dichas copias deberán figurar los avisos e inscripciones relativas a los derechos de autor de CA.

Este derecho a realizar copias de la Documentación sólo tendrá validez durante el período en que la licencia aplicable para el

software en cuestión esté en vigor. En caso de terminarse la licencia por cualquier razón, Vd. es el responsable de certificar por

escrito a CA que todas las copias, totales o parciales, de la Documentación, han sido devueltas a CA o, en su caso, destruidas.

EN LA MEDIDA EN QUE LA LEY APLICABLE LO PERMITA, CA PROPORCIONA ESTA DOCUMENTACIÓN "TAL CUAL" SIN GARANTÍA

DE NINGÚN TIPO INCLUIDAS, ENTRE OTRAS PERO SIN LIMITARSE A ELLAS, LAS GARANTÍAS IMPLÍCITAS DE COMERCIALIZACIÓN,

ADECUACIÓN A UN FIN CONCRETO Y NO INCUMPLIMIENTO. CA NO RESPONDERÁ EN NINGÚN CASO, ANTE VD. NI ANTE

TERCEROS, EN LOS SUPUESTOS DE DEMANDAS POR PÉRDIDAS O DAÑOS, DIRECTOS O INDIRECTOS, QUE SE DERIVEN DEL USO

DE ESTA DOCUMENTACIÓN INCLUYENDO A TÍTULO ENUNCIATIVO PERO SIN LIMITARSE A ELLO, LA PÉRDIDA DE BENEFICIOS Y

DE INVERSIONES, LA INTERRUPCIÓN DE LA ACTIVIDAD EMPRESARIAL, LA PÉRDIDA DEL FONDO DE COMERCIO O LA PÉRDIDA DE

DATOS, INCLUSO CUANDO CA HUBIERA PODIDO SER ADVERTIDA CON ANTELACIÓN Y EXPRESAMENTE DE LA POSIBILIDAD DE

DICHAS PÉRDIDAS O DAÑOS.

El uso de cualquier producto informático al que se haga referencia en la Documentación se regirá por el acuerdo de licencia

aplicable. Los términos de este aviso no modifican, en modo alguno, dicho acuerdo de licencia.

CA es el fabricante de esta Documentación.

Esta Documentación presenta "Derechos Restringidos". El uso, la duplicación o la divulgación por parte del gobierno de los

Estados Unidos está sujeta a las restricciones establecidas en las secciones 12.212, 52.227-14 y 52.227-19(c)(1) - (2) de FAR y en

la sección 252.227-7014(b)(3) de DFARS, según corresponda, o en posteriores.

Copyright © 2013 CA. Todos los derechos reservados. Todas las marcas registradas, nombres comerciales, logotipos y marcas

de servicios a los que se hace referencia en este documento pertenecen a sus respectivas empresas.

Referencias a productos de CA Technologies

En este documento se hace referencia a los siguientes productos de CA Technologies:

■

CA Catalyst para CA Service Desk Manager (CA Catalyst Connector para CA SDM)

■

CA Client Automation (anteriormente CA IT Client Manager)

■

CA Configuration Automation (anteriormente

CA Cohesion® Application Configuration Manager)

■

Base de datos de gestión de configuración de CA CMDB)

■

CA eHealth®

■

CA Embedded Entitlements Manager (CA EEM)

■

CA Infrastructure Insight (anteriormente Paquete:

CA Spectrum IM & CA NetQoS Reporter Analyzer combinados)

■

CA NSM

■

CA Process Automation (anteriormente CA IT Process Automation Manager)

■

CA Service Catalog

■

CA Service Desk Manager (CA SDM)

■

CA Service Operations Insight (CA SOI) (anteriormente

CA Spectrum® Service Assurance)

■

CA SiteMinder®

■

CA Workload Automation AE

Información de contacto del servicio de Soporte técnico

Para obtener soporte técnico en línea, una lista completa de direcciones y el horario de

servicio principal, acceda a la sección de Soporte técnico en la dirección

http://www.ca.com/worldwide.

Cambios en la documentación

Desde la última versión de esta documentación, se han realizado las siguientes

actualizaciones:

■

Introducción de nuevos usuarios en CA Process Automation (en la página 59):Este

tema existente se ha actualizado para incluir referencias a la nueva Guía de

referencia sobre la interfaz de usuario, que contiene descripciones de los campos.

■

Ejemplo: Uno individual en dos dominios de Active Directory a los que se hace

referencia (en la página 65): Este nuevo tema proporciona un ejemplo de usuarios

de CA Process Automation a los que CA EEM hace referencia desde varios Microsoft

Active Directories, donde el mismo usuario se define en más de un AD al cual se

hace referencia.

■

Establecimiento de los valores de configuración de la seguridad de CA EEM para el

dominio (en la página 140): Este tema existente se ha actualizado para incluir el

valor Dominio de Active Directory predeterminado, un campo que es válido

solamente si se configura CA EEM para utilizar varios dominios de Microsoft Active

Directory.

■

Configuración de las propiedades del dominio (en la página 146): Este tema

existente se ha actualizado para incluir campos nuevos relacionados con la

configuración del grupo de host y con el borrado definitivo de los datos de

generación de informes. Otros temas similarmente actualizados para la

configuración del grupo de host:

■

–

Configurar propiedades del entorno (en la página 159)

–

Configuración de las propiedades del punto de contacto del orquestador (en la

página 176)

–

Configuración de las propiedades del host del orquestador (en la página 183)

–

Cómo asegurar un procesamiento eficaz de las referencias de grupos de host

(en la página 266)

Instalación de un agente interactivamente (en la página 205): Este tema existente

se ha actualizado para documentar una casilla de verificación nueva que se va a

utilizar para especificar si el agente utilizará la comunicación simplificada (con

NGINX o F5) o la comunicación desaprobada (con Apache o F5). Se tiene también

en cuenta que Windows es compatible con jre7 así como con jre6. Otros temas

actualizados para abordar las nuevas comunicaciones:

–

Configurar propiedades de agente (en la página 210)

–

Acerca de la comunicación del agente (en la página 221)

–

Configuración de los agentes para que utilicen la comunicación simplificada (en

la página 221)

–

Configuración de agentes para que utilicen la comunicación desaprobada (en la

página 222)

■

Escenario: Configuración de puntos de contacto para el diseño y la producción (en

la página 226): Este nuevo escenario combina la información existente para mostrar

cómo difieren las opciones de configuración utilizadas en un entorno de producción

de las opciones utilizadas en un entorno de diseño.

■

Cuándo evitar utilizar las referencias de grupos de host como objetivos (en la

página 268): Este nuevo tema trata sobre el impacto que tiene el especificar una

dirección IP como un objetivo de operador para que un proceso se distribuya a un

entorno o dominio donde el objetivo sería un host diferente. No se pueden

modificar los procesos exportados e importados como un paquete de contenido.

■

Configuración de categorías de operador (en la página 277): Todos los temas de

esta sección existente se han recreado para eliminar las descripciones de campos

que se han agregado a la Guía de referencia de la interfaz de usuario.

■

Planificación de la estructura de la carpeta (en la página 356): Este tema existente

se ha vuelto a escribir para incluir los requisitos para exportar una carpeta como un

paquete de contenido. Este método de exportación nuevo requiere que todos los

objetos de una versión residan en la misma carpeta.

■

Cómo preparar el entorno de producción para una nueva publicación (en la

página 370): Este proceso existente se ha vuelto a escribir para incluir la nueva

opción, exportar carpetas como un paquete de contenido, que ha sustituido a la

opción de exportar un objeto de automatización del paquete. Entre los temas

relacionados se incluyen lo siguiente:

■

–

Exportación e importación de un paquete de contenidos (en la página 371)

–

Escenario: Exportación e importación de objetos a un paquete de contenido

(en la página 372) (Este escenario incluye un ejemplo así como los

procedimientos y los conceptos relacionados.)

Borrado definitivo de objetos y carpetas (en la página 390): Este tema existente se

ha actualizado para incluir lo que sucede cuando se intenta borrar definitivamente

los objetos extraídos. Esta acción se admite por primera vez desde CA Process

Automation r4.2.

Contenido

Capítulo 1: Guía de procedimientos iniciales

15

Inicie sesión en CA EEM con el usuario EiamAdmin. .................................................................................................. 16

Creación de la primera cuenta del administrador...................................................................................................... 16

Acceso a CA Process Automation e inicio de sesión .................................................................................................. 18

Configuración del idioma y de los formatos de fecha y hora ..................................................................................... 19

Actualización del contenido original .......................................................................................................................... 19

Control del intervalo de tiempo de espera ................................................................................................................ 20

Configuración recomendada para el explorador IE para la transmisión de la autenticación NTLM .......................... 21

Acerca de esta guía .................................................................................................................................................... 22

Capítulo 2: Descripción general para administradores

23

Descripción general de la tarea de administración .................................................................................................... 23

Descripción general de las fichas ............................................................................................................................... 25

Relaciones entre componentes.................................................................................................................................. 30

Cardinalidad de asociaciones de componentes ......................................................................................................... 33

Seguridad ................................................................................................................................................................... 38

Seguridad de la aplicación de CA Process Automation ....................................................................................... 39

Suspensión o desactivación de una cuenta de usuario ....................................................................................... 40

Seguridad en las transferencias de datos mediante cifrados seguros ................................................................ 41

Seguridad de la transferencia de datos entre CA Process Automation y CA EEM .............................................. 41

Tipos de autenticación ........................................................................................................................................ 42

Capítulo 3: Administración de la seguridad básica de CA EEM

43

Determinación del proceso para lograr acceso basado en roles ............................................................................... 44

Acceso a CA EEM e inicio de sesión ............................................................................................................................ 45

Uso de CA EEM para cambiar la contraseña de CA Process Automation ................................................................... 46

Acceso basado en roles a configuración .................................................................................................................... 47

Grupos predeterminados y credenciales de usuario predeterminadas ..................................................................... 47

Permisos del grupo PAMAdmins......................................................................................................................... 49

Permisos del grupo Diseñadores......................................................................................................................... 50

Permisos del grupo Usuarios de producción....................................................................................................... 52

Permisos del grupo PAMUsers ............................................................................................................................ 53

Crear cuentas de usuario con roles predeterminados ............................................................................................... 54

Creación de cuentas de usuario para administradores....................................................................................... 55

Creación de cuentas de usuario para diseñadores ............................................................................................. 56

Creación de cuentas de usuario para usuarios de producción ........................................................................... 57

Contenido 7

Crear cuentas de usuario con acceso básico ....................................................................................................... 58

Incorporar usuarios nuevos en CA Process Automation ..................................................................................... 59

Actualización de cuentas de usuario con roles predeterminados. ............................................................................ 60

Gestión del acceso a cuentas de usuario a las cuales se hace referencia .................................................................. 61

Establecimiento del número máximo de usuarios y grupos de CA EEM............................................................. 63

Búsqueda de identidades que coinciden con los criterios específicos................................................................ 64

Ejemplo: Uno individual en dos dominios de Active Directory a los que se hace referencia ............................. 65

Acerca de los usuarios globales .......................................................................................................................... 70

Asignación de grupos de aplicaciones a usuarios globales ................................................................................. 70

Acerca de los grupos dinámicos de usuarios ...................................................................................................... 71

Creación de políticas para grupos de usuarios dinámicos .................................................................................. 71

Capítulo 4: Administración de la seguridad avanzada de CA EEM

73

Concesión de acceso de administrador a CA EEM ..................................................................................................... 74

Concesión de acceso a CA EEM para administradores específicos ..................................................................... 75

Personalización del acceso del usuario con políticas de CA EEM............................................................................... 77

Control de las memorias cachés de las actualizaciones de CA EEM ................................................................... 78

Clases de recursos predeterminados y políticas personalizadas ........................................................................ 81

Cómo personalizar el acceso para un grupo predeterminado ............................................................................ 84

Cómo personalizar el acceso con un grupo personalizado ................................................................................. 89

Cómo personalizar el acceso para un usuario especificado ................................................................................ 93

Referencia de los permisos ...................................................................................................................................... 100

Permisos por ficha............................................................................................................................................. 100

Permisos en objetos de automatización ........................................................................................................... 106

Dependencias de permisos ............................................................................................................................... 109

Filtros para permisos......................................................................................................................................... 112

Transición de roles utilizados en el directorio activo a CA EEM ............................................................................... 114

Creación del grupo ConfigAdmin personalizado ............................................................................................... 115

Concesión de permisos al grupo de configuración de administradores de configuración de entornos ........... 116

Creación de cuentas de usuario para los administradores de configuración de entornos ............................... 117

Creación del grupo ContentAdmin personalizado ............................................................................................ 118

Concesión de permisos al grupo ContentAdmin personalizado ....................................................................... 118

Creación de cuentas de usuario para los administradores de contenido de entornos..................................... 119

Seguridad del punto de contacto con CA EEM ......................................................................................................... 119

Concesión de acceso a CA EEM a usuarios para definir políticas de seguridad del punto de contacto............ 120

Acerca de la seguridad del punto de contacto .................................................................................................. 123

Casos de uso: cuando se necesita Seguridad del punto de contacto................................................................ 125

Limitación del acceso a host con información confidencial .............................................................................. 127

Identifique los ID de Access Control que se desea agregar como recursos ...................................................... 128

Creación de una política de seguridad del punto de contacto ......................................................................... 130

Por ejemplo: protección de los puntos de contacto más importantes ............................................................. 132

8 Guía del administrador de contenido

Por ejemplo: protección del punto de contacto para mi host .......................................................................... 134

Autorización de acciones de tiempo de ejecución con CA EEM............................................................................... 135

Cambiar Propiedad para objetos de automatización ............................................................................................... 136

Capítulo 5: Administración del dominio de CA Process Automation

137

Bloqueo del dominio ................................................................................................................................................ 137

Configuración del contenido del dominio ................................................................................................................ 137

Acerca de la herencia de configuración ............................................................................................................ 139

Establecer los valores de configuración de la seguridad de CA EEM para el dominio ...................................... 140

Configurar propiedades de dominio ................................................................................................................. 146

Configuración de la seguridad del punto de contacto ...................................................................................... 150

Mantenimiento de la jerarquía del dominio ............................................................................................................ 151

Sobre la jerarquía de dominios, los orquestadores y los agentes..................................................................... 152

Agregar un entorno al dominio ......................................................................................................................... 154

Eliminar un entorno del dominio ...................................................................................................................... 155

Renombrar el dominio ...................................................................................................................................... 156

Capítulo 6: Administración de entornos

157

Configuración del contenido de un entorno ............................................................................................................ 157

Consulta o restablecimiento de los valores de configuración de seguridad de un entorno seleccionado ....... 158

Configurar propiedades del entorno................................................................................................................. 159

Activación de una categoría de operador y sustitución de valores de configuración heredados..................... 163

Especificación de valores de configuración de disparadores para un entorno................................................. 164

Actualización de una jerarquía de entorno .............................................................................................................. 165

Renombrar un entorno ..................................................................................................................................... 167

Agregue a un orquestador a un entorno .......................................................................................................... 168

Eliminación de un punto de contacto del orquestador .................................................................................... 169

Capítulo 7: Administración de orquestadores

171

Acerca de los orquestadores .................................................................................................................................... 172

Configuración del contenido de un punto de contacto de un orquestador............................................................. 175

Configuración de las propiedades del punto de contacto del orquestador...................................................... 176

Actualización de la jerarquía de un punto de contacto de orquestador .................................................................. 178

Agregar un punto de contacto para un orquestador ........................................................................................ 179

Recuperación de operadores en el orquestador objetivo ................................................................................ 179

Desactivar un punto de contacto de orquestador ............................................................................................ 181

Configuración del contenido de un host de orquestador ........................................................................................ 182

Consulta de los valores de configuración de seguridad de un orquestador ..................................................... 183

Configuración de las propiedades del host del orquestador ............................................................................ 183

Sustitución de valores de configuración de categoría de operador heredados del entorno. ........................... 187

Contenido 9

Activar disparadores para un orquestador ....................................................................................................... 188

Configurar políticas de orquestador ................................................................................................................. 189

Configurar la duplicación de orquestadores ..................................................................................................... 192

Mantenimiento del host del orquestador ................................................................................................................ 193

Poner un orquestador en cuarentena............................................................................................................... 194

Eliminación de la cuarentena de un orquestador ............................................................................................. 195

Detención del orquestador ............................................................................................................................... 196

Inicio del orquestador. ...................................................................................................................................... 197

Borrado definitivo de las instancias de proceso archivadas de un orquestador .............................................. 197

Capítulo 8: Administración de agentes

199

Configurar el agente para que sea compatible con objetivos de operador ............................................................. 201

Instalación de un agente interactivamente ............................................................................................................. 205

Agregar un punto de contacto del agente ............................................................................................................... 208

Cómo agregar un grupo de host del agente............................................................................................................. 209

Configuración del contenido de un agente seleccionado ........................................................................................ 209

Configurar propiedades de agente ................................................................................................................... 210

Personalización de la categoría del operador para un agente seleccionado .................................................... 211

Desactivar una categoría de operador en un agente seleccionado .................................................................. 212

Configuración de un punto de contacto o grupo de host seleccionado ........................................................... 213

Consulta de los puntos de contacto y los grupos de host de un agente seleccionado ..................................... 213

Poner un agente en cuarentena............................................................................................................................... 214

Anular la cuarentena de un agente .......................................................................................................................... 214

Renombrar un agente .............................................................................................................................................. 215

Identifique la ruta de instalación del agente............................................................................................................ 215

Gestionar el retiro de servicio de un host con un agente ........................................................................................ 216

Supresión de un agente .................................................................................................................................... 217

Eliminar agentes seleccionados en bloque ....................................................................................................... 217

Inicio de un agente ................................................................................................................................................... 219

Cómo detener un agente ......................................................................................................................................... 220

Acerca de la comunicación del agente ..................................................................................................................... 221

Configuración de agentes para que utilicen la comunicación simplificada ...................................................... 221

Configuración de agentes para que utilicen la comunicación desaprobada..................................................... 222

Capítulo 9: Administración de puntos de contacto

223

Estrategia de implementación de puntos de contacto ............................................................................................ 223

Configuración de puntos de contacto para diseño y producción............................................................................. 226

Agregue un punto de contacto en el entorno de diseño .................................................................................. 227

Configuración de propiedades del punto de contacto de diseño ..................................................................... 227

Adición de un punto de contacto de producción con el mismo nombre .......................................................... 228

Configurar cómo seleccionan los operadores el agente objetivo ..................................................................... 229

10 Guía del administrador de contenido

Configuración de propiedades para el punto de contacto de producción ....................................................... 230

Adición de uno o más puntos de contacto ............................................................................................................... 231

Adición de uno o varios agentes a un punto de contacto existente ........................................................................ 232

Agregar puntos de contacto para agentes en bloque .............................................................................................. 233

Asociar un punto de contacto con un agente diferente .......................................................................................... 235

Eliminación de un punto de contacto ...................................................................................................................... 236

Eliminar puntos de contacto vacíos sin utilizar en bloque ....................................................................................... 237

Renombrar un punto de contacto............................................................................................................................ 238

Gestión de grupos de punto de contacto ................................................................................................................. 239

Acerca de los grupos de punto de contacto...................................................................................................... 240

Creación de un grupo de punto de contacto con puntos de contacto seleccionados ...................................... 241

Eliminación de un punto de contacto de un grupo de punto de contacto ....................................................... 243

Eliminación de un grupo de punto de contacto ................................................................................................ 243

Capítulo 10: Administración de puntos de contacto de proxy

245

Requisitos previos del punto de contacto de proxy ................................................................................................. 246

Requisitos específicos de CA Process Automation para la conectividad de SSH .............................................. 246

Cree la cuenta de usuario de SSH en el host remoto del punto de contacto de proxy .................................... 247

Creación de una relación de confianza de SSH al host remoto ......................................................................... 248

Configurar propiedades de punto de contacto de proxy ......................................................................................... 249

Usar un punto de contacto de proxy........................................................................................................................ 251

Capítulo 11: Administración de grupos de host

253

Acerca de los grupos de host ................................................................................................................................... 253

Proceso de implementación de grupo de host ........................................................................................................ 255

Crear un grupo de host ..................................................................................................................................... 256

Configurar propiedades de grupo de host ........................................................................................................ 257

Creación de credenciales de SSH en host en un grupo de host ........................................................................ 262

Creación del archivo y directorio de destino para la clave pública ................................................................... 263

Crear una relación de confianza con un host remoto al cual un grupo de host hace referencia ..................... 264

Cómo asegurar un procesamiento eficaz de las referencias de grupos de host ...................................................... 266

Cuándo evitar utilizar las referencias de grupos de host como objetivos................................................................ 268

Diferencia entre grupos de host y puntos de contacto de proxy ............................................................................. 269

Capítulo 12: Administración de categorías de operador y grupos de

operadores personalizados

271

Categorías de operador y carpetas de operador ..................................................................................................... 272

Por ejemplo: valores de configuración de categoría utilizados por un operador .................................................... 274

Configuración de categorías de operador ................................................................................................................ 277

Sobre Catalyst ................................................................................................................................................... 277

Contenido 11

Configuración de valores predeterminados de Catalyst ................................................................................... 279

Carga de descriptores Catalyst .......................................................................................................................... 280

Sobre la ejecución de comandos....................................................................................................................... 281

Configuración de la ejecución de comandos: Propiedades de SSH predeterminadas ...................................... 283

Configuración de la ejecución de comandos: Propiedades de telnet predeterminadas .................................. 285

Configuración de la ejecución de comandos: Propiedades de la ejecución de comandos de UNIX

predeterminadas............................................................................................................................................... 287

Configuración de la ejecución de comandos: Propiedades de la ejecución de comandos de Windows

predeterminadas............................................................................................................................................... 289

Sobre las bases de datos ................................................................................................................................... 291

Configuración de las bases de datos: Propiedades de Oracle predeterminadas .............................................. 292

Configuración de las bases de datos: Propiedades de MS SQL Server predeterminadas ................................. 293

Activación de la seguridad integrada de Windows para el módulo JDBC para MSSQL Server ......................... 294

Configuración de las bases de datos: Propiedades de MySQL predeterminadas ............................................. 295

Configuración de las bases de datos: Propiedades de Sybase predeterminadas ............................................. 296

Sobre fecha-hora............................................................................................................................................... 297

Sobre los servicios de directorio ....................................................................................................................... 298

Configuración de los servicios de directorio predeterminados ........................................................................ 298

Sobre el correo electrónico............................................................................................................................... 300

Configuración de las propiedades de correo electrónico predeterminadas..................................................... 300

Sobre la gestión de archivos ............................................................................................................................. 302

Configurar la gestión de archivos...................................................................................................................... 302

Sobre la transferencia de archivos .................................................................................................................... 304

Configuración de la transferencia de archivos .................................................................................................. 304

Sobre la gestión de Java .................................................................................................................................... 305

Sobre las utilidades de red ................................................................................................................................ 306

Configuración de las utilidades de red .............................................................................................................. 306

Sobre el control del proceso ............................................................................................................................. 307

Configuración del control del proceso .............................................................................................................. 308

Sobre las utilidades ........................................................................................................................................... 308

Configuración de las utilidades ......................................................................................................................... 309

Sobre los servicios Web .................................................................................................................................... 310

Configuración de servicios Web ........................................................................................................................ 310

Configuración de valores para un grupo de operadores personalizados ................................................................. 311

Supresión de una configuración de grupo de operadores personalizados .............................................................. 312

Configuración de categorías y herencia de operadores ........................................................................................... 313

Activación o desactivación de una categoría de operador ...................................................................................... 315

Activación o desactivación de un grupo de operadores personalizados ................................................................. 316

Anulación de valores de configuración heredados por una categoría de operadores ............................................ 317

Anulación de valores heredados para un grupo de operadores personalizados ..................................................... 319

Categorías de operador y dónde se ejecutan los operadores.................................................................................. 320

12 Guía del administrador de contenido

Capítulo 13: Administración de disparadores

321

Cómo configurar y utilizar disparadores .................................................................................................................. 322

Configuración de las propiedades del disparador Catalyst a nivel de dominio. ...................................................... 324

Configurar las propiedades del disparador de archivo al nivel de dominio ............................................................. 327

Configurar las propiedades del disparador de correo al nivel de dominio .............................................................. 328

Configurar las propiedades del disparador SNMP al nivel de dominio .................................................................... 332

Cambio del puerto de escucha de mensajes SNMP ................................................................................................. 334

Capítulo 14: Gestionar recursos de usuario

335

Acerca de la gestión de los recursos del usuario...................................................................................................... 336

Cómo implementar controladores JDBC para operadores de base de datos .......................................................... 337

Carga de recursos del orquestador .......................................................................................................................... 338

Carga de recursos del agente ................................................................................................................................... 339

Carga de recursos de usuario ................................................................................................................................... 340

Recurso para ejecutar el ejemplo de operador Invocar Java ............................................................................ 341

Cómo agregar un recurso a recursos de usuario .............................................................................................. 341

Cómo suprimir un recurso de Recursos de usuario .......................................................................................... 342

Modificación de un recurso en Recursos del usuario ....................................................................................... 342

Capítulo 15: Auditoría de acciones del usuario

345

Consultar la pista de auditoría para el dominio ....................................................................................................... 345

Consultar la pista de auditoría para un entorno ...................................................................................................... 347

Consultar la pista de auditoría para un orquestador ............................................................................................... 348

Consultar la pista de auditoría para un agente ........................................................................................................ 349

Consultar la pista de auditoría para un punto de contacto, grupo de puntos de contacto o grupo de host ........... 350

Consultar el pista de auditoría para una carpeta de biblioteca ............................................................................... 351

Consultar el pista de auditoría para un objeto de automatización abierto ............................................................. 353

Capítulo 16: Administración de objetos de bibliotecas

355

Crear y gestionar carpetas ....................................................................................................................................... 355

Configurar carpetas para diseño ....................................................................................................................... 356

Cómo gestionar carpetas .................................................................................................................................. 361

Cómo gestionar objetos de automatización ............................................................................................................ 368

Establecer un propietario nuevo para objetos de automatización ................................................................... 369

Cómo preparar el entorno de producción para una nueva publicación .................................................................. 370

Exportación e importación de un paquete de contenidos ................................................................................ 371

Escenario: Exportación e importación de objetos en un paquete de contenidos ............................................ 372

Verificar que el proceso funciona como se ha diseñado................................................................................... 385

Utilizar la papelera de reciclaje ................................................................................................................................ 387

Contenido 13

Buscar en la papelera de reciclaje..................................................................................................................... 388

Restaurar objetos y carpetas ............................................................................................................................ 389

Borrar definitivamente objetos y carpetas ....................................................................................................... 390

Apéndice A: Soporte 140-2 de FIPS

391

Cuando CA Process Automation utiliza la encriptación ........................................................................................... 391

Módulo de encriptado validado conforme a FIPS 140-2 .......................................................................................... 392

Mantenimiento de direcciones IP ............................................................................................................................ 393

Autorización y autenticación del usuario en el modo FIPS ...................................................................................... 393

Apéndice B: Mantenimiento del dominio

395

Construcción del dominio ........................................................................................................................................ 395

Copia de seguridad del dominio............................................................................................................................... 396

Restauración del dominio desde una copia de seguridad........................................................................................ 397

Gestión de certificados............................................................................................................................................. 398

Cómo CA Process Automation protege las contraseñas ................................................................................... 398

Acerca del certificado de CA Process Automation ............................................................................................ 399

Instalar el certificado predefinido de CA Process Automation ......................................................................... 399

Creación de un certificado autofirmado ........................................................................................................... 400

Creación e implementación de su propio certificado con firma automática .................................................... 401

Uso de un certificado emitido por una autoridad certificadora de terceros .................................................... 403

Implementación del certificado SSL de confianza de terceros ......................................................................... 404

Mantenimiento del nombre de host de DNS ........................................................................................................... 406

Sintaxis para nombres de host de DNS .................................................................................................................... 407

Desactivación de los servicios de Catalyst Process Automation .............................................................................. 407

Apéndice C: Referencia de OasisConfig.Properties

409

Archivo de propiedades de configuración de Oasis ................................................................................................. 411

14 Guía del administrador de contenido

Capítulo 1: Guía de procedimientos iniciales

Cuando inicialmente se instala CA Process Automation con CA EEM configurado con un

almacén de usuarios interno, cuenta con un usuario administrador predeterminado con

las credenciales siguientes:

Nombre de usuario

pamadmin

Contraseña

pamadmin

Se puede buscar una instancia de producto recién instalada e iniciar sesión con estas

credenciales. Otro modo mejor consiste en crear una cuenta de usuario en CA EEM

durante la primera sesión y, a continuación, iniciar sesión en CA Process Automation con

las credenciales definidas.

Tras la conexión, debe definirse la configuración con la que administrar la seguridad y

configurar el dominio.

Esta sección contiene los siguientes temas:

Inicie sesión en CA EEM con el usuario EiamAdmin. (en la página 16)

Creación de la primera cuenta del administrador (en la página 16)

Acceso a CA Process Automation e inicio de sesión (en la página 18)

Configuración del idioma y de los formatos de fecha y hora (en la página 19)

Actualización del contenido original (en la página 19)

Control del intervalo de tiempo de espera (en la página 20)

Configuración recomendada para el explorador IE para la transmisión de la

autenticación NTLM (en la página 21)

Acerca de esta guía (en la página 22)

Capítulo 1: Guía de procedimientos iniciales 15

Inicie sesión en CA EEM con el usuario EiamAdmin.

Inicie sesión en CA EEM con el usuario EiamAdmin.

El usuario EiamAdmin puede iniciar sesión en CA EEM y gestionar identidades (cuentas

de usuario) y políticas de acceso.

Lleve a cabo los pasos siguientes:

1.

Vaya a la dirección URL para la instancia de CA EEM que utiliza CA Process

Automation:

https://nombrehost:5250/spin/eiam

nombre de host

Define el nombre de host o dirección IP del servidor donde se instala CA EEM.

Nota: Para determinar el nombre de host de CA EEM que utiliza CA Process

Automation, consulte el campo Servidor backend de CA EEM en la subficha

Seguridad de la ficha Configuración de CA Process Automation.

2.

En la lista desplegable Aplicación, seleccione el valor configurado para el nombre de

la aplicación de CA EEM durante instalación.

Nota: Este es el nombre con que se realizó el registro de CA Process Automation

con CA EEM.

3.

Escriba EiamAdmin y la contraseña definida para el usuario EiamAdmin.

4.

Haga clic en Iniciar sesión.

Creación de la primera cuenta del administrador

El usuario puede crear su propia cuenta de CA Process Automation en CA EEM y

autorizar el acceso pleno (Administrador) a CA Process Automation.

Lleve a cabo los pasos siguientes:

1.

Inicie sesión en CA EEM con el usuario EiamAdmin (en la página 16).

2.

Haga clic en la ficha Gestionar identidades.

3.

Haga clic en el icono junto a Usuarios en la paleta Usuarios.

Se abrirá la página Nuevo usuario.

4.

Escriba el ID de usuario en el campo Nombre que se desea introducir como el

nombre de usuario al iniciar sesión en CA Process Automation.

5.

Haga clic en Agregar detalles del usuario de la aplicación.

16 Guía del administrador de contenido

Creación de la primera cuenta del administrador

6.

Seleccione PAMAdmins en Grupos de usuarios disponibles y haga clic en > para

trasladarlo a Grupos de usuarios seleccionados.

El grupo concede pleno acceso a todas las funciones en CA Process Automation.

7.

Introduzca sus propios detalles en la sección Detalles de usuario global del perfil de

cuenta de usuario.

8.

(Opcional) Rellene el campo Miembros del grupo global si se utiliza CA Process

Automation con otro producto de CA Technologies que utilice este CA EEM.

9.

Cree la contraseña en el área Autenticación que se desea introducir cuando se inicia

sesión en CA Process Automation.

10. (Opcional) Rellene los campos restantes de la página Nuevo usuario.

11. Haga clic en Guardar.

Un mensaje de confirmación indica "El usuario global se ha creado correctamente.

Se han creado correctamente los detalles del usuario de aplicación.

12. Haga clic en Cerrar.

13. Haga clic en Cerrar sesión.

Capítulo 1: Guía de procedimientos iniciales 17

Acceso a CA Process Automation e inicio de sesión

Acceso a CA Process Automation e inicio de sesión

La dirección URL que se utiliza para acceder a CA Process Automation depende en si el

orquestador del dominio se configura con un nodo (que no está agrupado en clúster) o

varios nodos (agrupado en clúster). Se puede examinar directamente en CA Process

Automation que no esté agrupado en clúster. Para CA Process Automation agrupado en

clúster, examine el equilibrador de carga asociado. Se puede llegar a todos los

orquestadores del dominio iniciando la dirección URL del orquestador del dominio o del

equilibrador de carga para el orquestador del dominio.

Lleve a cabo los pasos siguientes:

1.

Examine CA Process Automation.

■

Utilice la siguiente sintaxis para acceder a una comunicación segura:

https://servidor:puerto/itpam

Ejemplos:

https://Orchestrator_host:8443/itpam

https://loadBalancer_host:443/itpam

■

Utilice la siguiente sintaxis para la comunicación básica:

http://servidor:puerto/itpam

Ejemplos:

http://Orchestrator_host:8080/itpam

http://loadBalancer_host:80/itpam

Aparecerá la página de inicio de sesión de CA Process Automation.

2.

Introduzca las credenciales de la cuenta de usuario.

Nota: Si se configura CA EEM para hacer referencia a varios usuarios de Microsoft

Active Directory y CA Process Automation no acepta un nombre de usuario

incompleto, debe indicarse el nombre principal, es decir domain_name\user_name.

3.

Haga clic en Iniciar sesión.

CA Process Automation se abre. Se muestra la ficha Página principal.

18 Guía del administrador de contenido

Configuración del idioma y de los formatos de fecha y hora

Configuración del idioma y de los formatos de fecha y hora

De forma predeterminada, los datos de fecha y hora para el orquestador del dominio

aparecen en la zona horaria del explorador. Durante la primera sesión de inicio de

sesión, se pueden establecer los formatos de fecha y hora preferidos y el idioma

preferido.

Nota: El producto almacena todas las fechas y horas en el formato de hora universal

coordinada (UTC).

Lleve a cabo los pasos siguientes:

1.

Vaya a CA Process Automation e inicie sesión (en la página 18)si no lo ha hecho ya.

2.

En la barra de herramientas, haga clic en el nombre de usuario.

3.

En el cuadro de diálogo Configuración del usuario, seleccione los formatos de hora y

la fecha preferida.

4.

Verifique y cambie la configuración del idioma, si fuera necesario.

5.

Haga clic en Guardar y cerrar.

6.

Haga clic en Aceptar.

7.

Haga clic en Cerrar sesión.

Los valores de configuración se aplicarán cuando se vuelva a iniciar sesión.

Actualización del contenido original

El contenido predeterminado (listo para usar) nuevo está disponible de forma periódica.

Solamente un administrador puede importar contenido predeterminado nuevo. Para

garantizar que la carpeta PAM_PreDefinedContent incluye el contenido predeterminado

más reciente, repita el procedimiento de actualización de vez en cuando.

Lleve a cabo los pasos siguientes:

1.

Suprima el contenido importado previamente.

a.

Haga clic en la ficha Biblioteca.

b. Seleccione la carpeta PAM_PreDefinedContent, haga clic en Suprimir y, a

continuación, en Sí en el mensaje de confirmación.

La carpeta PAM_PreDefinedContent se mueve a la Papelera de reciclaje

(contraiga el árbol de la carpeta para ver la Papelera de reciclaje).

c.

2.

Seleccione la carpeta PAM_PreDefinedContent en la papelera de reciclaje y

haga clic en Borrar definitivamente.

Haga clic en la ficha Principal.

Capítulo 1: Guía de procedimientos iniciales 19

Control del intervalo de tiempo de espera

3.

Haga clic en Exploración del contenido original.

4.

Haga clic en Sí para confirmar la importación.

El proceso de importación crea la carpeta PAM_PreDefinedContent con el

contenido más reciente en el directorio raíz de la ficha Biblioteca.

Control del intervalo de tiempo de espera

Se puede cambiar el intervalo de tiempo de espera del producto. De forma

predeterminada, el producto se desconecta automáticamente después de 15 minutos

de inactividad.

Lleve a cabo los pasos siguientes:

1.

Inicie sesión como administrador en el servidor donde está instalado el orquestador

del dominio.

2.

Vaya a la carpeta siguiente:

install_dir/server/c2o/.config

install_dir

Especifica la ruta donde está instalado el orquestador del dominio.

3.

Abra el archivo OasisConfig.properties con un editor.

4.

Utilice Buscar para encontrar la propiedad siguiente:

managementconsole.timeout

5.

Cambie el valor de la propiedad.

6.

Guarde el archivo y salga.

7.

Reinicie el servicio del orquestador:

a.

Detenga el orquestador (en la página 196).

b. Inicie el orquestador (en la página 197).

Más información:

Archivo de propiedades de configuración de Oasis (en la página 411)

20 Guía del administrador de contenido

Configuración recomendada para el explorador IE para la transmisión de la autenticación NTLM

Configuración recomendada para el explorador IE para la

transmisión de la autenticación NTLM

La configuración recomendada para el explorador Internet Explorer (IE) de Windows

para la transmisión de la autenticación de NTLM se aplica en los casos siguientes, en los

que CA EEM tiene como objetivo un Active Directory externo:

■

CA EEM utiliza transmisión de la autenticación de NTLM para autenticar usuarios

globales de CA Process Automation.

■

Los usuarios emplean el explorador IE para acceder a CA Process Automation.

■

IE solicita un nombre de usuario y una contraseña.

Lleve a cabo los pasos siguientes:

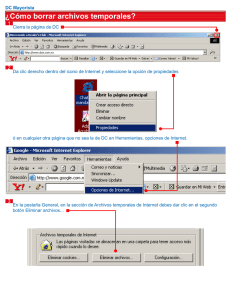

1.

En el menú Herramientas de Internet Explorer, seleccione Opciones de Internet y, a

continuación, haga clic en la ficha Seguridad.

2.

Seleccione el icono Intranet local y, a continuación, haga clic en Nivel personalizado.

Se abrirá el cuadro de diálogo Configuración de seguridad: zona de intranet local.

3.

Desplácese a Autenticación del usuario y seleccione Inicio de sesión automático

solo en la zona de Intranet.

4.

Agregue la dirección URL de CA Process Automation a la zona de la intranet local.

Capítulo 1: Guía de procedimientos iniciales 21

Acerca de esta guía

Acerca de esta guía

La Guía del administrador de contenido se centra en tareas que realizan los usuarios con

los siguientes roles:

■

Administradores de CA EEM que configuran CA EEM para CA Process Automation.

■

Administradores de contenido de CA Process Automation con derechos de

administrador de dominios, de configuración de entornos y de contenido de

entornos.

Entre las tareas del administrador de contenido se incluyen las siguientes:

■

Configurar la seguridad.

■

Configurar el producto para admitir el desarrollo de contenido y el uso de

producción.

Antes de empezar a usar esta guía, debe verificarse que las tareas de instalación y

configuración descritas en la Guía de instalación de CA Process Automation se han

realizado.

Notas:

■

Para workflows relacionados con la configuración de un nuevo entorno de diseño

del contenido o un nuevo entorno de producción, consulte la Ayuda en línea.

■

Para obtener información sobre cómo los diseñadores de contenido utilizan los

métodos de los servicios web, consulte la Referencia a la API de los servicios web.

■

Para obtener información sobre cómo crean los diseñadores de contenido procesos

y otros objetos de automatización, consulte la Guía del diseñador de contenido.

■

Para obtener información sobre operadores, consulte la Guía de referencia del

diseñador de contenido.

■

Para obtener información sobre cómo utilizan los usuarios de producción el

producto en un entorno de producción, consulte la Guía del usuario de producción.

■

Para obtener más información sobre cómo utilizan los diseñadores la ficha

Operación durante el diseño del contenido, consulte la Guía del usuario de

producción.

22 Guía del administrador de contenido

Capítulo 2: Descripción general para

administradores

Esta sección contiene los siguientes temas:

Descripción general de la tarea de administración (en la página 23)

Descripción general de las fichas (en la página 25)

Relaciones entre componentes (en la página 30)

Cardinalidad de asociaciones de componentes (en la página 33)

Seguridad (en la página 38)

Descripción general de la tarea de administración

CA Process Automation proporciona la interfaz primaria del desarrollo de contenido. Los

administradores del sistema y los administradores de contenido utilizan CA Process

Automation en las actividades siguientes:

■

Administrar la seguridad.

La seguridad para CA Process Automation implica la autenticación del usuario al

inicio de sesión y el acceso basado en roles. Se definen las cuentas de usuario, los

grupos personalizados y las políticas que conceden permisos a través de CA EEM.

■

Administrar el dominio.

Dominio es el término utilizado para describir la vista de la empresa de la totalidad

del sistema de CA Process Automation, incluidos los orquestadores, los agentes y

las bibliotecas de procesos. La administración del dominio incluye agregar entornos,

eliminar puntos de contacto y agentes en bloque sin utilizar, y gestionar las

propiedades del dominio.

■

Configurar orquestadores.

Un orquestador es el componente de motor de CA Process Automation que lee

desde la biblioteca de procesos y ejecuta procesos. El primer orquestador de CA

Process Automation que se instala es el orquestador del dominio. Se pueden

agregar más nodos al orquestador del dominio para aumentar el poder de

procesamiento y el equilibrio de la carga. Si sus usuarios están repartidos

geográficamente, considere agregar un orquestador estándar nuevo en cada

ubicación.

■

Crear y configurar entornos.

Un entorno es una partición opcional del dominio que separa el desarrollo de

contenido. Se pueden crear entornos para desarrollo, prueba y producción o para

unidades de negocio diferentes. La configuración incluye agregar puntos de

contacto y crear grupos de puntos de contacto.

Capítulo 2: Descripción general para administradores 23

Descripción general de la tarea de administración

■

Configurar agentes.

Un agente es un software de CA Process Automation instalado en un host de red.

Los orquestadores que ejecutan procesos pueden ejecutar ciertos pasos del

proceso en host del agente o en host remotos con los cuales los agentes tienen

conexiones SSH. La configuración incluye asociar puntos de contacto, puntos de

contacto de proxy o grupos de host con agentes.

■

Asignar y configurar puntos de contacto.

Un punto de contacto es una entidad lógica utilizada en definiciones de operador

para representar el agente de objetivo u orquestador donde se ejecuta alguna parte

del proceso. Se puede asignar un punto de contacto a muchos agentes a la vez y a

agentes diferentes gradualmente. Los puntos de contacto proporcionan flexibilidad

en la implementación de procesos a la vez que reducen los requisitos de

mantenimiento de los mismos procesos.

■

Asignar y configurar puntos de contacto de proxy y grupos de host.

Se puede apuntar a host remotos, es decir, host sin un agente instalado, para

ejecutar operaciones como parte de un proceso en ejecución. Para activar la

conectividad, debe establecer acceso de SSH desde un host con un agente al host

remoto. En el host con el agente, debe configurar un punto de contacto de proxy o

un grupo de host. Un operador puede apuntar a un host con su nombre de punto

de contacto del proxy. Un grupo de host hace referencia a host remotos. Un

operador puede apuntar a un host remoto con su FQDN o una dirección IP.

Nota: Consulte Sintaxis para nombres de host de DNS (en la página 407).

■

Explorar la biblioteca.

La biblioteca de procesos es el repositorio que contiene los objetos de operador y

los scripts que los diseñadores de contenido reúnen para crear procesos. Los

procesos y otros objetos de automatización se almacenan en la biblioteca.

■

Administrar objetos de automatización en bibliotecas.

Los objetos de automatización definen los elementos de procesamiento,

planificación, control, registro y otros elementos configurables de un paquete de CA

Process Automation. Los objetos de automatización se almacenan en la biblioteca

de un orquestador específico en una arquitectura no agrupada. La administración

de los objetos de automatización incluye el establecimiento opcional de valores de

configuración de la seguridad de un objeto o una carpeta de biblioteca para

controlar el acceso de usuarios y grupos designados.

24 Guía del administrador de contenido

Descripción general de las fichas

■

Gestionar la seguridad de los objetos de automatización.

Se pueden crear políticas de CA EEM personalizadas para los objetos de

automatización. Por ejemplo, active Seguridad del punto de contacto y cree

políticas de seguridad del punto de contacto en CA EEM para limitar quién puede

ejecutar ciertos operadores en objetivos de alto valor especificados. Active la

seguridad de tiempo de ejecución y utilice Establecer propietario para conceder

derechos de inicio del proceso únicamente al propietario del proceso.

■

Administrar procesos.

Un ejemplo de administración de procesos sería anular los procesos con errores de

una observación de procesos.

Descripción general de las fichas

La disponibilidad de fichas específicas en la interfaz de usuario del producto depende de

los derechos de acceso que se otorgan al usuario que inicia sesión. Cuando se inicia

sesión en el producto por primera vez, la interfaz de usuario muestra las fichas que se

describen en este tema.

Nota: La mayoría de las tareas de configuración y administración se realizan en la ficha

Configuración. Para flujos de tareas relacionados con cada ficha, consulte la Ayuda en

línea.

Inicio

La ficha Página principal permite acceder rápidamente a los objetos con los que se

está trabajando. Se pueden utilizar otros enlaces para obtener un acceso rápido a

información de interés general.

Capítulo 2: Descripción general para administradores 25

Descripción general de las fichas

Biblioteca

Normalmente, los administradores de contenido crean y otorgan derechos de

acceso a las carpetas.

Nota: Los diseñadores de contenido crean objetos y acceden a ellos para editarlos

desde las carpetas de la ficha Biblioteca. La ficha Diseñador es el editor de los

objetos del proceso.

Carpetas

Normalmente, un administrador crea una estructura de carpetas en el entorno

de diseño. Las carpetas pueden contener subcarpetas y objetos de

automatización. La práctica recomendada es crear una carpeta para cada

proceso que se automatice, con una subcarpeta para cada versión de

publicación de dicho proceso. Las carpetas del nivel del proceso pueden estar

en el nivel raíz.

La carpeta que contiene la versión de publicación de un proceso se exporta

como un paquete de contenidos y, a continuación, se importa en el entorno de

producción. El proceso de importación duplica la estructura de carpetas en el

entorno de producción. La diferencia es que la biblioteca de producción

contiene solamente la versión de publicación del proceso y los objetos

relacionados. No se crean carpetas manualmente en la biblioteca de

producción.

Papelera de reciclaje

La Papelera de reciclaje que se encuentra en la parte inferior del nodo

Orquestador contiene carpetas y objetos que se han suprimido. Cuando se

hace clic en la Papelera de reciclaje, se pueden seleccionar objetos y carpetas

suprimidos que se desean borrar definitivamente (eliminar de forma

permanente) desde la biblioteca o restaurarlos a esta.

Buscar

Defina la carpeta, la palabra clave o los criterios de fecha según los cuales

desea buscar objetos de contenido en el campo Buscar.

Contenido

Los diseñadores de contenido crean instancias de objetos de automatización

seleccionados en una carpeta. Abren las instancias que crean a partir de la

parte del contenido de la ficha Biblioteca.

Diseñador

Los diseñadores de contenido diseñan un proceso planificado en la ficha Diseñador.

Operaciones

La ficha Operaciones la utilizan los usuarios del grupo de usuarios de

producción. Incluye las siguientes paletas:

Vínculos

26 Guía del administrador de contenido

Descripción general de las fichas

Muestra información en el panel del margen derecho para estos vínculos

estándares:

Instancias del proceso

Instancias de los procesos que se han iniciado. El gráfico de barras del

panel Instancias del proceso muestra los operadores según su estado. El

panel Instancias del proceso también muestra detalles para cada operador.

Operadores

Operadores de las tareas y los procesos iniciados de las planificaciones. El

gráfico de barras del panel Operadores muestra operadores según su

estado. El panel Operadores también muestra detalles para cada operador.

Tareas

Tareas que se asignan a usuarios y grupos. Todos los usuarios pueden ver

la lista de tareas específica y la de cualquier grupo al que pertenezcan,

además de las tareas asignadas a otros. Los administradores asignan tareas

a usuarios o grupos. Un usuario toma una tarea asignada y responde a la

notificación de interacción del usuario.

Planificaciones activas

Planificaciones que han iniciado procesos activos.

Planificaciones globales

Planificaciones que cualquier usuario pueden utilizar para iniciar procesos

u operadores seleccionados. Se puede filtrar la visualización por fecha,

orquestador o punto de contacto de agente, así como por actual o

archivada.

Iniciar solicitudes

Solicitudes que indican que determinados procesos deben iniciarse a

petición.

Capítulo 2: Descripción general para administradores 27

Descripción general de las fichas

Paquetes de contenidos

Todos los usuarios pueden monitorizar objetos que se importan al entorno

como paquetes de contenidos. Cuando se hace clic en un paquete de contenido

del panel del margen izquierdo, las propiedades del paquete aparecen en el

panel del margen derecho.

Nota: Se puede consultar la información de la versión de publicación para los

siguientes elementos que se incluyen en paquetes de contenido:

■

Instancias del proceso

■

Planificaciones activas

■

Planificaciones globales

■

Solicitudes de inicio

El producto muestra el nombre del paquete de contenido y la versión de

publicación de este para cada objeto.

Observación de procesos

Todos los usuarios pueden controlar procesos en todos los estados, activar

planificaciones, operadores, solicitudes de inicio, conjuntos de datos, recursos

y operadores personalizados.

Iniciar solicitudes

Los usuarios pueden ver un gráfico de barras con las instancias de solicitud de

inicio en cola, en ejecución, completadas y fallidas. Para una barra

seleccionada, los usuarios pueden consultar el nombre de la instancia, la hora

planificada, el estado, la hora de inicio y la hora de finalización y el nombre de

usuario.

Conjunto de datos

Los usuarios pueden mostrar la estructura de un conjunto de datos

seleccionado y los pares nombre/valor.

Recursos

Los usuarios pueden seleccionar un objeto de recursos y, a continuación,

utilizar el panel del margen derecho para anular los valores Cantidad y Utilizado

mostrados manualmente. Los usuarios también pueden cambiar el estado.

Planificaciones

Los usuarios pueden seleccionar una planificación y, a continuación, utilizar el

panel del margen derecho para establecer las propiedades siguientes:

■

La fecha de ejecución

■

Si se muestra la actividad a todos los nodos o a un orquestador

seleccionado

■

Si se muestran las planificaciones archivadas

28 Guía del administrador de contenido

Descripción general de las fichas

Configuración

El administrador es el responsable de configurar el acceso a CA Process Automation

en la ficha Configuración. De forma predeterminada, los entornos, los

orquestadores y los agentes heredan la configuración que los administradores

especifican en el nivel Dominio. Los operadores heredan valores de configuración

que los administradores configuraron en el nivel de categoría del operador. La ficha

Configuración contiene los siguientes campos:

Explorador de configuración

Muestra los siguientes nodos:

Dominio

Configure el dominio, el entorno predeterminado, el punto de contacto del

orquestador, los puntos de contacto del agente y del proxy, y los grupos de

host.

Orquestadores

Configure el orquestador del dominio y otros orquestadores instalados.

Agentes

Especifique asociaciones y configuraciones para todos los agentes

instalados.

Gestionar recursos de usuario

El administrador del sistema accede a la carpeta Recursos del usuario para

agregar o actualizar los scripts que se utilizan para desarrollar contenido. Los

administradores pueden cargar archivos JAR en la carpeta Recursos del agente

o Recursos del orquestador. El producto comparte los archivos cargados

cuando se reinician los agentes u orquestadores.

Instalaciones

El administrador del sistema instala otros orquestadores o nodos de clúster

para el orquestador del dominio u otros orquestadores. Los administradores

también instalan agentes.

Informes

Todos los usuarios pueden acceder a informes predeterminados o cargar informes

personalizados diseñados con el diseñador de BIRT RCP.