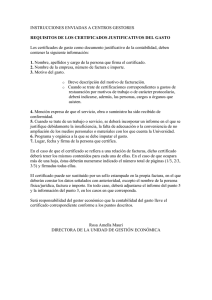

Descarga - Material Curricular Libre

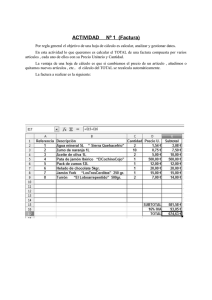

Anuncio