Análisis de vulnerabilidades a la infraestructura tecnológica del PREP.

Anuncio

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

FECHA :29/04/2016

TABLA DE CONTENIDO

CONTENIDO

CONTENIDO _________________________________________________________

INTRODUCCIÓN

1

___________________________________________________2/3

RESEÑA DE INFORME ____________________________________________________ 4

DIAGRAMA DE FLUJO DE METODOLOGÍA ___________________________________ 5

DESCRIPCIÓN DE LAS HERRAMIENTAS USADAS ______________________________6/10

INTERPRETACIÓN DE MATRIZ DE RIESGOS __________________________________ 11

TABLA 1.-. -CLASIFICACIÓN Y VALORACIÓN DE “MAGNITUD DE DAÑO” DE LOS

ELEMENTOS DE INFORMACIÓN _______________________________________12/13/14

TABLA 2.-VALORACIÓN DE PROBABILIDAD DE AMENZAS __________________15/16/17

HALLAZGOS ENCONTRADOS ______________________________________________ 18

GLOSARIO

1

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

FECHA :29/04/2016

INTRODUCCIÓN

CIBER SEGURIDAD

NO SE PUEDE CONSIDERAR QUE LA SEGURIDAD SEA CUESTIÓN DE UNA SOLA COSA, YA QUE HAY MUCHOS

ELEMENTOS Y SOLUCIONES EN LA INFRAESTRUCTURA DE INFORMÁTICA DE UNA EMPRESA.

ALGUNAS MEDIDAS PARA HACER FRENTE AL CRECIENTE PROBLEMA DE LA FALTA DE SEGURIDAD SON:

ENTRE ELLAS LA IMPORTANCIA DE EVALUAR LA VULNERABILIDAD INTERNA Y DE ESTE MODO HACER

CONCIENCIA DE QUE, SI BIEN EXISTEN MUCHAS VIOLACIONES EXTERNAS, EXISTEN DE IGUAL MODO

MUCHAS SOLUCIONES TECNOLÓGICAS.

ESTO ENMARCA LA IMPORTANCIA DE CONTAR CON POLÍTICAS INTERNAS ESPECÍFICAS QUE CUENTEN CON

EL APOYO DE LOS ALTOS DIRECTIVOS, ASÍ COMO LA EXISTENCIA DE UN RESPONSABLE EN LA SEGURIDAD

INTERNA CUYAS DECISIONES DE PROTECCIÓN SE REALICEN EN FUNCIÓN DE PROBLEMÁTICAS ESPECÍFICAS

Y NO SUJETAS A AJUSTES ECONÓMICOS.

TODA ORGANIZACIÓN DEBE ESTAR A LA VANGUARDIA DE LOS PROCESOS DE CAMBIO. DONDE DISPONER

DE INFORMACIÓN CONTINUA, CONFIABLE Y EN TIEMPO, CONSTITUYE UNA VENTAJA FUNDAMENTAL.

2

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

FECHA :29/04/2016

INTRODUCCIÒN

DATOS A TOMAR EN CUENTA SOBRE LA

INFORMACIÒN.

LA INFORMACIÓN SE RECONOCE COMO:

CRÍTICA: INDISPENSABLE PARA GARANTIZAR LA CONTINUIDAD OPERATIVA DE LA ORGANIZACIÓN.

VALIOSA: ES UN ACTIVO CORPORATIVO QUE TIENE VALOR EN SÍ MISMO.

SENSITIVA:

DEBE

SER

CONOCIDA

POR

LAS

PERSONAS

QUE

NECESITAN

LOS

DATOS.

LA SEGURIDAD INFORMÁTICA DEBE GARANTIZAR:

LA DISPONIBILIDAD DE LOS SISTEMAS DE INFORMACIÓN.

EL RECUPERO RÁPIDO Y COMPLETO DE LOS SISTEMAS DE INFORMACIÓN

LA INTEGRIDAD DE LA INFORMACIÓN.

LA CONFIDENCIALIDAD DE LA INFORMACIÓN.

IDENTIFICACIÓN DE PROBLEMAS.

DESARROLLO DEL PLAN DE SEGURIDAD INFORMÁTICA.

ANÁLISIS DE LA SEGURIDAD EN LOS EQUIPOS DE COMPUTACIÓN. AUDITORÍA Y REVISIÓN

DE SISTEMAS

3

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

FECHA :29/04/2016

RESEÑA DEL INFORME

METODOLOGÍA

SE REALIZÓ LA AUDITORIA DE SEGURIDAD A NIVEL LOCAL DE 74 EQUIPOS DE CÓMPUTO

QUE ESTÁN EN LA INSTITUCIÓN Y SE DESCRIBE A CONTINUACIÓN LA METODOLOGIA EMPLEADA.

ETAPAS DEL INFORME:

RECOLECCIÓN DE INFORMACIÓN: (DIRECCIONES IPS, RANGOS, SISTEMAS OPERATIVOS,

APLICACIONES, FIREWALL, NOMBRES DE USUARIOS Y RECURSOS COMPARTIDOS)

ANÁLISIS: MODELADO DE INFORMACIÓN (INFRAESTRUCTURA, APLICACIONES, SISTEMAS

OPERATIVOS, IDENTIFICACIÓN DE FALLOS CONOCIDOS EN BASE A LOS DATOS

RECOLECTADOS EN LA ETAPA ANTERIOR)

EXPLOTACIÓN: BUSCAR Y ENCONTRAR (BÚSQUEDA DE BRECHAS DE SEGURIDAD A

SERVICIOS ENCONTRADOS, INTRUSIÓN POR PUERTOS ENCONTRADOS, BÚSQUEDA Y

LANZAMIENTO DE EXPLOITS DE FORMA CONTROLADA A EQUIPOS CON BRECHAS)

DOCUMENTACIÓN: GENERACIÓN DE INFORMES (ENVIÓ DE PRE INFORME DE SER

NECESARIO, INFORME TÉCNICO, INFORME EJECUTIVO Y PRESENTACIÓN DE RESULTADOS)

4

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

FECHA :29/04/2016

DIAGRAMA DE FLUJO

METODOLOGÍA USADA

RECOLECCIÓN DE

INFORMACIÓN

INICIO

ENUMERACIÓN

ANALISIS

EXPLOTACIÓN

DOCUMENTACIÓN

NO

SI

DOCUMENTACIÓN

SE

ENCONTRARON

BRECHAS DE

SEGURIDAD

IMPRESIÒN

IMPRESIÒN

5

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

FECHA :29/04/2016

DESCRIPCIÓN DE LAS HERRAMIENTAS USADAS

APLICACIÓNES PARA RECOLECCIÓN DE INFORMACIÓN

APLICACIÓN: TOTAL NETWORK INVENTORY

ES UNA APLICACIÓN QUE HACE UNA AUDITORIA SOBRE EQUIPOS EN RED Y EXPONE DE FORMA

DETALLADA LO SIGUIENTE

EL SOFTWARE INSTALADO (DESCRIPCIÓN DE TALLADA DEL SOFTWARE INSTALADO PARA DETECTAR

SOFTWARE NO AUTORIZADO Y POTENCIALMENTE PELIGROSO QUE COMPROMETA EN ALGÚN MOMENTO

LA SEGURIDAD DEL EQUIPO O INSTITUCIÓN)

EXPONE LAS BRECHAS DE SEGURIDAD DE LOS QUIPOS (ESTATUS DE ANTIVIRUS, FIREWALL Y

ACTUALIZACIONES)

CLAVES DE LOS PROGRAMAS (EXPONE LAS CLAVES DE LOS PROGRAMAS UTILIZADOS PARA SU

VALIDACIÓN)

6

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

FECHA :29/04/2016

DESCRIPCIÓN DE LAS HERRAMIENTAS USADAS

APLICACIÓNES PARA RECOLECCIÓN DE INFORMACIÓN

APLICACIÓNES: NMAP-ZENMAP, SUPER SCAN MACAFEE Y ADVANCED IP SCANNER

NMAP-ZENMPA:

PROGRAMA PARA HACER EXPLORACIONES, AUDITORIAS DE PUERTOS, IDENTIFICACION DE SISTEMAS

OPERATIVOS, SERVICIOS, SE OBTIENE INFORMACIÓN (PUERTOS EN USO, PUERTOS FILTRADOS, PUERTOS

ABIERTOS E INFORMACIÓN A BAJO DE LA RED)

SUPER SCAN MACAFEE Y ADVANCED IP SCANNER

PROGRAMA PARA REALIZAR ANALISIS DE PING, ESCANEO DE PUERTOS Y SERVICIOS.

7

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

FECHA :29/04/2016

DESCRIPCIÓN DE LAS HERRAMIENTAS USADAS

APLICACIÓNES: PARA BUSQUEDA Y EXPLOTACIÓN DE

VULNERABILIDADES

APLICACIONES ARMITAGE Y COBAL-TRIKE

(SON UN FRAMEWORK MULTIPLATAFORMA QUE ABSTRAE LAS TAREAS TÍPICAS DE UNA INTRUSIÓN)

OFRECEN UN ESQUEMA MODULAR DONDE COMBINAR E INTEGRAR DISTINTOS TIPOS DE EXPLOITS Y

HERRAMIENTAS DE ACCESO Y CONTROL DE EQUIPOS Y SERVICIOS COMPROMETIDOS.

INCLUYE TAMBIÉN MÓDULOS ADICIONALES PARA LAS FASES DE RASTREO Y ENUMERACIÓN, ADEMÁS DE

PODER INTEGRAR LA INFORMACIÓN PROPORCIONADA POR OTRAS HERRAMIENTAS COMO NMAP,

NESSUS, OPENVAS Y CUENTAN CON SU PROPIO CATALOGO DE EXPLOIT, ETC.)

8

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

FECHA :29/04/2016

DESCRIPCIÒN DE LAS HERRAMIENTAS USADAS

APLICACIÓNES: PARA BUSQUEDA Y EXPLOTACIÓN DE

VULNERABILIDADES

APLICACIÒN: NESUSS MANAGER

APLICACIÓN LÍDER EN LA DETECCIÓN DE GRAN ALCANCE, ESCANEADO Y FUNCIONES DE AUDITORÍA,

ESCÁNER DE VULNERABILIDADES DE MAYOR DESPLIEGUE EN EL MUNDO, CON AMPLIAS FUNCIONES DE

GESTIÓN DE LA VULNERABILIDAD Y DE COLABORACIÓN.

CONTINUAMENTE ACTUALIZADO CON INFORMACIÓN

AMENAZAS AVANZADAS, LAS VULNERABILIDADES DE DÍA CERO Y LOS NUEVOS TIPOS DE

CONFIGURACIONES DE CUMPLIMIENTO NORMATIVO.

•ESCANEO DE RED: HERRAMIENTAS DE GESTIÓN DE PARCHES, BYOD, CORTAFUEGOS Y SISTEMAS

VIRTUALIZADOS.

• ESCANEANDO LOS PUERTOS CON SU PROPIO ESCANEADOR DE PUERTOS PARA BUSCAR PUERTOS

ABIERTOS Y DESPUÉS INTENTAR VARIOS EXPLOITS PARA ATACARLO.

LAS PRUEBAS DE VULNERABILIDAD DISPONIBLES CUENTAN CON UNA LARGA LISTA DE PLUGINS

(EXPLOITS) QUE SON ACTUALIZADOS CONSTANTEMENTE QUE SON APLICADOS A LOS DIFERENTES

PROGRAMAS INSTALADOS EN LOS EQUIPOS

(JAVA, OFFICE, INTERNET EXPLORER, ETC)

WINDOWS MALWARE SCAN DETECTA COMPORTAMIENTO MAL INTENCIONADO POR PARTE DE VIRUS

QUE YA HAYAN AFECTADO EL SISTEMA OPERATIVO O ESTÉN POR EXPLOTAR O ACTIVARSE

AUDITA LOS PROCESOS DE WINDOWS LOS CUALES CUENTAN CON UN HASH UNICO COMPARANDO

Y AUTENTIFICANDO CON UNA AMPLIA LISTA DE LOS MISMOS., QUE NO SE ESTEN USANDO BOTNET

Y QUE ESTEN ENVIANDO INFORMACION A SERVIDORES MALICIOSOS.

DETECTAR Y CORREGIR POSIBLES DEFICIENCIAS EN LA SEGURIDAD DE LA RED ANTES DE QUE PUEDAN

SER EXPLOTADAS POR INTRUSOS.

PRUEBAS DE PENETRACIÓN INTEGRADO PARA EXPLOTAR LAS VULNERABILIDADES ENCONTRADAS POR

EL ESCÁNER MEDIANTE:

BASH DETECCIÓN SHELLSHOCK, ESCANER DE RED, PARCHE CON CREDENCIALES DE AUDITORIA,

WINDOWS MALWARE.

9

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

FECHA :29/04/2016

DESCRIPCIÒN DE LAS HERRAMIENTAS USADAS

APLICACIÓNES: PARA BUSQUEDA Y EXPLOTACIÓN DE

VULNERABILIDADES

MATRIZ DE RIESGOS INFORMÁTICOS:

SON UNA SERIE DE TABLAS QUE TIENEN LA FINALIDAD DE EXPONER LOS RIESGOS A LOS CUALES ESTÁ

EXPUESTA UNA ORGANIZACIÓN. PARA SU POSTERIOR ANÁLISIS

TABLA DE CLASIFICACIÓN Y VALORACIÓN DE “MAGNITUD DE DAÑO” DE LOS ELEMENTOS DE

INFORMACIÓN

(DATOS E INFORMACIÓN, SISTEMAS E INFRAESTRUCTURA Y PERSONAL)

TABLA DE PROBABILIDAD DE AMENAZAS

(ACTOS ORIGINADOS POR LA CRIMINALIDAD COMÚN Y MOTIVACIÓN POLÍTICA, SUCESO DE

ORIGEN FÍSICO Y SUCESOS DERIVADOS DE LA IMPERICIA, NEGLIGENCIA DE USUARIOS/AS Y

DECISIONES INSTITUCIONALES)

MATRIZ DE RIESGOS (DESGLOSE DE LOS RIESGOS Y CUANTIFICACIÓN DE LOS MISMO)

10

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

FECHA :29/04/2016

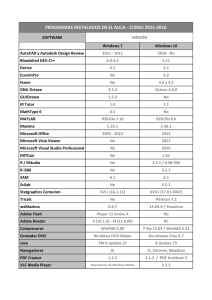

CLASIFICACIÒN DE LOS RIESGOS

INTERPRETACIÓN DE MATRIZ DE RIESGOS

TABLA DE CLASIFICACIÓN DE LOS RIESGOS DE ACUERDO A SU CRITICIDAD

LA MATRIZ PARA EL ANÁLISIS DE RIESGO ES EL PUNTO CLAVE EN ANALIZAR Y DETERMINAR LOS RIESGOS

EN EL MANEJO DE LOS DATOS E INFORMACIÓN DE LAS ORGANIZACIONES. LA MATRIZ NOS DARÁ UN

RESULTADO DETALLADO SOBRE LOS RIESGOS Y PELIGROS DE CADA RECURSO (ELEMENTO DE

INFORMACIÓN) DE LA INSTITUCIÓN, SINO UNA MIRADA APROXIMADA Y GENERALIZADA DE ESTOS.

FUNDAMENTO DE LA MATRIZ

LA MATRIZ LA BASÉ EN EL MÉTODO DE ANÁLISIS DE RIESGO CON UN GRAFO DE RIESGO, USANDO LA

FORMULA

RIESGO = PROBABILIDAD DE AMENAZA X MAGNITUD DE DAÑO

LA PROBABILIDAD DE AMENAZA Y MAGNITUD DE DAÑO PUEDEN TOMAR LOS VALORES Y CONDICIONES

RESPECTIVAMENTE

1 = INSIGNIFICANTE (INCLUIDO NINGUNA)

2 = BAJA

3 = MEDIANA

4 = ALTA

EL RIESGO, QUE ES EL PRODUCTO DE LA MULTIPLICACIÓN PROBABILIDAD

DE AMENAZA POR MAGNITUD DE DAÑO, ESTÁ AGRUPADO EN TRES

RANGOS, Y PARA SU MEJOR VISUALIZACIÓN, SE APLICA DIFERENTES

COLORES.

BAJO RIESGO = 1 – 6 (VERDE)

MEDIO RIESGO = 8 – 9 (AMARILLO)

ALTO RIESGO = 12 – 16 (ROJO)

*(ESTE APARTADO ESTÁ CONFORMADO POR HOJAS INDIVIDUALES QUE SERÁN ANEXADAS A

CONTINUACIÓN Y UNA SERÁ ENVIADA POR CORREO O USB)

11

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

FECHA :29/04/2016

CLASIFICACIÒN Y VALORACIÒN DE “MAGNITUD DE DAÑO” DE LOS ELEMENTOS DE

INFORMACIÒN.

INSTRUCCIONES: PARA CLASIFICAR Y VALORAR LOS ELEMENTOS DE INFORMACION, POR FAVOR LLENE LAS

3 TABLAS SIGUIENDO LOS SIGUIENTES PASOS:

PASO 1.- EN LA COLUMNA CLASIFICACION MARQUE CON UNA X, UNA O VARIAS DE LAS OPCIONES QUE

CORRESPONDEN A LA LISTA DE ELEMENTOS DE INFORMACIÒN (CUANDO NO APLIQUE PARA SU CASO, LAS

CASILLAS PUEDEN DEJARSE EN BLANCO)

PASO 2.- EN LA COLUMNA MAGNITUD DE DAÑO, MARQUE CON UNA X, LA MAGNITUD DE DAÑO QUE SUFRE

UN ELEMENTO DE INFORMACIÒN, QUE USTED CONSIDERA A LAA REALIDAD DE SU ORGANIZACIÓN, COMO

CONSECUENCIA DE UN IMPACTO CAUSADO POR UN ATAQUE EXITOSO.

EN RELACION AL IMPACTO CONSIDERE LAS SIGUIENTES POSIBILIDADES:

A.) SE PIERDE LA INFORMACION /CONOCIMIENTO

B.) TERCEROS PODRIAN TENER ACCESO A LA INFORMACION / CONOCIMIENTO.

C.) LA INFORMACION HA SIDO MANIPULADA O ESTA INCOMPLETA

D.) LA INFORMACION / CONOCIMIENTO O PERSONA NO ESTA ESTA DISPONIBLE

E.) HAY DUDAS ACERCA DE LA LEGITIMIDAD DE LA FUENTE DE LA INFORMACION.

PARA VALORAR LOS ELEMENTOS DE INFORMACION, POR FAVOR CONSIDERE LA SIGUIENTE ESCALA.

INSIGNIFICANTE

(NINGUNO)

BAJO

MEDIANO

ALTO

NO CAUSA NINGUN TIPO DE IMPACTO O DAÑO A LA ORGANIZACIÓN (NINGUNO EN CASO QUE EL

ELEMENTO SEA INEXISTENTE)

CAUSA DAÑO AISLADO, QUE NO PERJUDICA A NINGUN COMPONENTE DE LA ORGANIZACIÒN

PROVOCA LA DESARTICULACION DE UN COMPONENTE DE LA ORGANIZACIÓN, SI NO SE ATIENDE A

TIEMPO, A LARGO PLAZO PUEDE PROVOCAR LA DESARTICULACION DE LA ORGANIZACIÓN.

EN EL CORTO PLAZO DESMOVILIZA O DESARTICULA A LA ORGANIZACIÓN.

12

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

FECHA :29/04/2016

TABLA 1 DATOS E INFORMACION

CLASIFICACION

ELEMENTOS DE INFORMACION

MAGNITUD DE DAÑO

COSTO DE

CONFIDENCIAL,

PRIVADO,

SENSITIVO

DATOS E INFORMACION

OBLICACION

POR

LEY

/CONTRATO/

CONVENIO

RECUPERACION

(TIEMPO,

ECONIMICO,

MATERIAL

IMAGEN ETC)

INSIGNIFICANTE

(NINGUNO)

X

DOCUMENTOS INSITUTCIONALES

PROYECTOS PLANES EVACIONES INFORMES

ETC.

FINANZAS

SERVICIOS BANCARIOS

RR. HH

DIRECTORIO DE CONTACTOS

PRODUCTOS INSTITUCIONALES

CORREO ELECTRONICO

BAJO

MEDIANO

ALTO

X

X

X

BASES DE DATOS INTERNOS

BASES DE DATOS EXTERNOS

BASES DE DATOS COLABORATIVOS

PAGINA WEB INTERNA (INTRANET)

PAGINA WEB EXTERNA

RESPALDOS

INFRAESTRUCTURA PLANOS

INFORMATICA

BASES DE DATOS DE CONTRASEÑAS

DATOS E INFORMACIONNO

INSTITUCIONALES

NAVEGACION EN INTERNET

CHAT INTERNO

CHAT EXTERNO

LLAMADAS TELEFONICAS INTERNAS

LLAMADAS TELEFONICAS INTERNAS

X

X

X

X

X

X

X

X

X

X

TABLA 2 SISTEMAS E INFRAESTRUCTURA

ELEMENTOS DE INFORMACION

CLASIFICACION

MAGNITUD DE DAÑO

COSTO DE

SISTEMAS E INFRAESTRUCTURA

EQUIPOS DE RED CABLEADOS (ROUTER,

SWITCH, ETC)

EQUIPOS DE LA RED INALAMBRICA (ROUTER,

PUNTO DE ACCESO, ETC)

CORTAFUEGO

SERVIDORES

ACCESO

EXCLUSIVO

ACCESO

ILIMITADO

RECUPERACION

(TIEMPO,

ECONIMICO,

MATERIAL

IMAGEN ETC)

INSIGNIFICANTE

(NINGUNO)

BAJO

MEDIANO

X

X

ALTO

X

X

X

X

X

X

13

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

COMPUTADORAS

PORTATILES

PROGRAMAS DE ADMINISTRACION

PROGRAMAS DE MANEJO DE PROYECTOS

PROGRAMAS DE PRODUCCION DE DATOS

PROGRAMAS

DE

COMUNICACIÓN

(CORREO ELECTRONICO, CHAT, LLAMADAS,

ETC)

IMPRESORAS

MEMORIAS PORTATILES

PBX

(SISTEMAS

TELEFONIA

CONVENCIONAL)

CELULARES

EDIFICIOS, (OFICINAS, RECEPCION, SALA DE

ESPERA, SALA DE REUNION, BODEGA, ETC)

VEHICULOS

FECHA :29/04/2016

X

X

X

X

X

X

X

X

X

X

X

X

TABLA 3 PERSONAL

ELEMENTOS DE INFORMACION

PERSONAL

JUNTA DIRECTIVA

DIRECCION / COORDINACION

ADMINISTACION

PERSONAL TECNICO

RECEPCION

PILOTO/ CONDUCTOR

SOPORTE TECNICO INTERNO

SERVICIO DE LIMPIEZA DE PLANTA

SERVICIO DE LIMPIEZA EXTERNO

SERVICIO DE MENSAJERIA PROPIO

SERVICIO DE MENSAJERIA EXTERNO

CLASIFICACION

IMAGEN PUBLICA

DE ALTO PERFIL

INDISPENSABLE

PARA

FUNCIONAMIENTO

INSTITUCIONAL

PERFIL MEDIO

EXPERTO EN SU

AREA

PERFIL BAJO

NO INDISPENSABLE

PARA

FUNCIONAMIENTO

DE LA INSTITUCION.

MAGNITUD DE DAÑO

BAJO

INSIGNIFICANTE

(NINGUNO)

X

X

MEDIANO

X

X

X

X

X

X

X

X

14

ALTO

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

FECHA :29/04/2016

VALORACIÒN DE PROBABILIDAD DE AMENZAS

INSTRUCCIONES: A CONTINUACION SE PRESENTA 3 TABLAS QUE PERMITEN VALORAR LA PROBABILIDAD DE

AMENZA QUE PODRIAN CAUSAR PERJUICIO DE DISPONIBILIDAD, CONFIDENCIALIDAD, INTEGRIDAD, Y

AUTENTICIDAD DE LA INFORMACION O DE LOS DATOS INSTITUCIONALES.

PARA ELLO UTLICE LAS DIVISIONES DE LA COLUMNA PROBABILIDAD DE AMENAZA, MARCANDO CON UNA

“X” LA OPCIÒN QUE USTED CONSIDERE APLICABLE A SU ORGANIZACIÒN.

PARA DETERMINAR LA PROBABILIDAD DE AMENAZA, APOYESE EN LAS SIGUIENTES CONSIDERACIONES:

¿ CUAL ES EL INTERES O LA ATRACCIÒN POR PARTE DE INDIVIDUOS EXTERNOS, DE ATACARNOS?

CUALES SON LAS VULNERABILIDADES?

CUANTAS VECES YA HAN TRATADO DE ATACARNOS?

INSIGNIFICANTE

(NINGUNO)

BAJO

MEDIANO

ALTO

NO EXISTEN CONDICIONES QUE IMPLIQUEN RIESGO / ATAQUE

EXISTEN CONDICIONES QUE HACEN MUY LEJANA LA POSIBILIDAD DEL ATAQUE

EXISTEN CONDICIONES QUE HACEN POCO PROBABLE UN ATAQUE EN EL CORTO PLAZO PERO QUE

NO SON SUFICIONTES PARA EVITARLO EN EL LARGO PLAZO.

LA REALIZACION DEL ATAQUE ES INMINENTE. NO EXISTE CONDICIONES INTERNAS Y EXTERNAS QUE

IMPIDAN EL DESARROLLO DEL ATAQUE.

TABLA 1: ACTOS ORIGINADOS POR LA CRIMINALIDAD COMUN Y MOTIVACIÒN POLITICA

TIPO DE AMENAZA

ACTOS ORIGINADOS POR LA CRIMINALIDAD COMUN Y

MOTIVACIÒN POLITICA

ALLANAMIENTO (ILEGAL LEGAL)

PERSECUCIÒN (CIVIL, FISCAL, PENAL)

ORDEN DE SECUESTRO / DETENCION

SABOTAJE (ATAQUE FISICO Y ELECTRONICO)

DAÑOS POR VANDALISMO

EXTORSIÒN

FRAUDE / ESTAFA

ROBO / HURTO (FISICO)

ROBO / HURTO DE INFORMACION ELECTRONICA

INTRUSIÒN A RED INTERNA

INFILTRACIÒN

VIRUS / EJECUCIÒN NO AUTORIZADO DE PROGRAMAS

VIOLACION DE DERECHOS DE AUTOR

PROBABILIDAD DE AMENAZA

INSIGNIFICANTE

NINGUNA

BAJA

MEDIANA

ALTA

X

X

X

X

X

X

X

X

X

X

X

X

15

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

FECHA :29/04/2016

TABLA 2 SUCESOS DE ORIGEN FISICO

TIPO DE AMENAZA

PROBABILIDAD DE AMENAZA

SUCESOS DE ORIGEN FISICO

INCENDIO

INUNDACION / DESLAVE

SISMO

DAÑOS DEBIDO AL POLVO

FALTA DE VENTILACION

ELECTROMAGNETISMO

SOBRE CARGA ELECTRICA

FALLA DE CORRIENTE (APAGONES)

FALLA DE SISTEMA / DAÑO DISCO DURO

INSIGNIFICANTE

NINGUNA

BAJA

MEDIANA

ALTA

X

X

X

X

X

X

X

X

X

TABLA 3 SUCESOS DERIVADOS DE LA IMPERICIA, NEGLIGENCIA DE USUARIOS Y DECISIONES

INSTITUCIONALES.

TIPO DE AMENAZA

PROBABILIDAD DE AMENAZA

SUCESOS DERIVADOS DE LA IMPERICIA, NEGLIGENCIA DE

USUARIOS Y DECISIONES INSTITUCIONALES

FALTA DE INDUCCION, CAPACITACION, Y SENSIBILIDAD SOBRE

RIESGOS

MAL MANEJO DE SISTEMAS Y HERRAMIENTAS

UTILIZACION DE PROGRAMAS NO AUTORIZADOS Y SOFTWARE

PIRATAS

FALTA DE PRUEBAS DE SOFTWARE NUEVO CON DATOS

PRODUCTIVOS (EJ. INSTALACION DE NUEVOS PROGRAMAS SIN

RESPALDAR LOS DATOS ANTERIORMENTE)

PERDIDAD DE DATOS

INFECCION DE SISTEMAS A TRAVEZ DE UNIDADES PORTABLES SIN

ESCANEO

MANEJO INADECUADO DE DATOS CRITICOS

UNIDADES PORTABLES CON INFORMACION SIN CIFRADO

TRANSMISION NO CIFRADA DE DATOS CRITICOS

MANEJO INADECUADO DE CONTRASEÑAS (INSEGURAS, NO

CAMBIAR, COMPARTIDAS ETC)

COMPARTIR CONTRASEÑAS A TERCEROS NO AUTORIZADOS

TRANSMISION DE CONTRASEÑAS POR TELEFONO

EXPOSICION O EXTTRAVIO DE EQUIPOS, UNIDADES POR

ALMACENAMENTO

SOBREPASAR AUTORIDADES

FALTA DE DEFINICION DE PERFIL , PRIVILEGIOS Y RESTRICCIONES

DEL PERSONAL

FALTA DE MANTENIMIENTO FISICO (PROCESO, REPUESTO E

INSUMOS)

FALTA DE ACTUALIZACION DE SOFTWARE

FALLAS EN PERMISOS DE USUARIOS

ACCESO ELECTRONICO NO AUTORIZADO A SISTEMAS EXTERNOS

INSIGNIFICANTE

NINGUNA

BAJA

MEDIANA

ALTA

X

X

X

X

X

º

X

X

X

X

X

X

X

X

X

X

X

X

X

X

16

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

ACCESOS ELECTRONICO NO AUTORIZADO A SISTEMAS INTERNOS

RED CABLEADA EXPUESTA PARA EL ACCESO NO AUTORIZADO

RED INALAMBRICA EXPUESTA AL ACCESO NO AUTORIZADO

DEPENDENCIA A SERVICIO TECNICO EXTERNO

FALTA DE NORMAS Y REGLAS CLARAS (NO INSTITUCIONALIZAR EL

ESTUDIO DE LOS RIESGOS

FALTA DE MECANISMOS DE VERIFICACION DE NORMAS Y REGLAS

/ANALISIS INADECUADO DE DATOS DE CONTROL

AUSENCIA DE DOCUMENTACION

FECHA :29/04/2016

X

X

X

X

X

X

X

17

Datos e Información

Bases de datos internos

Respaldos

Datos e información no

institucionales

Navegación en Internet

Llamadas telefónicas internas

Documentos institucionales

(Proyectos, Planes,

Evaluaciones, Informes, etc.)

Página Web externa

Costo de recuperación (tiempo,

económico, material, imagen,

emocional)

Obligación por ley / Contrato /

Convenio

Confidencial, Privado, Sensitivo

x

Incendio

Inundación / deslave

Sismo

Polvo

Falta de ventilación

Electromagnetismo

Sobrecarga eléctrica

Falla de corriente (apagones)

Falla de sistema / Daño disco

duro

Falta de inducción, capacitación y

sensibilización sobre riesgos

Mal manejo de sistemas y

herramientas

Utilización de programas no

autorizados / software 'pirateado'

Falta de pruebas de software

nuevo con datos productivos

Perdida de datos

Infección de sistemas a través de

unidades portables sin escaneo

Manejo inadecuado de datos

críticos (codificar, borrar, etc.)

Unidades portables con

información sin cifrado

Transmisión no cifrada de datos

críticos

Manejo inadecuado de

contraseñas (inseguras, no

cambiar, compartidas, BD

Compartir contraseñas o permisos

a terceros no autorizados

Transmisión de contraseñas por

teléfono

Exposición o extravío de equipo,

unidades de almacenamiento, etc

Sobrepasar autoridades

Falta de definición de perfil,

privilegios y restricciones del

personal

Falta de mantenimiento físico

(proceso, repuestos e insumos)

Falta de actualización de software

(proceso y recursos)

Fallas en permisos de usuarios

(acceso a archivos)

Acceso electrónico no autorizado

a sistemas externos

Acceso electrónico no autorizado

a sistemas internos

Red cableada expuesta para el

acceso no autorizado

Red inalámbrica expuesta al

acceso no autorizado

Dependencia a servicio técnico

externo

Falta de normas y reglas claras

(no institucionalizar el estudio de

los riesgos)

Falta de mecanismos de

verificación de normas y reglas /

Análisis inadecuado de datos de

Ausencia de documentación

x

Violación a derechos de autor

x

Virus / Ejecución no autorizado de

programas

Página Web interna (Intranet)

Infiltración

Bases de datos colaborativos

Intrusión a Red interna

Bases de datos externos

Robo / Hurto de información

electrónica

x

Robo / Hurto (físico)

Correo electrónico

Fraude / Estafa

Productos institucionales

(Investigaciones, Folletos,

Fotos, etc.)

Extorsión

Directorio de Contactos

Daños por vandalismo

RR.HH

Sabotaje (ataque físico y

electrónico)

Servicios bancarios

Orden de secuestro / Detención

Finanzas

Persecución (civil, fiscal, penal)

x

Magnitud de Daño:

[1 =

Insignificante

2 = Bajo

3 = Mediano

4 = Alto]

Allanamiento (ilegal, legal)

Matriz_Analisis_Riesgo lleno

1_Datos

Matriz de Análisis de Riesgo

Clasificación

Probabilidad de Amenaza [1 = Insignificante, 2 = Baja, 3= Mediana, 4 = Alta]

Actos originados por la criminalidad común y motivación política

Sucesos de origen físico

Sucesos derivados de la impericia, negligencia de usuarios/as y decisiones institucionales

1

1

1

3

1

2

1

1

3

2

2

3

2

2

2

1

2

2

2

3

3

2

2

2

2

2

3

2

3

3

3

3

3

2

2

2

2

2

3

2

2

2

2

2

3

2

2

3

2

2

2

2

6

2

4

2

2

6

4

4

6

4

4

4

2

4

4

4

6

6

4

4

4

4

4

6

4

6

6

6

6

6

4

4

4

4

4

6

4

4

4

4

4

6

4

4

6

4

4

4

4

12

4

8

4

4

12

8

8

12

8

8

8

4

8

8

8

12

12

8

8

8

8

8

12

8

12

12

12

12

12

8

8

8

8

8

12

8

8

8

8

8

12

8

8

12

4

4

4

4

12

4

8

4

4

12

8

8

12

8

8

8

4

8

8

8

12

12

8

8

8

8

8

12

8

12

12

12

12

12

8

8

8

8

8

12

8

8

8

8

8

12

8

8

12

3

3

3

3

9

3

6

3

3

9

6

6

9

6

6

6

3

6

6

6

9

9

6

6

6

6

6

9

6

9

9

9

9

9

6

6

6

6

6

9

6

6

6

6

6

9

6

6

9

Infraestructura (Planes,

Documentación, etc.)

3

3

3

3

9

3

6

3

3

9

6

6

9

6

6

6

3

6

6

6

9

9

6

6

6

6

6

9

6

9

9

9

9

9

6

6

6

6

6

9

6

6

6

6

6

9

6

6

9

Informática (Planes,

Documentación, etc.)

Base de datos de Contraseñas

Chat interno

Chat externo

2

2

2

2

6

2

4

2

2

6

4

4

6

4

4

4

2

4

4

4

6

6

4

4

4

4

4

6

4

6

6

6

6

6

4

4

4

4

4

6

4

4

4

4

4

6

4

4

6

x

2

2

2

2

6

2

4

2

2

6

4

4

6

4

4

4

2

4

4

4

6

6

4

4

4

4

4

6

4

6

6

6

6

6

4

4

4

4

4

6

4

4

4

4

4

6

4

4

6

x

2

2

2

2

6

2

4

2

2

6

4

4

6

4

4

4

2

4

4

4

6

6

4

4

4

4

4

6

4

6

6

6

6

6

4

4

4

4

4

6

4

4

4

4

4

6

4

4

6

Llamadas telefónicas externas

Page 1

Allanamiento (ilegal, legal)

Persecución (civil, fiscal, penal)

Orden de secuestro / Detención

Sabotaje (ataque físico y

electrónico)

Daños por vandalismo

Extorsión

Fraude / Estafa

Robo / Hurto (físico)

Robo / Hurto de información

electrónica

Intrusión a Red interna

Infiltración

Virus / Ejecución no autorizado de

programas

Violación a derechos de autor

Incendio

Inundación / deslave

Sismo

Polvo

Falta de ventilación

Electromagnetismo

Falla de corriente (apagones)

Falla de sistema / Daño disco

duro

Falta de inducción, capacitación y

sensibilización sobre riesgos

Mal manejo de sistemas y

herramientas

Utilización de programas no

autorizados / software 'pirateado'

Falta de pruebas de software

nuevo con datos productivos

Perdida de datos

Infección de sistemas a través de

unidades portables sin escaneo

Compartir contraseñas o permisos

a terceros no autorizados

Transmisión de contraseñas por

teléfono

Exposición o extravío de equipo,

unidades de almacenamiento, etc

Sobrepasar autoridades

Falta de definición de perfil,

privilegios y restricciones del

personal

Falta de mantenimiento físico

(proceso, repuestos e insumos)

Falta de actualización de software

(proceso y recursos)

Fallas en permisos de usuarios

(acceso a archivos)

Acceso electrónico no autorizado

a sistemas externos

Acceso electrónico no autorizado

a sistemas internos

Red cableada expuesta para el

acceso no autorizado

Red inalámbrica expuesta al

acceso no autorizado

Dependencia a servicio técnico

externo

Falta de normas y reglas claras

(no institucionalizar el estudio de

los riesgos)

Falta de mecanismos de

verificación de normas y reglas /

Análisis inadecuado de datos de

1

1

1

3

1

2

1

1

3

2

2

3

2

2

2

1

2

2

2

3

3

2

2

2

2

2

3

2

3

3

3

3

3

2

2

2

2

2

3

2

2

2

2

2

3

2

2

3

Equipos de la red cableada

(router, switch, etc.)

x

4

4

4

4

12

4

8

4

4

12

8

8

12

8

8

8

4

8

8

8

12

12

8

8

8

8

8

12

8

12

12

12

12

12

8

8

8

8

8

12

8

8

8

8

8

12

8

8

12

Equipos de la red inalámbrica

(router, punto de acceso, etc.)

x

3

3

3

3

9

3

6

3

3

9

6

6

9

6

6

6

3

6

6

6

9

9

6

6

6

6

6

9

6

9

9

9

9

9

6

6

6

6

6

9

6

6

6

6

6

9

6

6

9

Cortafuego

x

4

4

4

4

12

4

8

4

4

12

8

8

12

8

8

8

4

8

8

8

12

12

8

8

8

8

8

12

8

12

12

12

12

12

8

8

8

8

8

12

8

8

8

8

8

12

8

8

12

Servidores

x

Programas de administración

(contabilidad, manejo de

personal, etc.)

Sistemas e Infraestructura

Costo de recuperación (tiempo,

económico, material, imagen,

emocional)

Acceso ilimitado

Acceso exclusivo

4

4

4

4

12

4

8

4

4

12

8

8

12

8

8

8

4

8

8

8

12

12

8

8

8

8

8

12

8

12

12

12

12

12

8

8

8

8

8

12

8

8

8

8

8

12

8

8

12

Computadoras

x

2

2

2

2

6

2

4

2

2

6

4

4

6

4

4

4

2

4

4

4

6

6

4

4

4

4

4

6

4

6

6

6

6

6

4

4

4

4

4

6

4

4

4

4

4

6

4

4

6

Portátiles

x

2

2

2

2

6

2

4

2

2

6

4

4

6

4

4

4

2

4

4

4

6

6

4

4

4

4

4

6

4

6

6

6

6

6

4

4

4

4

4

6

4

4

4

4

4

6

4

4

6

3

3

3

3

9

3

6

3

3

9

6

6

9

6

6

6

3

6

6

6

9

9

6

6

6

6

6

9

6

9

9

9

9

9

6

6

6

6

6

9

6

6

6

6

6

9

6

6

9

x

Magnitud de Daño:

[1 =

Insignificante

2 = Bajo

3 = Mediano

4 = Alto]

Celulares

Edificio (Oficinas, Recepción,

Sala de espera, Sala de

reunión, Bodega, etc.)

Vehículos

Page 1

Ausencia de documentación

Manejo inadecuado de

contraseñas (inseguras, no

cambiar, compartidas, BD

Sucesos de origen físico

Transmisión no cifrada de datos

críticos

Actos originados por la criminalidad común y motivación política

Unidades portables con

información sin cifrado

Clasificación

Manejo inadecuado de datos

críticos (codificar, borrar, etc.)

Matriz de Análisis de Riesgo

Sobrecarga eléctrica

Matriz_Analisis_Riesgo lleno

2_Sistemas

Probabilidad de Amenaza [1 = Insignificante, 2 = Baja, 3= Mediana, 4 = Alta]

Sucesos derivados de la impericia, negligencia de usuarios/as y decisiones institucionales

Programas de manejo de

proyectos

Programas de producción de

datos

Programas de comunicación

(correo electrónico, chat,

llamadas telefónicas, etc.)

Impresoras

x

2

2

2

2

6

2

4

2

2

6

4

4

6

4

4

4

2

4

4

4

6

6

4

4

4

4

4

6

4

6

6

6

6

6

4

4

4

4

4

6

4

4

4

4

4

6

4

4

6

Memorias portátiles

x

1

1

1

1

3

1

2

1

1

3

2

2

3

2

2

2

1

2

2

2

3

3

2

2

2

2

2

3

2

3

3

3

3

3

2

2

2

2

2

3

2

2

2

2

2

3

2

2

3

PBX (Sistema de telefonía

convencional)

x

1

1

1

1

3

1

2

1

1

3

2

2

3

2

2

2

1

2

2

2

3

3

2

2

2

2

2

3

2

3

3

3

3

3

2

2

2

2

2

3

2

2

2

2

2

3

2

2

3

Allanamiento (ilegal, legal)

Persecución (civil, fiscal, penal)

Orden de secuestro / Detención

Sabotaje (ataque físico y

electrónico)

Daños por vandalismo

Extorsión

Fraude / Estafa

Robo / Hurto (físico)

Robo / Hurto de información

electrónica

Intrusión a Red interna

Infiltración

Virus / Ejecución no autorizado de

programas

Violación a derechos de autor

Incendio

Inundación / deslave

Sismo

Polvo

Falta de ventilación

Electromagnetismo

Sobrecarga eléctrica

Falla de corriente (apagones)

Falla de sistema / Daño disco

duro

Falta de inducción, capacitación y

sensibilización sobre riesgos

Mal manejo de sistemas y

herramientas

Utilización de programas no

autorizados / software 'pirateado'

Falta de pruebas de software

nuevo con datos productivos

Perdida de datos

Infección de sistemas a través de

unidades portables sin escaneo

Manejo inadecuado de datos

críticos (codificar, borrar, etc.)

Unidades portables con

información sin cifrado

Transmisión no cifrada de datos

críticos

Manejo inadecuado de

contraseñas (inseguras, no

cambiar, compartidas, BD

Compartir contraseñas o permisos

a terceros no autorizados

Transmisión de contraseñas por

teléfono

Exposición o extravío de equipo,

unidades de almacenamiento, etc

Sobrepasar autoridades

Falta de definición de perfil,

privilegios y restricciones del

personal

Falta de mantenimiento físico

(proceso, repuestos e insumos)

Falta de actualización de software

(proceso y recursos)

Fallas en permisos de usuarios

(acceso a archivos)

Acceso electrónico no autorizado

a sistemas externos

Acceso electrónico no autorizado

a sistemas internos

Red cableada expuesta para el

acceso no autorizado

Red inalámbrica expuesta al

acceso no autorizado

Dependencia a servicio técnico

externo

Falta de normas y reglas claras

(no institucionalizar el estudio de

los riesgos)

Falta de mecanismos de

verificación de normas y reglas /

Análisis inadecuado de datos de

Ausencia de documentación

Personal

1

1

1

3

1

2

1

1

3

2

2

3

2

2

2

1

2

2

2

3

3

2

2

2

2

2

3

2

3

3

3

3

3

2

2

2

2

2

3

2

2

2

2

2

3

2

2

3

Junta Directiva

x

3

3

3

3

9

3

6

3

3

9

6

6

9

6

6

6

3

6

6

6

9

9

6

6

6

6

6

9

6

9

9

9

9

9

6

6

6

6

6

9

6

6

6

6

6

9

6

6

9

Dirección / Coordinación

x

3

3

3

3

9

3

6

3

3

9

6

6

9

6

6

6

3

6

6

6

9

9

6

6

6

6

6

9

6

9

9

9

9

9

6

6

6

6

6

9

6

6

6

6

6

9

6

6

9

Informática / Soporte técnico

interno

Perfil bajo, no indispensable para

funcionamiento institucional

Perfil medio, experto en su área

Imagen pública de alto perfil,

indispensable para funcionamiento

institucional

Matriz_Analisis_Riesgo lleno

3_Personal

Matriz de Análisis de Riesgo

Clasificación

Probabilidad de Amenaza [1 = Insignificante, 2 = Baja, 3= Mediana, 4 = Alta]

Actos originados por la criminalidad común y motivación política

Magnitud de Daño:

[1 =

Insignificante

2 = Bajo

3 = Mediano

4 = Alto]

Sucesos de origen físico

Sucesos derivados de la impericia, negligencia de usuarios/as y decisiones institucionales

Administración

x

3

3

3

3

9

3

6

3

3

9

6

6

9

6

6

6

3

6

6

6

9

9

6

6

6

6

6

9

6

9

9

9

9

9

6

6

6

6

6

9

6

6

6

6

6

9

6

6

9

Personal técnico

Recepción

x

2

2

2

2

6

2

4

2

2

6

4

4

6

4

4

4

2

4

4

4

6

6

4

4

4

4

4

6

4

6

6

6

6

6

4

4

4

4

4

6

4

4

4

4

4

6

4

4

6

Piloto / conductor

x

2

2

2

2

6

2

4

2

2

6

4

4

6

4

4

4

2

4

4

4

6

6

4

4

4

4

4

6

4

6

6

6

6

6

4

4

4

4

4

6

4

4

4

4

4

6

4

4

6

Soporte técnico externo

Servicio de limpieza de planta

Servicio de limpieza externo

Servicio de mensajería de

propio

Servicio de mensajería de

externo

Page 1

Fuente

Valoración

Escala

Ninguna

Baja

Mediana

Alta

1

2

3

4

Valor_min Valor_max

1

4

8

12

Lineas

3

6

9

16

x

1.0

1.1

1.2

1.3

1.4

1.5

1.6

1.8

1.8

1.9

2.0

2.1

2.2

2.3

2.4

2.5

2.6

2.7

2.8

2.9

3.0

3.1

3.2

3.3

3.4

3.5

3.6

3.7

3.8

3.9

Page 1

Umbral

Medio

Riesgo

7

y

7.0

6.4

5.8

5.4

5.0

4.7

4.4

4.0

3.9

3.7

3.5

3.3

3.2

3.0

2.9

2.8

2.7

2.6

2.5

2.4

2.3

2.3

2.2

2.1

2.1

2.0

1.9

1.9

1.8

1.8

Umbral

Alto

Riesgo

10.5

y

10.5

9.5

8.8

8.1

7.5

7.0

6.6

6.0

5.8

5.5

5.3

5.0

4.8

4.6

4.4

4.2

4.0

3.9

3.8

3.6

3.5

3.4

3.3

3.2

3.1

3.0

2.9

2.8

2.8

2.7

Fuente

4.0

Page 2

1.8

2.6

Matriz_Analisis_Riesgo lleno

Analisis_Factores

Etiqueta

Criminalidad y Político /

Datos e Información

Sucesos de origen físico

/ Datos e Información

Sucesos de origen físico

/ Sistemas e

Infraestructura

Sucesos de origen físico

/ Personal

Negligencia y

Institucional / Datos e

Información

Negligencia y

Institucional / Sistemas

e Infraestructura

Negligencia y

Institucional / Personal

X

1.769230769

Criminalidad y Político /

Criminalidad y Político /

Sistemas e

Personal

Infraestructura

1.769230769

1.769230769

2.111111111

2.111111111

2.111111111

2.346153846

2.346153846

2.346153846

Y

2.75

2.6

2.6

2.75

2.6

2.6

2.75

2.6

2.6

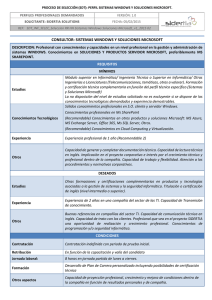

Análisis de Factores de Riesgo

Criminalidad y Político / Datos e Información

Criminalidad y Político / Sistemas e

Infraestructura

Magnitud de Daño

Criminalidad y Político / Personal

Sucesos de origen físico / Datos e

Información

Sucesos de origen físico / Sistemas e

Infraestructura

Sucesos de origen físico / Personal

Negligencia y Institucional / Datos e

Información

Negligencia y Institucional / Sistemas e

Infraestructura

Negligencia y Institucional / Personal

Umbral Medio Riesgo

Umbral Alto Riesgo

Probalidad de Amenaza

Página 1

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

INFORME EJECUTIVO

FECHA :29/04/2016

VLAN 10.0.6

HALLAZGOS ENCONTRADOS

IP

10.0.6.12

MAC ADRESS

00:1A:6B:5D:47:0C

HOST NAME

KOLIVERA

SISTEMA OPERATIVO

PUERTOS

CLOSED

PUERTOS ABIERTOS

Y

FILTRADOS

POSITIVO A

EXPLOTACIONES

MICROSOFT WINDOWS 7

1 CLOSED PORT

135/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

139/TCP OPEN NETBIOS-SSN MICROSOFT WINDOWS 98 NETBIOS-SSN

445/TCP OPEN MICROSOFT-DS MICROSOFT WINDOWS 10 MICROSOFT-DS

5357/TCP OPEN HTTP

MICROSOFT HTTPAPI HTTPD 2.0 (SSDP/UPNP)

995 FILTERED PORTS

NULO

0

SESIONES OBTENIDAS

RESUMEN Y RECOMENDACIÓN NESUSS

FACTOR DE RIESGO

SOLUCIÓN

DESCRIPCIÓN

FACTOR DE RIESGO

SOLUCIÓN

DESCRIPCIÓN

MEDIO

HACER CUMPLIR LA FIRMA DE MENSAJES EN LA CONFIGURACIÓN DEL

HOST. EN WINDOWS, ESTO SE ENCUENTRA EN LA CONFIGURACIÓN DE

DIRECTIVA 'SERVIDOR DE RED MICROSOFT: FIRMAR DIGITALMENTE LAS

COMUNICACIONES (SIEMPRE) ". EN LA SAMBA, EL AJUSTE SE LLAMA "LA

FIRMA DEL SERVIDOR '. VER TABLA "VER TAMBIÉN" ENLACES PARA OBTENER

MÁS DETALLES

FIRMA NO ES NECESARIA EN EL SERVIDOR SMB REMOTO. UN ATACANTE

REMOTO NO AUTENTICADO PUEDE APROVECHAR ESTO PARA REALIZAR

ATAQUES MAN-IN-THE-MIDDLE CONTRA EL SERVIDOR SMB

MEDIO

EN LA DIRECTIVA DE GRUPO PARA CAMBIAR EL AJUSTE DE "ACCESO DE RED:

MODELO DE SEGURIDAD Y RECURSOS COMPARTIDOS PARA CUENTAS

LOCALES" DE LOS "SÓLO INVITADO - USUARIOS LOCALES AUTENTICADOS

COMO INVITADO 'A' CLÁSICO - USUARIOS LOCALES AUTENTICADOS COMO

ELLOS MISMOS '. DESACTIVAR LA CUENTA DE INVITADO EN SU CASO. SI EL

DEMONIO SAMBA ESTÁ EN MARCHA, COMPRUEBE DE NUEVO LA

CONFIGURACIÓN DE SAMBA EN TORNO AL ACCESO DE USUARIO INVITADO

Y DESHABILITAR EL ACCESO PARA INVITADOS EN SU CASO

EL HOST REMOTO SE ESTÁ EJECUTANDO UNO DE LOS SISTEMAS OPERATIVOS

MICROSOFT WINDOWS O EL DEMONIO SAMBA. FUE POSIBLE ACCEDER A ÉL

COMO UN USUARIO INVITADO CON UNA CUENTA DE AZAR.

1

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

INFORME EJECUTIVO

FECHA :29/04/2016

VLAN 10.0.6

HALLAZGOS ENCONTRADOS

IP

10.0.6.16

MAC ADRESS

00: 1a: 6b: 5d: 52: fc

HOST NAME

ESTELA

SISTEMA OPERATIVO

PUERTOS

CLOSED

PUERTOS ABIERTOS

Y

FILTRADOS

POSITIVO A

EXPLOTACIONES

MICROSOFT WINDOWS 7 SP0 - SP1, WINDOWS SERVER 2008 SP1,

WINDOWS 8, OR WINDOWS 8.1 UPDATE 1

1 CLOSED PORT

135/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

139/TCP OPEN NETBIOS-SSN MICROSOFT WINDOWS 98 NETBIOS-SSN

445/TCP OPEN MICROSOFT-DS (PRIMARY DOMAIN: ADMINISTRACION)

554/TCP OPEN RTSP?

2869/TCP OPEN HTTP

MICROSOFT HTTPAPI HTTPD 2.0 (SSDP/UPNP)

5357/TCP OPEN HTTP

MICROSOFT HTTPAPI HTTPD 2.0 (SSDP/UPNP)

|_HTTP-SERVER-HEADER: MICROSOFT-HTTPAPI/2.0

|_HTTP-TITLE: SERVICE UNAVAILABLE

10243/TCP OPEN HTTP

MICROSOFT HTTPAPI HTTPD 2.0 (SSDP/UPNP)

|_HTTP-SERVER-HEADER: MICROSOFT-HTTPAPI/2.0

|_HTTP-TITLE: NOT FOUND

49152/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

49153/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

49154/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

49155/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

49158/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

49159/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

NULO

0

SESIONES OBTENIDAS

RESUMEN Y RECOMENDACIÓN NESUSS

FACTOR DE RIESGO

SOLUCIÓN

DESCRIPCIÓN

FACTOR DE RIESGO

SOLUCIÓN

MEDIO

HACER CUMPLIR LA FIRMA DE MENSAJES EN LA CONFIGURACIÓN DEL

HOST. EN WINDOWS, ESTO SE ENCUENTRA EN LA CONFIGURACIÓN DE

DIRECTIVA 'SERVIDOR DE RED MICROSOFT: FIRMAR DIGITALMENTE LAS

COMUNICACIONES (SIEMPRE) ". EN LA SAMBA, EL AJUSTE SE LLAMA "LA

FIRMA DEL SERVIDOR '.

FIRMA NO ES NECESARIA EN EL SERVIDOR SMB REMOTO. UN ATACANTE

REMOTO NO AUTENTICADO PUEDE APROVECHAR ESTO PARA REALIZAR

ATAQUES MAN-IN-THE-MIDDLE CONTRA EL SERVIDOR SMB

MEDIO

EN LA DIRECTIVA DE GRUPO PARA CAMBIAR EL AJUSTE DE "ACCESO DE RED:

MODELO DE SEGURIDAD Y RECURSOS COMPARTIDOS PARA CUENTAS

1

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

INFORME EJECUTIVO

FECHA :29/04/2016

VLAN 10.0.6

HALLAZGOS ENCONTRADOS

DESCRIPCIÓN

FACTOR DE RIESGO

SOLUCIÓN

DESCRIPCIÓN

LOCALES" DE LOS "SÓLO INVITADO - USUARIOS LOCALES AUTENTICADOS

COMO INVITADO 'A' CLÁSICO - USUARIOS LOCALES AUTENTICADOS COMO

ELLOS MISMOS '. DESACTIVAR LA CUENTA DE INVITADO EN SU CASO. SI EL

DEMONIO SAMBA ESTÁ EN MARCHA, COMPRUEBE DE NUEVO LA

CONFIGURACIÓN DE SAMBA EN TORNO AL ACCESO DE USUARIO INVITADO

Y DESHABILITAR EL ACCESO PARA INVITADOS EN SU CASO

EL HOST REMOTO SE ESTÁ EJECUTANDO UNO DE LOS SISTEMAS OPERATIVOS

MICROSOFT WINDOWS O EL DEMONIO SAMBA. FUE POSIBLE ACCEDER A ÉL

COMO UN USUARIO INVITADO CON UNA CUENTA DE AZAR

MEDIO

EL HOST REMOTO DE WINDOWS ESTÁ AFECTADO POR UNA

VULNERABILIDAD DE ELEVACIÓN DE PRIVILEGIOS EN EL ADMINISTRADOR DE

CUENTAS DE SEGURIDAD (SAM) Y LA AUTORIDAD DE SEGURIDAD LOCAL

(DIRECTIVA DE DOMINIO) (LSAD) PROTOCOLOS POR ACUMULACIÓN

INDEBIDA DE NEGOCIACIÓN NIVEL DE AUTENTICACIÓN A TRAVÉS DE

CANALES DE LLAMADA A PROCEDIMIENTO REMOTO (RPC). UN HOMBRE-ENEL-MEDIO ATACANTE PUEDE INTERCEPTAR LAS COMUNICACIONES ENTRE UN

CLIENTE Y UN SERVIDOR QUE ALOJA UNA BASE DE DATOS SAM PUEDE

APROVECHAR ESTO PARA FORZAR EL NIVEL DE AUTENTICACIÓN DE REBAJAR,

PERMITIENDO AL ATACANTE HACERSE PASAR POR UN USUARIO

AUTENTICADO Y ACCEDER A LA BASE DE DATOS SAM

EL HOST REMOTO DE WINDOWS ESTÁ AFECTADO POR UNA VULNERABILIDAD

DE ELEVACIÓN DE PRIVILEGIOS

2

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

INFORME EJECUTIVO

FECHA :29/04/2016

VLAN 10.0.6

HALLAZGOS ENCONTRADOS

IP

10.0.6.17

MAC ADRESS

60: 02: 92: b5: 7f: 15

HOST NAME

NOMINA-PC

SISTEMA OPERATIVO

PUERTOS

CLOSED

PUERTOS ABIERTOS

Y

FILTRADOS

POSITIVO A

EXPLOTACIONES

MICROSOFT WINDOWS 2008

1 CLOSED PORT

135/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

139/TCP OPEN NETBIOS-SSN MICROSOFT WINDOWS 98 NETBIOS-SSN

445/TCP OPEN MICROSOFT-DS MICROSOFT WINDOWS 10 MICROSOFT-DS

1801/TCP OPEN MSMQ?

2103/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

2105/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

2107/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

9080/TCP OPEN HTTP

MICROSOFT HTTPAPI HTTPD 2.0 (SSDP/UPNP)

|_HTTP-SERVER-HEADER: MICROSOFT-HTTPAPI/2.0

|_HTTP-TITLE: NOT FOUND

9081/TCP OPEN UNKNOWN

49152/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

49153/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

49154/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

49158/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

49159/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

49160/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

49161/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

NULO

0

SESIONES OBTENIDAS

RESUMEN Y RECOMENDACIÓN NESUSS

FACTOR DE RIESGO

SOLUCIÓN

DESCRIPCIÓN

MEDIO

EN LA DIRECTIVA DE GRUPO PARA CAMBIAR EL AJUSTE DE "ACCESO DE RED:

MODELO DE SEGURIDAD Y RECURSOS COMPARTIDOS PARA CUENTAS

LOCALES" DE LOS "SÓLO INVITADO - USUARIOS LOCALES AUTENTICADOS

COMO INVITADO 'A' CLÁSICO - USUARIOS LOCALES AUTENTICADOS COMO

ELLOS MISMOS '. DESACTIVAR LA CUENTA DE INVITADO EN SU CASO. SI EL

DEMONIO SAMBA ESTÁ EN MARCHA, COMPRUEBE DE NUEVO LA

CONFIGURACIÓN DE SAMBA EN TORNO AL ACCESO DE USUARIO INVITADO

Y DESHABILITAR EL ACCESO PARA INVITADOS EN SU CASO

EL HOST REMOTO SE ESTÁ EJECUTANDO UNO DE LOS SISTEMAS OPERATIVOS

MICROSOFT WINDOWS O EL DEMONIO SAMBA. FUE POSIBLE ACCEDER A ÉL

COMO UN USUARIO INVITADO CON UNA CUENTA DE AZAR

1

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

INFORME EJECUTIVO

FECHA :29/04/2016

VLAN 10.0.6

HALLAZGOS ENCONTRADOS

2

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

INFORME EJECUTIVO

FECHA :29/04/2016

VLAN 10.0.6

HALLAZGOS ENCONTRADOS

IP

10.0.6.19

MAC ADRESS

00:1A:6B:5D:48:06

HOST NAME

_________________

SISTEMA OPERATIVO

_________________

PUERTOS

CLOSED

ALL 1000 SCANNED PORTS ON 10.0.6.19 ARE FILTERED

PUERTOS ABIERTOS

Y

FILTRADOS

POSITIVO A

EXPLOTACIONES

NULO

0

SESIONES OBTENIDAS

1

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

INFORME EJECUTIVO

FECHA :29/04/2016

VLAN 10.0.6

HALLAZGOS ENCONTRADOS

IP

10.0.6.20

MAC ADRESS

00:1A:6B:5D:46:7A

HOST NAME

DELTORO

SISTEMA OPERATIVO

PUERTOS

CLOSED

PUERTOS ABIERTOS

Y

FILTRADOS

POSITIVO A

EXPLOTACIONES

MICROSOFT WINDOWS XP SP3

1 CLOSED PORT

135/TCP OPEN

139/TCP OPEN

445/TCP OPEN

1029/TCP OPEN

1801/TCP OPEN

2103/TCP OPEN

2105/TCP OPEN

2107/TCP OPEN

MSRPC

MICROSOFT WINDOWS RPC

NETBIOS-SSN MICROSOFT WINDOWS 98 NETBIOS-SSN

MICROSOFT-DS MICROSOFT WINDOWS XP MICROSOFT-DS

MSRPC

MICROSOFT WINDOWS RPC

MSMQ?

MSRPC

MICROSOFT WINDOWS RPC

MSRPC

MICROSOFT WINDOWS RPC

MSRPC

MICROSOFT WINDOWS RPC

NULO

0

SESIONES OBTENIDAS

RESUMEN Y RECOMENDACIÓN NESUSS

FACTOR DE RIESGO

SOLUCIÓN

DESCRIPCIÓN

FACTOR DE RIESGO

SOLUCIÓN

DESCRIPCIÓN

FACTOR DE RIESGO

SOLUCIÓN

CRITICO

ACTUALIZAR A UNA VERSIÓN DE WINDOWS QUE SE SOPORTA

ACTUALMENTE.

EL HOST REMOTO SE ESTÁ EJECUTANDO MICROSOFT WINDOWS XP. EL

APOYO A ESTE SISTEMA OPERATIVO DE MICROSOFT TERMINÓ 8 DE ABRIL DE

2014. LA FALTA DE APOYO IMPLICA QUE NO HAY NUEVOS PARCHES DE

SEGURIDAD PARA EL PRODUCTO SERÁN LIBERADOS POR EL VENDEDOR.

COMO RESULTADO, ES PROBABLE QUE CONTENGA LAS VULNERABILIDADES

DE SEGURIDAD. POR OTRA PARTE, MICROSOFT ES POCO PROBABLE PARA

INVESTIGAR O ACUSAR INFORMES DE VULNERABILIDADES

ALTO

PARA RESTRINGIR EL ACCESO EN WINDOWS, ABRA EL EXPLORADOR, HAGA

UN CLIC DERECHO SOBRE CADA ACCIÓN, VAYA A LA PESTAÑA

"COMPARTIR", Y HAGA CLIC EN 'PERMISOS

EL CONTROL REMOTO TIENE UNO O MÁS RECURSOS COMPARTIDOS DE

WINDOWS QUE SE PUEDE ACCEDER A TRAVÉS DE LA RED CON LAS

CREDENCIALES DADAS. EN FUNCIÓN DE LOS DERECHOS DE ASIGNACIÓN, QUE

PUEDE PERMITIR A UN ATACANTE LEER / ESCRIBIR DATOS CONFIDENCIALES

MEDIO

HACER CUMPLIR LA FIRMA DE MENSAJES EN LA CONFIGURACIÓN DEL HOST.

EN WINDOWS, ESTO SE ENCUENTRA EN LA CONFIGURACIÓN DE DIRECTIVA

'SERVIDOR DE RED MICROSOFT: FIRMAR DIGITALMENTE LAS

1

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

INFORME EJECUTIVO

FECHA :29/04/2016

VLAN 10.0.6

HALLAZGOS ENCONTRADOS

DESCRIPCIÓN

FACTOR DE RIESGO

SOLUCIÓN

DESCRIPCIÓN

FACTOR DE RIESGO

SOLUCIÓN

DESCRIPCIÓN

COMUNICACIONES (SIEMPRE) ". EN LA SAMBA, EL AJUSTE SE LLAMA "LA

FIRMA DEL SERVIDOR '. VER TABLA "VER TAMBIÉN" ENLACES PARA OBTENER

MÁS DETALLES

FIRMA NO ES NECESARIA EN EL SERVIDOR SMB REMOTO. UN ATACANTE

REMOTO NO AUTENTICADO PUEDE APROVECHAR ESTO PARA REALIZAR

ATAQUES MAN-IN-THE-MIDDLE CONTRA EL SERVIDOR SMB

MEDIO

EN LA DIRECTIVA DE GRUPO PARA CAMBIAR EL AJUSTE DE "ACCESO DE RED:

MODELO DE SEGURIDAD Y RECURSOS COMPARTIDOS PARA CUENTAS

LOCALES" DE LOS "SÓLO INVITADO - USUARIOS LOCALES AUTENTICADOS

COMO INVITADO 'A' CLÁSICO - USUARIOS LOCALES AUTENTICADOS COMO

ELLOS MISMOS '. DESACTIVAR LA CUENTA DE INVITADO EN SU CASO. SI EL

DEMONIO SAMBA ESTÁ EN MARCHA, COMPRUEBE DE NUEVO LA

CONFIGURACIÓN DE SAMBA EN TORNO AL ACCESO DE USUARIO INVITADO

Y DESHABILITAR EL ACCESO PARA INVITADOS EN SU CASO

EL HOST REMOTO SE ESTÁ EJECUTANDO UNO DE LOS SISTEMAS OPERATIVOS

MICROSOFT WINDOWS O EL DEMONIO SAMBA. FUE POSIBLE ACCEDER A ÉL

COMO UN USUARIO INVITADO CON UNA CUENTA DE AZAR

MEDIO

EN LA DIRECTIVA DE GRUPO PARA CAMBIAR EL AJUSTE DE "ACCESO DE RED:

MODELO DE SEGURIDAD Y RECURSOS COMPARTIDOS PARA CUENTAS

LOCALES" DE LOS "SÓLO INVITADO - USUARIOS LOCALES AUTENTICADOS

COMO INVITADO 'A' CLÁSICO - USUARIOS LOCALES AUTENTICADOS COMO

ELLOS MISMOS '. DESACTIVAR LA CUENTA DE INVITADO EN SU CASO. SI EL

DEMONIO SAMBA ESTÁ EN MARCHA, COMPRUEBE DE NUEVO LA

CONFIGURACIÓN DE SAMBA EN TORNO AL ACCESO DE USUARIO INVITADO

Y DESHABILITAR EL ACCESO PARA INVITADOS EN SU CASO

EL HOST REMOTO SE ESTÁ EJECUTANDO UNO DE LOS SISTEMAS OPERATIVOS

MICROSOFT WINDOWS O EL DEMONIO SAMBA. FUE POSIBLE ACCEDER A ÉL

COMO UN USUARIO INVITADO CON UNA CUENTA DE AZAR

2

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

INFORME EJECUTIVO

FECHA :29/04/2016

VLAN 10.0.6

HALLAZGOS ENCONTRADOS

IP

10.0.6.100

MAC ADRESS

00:1C:10:36:A6:4C

HOST NAME

CISCO-LINKSYS

SISTEMA OPERATIVO

_______________

PUERTOS

CLOSED

_______________

ALL 1000 SCANNED PORTS ON 10.0.6.100 ARE FILTERED

PUERTOS ABIERTOS

Y

FILTRADOS

POSITIVO A

EXPLOTACIONES

NULO

0

SESIONES OBTENIDAS

1

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

INFORME EJECUTIVO

FECHA :29/04/2016

VLAN 10.0.6

HALLAZGOS ENCONTRADOS

IP

10.0.6.200

MAC ADRESS

C8:D7:19:E7:A4:57

HOST NAME

CISCO-LINKSYS

SISTEMA OPERATIVO

_______________

PUERTOS

CLOSED

_______________

ALL 1000 SCANNED PORTS ON 10.0.6.200 ARE FILTERED

PUERTOS ABIERTOS

Y

FILTRADOS

POSITIVO A

EXPLOTACIONES

NULO

0

SESIONES OBTENIDAS

1

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

INFORME EJECUTIVO

FECHA :29/04/2016

VLAN 10.0.6

HALLAZGOS ENCONTRADOS

IP

MAC ADRESS

10.0.6.250

00: 22: CA: 00: FA: 76

HOST NAME

SISTEMA OPERATIVO

_______________

PUERTOS

CLOSED

_______________

PUERTOS ABIERTOS

Y

FILTRADOS

POSITIVO A

EXPLOTACIONES

NULO

0

SESIONES OBTENIDAS

1

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

INFORME EJECUTIVO

FECHA :29/04/2016

VLAN 10.0.7.X

HALLAZGOS ENCONTRADOS

IP

FOR 10.0.7.3

MAC ADRESS

MAC ADDRESS: 00:1A:6B:5D:46:69

HOST NAME

EDELATORRE

SISTEMA OPERATIVO

PUERTOS

CLOSED

PUERTOS ABIERTOS

Y

FILTRADOS

POSITIVO A

EXPLOTACIONES

ALL 1000 SCANNED PORTS ON 10.0.7.3 ARE FILTERED

NULO

0

SESIONES OBTENIDAS

1

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

INFORME EJECUTIVO

FECHA :29/04/2016

VLAN 10.0.7.X

HALLAZGOS ENCONTRADOS

IP

FOR 10.0.7.4

MAC ADRESS

00: 1A: 6B: 5D: 52: A4

HOST NAME

___________________

SISTEMA OPERATIVO

___________________

PUERTOS

CLOSED

PUERTOS ABIERTOS

Y

FILTRADOS

POSITIVO A

EXPLOTACIONES

ALL 1000 SCANNED PORTS ON 10.0.7.4 ARE FILTERED

NULO

0

SESIONES OBTENIDAS

1

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

INFORME EJECUTIVO

FECHA :29/04/2016

VLAN 10.0.7.X

HALLAZGOS ENCONTRADOS

IP

FOR 10.0.7.5

MAC ADRESS

00:25:11:A5:A1:EE

HOST NAME

MIGUEL

SISTEMA OPERATIVO

PUERTOS

CLOSED

PUERTOS ABIERTOS

Y

FILTRADOS

POSITIVO A

EXPLOTACIONES

SESIONES OBTENIDAS

WINDOWS SERVER 2008 R2, MICROSOFT WINDOWS EMBEDDED STANDARD

7, MICROSOFT WINDOWS PHONE 7.5 OR 8.0, MICROSOFT WINDOWS VISTA

SP0 OR SP1, WINDOWS SERVER 2008 SP1, OR WINDOWS 7, MICROSOFT

WINDOWS VISTA SP2, WINDOWS 7 SP1, OR WINDOWS SERVER 2008

1 CLOSED PORT

135/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

139/TCP OPEN NETBIOS-SSN MICROSOFT WINDOWS 98 NETBIOS-SSN

445/TCP OPEN MICROSOFT-DS MICROSOFT WINDOWS 10 MICROSOFT-DS

MAC ADDRESS: 00:25:11:A5:A1:EE (ELITEGROUP COMPUTER SYSTEM)

997 FILTERED PORTS

NULO

0

1

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

INFORME EJECUTIVO

FECHA :29/04/2016

VLAN 10.0.7.X

HALLAZGOS ENCONTRADOS

IP

10.0.7.6

MAC ADRESS

00:1A:6B:5D:47:07

HOST NAME

TCASTILLO

SISTEMA OPERATIVO

PUERTOS

CLOSED

PUERTOS ABIERTOS

Y

FILTRADOS

POSITIVO A

EXPLOTACIONES

SESIONES OBTENIDAS

MICROSOFT WINDOWS 7

989 CLOSED PORTS

135/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

139/TCP OPEN NETBIOS-SSN MICROSOFT WINDOWS 98 NETBIOS-SSN

445/TCP OPEN MICROSOFT-DS MICROSOFT WINDOWS 10 MICROSOFT-DS

1688/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

49152/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

49153/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

49154/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

49155/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

49156/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

49158/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

49160/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

NULO

0

RESUMEN Y RECOMENDACIÓN NESUSS

FACTOR DE RIESGO

SOLUCIÓN

DESCRIPCIÓN

FACTOR DE RIESGO

SOLUCIÓN

MEDIO

HACER CUMPLIR LA FIRMA DE MENSAJES EN LA CONFIGURACIÓN DEL

HOST. EN WINDOWS, ESTO SE ENCUENTRA EN LA CONFIGURACIÓN DE

DIRECTIVA 'SERVIDOR DE RED MICROSOFT: FIRMAR DIGITALMENTE LAS

COMUNICACIONES (SIEMPRE) ". EN LA SAMBA, EL AJUSTE SE LLAMA "LA FIRMA

DEL SERVIDOR '. VER TABLA "VER TAMBIÉN" ENLACES PARA OBTENER MÁS

DETALLES

FIRMA NO ES NECESARIA EN EL SERVIDOR SMB REMOTO. UN ATACANTE

REMOTO NO AUTENTICADO PUEDE APROVECHAR ESTO PARA REALIZAR

ATAQUES MAN-IN-THE-MIDDLE CONTRA EL SERVIDOR SMB

MEDIO

EN LA DIRECTIVA DE GRUPO PARA CAMBIAR EL AJUSTE DE "ACCESO DE RED:

MODELO DE SEGURIDAD Y RECURSOS COMPARTIDOS PARA CUENTAS

LOCALES" DE LOS "SÓLO INVITADO - USUARIOS LOCALES AUTENTICADOS

COMO INVITADO 'A' CLÁSICO - USUARIOS LOCALES AUTENTICADOS COMO

ELLOS MISMOS '. DESACTIVAR LA CUENTA DE INVITADO EN SU CASO. SI EL

DEMONIO SAMBA ESTÁ EN MARCHA, COMPRUEBE DE NUEVO LA

CONFIGURACIÓN DE SAMBA EN TORNO AL ACCESO DE USUARIO INVITADO

Y DESHABILITAR EL ACCESO PARA INVITADOS EN SU CASO

1

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

INFORME EJECUTIVO

FECHA :29/04/2016

VLAN 10.0.7.X

HALLAZGOS ENCONTRADOS

DESCRIPCIÓN

FACTOR DE RIESGO

SOLUCIÓN

DESCRIPCIÓN

FIRMA NO ES NECESARIA EN EL SERVIDOR SMB REMOTO. UN ATACANTE

REMOTO NO AUTENTICADO PUEDE APROVECHAR ESTO PARA REALIZAR

ATAQUES MAN-IN-THE-MIDDLE CONTRA EL SERVIDOR SMB.

MEDIO

MICROSOFT HA PUBLICADO UN CONJUNTO DE PARCHES PARA WINDOWS

VISTA, 2008, 7, 2008 R2, 2012, 8.1, 8.1 RT 2012 R2, Y 10

EL HOST REMOTO DE WINDOWS ESTÁ AFECTADO POR UNA VULNERABILIDAD

DE ELEVACIÓN DE PRIVILEGIOS EN EL ADMINISTRADOR DE CUENTAS DE

SEGURIDAD (SAM) Y LA AUTORIDAD DE SEGURIDAD LOCAL (DIRECTIVA DE

DOMINIO) (LSAD) PROTOCOLOS POR ACUMULACIÓN INDEBIDA DE

NEGOCIACIÓN NIVEL DE AUTENTICACIÓN A TRAVÉS DE CANALES DE LLAMADA

A PROCEDIMIENTO REMOTO (RPC).UN HOMBRE-EN-EL-MEDIO ATACANTE

PUEDE INTERCEPTAR LAS COMUNICACIONES ENTRE UN CLIENTE Y UN

SERVIDOR QUE ALOJA UNA BASE DE DATOS SAM PUEDE APROVECHAR ESTO

PARA FORZAR EL NIVEL DE AUTENTICACIÓN DE REBAJAR, PERMITIENDO AL

ATACANTE HACERSE PASAR POR UN USUARIO AUTENTICADO Y ACCEDER A LA

BASE DE DATOS SAM

2

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

INFORME EJECUTIVO

FECHA :29/04/2016

VLAN 10.0.7.X

HALLAZGOS ENCONTRADOS

IP

10.0.7.7

MAC ADRESS

00:1A:6B:5D:45:7B

HOST NAME

LPRESUEL

SISTEMA OPERATIVO

PUERTOS

CLOSED

PUERTOS ABIERTOS

Y

FILTRADOS

POSITIVO A

EXPLOTACIONES

SESIONES OBTENIDAS

MICROSOFT WINDOWS 7

1 CLOSED PORT

135/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

139/TCP OPEN NETBIOS-SSN MICROSOFT WINDOWS 98 NETBIOS-SSN

445/TCP OPEN MICROSOFT-DS MICROSOFT WINDOWS 10 MICROSOFT-DS

MAC ADDRESS: 00:1A:6B:5D:45:7B (UNIVERSAL GLOBAL SCIENTIFIC

INDUSTRIAL)

997 FILTERED PORTS

NULO

0

RESUMEN Y RECOMENDACIÓN NESUSS

FACTOR DE RIESGO

SOLUCIÓN

DESCRIPCIÓN

MEDIO

HACER CUMPLIR LA FIRMA DE MENSAJES EN LA CONFIGURACIÓN DEL

HOST. EN WINDOWS, ESTO SE ENCUENTRA EN LA CONFIGURACIÓN DE

DIRECTIVA 'SERVIDOR DE RED MICROSOFT: FIRMAR DIGITALMENTE LAS

COMUNICACIONES (SIEMPRE) ". EN LA SAMBA, EL AJUSTE SE LLAMA "LA FIRMA

DEL SERVIDOR '. VER TABLA "VER TAMBIÉN" ENLACES PARA OBTENER MÁS

DETALLES

FIRMA NO ES NECESARIA EN EL SERVIDOR SMB REMOTO. UN ATACANTE

REMOTO NO AUTENTICADO PUEDE APROVECHAR ESTO PARA REALIZAR

ATAQUES MAN-IN-THE-MIDDLE CONTRA EL SERVIDOR SMB.

1

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

INFORME EJECUTIVO

FECHA :29/04/2016

VLAN 10.0.7.X

HALLAZGOS ENCONTRADOS

IP

10.0.7.8

MAC ADRESS

00:25:11:AE:88:FB

HOST NAME

LCONTRERAS

SISTEMA OPERATIVO

PUERTOS

CLOSED

PUERTOS ABIERTOS

Y

FILTRADOS

POSITIVO A

EXPLOTACIONES

SESIONES OBTENIDAS

MICROSOFT WINDOWS 7|2008|8.1

989 CLOSED PORTS

135/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

139/TCP OPEN NETBIOS-SSN MICROSOFT WINDOWS 98 NETBIOS-SSN

445/TCP OPEN MICROSOFT-DS MICROSOFT WINDOWS 7 OR 10

MICROSOFT-DS

8093/TCP OPEN HTTP

INDY HTTPD 9.00.10

|_HTTP-FAVICON: UNKNOWN FAVICON MD5:

D827A8524C3BFEBFF676AF02C8A9797D

|_HTTP-GENERATOR: REMOBJECTS SDK FOR .NET {1}

| HTTP-METHODS:

|_ SUPPORTED METHODS: GET HEAD POST

|_HTTP-SERVER-HEADER: INDY/9.00.10

|_HTTP-TITLE: GREGHSRWLIB - REMOBJECTS SDK FOR .NET V1.0.2001.0

49152/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

49153/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

49154/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

49155/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

49158/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

49159/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

49160/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

NULO

0

RESUMEN Y RECOMENDACIÓN NESUSS

FACTOR DE RIESGO

SOLUCIÓN

DESCRIPCIÓN

FACTOR DE RIESGO

SOLUCIÓN

MEDIO

HACER CUMPLIR LA FIRMA DE MENSAJES EN LA CONFIGURACIÓN DEL

HOST. EN WINDOWS, ESTO SE ENCUENTRA EN LA CONFIGURACIÓN DE

DIRECTIVA 'SERVIDOR DE RED MICROSOFT: FIRMAR DIGITALMENTE LAS

COMUNICACIONES (SIEMPRE) ". EN LA SAMBA, EL AJUSTE SE LLAMA "LA FIRMA

DEL SERVIDOR '. VER TABLA "VER TAMBIÉN" ENLACES PARA OBTENER MÁS

DETALLES

FIRMA NO ES NECESARIA EN EL SERVIDOR SMB REMOTO. UN ATACANTE

REMOTO NO AUTENTICADO PUEDE APROVECHAR ESTO PARA REALIZAR

ATAQUES MAN-IN-THE-MIDDLE CONTRA EL SERVIDOR SMB

MEDIO

EN LA DIRECTIVA DE GRUPO PARA CAMBIAR EL AJUSTE DE "ACCESO DE RED:

MODELO DE SEGURIDAD Y RECURSOS COMPARTIDOS PARA CUENTAS

1

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

INFORME EJECUTIVO

FECHA :29/04/2016

VLAN 10.0.7.X

HALLAZGOS ENCONTRADOS

DESCRIPCIÓN

LOCALES" DE LOS "SÓLO INVITADO - USUARIOS LOCALES AUTENTICADOS

COMO INVITADO 'A' CLÁSICO - USUARIOS LOCALES AUTENTICADOS COMO

ELLOS MISMOS '. DESACTIVAR LA CUENTA DE INVITADO EN SU CASO. SI EL

DEMONIO SAMBA ESTÁ EN MARCHA, COMPRUEBE DE NUEVO LA

CONFIGURACIÓN DE SAMBA EN TORNO AL ACCESO DE USUARIO INVITADO

Y DESHABILITAR EL ACCESO PARA INVITADOS EN SU CASO

EL HOST REMOTO SE ESTÁ EJECUTANDO UNO DE LOS SISTEMAS OPERATIVOS

MICROSOFT WINDOWS O EL DEMONIO SAMBA. FUE POSIBLE ACCEDER A ÉL

COMO UN USUARIO INVITADO CON UNA CUENTA DE AZAR

2

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA

COL. SANTA ANA C.P 24050

TEST DE VULNERABILIDAD

INSTITUTO ELECTORAL DEL ESTADO DE QUINTANA ROO

INFORME EJECUTIVO

FECHA :29/04/2016

VLAN 10.0.7.X

HALLAZGOS ENCONTRADOS

IP

10.0.7.10

MAC ADRESS

6C: F0: 49: E0: F9: 9E

HOST NAME

FVILLANUEVA

SISTEMA OPERATIVO

PUERTOS

CLOSED

PUERTOS ABIERTOS

Y

FILTRADOS

POSITIVO A

EXPLOTACIONES

SESIONES OBTENIDAS

MICROSOFT WINDOWS 7

1 CLOSED PORT

135/TCP OPEN MSRPC

MICROSOFT WINDOWS RPC

139/TCP OPEN NETBIOS-SSN MICROSOFT WINDOWS 98 NETBIOS-SSN

445/TCP OPEN MICROSOFT-DS MICROSOFT WINDOWS 10 MICROSOFT-DS

997 FILTERED PORTS

NULO

0

RESUMEN Y RECOMENDACIÓN NESUSS

FACTOR DE RIESGO

SOLUCIÓN

DESCRIPCIÓN

FACTOR DE RIESGO

SOLUCIÓN

DESCRIPCIÓN

EXPLOTABLE

MEDIO

HACER CUMPLIR LA FIRMA DE MENSAJES EN LA CONFIGURACIÓN DEL

HOST. EN WINDOWS, ESTO SE ENCUENTRA EN LA CONFIGURACIÓN DE

DIRECTIVA 'SERVIDOR DE RED MICROSOFT: FIRMAR DIGITALMENTE LAS

COMUNICACIONES (SIEMPRE) ". EN LA SAMBA, EL AJUSTE SE LLAMA "LA FIRMA

DEL SERVIDOR '. VER TABLA "VER TAMBIÉN" ENLACES PARA OBTENER MÁS

DETALLES

FIRMA NO ES NECESARIA EN EL SERVIDOR SMB REMOTO. UN ATACANTE

REMOTO NO AUTENTICADO PUEDE APROVECHAR ESTO PARA REALIZAR

ATAQUES MAN-IN-THE-MIDDLE CONTRA EL SERVIDOR SMB.

MEDIO

EN LA DIRECTIVA DE GRUPO PARA CAMBIAR EL AJUSTE DE "ACCESO DE RED:

MODELO DE SEGURIDAD Y RECURSOS COMPARTIDOS PARA CUENTAS

LOCALES" DE LOS "SÓLO INVITADO - USUARIOS LOCALES AUTENTICADOS

COMO INVITADO 'A' CLÁSICO - USUARIOS LOCALES AUTENTICADOS COMO

ELLOS MISMOS '. DESACTIVAR LA CUENTA DE INVITADO EN SU CASO. SI EL

DEMONIO SAMBA ESTÁ EN MARCHA, COMPRUEBE DE NUEVO LA

CONFIGURACIÓN DE SAMBA EN TORNO AL ACCESO DE USUARIO INVITADO

Y DESHABILITAR EL ACCESO PARA INVITADOS EN SU CASO

EL HOST REMOTO SE ESTÁ EJECUTANDO UNO DE LOS SISTEMAS OPERATIVOS

MICROSOFT WINDOWS O EL DEMONIO SAMBA. FUE POSIBLE ACCEDER A ÉL

COMO UN USUARIO INVITADO CON UNA CUENTA

METASPLOIT (VERDADERO)

1

CALLE VERACRUZ NUMERO 26B INT. D

ENTRE ECUADOR Y PANAMA