PROYECTO FIN DE CARRERA Ingeniería de Telecomunicación

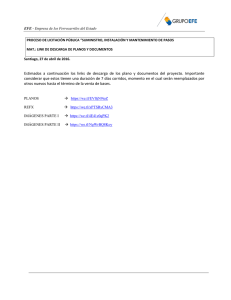

Anuncio