Integración de un metasistema de identidad en la

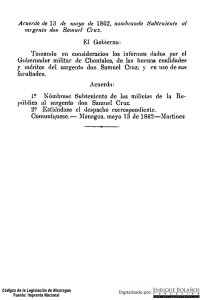

Anuncio