Informe - Escuela de Ingeniería Eléctrica

Anuncio

Universidad de Costa Rica

Escuela de Ingeniería Eléctrica

Facultad de Ingeniería

Generación del material para el curso IE0503

Por:

María Teresa Fuentes Chacón

Ciudad Universitaria Rodrigo Facio

Agosto, 2009

Generación del material para el curso IE0503

Por:

María Teresa Fuentes Chacón

Sometido a la Escuela de Ingeniería Eléctrica

de la Facultad de Ingeniería

de la Universidad de Costa Rica

como requisito parcial para optar por el grado de:

BACHILLER EN INGENIERÍA ELÉCTRICA

Aprobado por el Tribunal:

Ing. Roberto Rodríguez Rodríguez.

Profesor guía

Ing. Randolph Steinvorth Fdez.

Profesor lector

Ing. Gerardo Castro Jiménez.

Profesor lector

Dedicatoria

A mi padre José Fuentes cuyo ejemplo me ha

guiado aún después de su muerte.

A mi madre Carmen Chacón por sacricarse día

a día y brindarme todo lo necesario para mi

estudio, asi como mi hermano José Alberto.

A mi novio Edgar por su apoyo incondicional

en todo momento y a mis compañeros de carrera

que se convirtieron en grandes amigos y amigas

con los que viví alegrías y tistezas durante

todos estos años.

iii

Reconocimientos

A los profesores Dr. Randolph Steinvorth e Ing. Marco Vásquez. que realizaron la primera

descripción de la CPUCR y la documentación con conceptos aplicables a cualquier computador.

A todos los estudiantes que trabajaron previamente en las distintas descripciones de la

CPUCR.

Al profesor Dr. Lochi Yu por el material creado en el 2003 y que es mostrado con algunas

actualizaciones en el capítulo 1 asi como algunos laboratorios del capítulo 5.

iv

Índice General

Índice General

v

Índice de guras

vi

Índice de tablas

vii

1. Introducción

1

2. Generación del material para el Curso IE0503.

3

3. LATEX

5

1.1. Objetivo . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

1.1.1. Objetivos especícos . . . . . . . . . . . . . . . . . . . . . . . . . . .

1.2. Metodología . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

2.1. La CPUCR . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

2.1.1. Importancia de la CPUCR . . . . . . . . . . . . . . . . . . . . . . . .

3.1. Guía rápida para el uso de LATEX

3.1.1. Índices . . . . . . . . . . .

3.1.2. Figuras entre texto . . . .

3.1.3. Figuras fuera de texto . .

3.1.4. Tablas simples . . . . . . .

3.1.5. Tablas multicolumna . . .

3.1.6. Tablas multila . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

4. Conclusiones y recomendaciones

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

4.1. Conclusiones . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

4.2. Recomendaciones . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

1

1

2

3

3

5

6

6

7

7

8

8

9

9

10

Bibliografía

11

Anexos

15

A. Material del curso IE0503

15

B. Plantilla para proyectos

91

v

Índice de guras

3.1. Logo EIE entre texto a la izquierda. . . . . . . . . . . . . . . . . . . . . . . .

3.2. Logo EIE . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

vi

6

7

Índice de tablas

3.1. Descripcion de la tabla . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

3.2. Descripción de la tabla multicolumna . . . . . . . . . . . . . . . . . . . . . .

3.3. Descripción de la tabla multila . . . . . . . . . . . . . . . . . . . . . . . . .

vii

7

8

8

Resumen

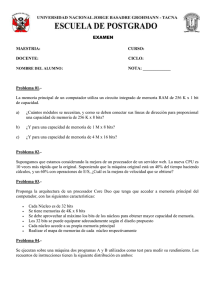

El presente proyecto se basa en la necesidad de actualizar la documentación existente para

el curso de Estructuras de Computadoras Digitales I, utilizando la herrramienta de edición

tipográca LATEX

El documento inicia con una reseña de la historia de las computadoras, seguido de una

introducción a la arquitectura de un computador y la descripcion del primer microprocesador

completamente diseñado en Costa Rica: la CPUCR. Luego en base a la CPUCR se ilustra la

programación de computadores en lenguaje ensamblador y el diseño de programas.

Finalmente se introducen los temas de jerarquías de memoria, algunos tipos de almacenamiento y sistemas de archivos para dar paso a una serie de ejercicios de laboratorio

resueltos para facilitar la comprensión de la materia por parte del estudiante.

viii

Capítulo 1

Introducción

Años atrás, en la Escuela de Ingeniería Eléctrica de la Universidad de Costa Rica se inició

el desarrollo de un CPU con nes didácticos, donde se exponían aspectos básicos de arquitectura y programación en ensamblador, con el paso del tiempo se han propuesto versiones

mejoradas y métodos de sintetización innovadores.

Contar con material actualizado y organizado ha sido una fuerte herramienta en las aulas

de escuelas, colegios y universidades; el curso de Estructuras de Computadores Digitales I

no es la excepción y la necesidad de actualizar la documentación existente se incrementaba

semestre tras semestre. Es por eso que se decidió actualizar el material del curso y preveer

futuras modicaciones utilizando el editor de tipografías LATEX que a su vez es un software

libre bajo licencia LPPL.

1.1.

Ob jetivo

Generar el material para el Curso IE0503.

1.1.1. Objetivos especícos

1. Aprender el correcto uso del lenguaje LATEX y utilizar este para la generación de toda

la documentación del proyecto.

2. Ordenar mediante parámetros de crecimiento arquitectónico las modicaciones que se

han realizado a la CPUCR a lo largo de la historia.

3. Generar el material para el curso IE0503 que incluya de una manera ordenada el crecimiento arquitectónico que tenido la CPUCR.

4. Desarrollar un conjunto de prácticas de laboratorio y ejemplos ilustrativos para desarrollar en el curso.

1

5. Incluir en el material temas referentes a arquitectura actual de microprocesadores,

puertos, sistemas de archivos, tecnología y organización de memorias y desarrollo de

sistemas secuenciales en lenguajes de descripción de hardware.

1.2.

Metodología

La elaboración del material para el curso IE0503 fue un proceso que constó de tres partes.

La primera, consistió el aprendizaje del lenguaje LATEX y la elaboración de una plantilla sobre

la cual se trabajó para generar el material.

En la segunda parte, se trabajó en la recopilación de información para actualizar datos,

asi como las modicaciones que ha sufrido la CPUCR.

Finalmente se logró unir una serie de ejercicios con su respectiva solución para que el

estudiante tenga una visión más amplia de como enfrentar problemas comunes propios del

tema del curso IE0503.

2

Capítulo 2

Generación del material para el Curso

IE0503.

2.1.

La CPUCR

2.1.1. Importancia de la CPUCR

La CPUCR se puede considerar como uno de los pilares centrales para la enseñanza en el

área de las estructuras de computadoras en la Escuela de Ingeniería Eléctrica de la Universidad de Costa Rica.

Cuenta con la particularidad de ser el primer microprocesador diseñado totalmente en

Costa Rica. Esto sin lugar a duda resulta ser un gran aporte académico, permitiendo el desarrollo didáctico mediante herramientas propias que pueden ser modicas de acuerdo a las

necesidades que se presenten y de esta forma no depender de trabajos de otras universidades

o incluso empresas.

Como el diseño arquitectónico de la CPUCR es muy simple, lo hace ideal para que los

estudiantes aprendan la estructura básica de un microprocesador y que de esta forma logren

comprender mejor otros circuitos más avanzados posteriormente.

La creación de este microprocesador ha producido el desarrollo de lenguajes de ensamblador para el mismo. El SIS es el primer simulador para la versión de la CPUCR de 6 bits y

es una herramienta muy utilizada en el curso de estructuras de computadoras para estudiar

su comportamiento. Otro aporte importante es que ayuda a entender cómo funcionan los

programas de compilación y cómo éstos son capaces de traducir de instrucciones simples a

lenguaje binario.

Se puede considerar que el mayor aporte que ha dejado la CPUCR es el haber abierto la

puerta para la creación de nuevos y diversos proyectos de investigación y desarrollo basados

en ella, llevando a un crecimiento de su diseño para tratar de que cada vez sea más robusto.

La versión de 8 bits conocida como CPUCR1 es resultado de un proyecto de graduación y

en estos momentos se trata de concretar una versión de 32 bits. Se pretenden así mismo

3

agregar funcionalidades que presentan los microprocesadores del mercado como por ejemplo

los multiregistros y los pipeline, y en una visión más a futuro se desea que el microprocesador

corra un sistema operativo propio basado en software libre.

Ya se comenzó a trabajar en nuevos compiladores que utilizan el diseño en sí de la CPUCR para simular los programas compilados, de esta forma se aprovecha más el trabajo de los

diseños realizados tanto en el curso como en los distintos proyectos de graduación.

Adicionalmente, una práctica muy empleada por grandes compañías es la validación de

diseños. Otro proyecto que ha surgido a raíz de la CPUCR es la implementación de un método de validación para la versión de 32 bits, el proyecto dio grandes frutos pero debido a que

este diseño no se ha consolidado completamente necesita ser completado en futuros proyectos.

Todos estos avances conllevan a otros más signicativos, esa ha sido la mecánica que ha

llevado al hombre a lograr cosas inimaginables, en el caso de la CPUCR no es la excepción,

porque quien lo podrá saber, es posible que en algunos años este documento se esté leyendo

un computador cuya unidad central sea una versión de la CPUCR.

4

Capítulo 3

LATEX

LATEX es un lenguaje de composición y producción tipográca, muy utilizado para la realización de trabajos técnicos, académicos y editoriales. Creado en 1984 por Leslie Lamport,

quien se basó en el código del programa conocido como TEX de Donald Knuth.

A diferencia de un procesador de texto común, un documento escrito en LATEX se basa

en la utilización de macros, los cuales son instrucciones que realizan todas las acciones que

le dan forma al cuerpo del trabajo. Existen instrucciones para enumerar las páginas, resaltar

texto, insertar guras, hacer diagramas, en n casi cualquier cosa que se pueda imaginar.

Para lograr esta gran diversidad de funciones se utilizan los llamados paquetes, que no son

más que extensiones al código original y que implementan nuevas funcionalidades.

La razón del por qué este lenguaje se ha hecho tan popular es que da un resultado impresionante en la calidad de los trabajos, cosa que no es posible lograr de la misma forma con

un procesador de texto.

Por otra parte libera al usuario de ciertas preocupaciones triviales a la hora de hacer

un documento escrito, por ejemplo los distintivos tipos de numeración en un proyecto de

graduación, la utilización de referencias a bibliografías, la numeración y titulado de guras

asi como de tablas, mediante el uso de instrucciones o comandos que el compilador de LATEX

interpreta haciendo todo el trabajo pesado.

Esta gran cantidad de funcionalidades y paquetes, hace que el aprendizaje de LATEX pueda

complicarse en gran forma. Sin embargo, todos los usuarios que lo ha utilizado concuerdan

en que una vez que se haya dominado los elementos básicos, se convierte en una poderosa

herramienta.

3.1.

ATEX

Guía rápida para el uso de L

Actualmente si buscamos en internet existen múltiples guias para el uso de LATEX , aca

se hará referencia a los detalles más relevantes para el uso de la plantilla elaborada.

5

Para realizar comentarios en LATEX se inicia la línea con el signo de porcentaje: %.

Si se desean agregar capítulos adicionales deben ser llamados desde el archivo plantilla.tex,

por ejemplo:

\include{5/Cap5}

Cabe resaltar que hay que crear el archivo ∗.tex que se incluirá e ingresar la ruta en

donde se encuentra el archivo sin la extensión: .tex.

3.1.1. Índices

Para introducir indices se utiliza el siguiente código:

% Indice General

\newpage{}

\begin{IndiceGeneral}

\tableofcontents

\end{IndiceGeneral}

% Indice de figuras

\newpage{}

\begin{IndiceDeFiguras}

\listoffigures

\end{IndiceDeFiguras}

% Índice de tablas

\newpage{}

\begin{IndiceDeTablas}

\listoftables

\end{IndiceDeTablas}

3.1.2. Figuras entre texto

Si se desea insertar guras es recomendable que estas estén en formato .jpg guardadas en

un carpeta cuya ruta se indicará para que LATEX pueda accesarla e insertarla en el documento

después de compilar.

Se utiliza el paquete floatflt.

\begin{floatingfigure}[r]{4.5cm}

\begin{center}

\includegraphics[scale=0.8]{./3/FigCap3/logoEIE.jpg}

\caption{Logo EIE entre texto a la izquierda.}

\label{fig:logoEIE}

\end{center}

\end{floatingfigure}

Figura 3.1: Logo EIE entre texto a la izquierda.

En el ejemplo anterior la r equivale a right o derecha por lo que la gura se introduce a la

derecha del texto, si la cambiamos por l de left o izquierda la gura se introducirá en el lado

contrario. Además, se puede indicar el espacio entre texto que de desea para la gura, para

el ejemplo dado se ha especicado 4,5 centímetros así como la escala de la gura respecto a

su tamaño original.

6

3.1.3. Figuras fuera de texto

De la misma manera que para guras entre texto, se utiliza el siguiente código para

insertar guras:

\begin{figure}[H]

\begin{center}

\includegraphics[width=0.3\textwidth]{./3/FigCap3/logoEIE.jpg}

\caption{Logo EIE}

\label{fig:logoEIE} %\ref{fig:logoEIE}

\end{center}

\end{figure}

Figura 3.2: Logo EIE

3.1.4. Tablas simples

Una tabla simple se puede elaborar mediante el siguiente código:

\begin{table}

\begin{center}

\begin{tabular}{|c|r|l|} \hline

Titulo1 & Titulo2 & Titulo3 \\ \hline

val1 & val2 & val3\\

val4 & val5 & val6 \\ \hline

\end{tabular}

\caption{Descripcion de la tabla}

\end{center}

\end{table}

Titulo1 Titulo2 Titulo3

val1

val2 val3

val4

val5 val6

Tabla 3.1: Descripcion de la tabla

Nótese que si se utiliza un pipe (|) se esta indicando que se trace la línea vertical. En

el ejemplo se utiliza: |c|r|l| lo cual indica que se trazaran las líneas externas e internas

verticales de la tabla que que el contenido será alineado al centro c, a la derecha r y a la

izquierda l. Cuando se desea trazar una línea horizontal es necesario escribir el comando

\hline

7

3.1.5. Tablas multicolumna

Una tabla que tenga varias columnas unidas se puede generar mediante el código mostrado a continuación y mediante el comando:

\multicolumn{cantidad de celdas}{alineación}{Contenido de las celdas}

\begin{table}

\begin{center}

\begin{tabular}{|l|c|r|}

\hline

\multicolumn{2}{|c|}{Une celdas 11 y 12} & Celda 13\\

\hline

Celda 21 & Celda 22 & Celda 23 \\

\hline

\multicolumn{3}{|c|}{Une celdas 31, 32 y 33} \\

\hline

\end{tabular}

\caption{Descripción de la tabla multicolumna}

\end{center}

\end{table}

Une celdas 11 y 12 Celda 13

Celda 21 Celda 22 Celda 23

Une celdas 31, 32 y 33

Tabla 3.2: Descripción de la tabla multicolumna

3.1.6. Tablas multila

Adicionalmente, algunas ocasiones es necesario unir diferentes las en una tabla, esto se logra mediante el comando: \multirow{cantidad de celdas}{tamaño}{Contenido de las celdas}

\begin{table}[H]

\begin{center}

\begin{tabular}{|l|c|r|}

\hline

\multirow{2}{*}{Celdas 11 y 21 unidas} & Celda 12 & \multirow{3}{3cm}{Celdas 13, 23 y 33} \\

\cline{2-2}

& \multirow{2}{*}{Celdas 22 y 32 unidas} & \\

\cline{1-1}

Celda 31 & & \\

\hline

\end{tabular}

\caption{Descripción de la tabla multifila}

\end{center}

\end{table}

Celdas 11 y 21 unidas

Celda 31

Celda 12

Celdas 13, 23 y

Celdas 22 y 32 unidas 33 unidas

Tabla 3.3: Descripción de la tabla multila

8

Capítulo 4

Conclusiones y recomendaciones

A continuación se enumeran las principales conclusiones obtenidas con la elaboración de

este documento:

4.1.

Conclusiones

I. La implementación del trabajo escrito haciendo uso del lenguaje LATEX fue exitosa,

a pesar de que la curva de aprendizaje para la manipulación de la herramienta y la

edición del material para el curso de Estructuras de Computadores Digitales I fue bastante lenta debido a la complejidad de LATEX para trabajar en detalles como guras,

tablas y variedad de símbolos, sin embargo, es muy utilizado en la edición de artículos

académicos y técnicos así como tesis, dado que la calidad tipográca que proporciona.

En adición cabe resaltar que se ha facilitado la posibilidad de futuros cambios en el

material del curso.

II. No fue posible tratar los temas correspondientes a la CPUCR2 y la CPUCR 3, la

primera debido a que la documentación está extraviada por lo que no se encuentra

disponible en la biblioteca, y para el caso de la CPUCR3 esta se encuentra aún bajo

desarrollo, por lo que su diseño y documentación están incompletos. Sin embargo se

pudo dar a conocer las diferencias entre la CPUCR0 y la CPUCR1 donde destaca el

paso de seis a ocho bits en el bus de datos, además el incremento de doce a dieciséis bits

en el bus de direcciones y la reducción de doce a once líneas de control al eliminarse la

señal WAIT por limitaciones en silicio.

III. Se logró recopilar y presentar la solución de diversas prácticas para el curso de Estructuras de Computadores Digitales I, donde se tratan tópicos correspondientes a

programación en ensamblador y análisis de mapas de memoria para la CPUCR.

9

4.2.

Recomendaciones

1. Se recomienda el uso de la herramienta para la elaboración de documentos y trabajos

nales.

2. Localizar la documentación perdida de la CPUCR multiregistro (CPUCR2) dado que

es un paso relevante en la historia de la evolución de la CPUCR.

3. Unir al documento del curso la documentación de la CPUCR3 en cuanto se tenga una

descripción completa.

10

Bibliografía

[1] Hamacher, C. - Organización de computadores, quinta edición, McGraw Hill, España,

2003.

[2] Hennessy, J. - Organización y diseño de computadores, segunda edicion, McGraw Hill,

España, 1995.

[3] Parhami, B. - Arquitectura de computadoras, primera edición, McGraw Hill, India, 2007.

[4] Stallings, W. - Organización y arquitectura de computadores, sétima edición, Prentice

Hall, España,2007.

[5] Insertar imágenes en Latex, http://valar.wordpress.com/2004/01/30/ imagenes-enlatex/.

[6] Manual

de

LaTeX,

Insertar

guras

en

un

documento,

http://es.wikibooks.org/wiki/Manual_ de_ LaTeX/Insertar_ guras_ en_ un_

documento.

[7] Manual sobre LaTeX, http://foro.simur.org/viewtopic.php?f=26t=166.

[8] Tips para usar Latex, http://www.fmat.cl/index.php?showtopic=6460.

[9] Insertar

mi

imagen

con

latex

donde

yo

quiera,

http://ajayu.memi.umss.edu.bo/latexman/weblog/insertar-mi-imagen-latex-dondeyo-quiera.

[10] Lopez, J.M. Grácos y color en LaTeX, http://metodos.fam.cie.uva.es/ latex/gracosycolor.pdf.

11

[11] Matthias Andreas. A Demonstration of the pdfpages Package, http://wwwhep2.fzu.cz/tex/texmf-dist/doc/latex/pdfpages/pdf-ex.pdf.

[12] Wikipedia, 64 bits, http://es.wikipedia.org/wiki/64_bits.

[13] Hurtado, Carlos. El n de la era de los MHz y el inicio de la era MultiCore,http://blogs.intel.com/latininsights/2007/07/el_ n_ de_ la_ era_ de_

los_ mhz_ y.php.

[14] Corporate Timeline,http://www.intel.com/museum/corporatetimeline/.

[15] Timeline of computing 2000-2009, http://en.wikipedia.org/wiki/Timeline_ of_ computing_ 2000-2009.

[16] Apple Product Timeline Map,http://www.scribd.com/doc/176946/Apple-ProductTimeline-Map.

[17] AMD's

History

of

us/assets/AMD_Evolution.pdf.

innovation,

http://breakfree.amd.com/en-

[18] Intel Core i7, http://en.wikipedia.org/wiki/Intel_Core_3.

[19] García, J.M. Informática para matemáticos, http://www.vc.ehu.es/campus/centros/farmacia/deptos-f/depme/temporal/infomate/infomate.htm.

[20] Rodríguez, Noelia. Conceptos avanzados de LaTeX,http://www.elrincondelprogramador.com/

default.asp?pag=articulos/leer.aspid=11.

[21] Pakin, Scott. The comprehensive LaTeX Symbol list,http://www.ctan.org/texarchive/info/symbols/comprehensive/symbols-a4.pdf.

[22] Botana,Raúl.

Tablas

tos/tablas/tablas.pdf.

en

Latex,

http://www.lug..uba.ar/

documen-

[23] Historia de los microprocesadores, http://iteso.mx/ miguelbaz/cursos/ arqcomp-200508/presentaciones/cpuhistory.pdf.

12

[24] http://www.icknowledge.com/trends/4004b.jpg.

[25] http://www.icknowledge.com/trends/8080B.jpg.

[26] http://poshiitabella.les.wordpress.com/2007/10/apple.jpg.

[27] http://www.cpu-world.com/CPUs/8086/die/L_Fujitsu-MBL8086-2.jpg.

[28] http://www.icknowledge.com/trends/8086_8088B1.jpg.

[29] http://www.cpu-galaxy.at/CPU/Intel %20CPU/8088-80286/Intel %2080286 %20sectionDateien/286 %20Core.jpg.

[30] http://www.cpu-world.com/CPUs/80386/die/L_Intel-A80386DX-25.jpg.

[31] http://i32.tinypic.com/2cd7sds.jpg.

[32] http://i32.tinypic.com/2lmnkh4.jpg.

[33] http://i32.tinypic.com/2lmnkh4.jpg.

[34] http://i26.tinypic.com/b5jo1x.jpg.

[35] http://i29.tinypic.com/mwuvm9.jpg.

[36] http://i26.tinypic.com/2vinh2r.jpg.

[37] http://i25.tinypic.com/29wweb4.jpg.

[38] http://muycomputer.com/les/264-10358-FOTO/Intel %20Xeon %208-core %202.jpg.

[39] http://i30.tinypic.com/2z3t0gg.jpg.

13

[40] http://i32.tinypic.com/ibmgk3.jpg.

[41] http://i25.tinypic.com/15f6sd5.jpg.

14

Anexo A

Material del curso IE0503

Material del curso Estructuras de computadores digitales generado con LATEX

!"#$%&"'(' '$ )*&+( ,"-(

!"#$%& '$ ()*$)+$,-& %."/,+"&

0&"#%/&' '$ ()*$)+$,-&

1&/$,+&% 2&,& $% "#,!3 ( 4546

!"#$%"$#&! '( )*+,$"&'*#(! -./."&0(! 1

!"#$# %&!'()*!+$)!$ ,-#)!.- /$0!1.-*+-2 3445

15

2.5.

Índice General

2.6.

Índice General

ii

Índice de guras

v

Índice de tablas

viii

1. Historia de las computadores

1

1.1.

Mecanismos primitivos de cálculo y sus inventores . . . . . . . . . . . . . . .

1.2.

Las Cinco Generaciones de Computadoras Modernas

5

1.2.1.

Primera Generación de Computadoras

. . . . . . . . . . . . . . . . .

5

1.2.2.

Segunda Generación de Computadoras

. . . . . . . . . . . . . . . . .

7

1.2.3.

Tercera Generación de Computadoras . . . . . . . . . . . . . . . . . .

8

1.2.4.

Cuarta generación de Computadoras

. . . . . . . . . . . . . . . . . .

9

1.2.5.

Quinta generación de Computadoras

. . . . . . . . . . . . . . . . . .

10

1.3.

Mercado de las PC-compatibles

. . . . . . . . . . . . . . . . . . . . . . . . .

11

1.4.

Breve reseña sobre los microprocesadores . . . . . . . . . . . . . . . . . . . .

12

2. La CPUCR

2.1.

2.2.

25

Arquitectura de un computador . . . . . . . . . . . . . . . . . . . . . . . . .

25

2.1.1.

Arquitectura de von Neumann . . . . . . . . . . . . . . . . . . . . . .

25

2.1.2.

Arquitectura de Harvard . . . . . . . . . . . . . . . . . . . . . . . . .

26

CPUCR: señales de control . . . . . . . . . . . . . . . . . . . . . . . . . . . .

27

2.2.1.

Bus de direcciones (A0 . . . A15 ) . . . . . . . . . . . . . . . . . . . . .

27

2.2.2.

Bus de datos (A0 . . . A7 )

. . . . . . . . . . . . . . . . . . . . . . . .

27

2.2.3.

Línea de reloj (RLJ ) . . . . . . . . . . . . . . . . . . . . . . . . . . .

28

2.2.4.

Línea de reposición (RP S ) . . . . . . . . . . . . . . . . . . . . . . . .

28

2.2.5.

Línea de Lectura/Escritura (L/E ) . . . . . . . . . . . . . . . . . . . .

28

2.2.6.

Línea de referencia a memoria (M )

. . . . . . . . . . . . . . . . . . .

28

2.2.7.

Línea de ciclo de búsqueda (CB )

. . . . . . . . . . . . . . . . . . . .

28

2.2.8.

Línea de ciclo de memoria (CM )

. . . . . . . . . . . . . . . . . . . .

29

2.2.9.

Línea de indicación de detenido (HALT ) . . . . . . . . . . . . . . . .

29

2.2.10. Línea de solicitud de interrupción (IN T ) . . . . . . . . . . . . . . . .

29

2.2.11. Línea de aceptación de interrupción (INTOK ) . . . . . . . . . . . . .

29

2.2.12. Línea de solicitud de acceso directo a la memoria (SDM A) . . . . . .

30

2.2.13. Línea de indicación de buses disponibles (BD ) . . . . . . . . . . . . .

30

2.3.

CPUCR: Memoria principal

. . . . . . . . . . . . . . . . . . . . . . . . . . .

30

2.4.

CPUCR: Registros internos

. . . . . . . . . . . . . . . . . . . . . . . . . . .

31

ii

El contador de programa (PC )

2.4.2.

El acumulador (A)

. . . . . . . . . . . . . . . . . . . . . . . . . . . .

32

2.4.3.

El registro de estado (S ) . . . . . . . . . . . . . . . . . . . . . . . . .

33

2.4.4.

El puntero de pila (P)

. . . . . . . . . . . . . . . . . . . . .

31

. . . . . . . . . . . . . . . . . . . . . . . . . .

35

CPUCR: Conjunto de instrucciones . . . . . . . . . . . . . . . . . . . . . . .

36

CPUCR: Modos de direccionamiento

40

. . . . . . . . . . . . . . . . . . . . . .

2.6.1.

Direccionamiento inmediato

. . . . . . . . . . . . . . . . . . . . . . .

41

2.6.2.

Direccionamiento absoluto . . . . . . . . . . . . . . . . . . . . . . . .

41

2.6.3.

Direccionamiento indirecto . . . . . . . . . . . . . . . . . . . . . . . .

42

2.6.4.

Direccionamiento relativo

. . . . . . . . . . . . . . . . . . . . . . . .

43

2.6.5.

Direccionamiento implícito . . . . . . . . . . . . . . . . . . . . . . . .

43

2.6.6.

Direccionamiento de acumulador

44

. . . . . . . . . . . . . . . . . . . .

3. Programación de computadores

45

3.1.

Diseño de programas

3.2.

Programación en lenguaje ensamblador . . . . . . . . . . . . . . . . . . . . .

46

3.2.1.

Simbología del lenguaje de máquina . . . . . . . . . . . . . . . . . . .

48

3.2.2.

Simbología para el ensamblador . . . . . . . . . . . . . . . . . . . . .

48

3.2.3.

Operaciones de control . . . . . . . . . . . . . . . . . . . . . . . . . .

51

3.2.4.

Lazos

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

52

3.2.5.

Comparaciones entre números . . . . . . . . . . . . . . . . . . . . . .

53

3.2.6.

Programación con índices

. . . . . . . . . . . . . . . . . . . . . . . .

54

3.2.7.

Subrutinas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

54

3.2.8.

Aritmética de Múltiple Precisión

57

3.2.9.

Punto Flotante

1

. . . . . . . . . . . . .

2.4.1.

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

4. Sistemas de almacenamiento de datos

4.1.

4.2.

4.3.

4.4.

Jerarquía de memorias

45

62

67

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

67

4.1.1.

Memoria Virtual

. . . . . . . . . . . . . . . . . . . . . . . . . . . . .

68

4.1.2.

Memoria Cache . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

70

4.1.3.

Memorias estáticas

. . . . . . . . . . . . . . . . . . . . . . . . . . . .

74

Características de los medios de almacenamiento . . . . . . . . . . . . . . . .

74

4.2.1.

Medios de almacenamiento . . . . . . . . . . . . . . . . . . . . . . . .

75

4.2.2.

Tiempos de operación

75

4.2.3.

Modos de acceso

4.2.4.

Alterabilidad

4.2.5.

Permanencia . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Tipos de memorias

. . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . .

76

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

78

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

78

79

4.3.1.

Memorias electrónicas de escritura y lectura

. . . . . . . . . . . . . .

79

4.3.2.

Memorias electrónicas dinámicas

. . . . . . . . . . . . . . . . . . . .

80

4.3.3.

Memorias electrónicas de solo lectura . . . . . . . . . . . . . . . . . .

82

4.3.4.

Memorias electrónicas borrables . . . . . . . . . . . . . . . . . . . . .

83

4.3.5.

Discos Flexibles . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

85

4.3.6.

Discos Duros

4.3.7.

El disco compacto . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Sistemas de archivos

4.4.1.

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

86

88

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

89

Sistema de archivos FAT . . . . . . . . . . . . . . . . . . . . . . . . .

89

iii

4.4.2.

Sistema de archivos NTFS . . . . . . . . . . . . . . . . . . . . . . . .

90

4.4.3.

Sistemas de archivos EXT2, EXT3 y EXT4

90

. . . . . . . . . . . . . .

5. Arquitectura de computadores y diseño de sistemas digitales

5.1.

5.2.

Arquitectura de computadores: aspectos relevantes . . . . . . . . . . . . . . .

6.2.

92

Segmentación (Pipelines) . . . . . . . . . . . . . . . . . . . . . . . . .

92

5.1.2.

Limitaciones de la segmentación . . . . . . . . . . . . . . . . . . . . .

94

5.1.3.

Computadoras con un conjunto de instrucciones complejo . . . . . . .

97

5.1.4.

Computadoras con un conjunto de instrucciones reducido . . . . . . .

97

5.1.5.

Superescalar . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

98

5.1.6.

Multiprocesadores . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

98

Índice de guras

1.1.

Abaco

. . . . . . . . . . . . . . . . . . . . . . . . . . .

99

1.3.

Blaise Pascal

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

2

5.2.1.

Lenguajes de descripción de hardware . . . . . . . . . . . . . . . . . .

99

1.4.

Maquina diferencial de Babbage . . . . . . . . . . . . . . . . . . . . . . . . .

2

5.2.2.

Verilog . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

99

1.6.

Maquina analítica . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

3

101

1.7.

Herman Hollerith . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

3

1.8.

George Boole

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

4

1.9.

Alan Turing . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

4

Diseño de sistemas digitales

6. Ejemplos y laboratorios

6.1.

92

5.1.1.

Programas ejemplo

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

101

6.1.1.

Operaciones de control . . . . . . . . . . . . . . . . . . . . . . . . . .

101

6.1.2.

Lazos

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

103

6.1.3.

Comparaciones entre números . . . . . . . . . . . . . . . . . . . . . .

106

6.1.4.

Subrutina abierta . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

108

6.1.5.

Subrutina cerrada . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

108

6.1.6.

Aritmética de Múltiple Precisión y en Punto Flotante . . . . . . . . .

112

Laboratorios . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

117

6.2.1.

Mapas de memoria

. . . . . . . . . . . . . . . . . . . . . . . . . . . .

117

6.2.2.

Programación CPUCR . . . . . . . . . . . . . . . . . . . . . . . . . .

121

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

1

1.10. Mark I . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

5

1.11. ENIAC . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

5

1.13. UNIVAC I . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

6

1.14. El transistor . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

8

1.15. Robert Noyce

8

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

1.16. Gordon Moore . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

8

1.17. Ley de Moore . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

9

1.19. Steve Wozniak . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

1.20. Computadora portátil Toshiba T1110

10

. . . . . . . . . . . . . . . . . . . . .

10

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

11

Bibliografía

135

1.21. Palm Pilot 1000

1.22. Procesador 4004 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

12

Anexos

138

1.23. Procesador 8080 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

13

A. Historia de las computadoras

138

1.24. Procesador 8086 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

14

1.25. Procesador 8088 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

15

1.26. Procesador 80286 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

16

1.27. Procesador 80386 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

17

1.28. Procesador 80486 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

18

1.29. Procesador Pentium I . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

18

1.30. Procesador Pentium Pro

1.31. Procesador Pentium II

. . . . . . . . . . . . . . . . . . . . . . . . . . . . .

19

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

20

1.32. Procesador Pentium III . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

21

1.33. Procesador Pentium IV . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

22

1.34. Procesador Itanium . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

23

1.35. Procesador Xeon

23

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

1.36. Procesador Pentium M . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

1.37. Procesador Dual Core

24

24

1.39. Procesador Core i7

2.1.

iv

23

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

1.38. Procesador Core 2 Duo . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

24

Estructura de un computador IAS . . . . . . . . . . . . . . . . . . . . . . . .

26

v

2.2.

Estructura de un computador Harvard

. . . . . . . . . . . . . . . . . . . . .

26

5.2.

Secuencia de instrucciones con riesgos de dependencia . . . . . . . . . . . . .

2.3.

CPUCR0

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

27

5.3.

Entradas a la ALU sin unidad de anticipación

. . . . . . . . . . . . . . . . .

95

2.4.

CPUCR1

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

27

5.4.

Entradas a la ALU con unidad de anticipación . . . . . . . . . . . . . . . . .

95

2.5.

Memoria de la CPUCR1

31

5.5.

2.6.

Registros y entradas/salidas de la CPUCR1

2.7.

Registro de estado (S)

2.8.

Código de instrución

2.9.

Direccionamiento inmediato

. . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . .

32

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

33

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

40

. . . . . . . . . . . . . . . . . . . . . . . . . . .

42

2.10. Direccionamiento absoluto . . . . . . . . . . . . . . . . . . . . . . . . . . . .

42

2.11. Direccionamiento relativo

43

2.12. Direccionamiento implícito

. . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . .

2.13. Direccionamiento de acumulador

44

Secuencia de instrucciones segmentada con burbujas insertadas para resolver

el riesgo de dependencia de datos. . . . . . . . . . . . . . . . . . . . . . . . .

5.6.

94

96

Secuencia de instrucciones segmentada con anticipación para resolver el riesgo

de dependencia de datos. . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

96

6.2.

Algoritmo para ordenar tres números en orden ascendente

6.1.

Localizaciones X, Y, Z, A, B y C

. . . . . . . . . .

102

. . . . . . . . . . . . . . . . . . . . . . . .

102

6.3.

Algoritmo para ejemplo de utilización de lazos . . . . . . . . . . . . . . . . .

105

6.4.

Combinaciones posibles de las banderas N, Z, C y V . . . . . . . . . . . . . .

107

108

. . . . . . . . . . . . . . . . . . . . . . . .

44

6.5.

Comparación de números . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

3.1.

Programación en ensamblador . . . . . . . . . . . . . . . . . . . . . . . . . .

47

6.6.

Ejemplo de subrutina cerrada

. . . . . . . . . . . . . . . . . . . . . . . . . .

109

3.2.

Almacenamiento de datos en memoria

50

6.7.

Subrutina para sumar dos números con PAL palabras de precisión . . . . . .

113

3.3.

Suma múltiple precisión. . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

58

6.8.

Algoritmo para una subrutina para multiplicación de dos números sin signo .

116

3.4.

Algoritmo para la multiplicación binaria de seis por tres

. . . . . . . . . . .

60

6.9.

Mapa de memoria para el laboratorio 1 . . . . . . . . . . . . . . . . . . . . .

118

3.5.

Representación en punto otante para la CPUCR

. . . . . . . . . . . . . . .

64

6.10. Mapa de memoria para el laboratorio 2 . . . . . . . . . . . . . . . . . . . . .

119

3.6.

algoritmo para suma de números en punto otante . . . . . . . . . . . . . . .

66

6.11. Diagrama de ujo para programa de laboratorio 2 . . . . . . . . . . . . . . .

121

6.12. Diagramas de ujo para práctica

. . . . . . . . . . . . . . . . . . . . . . . .

127

6.13. Circuito para solucionar ejercicio 5. . . . . . . . . . . . . . . . . . . . . . . .

130

. . . . . . . . . . . . . . . . . . . . .

4.1.

Jerarquía de memorias

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

68

4.2.

Memoria virtual . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

69

4.3.

Contenido de la memoria asociativa, memoria virtual. . . . . . . . . . . . . .

70

4.4.

Procesador, memoria cache y memoria principal . . . . . . . . . . . . . . . .

70

4.5.

Flujo para la operación de lectura en cache.

71

4.6.

Caches y conexiones externas del procesador Pentium III . . . . . . . . . . .

4.7.

Diagrama de transición de estados del protocolo MESI

. . . . . . . . . . . .

73

4.8.

Celda de una memoria SRAM . . . . . . . . . . . . . . . . . . . . . . . . . .

74

4.9.

Esquema de acceso aleatorio a una memoria

76

. . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . .

4.10. Esquema de acceso seudoaleatorio a una memoria

4.11. Esquema de acceso secuencial a una memoria

. . . . . . . . . . . . . . .

72

77

. . . . . . . . . . . . . . . . .

77

4.12. Diagrama de una celda de memoria . . . . . . . . . . . . . . . . . . . . . . .

79

4.13. Arreglo de memoria con direccionamiento coincidente . . . . . . . . . . . . .

80

4.14. Estructura completa de una memoria estática sencilla . . . . . . . . . . . . .

81

4.15. Estructura de una celda dinámica . . . . . . . . . . . . . . . . . . . . . . . .

81

4.16. Memoria dinámica sencilla . . . . . . . . . . . . . . . . . . . . . . . . . . . .

82

4.17. Memoria tipo ROM . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

83

4.18. Memoria tipo PROM . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

83

4.19. Memoria tipo EPROM . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

84

4.20. Dispositivo de almacenamiento USB tipo ash

84

. . . . . . . . . . . . . . . .

4.21. Estructura de un disco exible . . . . . . . . . . . . . . . . . . . . . . . . . .

85

4.22. Estructura interna de un disco duro

. . . . . . . . . . . . . . . . . . . . . .

87

4.23. Estructura y funcionamiento del disco compacto . . . . . . . . . . . . . . . .

88

4.24. Estructura de un sistema archivos FAT

. . . . . . . . . . . . . . . . . . . .

89

4.25. Estructura de un sistema archivos NTFS . . . . . . . . . . . . . . . . . . . .

90

4.26. Estructura de un sistema archivos EXT2 . . . . . . . . . . . . . . . . . . . .

91

5.1.

93

Ejecución de tres instrucciones sin segmentación y con segmentación . . . . .

vi

vii

Nomenclatura

←− (@0143) signica

Ciclo de reloj: es el equivalente a un período

tino. Así por ejemplo A

básico de la señal de reloj.

que el contenido de la localización @0143 se

copiará para que sea el nuevo contenido del

Índice de tablas

A: Acumulador

registro A. La operación de movimiento de

datos, deja el contenido de la fuente inal-

(A): se reere al contenido del acumulador.

terado. El contenido original del destino se

pierde y es sustituido por el contenido de la

2.1.

Signicado de los mnemotécnicos de la CPUCR

2.2.

Conjunto de instrucciones de la CPUCR

2.3.

Ejemplo de ejecución de instrucciones en CPUCR0

2.4.

Instrucciones de la CPUCR

3.1.

Prejos para diferentes bases . . . . . . . . . . . . . . . . . . . . . . . . . . .

50

3.2.

Código de caracteres para la CPUCR . . . . . . . . . . . . . . . . . . . . . .

51

3.3.

Operadores para el ensamblador . . . . . . . . . . . . . . . . . . . . . . . . .

52

3.4.

Representaciones en punto otante

63

6.1.

Comparaciones más usadas entre dos números

6.2.

6.3.

C: Bandera de acarreo

fuente.

↑:

. . . . . . . . . . . . . . . .

38

. . . . . . . . . . . . . . . . . . . .

39

CPU: Unidad Central de Procesamiento o

. . . . . . . . . . . . . .

40

Central Processing Unit por sus siglas en in-

. . . . . . . . . . . . . . . . . . . . . . . . . . .

41

gles.

. . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . .

107

Ejemplo de subrutinas abiertas

. . . . . . . . . . . . . . . . . . . . . . . . .

109

Ejemplo de macroinstrucciones

. . . . . . . . . . . . . . . . . . . . . . . . .

112

Desapilar. Toma un operando del tope

de la pila y lo transere a un registro, en

nuestro caso al acumulador A. Esta transferencia cambia el tope de la pila al siguiente

DI: Dirección de donde se obtiene la instruc-

operando.

ción.

↓: Apilar. Toma el contenido de un registro y

I: Bandera de interrupción

lo transere al tope de la pila. El contenido

del registro no se altera en la operación.

M: Dirección efectiva del operando.

N: Bandera de signo

∩:

Realiza la función lógica

∪:

Realiza la función lógica

∀:

Realiza la función lógica

”Y”

bit a bit

”O”

bit a bit

”O”

exclusiva

entre dos operandos.

P: Apuntador de pila

entre dos operandos.

PC: Contador de programa

S: Registro de estado

bit a bit entre dos operandos.

˜: Realiza el complemento a dos del operando.

V: Bandera de rebase

[XX]: Dirección del operando o del contenido

XX. [16] se reere a la localización de memo-

=⇒:

ria donde el número 16 está almacenado.

el programa. Normalmente, después que el

La echa de doble línea se utiliza para

representar secuencias de instrucciones en

computador ha tomado la instrucción de la

(XXXX):

Contenido

de

la

localización

localización DI, tomará la siguiente instruc-

XXXX, (0143) se reere al contenido de la

ción, por ejemplo, de la localización DI+2.

localización 0143.

Esta secuencia se representa por

=⇒

DI+2.

Sin embargo, si el programa se deriva de la

Z Bandera de cero

localización DI a la localización M, será indicado por

←−:

La echa de una línea representa la

operación copia y se utiliza para describir el

movimiento de datos entre la fuente y el des-

viii

ix

=⇒

M (léase como váyase a M).

para evitar errores.

En 1642, Blaise Pascal, hijo de un recolector de impuestos francés, inventó lo que llamó

calculadora numérica de rueda, para ayudar a su padre con sus labores. Esta caja rectangular

llamada Pascaline, usaba 8 perillas para sumar cifras de hasta 8 dígitos. Su instrumento uti-

Capítulo 1

lizaba la base de 10 para lograrlo. Si se movía una perilla diez lugares, o una vuelta completa,

movía un lugar la perilla siguiente: la cifra de las decenas, y así sucesivamente. Su principal

Historia de las computadores

limitación era que solamente podía sumar, además de que solamente Pascal podía repararlas,

sin mencionar que su costo era mayor que el de la mano de obra del personal sustituido.

Aquí se comenzó a ver las primeras señales de la tecnofobia, pues muchos matemáticos

temían ser reemplazados por las máquinas.

En 1694, Gottfried Wilhem von Leibniz, un lósofo y matemáti-

Recopilado por Lochi Yu

co alemán, mejoró el Pascaline creando una máquina capaz de

Actualizado Agosto 2009

multiplicar. Como su predecesor, éste funcionaba con perillas y

engranajes. Fue hasta 1820, cuando Charles Xavier Thomas de

Si el automóvil hubiera seguido la misma evolución que la computadora,

un Rolls Royce costaría hoy $100, rendiría un millón de millas por galón

de combustible, y explotaría una vez por año, matando a todos adentro.

Las computadoras están en todas las áreas de nuestras vidas cotidianas, ahora todo está

Colmar, un francés, inventó una calculadora mecánica capaz de

realizar las 4 operaciones aritméticas básicas. Llamado el Aritmómetro, podía sumar, restar, multiplicar y dividir. Con su gran

versatilidad, fue usado ampliamente hasta antes de la primera

guerra mundial.

tan computarizado que no podríamos vivir sin ellas. ¾Pero de dónde vino toda esta tecnología

Figura 1.3: Blaise Pascal

El comienzo verdadero de la computación, como la conocemos, fue

y hacia dónde va? Para entender mejor el impacto de las computadoras y apreciar su inu-

por un profesor inglés de matemáticas, Charles Babbage (1791-1871).

encia en nuestras vidas, es importante conocer su evolución.

Frustrado por los múltiples errores en los cálculos de la Sociedad Real

de Astronomía, exclamó: Deseo por Dios que estos cálculos fuera realizados por vapor!. Esto se debió a que el vapor se estaba utilizando

1.1.

Mecanismos primitivos de cálculo y sus inventores

como fuente de energía para la industria en esa época, pero con esto, se inició la era de automatización de computadoras. En 1812 Bab-

El ábaco emergió hace más de 5 mil años en Asia, y todavía se encuentra en uso, y puede

bage notó una armonía natural entre máquinas y las matemáticas: las

ser considerada la primera computadora. Permite a los usuarios realizar cómputos usando un

máquinas eran óptimas para ejecutar tareas repetidamente y sin er-

sistema de chas sobre alambres. Fue utilizado por los mercantes para realizar sus transac-

Figura

ciones. Pero el uso del papel y lápiz hizo que el ábaco perdiera su importancia.

Maquina

1.4:

ror; mientras que las matemáticas, particularmente la producción de

difer-

tablas matemáticas, requerían sencillamente de una repetición de pa-

encial de Babbage

El Ábaco

El valor asignado a cada cha no está determinado

por su forma o color, sino por su posición: una

cha en una posición particular tiene el valor de

1, en la siguiente línea, tendrá el valor de 10, y el

siguiente de 100. Entonces, dos chas colocadas en

la primera línea y otra en la siguiente dan el valor

de 12. Por este medio, se usan pocas chas para

representar números grandes.

Figura 1.1: Abaco

sos.

El problema se centró en la aplicar la habilidad de las máquinas a las necesidades de

las matemáticas. Su primer intento de resolver este problema fue en 1822, cuando propuso

una máquina que resolviera ecuaciones diferenciales, llamada Máquina Diferencial. Éste era

impulsada por vapor, era tan grande como un tren, y podía tener un programa almacenado y ejecutar cálculos e imprimir los resultados automáticamente. Luego de trabajar en la

máquina diferencial por 10 años, Babbage decidió trabajar sobre la primera computadora de

uso general, que le llamó la Máquina Analítica. La máquina analítica estaba dividida funcionalmente en dos grandes partes: una que ordenaba y otra que ejecutaba las órdenes. La

que ejecutaba las órdenes era una versión muy ampliada de la máquina de Pascal, mientras

que la otra era la parte clave. La innovación consistía en que el usuario podía, cambiando las

Más de 1000 años después del ábaco, no se logró mayor avance. Para los cálculos complejos, se requería múltiples personas realizando el mismo largo cálculo: esta redundancia era

1

especicaciones de control, lograr que la misma máquina ejecutara operaciones complejas,

diferentes de las hechas antes.

2

Además contaba con una sección en donde se recibían los datos para trabajar. La máquina

mente electrónica, que aplicara álgebra de Boole a la circuitería de la computadora. George

seguía las instrucciones dadas por la unidad de control, las cuales indicaban qué hacer con

Boole trabajó en la mitad del siglo 19, en una claricación del sistema binario de álgebra, que

los datos de entrada, para obtener luego los resultados deseados.

establecía que cualquier ecuación matemática podía asignarse como verdadera o falsa. Extendiendo este concepto a circuitos electrónicos en la forma de on u o (encendido o apagado).

Su asistente, Augusta Ada King, fue fundamental para

el diseño de esta máquina. Ayudó a revisar los planos, ase-

Atanaso y Berry desarrollaron la primera computadora completamente electrónica en 1940.

Su proyecto fue perdiendo sus fondos y eclipsado por otros desarrollos de otros cientícos.

gurar fondos del gobierno inglés, y comunicarle los datos

al público. También, su entendimiento de la máquina le

George Boole desarrollo su teoría tratando de describir la lógica con dos acciones básicas:

a) Acción 1 Y Acción 2.

b) Acción 1 O Acción 2.

Fue una curiosidad matemática por casi un siglo,

hasta que Claude Shannon en 1930 lo re-descubrió

cuando buscaba una manera de describir el comportamiento de circuitos digitales. Es un caso más

donde la investigación básica nutre a la investigación aplicada.

permitió crear las rutinas de instrucción que eran administradas a la computadora, haciéndola la primer prograFigura 1.6: Maquina analítica

madora de computadoras en el mundo. En los años 80s,

el Departamento de Defensa Estadounidense nombró un

lenguaje de programación como ADA, en su honor.

Su máquina impulsada por vapor, nunca fue construida, y se vería primitiva para nuestros

estándares actuales. No obstante, delineó los elementos básicos de la computadora de uso

general y fue un avance muy importante. Consistía en más de 50 mil componentes, desde

tarjetas perforadas, una memoria para 1000 números de hasta 50 dígitos decimales. También

Figura 1.8: George Boole

contenía un molino con una unidad de control que permitía el procesamiento de instrucciones en cualquier secuencia, y dispositivos de salida para producir los resultados impresos.

Babbage tomó la idea de tarjetas perforadas de Joseph-Marie Jacquard, que utilizó tarjetas

perforadas para controlar los patrones de los hilares.

Mientras tanto, en el Reino Unido, el matemático Alan Turing

(1912-1954) presentó en 1936 el trabajo On Computable Numbers,

donde describía un dispositivo hipotético, la máquina Turing, que pre-

En 1889, un inventor estadounidense, Herman Hollerith, también aplicó el concepto de

Jacquar para la computación. Su primer tarea fue de encontrar una manera más fácil de

computar el censo estadounidense. Los censos previos de 1880, tomaban cerca de 7 años

para contabilizar, y con su población creciente, se calculaba que tomaría unos 10 años para

contabilizar el siguiente censo. A diferencia de Babbage, donde utilizó tarjetas perforadas

para instruir a la máquina, Hollerith utilizó las tarjetas para almacenar información, que

posteriormente era administrada a otra máquina la cual los compilaba mecánicamente.

sagiaba las computadoras programables. La máquina Turing fue diseñada para efectuar operaciones lógicas, y podía leer, escribir o borrar símbolos escritos en cuadros en una cinta de papel. Este tipo de

máquina llegó a conocerse como una máquina de estados, debido a

que en cada paso del cómputo, la siguiente acción de la máquina era

comparada contra una lista de instrucciones de todos los estados posibles.

Figura

Turing

Cada perforación en una tarjeta representaba un número, y combinaciones de dos huecos representaban una letra. Se podían almacenar

hasta 80 variables en una tarjeta. En vez de 10 años, los datos del censo fueron contabilizados en solamente 6 semanas, con la máquina de

Hollerith. Además de su velocidad, las tarjetas servían como método

de almacenamiento y reducían los errores computacionales. Hollerith

fundó la Tabulating Machine Company en 1896, para vender su idea al

mundo de los negocios. En 1924 ser convirtió en la International Business Machines (IBM).

Figura 1.7: Herman

En los años siguientes, otros ingenieros lograron otros avances. Van-

Hollerith

nevar Bush desarrolló en 1931 una calculadora para resolver ecuaciones

diferenciales. La máquina permitió resolver ecuaciones diferenciales complejas que apremiaban por mucho tiempo los cientícos y matemáticos. La máquina era grande y compleja,

difícil de utilizar, pues cientos de perillas eran requeridas para representar los números y las

relaciones entre ellas. Para eliminar estas molestias, John V. Atanoso, profesor del Iowa

State College y su estudiante de posgrado, Clior Berry, imaginaron una computadora total-

3

4

1.9:

Alan

1.2.

Las Cinco Generaciones de Computadoras Modernas

En la mitad de los 40s, John von Neumann se unió al equipo de la Universidad de Pennsylvania, formulando conceptos de diseño de computadoras que permanecieron centrales a

1.2.1.

Primera Generación de Computadoras

la ingeniería en computación por los siguientes 40 años. Von Neumann junto a los Eckert y

(1945-1956)

Mauchly, diseñaron el EDVAC, Electronic Discrete Variable Automatic Computer en 1945

Con el inicio de la Segunda Guerra Mundial, los gobiernos buscaron desarrollar computa-

permitía parar la computadora en cualquier punto y reiniciar, permitiendo mayor versatili-

doras para explotar su importancia estratégica potencial. Esto aumentó el nanciamiento de

dad a la programación de computadoras. El elemento clave en la arquitectura era la unidad

los proyectos de desarrollo de proyectos y aceleró el progreso tecnológico. En 1941, Konrad

de procesamiento central, que permitía que todas las funciones de la computadora fueran

Zuse, ingeniero alemán, desarrolló la computadora Z3, para diseñar aviones y misiles. La Z3

coordinadas por una misma fuente.

con suciente memoria para almacenar un programa y los datos. Esta memoria almacenada

utilizaba perforaciones en lm y el sistema de numeración binario, basados en 1s y 0s en vez

del sistema de numeración decimal. Las fuerzas aliadas hicieron más esfuerzo, y en 1943, los

británicos completaron una computadora para descifrar códigos secretos, llamado Colossus.

El problema era que no era una computadora de uso general, sino para decodicar mensajes

alemanes secretos. Luego, fue mantenida en secreto hasta décadas luego de la guerra.

Del lado americano, Howard H. Aiken, ingeniero de

Harvard trabajando para la IBM, produjo una calculadora totalmente electrónica en 1944. El objetivo de esta era

crear tablas balísticas para la Marina Estadounidense.

Era tan grande como media cancha de fútbol y tenía

500 millas de alambrados. El Harvard-IBM Automatic Sequence Controlled Calculator, o Mark I, era una

computadora electrónica de relevadores. Usaba señales

electromagnéticas para mover las partes mecánicas. La

máquina era lenta (duraba 3 a 5 segundos por cálculo)

Figura 1.10: Mark I

e inexible (en que la secuencias de cálculos no podían

cambiar), pero podía ejecutar aritmética básica así como ecuaciones complejas. Podía realizar

las 4 operaciones básicas, y subrutinas para las funciones trigonométricas y logarítmicas.

En 1951, el Universal Automatic Computer, UNIOtra computadora desarrollada por motivos de la guer-

VAC I, construida por Remington Rand (la cual adquir-

ra fue la Electronic Numerical Integrator and Computer

ió la empresa de Eckert y Mauchly), fue de las primeras

(ENIAC), producida entre el gobierno estadounidense y

computadoras disponibles comercialmente para permi-

la Universidad de Pennsylvania. Consistía en 18 mil tu-

tir utilizar estos avances. Uno de los primeros logros

bos al vacío, 70 mil resistencias, 5 millones de uniones

fue que predijo el ganador de la elección presidencial

soldadas en un área de 167 metros cuadrados, y la com-

de 1952 en EEUU, Dwight D. Eisenhower.

putadora consumía 160 KW de potencia eléctrica. Desarrollada por John Presper Eckert y John W. Mauchly,

Figura 1.13: UNIVAC I

el ENIAC sí era una computadora de uso general, 1000

veces más rápida que la Mark I.

La IBM comenzó a fabricar computadoras hasta después de 1950. Previamente solo estaba

Figura 1.11: ENIAC

en el negocio de las tarjetas perforadas y automatización en la empresa. Introdujo su computadora IBM 701 en 1952 y eventualmente se vendieron 19 unidades. Mucha gente pensaba

Realizaba saltos condicionales y era programable por medio de cables e interruptores, y

que el mercado era muy limitado para estas máquinas altamente especializadas.

la información era administrado por medio de tarjetas perforadas (se duraba entre media

hora y un día entero). En 1949 calculó el valor de la constante p con 2037 decimales, lo

cual requirió de 70 horas. Como , entre otras cosas, la máquina iba a reemplazar a un grupo

de matemáticas que hacía cómputos numéricos para una ocina especializada del gobierno

estadounidense, tomó el nombre de ellas: computadoras.

5

6

Fue el programa almacenable y el lenguaje de programación

que le dio a las computadoras la exibilidad para nalmente ser

efectivos y productivos para el uso empresarial. El concepto de

tener un programa almacenado signicaba que las instrucciones

para una función en particular, que estaban dentro de la memoLa primera generación de computadoras era caracterizado por el

ria, podían ser rápidamente sustituidas por otro grupo de instruc-

hecho de que las instrucciones de operación eran hechas a la medida

ciones (otro programa) para efectuar otra función. Una computa-

para tareas especícas, donde la computadora iba a ser utilizada.

dora podía imprimir recibos a clientes y minutos después dis-

Cada computadora tenía un programa en lenguaje de máquina que

eñar productos o calcular pagos. Lenguajes más sosticados de

indicaba su modo de operación. Esto hacía que fuera difícil de pro-

alto nivel como COBOL (Common Business Oriented Language) y FORTRAN (Formula

gramar y limitaba su versatilidad y velocidad. Otras características

Translator) entraron en uso en este tiempo, y se han expandido hasta hoy. Estos lenguajes

distintivas era que utilizaban tubos al vacío, consumiendo mucho es-

reemplazaron el código binario del lenguaje de máquina con palabras, oraciones y fórmulas

pacio, potencia y mantenimiento, pues se quemaban frecuentemente,

matemáticas, haciendo fácil la programación de la computadora. Se crearon nuevos tipos de

obligando a una inspección lenta de todos los tubos.

carreras (programador, analista de sistemas) y toda la industria del software empezó con la

Figura 1.14: El transistor

segunda generación de computadoras.

1.2.2.

Segunda Generación de Computadoras

(1956-1963)

1.2.3.

Tercera Generación de Computadoras

(1964-1971)

En 1948, la invención del transistor cambió radicalmente el desarrollo de las computadoras. Éste reemplazó los tubos al vacío, en televisores, radios y computadoras. Como resultado, toda la maquinar-

En 1964 Digital Equipment Corporation (DEC) mostró su PDP-8, la

ia electrónica ha estado miniaturizándose desde entonces. El tran-

primera minicomputadora comercial. Fue todo un logro en cuanto al cos-

sistor ha estado en computadoras desde 1956. Las computadoras

to: menos de $20 mil. Aunque los transistores era un mejoramiento sobre

de segunda generación eran más pequeñas, más conables, rápi-

los tubos al vacío, todavía generaban suciente calor como para dañar

das y ecientes que sus predecesoras. Las primeras máquinas que

las otras partes sensibles del computador. Robert Noyce (cofundador de

aprovecharon esto fueron las primeras supercomputadoras, Stretch

Intel con Gordon Moore) trabajaba en Fairchild Semiconductors en 1959,

de IBM y LARC de Sperry-Rand. Ambos fueron creados para mane-

e ideó el plan de construir múltiples transistores en una misma pieza de

jar grandes volúmenes de datos en laboratorios de energía atómica.

silicio. Noyce lo llamó circuito integrado, (IC): Yo era perezoso, no tenía

Eran costosas y no eran tan atractivas. Las computadoras de segun-

sentido poner a gente a soldar todos los componentes cuando se podían

da generación reemplazaron el lenguaje de máquina con lenguaje

fabricar todos juntos.

Figura

1.15:

Robert Noyce

ensamblador, permitiendo códigos abreviados en vez de códigos biYa Jack Kilby de Texas Instruments había intentado solucionar este

narios extensos.

problema: había logrado fabricar componentes discretos en una misma

lámina de germanio, pero las interconexiones debían de ser soldadas a

A los largo de los 60s, hubo un número de computadoras de segunda generación exitosos,

mano. Este proceso no podía implementarse para producción en masa. El

y utilizados en negocios, universidades, y en el gobierno. Eran de empresas como Burroughs,

circuito integrado constituía transistores en un disco pequeño de silicio.

Contro Data, Honeywell, IBM y Sperry-Rand. Estas computadoras también eran de diseño de

Posteriormente las mejoras en tecnologías de fabricación permitían integrar aún más componentes, haciendo que las computadoras disminuyeran

estado sólido, y contenían transistores en vez de tubos al vacío. Contenían además todos los

componentes que asociamos al presente a la computadora moderna: impresoras, almacenaje

Figura

en cinta, disco, memoria, sistemas operativos y programas almacenados. Un ejemplo impor-

Gordon Moore

tante fue el IBM 1401 que era considerado el Modelo T de la industria de la computación.

En 1965, la mayoría de empresas grandes procesaban la información nanciera utilizando

1.16:

más de tamaño. Primero Noyce puso dos o tres componentes en un mismo

integrado, luego decenas, centenares, y luego millares. Jack Kilby ganó el

Premio Nóbel de Física por este desarrollo. Roberto Noyce hubiera sido

premiado también, pero ya había fallecido para entonces.

computadoras de segunda generación.

7

8

Otro desarrollo de tercera generación incluyó el sistema operativo, que permitía que difer-

de LEDs en el pánel. Su aparición en la revista Popular Electronics fue todo un suceso,

entes programas corrieran al mismo tiempo en con un programa central que monitorizaba y

pues representaba que el usuario corriente podía tener su propia computadora y programarla.

coordinaba el sistema con la memoria principal.

Las computadoras llegaron entonces al público en general por ahí

de los años 70s. Estas minicomputadoras venían con software amigable, con muchas aplicaciones como procesador de palabras, hojas de

cálculo, etc. Los pioneros de este campo fueron Commodore, Radio

Shack y Apple Computer. En los años 80s, los video juegos como Pac

Man y sistemas como la Atari, iniciaron el interés del público por

computadoras más sosticadas y más programables. Steve Wosniak

programó el sistema operativo, diseñó, construyó la computadora

Apple II en 1977 y con ello comenzó la era de computadoras personales de bajo costo y alto volumen.

Figura

1.19:

Steve

Wozniak

Figura 1.17: Ley de Moore

1.2.5.

1.2.4.

Quinta generación de Computadoras

(1981-actualidad)

Cuarta generación de Computadoras

(1971-1981)

En 1981 IBM introdujo su computadora personal (PC) para el

uso en el hogar, ocina y escuelas. Posteriormente con el adven-

Luego de los circuitos integrados, la dirección fue de disminuir aún más el tamaño. La in-

imiento de los PC- compatibles o clones, hubo una expansión del

tegración a gran escala integraba cientos de componentes en un solo chip. Ya en los años

uso de la computadora en esas tres áreas. El número de computa-

80s, la Integración a muy gran escala (VLSI) integraba cientos de miles de componentes. La

doras personales en uso pasó de 2 millones en 1981 a 5.5 millones

integración de Ultra gran escala (ULSI) aumentó el número a los millones. Este aumento de

el año siguiente. Diez años después, 65 millones de PCs eran us-

componentes junto con la disminución en el tamaño abarató los costos, e hizo más accesible

adas. Las computadoras fueron disminuyendo de tamaño, pasando a

las computadoras al público en general. También aumentó su potencia, eciencia y conabili-

ser portátiles, y luego a ser de bolsillo. La línea Macintosh de Apple

dad. El chip 4004 de Intel, desarrollado en 1971, siguió un paso más allá al combinar todos los

Computer pasó a ser una de los rivales directos de IBM. Su atractivo

componentes de una computadora en un chip. Ahora un solo microprocesador podía cumplir

era su diseño amistoso, donde el sistema operativo permitía mover

varias demandas según su conguración y programación. Pronto, artículos como hornos de

iconos en la pantalla en vez de escribir instrucciones. El movimiento

microondas, televisores, y automóviles incorporaron microprocesadores.

era controlado por un mouse o ratón, que traducía el movimiento de

Figura

putadora

1.20:

Comportátil

Toshiba T1110

la mano a la computadora. El tamaño de las computadoras seguía disminuyendo para el año

1985 Toshiba lanza la T1100, la cual fue conocida como la primer computadora portátil que

se vendió masivamente.

A nales de los años ochenta el CERN de Ginebra desarrolla el lenguaje HTML y para

principios de los años noventa crean el primer servidor web llamado World Wide Web, de

esta forma nace la internet.

En el año 1996 Palm saca al mercado su primer computador de bolsillo el Pilot 1000, la

cual contaba con un procesador de 16 MHz y una memoria ram de 128 Kb. A partir del año

2008 empezaron a salir las llamadas netbooks, computadores ultra ligeras capaces de albergar

sistemas operativos completos de igual forma que una PC, pero con ciertas limitaciones en

su capacidad.

El procesador 8008 fue el sucesor del 4004, y en vez de tener 4 bits, tenía 8. Posteriormente vino el 8080, el cual dio luz al primero computador: el Altair 8800 en 1975. Este

computador se programaba con interruptores en el frente y la salida se observaba por medio

9

10

y en vez de producir su propia computadora, empezó a vendérsela a otros fabricantes (a $25

el chip). Pronto, aparecieron múltiples computadoras compatibles con la IBM. Esto inició el

mercado de lo que se conocía como las IBM compatibles, posteriormente PC compatibles, o

clones. Seguidamente los fabricantes de los clones iban con precios bastante competitivos,

aprovechándose de los fabricantes de componentes de teclados, discos duros, tarjetas, de Taiwán y Corea, donde sus precios eran una fracción de los de los estadounidenses. Esto provocó

una disminución progresiva de precios, que aumentó la accesibilidad de los equipos para el

público en general, el cual le encontró cada vez más usos. La industria del software oreció

para lograr aún más dependencia y aumentar más el mercado de las computadoras.

Figura 1.21: Palm Pilot 1000

Mientras las computadoras se volvían más populares en el trabajo, se formaron nuevas

maneras de aprovechar su potencial. Se comenzaron a conectar unas a otras, compartir recursos, y a comunicarse. Al contrario de las supercomputadoras donde una computadora

potente estaba conectada a muchos terminales, las computadoras en red compartían entre

1.3.

Mercado de las PC-compatibles

La IBM estaba dispuesta a entrar al mercado de las computadoras personales, y dispuso

todas todos los recursos. Utilizando redes locales, conexiones directas y líneas telefónicas,

estas redes surgieron y posteriormente creó una red global de computadoras. La Internet es

el ejemplo de ello.

de solamente un año para que su equipo de ingenieros en Boca Raton, Florida, lo diseñara.

Debido al poco tiempo disponible, se decidió fabricarlo casi completamente de componentes

disponibles comercialmente en ese momento. Se decidió utilizar el microprocesador 8086 de

Intel, y el sistema operativo MS-DOS de Microsoft (el cual tenía derecho de venderle el sistema operativo a otros fabricantes de computadoras).

La única pieza de la computadora, propietaria, o sea que estaba patentada por IBM, era

el BIOS. El BIOS signica Basic Input Output System, que es el programa residente en la

tarjeta madre del computador que se encarga de servir de puente entre el sistema operativo

1.4.

Breve reseña sobre los microprocesadores

Los procesadores posteriores del 8080 que sacó Intel fueron el 8086, 8088 (versión disminuida del 8086), 80286, 80386, 486, Pentium, Xeon e Itanium. Otros procesadores importantes

fueron: 6502 (Apple II y Commodore), los de Motorota 68000, 68020, 68030, 68040, y PowerPC.

y el hardware subyacente. Es el primer programa que corre al encender la computadora y es

el encargado de cargar el sistema operativo y de la conguración básica.

La IBM estaba conada de la estrategia debido a que había patentado el BIOS y publicado su código fuente. Aún en el caso de que pudieran crear otro BIOS, solamente IBM podría

comprar los componentes en tan gran cantidad que sus precios siempre serían los mejores.

Además el hecho de haber publicado su código era un arma importante: un programador,

luego de haber visto aunque sea una vez ese código, le era extremadamente difícil no reproducir aún parcialmente parte del mismo, violando la patente entonces. La única forma de

hacerlo seguramente era que fuera programado por ingenieros que nunca hubieran leído el

código.

Procesador: 4004

Fecha de introducción: 1971

Frecuencia Inicial: 108Khz

640 bytes

Transistores: 2300

Ancho de vías: 10 micras

En febrero de 1982, tres ingenieros: Rod Canion, Jim Harris, Bill Murto, se reunieron en

un restaurante para discutir la creación de una nueva empresa. Los tres eran managers experimentados de Texas Instruments. Sus ideas nalistas fueron dos: un restaurante de comida

Figura 1.22: Procesador 4004

mexicana o una empresa de computadoras. Se decidieron por la segunda opción. Utilizando

ingeniería reversa, tomando el BIOS de IBM como una caja negra y estudiando sus entradas

y salidas, pero sin ver el código patentado, 15 programadores expertos lograron reproducir

un BIOS 100tomó casi un año y 1 millón de dólares. Esta empresa llegaría a conocerse como

Compaq Computer, que creó la primera computadora totalmente compatible con la IBM.

Posteriormente otra empresa llamada Phoenix Technologies produjo otra versión del BIOS

11

12

Procesador: 8080

Fecha de introducción: 1974