- Repositorio Institucional USAC

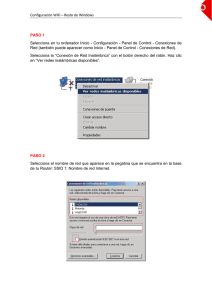

Anuncio