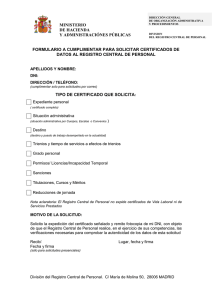

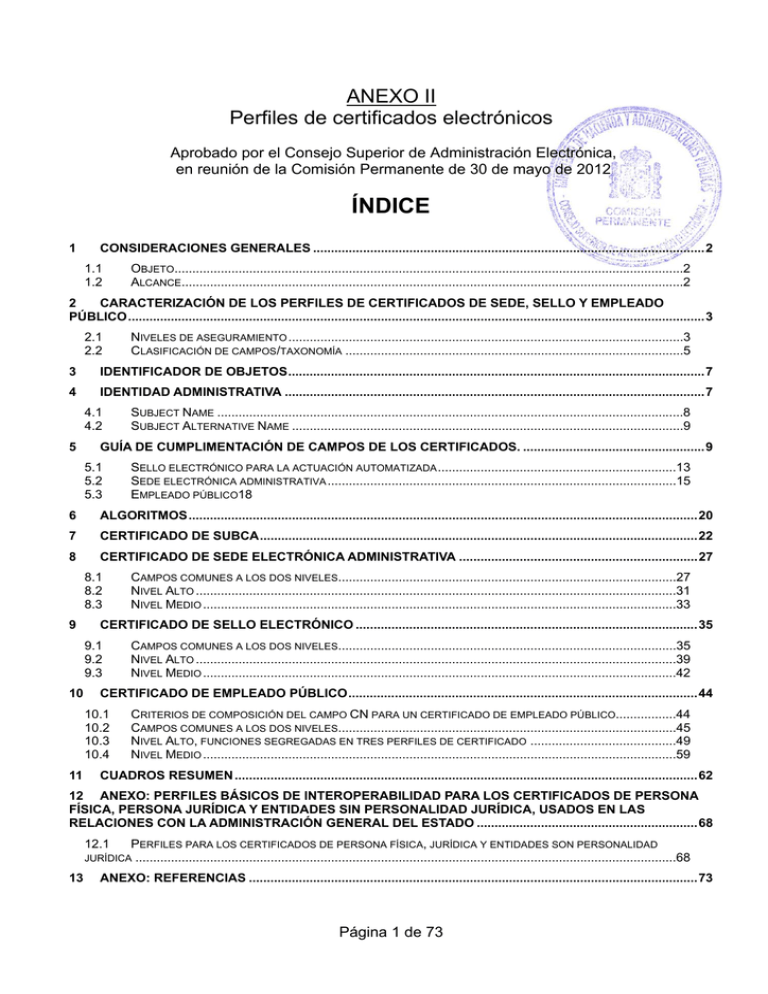

Anexo II. Perfiles de certificados. (355 KB · PDF) icono

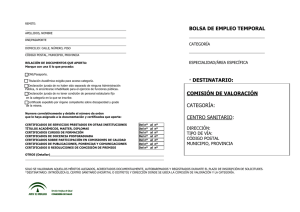

Anuncio