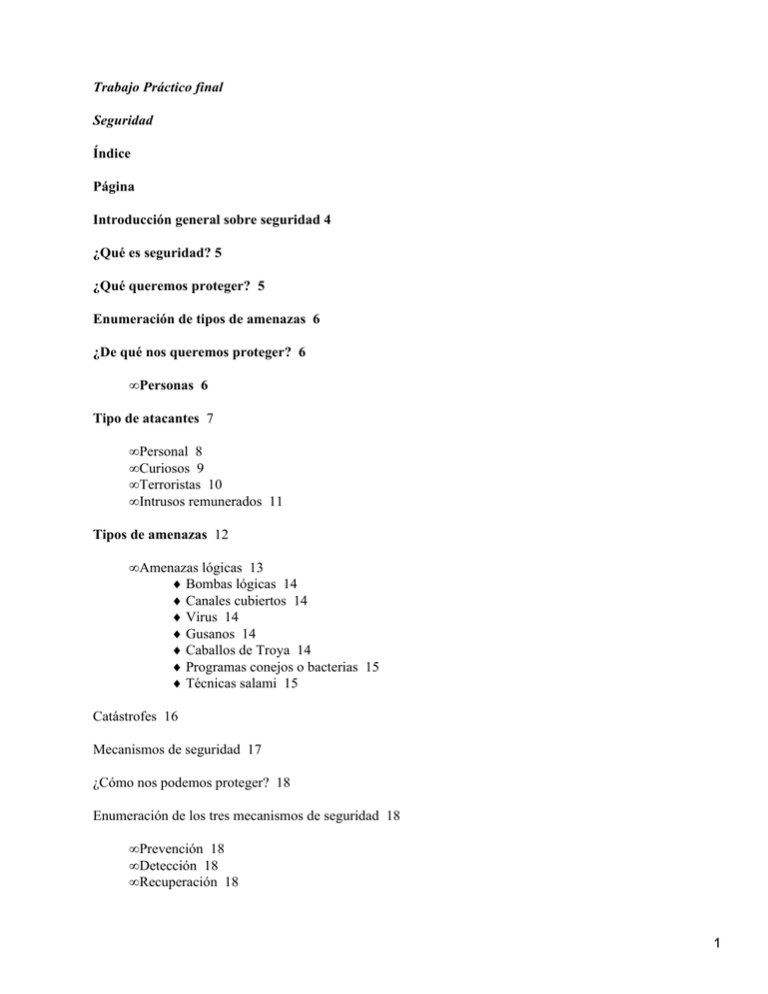

Trabajo Práctico final Seguridad Índice Página

Anuncio