Aplicación de Modelos Estadísticos y Técnicas de Caracterización

Anuncio

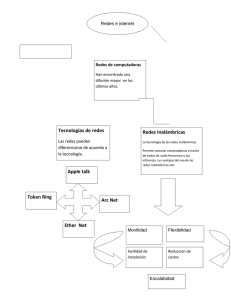

Aplicación de Modelos Estadísticos y Técnicas de Caracterización de Tráfico de Red para la Detección de Intrusos Responsable técnico: Dra. Nora Erika Sánchez Velázquez Instituto Tecnológico y de Estudios Superiores de Monterrey Campus Estado de México División de Ingeniería y Arquitectura Grupo de Investigación e Innovación en Seguridad Computacional A. CONSIDERACIONES SOBRE LA ORIGINALIDAD DE LA PROPUESTA En los últimos años, una tecnología de red en particular ha tenido un despliegue importante de dispositivos. Dicha tecnología está definida en el estándar IEEE 802.11 y se conoce comúnmente como Redes Inalámbricas de Área Local (WLANs por sus siglas en inglés). Entre los beneficios de las redes tenemos su facilidad de configuración e implementación, bajos costos, conectividad y movilidad. Su implementación va desde la red del hogar hasta redes empresariales y militares. Sin embargo, la popularidad de estas redes se encuentra bajo riesgo debido a problemas de seguridad que se han encontrado en el estándar. Dichos riegos de seguridad se dividen en dos tipos (a) ataques a la autenticidad y confidencialidad de datos y (b) ataques de denegación de servicio. En los primeros se explotan las vulnerabilidades existentes en los mecanismos criptográficos propuestos para el estándar IEEE 802.11 mientras que en los segundos se explotan las vulnerabilidades encontradas en los procesos definidos para la capa de Enlace de Datos del IEEE 802.11. Esta propuesta se enfoca en los ataques de denegación de servicio que afectan al 802.11. Dichos ataques son de nuestro interés por diferentes factores: (1) son fáciles de implementar o bien existen herramientas que permiten ejecutar dichos ataques sin tener un conocimiento profundo del estándar; (2) no pueden evitarse mediante mecanismos criptográficos ya que dichos mecanismos están dirigidos únicamente a garantizar la integridad de la trama o bien para proteger los datos contenidos en ella; y (3) dada la popularidad y despliegue del estándar existe un impacto en la vida diaria de un gran número de usuarios de diferentes ámbitos, i.e. académico, militar, negocios, etc. Dada la efectividad de dichos ataques se han generado soluciones para detectarlos o bien prevenirlos. Por ejemplo, las organizaciones preocupadas por la estandarización del 802.11, IEEE y Wi-Fi Alliance, han trabajo en la definición de arquitecturas de seguridad especiales definiendo así los estándares IEEE 802.11i y Wi-Fi Protected Access (WPA). Sin embargo, dichas soluciones se orientan a proteger la integridad, autenticidad y confidencialidad de los datos dejando a las tramas de control y administración sin protección y por lo tanto dejando a las redes indefensas contra los ataques de denegación de servicio. La mayoría de los ataques de denegación de servicio están basados en el robo de identidad (spoofing), entendiendo por identidad en el 802.11 a la dirección MAC, originando así esquemas de detección de tramas con identidad falsa. Actualmente, las técnicas más eficientes para la detección de este tipo de ataques están basadas en la creación de perfiles de los nodos inalámbricos y en la detección de anomalías en el protocolo basadas en comportamiento. Sin embargo, debido a la naturaleza dinámica de las redes inalámbricas y a la inestabilidad del medio éstas técnicas tienden a generar un gran número de falsos positivos. Otras propuestas definen cambios al estándar, sin embargo, dado el número de dispositivos que se encuentran ya funcionando, éste esquema resulta inviable. En general las propuestas pueden ir desde esquemas de patrones basados en análisis de radio frecuencia hasta administradores centrales para la autenticación. Todas estas propuestas presentan diferentes desventajas que serán resumidas más adelante y por lo tanto nuevos esquemas deben ser presentados. De nuestro interés son los esquemas basados en métodos de reconocimiento de patrones estadísticos e inteligencia artificial, nuestros bloques de construcción para resolver el problema de detectar ataques en una red inalámbrica. Estas técnicas se han aplicado para la detección de anomalías en protocolos de caspas superiores a la capa en la que opera el 802.11, por ejemplo capa red y transporte (el 802.11 opera en la capa de enlace de datos). Trasladar su aplicación en este nuevo contexto no es inmediato, debido a la riqueza en la variedad de tramas en esta capa, así como porque finalmente la sección de datos empaqueta las conversaciones de protocolos de nivel superior. Nuestra hipótesis consiste en que el uso de métodos de reconocimiento de patrones estadísticos e inteligencia artificial para caracterizar tráfico de datos y control del estándar IEEE 802.11 mejora significativamente la detección de ataques de denegación. La selección de parámetros para la definición de comportamiento normal estará más relacionada con los parámetros de la capa MAC y considerará la movilidad de los nodos al momento de realizar dicha caracterización. Anticipamos que el uso del método de Kolmogorov para la estimación de complejidades puede caracterizar el tráfico normal y encontrar desviaciones del tráfico anómalo. Nuestra hipótesis tiene su origen en que dicho método permite reaccionar ante la innovación a los ataques por lo que puede resultar efectivo al momento de considerar la movilidad del usuario y ante el surgimiento de nuevos ataques. De igual forma proponemos el uso del método de Factorización de Matrices no Negativas (NNMF por sus siglas en inglés) el cual ha resultado exitoso para la detección de movimiento en base a la selección de parámetros adecuados. Creemos que la combinación de ambos métodos permitirá la definición de un modelo computacional que permita caracterizar un ambiente inalámbrico de manera correcta. Las contribuciones de este proyecto serían: Exploración de técnicas de reconocimiento de patrones estadísticos e inteligencia artificial para caracterizar tráfico de datos y control. Diseño de una metodología que permitirá el diseño de modelos para diferentes tipos de tráfico. Análisis detallado de los parámetros de las tramas del 802.11 que pueden ayudar a la detección de ataques de denegación de servicio. Modelo de tráfico normal para el estándar IEEE 802.11. Formación de estudiantes de maestría y doctorado. Divulgación de resultados en el área de detección de intrusos para redes inalámbricas. El resto de este documento está compuesto de la siguiente forma: iniciamos con la descripción básica del estándar IEEE 802.11 (B.1-B.3) para después describir los ataques de denegación de servicio que se quieren atacar (B.4). Continuamos con la revisión del estado del arte en el área de sistemas de detección de intrusos para redes inalámbricas basadas en el 802.11 (C) y concluimos con la metodología a utilizar en nuestra propuesta. B. ANTECEDENTES B.1 Introducción IEEE 802.11 es un conjunto de estándares para la comunicación de computadoras en redes inalámbricas de área local (WLAN por sus siglas en inglés), desarrollados por el Comité IEEE 802 de la IEEE en las bandas públicas de frecuencia de radio de 5 GHz y 2.5 GHz [1]. Los trabajos en éste estándar han llevado a la generación de cuatro protocolos importantes, 802.11a, 802.11b, 802.11g y, aún en definición, 802.11n. Como todo protocolo definido por el Comité 802, los estándares de 802.11 definen las características, propiedades y funcionamiento de las capas de enlace de datos (MAC) y física (PHY) necesarias para la comunicación entre dispositivos y utilizando la radio frecuencia como medio de transmisión. El último estándar, 802.11g, fue liberado en el 2003 y ha logrado colocarse en el mercado como una de las tecnologías preferidas para la extensión de una red alambrada o bien para el proveer servicio de conectividad a Internet en lugares populares conocidos como HotSpots. B.2 Funcionamiento de la MAC en el protocolo IEEE 802.11 La capa MAC del 802.11 define dos cosas importantes, el formato de las tramas y los mecanismos para controlar el acceso al medio [1]. Con respecto al formato de la trama, el IEEE 802.11 define tres tipos de tramas diferentes: tramas de datos, tramas de control y tramas de administración. Las tramas de control son las tramas intercambiadas durante los mecanismos de RTS/CTS y ACK, primordialmente, mientras que las tramas de administración son intercambiadas durante los procesos de reconocimiento, autenticación, asociación y mecanismos de ahorro de energía. Antes de que un nodo pueda comenzar a enviar tramas de datos en una red, éste debe pasar por tres procesos: (1) reconocimiento, (2) autenticación y (3) asociación. La máquina de estados del 802.11 es presentada en la Figura 1. Figura 1. Máquina de estados del 802.11 El proceso de reconocimiento consiste básicamente en identificar el (los) punto(s) de acceso con el (los) cual(es) el nodo estaría “interesado” trabajar. El proceso de autenticación puede darse de dos formas: (a) autenticación abierta y (b) autenticación con llave compartida. La Figura 2 muestra el intercambio de mensajes de administración realizado durante el proceso de autenticación con llave compartida. Figura 2. Proceso de autenticación del IEEE 802.11 El reto representa un texto cifrado con WEP que el Cliente, al conocer la llave compartida, debe responder de manera correcta. Es importante mencionar que este proceso lo puede llevar a cabo el nodo con uno o varios puntos de acceso (AP por sus siglas en inglés) que haya encontrado durante el proceso de reconocimiento. La autenticación con varios AP permite al nodo movilidad. De esa forma, si la autenticación aún es válida y si el nodo desea cambiar su asociación con otro AP, lo puede hacer de manera más rápida. Si en algún momento el Cliente envía un mensaje de administración de des-autenticación entonces el AP terminará la comunicación con el Cliente y lo eliminará de su tabla de asociaciones. Una vez completado el proceso de autenticación, el Cliente debe seleccionar a un AP (sólo uno) con el cual asociarse e iniciar el proceso de asociación. El cliente no podrá realizar comunicación alguna hasta que haya completado este proceso. El proceso de asociación se muestra en la Figura 3. Figura 3. Proceso de asociación del IEEE 802.11 De acuerdo al estándar éste proceso sólo puede llevarse con un AP a la vez. Una vez asociado al AP el Cliente puede iniciar comunicaciones. Si en algún momento el Cliente envía un mensaje de administración de des-autenticación o des-asociación entonces el AP lo eliminará de su tabla de asociaciones y el Cliente no tendrá servicio. Para conservar energía, se les permite a los clientes entrar a un estado de “ahorro de energía” durante el cual son incapaces de transmitir o recibir. Antes de entrar al estado de “ahorro de energía” el Cliente anuncia su intención al AP para que éste pueda almacenar cualquier tráfico dirigido al Cliente. De manera ocasional el cliente despertará y sondeará al AP por cualquier tráfico pendiente. Si existen datos guardados el AP los entregará y descartará los contenidos de su búfer. La presencia de paquetes guardados se indica en un paquete de difusión y de administración enviado periódicamente llamado Traffic Indication Map (TIM). Para recibir estos mensajes tanto el Cliente como el AP deben tener sincronía de tiempo y así el AP y los clientes puedan saber en qué momento despertar para escuchar este mensaje. Todos los mensajes de administración intercambiados en los procesos de autenticación, asociación, RTS/CTS y ahorro de energía son enviados sin autenticación y en texto claro. B.3 Evolución de la seguridad del estándar IEEE 802.11 Como se mencionó anteriormente el elemento principal de una red inalámbrica basada en infraestructura es el punto de acceso (AP por sus siglas en inglés). Todas las estaciones inalámbricas se comunican a través del AP y éste es el encargado de comunicar a los clientes inalámbricos con la red alambrada o bien con el resto del mundo. Las primeras revisiones del estándar IEEE 802.11 basan la seguridad de una red inalámbrica en dos elementos. El primer elemento es el Service Set Identifier (SSID) el cual identifica a la red a la cual un punto de acceso da servicio [1]. Para poder utilizar los servicios del punto de acceso un cliente inalámbrico debe proporcionar el SSID que identifica a la red. Dicho SSID puede ser propagado por el mismo punto de acceso o bien debe ser configurado manualmente en el cliente inalámbrico. Esta última representaba la forma de proveer seguridad a un sistema. El administrador debía garantizar que el SSID no era transmitido por el punto de acceso y los clientes inalámbricos debían ser configurados manualmente para lograr el acceso. El segundo elemento de seguridad se basaba en el filtrado de direcciones MAC [1]. Éste método resultó eficiente en esquemas Ethernet y se pensó que su utilización en redes inalámbricas resultaría también exitoso. El punto de acceso era configurado con una lista de direcciones MAC que representaban a los clientes autorizados a acceder a la red. Al solicitar la asociación, la dirección MAC del cliente era comparada con las direcciones contenidas en dicha lista y en caso de encontrarse ahí se le permitía el acceso al cliente. Ambos elementos resultaron poco seguros y fueron rápidamente explotados [1]. El SSID es un elemento importante del estándar 802.11 y es frecuentemente utilizado en los mensajes de control y administración, y dicha información viaja en claro. Dada la naturaleza de difusión de las redes inalámbricas un atacante puede monitorear la red, aún sin estar asociado al punto de acceso, y puede por lo tanto conocer el SSID utilizado. Más aún, el atacante puede obtener direcciones MAC de los clientes y por lo tanto suplantar a un cliente válido. Dados los problemas de seguridad presentados, el estándar definió el uso de dos formas de autenticación de un cliente a un punto de acceso [1]. La primera forma consiste en autenticación abierto o no autenticación. La segunda forma se conoce como autenticación a través de llave compartida. En esta última tanto al cliente como al punto de acceso se les configuraba manualmente una llave hexadecimal de hasta 128 bits que era después utilizada para comprobar la autenticidad del cliente en base al envío de un reto. El cliente debía cifrar un texto enviado por el punto de acceso y en caso de que ambos tuvieran la misma llave el punto de acceso podría recuperar el texto original. El cifrado se generaba a través del protocolo Wired Equivalent Privacy (WEP) el cual se basaba en el algoritmo de cifrado RC4. WEP no sólo se llegó a utilizar para la parte de autenticación sino también para el cifrado de datos. La eficiencia y efectividad de WEP duró poco tiempo, en 2001 [7] investigadores de la Universidad de Berkeley presentaron varias debilidades en RC4, las cuales fueron más adelante utilizadas para explotar al protocolo WEP. Para contrarrestar los problemas de WEP y proveer medidas de seguridad en el 802.11, en el 2004 se definió el protocolo 802.11i como una enmienda a los mecanismos de seguridad establecidos para el 802.11. Mientras el estándar se ratificaba, la Wi-Fi Alliance definió Wi-Fi Protected Access (WPA) el cual implementaba un subconjunto del 802.11i. La arquitectura 802.11i contiene los siguientes componentes: 802.1x para autenticación, proponiendo el uso del Extensible Authentication Protocol (EAP) y un servidor de autenticación, Robust Security Network (RSN) para mantener un registro de las asociaciones y el Counter Mode with Cipher Block Chaining Message Authentication Code (CCMP) basado en el Advanced Encryption Standard (AES) para proveer confidencialidad, integridad y autenticación del origen. A pesar de lo completo del estándar y del trabajo realizado para garantizar un mejor nivel de seguridad para las redes inalámbricas, en el 2008 [8] se demostraron los primeros ataques prácticos a WPA, dejando nuevamente abierto el tema de seguridad en redes inalámbricas basadas en el 802.11. Más aún, las propuestas de WEP y 802.11i se enfocaban básicamente en proveer autenticidad y privacidad de las tramas de datos intercambiadas entre el punto de acceso y el cliente inalámbrico, sin embargo ninguna de ellas proveía seguridad a las tramas de control y administración utilizadas por el estándar dejando vulnerables a las redes a los ataques de denegación de servicio. B.4 Ataques de denegación de servicio a la capa MAC del 802.11 En el 2003 [2], se publicaron los primeros ataques a la capa MAC del estándar IEEE 802.11. Se analizó tanto su efectividad como su viabilidad y los resultados son resumidos a continuación: Como se mencionó anteriormente ninguno de los mensajes de control y administración usados en el estándar IEEE 802.11 es autenticado y/o cifrado. Esto quiere decir que cualquiera de ellos puede ser creado y replicado. El atacante puede hacerse pasar por el AP o por el Cliente y dirigir cualquiera de estos mensajes a su contraparte. Si se envía un mensaje de des-autenticación al AP por parte del Cliente, éste saldrá del estado de autenticación y cortará la comunicación con el cliente hasta que la autenticación sea restablecida. El tiempo de restablecimiento de la comunicación depende de qué tan agresivamente el cliente intentará re-autenticarse y la demanda de comunicación de los demás clientes. Al repetir el ataque de manera persistente se podría evitar que un Cliente pueda transmitir o recibir datos de manera indefinida. Una de las fortalezas de este ataque es su flexibilidad: un atacante puede seleccionar la negación de acceso a clientes individuales, limitar su tasa de acceso, o negar el servicio a todo el canal. Similar al ataque anterior. El atacante envía un mensaje de des-asociación al AP en nombre del Cliente y éste pasa a un estado de des-asociación cortando la comunicación del Cliente. El Cliente requerirá re-asociarse para poder regresar al estado de asociado. El ataque de des-asociación resulta menos eficiente que el ataque de des-autenticación. Esto debido a que la des-autenticación obliga al nodo víctima a realizar más trabajo para regresar al estado de asociación que el ataque de des-asociación, requiriendo así menos trabajo por parte del atacante. En otro ataque, el atacante puede simular ser el Cliente y enviar un mensaje de sondeo al AP para que éste envíe las tramas del Cliente y las descarte mientras que el Cliente en realidad se encuentra en modo de ahorro de energía. De igual forma, el atacante puede hacer pensar al Cliente que no existen paquetes guardados para él al simular el mensaje TIM descrito en las secciones anteriores. Un último ataque consistiría en falsificar paquetes de administración utilizados para la sincronía entre Cliente y AP y generar la des-sincronía entre ellos. Un atacante podría monopolizar el canal enviando una corta señal antes de que cada periodo SIFS llegue a su fin. Una vulnerabilidad más seria consistiría en explotar el proceso de RTS/CTS enviando un campo de Duración grande y de esa manera prevenir que los clientes ganen acceso al canal. El valor máximo del NAV es 32767, o bien 32 milisegundos en redes 802.11b, así que un atacante necesitaría enviar mensajes RTS 30 veces por segundo para evitar el acceso al canal. Todos estos ataques fueron implementados y resultaron exitosos durante su ejecución. En septiembre del 2008 [3][4] se presentaron nuevas vulnerabilidades encontradas en la MAC del 802.11. Dichas vulnerabilidades explotan fallas escondidas del mecanismo RTS/CTS el cual es ampliamente utilizado para evitar el problema del nodo escondido. Los autores presentaron la eficacia de los ataques así como su viabilidad y propusieron una solución que requería cambios en el estándar. C. Estado del Arte en Detección de Ataque en Redes Inalámbricas Las propuestas para la detección de intrusos en un ambiente inalámbrico son variadas [18]. El trabajo se ha enfocado en solucionar problemas en redes inalámbricas sin infraestructura (MANETs) las cuales requieren trabajo colaborativo entre los nodos y dando énfasis a los problemas de denegación de servicio a nivel de enrutamiento. En dichas propuestas normalmente se establecen arreglos dinámicos de agentes que son seleccionados de acuerdo a la topología formada y a la capacidad de cada uno de ellos para que entre sí vigilen el comportamiento de los demás. Este tipo de soluciones atacan problemas diferentes a los que queremos enfocarnos por lo que no son considerados en la revisión del estado del arte. Como se mencionó anteriormente, los ataques DoS del 802.11 se basan primordialmente en la suplantación de la identidad de nodos. Esto ocasionó la proliferación de soluciones dirigidas a descubrir tramas falsas. Aslam et al. [17] realizaron un análisis de las técnicas más comunes. Dicho análisis resume cada una de las técnicas propuestas hasta el momento e identifica los problemas principales. Ninguna de las propuestas presentadas ahí se basa en el uso de métodos de reconocimiento de patrones estadísticos e inteligencia artificial, los cuales resultan la base de nuestra hipótesis. En [6][7], se presenta una técnica para la detección de intrusos en redes inalámbricas utilizando técnicas con análisis experto. La fortaleza de dicha propuesta es que se utilizó un caso de estudio de una red inalámbrica real. Los autores definen comportamiento normal basándose en los atributos del tráfico de red encontrado. Dicho tráfico es agrupado y utilizan heurísticas basadas en distancia para etiquetar al tráfico como normal o intrusivo. Los autores asumen que la actividad de intrusión es relativamente pequeña con respecto a la actividad normal. Dada la hipótesis de que instancias de tráfico normal tienen atributos similares entonces el grupo más grande estará compuesto por instancias normales y será muy probable que las instancias intrusivas pertenecerán a grupos que se encuentran más alejados del agrupamiento más grande. Los autores utilizan trazas de tráfico normal y tráfico intrusivo para ayudar a generar los agrupamientos de manera más efectiva. También definieron métricas para el análisis de tráfico de red inalámbrico. El esquema presentado es interesante y los resultados prometedores, sin embargo poca información sobre la movilidad de los usuarios es presentada. Es común que en redes inalámbricas se presenten nodos intermitentes que tal vez se conectan por periodos de tiempo muy pequeños y que generen tráfico considerable. Es entonces posible que el número de falsos positivos obtenidos por el analizador sea elevado. Efectivamente el tráfico normal puede compartir atributos similares sin embargo en redes móviles es posible que se generen más grupos pequeños que comparten atributos similares, por lo que la distancia con respecto al grupo más grande dejará de ser relevante para la detección de ataques. En [19] Rmiki inició su trabajo doctoral analizando el uso de la complejidad de Kolmogorov para analiza tráfico de red. En su trabajo logró la separación entre tráfico generado por comunicación GSM y tráfico generado por Wi-Fi. Sus resultados preliminares indican que el uso de dicha técnica podría ayudar a la distinción de tráfico anómalo en redes móviles. Esto es reforzado por el trabajo realizado en [20]. Existen otras técnicas, como NNMF, NN, etc. que aún no han sido utilizadas para la caracterización de tráfico normal en las redes inalámbricas y es objetivo de esta propuesta el aplicarlas para compararlas con las técnicas mencionadas en este documento. D. HIPÓTESIS Como se mencionó anteriormente, nuestra hipótesis se basa en que el uso de métodos de reconocimiento de patrones estadísticos e inteligencia artificial para caracterizar tráfico de datos y control del estándar IEEE 802.11 mejora significativamente la detección de ataques de denegación. Sin embargo, la selección de parámetros para la definición de comportamiento normal debe estar más relacionada con los parámetros de la capa MAC y se debe considerar la movilidad de los nodos al momento de realizar dicha caracterización. Es por ello que proponemos el uso del método de Kolmogorov para la estimación de complejidades para caracterizar el tráfico normal y encontrar desviaciones del tráfico anómalo. Se ha demostrado que dicho método permite reaccionar ante la innovación a los ataques por lo que puede resultar efectivo al momento de considerar la movilidad del usuario y ante el surgimiento de nuevos ataques. De igual forma proponemos el uso del método de Factorización de Matrices no Negativas (NNMF por sus siglas en inglés) el cual ha resultado exitoso para la detección de movimiento en base a la selección de parámetros adecuados. Creemos que la combinación de ambos métodos permitirá la definición de un modelo computacional que permita caracterizar un ambiente inalámbrico de manera correcta. E. OBJETIVOS OBJETIVO GENERAL Definir un modelo computacional que permita caracterizar tráfico normal perteneciente al protocolo de comunicación IEEE 802.11. OBJETIVOS PARTICULARES Definir los parámetros de las tramas pertenecientes a 802.11 que pueden ser utilizadas para caracterizar tráfico normal inalámbrico. Establecer las ventanas de análisis. Analizar los datos observados verificando dependencias. Utilizar métodos de reconocimiento de patrones estadísticos e inteligencia artificial, tales como NNMF, NN, etc. para obtener un modelo computacional completo. Identificar tráfico anómalo específicamente relacionado con ataques de denegación de servicio a la capa MAC del 802.11. Implementar el modelo definido. F. METAS METAS CIENTÍFICAS Nuestra metas son las siguientes: Contribuir de manera importante en el ámbito de detección de intrusos para redes inalámbricas basadas en el 802.11. Definir métodos científicos que puedan ser utilizados para diferentes áreas relacionadas. METAS DE FORMACIÓN DE MAESTROS Y DOCTORES EN CIENCIAS Como resultado de este trabajo se presenten formar dos maestros en Ciencias Computacionales y un Doctor en Ciencias Computacionales el cual ya ha sido reclutado. METODOLOGÍA CIENTÍFICA La metodología se puede dividir en 5 paquetes de trabajo y fue definida con la ayuda de expertos en el área de inteligencia artificial: Paquete 1: Definición de parámetros En este paquete se tendrá como objetivo final el analizar las tramas de control y administración del 802.11 para identificar aquellas relacionadas con la detección de ataques de denegación. Dicho análisis requerirá el establecer un ambiente controlado para pruebas así como la definición de escenarios. Una vez definido lo anterior se tendrá que definir el esquema de pre-procesamiento de las bitácoras recolectadas para que puedan ser alimentadas al analizador. El tiempo de desarrollo para este paquete será de 6 meses. Paquete 2: Definición de ventanas de análisis Una vez definidos los parámetros a analizar así como el formato a utilizar para el procesamiento final se deberán definir las ventanas de análisis para las capturas finales. Dichas ventanas podrán variar en longitud (e.g. en tiempo o en número de paquetes) y/o en paso (mover la ventana cada cierto tiempo o cada cierto número de paquetes). Es necesario definir el tipo de ventana más adecuado para el análisis a realizar. El tiempo de desarrollo de este paquetes será de 6 meses. Paquete 3: Cálculo de características Dicho cálculo se realizará en tiempo y en frecuencia. Para tiempo se pretende obtener las funciones de distribución probabilística de las características obtenidas así como estadísticas (media, varianza, kinosis, etc.), también se planea utilizar una definición basada en grafos para obtener cardinalidad, brotes, cliqué, etc. El tiempo que se dedicará a este paquete será de 6 meses. Paquete 4: Análisis de los datos obtenidos En este punto se utilizarán técnicas de PCA para calcular dependencias (correlación) entre las características y entre el tipo de tráfico. Todo esto para complementar los datos necesarios para definir el modelo. El tiempo dedicado a este paquete de trabajo será de 6 meses. Paquete 5: Definición del modelo Una vez analizados los datos se podrá definir el modelo con el método más adecuado, NNMF, NN, Kolmogorov, etc. Esto incluye pruebas finales del modelo en ambientes reales. El tiempo requerido para probar cada uno de los métodos y definir un modelo final será de 6 meses. Los últimos 6 meses del proyecto estarán dedicados a la difusión de resultados. G. GRUPO DE TRABAJO INSTITUCIÓN(ES) PARTICIPANTE(S) Todos los integrantes del proyecto son miembros de la Cátedra de Investigación en Innovación en Seguridad Computacional del Instituto Tecnológico y de Estudios Superiores de Monterrey, Campus Estado de México. A continuación se presenta una breve biografía de cada uno de los integrantes. INTEGRANTES Dra. Nora Erika Sánchez Velázquez (Responsable Técnico) Egresada de la carrera de Ingeniería en Sistemas Computacionales del ITESM CEM en 1996. Continuó sus estudios de Maestría en Ciencias Computacionales con especialidad en redes en el mismo instituto obteniendo el grado con honores en 1999. Su trabajo de tesis consistió en caracterizar los ataques informáticos a través del análisis de código fuente publicando sus resultados en [21]. Durante los estudios de maestría trabajó como asistente de investigación de la antes conocida como Dirección Postgraduados del ITESM CEM apoyando en la investigación del Dr. Jesús Sánchez en el área de cómputo paralelo, de igual forma apoyó en el área académica impartiendo cursos para la carrera de Ingeniería en Sistemas Computacionales e Ingeniería en Sistemas Electrónicos. En 1999 obtuvo una beca de CONACyT para continuar con sus estudios de doctorado en la Universidad de Sheffield en Sheffield Inglaterra. En su trabajo de tesis analizó los ataques a redes inalámbricas y el desempeño de algoritmos de autenticación y cifrado como IPSec para su uso en ambientes móviles. Como contribuciones la Dra. Sánchez diseño un esquema de autenticación y cifrado específico para ambientes móviles basados en Mobile IP garantizando su compatibilidad con IPSec. Así mismo de la investigación realizada surgieron dos tesis de maestría que fueron completadas en diciembre del 2000 Los resultados obtenidos fueron publicados en [22][23][24]. Durante sus estudios doctorales colaboró con el diseño de técnicas basadas en lógica difusa para la detección de intrusos en red [25][26] y en el análisis de la integración de Mobile IP con redes celulares [27]. En Marzo del 2004 se le otorga el grado de Doctor in Philosophy en el área de Ingeniería Eléctrica y Electrónica. En diciembre del 2003 la Dra. Sánchez se reincorporó al Departamento de Ciencias Computacionales del ITESM CEM. En Agosto del 2004 fue invitada para integrarse a la Cátedra en Seguridad Computacional encabezada por el Dr. Raúl Monroy y participó continuando con su trabajo en la investigación de seguridad en redes móviles. Asesoró a 4 estudiantes de maestría que, por cuestiones laborales, no pudieron completar el trabajo. De igual forma se incorporó a la Academia de Redes y a la Academia de Lenguajes de Programación. Diseñó la materia de Fundamentos de Redes Inalámbricas para nivel licenciatura y la cual tiene una gran demanda por parte de los alumnos. En Agosto del 2005 y por cuestiones personales, la Dr. Sánchez abandonó su trabajo en investigación y se enfocó exclusivamente a la docencia. Durante ese periodo la doctora se enfocó en él área de redes pero a nivel educativo participando en cursos de capacitación en el área de redes y obteniendo la certificación de CCNA en noviembre del 2007. En agosto del 2007 se reintegró a la Cátedra de Investigación e Innovación en Seguridad Computacional contando ahora con una carga del 40% dedicada a la investigación. Durante este tiempo ha realizado una estancia de investigación en la University of East London en la cual desarrolló herramientas para integrar el concepto de seguridad computacional en las etapas iniciales del desarrollo de sistemas. Actualmente imparte materias en el área de redes incluyendo la materia de Fundamentos de Redes inalámbricas, en la que se han realizado proyectos relacionados con seguridad computacional. De igual forma ha iniciado el proyecto de detección de intrusos en redes inalámbricas lo cual ha llevado a la propuesta aquí presentada. Dr. Raúl Monroy Borja Raúl Monroy estudió ingeniería en electrónica en la Universidad Autónoma Metropolitana, obteniendo el grado correspondiente en 1985. Seis años más tarde, obtuvo el grado de maestro en ciencias con especialidad en Sistemas Computacionales del Tecnológico de Monterrey, Campus Estado de México. En 1993 obtuvo un segundo grado de maestro en ciencias con especialidad en Tecnología de la Información, otorgado por la universidad de Edimburgo y, en 1998, también de esta universidad y en ambos casos bajo la supervisión del Prof. Alan Bundy, obtuvo el grado de doctor con especialidad en inteligencia artificial. Desde 1985, el Dr. Monroy ha estado en el departamento de ciencias computacionales del campus Estado de México del Tecnológico de Monterrey. En 1990 y hasta 1992 fungió como director del programa de graduados en ingeniería y ciencias y fue promovido como profesor asistente investigador a fines de 1992. Inmediatamente después, el Dr. Monroy obtuvo una beca y el permiso laboral correspondiente para realizar estudios de postgrado en el Reino Unido. A su regreso, en 1997, el Dr. Monroy fungió como director del programa de graduados en ciencia de la computación y más tarde, en 1999, se reintegró de tiempo completo al departamento de ciencias computacionales, donde realiza al menos 50% de su carga laboral en el quehacer de la investigación. Desde 1998, es miembro del Sistema Nacional de Investigadores. En agosto de 2000 fue promovido como profesor asociado en ciencia de la computación y en 2002 fue nombrado investigador nacional, nivel I. El Dr. Monroy ha sido acreedor de varios premios, incluyendo becas para realizar estudios en el extranjero (Estados Unidos, patrocinado por el ITESM; Alemania, patrocinado por la OTAN; etc.) Recibió el premio “Borrego de oro”, por su investigación en 2005. Ha participado en varios proyectos de investigación y ha sido investigador principal de seis proyectos con fondos externos e investigador adjunto en cuatro más. Actualmente, es investigador principal de un proyecto financiado por CONACyT, con vigencia 2005--2008, denominado ``On the Timely Detection of Mimicry Attacks'', referencia 47557. El Dr. Monroy ha publicado, sólo o en conjunto, más de treinta artículos en congresos nacionales e internacionales, además de revistas científicas. Dos de éstos recibieron el premio de mejor artículo, uno en MICAI`02 y el otro en MICAIʼ05, y otros tantos quedaron nominados a un premio similar en los congresos ASE`98 y ASE`00. El Dr. Monroy es miembro del consejo técnico de varios congresos nacionales e internacionales. Del 2000 al 2005, fungió como tesorero de la sociedad mexicana de inteligencia artificial. Dr. Luis Angel Trejo Rodríguez Luis A. Trejo es actualmente Profesor Investigador Asociado en el Departamento Tecnologías de Información y Computación del Instituto Tecnológico y de Estudios Superiores de Monterrey, Campus Estado de México (ITESM CEM), Mexico. Obtuvo la Maestría en Ciencias Computacionales en 1989 en el CINVESTAV del Instituto Politécnico Nacional, Mexico, y el Doctorado en Ciencias Computacionales en 1993 en la Universidad Claude-Bernard de Lyon, Francia. Entre sus áreas de interés se encuentran las tecnologías de interconexión de redes, protocolos de comunicación, procesamiento paralelo y cómputo “grid”, seguridad computacional así como sistemas de detección de intrusiones. Trejo es actualmente miembro de la cátedra de investigación en redes y seguridad del ITESM CEM. Cuenta con más de 20 publicaciones internacionales y varias certificaciones en tecnología. Dentro del contexto del programa académico Cisco Networking Academy que opera a nivel mundial, Trejo funge como Contacto Principal de la Academia Regional ITESM CEM así como instructor certificado CCNA/CCNP/CCAI. Dentro de este mismo contexto se desempeñó como miembro del equipo técnico de revisión para el desarrollo del currículo CCNP (Cisco Certified Network Professional) del 2001 al 2003. Se desempeñó bajo invitación del IEEE, Sección México, como Secretario de Actividades Estudiantiles durante el periodo 2005-2006. Forma parte del Grupo Académico Consultivo para el CUDI (Corporación Universitaria para el Desarrollo de Internet 2) y coordina la comunidad de Cómputo GRID y Supercómputo del CUDI. Es coordinador de proyectos institucionales como LA-GRID y WINDSAmérica Latina. H. INFRAESTRUCTURA DISPONIBLE Los avances que hemos logrado hasta el momento se han realizado en el laboratorio que el ITESM CEM ha financiado para nuestro proyecto a través de la Cátedra de Investigación e Innovación en Seguridad Computacional a la cual pertenezco. Dicho laboratorio está compuesto por: Equipo de escritorio de alto rendimiento utilizado para la captura y procesamiento de la información. Dell Vostro 1710 con 4 GBytes en RAM, 250 GBytes en disco duro y procesador Intel® Core Duo. Analizadores de protocolos específicos para redes inalámbricas que permiten la captura de tramas de control, administración y datos del 802.11 así como la inyección de paquetes. 3 adaptadores USB AirPCapEx para captura simultánea en 3 canales utilizando Wireshark. Equipo inalámbrico y de enrutamiento, utilizado para pruebas preliminares y esquemas controlados. Todo de marca Cisco y que también es utilizado también en las materias de Redes, incluyendo redes inalámbricas y para el diseño de ambientes controlados en los que se puedan probar ataques o bien soluciones. Herramientas de distribución gratuita, Wireshark para la captura de tramas 802.11. De igual forma se cuentan con los permisos requeridos para realizar pruebas en redes reales y funcionales, lo cual permitirá contar con tráfico real para realizar la caracterización. Este equipo es el que se ha estado utilizando hasta el momento para realizar pruebas preliminares. Los ataques mencionados previamente se han implementado de manera exitosa utilizando la herramienta de AirPCapEx como inyector de paquetes. De igual forma se han realizado pruebas de detectores de intrusos. I. PROGRAMA DE ACTIVIDADES ANUAL Primer año: Paquete de trabajo 1: Definición de parámetros. Paquete de trabajo 2: Definición de ventanas de análisis. Segundo año: Paquete de trabajo 3: Cálculo de las características. Paquete de trabajo 4: Análisis de datos. Tercer año: Paquete de trabajo 5: Definición del modelo. Difusión de resultados J. PRESUPUESTO Ver documento anexo. K. RESULTADOS ENTREGABLES Publicación de artículos originales en revistas científicas con arbitraje estricto. Graduados de doctorado y maestría Libros o capítulos de libros publicados por Editoriales de reconocido prestigio. Artículos de divulgación científica. Presentación de trabajos arbitrados, en Congresos Científicos de reconocido prestigio. REFERENCIAS [1] M. GAST, 802.11 Wireless Networks: The Definitive Guide, Second Edition, OʼReilly, April 2005. [2] J. BELLARDO, S. SAVAGE, 802.11 Denial-of-Service Attacks: Real Vulnerabilities and Practical Solutions, USENIX 2003 Security Simposium, August 2003. [3] A. RACHEDI, A. BENSLIMANE, Smart Attacks based on Control Packets Vulnerabilities with IEEE 802.11 MAC, IWCMC 2008 International Wireless Communications and Mobile Computing Conference, August 2008. [4] R. NEGI, A. RAJESWARAN, DoS Analysis of Reservation based MAC protocols, IEEE International Conference on Communications, May 2005. [5] A. MARTÍNEZ, U. ZURUTUZA, R. URIBEETXEBERRIA, M. FERNÁNDEZ, J. LIZARRAGA, A. SERNA, I. VÉLEZ, Beacon Frame Spoofing Attack Detection in IEEE 802.11 Networks, Third International Conference on Availability, Reliability and Security, March 2008. [6] T. BRUGGER, Data Mining Methods for Network Intrusion Detection, ACM 2004. [7] N. BORISOV, I. GOLDBERG, D. WAGNER Intercepting Mobile Communications: The Insecurity of 802.11, MOBICOM International Conference on Mobile Computing and Networking, July 2001. [8] A. MISHRA, W. ARBAUGH, An Initial Security Analysis of the IEEE 802.1x Standard, University of Maryland, CS-TR-4328, February 2002. [9] J. WRIGHT, Detecting Wireless LAN MAC Address Spoofing, home.jwu.edu/jwright/papers/, 2003. [10] F. ANJUN, S. DAS, P. GOPALAKRISHNAN, L. KANT, K. BYUNGSUK, Security in an Insecure WLAN Network, International Conference on Wireless Networks, Communications and Mobile Computing, 2005. [11] F. Guo and T. Chiueh, Sequence Number-Based MAC Address Spoof Detection, In Proc. of 8th International Symposium on Recent Advances in Intrusion Detection (RAID 2005 [12] D. Dasgupta, F. Gonzalez, K. Yallapu and M. Kaniganti. Multilevel Monitoring and Detection Systems (MMDS). In Proc. of the 15th Annual Computer Security Incident Handling Conference (FIRST), Ottawa, Canada June 22-27, 2003 [13] P. LaRoche, A. N. Zincir-Heywood, 802.11 Network Intrusion Detection using Genetic Programming, In Proc. of the 2005 workshops on Genetic and evolutionary computation, Washington, D.C, 2005,pp. 170 - 171 [14] Q. Li, W. Trappe, Relationship-based Detection of Spoofing and Anomalous Traffic in Wireless Networks, Presentation, www.winlab.rutgers.edu/pub/docs/iab/2005Fall/ [15] H. Xia, and J. Brustoloni, Detecting and Blocking Unauthorized Access in Networks. In Proc. ofNetworking' 2004 [16] E. D CARDENAS, MAC Spoofing:An Introduction. www.giac.org/practical/GSEC/. [17] B. ASLAM, M. ISLAM, S. KHAN, 802.11 Disassociation DoS Attack and Its Solutions: a Survey. [18] Y. Xiao, X. Shen, and D.-Z. Du (Eds.) pp. 170 – 196. Wireless/Mobile Network Security, chapter 7 “A Survey on Intrusion Detection in Mobile Ad Hoc Networks” 2006 [19] R. RMIKI, Intrusion Detection System for Ad Hoc Networks: Compressionbased methods, Doctoral Thesis Proposal, March 2008. [20] S. BUSH, T. HUGHES, On The Effectiveness of Kolmogorov Complexity Estimation to Discriminate Semantic Types, Workshop on Adaptive and Resilient Computing Security, September 2003. [21] E. SANCHEZ, J. VAZQUEZ. “Characterization of computer attacks”, DISC ʼ98, December 1998. [22] E. SANCHEZ, R. EDWARDS. “Process monitoring and intrusion detection”, PREP 2003, April 2003. [23] E. SANCHEZ, R. EDWARDS. “On achieving secure seamless security” in Proceedings of the 4th International Workshop Mobile and Wireless Communications Network 2002, September 2002. [24] E. SANCHEZ, R. EDWARDS. “Optimization of the establishment of secure communication channels in wireless mobile networks” in Proceedings of Parallel and Distributed Processing Symposium, April 2002 [25] N. S. ABOUZAKHAR, A. GANI, E. SANCHEZ, S. ALHASMI, G. MANSON. “Towards intelligent fuzzy agents to dynamically control the resources allocations for a network under denial of service attacks” in Proceedings of Recent Advances in Computers, Computing and Communications, July 2002. [26] N. ABOUZAKHAR, A. GANI, E. SANCHEZ, S. ALHASHMI, G. MANSON. “The role of intelligent fuzzy agents in detecting and automatically responding to network Denial of Service attacks” in PREP 2002, April 2002. [27] M. KRANER, C. N. YAP, S. CVETKOVIC, E. SANCHEZ. “Can Mobile IP be used as a link between IMT 2000 Technologies and Operators?” in Proceedings of Karlsruhe Workshop on Software Radios, March 2000.