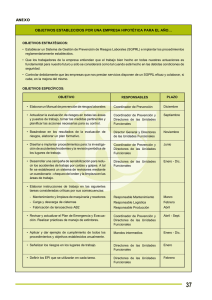

Persona a Cargo Accion a Tomar

Anuncio

1 Objetivo Situaciones Observadas en las Cooperativas Carta Informativa 2014-03 - Evaluación de la infraestructura para la seguridad en los sistemas de información 2 Como parte de los requisitos del seguro de acciones y depósitos de las cooperativas de ahorro y crédito deben poseer un sistema de información mecanizados con sus debidos controles generales. Con relación a este requisito, los sistemas deben ser efectivos, contar con una buena estructura de seguridad, entre otros aspectos. Esto le permitirá operar eficientemente y salvaguardar la información de sus socios y depositantes tomando en cuenta la Confidencialidad, Integridad y Disponibilidad. 3 4 Falta de establecer Políticas y Procedimientos para administrar adecuada de los Sistemas de Información. La Cooperativa no mantiene una Política o Procedimiento de Contingencia, en lo referente a las contraseñas administrativas del Sistema de Información. La Cooperativa no cuenta con una metodología para decomisar las cintas magnéticas que se utilizan para realizar los respaldos (resguardo) de los diferentes sistemas disponibles. La página de Internet le provee a sus socios la alternativa de solicitar préstamos y tarjetas de crédito por este medio. En la solicitud electrónica requiere que el socio envíe información sensitiva tales como nombre, dirección, teléfono e información de empleo, etc. 5 La Institución no posee una Política para el manejo, documentación y control de respuestas a incidentes. Varias estaciones de trabajo tienen el sistema operativo Windows XP Profesional. Este Sistema Operativo no tiene soporte técnico de su Proveedor y no se puede actualizar desde abril de 2014. Carecen de evidencia que corrobore que el personal de Sistemas de Información haya tomado seminarios de educación continua dirigida a las operaciones del Área de Sistemas de Información. Solicitamos a las Cooperativas la Revisión de Controles Internos SAS70/SSAE16 de sus proveedores del Sistema. Sin embargo, no han podido ofrecer ésta por parte del proveedor de la Cooperativa. 6 Las Cooperativa no han establecido con sus Proveedores un “Software Escrow Agreement”. Necesitan mejoría en la organización y ubicación de equipos del Área del Cuarto de Máquinas. Accesos inapropiados al Sistema de la Cooperativa. Se exponen a que ocurran errores o apropiaciones indebidas y no ser detectadas, oportunamente. No mantienen Políticas, aprobadas por la Junta de Directores, para las operaciones de ACH. 7 La Cooperativa tiene conexión al Internet sin embargo no tienen instalado un “firewall” que filtre el tránsito que viaja desde el Internet hacia la Cooperativa. El “Security Log” puede ser alterado por el personal que tenga acceso a la base de datos, por consiguiente, pudiera ser editado (Eliminar, Añadir, Modificar) en cualquier momento. Carencia de seguros de responsabilidad sobre errores u omisiones para los programadores. Solicitamos las Políticas y Procedimientos requeridas por COSSEC y observamos que gran parte de estas políticas nunca fueron preparadas y presentadas a la Junta de Directores para su aprobación. 8 EVALUACIÓN DE LA INFRAESTRUCTURA PARA LA SEGURIDAD EN LOS SISTEMAS DE INFORMACIÓN 9 Establecer Políticas y Procedimientos para administrar adecuadamente los Sistemas de Información. “Las políticas y procedimientos constituyen las guías y direcciones de la Gerencia para mantener controles a los Sistemas de Información y recursos relacionados. Deben ser claras y sencillas. Deben revisarlas, depurarlas y actualizarlas, anualmente y ser aprobadas por la Junta de Directores. “ 10 Persona a Cargo Junta de Directores Acción a Tomar Ley Núm. 255, Artículo 5.09 - Deberes de los Miembros de la Junta y Elección de Oficiales Los miembros de la Junta serán los responsables de la definición y adopción de las políticas institucionales de la cooperativa, Administración Artículo 5.11 - Funciones y Responsabilidades del Presidente Ejecutivo (a) implantar las políticas institucionales adoptadas por la Junta. Tecnología Observar e implementar las políticas y procedimientos establecidos 11 Cooperativas que ofrecen los productos de plásticos a sus socios para realizar transacciones de débito y crédito debe estar en conformidad con PCI (“Payment Card Industry”). Las PCI DSS se aplican a todas las entidades que participan en el procesamiento de tarjetas de pago, entre las que se incluyen comerciantes, procesadores, adquirientes, entidades emisoras y proveedores de servicios, como también todas las demás entidades que almacenan, procesan o transmiten datos del titular de la tarjeta. A continuación, encontrará una descripción general de los 12 requisitos de las DSS de PCI. 12 12 requisitos de las DSS de la PCI. 13 Persona a Cargo Acción a Tomar Junta de Directores Cumplimiento de Leyes y Reglamentos u otras reglas ya sea estatal o federal. Supervisar el cumplimiento con las políticas internas establecidas. Administración Elaborar e implantar los programas de cumplimiento reglamentario o Plan de Acción que aseguren el fiel cumplimiento de las leyes y reglamentos locales y federales aplicables a las operaciones de la institución. Tecnología Implementar el Plan de Acción para cumplir en Conformidad con PCI. 14 Implementar los algoritmos y protocolos seguros, así como certificados digitales, que ofrezcan las máximas seguridades en dentro de las páginas web. Una navegación segura nos aporta lo siguiente: Confidencialidad de los datos transmitidos e intercambiados con un sitio web o con nuestro servidor de correo electrónico. Integridad de los datos intercambiados. Seguridad de que el sitio web al que estamos accediendo es el correcto. 15 Persona a Cargo Acción a Tomar Junta de Directores La Administración debe informarle a la Junta sobre la implementación de los protocolos de seguridad. Administración Establecer un Plan de Acción y asignar funciones y responsabilidades al personal de la Cooperativa y proveedores sobre la implementación de protocolos seguros. Supervisar el cumplimiento con el plan de acción establecido. Tecnología Instalar algoritmos y protocolos seguros, así como certificados digitales, que ofrezcan las máximas seguridades. 16 Realizar una evaluación que identifique los riesgos derivados de sus operaciones de los sistemas de información y de esta manera puedan actualizar sus pólizas de seguro. 17 Persona a Cargo Acción a Tomar Junta de Directores Velar que todos los riesgos asegurables estén adecuadamente cubiertos por seguros, de manera que la cooperativa no sufra pérdidas por concepto de contingencias o riesgos asegurables. (Ley Núm. 255, Artículo 5.10, Inciso b-7) Administración Realizar una evaluación que identifique los riesgos derivados de sus operaciones de los sistemas de información y de esta manera puedan actualizar sus pólizas de seguro. Tecnología Asistir a la Administración a realizar una evaluación que identifique los riesgos derivados de sus operaciones de los sistemas de información y de esta manera puedan actualizar sus pólizas de seguro. 18 Realizar una revisión de toda su infraestructura de comunicaciones y datos. Esta evaluación tendrá el propósito de identificar los riesgos y vulnerabilidades de la Infraestructura. 19 Persona a Cargo Acción a Tomar Junta de Directores La Administración mantendrá informada a la Junta sobre la condición operacional tanto en los análisis de riesgos e implementación de controles establecidos en la Cooperativa. Administración Establecer procedimientos de protección de los datos que se transmiten por la red de telecomunicaciones, mediante técnicas adecuadas de encriptación a través de equipos o aplicaciones definidas para tal fin. Tecnología Ayudar a la Administración a establecer controles y asegurar los activos relacionados a los sistemas. 20 Establecer controles formales para proteger la información contenida en documentos, medios de almacenamiento u otros dispositivos externos. “Los centros de resguardo de la información, tanto interno como externo, deben proveer una adecuada seguridad física y ambiental, que garantice la protección de la información y los sistemas de misión crítica de daños, deterioro, hurto o robos con el fin de asegurar que pueda recuperarse una vez ocurrido un desastre o falla en los equipos que los almacenan.” 21 Persona a Cargo Acción a Tomar Junta de Directores Desarrollar las políticas que aseguren la ejecución periódica de los respaldos de la información y de los sistemas de misión crítica, con la finalidad de garantizar la continuidad del negocio con sus debidos controles de seguridad. Administración Se deben documentar los procedimientos que aseguren la ejecución periódica de los respaldos de la información y de los sistemas de misión crítica, con la finalidad de garantizar la continuidad del negocio. Tecnología Deberá realizar respaldos de archivos, bases de datos, sistemas operativos y demás software necesario para el adecuado funcionamiento de los equipos y aplicaciones de misión crítica con una frecuencia diaria, semanal y mensual. El traslado de los dispositivos de almacenamiento entre los centros de resguardo debe efectuarse con adecuados controles de seguridad. 22 Establecer procedimientos que garanticen la Seguridad de los Sistemas de Información en las conexiones remotas. “Establecer procedimientos que deberán seguirse para la seguridad en el servicio de acceso remoto. Se busca con esto proteger la información de la Cooperativa la cual puede resultar inadvertidamente comprometida por los riesgos que implican las conexiones remotas a sus sistemas de información”. 23 Persona a Cargo Accion a Tomar Junta de Directores Desarrollar las políticas que garanticen la Seguridad de los Sistemas de Información en las conexiones remotas. Administración Establecer procedimientos que garanticen la Seguridad de los Sistemas de Información en las conexiones remotas. Tecnología El Departamento de Tecnología debe garantizar que se estarán cumplimiento de dichos procedimientos. 24 Cooperativas que ofrezcan a sus socios productos de Tarjetas de Débito y/o Crédito, deberán establecer internamente o requerir a sus proveedores o intermediarios, un Sistema de Prevención y Detección de transacciones fraudulentas. “El análisis de información en tiempo real está llevando a los bancos e instituciones financieras a un nuevo nivel de protección ante los fraudes e ilícitos. Los software de prevención y detección de fraude y lavado de dinero, están impactando fuertemente en la toma de decisiones y en las estrategias de bancos y aseguradoras.” 25 Persona a Cargo Accion a Tomar Junta de Directores La Administración mantendrá informada sobre la condición operacional tanto en eventos de detección de transacciones fraudulentas, lavado de dinero u otra mala conducta financiera en la Cooperativa. Administración Establecer con sus proveedores de servicios de tarjetas de crédito/debito o adquirir, un Sistema de Prevención y Detección de transacciones fraudulentas. Tecnología El Departamento de Tecnología debe garantizar que se estén monitoreando transacciones que se realizan en el Sistema. 26 Exigir a sus proveedores o programadores una evaluación de seguridad de los Sistemas o Plataformas utilizadas para que los socios accedan su cuenta desde el Internet. “Los Proveedores deberán establecer mecanismos de control que permitan alertar las fallas y minimizar las vulnerabilidades que la plataforma tecnológica que soporta los servicios de banca virtual “Home Banking”. 27 Persona a Cargo Acción a Tomar Junta de Directores La Administración debe mantener informada de la condición operacional basado en los controles que brinden una adecuada seguridad en las aplicaciones de banca virtual “Home Banking””de la Cooperativa. Administración Establecer procedimientos y controles que brinden una adecuada seguridad en las aplicaciones de banca virtual: control de cambios y/o modificaciones, separación de ambientes de prueba. Tecnología Planes apropiados de respuesta a incidentes que incluyan estrategias de comunicación que aseguren la continuidad del servicio y responsabilidad limitada asociada con interrupciones del servicio de banca virtual incluyendo aquellos originados desde sistemas externos. 28 Establecer medidas que garanticen que los Boletines o Alertas de Seguridad de todos los programas o equipos (“Software” and “Hardware”). “Reciba en tiempo real información sobre las vulnerabilidades que realmente afectan a sus sistemas y cómo solucionarlas”. 29 Persona a Cargo Accion a Tomar Junta de Directores La Administración debe mantener informada a la Junta de Directores sobre la condición operacional relacionado a las nuevas actualizaciones basada en nuevas alertas. Administración Procedimientos y controles que brinden una adecuada seguridad en las aplicaciones instaladas en la Cooperativa mediante los boletines que los proveedores externos emiten. Tecnología Ejecutar los procedimientos para asegurar que se estén cumpliendo con las alertas y se realice un Plan de Acción para remediar esos riesgos de vulnerabilidades. 30 Evaluar la necesidad de autorizar en sus Sistemas de Información transacciones provenientes de países extranjeros los cuales mantengan sanciones impuestas por el Gobierno Federal y la Agencia OFAC. “El dinero es “lavado” para ocultar una actividad ilegal, incluyendo los delitos que generan el dinero en sí mismo, como por ejemplo el tráfico de drogas. El lavado de dinero oculta la fuente de ganancias ilegales de manera que el dinero pueda ser utilizado sin que se detecte su fuente.” 31 Persona a Cargo Acción a Tomar Junta de Directores Incorporar políticas diseñadas en forma razonable para garantizar el cumplimiento de las leyes aplicables. Administración Elaborar e implantar los programas de cumplimiento reglamentario que aseguren el fiel cumplimiento de las leyes y reglamentos locales y federales aplicables a las operaciones de la institución. Tecnología Los Sistemas de Tecnologías deben estar alineados al cumplimientos de las leyes locales y federales. 32 Mantener un Sistema de Antivirus y Antimalware de uso Comercial, que garantice la Seguridad de los Sistemas de Información. “El término virus informático y los “Malware” se usa para designar un programa que, al ejecutarse, se propaga infectando otros softwares ejecutables dentro de la misma computadora.” 33 Persona a Cargo Accion a Tomar Junta de Directores Incorporar políticas diseñadas para el control de malwares y virus Administración Elaborar e implantar procedimientos para la detección y eliminación de malware y virus Tecnología Instalar Sistemas diseñados para detectar y eliminación de virus. 34 Establecer Políticas de Contraseñas que garanticen el estándar mínimo que deberán tener las contraseñas de los Sistemas de Información de la Cooperativa. “Las características de las contraseñas deben ser definidas por el área de seguridad y deben ser difundidas a todo el personal de la Institución.” 35 Persona a Cargo Junta de Directores Administración Tecnología Accion a Tomar Incorporar políticas diseñadas sobre la administración y construcción de las contraseñas. Elaborar e implantar procedimientos la administración y construcción de las contraseñas. Instalar Sistemas diseñados para la administración de las contraseñas. 36 Exigir a sus proveedores una revisión de seguridad de los registros de auditoría “Audit Trail” o “Log Events” de sus Sistemas de Información y que establezcan las medidas de seguridad adecuadas que garanticen que estos registros no puedan ser manipulados o eliminados. “Los Log de Auditorias deben de estar como un archivo clasificado WORM que solamente puedes escribir una vez y puedes ver las veces que desees verlo” 37 Persona a Cargo Acción a Tomar Junta de Directores Incorporar políticas orientadas a la supervisión y administración de datos. Administración Realizar el Procedimiento orientadas a la Supervisión y Administración de Datos Implantar las funciones de registro de cambios Tecnología 38 Establecer mecanismos de seguridad para el manejo de data que pueda ser portable sin autorización. “Los Log de Auditorias deben de estar configurados para detectar cualquier acceso sin autorización a la data” 39 Persona a Cargo Acción a Tomar Junta de Directores Incorporar políticas orientadas a la supervisión y administración de datos. Administración Realizar el Procedimiento orientadas a la Supervisión y Administración de Datos Tecnología Implantar las funciones manejo de data que no pueda ser portable sin autorización. 40 Revisar todas las reglas de seguridad de los “firewalls” a los fines de contar con mecanismos de Seguridad de prevención y detección adecuados. “Existencia de mecanismos contra fuegos (firewalls) para mediar entre la red pública, Internet y la red privada de la Cooperativa a fin de garantizar la no penetración a los Sistemas de Información” 41 Persona a Cargo Accion a Tomar Junta de Directores Establecer Políticas sobre el Manejo de la Configuración de Políticas del “Firewall” Administración Establecer Procedimientos sobre la Configuración de políticas del “Firewall”. Asegurar que el Área de Tecnología cumpla con la Configuración de las Políticas del “Firewall”. Tecnología 42 Las condiciones físicas y ambientales necesarias para garantizar el correcto funcionamiento del entorno de la infraestructura de tecnología de información. “Los centros de procesamiento de datos y telecomunicaciones, deben mantenerse separados y claramente definidos por perímetros físicos. De igual forma, deben mantenerse continuamente monitoreados cubriendo para ello, todo el perímetro de sus instalaciones.” 43 Persona a Cargo Acción a Tomar Junta de Directores La administración debe mantener informada a la Junta de Directores sobre la condición operacional, administrativa de dicho Departamento. Administración Debe contar con una cobertura o una provisión de seguros para los principales equipos de cómputo y telecomunicaciones que permita mitigar los posibles riesgos existentes (incendio, huelga, motín, impacto de rayo, explosión, implosión, humo, gases o líquidos corrosivos, corto circuito, variaciones de voltaje, robo, asalto y fenómenos naturales). Tecnología Garantizar la Continuidad de los servicios que le ofrece a la institución. 44 Establecer mecanismos de alerta y detección de intrusos o actividades sospechosas en la Infraestructura de Comunicaciones y Datos. “(Sistema de detección de intrusiones) hace referencia a un mecanismo que, sigilosamente, escucha el tráfico en la red para detectar actividades anormales o sospechosas, y de este modo, reducir el riesgo de intrusión.” 45 Persona a Cargo Accion a Tomar Junta de Directores La Administración debe mantener informada a la Junta de Directores sobre la condición operacional, administrativa de dicho Departamento. Administración Deben mantener activos los registros o pistas de auditoría generadas por las aplicaciones y sistemas de misión crítica, particularmente en aquellos casos en los cuales exista modificación o alteración de la información almacenada en las bases de datos productivas. Tecnología Las pistas de auditoría deberán ser revisadas por el área de seguridad de la información y auditoría de sistemas, para lo cual será necesario generar informes que reflejen posibles brechas o vulnerabilidades identificadas. Estos informes deberán generarse anualmente y deben ser entregados a esta Superintendencia, cuando así sea requerido. 46 Establecer controles de acceso restrictos al Internet. “Los privilegios de uso de Internet estarán limitados por la necesidad de acceso que requiera el desarrollo de la función de cada usuario.” 47 Persona a Cargo Accion a Tomar Junta de Directores Pronunciar Política de Uso de Internet y Correo Electrónico Administración Diseñar procedimientos para el uso de Internet y correo electrónico. Tecnología Aplicar políticas de configuración y monitoreo sobre el control de uso de Internet y correo electrónico 48 Exigir a sus proveedores de Sistemas de Información Primarios, una Auditoría de Controles Internos en conformidad con el SSAE16. “Esta certificación confirma la calidad e integridad de los procesos y procedimientos internos de control para sus clientes”. 49 Persona a Cargo Junta de Directores Administración Tecnología Accion a Tomar La Administración debe mantener informada a la Junta de Directores sobre los controles internos que tienen sus proveedores en sus operaciones. Asegurarse que sus proveedores de servicios cuentan con sus procedimientos de control. Asegurarse que sus proveedores de servicios cuentan con sus procedimientos de control. 50 Solicitar a sus proveedores que realice servicios en el Área de Sistemas de Información, una Póliza de Errores y Omisión en el Desempeño de sus funciones . “La póliza de seguro para errores y omisiones (Errors and Omissions Insurance (E&O)) es una forma de seguro de responsabilidad limitada que ayuda a proteger la asesoría profesional –y el servicio– prestado por individuos y compañías evitando que lleven consigo la carga del costo total de la defensa contra un reclamo de negligencia hecho por un cliente, y por daños concedidos en este tipo de demanda civil. ” 51 Persona a Cargo Junta de Directores Administración Tecnología Accion a Tomar Velar que todos los riesgos asegurables estén adecuadamente cubiertos por seguros, de manera que la cooperativa no sufra pérdidas por concepto de contingencias o riesgos asegurables; Asegurarse que sus proveedores de servicios cuentan con dicha Póliza y cubra los riesgos. Velar porque no existan errores o algún tipo de daños concedidos por algún servicio prestado. 52 Las Cooperativas de Ahorro y Crédito que ofrecen a sus socios el producto de Transferencias Electrónicas ACH, deberán cumplir con las disposiciones de NACHA . “Las transferencias ACH se usan para toda clase de transacciones de transferencia de fondos, incluyendo el depósito directo de cheques de pago de nómina y el débito mensual de pagos habituales” 53 Persona a Cargo Accion a Tomar Junta de Directores Velar por la implantación y el cumplimiento de las políticas institucionales. Administración Elaborar e implantar los programas de cumplimiento reglamentario que aseguren el fiel cumplimiento de las leyes y reglamentos locales y federales aplicables a las operaciones de la institución; Tecnología Asegurarse que los Sistemas vayan alineados con dicha Regulación. 54 Exigir a sus proveedores de Sistemas de Información Primarios un “Software Escrow Agreement”. “Este es un tipo de acuerdo contractual entre el Proveedor y la Cooperativa que establece, entre otros detalles, que el código fuente del programa permanecerá en manos de un tercero para en caso de que el Proveedor desaparezca como compañía, la Cooperativa obtenga la titularidad y acceso al código fuente de la aplicación. 55 Persona a Cargo Accion a Tomar Junta de Directores Definir los parámetros para la contratación de servicios de contractual. Administración Asegurar que el contrato se cumpla con la ayuda del Departamento Tecnológico Tecnología Revisar cada uno de los puntos y revisarlos con el Proveedor 56 Establecer protocolos de autenticación multi factor, para los accesos al Home Banking. Establecer en el Home Banking un tiempo máximo de inactividad, después del cual deberá ser cancelada la sesión y exigir un nuevo proceso de autenticación al Socio para acceder de nuevo al Sistema. Considerar la posibilidad de reducir el número de intentos fallidos para entrar al Sistema. 57 Persona a Cargo Accion a Tomar Junta de Directores Establecer y aprobar Políticas sobre la Seguridad del “Home Banking” Administración Establecer procedimiento para asegurar que su Infraestructura de seguridad de “Home Banking” cuenta con la validación de seguridad. Revisar que dichos controles se hayan implementado en el “Home Banking”. Tecnología 58 Mantener un Plan de Respuesta a Incidentes durante un ataque contra el Sistema. “Este plan de respuesta a incidentes define las pautas de lo que se debe de realizar en caso de incidente de seguridad en el área de la informática y obtiene las fases de respuesta a incidentes en un momento dado. Este documento muestra como minimizar los daños, evaluar el incidente, que hacer cuando se nos presente un incidente y como responder a ello”. 59 Persona a Cargo Accion a Tomar Junta de Directores Definir la Política del Plan de Respuesta a Incidente. Administración Desarrollar los procedimientos que conlleva el Plan de Respuesta a Incidentes con sus debidas pruebas y establecer un equipo que participará en dicho Plan. Estará trabajando con la administración los aspectos técnicos para que el Plan funcione. Tecnología 60 Establecer la Administración de Actualización “Patch Management” dirigida a la estrategia para la gestión de actualizaciones. “La Administración de Actualización consta de cambios que se aplican a un programa, para corregir errores, agregarle funcionalidad, actualizarlo, entre otros.” 61 Persona a Cargo Accion a Tomar Junta de Directores Definir y aprobar la Política de la Administración de Actualización “Patch Management” Administración Desarrollar los procedimientos que conlleva la Administración de Actualización “Patch Management” Tecnología Estará a cargo de los aspectos técnicos para que los Sistemas se mantengan actualizados. 62 Realizar Pruebas de Penetración (PENTEST) cada vez que se realizan cambios significativos en los Sistemas de Información. “Las pruebas de penetración (también llamadas “pen testing”) son una práctica para poner a prueba un sistema informático, red o aplicación web para encontrar vulnerabilidades que un atacante podría explotar.” 63 Persona a Cargo Junta de Directores Administración Tecnología Accion a Tomar La Administración debe informarle sobre la contratación para las Pruebas de Penetración y los resultados de las mismas. Contratar los servicios e implementar toda medida de recomendaciones obtenidas en las Pruebas de Penetración. Trabajar con la Administración en la implementación de las medidas obtenidas en las pruebas. 64 Asegúrese de que todos los proveedores o entidades involucradas que ofrecen servicios en el área de sistemas de información estén conscientes de las responsabilidades que tienen con la Cooperativa. “Deberán definir procedimientos efectivos que permitan la selección y el monitoreo de la calidad y cumplimiento de servicio por parte de los proveedores e implantar los mecanismos que aseguren la integridad y la confidencialidad de la data o información que manejan en la Cooperativa”. 65 Persona a Cargo Accion a Tomar Junta de Directores Definir los parámetros para la contratación de servicios. Administración Definir procedimientos efectivos que permitan la selección y el monitoreo de la calidad y cumplimiento de servicio por parte de los proveedores. Tecnología Trabajar con la Administración para cumplir con dichos procedimientos. 66 Concienciar a los empleados y socios de la Cooperativa sobre la importancia de la seguridad en los sistemas de información. “Un programa de concienciación debe abarcar contenidos relevantes para poder lograr el cometido de concienciar adecuadamente sobre la seguridad de información.” 67 Persona a Cargo Accion a Tomar Junta de Directores Establecer Políticas de adiestramientos y capacitación a los empleados y gerenciales en los aspectos de seguridad informática. Administración Desarrollar e implantar un programa de capacitación gerencial y de empleados que cubra áreas técnicas de seguridad en los Sistemas. Tecnología Participación en los programas de capacitación. 68 Corporación para la Supervisión y Seguro de Cooperativas en Puerto Rico 1-787-622-0957 [email protected] www.cossec.com 70