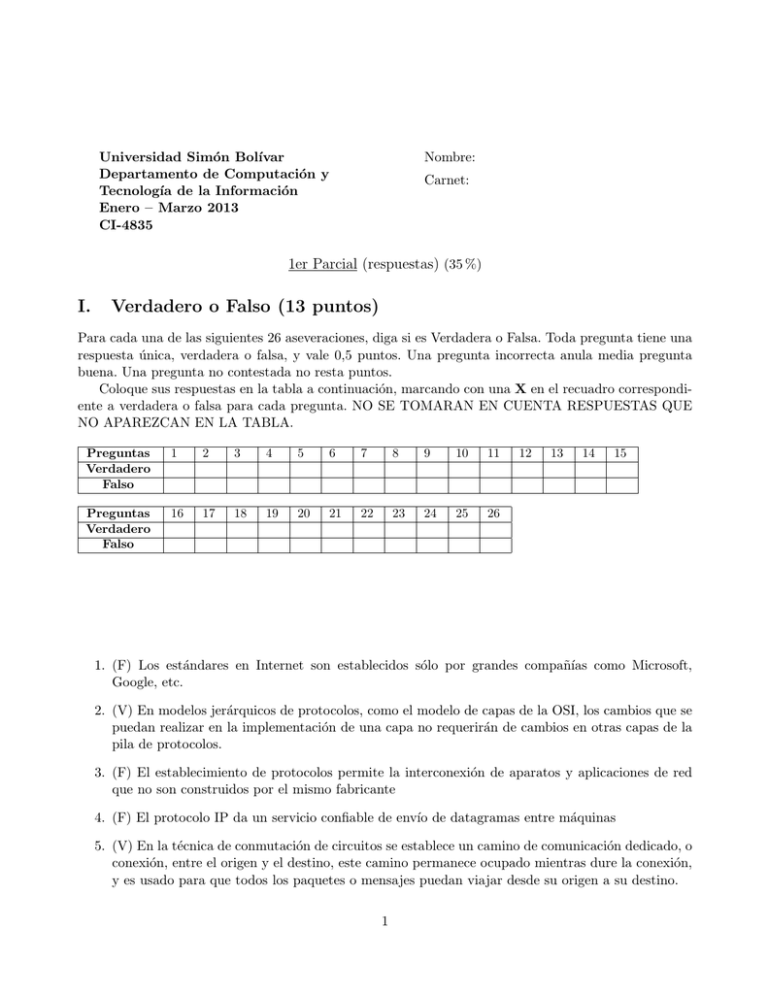

I. Verdadero o Falso (13 puntos)

Anuncio

Nombre: Universidad Simón Bolı́var Departamento de Computación y Tecnologı́a de la Información Enero – Marzo 2013 CI-4835 Carnet: 1er Parcial (respuestas) (35 %) I. Verdadero o Falso (13 puntos) Para cada una de las siguientes 26 aseveraciones, diga si es Verdadera o Falsa. Toda pregunta tiene una respuesta única, verdadera o falsa, y vale 0,5 puntos. Una pregunta incorrecta anula media pregunta buena. Una pregunta no contestada no resta puntos. Coloque sus respuestas en la tabla a continuación, marcando con una X en el recuadro correspondiente a verdadera o falsa para cada pregunta. NO SE TOMARAN EN CUENTA RESPUESTAS QUE NO APAREZCAN EN LA TABLA. Preguntas Verdadero Falso 1 2 3 4 5 6 7 8 9 10 11 Preguntas Verdadero Falso 16 17 18 19 20 21 22 23 24 25 26 12 13 14 15 1. (F) Los estándares en Internet son establecidos sólo por grandes compañı́as como Microsoft, Google, etc. 2. (V) En modelos jerárquicos de protocolos, como el modelo de capas de la OSI, los cambios que se puedan realizar en la implementación de una capa no requerirán de cambios en otras capas de la pila de protocolos. 3. (F) El establecimiento de protocolos permite la interconexión de aparatos y aplicaciones de red que no son construidos por el mismo fabricante 4. (F) El protocolo IP da un servicio confiable de envı́o de datagramas entre máquinas 5. (V) En la técnica de conmutación de circuitos se establece un camino de comunicación dedicado, o conexión, entre el origen y el destino, este camino permanece ocupado mientras dure la conexión, y es usado para que todos los paquetes o mensajes puedan viajar desde su origen a su destino. 1 6. (F) Un servidor sin estado es más tolerante a fallas (robusto) que uno iterativo 7. (F) Un servidor sin estados (stateless) debe ser implementado con un servicio no orientado a conexión. 8. (V) En el API de socket en lenguaje C, el comando bind permite establecer la asociación entre un socket no nominado en el programa servidor y un puerto bien conocido. 9. (F) UDP ofrece transferencia de datos confiable de extremo a extremo 10. (F) El mecanismo de RPC provee a las aplicaciones transparencia completa respecto a si el procedimiento se ejecuta local o remotamente 11. (F) En la programación de aplicaciones cliente-servidor, el manejo de la heterogeneidad, que genera tener máquinas con distintas arquitecturas, es innecesario en redes locales 12. (F) DNS es un protocolo de nivel de capa de transporte 13. (V) Para enviar un correo electrónico a [email protected], el sistema de correo debe obtener la dirección IP de la máquina que recibirá el correo 14. (V) El protocolo utilizado para el envı́o de correo entre Agentes de Transporte (MTA) es el SMTP 15. (F) El protocolo que especifica cómo debe ser el intercambio de información entre un servidor web y un navegador o cliente Web es el HTML. 16. (F) Un enrutador implementa funciones de las 4 primeras capas de la OSI, de la capa fı́sica a la capa de transporte. 17. (F) Para mensajes pequeños, el ancho de banda es más importante que el tiempo de propagación 18. (F) Para cualquier aplicación corriendo sobre una red, es esencial que toda la información enviada llegue correctamente a su destino. 19. (F) La desventaja del multiplexaje estadı́stico es que puede congestionar los canales. 20. (V) Una propiedad fundamental de las direcciones de máquina (MAC) en una red, es que sean únicas 21. (F) El tamaño máximo de una trama Ethernet/802.3 es 1500 bytes 22. (F) El preámbulo del encabezado de Ethernet/802.3 permite detectar errores en la trama 23. (F) En 802.3, una estación que desea transmitir lo hace inmediatamente si el canal está libre 24. (F) En 802.3, una estación que por 24 veces consecutivas falle en enviar una trama, reporta una falla de red 25. (V) En 802.3, es necesario que todas las estaciones del segmento tengan la capacidad de detectar la colisión 26. (F) Un concentrador permite aislar dominios de colisión 2 II. Selección simple (9 puntos) Responda las siguientes preguntas marcando con una X su opción en cada caso, en la tabla a continuación. Cada pregunta vale 1,5 puntos. NO SE TOMARAN EN CUENTA RESPUESTAS QUE NO APAREZCAN EN LA TABLA. Pregunta 1 2 3 4 5 6 a b c d e 1. (b) ¿Cuál de las siguientes opciones describe mejor a TCP? a. No confiable b. Orientado a conexión c. No orientado a conexión d. De capa 3 e. Intermitente 2. (c) A la pérdida de potencia de una señal a medida que recorre el medio de transmisión se le denomina a. Ruido b. Conductancia c. Atenuación d. Diafonı́a e. Modulación 3. (c) ¿Cuál de los siguientes medios soporta un mayor rango de frecuencias o ancho de banda? a. Cable Telefónico b. Cable Coaxial c. Fibra Óptica d. Par trenzado e. Ninguna de las anteriores 4. (b) Diga cual de las siguientes descripciones ordenadas corresponde al encabezado de una trama 802.3. a. Preámbulo (7 bytes), Dir. Destino (6 bytes), Dir. Fuente (6 bytes), Longitud (2 bytes) b. Preámbulo (7 bytes), Inicio de trama (1 byte), Dir. Destino (6 bytes), Dir. Fuente (6 bytes), Longitud (2 bytes) c. Preámbulo (7 bytes), Inicio de trama (1 byte), Dir. Fuente (6 bytes), Dir. Destino (6 bytes), Longitud (2 bytes) d. Preámbulo (7 bytes), Inicio de trama (1 byte), Longitud (2 bytes), Dir. Destino (6 bytes), Dir. Fuente (6 bytes) e. Ninguna de las anteriores 5. (b) En 802.3, una estación que haya intentado por 3 veces enviar una trama, deberá esperar un tiempo aleatorio entre a. 0 − 3τ b. 0 − 7τ c. 0 − 15τ d. 0 − 31τ e. Ninguna de las anteriores 6. (b) Un puente (conmutador o switch) transparente es conectado a tres redes. En cada red hay tres estaciones. En el puerto 1 están conectadas las estaciones A, B y C; en el puerto 2 las estaciones D, E y F; y en el puerto 3 las estaciones G, H e I. En t = 1, A transmite una trama a G; en t = 2, E transmite una trama a C; en t = 3 D transmite una trama a I. No ha ocurrido ninguna otra transmisión desde que se conectó el puente. Diga cuál de las siguientes alternativas representa un sub-conjunto válido de la tabla de conmutación del puente luego de esas transmisiones, siendo el formato (Dir. Dest, puerto de salida) 3 a. (G,3), (A,1) b. (D,2), (A,1) c. (A,1), (I,3) d. (G,3), (D,2) e. Ninguna de las anteriores III. Desarrollo (13 puntos) IV. Protocolos (5 puntos) Dibuje las pilas de protocolos del modelo OSI y del modelo TCP/IP. Indique la función de cada capa para cada uno de los modelos, y diga qué correspondencia existe entre las capas de OSI y las de TCP/IP RESPUESTA Ver libro IV.1. Desempeño (8 puntos) Se necesita transmitir unas imágenes satelitales procesadas a un centro de investigación remoto. La transmisión entre la fuente y destino es de la siguiente forma: La fuente está conectada al enrutador de salida a través de una red Fast Ethernet (100 MBps). Este enrutador conecta con un Proveedor de servicios de Internet (ISP) a través de un enlace de 2 MBps. El ISP utiliza un enlace satelital (usando un enrutador con un modem satelital) de 256 Kbps a un enrutador con modem satelital) del centro de investigación remoto, que conecta via una red Ethernet (10 Mbps) con la máquina destino. Si las imágenes ocupan 4 GBytes, calcule el tiempo total que demorará la transmisión desde la fuente hasta su destino. Asuma que el tiempo de propagación total es de 1,5 minutos, y el tiempo total de espera en los dispositivos de conmutación entre fuente y destino es nulo, y que cada dispositivo debe recibir, almacenar y reenviar. RESPUESTA La velocidad percibida en la transferencia está dominada por la más lenta, que es 256 Kbps. Por lo tanto, el tiempo de comunicación es, aproximadamente, (Tamaño de transferencia) 235 bits = 28 1000bits/s ≈ 217 seg. (256Kbps) A esto habrı́a que sumarle el tiempo de propagación total (90 seg.) más el tiempo de los encabezados. Debido al volumen de información que se transmite, ambos pueden despreciarse. 4