420 KB

Anuncio

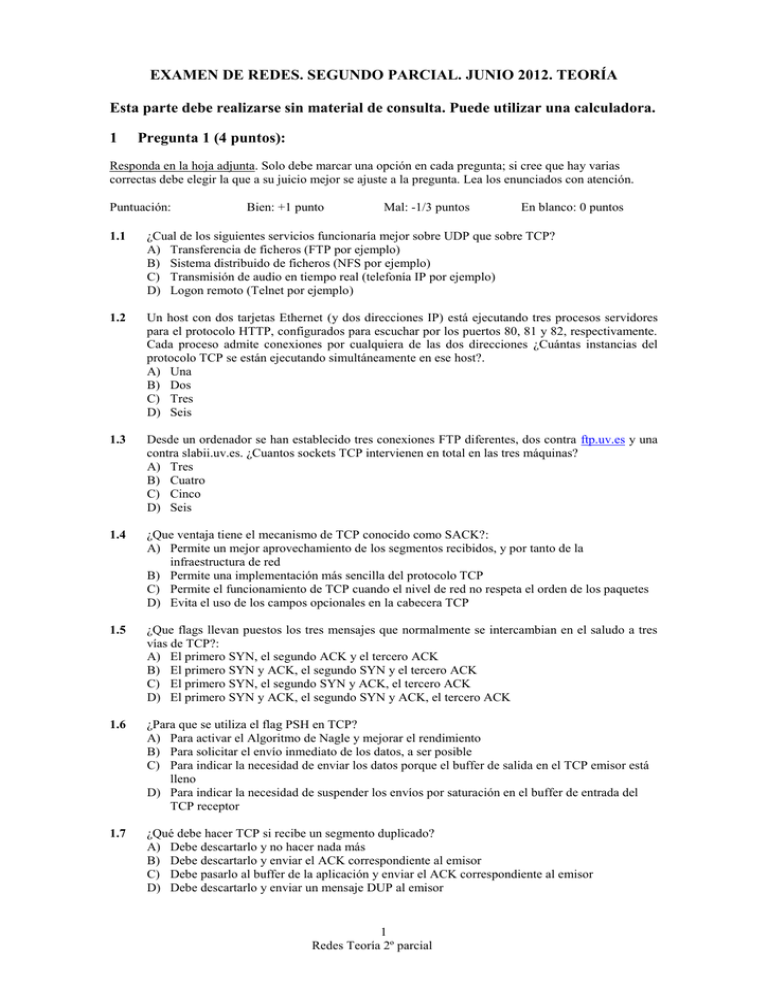

EXAMEN DE REDES. SEGUNDO PARCIAL. JUNIO 2012. TEORÍA Esta parte debe realizarse sin material de consulta. Puede utilizar una calculadora. 1 Pregunta 1 (4 puntos): Responda en la hoja adjunta. Solo debe marcar una opción en cada pregunta; si cree que hay varias correctas debe elegir la que a su juicio mejor se ajuste a la pregunta. Lea los enunciados con atención. Puntuación: Bien: +1 punto Mal: -1/3 puntos En blanco: 0 puntos 1.1 ¿Cual de los siguientes servicios funcionaría mejor sobre UDP que sobre TCP? A) Transferencia de ficheros (FTP por ejemplo) B) Sistema distribuido de ficheros (NFS por ejemplo) C) Transmisión de audio en tiempo real (telefonía IP por ejemplo) D) Logon remoto (Telnet por ejemplo) 1.2 Un host con dos tarjetas Ethernet (y dos direcciones IP) está ejecutando tres procesos servidores para el protocolo HTTP, configurados para escuchar por los puertos 80, 81 y 82, respectivamente. Cada proceso admite conexiones por cualquiera de las dos direcciones ¿Cuántas instancias del protocolo TCP se están ejecutando simultáneamente en ese host?. A) Una B) Dos C) Tres D) Seis 1.3 Desde un ordenador se han establecido tres conexiones FTP diferentes, dos contra ftp.uv.es y una contra slabii.uv.es. ¿Cuantos sockets TCP intervienen en total en las tres máquinas? A) Tres B) Cuatro C) Cinco D) Seis 1.4 ¿Que ventaja tiene el mecanismo de TCP conocido como SACK?: A) Permite un mejor aprovechamiento de los segmentos recibidos, y por tanto de la infraestructura de red B) Permite una implementación más sencilla del protocolo TCP C) Permite el funcionamiento de TCP cuando el nivel de red no respeta el orden de los paquetes D) Evita el uso de los campos opcionales en la cabecera TCP 1.5 ¿Que flags llevan puestos los tres mensajes que normalmente se intercambian en el saludo a tres vías de TCP?: A) El primero SYN, el segundo ACK y el tercero ACK B) El primero SYN y ACK, el segundo SYN y el tercero ACK C) El primero SYN, el segundo SYN y ACK, el tercero ACK D) El primero SYN y ACK, el segundo SYN y ACK, el tercero ACK 1.6 ¿Para que se utiliza el flag PSH en TCP? A) Para activar el Algoritmo de Nagle y mejorar el rendimiento B) Para solicitar el envío inmediato de los datos, a ser posible C) Para indicar la necesidad de enviar los datos porque el buffer de salida en el TCP emisor está lleno D) Para indicar la necesidad de suspender los envíos por saturación en el buffer de entrada del TCP receptor 1.7 ¿Qué debe hacer TCP si recibe un segmento duplicado? A) Debe descartarlo y no hacer nada más B) Debe descartarlo y enviar el ACK correspondiente al emisor C) Debe pasarlo al buffer de la aplicación y enviar el ACK correspondiente al emisor D) Debe descartarlo y enviar un mensaje DUP al emisor 1 Redes Teoría 2º parcial 1.8 ¿Qué campo de la cabecera se utiliza para realizar el control de congestión en TCP? A) El número de secuencia B) El número de acuse de recibo C) El tamaño de ventana D) Ninguno 1.9 ¿Que datos envía TCP cuando entra en funcionamiento el mecanismo conocido como ‘timer de persistencia’? A) Reenvía el último byte enviado B) Envía el siguiente byte en el buffer C) Reenvía el último segmento enviado D) Envía el siguiente segmento en el buffer 1.10 ¿Para qué sirve el ‘factor de escala’, que se negocia en algunas conexiones TCP? A) Para que se pueda tener más datos pendientes de confirmación por parte del receptor, mejorando el rendimiento en redes con elevado caudal y elevado retardo B) Para que se puedan enviar segmentos mayores de 64 KBytes, mejorando el rendimiento en todo tipo de redes C) A y B D) Para poder enviar segmentos mayores que la MTU del trayecto. 1.11 ¿Qué fija el parámetro MSS que se negocia al principio de una conexión TCP? A) El tamaño máximo de los segmentos B) El tamaño máximo de la ventana C) La cantidad máxima de datos que se podrá enviar sin recibir un ACK D) El caudal máximo que podrá utilizar esa conexión TCP 1.12 ¿Que significa el valor cero en el campo ‘tamaño de ventana’ de la cabecera TCP?: A) Que se ejerce control de congestión B) Que no se ejerce control de congestión C) Que el emisor puede enviar tantos datos como quiera al receptor, sin restricciones D) Que el emisor no debe enviar nada al receptor hasta nueva orden 1.13 En un router que tiene solo dos interfaces, E0 y S0, queremos aplicar una ACL al tráfico que discurre en sentido E0 → S0. Diga cual de las siguientes afirmaciones es correcta: A) La ACL puede aplicarse indistintamente al sentido entrante en E0 o al saliente en S0. El rendimiento del router será el mismo en ambos casos B) La ACL puede aplicarse indistintamente al sentido entrante en E0 o al saliente en S0, pero el rendimiento del router será mayor si se aplica en E0 C) La ACL puede aplicarse indistintamente al sentido entrante en E0 o al saliente en S0, pero el rendimiento del router será mayor si se aplica en S0 D) La ACL debe aplicarse tanto en sentido entrante en E0 como saliente en S0. 1.14 ¿Qué tipo de NAT debemos utilizar si queremos montar servicios abiertos al exterior en una red privada y solo disponemos de una dirección pública? A) NAT básico estático B) NAT básico dinámico C) NAPT estático D) NAPT dinámico 1.15 Estoy en un ordenador de la universidad de valencia. ¿En qué caso de los siguientes no se realiza una consulta a un DNS? A) Acceder con un navegador a www.uv.es B) Hacer un ping a la dirección IP 147.156.222.65 C) Ejecutar el comando host 147.1456.222.65 D) Acceder vía FTP al servidor “informatica.uv.es” 2 Redes Teoría 2º parcial 1.16 Desde un ordenador de la Universidad de Valencia hago “ping servidor.empresa.com”. Los Registros de Recursos que obtiene mi ordenador en el paquete DNS que recibe vienen desde: A) El servidor DNS de la Universidad de Valencia B) El servidor DNS de empresa.com C) El servidor DNS de .com D) El servidor raiz "." 1.17 Me conecto con un navegador desde un ordenador de la Universidad de Valencia a www.uv.es. ¿Qué tipo de paquetes entran a mi ordenador? A) UDP B) UDP, TCP, IP C) UDP, ICMP, IP D) UDP, IP 1.18 Tengo mi correo en el servidor correo.uv.es de la universidad de Valencia, ¿qué me permite hacer el protocolo ESMTP?: A) Enviar y recibir correos electrónicos B) Conectarme a mi buzón de correo y gestionar mis e-mails C) Trabajar sobre el contenido de los correos electrónicos D) Todo lo anterior 1.19 ¿Cuál de las siguientes afirmaciones es falsa en relación a SNMP: A) SNMP está orientado al dispositivo y cada elemento de la red mantiene información en una base de datos MIB con formato SMI B) SNMP está orientado al dispositivo y cada elemento de la red puede enviar la información que dispone a una estación administradora cada cierta cantidad de tiempo vía UDP C) SNMP está orientado al dispositivo y puede enviar la información que almacena mediante respuesta a comandos TRAP D) SNMP está orientado al dispositivo y la información generada nunca se guarda en él, sino que cada vez que se genera un cambio (por ejemplo en una interfaz de un router) se envía mediante un ”demonio” a una estación administradora 1.20 Con el servicio SSH: A) El cliente envía al servidor el compendio del password (en SHA-1 o MD-5) que es comprobado por el servidor B) El cliente envía al servidor su password en un certificado donde el password es la clave pública C) El cliente envía el password encriptado con la clave pública del servidor D) El cliente envía el password encriptado con una clave simétrica generada automáticamente para cada sesión particular 1.21 Los cifrados por sustitución siempre tienen el mismo problema: A) Que dado cualquier texto de entrada siempre podré encontrar repeticiones B) Que son bastante fáciles de descifrar por fuerza bruta C) Que siempre se puede adivinar una palabra del mensaje de entrada D) Que se pueden romper mediante el análisis de las propiedades estadísticas de los lenguajes naturales 1.22 Normalmente el algoritmo de encriptado Triple-DES A) Usa 1 clave y encripta 3 veces con ella B) Usa 2 claves y encripta con la primera, desencripta con la segunda y vuelve a encriptar con la primera C) Usa 3 claves encriptando con la primera, desencriptando con la segunda y volviendo a encriptar con la tercera D) Usa 1 clave que la hace rotar 3 veces para obtener las 3 subclaves del triple-DES que serán siempre de encriptado 3 Redes Teoría 2º parcial 1.23 Un usuario A quiere enviarle a un usuario B una información secreta usando criptografía de clave pública. A) A encriptará la información con clave pública de B y cuando reciba la información B tendrá que usar su clave privada para ver el contenido B) A encriptará la información con su clave privada y cuando la reciba B solo tendrá que usar la clave pública de A C) A encriptará la información con su clave privada y luego otra vez con la clave pública de B D) A no puede enviar una información secreta a B usando criptografía de clave pública 1.24 Un usuario A quiere enviar con PGP un correo electrónico encriptado a un usuario B. A) A necesita adjuntar al correo su clave pública. Así B podrá desencriptar y ver el correo B) A necesita obtener primero la clave pública de B desde un servidor de claves C) A necesita publicar su clave pública en un servidor de claves y cuando el mensaje sea recibido por B, éste podrá ver el contenido D) A no puede enviar el correo a B sin antes no ha adquirido un certificado digital mediante un autoridad de certificación 1.25 Quiero colgar un programa mío en internet que pienso que puede ser de utilidad general. Si quiero asegurarme que la persona que lo coja pueda comprobar que nadie ha metido un virus en mi programa original … A) Deberé encriptarlo para que nadie lo modifique y proporcionar la clave de desencriptado B) Deberá generar un hash del programa y ofrecerlo como prueba C) Deberé ofrecer mi clave de encriptado pública por ejemplo a través de un certificado digital D) Deberé pedir la clave privada de todos los que quieran bajarse el fichero y encriptarlo con esa clave 1.26 El algoritmo Diffie-Hellman permite A) Validar una clave pública entre 2 entidades que no se han comunicado con anterioridad B) Validar las identidades de 2 entidades que no se han comunicado con anterioridad C) Intercambiar una clave secreta entre 2 entidades que no se han comunicado con anterioridad D) Intercambiar una clave pública sin necesidad de usar certificados digitales 1.27 ¿Qué incluye un certificado digital? A) La clave privada de una entidad firmada con la clave pública de la entidad que certifica B) La clave privada de una entidad firmada con la clave privada de la entidad que certifica C) La clave pública de una entidad firmada con la clave pública de la entidad que certifica D) La clave pública de una entidad firmada con la clave privada de la entidad que certifica 1.28 El método HMAC usado por IPSec permite A) Autenticar los extremos de una comunicación usando clave simétrica compartida B) Autenticar los extremos de una comunicación usando criptografía pública C) Comprobar la integridad del contenido de la comunicación D) Autenticar los extremos de una comunicación usando clave simétrica compartida y comprobar la integridad del contenido de la comunicación 4 Redes Teoría 2º parcial NOMBRE Y APELLIDOS: ______________________________________________ EXAMEN DE REDES. SEGUNDO PARCIAL. JUNIO 2012. TEORÍA Pregunta 2.1 (1 punto): En una configuración de red como la de la figura adjunta: 192.168.0.2/24 Rtr: 192.168.0.1 192.168.0.3/24 Rtr: 192.168.0.1 Cliente HTTP Servidor FTP 192.168.0.2/24 Rtr: 192.168.0.1 Cliente FTP 192.168.0.1/24 Y 192.168.0.1/24 158.14.24.93/24 X Servidor Web Internet 86.47.133.45/25 192.168.0.3/24 Rtr: 192.168.0.1 se quiere establecer, simultáneamente, las dos conexiones cliente-servidor indicadas. Diga si es posible, y como debería configurarse en ese caso el NAT en los routers X e Y. Si no es posible indique que cambios deberían hacerse para que lo fuera. Explique su respuesta. Respuesta: _____________________________________________________________________________________ 5 Redes Teoría 2º parcial 6 Redes Teoría 2º parcial NOMBRE Y APELLIDOS: ______________________________________________ EXAMEN DE REDES. SEGUNDO PARCIAL. JUNIO 2012. TEORÍA Pregunta 2.2 (1 punto) Sin apuntes: Responde a las siguientes preguntas: a.- ¿De qué se trata esa captura?, ¿Qué se ha preguntado? b.- ¿Quién hace la petición, quién responde y en qué puerto responde el servidor? c.- ¿Qué significa: “Authoritative: Server is not an authority for domain”? d.- ¿Qué significan en esta captura los siguientes types: PTR, NS? Respuesta: _____________________________________________________________________________________ 7 Redes Teoría 2º parcial 8 Redes Teoría 2º parcial EXAMEN DE REDES. SEGUNDO PARCIAL. JUNIO 2012. LABORATORIO Esta parte debe realizarse sin material de consulta. Puede utilizar una calculadora. Pregunta L1 (8 puntos). Responda en la hoja adjunta. Solo debe marcar una opción en cada pregunta; si cree que hay varias correctas debe elegir la que a su juicio mejor se ajuste a la pregunta. Lea los enunciados con atención. Puntuación: Bien: +1 punto Mal: -1/3 puntos En blanco: 0 puntos L.1-1 Diga cuál de las siguientes afirmaciones es cierta referida al número de puerto utilizado en el lado del cliente cuando establecemos la conexión en la práctica del cliente TCP Daytime A) El número de puerto del cliente se especifica en la variable sin_port de la estructura sockaddr_in cuando invocamos a la función ‘connect’. B) El número de puerto del cliente es el valor que devuelve la invocación a la función ‘socket’ C) El número de puerto del cliente es el valor que devuelve la invocación a la función ‘connect’ D) El número de puerto del cliente lo asigna el sistema en el momento de ejecutar el ‘connect’, pero no aparece en las funciones sockets. Podemos averiguar su valor mediante el comando ‘netstat’ L.1-2 En la práctica del cliente sockets bajo TCP, es importante utilizar un valor apropiado de timeout en la select porque: A) El timeout fija el tiempo máximo que esperamos para recibir la respuesta; si no es adecuado podemos perderla. B) El timeout evita que se produzcan problemas con el modo bloqueante de la conexión mientras esperamos la respuesta C) El timeout determina el consumo de CPU de nuestro programa D) No es cierta ninguna de las anteriores L.1-3 En la práctica del servidor TCP IRC, ¿de qué manera gestiona el sistema operativo las conexiones de múltiples clientes? A) El programa se desarrolla en una única tarea y solo permite la conexión de un cliente B) Hay una tarea o proceso principal que gestiona las conexiones de los clientes. Por cada nuevo cliente que se conecta se lanza una nueva subtarea que se encarga de retransmitir sus mensajes C) Una única tarea atiende las conexiones y mensajes de todos los clientes D) Una tarea atiende las conexiones de los clientes y otra gestiona los mensajes L.1-4 Diga cual de las siguientes afirmaciones es verdadera referida a la aplicación de ACLs en las interfaces de un router: A) En cada interfaz se puede aplicar como máximo una ACL B) En cada interfaz se pueden aplicar como máximo dos ACLs, una de entrada y otra de salida C) Si se trata de ACLs estándar se pueden aplicar dos como máximo, una de entrada y otra de salida. Si son ACLs extendidas no hay limitación D) Se pueden aplicar tantas ACLs por interfaz como se quiera, de entrada o de salida, estándar o extendidas, sin limitación L.1-5 En la interfaz F0 de un router ponemos: Router(config-if)# ip access-group 1 in Router(config-if)# ip access-group 2 out ¿en qué caso de los siguientes me encuentro? A) Está mal, ya que no es posible aplicar más de una ACL en una misma interfaz B) Está mal, ya que si se aplica ACL en ambos sentidos en una misma interfaz ha de ser la misma ACL en ambos casos C) Es correcto, siempre y cuando no haya ninguna regla común entre las listas 1 y 2 D) Es correcto, independientemente de lo que contengan las listas 1 y 2 1 Redes Laboratorio 2º parcial L.1-6 Indexmaker es una herramienta que sirve para: A) Construir el fichero de configuración que utiliza MRTG B) Lanzar periódicamente el proceso de recogida de datos de MRTG C) Construir páginas HTML que actúen de índice de todas las gráfica que construye y mantiene MRTG D) Modificar parámetros de MRTG de forma dinámica, sin tener que relanzar el proceso L.1-7 En la práctica del MRTG el comando snmpwalk lo utilizamos para: A) Obtener el detalle de las interfaces activas de cada equipo y construir el fichero de configuración que utilizará MRTG en las gráficas B) Construir un fichero HTML que sirve de índice a todos los ficheros construidos por MRTG C) Comprobar que el servicio SNMP está disponible en los dispositivos de red, es accesible y funciona correctamente D) Analizar en tiempo real el tráfico de una interfaz L.1-8 Queremos limitar el acceso a un servidor ftp, de forma que solo pueda ser accedido entre las 8 y las 20 horas, pero dejando que los usuarios que a las 20 horas tienen sesión abierta puedan seguir conectados cuanto quieran ¿Qué herramienta sería la más adecuada para ejercer dicho control A) xinetd B) TCP wrappers C) iptables D) iptables o TCP wrappers L.1-9 En el fichero hosts.allow de un host hay una única línea que dice: ALL: ALL y en el hosts.deny también una sola línea que dice: in.telnetd: ALL : spawn (/bin/echo `date` %c >> /var/log.txt) & ¿Cual es la consecuencia de dicha configuración? A) Se puede utilizar cualquier servicio, sin restricciones. El fichero log.txt no registra nada. B) Se puede utilizar cualquier servicio excepto el telnet, cuyo intento de uso (fallido) queda registrado en el fichero log.txt’ C) Se puede utilizar cualquier servicio. En el caso del telnet el uso queda registrado en el fichero log.txt D) Solo se puede utilizar el servicio telnet, quedando registrado su uso en el fichero log.txt. L.1-10 Tenemos el fichero iptables siguiente: *filter :INPUT ACCEPT [0:0] :FORWARD ACCEPT [0:0] :OUTPUT ACCEPT [0:0] -A INPUT -i lo -j ACCEPT -A INPUT -p tcp -j ACCEPT -A INPUT -j REJECT -A OUTPUT -o lo -j ACCEPT -A OUTPUT -p tcp -j ACCEPT -A OUTPUT -j REJECT COMMIT ¿Cuál de los siguientes comandos no funcionará como consecuencia de dicha configuración? A) B) C) D) Ping 127.0.0.1 Ping 147.156.1.1 Telnet 147.156.1.4 SSH 147.156.1.27 2 Redes Laboratorio 2º parcial NOMBRE Y APELLIDOS: ______________________________________________ Pregunta L 2. (2 puntos): En un router que tiene una interfaz Serie (S0) y una Ethernet (E0) se ha configurado lo siguiente: ACcess-list 100 Permit Tcp Any Any EStablished ACcess-list 100 Permit Tcp Any Any GT 1023 ACcess-list 100 DEny IP Any Any INterface Serial 0 IP ACCEss-group 100 In Explica cual será la consecuencia práctica de esta configuración. 3 Redes Laboratorio 2º parcial 4 Redes Laboratorio 2º parcial NOMBRE Y APELLIDOS: ______________________________________________ EXAMEN DE REDES. SEGUNDO PARCIAL. JUNIO 2012. PROBLEMAS CON APUNTES Problema 1 ( 2 puntos): Una red local está formada por dos conmutadores con puertos 1000BASE-T y cuatro ordenadores, conectados de acuerdo con el siguiente esquema: Cliente FTP Servidor FTP A B Cliente telnet Servidor telnet En la red hay dos conexiones TCP establecidas entre los clientes y sus servidores respectivos. La conexión FTP se utiliza para transmitir grandes ficheros, mientras que la conexión telnet sirve para la ejecución remota del intérprete de comandos Shell de Unix. El RTT de ambas conexiones es de 0,3 ms. Tanto los ordenadores como los conmutadores permiten configurar ‘jumbo frames’, que son tramas Ethernet de hasta 9000 bytes de longitud (el máximo permitido por el estándar es de 1500). El usuario elige el tamaño máximo de trama de forma independiente para cada interfaz al configurar el tamaño de la MTU. En el momento de establecer la conexión los TCP negocian el MSS de acuerdo con las MTUs,de las interfaces implicadas. a) Discuta las ventajas e inconvenientes, desde el punto de vista de eficiencia y carga de CPU en los hosts, de utilizar los ‘jumbo frames’ frente a utilizar la MTU ‘normal’ de 1500 bytes. b) Normalmente la comunicación entre los hosts ocurre con una tasa de error despreciable (menos de un bit erróneo por cada 1012 bits transmitidos). Suponga que, debido a un problema en el cable que interconecta los conmutadores, hay ahora una tasa de error de un bit erróneo por cada 10 5 bits transmitidos. ¿Cambiará esto en algo las consideraciones anteriores? c) Suponga que entre los conmutadores hay una conexión WAN, de forma que el RTT es ahora de 20 ms. ¿Cambiaría esto en algo las consideraciones anteriores? (se supone que en este caso no hay errores) Redes Problemas 2º parcial 1 Redes Problemas 2º parcial 2 NOMBRE Y APELLIDOS: ______________________________________________ EXAMEN DE REDES. SEGUNDO PARCIAL. JUNIO 2012. PROBLEMAS Problema 2 (2 puntos): Estoy en un ordenador de la Universidad de Valencia llamado mipc.uv.es que tiene como DNS al servidor gong.ci.uv.es. Quiero conectarme a un servidor SSH que está en la propia Universidad de Valencia (sshservice.uv.es) pero antes compruebo con un ping de un solo paquete si el servidor SSH está levantado (si responde a mi ping). Una vez comprobado me conecto al servidor y cuando termino me desconecto. Capturamos algunos de los paquetes que entran y salen desde mipc con un analizador de paquetes como Wireshark. Además estos paquetes están ordenados (aunque puede haber algún paquete no capturado). Rellena la siguiente tabla de capturas: Orden Tipo de paquete 1 DNS 2 DNS 3 ICMP 4 ICMP 5 DNS 6 DNS 7 TCP 8 TCP 9 TCP 10 SSH 11 TCP 12 TCP 13 TCP 14 TCP Origen Puerto Origen Destino Redes Problemas 2º parcial Puerto Destino Comentario 3 Redes Problemas 2º parcial 4 EXAMEN DE REDES. FINAL. JUNIO 2012. TEORÍA Esta parte debe realizarse sin material de consulta. Puede utilizar una calculadora. 1 Pregunta 1 (4 puntos): Responda en la hoja adjunta. Solo debe marcar una opción en cada pregunta; si cree que hay varias correctas debe elegir la que a su juicio mejor se ajuste a la pregunta. Lea los enunciados con atención. Puntuación: Bien: 1 punto Mal: -1/3 puntos En blanco: 0 puntos 1.1 ¿Cuál es la principal ventaja de tener varias VLANs configuradas en un conmutador? A) El rendimiento del equipo (en paquetes por segundo) aumenta B) El tráfico broadcast queda confinado dentro de cada VLAN C) No es necesario usar spanning tree D) No es necesario utilizar un router para conectar los ordenadores 1.2 Qué hace un conmutador LAN (que no tiene configuradas VLANs) cuando recibe tráfico multicast? A) Lo descarta B) Lo envía por todas las interfaces activas, excepto aquella por la que le llegó. C) Lo envía por todas las interfaces activas que tienen activado el spanning tree, excepto aquella por la que le llegó. D) Lo envía por todas las interfaces activas que tienen desactivado el spanning tree, excepto aquella por la que le llegó. 1.3 La consecuencia de un ataque de desbordamiento de la tabla CAM es que: A) Se borra la configuración del conmutador B) El conmutador se bloquea C) El conmutador se reinicia D) El conmutador actúa por inundación (como si fuera un hub) 1.4 Se han interconectado cinco conmutadores (sin VLANs) con seis cables en una topología que desconocemos. Los cinco tienen activado el spanning tree. Se desconoce el número de interfaces de cada uno ¿Cuántos puertos se desactivan? A) Uno B) Dos C) Tres D) No hay suficientes datos para responder a la pregunta 1.5 ¿En que consiste la ‘microsegmentación’? A) En utilizar conmutadores con todos los puertos a la misma velocidad B) En no utilizar hubs (concentradores) C) En hacer todas las conexiones con cable UTP-5 D) En configurar una VLAN para cada puerto de conexión 1.6 El principio de optimalidad establece que: A) La ruta óptima A->B es igual a la ruta óptima B->A B) La ruta óptima A->C es la unión de las rutas óptimas A->B y B->C C) Si B está en la ruta óptima A->C entonces la ruta óptima B->C está incluida en la ruta óptima A->C D) Siempre existe una ruta óptima A->B 1.7 ¿Cuál de las siguientes afirmaciones es cierta referida a la longitud de la cabecera IPv4? A) Ha de ser un número entero de bytes, entre 20 y 60 B) Ha de ser un número par de bytes, entre 20 y 60 C) Ha de ser múltiplo de 4 (en bytes) entre 20 y 60 D) Es siempre 40 bytes Redes Teoría final 1 1.8 ¿Cuál de los campos siguientes no se modifica nunca en la cabecera de un datagrama IP cuando pasa por un router? A) TTL (Time To Live) B) Protocolo C) Checksum D) Ninguno de los anteriores (es decir, se modifican los tres) 1.9 Un RIR tiene que asignar a un ISP una red que abarque un rango de 2048 direcciones IP. Cuál de las siguientes podría ser una dirección válida como identificador de dicha red? A) 132.10.56.0 B) 147.23.20.0 C) 158.42.18.0 D) 239.269.48.0 1.10 Normalmente las entradas en la ARP Cache caducan al cabo de 15 minutos. En condiciones normales ¿de qué forma afectaría al tráfico broadcast en una LAN si las entradas caducaran en 5 minutos? A) De ninguna forma (se mantendría igual) B) Aumentaría C) Se reduciría D) En una LAN con conmutadores aumentaría, en una LAN con hubs se mantendría igual 1.11 ¿Cuál de los siguientes campos de la cabecera IP podría suprimirse sin que por ello se viera afectado el mecanismo de fragmentación de IP? A) Identificación B) DF (Don’t Fragment) C) MF (More Fragments) D) Fragment Offset 1.12 Un host tiene la dirección 130.206.90.15 con máscara 255.255.224.0 ¿Cuál de las siguientes no sería una dirección válida para su router por defecto? A) 130.206.89.255 B) 130.206.99.255 C) 130.206.65.0 D) 130.206.76.255 1.13 Diga cuál de las siguientes afirmaciones es verdadera referida a los mensajes ‘ICMP Time Exceeded’ que provoca el comando traceroute. A) La IP de origen y de destino son siempre las mismas en todos los ICMP Time Exceeded generados por una invocación del traceroute B) La IP de origen es la misma en todos, pero la IP de destino va cambiando C) La IP de origen va cambiando, la IP de destino es siempre la misma D) Tanto la IP de origen como la de destino van cambiando 1.14 ¿En qué aspecto difieren los protocolos ARP y RARP?: A) ARP tiene mensajes ‘Request’ y ‘Reply’ mientras que RARP solo tiene ‘Request’ B) RARP utiliza paquetes IP mientras que ARP no C) RARP solo realiza envíos unicast mientras que ARP necesita a veces hacer envíos broadcast D) RARP necesita que haya un servidor en la LAN mientras que ARP no utiliza servidor alguno 1.15 ¿En qué consiste el ataque denominado ‘ARP spoofing’ o ‘envenenamiento de ARP’?: A) En enviarle a un host muchos mensajes ARP diferentes para desbordar su ARP Cache y dejarlo fuera de servicio B) En enviar mensajes ARP falsos, con la dirección MAC de un host impostor con el fin de interceptar y husmear el tráfico entre dos hosts sin ser detectado C) En enviar tramas con muchas direcciones MAC inventadas para que las tablas de los conmutadores se desborden y éstos se bloqueen D) En enviar tramas utilizando una dirección MAC de origen distinta de la que está escrita en la ROM de la interfaz de red Redes Teoría final 2 1.16 ¿Qué protocolo se utiliza para el routing entre sistemas autónomos?: A) IS-IS B) BGP C) OSPF D) EIGRP 1.17 Desde un ordenador se han establecido tres conexiones FTP diferentes, dos contra ftp.uv.es y una contra slabii.uv.es. ¿Cuantos sockets TCP intervienen en total en las tres máquinas? A) Tres B) Cuatro C) Cinco D) Seis 1.18 ¿Que ventaja tiene el mecanismo de TCP conocido como SACK?: A) Permite un mejor aprovechamiento de los segmentos recibidos, y por tanto de la infraestructura de red B) Permite una implementación más sencilla del protocolo TCP C) Permite el funcionamiento de TCP cuando el nivel de red no respeta el orden de los paquetes D) Evita el uso de los campos opcionales en la cabecera TCP 1.19 ¿Que flags llevan puestos los tres mensajes que normalmente se intercambian en el saludo a tres vías de TCP?: A) El primero SYN, el segundo ACK y el tercero ACK B) El primero SYN y ACK, el segundo SYN y el tercero ACK C) El primero SYN, el segundo SYN y ACK, el tercero ACK D) El primero SYN y ACK, el segundo SYN y ACK, el tercero ACK 1.20 ¿Qué debe hacer TCP si recibe un segmento duplicado? A) Debe descartarlo y no hacer nada más B) Debe descartarlo y enviar el ACK correspondiente al emisor C) Debe pasarlo al buffer de la aplicación y enviar el ACK correspondiente al emisor D) Debe descartarlo y enviar un mensaje DUP al emisor 1.21 ¿Qué campo de la cabecera se utiliza para realizar el control de congestión en TCP? A) El número de secuencia B) El número de acuse de recibo C) El tamaño de ventana D) Ninguno 1.22 ¿Que datos envía TCP cuando entra en funcionamiento el mecanismo conocido como ‘timer de persistencia’? A) Reenvía el último byte enviado B) Envía el siguiente byte en el buffer C) Reenvía el último segmento enviado D) Envía el siguiente segmento en el buffer 1.23 ¿Que significa el valor cero en el campo ‘tamaño de ventana’ de la cabecera TCP?: A) Que se ejerce control de congestión B) Que no se ejerce control de congestión C) Que el emisor puede enviar tantos datos como quiera al receptor, sin restricciones D) Que el emisor no debe enviar nada al receptor hasta nueva orden 1.24 ¿Qué tipo de NAT debemos utilizar si queremos montar servicios abiertos al exterior en una red privada y solo disponemos de una dirección pública? A) NAT básico estático B) NAT básico dinámico C) NAPT estático D) NAPT dinámico Redes Teoría final 3 1.25 Desde un ordenador de la Universidad de Valencia hago “ping servidor.empresa.com”. Los Registros de Recursos que obtiene mi ordenador en el paquete DNS que recibe vienen desde: A) El servidor DNS de la Universidad de Valencia B) El servidor DNS de empresa.com C) El servidor DNS de .com D) El servidor raiz "." 1.26 Me conecto con un navegador desde un ordenador de la Universidad de Valencia a www.uv.es. ¿Qué tipo de paquetes entran a mi ordenador? A) UDP B) UDP, TCP, IP C) UDP, ICMP, IP D) UDP, IP 1.27 ¿Cuál de las siguientes afirmaciones es falsa en relación a SNMP: A) SNMP está orientado al dispositivo y cada elemento de la red mantiene información en una base de datos MIB con formato SMI B) SNMP está orientado al dispositivo y cada elemento de la red puede enviar la información que dispone a una estación administradora cada cierta cantidad de tiempo vía UDP C) SNMP está orientado al dispositivo y puede enviar la información que almacena mediante respuesta a comandos TRAP D) SNMP está orientado al dispositivo y la información generada nunca se guarda en él, sino que cada vez que se genera un cambio (por ejemplo en una interfaz de un router) se envía mediante un ”demonio” a una estación administradora 1.28 Con el servicio SSH: A) El cliente envía al servidor el compendio del password (en SHA-1 o MD-5) que es comprobado por el servidor B) El cliente envía al servidor su password en un certificado donde el password es la clave pública C) El cliente envía el password encriptado con la clave pública del servidor D) El cliente envía el password encriptado con una clave simétrica generada automáticamente para cada sesión particular 1.29 Un usuario A quiere enviarle a un usuario B una información secreta usando criptografía de clave pública. A) A encriptará la información con clave pública de B y cuando reciba la información B tendrá que usar su clave privada para ver el contenido B) A encriptará la información con su clave privada y cuando la reciba B solo tendrá que usar la clave pública de A C) A encriptará la información con su clave privada y luego otra vez con la clave pública de B D) A no puede enviar una información secreta a B usando criptografía de clave pública 1.30 Un usuario A quiere enviar con PGP un correo electrónico encriptado a un usuario B. A. A necesita adjuntar al correo su clave pública. Así B podrá desencriptar y ver el correo B. A necesita obtener primero la clave pública de B desde un servidor de claves C. A necesita publicar su clave pública en un servidor de claves y cuando el mensaje sea recibido por B, éste podrá ver el contenido D. A no puede enviar el correo a B sin antes no ha adquirido un certificado digital mediante un autoridad de certificación 1.31 El algoritmo Diffie-Hellman permite A) Validar una clave pública entre 2 entidades que no se han comunicado con anterioridad B) Validar las identidades de 2 entidades que no se han comunicado con anterioridad C) Intercambiar una clave secreta entre 2 entidades que no se han comunicado con anterioridad D) Intercambiar una clave pública sin necesidad de usar certificados digitales 1.32 ¿Qué incluye un certificado digital? A) La clave privada de una entidad firmada con la clave pública de la entidad que certifica B) La clave privada de una entidad firmada con la clave privada de la entidad que certifica C) La clave pública de una entidad firmada con la clave pública de la entidad que certifica D) La clave pública de una entidad firmada con la clave privada de la entidad que certifica Redes Teoría final 4 NOMBRE Y APELLIDOS: ______________________________________________ EXAMEN DE REDES. FINAL. JUNIO 2012 TEORÍA Pregunta 2.1 (1 punto): En la red de la figura adjunta: 10.0.1.2/24 Rtr: 10.0.1.1 20.0.1.2/24 Rtr: 20.0.1.1 A B VLAN X 1 2 3 4 5 6 7 8 20.0.1.1/24 X 20.0.1.4/24 Rtr: 20.0.1.1 10.0.1.1/24 VLAN Y C D 10.0.1.3/24 Rtr: 10.0.1.1 20.0.1.3/24 Rtr: 20.0.1.1 se está ejecutando en el ordenador X el programa Wireshark, que captura paquetes en modo promiscuo. A continuación se enciende el router, los conmutadores y los ordenadores, y en el ordenador A se ejecuta el comando: ping –n –c 1 20.0.1.2 que recibe el esperado paquete de respuesta. La red utiliza ARP. No utiliza SpanningTree ni ningún protocolo de configuración dinámica (RARP, BOOTP o DHCP). Diga cuantos paquetes se capturan en X y describa brevemente su contenido. Explique su respuesta. Respuesta: _____________________________________________________________________________________ Redes Teoría final 5 Redes Teoría final 6 NOMBRE Y APELLIDOS: ______________________________________________ EXAMEN DE REDES. FINAL. JUNIO 2012. TEORÍA Pregunta 2.2 (1 punto): Analiza la siguiente captura y responde a las siguientes preguntas: a) b) c) d) ¿De qué se trata?, ¿Qué se pregunta? ¿Quién hace la petición, quién responde y en qué puerto responde el servidor? ¿Qué significa: “Authoritative: Server is an authority for domain”? ¿Qué significan en esta captura los siguientes types: A, AAAA, NS, PTR? Respuesta: _____________________________________________________________________________________ Redes Teoría final 7 Redes Teoría final 8 EXAMEN DE REDES. FINAL. JUNIO 2012. LABORATORIO Pregunta L1 (6 puntos). Responda en la hoja adjunta. Puntuación: Bien: 1 punto Mal: -1/3 puntos En blanco: 0 puntos ----------------------------------------------------------------------------------------------------------------------------- -L.1-1 Cuando al principio de la práctica de conmutadores LAN reseteamos el equipo a la configuración de fábrica el resultado es que: A) El equipo es incapaz de conmutar paquetes IP en sus interfaces entretanto no le introducimos una configuración básica B) El equipo conmuta paquetes según la configuración por defecto, pero solo podemos acceder a él por el puerto de consola C) El equipo conmuta paquetes según la configuración por defecto y podemos acceder a él por el puerto de consola o por la red, pero el acceso privilegiado solo es posible por consola D) El equipo conmuta paquetes según la configuración por defecto y podemos acceder a él en modo privilegiado por el puerto de consola o por la red, indistintamente L.1-2 Diga cuál de las siguientes afirmaciones es verdadera referida a la asignación de puertos a VLANs en la práctica de conmutadores A) Todos los puertos que pertenecen a una misma VLAN han de ser contiguos B) Si se definen VLANs todos los puertos se han de asignar explícitamente a una u otra, no puede quedar ninguno en la VLAN ‘default’ C) Al definir VLANs el puerto de consola queda fuera de servicio D) Si un puerto está en modo ‘trunk’ recibirá el tráfico broadcast de todas las VLANs L.1-3 Supongamos que en la práctica de routers hemos llegado al punto en que ya hemos utilizado el comando ‘ifconfig’ en los hosts y hemos configurado las direcciones IP de las interfaces de los routers y las tenemos operativas, pero todavía no hemos utilizado ni el comando route en los hosts ni el ip route en los routers. ¿qué interfaces responderán al ping en ese caso? A) Solo la interfaz loopback (dirección 127.0.0.1) B) Solo las interfaces del propio equipo (host o router) que hace el ping C) Solo las interfaces de las redes directamente conectadas D) Todas las interfaces de los routers, pero no a las de los hosts L.1-4 En la práctica de routers hay un momento en que tecleamos un comando como el siguiente (en RP por ejemplo): RP(config)#IP ROute 10.0.2.0 255.255.255.0 10.0.4.2 200 El valor 200 que aparece al final del comando establece: A) La distancia administrativa B) El ancho de banda C) La métrica D) El costo L.1-5 ¿Para qué sirve el modo promiscuo en el Wireshark?: A) Para capturar y analizar el tráfico broadcast que llega a nuestra interfaz LAN B) Para poder inspeccionar en detalle el contenido de los paquetes capturados por la interfaz LAN C) Para indicar al conmutador LAN que nos envíe todo el tráfico que le llegue, sin filtrar nada D) Para capturar y analizar todo el tráfico que llega a nuestra interfaz LAN, aunque no vaya dirigido a ella L.1-6 Diga cuál de las siguientes afirmaciones es cierta referida al número de puerto utilizado en el lado del cliente cuando establecemos la conexión en la práctica del cliente TCP Daytime A) El número de puerto del cliente se especifica en la variable sin_port de la estructura sockaddr_in cuando invocamos a la función ‘connect’. B) El número de puerto del cliente es el valor que devuelve la invocación a la función ‘socket’ C) El número de puerto del cliente es el valor que devuelve la invocación a la función ‘connect’ D) El número de puerto del cliente lo asigna el sistema en el momento de ejecutar el ‘connect’, pero no aparece en las funciones sockets. Podemos averiguar su valor mediante el comando ‘netstat’ Redes Laboratorio final 1 L.1-7 En la práctica del cliente sockets bajo TCP, es importante utilizar un valor apropiado de timeout en la select porque: A) El timeout fija el tiempo máximo que esperamos para recibir la respuesta; si no es adecuado podemos perderla. B) El timeout evita que se produzcan problemas con el modo bloqueante de la conexión mientras esperamos la respuesta C) El timeout determina el consumo de CPU de nuestro programa D) No es cierta ninguna de las anteriores L.1-8 En la práctica del servidor TCP IRC, ¿de qué manera gestiona el sistema operativo las conexiones de múltiples clientes? A) El programa se desarrolla en una única tarea y solo permite la conexión de un cliente B) Hay una tarea o proceso principal que gestiona las conexiones de los clientes. Por cada nuevo cliente que se conecta se lanza una nueva subtarea que se encarga de retransmitir sus mensajes C) Una única tarea atiende las conexiones y mensajes de todos los clientes D) Una tarea atiende las conexiones de los clientes y otra gestiona los mensajes L.1-9 Diga cual de las siguientes afirmaciones es verdadera referida a la aplicación de ACLs en las interfaces de un router: A) En cada interfaz se puede aplicar como máximo una ACL B) En cada interfaz se pueden aplicar como máximo dos ACLs, una de entrada y otra de salida C) Si se trata de ACLs estándar se pueden aplicar dos como máximo, una de entrada y otra de salida. Si son ACLs extendidas no hay limitación D) Se pueden aplicar tantas ACLs por interfaz como se quiera, de entrada o de salida, estándar o extendidas, sin limitación L.1-10 En la interfaz F0 de un router ponemos: Router(config-if)# ip access-group 1 in Router(config-if)# ip access-group 2 out ¿en qué caso de los siguientes me encuentro? A) Está mal, ya que no es posible aplicar más de una ACL en una misma interfaz B) Está mal, ya que si se aplica ACL en ambos sentidos en una misma interfaz ha de ser la misma ACL en ambos casos C) Es correcto, siempre y cuando no haya ninguna regla común entre las listas 1 y 2 D) Es correcto, independientemente de lo que contengan las listas 1 y 2 L.1-11 Indexmaker es una herramienta que sirve para: A) Construir el fichero de configuración que utiliza MRTG B) Lanzar periódicamente el proceso de recogida de datos de MRTG C) Construir páginas HTML que actúen de índice de todas las gráfica que construye y mantiene MRTG D) Modificar parámetros de MRTG de forma dinámica, sin tener que relanzar el proceso L.1-12 En la práctica del MRTG el comando snmpwalk lo utilizamos para: A) Obtener el detalle de las interfaces activas de cada equipo y construir el fichero de configuración que utilizará MRTG en las gráficas B) Construir un fichero HTML que sirve de índice a todos los ficheros construidos por MRTG C) Comprobar que el servicio SNMP está disponible en los dispositivos de red, es accesible y funciona correctamente D) Analizar en tiempo real el tráfico de una interfaz L.1-13 Queremos limitar el acceso a un servidor ftp, de forma que solo pueda ser accedido entre las 8 y las 20 horas, pero dejando que los usuarios que a las 20 horas tienen sesión abierta puedan seguir conectados cuanto quieran ¿Qué herramienta sería la más adecuada para ejercer dicho control A) xinetd B) TCP wrappers C) iptables D) iptables o TCP wrappers L.1-14 En el fichero hosts.allow de un host hay una única línea que dice: ALL: ALL Redes Laboratorio final 2 y en el hosts.deny también una sola línea que dice: in.telnetd: ALL : spawn (/bin/echo `date` %c >> /var/log.txt) & ¿Cual es la consecuencia de dicha configuración? A) Se puede utilizar cualquier servicio, sin restricciones. El fichero log.txt no registra nada. B) Se puede utilizar cualquier servicio excepto el telnet, cuyo intento de uso (fallido) queda registrado en el fichero log.txt’ C) Se puede utilizar cualquier servicio. En el caso del telnet el uso queda registrado en el fichero log.txt D) Solo se puede utilizar el servicio telnet, quedando registrado su uso en el fichero log.txt. L.1-15 Tenemos el fichero iptables siguiente: *filter :INPUT ACCEPT [0:0] :FORWARD ACCEPT [0:0] :OUTPUT ACCEPT [0:0] -A INPUT -i lo -j ACCEPT -A INPUT -p tcp -j ACCEPT -A INPUT -j REJECT -A OUTPUT -o lo -j ACCEPT -A OUTPUT -p tcp -j ACCEPT -A OUTPUT -j REJECT COMMIT ¿Cuál de los siguientes comandos no funcionará como consecuencia de dicha configuración? A) B) C) D) Ping 127.0.0.1 Ping 147.156.1.1 Telnet 147.156.1.4 SSH 147.156.1.27 Redes Laboratorio final 3 Redes Laboratorio final 4 NOMBRE Y APELLIDOS: ______________________________________________ EXAMEN DE REDES. FINAL. JUNIO 2012. LABORATORIO Pregunta L 2.1 (2 puntos): Cuando en la práctica de routers se montaba la siguiente maqueta: inicialmente no había conectividad entre HS1 y HS2 a través del hub. ¿Que cambios había que hacer en RS1 y RS2 para conseguirla? Respuesta: _____________________________________________________________________________________ Redes Laboratorio final 5 Pregunta L 2.2 (2 puntos): En un router que tiene una interfaz Serie (S0) y una Ethernet (E0) se ha configurado lo siguiente: ACcess-list 100 Permit Tcp Any Any EStablished ACcess-list 100 Permit Tcp Any Any GT 1023 ACcess-list 100 DEny IP Any Any INterface Serial 0 IP ACCEss-group 100 In Explica cual será la consecuencia práctica de esta configuración. Respuesta: _____________________________________________________________________________________ Redes Laboratorio final 6 NOMBRE Y APELLIDOS: ______________________________________________ EXAMEN DE REDES. FINAL. JUNIO 2012. PROBLEMAS Problema 1 ( 1 punto): Una red local está formada por dos conmutadores con puertos 1000BASE-T y cuatro ordenadores, conectados de acuerdo con el siguiente esquema: Cliente FTP Servidor FTP A B Cliente telnet Servidor telnet En la red hay dos conexiones TCP establecidas entre los clientes y sus servidores respectivos. La conexión FTP se utiliza para transmitir grandes ficheros, mientras que la conexión telnet sirve para la ejecución remota del intérprete de comandos Shell de Unix. El RTT de ambas conexiones es de 0,3 ms. Tanto los ordenadores como los conmutadores permiten configurar ‘jumbo frames’, que son tramas Ethernet de hasta 9000 bytes de longitud (el máximo permitido por el estándar es de 1500). El usuario elige el tamaño máximo de trama de forma independiente para cada interfaz al configurar el tamaño de la MTU. En el momento de establecer la conexión los TCP negocian el MSS de acuerdo con las MTUs,de las interfaces implicadas. a) Discuta las ventajas e inconvenientes, desde el punto de vista de eficiencia y carga de CPU en los hosts, de utilizar los ‘jumbo frames’ frente a utilizar la MTU ‘normal’ de 1500 bytes. b) Normalmente la comunicación entre los hosts ocurre con una tasa de error despreciable (menos de un bit erróneo por cada 1012 bits transmitidos). Suponga que, debido a un problema en el cable que interconecta los conmutadores, hay ahora una tasa de error de un bit erróneo por cada 10 5 bits transmitidos. ¿Cambiará esto en algo las consideraciones anteriores? c) Suponga que entre los conmutadores hay una conexión WAN, de forma que el RTT es ahora de 20 ms. ¿Cambiaría esto en algo las consideraciones anteriores? (se supone que en este caso no hay errores) Redes Problemas final 1 Redes Problemas final 2 NOMBRE Y APELLIDOS: ______________________________________________ EXAMEN DE REDES. FINAL. JUNIO 2012. PROBLEMAS Problema 2 (1 punto): Estoy en un ordenador de la Universidad de Valencia llamado mipc.uv.es que tiene como DNS al servidor gong.ci.uv.es. Quiero conectarme a un servidor SSH que está en la propia Universidad de Valencia (sshservice.uv.es) pero antes compruebo con un ping de un solo paquete si el servidor SSH está levantado (si responde a mi ping). Una vez comprobado me conecto al servidor y cuando termino me desconecto. Capturamos algunos de los paquetes que entran y salen desde mipc con un analizador de paquetes como Wireshark. Además estos paquetes están ordenados (aunque puede haber algún paquete no capturado). Rellena la siguiente tabla de capturas: Orden Tipo de paquete 1 DNS 2 DNS 3 ICMP 4 ICMP 5 DNS 6 DNS 7 TCP 8 TCP 9 TCP 10 SSH 11 TCP 12 TCP 13 TCP 14 TCP Origen Puerto Origen Destino Redes Problemas final Puerto Destino Comentario 3 Redes Problemas final 4 NOMBRE Y APELLIDOS: ______________________________________________ EXAMEN DE REDES. FINAL. JUNIO 2012. PROBLEMAS Problema 3 (2 puntos): En la red de la siguiente figura: tenemos cuatro grupos de hosts, que identificamos con las letras X, Y, Z y W. Los grupos X e Y tienen 50 ordenadores cada uno, mientras que los grupos Z y W tiene cada uno 200 ordenadores. Todas las interfaces son Ethernet 100BASE-T Establezca un plan de asignación de direcciones para los hosts y los routers utilizando el rango 30.0.0.0/8 de la manera más eficiente y compacta posible(empezando por la dirección más baja). Indique una configuración para los routers utilizando rutas estáticas. Requisitos: Reparta el tráfico lo mejor posible entre todos los enlaces, utilizando en cada caso el camino que atraviese el mínimo número de routers. Se supone que todos los hosts generan un volumen de tráfico similar y que dicho tráfico se reparte de forma homogénea hacia todos los demás hosts de la red. Las rutas resultantes pueden no ser simétricas. Redes Problemas final 5 Redes Problemas final 6