elaboración guias de laboratorio de telecomunicaciones y

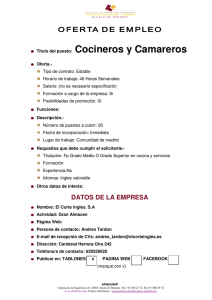

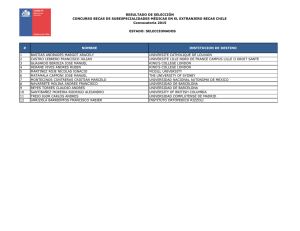

Anuncio