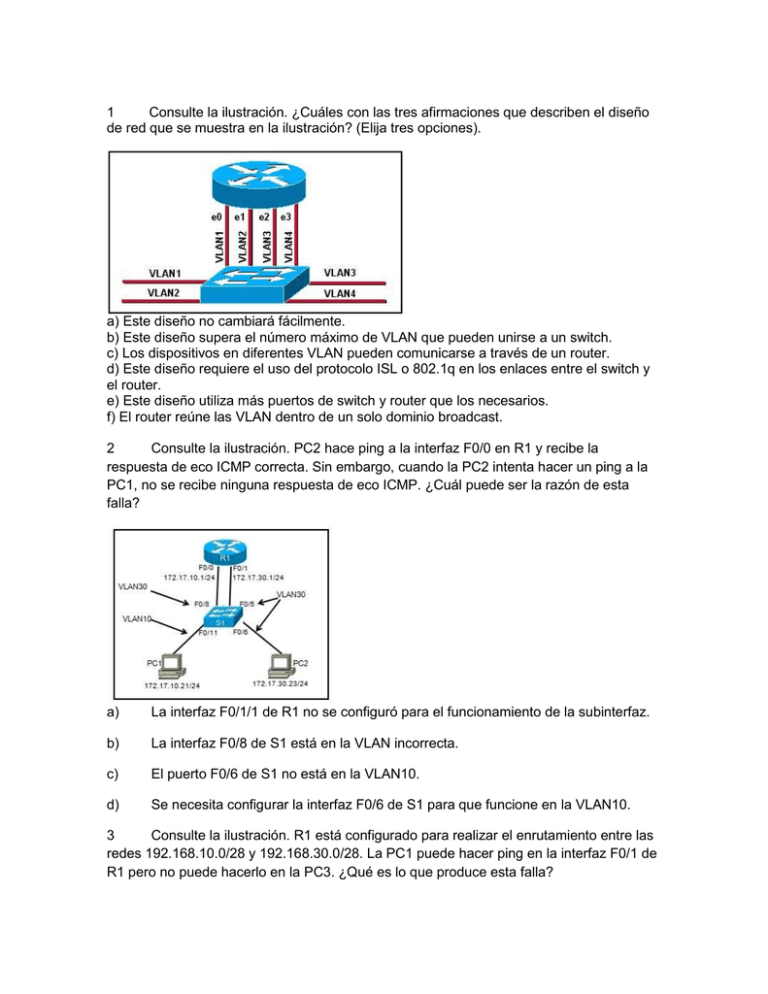

1 Consulte la ilustración. ¿Cuáles con las tres afirmaciones que

Anuncio

1 Consulte la ilustración. ¿Cuáles con las tres afirmaciones que describen el diseño de red que se muestra en la ilustración? (Elija tres opciones). a) Este diseño no cambiará fácilmente. b) Este diseño supera el número máximo de VLAN que pueden unirse a un switch. c) Los dispositivos en diferentes VLAN pueden comunicarse a través de un router. d) Este diseño requiere el uso del protocolo ISL o 802.1q en los enlaces entre el switch y el router. e) Este diseño utiliza más puertos de switch y router que los necesarios. f) El router reúne las VLAN dentro de un solo dominio broadcast. 2 Consulte la ilustración. PC2 hace ping a la interfaz F0/0 en R1 y recibe la respuesta de eco ICMP correcta. Sin embargo, cuando la PC2 intenta hacer un ping a la PC1, no se recibe ninguna respuesta de eco ICMP. ¿Cuál puede ser la razón de esta falla? a) La interfaz F0/1/1 de R1 no se configuró para el funcionamiento de la subinterfaz. b) La interfaz F0/8 de S1 está en la VLAN incorrecta. c) El puerto F0/6 de S1 no está en la VLAN10. d) Se necesita configurar la interfaz F0/6 de S1 para que funcione en la VLAN10. 3 Consulte la ilustración. R1 está configurado para realizar el enrutamiento entre las redes 192.168.10.0/28 y 192.168.30.0/28. La PC1 puede hacer ping en la interfaz F0/1 de R1 pero no puede hacerlo en la PC3. ¿Qué es lo que produce esta falla? a) La PC1 y la PC3 no están en la misma VLAN. b) R1 no tiene un protocolo de enrutamiento activo. c) La interfaz F0/11 de S1 debe asignarse a la VLAN30. d) La interfaz F0/1 de R1 está mal configurada. e) La configuración de la dirección de red de la PC3 es incorrecta. 4 ¿Cuáles son las dos condiciones que favorecieron la adopción de 802.11g en lugar de 802.11a? (Elija dos opciones). a) 802.11a se ve afectado por un rango más corto que 802.11g. b) La banda de frecuencia 2.4 GHz no está tan ocupada como la banda 5 GHz. c) 802.11 es más susceptible a las interferencias RF por parte de artículos de comercio comunes. d) 802.11 utiliza una técnica de modulación más expansiva que 802.11g. e) 802.11g es compatible en retrospectiva con 802.11b, pero no así 802.11a. 5 ¿Cuáles son los dos dispositivos que centralizan la administración de WLAN grandes que emplean cientos de puntos de acceso? (Elija dos opciones). a) NIC inalámbricas b) controlador LAN inalámbrico c) puntos de acceso livianos d) sistema operativo de red inalámbrico e) antena inalámbrica 6 ¿Cuáles son las dos condiciones o restricciones aplicables a los puntos de acceso inalámbricos de Cisco? (Elija dos opciones). a) Los puntos de acceso utilizan WLC para mitigar un problema de nodo oculto. b) La atenuación de la señal RF restringe directamente el alcance del punto de acceso. c) El acceso al medio se controla mediante un mecanismo "distribuido". d) Un punto de acceso es un dispositivo de la Capa 2 que funciona como un switch 802.3 Ethernet. e) CSMA/CA utiliza una función de coordinación de libre contención que se llama función de coordinación del punto (PCF). 7 Para respaldar el proceso de asociación del cliente, ¿cuáles son los dos métodos de autenticación se especifican en el estándar 802.11? (Elija dos opciones). a) Protocolo liviano de autenticación extensible (LEAP) b) c) d) e) clave compartida Estándar de encriptación avanzada (AES) Protocolo de integridad de clave temporal (TKIP, Temporal Key Integrity Protocol) autenticación abierta 8 ¿Cuáles son las tres afirmaciones acertadas acerca de la seguridad de red? (Elija tres opciones). a) La autenticación abierta no utiliza verificación de cliente o AP. b) El protocolo 802.11i funciona de la misma manera que WPA. c) Un cliente inalámbrico primero se asocia con una AP y luego se autentifica para el acceso a la red. d) 802.11i incorpora un servidor RADIUS para la autenticación de la empresa. e) 802.11i utiliza 3DES para la encriptación. f) TKIP permite cambios claves por paquete. 9 ¿Cuáles son las dos condiciones que favorecieron la adopción de 802.11g en lugar de 802.11a? (Elija dos opciones). (a) 802.11a se ve afectado por un rango más corto que 802.11g. (b) La banda de frecuencia 2.4 GHz no está tan ocupada como la banda 5 GHz. (c) 802.11 es más susceptible a las interferencias RF por parte de artículos de comercio comunes. (d) 802.11 utiliza una técnica de modulación más expansiva que 802.11g. (e) 802.11g es compatible en retrospectiva con 802.11b, pero no así 802.11a. 10 ¿Cuáles son las tres afirmaciones acertadas acerca de la seguridad de red? (Elija tres opciones). (a) La autenticación abierta no utiliza verificación de cliente o AP. (b) El protocolo 802.11i funciona de la misma manera que WPA. (c) Un cliente inalámbrico primero se asocia con una AP y luego se autentifica para el acceso a la red. (d) 802.11i incorpora un servidor RADIUS para la autenticación de la empresa. (e) 802.11i utiliza 3DES para la encriptación. (f) TKIP permite cambios claves por paquete. 11 ¿Cuáles son las dos restricciones o adiciones válidas con respecto a los protocolos de seguridad inalámbrica? (Elija dos opciones). (a) Cuando se utiliza 802.1x para seguridad inalámbrica, los clientes tienen permitido asociarse con autenticación abierta para el tráfico RADIUS. (b) El modo personal WPA2 permite el uso de RADIUS en los entornos SOHO. (c) Se necesita un servidor AAA para la porción RADIUS del protocolo 802.1x. (d) Las teclas precompartidas no están permitidas para la autenticación con WPA2. (e) WPA introdujo el ocultamiento SSID y el filtrado de una dirección MAC como medidas de seguridad. (f) WPA2 superó a WPA al introducir la autenticación de puerto 802.1x. 12 ¿Cuáles son las dos propiedades que se pueden cambiar para mejor el tiempo de espera de los clientes WLAN mientras transitan entre los puntos de acceso y tratan de autenticarse en un punto de acceso nuevo? (Elija dos opciones). (a) Aumentar la regularidad de envío de los beacons mediante el punto de acceso. (b) Aumentar el intervalo de detección del cliente. (c) Aumentar el número de direcciones IP disponibles en el pool del servidor DHCP. (d) Cambiar los canales específicos del cliente a los mismos canales utilizados por los puntos de acceso. (e) Cambiar el tipo de autenticación en el cliente a ABIERTO. 13 ¿Cuál es el método preferido para identificar la interferencia RF cuando los puntos de acceso inalámbricos se implementaron en un entorno poblado? (a) Realizar un relevamiento manual del sitio, retirar todos los dispositivos que interfieren y luego instalar los puntos de acceso. (b) Instalar los puntos de acceso y luego cambiar los canales RF hasta que se encuentre la mejor señal. (c) Realizar un relevamiento del sitio con la ayuda de dispositivos y luego instalar los puntos de acceso según lo se ha verificado. (d) Establecer todos los puntos de acceso en trípodes y luego por medio de una computadora portátil, probar la conectividad en todos los lugares del área. (e) Realizar un relevamiento manual del sitio seguido por uno asistido. 14 Los usuarios inalámbricos en una red se quejan sobre el rendimiento bajo dentro de un área pequeña en una habitación. Alejarse de esta área en cualquier dirección mejora el rendimiento significativamente. ¿Cuál es el primer paso en el diseño de una solución para este problema? (a) Esto puede ser una superposición del canal RF, entonces el técnico debe verificar los canales en uso en cada punto de acceso inalámbrico y cambiar a canales que no se superponen. (b) Las configuración de energía RF puede estar establecida demasiado baja en los puntos de acceso inalámbricos que hacen funcionar a la habitación. Se debe aumentar la salida de energía RF en los puntos de acceso inalámbricos. (c) Instalar un punto de acceso inalámbrico nuevo en esta área central para dar cobertura. (d) Verificar que los puntos de acceso inalámbricos tengan suficiente energía en línea y conectividad a la red por cable. 15 ¿Cuáles son las dos afirmaciones verdaderas con respecto a la configuración del cliente inalámbrico? (Elija dos opciones). (a) Dejar a la SSID como nula en un cliente Windows XP provoca que emita una solicitud SSID nula y desencadena un broadcast SSID de AP. (b) El filtrado de la dirección MAC evita que una red inalámbrica se visualice en las conexiones de red a menos que una dirección MAC específica esté permitida en el AP. (c) Agregar manualmente una red y establecer la SSID conocida hace que la red sea visible cuando se utilice el icono de conexiones de red en la bandeja del sistema del cliente Windows XP, aún si la SSID todavía no se emitió. (d) Una red inalámbrica necesita que la SSID y la clave de red sean visibles como una red disponible. (e) Las SSID predeterminada en fabricantes específicos de AP son normalmente conocidas y pueden permitir conexiones inalámbricas hostiles.