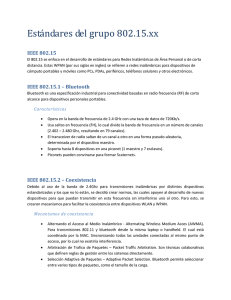

Banda Ancha Inalámbrica

Anuncio