Proyecto UNAM/Cray de Seguridad en el

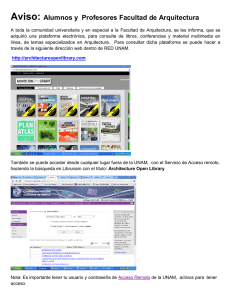

Anuncio