Introducción - RiuNet repositorio UPV

Anuncio

i

i

i

i

Capı́tulo

1

Introducción

En este capítulo se realiza una introducción a las redes inalámbricas que

cada vez tienen un mayor impacto en los entornos industriales.

A continuación se describen los motivos por los que se emprendió en su

momento este trabajo de tesis, motivos directamente relacionados con los

objetivos planteados. Para alcanzar estos objetivos se describe la metodología de trabajo que se ha seguido a lo largo del estudio.

Las contribuciones más importantes a las que ha dado lugar este trabajo de tesis son descritas también en este capítulo introductorio. Y para

terminar se detalla la estructura de la memoria de tesis.

1

i

i

i

i

Capítulo 1. Introducción

1.1. Introducción

El uso de las redes inalámbricas tiene un impacto creciente en los sistemas de automatización y fabricación industrial, de control distribuido, de

supervisión y cualquier otro tipo de sistemas integrados en red debido a la

simplicidad en el despliegue, reducción de costes de ingeniería y de cableado, aplicaciones con movilidad y a la reducción del mantenimiento, así como

a la posibilidad de instalar equipos en lugares que no pueden ser cableados,

ver [LS+ 05]. Cada vez hay más situaciones y necesidades de integración que

no pueden resolverse adecuadamente mediante cable, las redes inalámbricas

por tanto complementan las redes cableadas. Además, son muchas e interesantes las potenciales aplicaciones industriales que pueden hacer uso de estas

redes como apunta Willig en [Wil08], el control en lazo-cerrado de subsistemas móviles, la coordinación entre robots móviles o vehículos autónomos y

la monitorización del funcionamiento de máquinas e instalaciones. No hay

que olvidar además las aplicaciones fuera de los entornos industriales tal y

como se enumera en [SLH02], edificios públicos, centros educativos, hospitales (donde se pueden actualizar los datos de los pacientes automáticamente),

aeropuertos (para agilizar tareas de embarque) y centros comerciales (para

ofrecer publicidad).

Incluso con estas ventajas, el uso de las redes inalámbricas en la industria es limitado debido a la necesidad de tecnologías avanzadas que implican

alta confiabilidad en tiempo real de respuesta, la resistencia a las condiciones ambientales, la protección a prueba de explosión, y también por entrar

en conflicto con otros protocolos wireless. Con respecto a este último punto,

cabe destacar el trabajo realizado por el ISA100 Working Group (WG3), comité perteneciente al ISA (International Society of Automation, [ISA]) cuya

comisión de normas aprobó en abril de 2009 una norma de comunicaciones

wireless para la industria de automatización de procesos. Este nuevo estándar

para la industria, ISA100.11a-2009 (Wireless Systems for Industrial Automation: Process control and related applications) ofrece una excelente compatibilidad con los sistemas existentes de instrumentación a través de protocolos

2

i

i

i

i

Capítulo 1. Introducción

R Modbus y Profibus.

R Según la

wireless como Foudation Fieldbus, HART,

norma puede coexistir con otros dispositivos inalámbricos que estén en uso

en el área de trabajo, tales como teléfonos móviles y dispositivos basados en

IEEE 802.11x, IEEE 802.15x, IEEE 802.16x, y otras normas pertinentes. Es un

protocolo adecuado para una amplia gama de aplicaciones de vigilancia y

control.

Un ejemplo donde las tecnologías inalámbricas han penetrado rápidamente es en el control de las redes que dan soporte a servicios públicos (utilities

networks), ejemplos típicos son la supervisión y control remoto de grandes

redes de distribución de agua, gas o electricidad. En estos casos, el tráfico

se compone básicamente de variables de estado, eventos y la transmisión

de imágenes relacionadas o no con estos. Este tipo de redes están desplegadas en entornos metropolitanos y formadas habitualmente por un nodo

principal o estación central donde se procesa, almacena y controla la información de la instalación, distintas estaciones remotas y clientes remotos que

pueden supervisar e incluso controlar remotamente el funcionamiento del

sistema, ver [SAS04b, ASSD05]. Desde el punto de vista de las comunicaciones, cuando se trabaja con instalaciones distribuidas geográficamente, como

es el caso del escenario tomado como ejemplo, se requiere el uso de redes de

telecomunicaciones heterogéneas, compuestas por redes de cable y sistemas

inalámbricos operados por diferentes entidades, ver [SAS06].

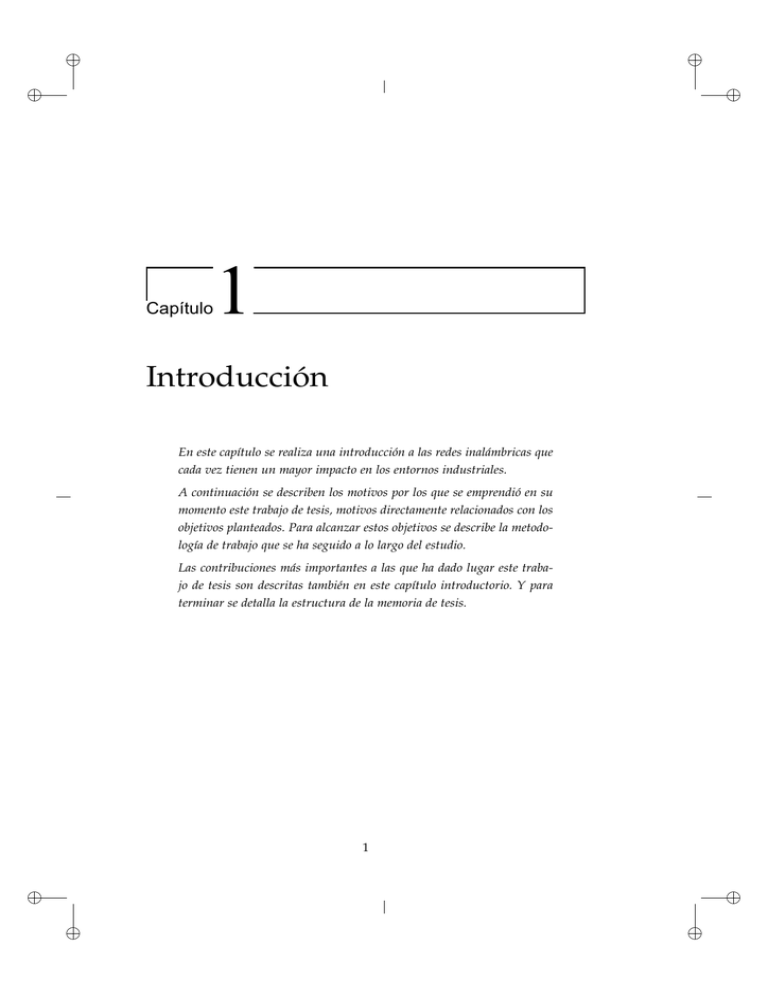

En la Fig. 1.1 se muestra como ejemplo un esquema de un sistema de supervisión y control. Cada estación remota constituye un ente autónomo que

controla una parte de la instalación global, típicamente se utilizan buses de

campo y controladores para proporcionar el comportamiento deseado en cada área. Sin embargo, para mejorar la explotación del sistema, la respuesta

ante alertas y situaciones de riesgo y facilitar su mantenimiento, las estaciones remotas deben tener capacidad de intercambiar información de estado

entre éstas1 y con la estación central a través un gateway2 y también, entre

1 Ver flujo A en la Fig. 1.1, donde el operario D a través del E alcanza el gateway atravesando

la red heterogénea para comunicar con el operario A que está en otra estación remota.

2 Ver flujo B en la Fig. 1.1, donde el operario D a través del E alcanza el gateway para comu-

3

i

i

i

i

Capítulo 1. Introducción

usuarios dentro de la propia estación remota3 . En los tres casos, un posible

escenario es la generación espontánea de redes inalámbricas en las estaciones remotas de control donde cada nodo de la red está representado por un

usuario/operario que además actúa como router a la hora de intercambiar

información con un operario de la propia estación donde está situado, la central u otra estación remota, y para ello hace uso del resto de nodos en el caso

de no alcanzar el destino deseado directamente.

Según el ámbito de aplicación, las necesidades pueden ser muy diversas.

La información transmitida entre los nodos que componen esta red inalámbrica depende de los servicios a ofrecer por la instalación que se está supervisando. Los servicios ofrecidos a los usuarios en el caso de estudio se

pueden dividir en servicios de media y servicios de alerta. Estos servicios

suelen basarse en la información de telemetría y en la información obtenida

por la supervisión de procesos, es decir, la generación y envío de alarmas y

la transmisión de streaming de vídeo de la zona que se está inspeccionando

entre los encargados de la supervisión de la planta o zona.

El que la red inalámbrica generada pueda ofrecer esos servicios correctamente dependerá de:

1. Las características de los distintos servicios y sus restricciones. En el

caso de los servicios de alerta el volumen de información es muy bajo.

Normalmente se trata de unos pocos octetos que ofrecen información

sobre un determinado estado o alarma en la instalación. El usuario recibe la alarma porque está suscrito a este tipo de servicio. En el caso

de los servicios de alerta, la fuente de la alerta puede ser un equipo de

control en una estación remota o un usuario que active un aviso tras

la supervisión de la instalación. El receptor puede estar en la sala de

control central (un controlador), en una estación remota o puede ser un

cliente remoto (un supervisor en ambos casos). El plazo máximo entre

nicar con la estación central de control atravesando la red heterogénea.

3 Ver flujo C en la Fig. 1.1, donde el operario A necesita comunicar con C y para ello encamina

la información a través de B.

4

i

i

i

i

Capítulo 1. Introducción

Estación remota 1

Estación remota 2

A, B

Gateway

PLC

Gateway

Cámara

PLC

Operario E

B

Cámara

A, B

C

B

Operario B

Operario A

Operario D

C

Redes cableadas

-xDSL

-HFC

-MetroEthernet

Operario C

RED HETEROGÉNEA

Redes inalámbricas

-WiMAX

-GPRS

-UMTS

-HSDPA

GPRS

Clientes remotos

UMTS

A, B

Control

HEW LETT

PACKARD

AdvanceStack Switch 800T

Base de datos

Daisy Chain

RPS

Self Test

1

Tx

2

Tx

Dx

Rx

3

Tx

4

Dx

Rx

Dx

Tx

5

Tx

6

Rx

Dx

Tx

7

Tx

8

Tx

Dx

Rx

Switch

HP J3245A

Fault

Dx

Rx

HP J3245A

HP J3245A

HP J3245A

HP J3245A

100Base-TX

Port 4

Twisted-Pair

100Base-TX

Port 3

Twisted-Pair

100Base-TX

Port 2

Twisted-Pair

100Base-TX

Port 1

HEWLETT

PACKARD

Proxy

Reset

Power

Rx

Dx

Rx

Dx

Rx

Console RS-232

Twisted-Pair

A, B

100Base-T

Port 5

100Base-T

Port 6

100Base-T

Port 7

100Base-T

Port 8

LAN Switch

Servidor Web

Estación Central

Figura 1.1: Esquema de una instalación de supervisión y control.

la producción y la recepción de la alarma debe estar acotado (típicamente menor a 1s), la alarma debe llegar y además hacerlo a tiempo.

Cuando la alarma es enviada a un controlador este debe recibirla y procesarla en un tiempo máximo, cuando la alarma llega a un supervisor el

deadline es más flexible, pero en ambos casos se considerará 1 segundo.

Los servicios de media normalmente ofrecen imágenes o vídeo streaming para la supervisión de la instalación y la fuente es una cámara

instalada en una estación remota. Las imágenes o secuencias son ofrecidas por la cámara y se envían a un cliente situado en la propia estación,

en otra estación, en la sala de control central o incluso puede ser enviado a un cliente remoto. El plazo máximo para la recepción de imágenes

o streaming de vídeo desde que se solicitan hasta que el usuario las

visualiza es típicamente menor o igual a 3 s.

2. El ruido e interferencias provenientes de la maquinaria instalada en

la estación remota (entorno industrial), ver [CDD06]. Estos entornos

5

i

i

i

i

Capítulo 1. Introducción

provocan cortes y fallos en la comunicación que deben tenerse en cuenta

a la hora de ofrecer servicios con ciertos requerimientos temporales.

3. La movilidad de los operarios que actúan como nodos receptores a la

vez de routers, del tamaño de la zona en la que estos operarios se mueven, de la propia tecnología inalámbrica utilizada, etc. ver [BCDP05,

BCDG05, RRC06]. Estos factores provocan inestabilidad en las rutas

provocando rupturas en las mismas por lo que se hace necesario estudiar mecanismos para su recuperación y el tiempo necesario para

obtener rutas alternativas y determinar si los servicios a ofrecer por la

red inalámbrica generada pueden ofrecerse.

Las redes inalámbricas generadas espontáneamente en las estaciones remotas

de la instalación son redes ad hoc ya que los propios operarios/nodos actúan

como routers a la hora de transmitir la información al destino. Las redes ad

hoc permiten que los dispositivos inalámbricos puedan estar interconectados

formando redes de comunicación sin infraestructura. El encaminamiento en

entornos inalámbricos y particularmente en redes ad hoc es muy cambiante sobre todo cuando se trata de nodos móviles (MANET - Mobile Ad hoc

Network) [Per98], por esta razón los protocolos de encaminamiento convencionales no son útiles en estos entornos para soportar los servicios descritos.

La inclusión de redes ad hoc inalámbricas en entornos industriales conlleva ciertos problemas: errores debidos a interferencias que dificultan la creación de rutas en los tiempos establecidos, roturas de rutas activas debido a la

movilidad de los nodos, al ruido del medio o a la propia tecnología utilizada

y dificultad a la hora de obtener una ruta alternativa tras una pérdida de

comunicación, lo que provoca problemas a la hora de establecer una comunicación o errores y pérdidas durante la misma.

Estos problemas deben ser evaluados y dimensionados, ya que en los procesos industriales y de manufacturación se deben suministrar productos y

servicios de calidad. Para conseguirlo la producción debe ser flexible y estar

constantemente actualizada mejorando los productos y servicios; debe haber

un control de calidad, lo que implica una coordinación en la adquisición y

6

i

i

i

i

Capítulo 1. Introducción

análisis de los datos; se debe reaccionar a tiempo para ofrecer buenos servicios, ser competitivos y conseguir buena imagen, ver [LS+ 05].

1.2. Motivación y objetivos

La integración de las redes ad hoc en situaciones reales se está convirtiendo en algo cada vez más común y los sistemas de supervisión y control

no son una excepción. En un entorno de este tipo pueden aparecer nodos

móviles de forma espontánea formando una red ad hoc para comunicarse

entre sí con el fin de llegar finalmente a un nodo fijo que les puede ofrecer

la información del resto del sistema en tiempo real o actuar como puerta de

entrada a otras redes remotas. La eficacia de la comunicación en estas redes

se rige por la zona de trabajo, el número de nodos, la movilidad, la potencia

de transmisión, etc.

Aunque el estudio de las redes ad hoc ha sido muy importante en los últimos años, todavía hay muchos aspectos que mejorar y estudiar. En el caso del

modelado, no hay modelos formales que tengan en cuenta una red completa

con conocimiento de toda la topología y donde los nodos sean móviles.

Generalmente los estudios mediante modelos ya sea con resolución analítica o mediante simulación no consideran qué aplicación tendrá la red evaluada, por lo que los resultados ofrecidos difícilmente pueden ser extrapolados

al comportamiento de una red real. Del mismo modo en las implementaciones reales existen pocos estudios dedicados a entornos industriales.

El trabajo realizado por el grupo de investigación en distintos convenios

con el Ayuntamiento de Valencia y en proyectos de investigación tanto locales como nacionales4 , todos ellos relacionados con las tecnologías de comunicaciones y su uso en entornos metropolitanos e industriales que albergan

sistemas que requieren la incorporación de servicios avanzados, han ofrecido

la posibilidad de estudiar la incorporación de las redes ad hoc en estos tipos

de sistemas así como sus beneficios o inconvenientes.

4 En

el apéndice E se hace referencia a los proyectos más destacados.

7

i

i

i

i

Capítulo 1. Introducción

Los motivos por los que se emprendió este trabajo de investigación se

resumen en los objetivos a alcanzar tras la finalización del mismo:

1. El objetivo principal de la tesis es analizar el comportamiento de las

MANET en entornos de tipo industrial y estudiar cómo afecta a su

funcionamiento y a los servicios ofrecidos el movimiento de los nodos

principalmente, aunque existan otros factores que también repercutan

en el resultado.

Para ello se deberán estudiar y definir en primer lugar los servicios a

ofrecer en este tipo de instalaciones. Los servicios típicos de tiempo real

en entornos industriales son alertas y streaming de vídeo. Se evaluará

bajo qué condiciones los servicios pueden ser ofrecidos, por ejemplo, se

estudiará el retardo máximo permitido desde que se produce una alerta

hasta su recepción por parte del usuario suscrito y el retardo máximo

para la recepción de streaming de vídeo o imágenes a petición de un

supervisor de la instalación en función de la movilidad, tamaño del

área, velocidad, etc.

Los servicios a ofrecer deben cumplir unos mínimos de QoS, los parámetros típicos de encaminamiento para proporcionar QoS son el retardo, jitter, ancho de banda y tasa de pérdidas. Ofrecer QoS en una red

ad hoc se ha convertido en un punto crítico en el diseño de las redes

ad hoc inalámbricas debido a la necesidad de ofrecer aplicaciones multimedia en dichas redes. Muchos de los esfuerzos se han centrado en el

diseño de los protocolos de acceso al medio, sin embargo, desasociar el

encaminamiento de la provisión de QoS puede dar como resultado una

elección ineficiente de rutas y esto reduce la probabilidad de obtener

los requerimientos de QoS cuando lleguen las solicitudes de comunicación. Existen trabajos que tratan el soporte de la QoS en redes ad hoc,

concretamente en [DR07] se propone una variación del protocolo de encaminamiento AODV denominada SD-AODV (Service DifferentiationAd Hoc On-Demand Distance Vector), donde las solicitudes de ruta se

suprimen en ciertos nodos para mantener los requerimientos de QoS

8

i

i

i

i

Capítulo 1. Introducción

deseada para los flujos de tiempo real. El objetivo de la QoS de encaminamiento (QoS routing) es doble, en primer lugar seleccionar los

caminos que pueden satisfacer los requisitos de QoS tras la solicitud de

comunicación y en segundo lugar lograr una eficiencia global en la utilización de los recursos, ver [ZM05]. Se deberá evaluar si el protocolo

escogido ofrece la QoS deseada aunque en este caso no sea un protocolo

que soporte QoS routing.

2. Diseño de modelos matemáticos que permitan representar el comportamiento de las redes ad hoc, que pueden generarse en ambientes industriales, y de este modo poder conocer cómo afecta el movimiento de

los nodos y cómo el protocolo de encaminamiento utilizado reacciona

para poder ofrecer los servicios de tiempo real típicos de este tipo de

escenarios definidos en el primer objetivo. Se diseñarán y resolverán

modelos matemáticos inicialmente simples para terminar con modelos

más complejos que puedan representar una red ad hoc completa.

El objetivo es diseñar toda la red, no interesa únicamente evaluar el

comportamiento del protocolo en un solo nodo o entre fuente y destino

representando de forma general el resto de la red que es lo habitual, como lo demuestra la existencia de varios trabajos, ver [ZZ03, MLSPC03].

El objetivo es modelar la red completa, pero no para estudiar el correcto funcionamiento del protocolo como se ha hecho en otros trabajos,

ver [XMT02, XML04, MHW04], sino para estudiar si la red ad hoc con

las características del escenario escogido puede ofrecer los servicios típicos. Además se modelará el movimiento de los nodos, puesto que

es este uno de los factores más influyentes durante una comunicación

entre origen y destino. El hecho de tener en cuenta la topología de la

red o escenario completo y modelar el movimiento de todos los nodos

que lo forman tiene una complejidad añadida, la cambiante topología

de la MANET. La red tendrá las características observadas en el primer

objetivo en cuanto a número de nodos, velocidad media típica, tiempo

de solicitud del servicio, tamaño del área de trabajo, periodicidad de la

9

i

i

i

i

Capítulo 1. Introducción

búsqueda de ruta o solicitud de comunicación, etc. Los modelos permitirán variar fácilmente el valor de estas variables hasta encontrar los

valores que ofrezcan el resultado más equilibrado (número de nodos

- rutas encontradas, rango de transmisión radio - rutas encontradas y

mantenimiento de rutas, etc.).

Al tener en cuenta la topología completa de la red, cuando se solicite

comunicación entre dos nodos se deberá conocer la ruta exacta entre

origen y destino. Esto permite saber si el movimiento de alguno de los

nodos que pertenecen a la ruta útil provoca una ruptura o si por lo

contrario este movimiento no implica que la ruta se haya perdido. En

caso de ruptura, se deberá estudiar cómo reacciona el protocolo, cuánto

tiempo necesita hasta ofrecer una ruta alternativa y si esta ruta tiene

más o menos saltos que la que se estaba utilizando.

Además de estudiar la posible comunicación entre origen y destino la

primera vez que se solicita ruta para determinar si el protocolo es capaz

de ofrecer un camino correcto, se calculará el tiempo que necesita para establecerlo y se evaluará el comportamiento de la red durante una

comunicación continua durante el tiempo de selección del servicio. Son

muchos los factores que pueden afectar a una ruta ya establecida y a

la información que por ella se está transmitiendo, esta ruta puede perderse porque uno de los nodos se haya movido, puede haber errores en

la comunicación debido a interferencias pero la ruta debe recuperarse

para seguir ofreciendo la información solicitada.

3. Contrastar y verificar los resultados obtenidos con los modelos formales. Para ello se plantea la creación de un banco de pruebas donde realizar experimentos y obtener resultados que complementen los obtenidos

mediante los modelos matemáticos.

Con los modelos formales se obtendrán de forma sencilla resultados

que permitan tras la consecución del segundo objetivo determinar los

valores (tamaño de área, no de nodos, . . . ) más adecuados para que los

servicios tipificados en el primer objetivo puedan ser ofrecidos. Utili-

10

i

i

i

i

Capítulo 1. Introducción

zando estos valores se podrá implementar un banco de pruebas real

que verifique los resultados y que tenga en cuenta aquellos problemas

que pueden surgir en cualquier red inalámbrica y que el modelo no ha

podido representar para obtener los valores que permitirán determinar

si los servicios definidos pueden ofrecerse correctamente.

Estos valores serán el número medio de saltos que deben atravesar los

paquetes durante una comunicación, el tiempo medio de ruta definido

como el tiempo durante el cual la ruta es válida, el tiempo medio de

recuperación o tiempo que tarda en recuperarse una ruta perdida ya

sea la misma o una alternativa, etc.

Cabe tener en cuenta que aún siendo una implementación real el banco

de pruebas presentará ciertas limitaciones, las pruebas se realizarán en

interior y no se añadirá movilidad a los nodos (aunque sí pérdidas y

caídas de enlaces) para controlar más fácilmente la repetitividad de las

pruebas.

1.3. Metodología de trabajo

Con el fin de alcanzar los objetivos presentados se plantea un conjunto de

tareas como metodología a seguir:

1. Estudio y recopilación de información sobre sistemas de supervisión y

control en entornos industriales y/o urbanos, servicios a ofrecer, características y requerimientos para la definición del escenario.

La redes ad hoc plantean numerosos retos para la provisión de servicios por ejemplo a nivel de encaminamiento al ser redes cuya topología

y comportamiento son altamente dinámicos. Por ello, se deben identificar las necesidades de información para los usuarios, origen, destino,

requerimientos de red y equipos, y características de esta información

desde el punto de vista de sus parámetros básicos (principalmente el

11

i

i

i

i

Capítulo 1. Introducción

deadline y el jitter) para determinar si dichos requerimientos pueden

ser cumplidos por los protocolos de encaminamiento existentes.

En estos sistemas de supervisión hay muchas tecnologías de comunicaciones (red heterogénea) para comunicar las estaciones remotas con

la estación central. Es precisamente en las estaciones remotas donde se

generan las redes ad hoc a evaluar en este trabajo. En este sentido se

deben observar los sistemas industriales de supervisión y control de

grandes instalaciones. Concretamente se deben estudiar las distintas alternativas de comunicaciones que pueden formar la red heterogénea

de un entorno industrial de este tipo. Se debe analizar el acceso a la

información (alertas e imágenes) que los sistemas industriales pueden

ofrecer a un usuario remoto/móvil en tiempo real y el tipo de información de utilidad a los operarios y técnicos que trabajan en sistemas de

supervisión y control.

2. Estudio exhaustivo de protocolos de encaminamiento en redes ad hoc,

selección de un protocolo por sus características, propiedades y nivel

de desarrollo e implantación.

En esta etapa la investigación se debe centrar en el estudio de los distintos protocolos de encaminamiento en redes ad hoc y en la selección

de un protocolo para su evaluación. El protocolo AODV (Ad hoc Ondemand Distance Vector), ver [PR03], junto con el OLSR (Optimized

Link State Routing) (ver [JMC+ 01, CJ03]) está en estado experimental

en el IETF Working Group [IET]. Estos dos protocolos son actualmente

los más maduros desde el punto de vista de la implementación. Esta

es la razón por la que son dos de los protocolos más estudiados, son

varios los trabajos que comparan su funcionamiento tanto mediante

modelado, ver [Huh04, Hol05], como mediante bancos de prueba, ver

[BCDP05, Bor05, BCDG05, BCD+ 06, BD07, LUB07]

3. Estudio detallado de las características del protocolo escogido.

Se evaluará como realiza la búsqueda, mantenimiento y recuperación

12

i

i

i

i

Capítulo 1. Introducción

de ruta, como maneja la tabla de encaminamiento, tiempos entre búsquedas, reintentos permitidos, etc.

4. Elección y descripción del escenario de trabajo para los modelos formales.

Tomando como base la información obtenida tras el estudio de los sistemas de supervisión y control se elegirá un escenario que represente este

tipo de entornos. Los parámetros a elegir y describir son el tamaño de la

zona de trabajo, el número de nodos más representativo, la movilidad,

la velocidad de los nodos, la frecuencia con la que se deben realizar las

solicitudes de ruta, los tiempos a cumplir para que se puedan ofrecer

los servicios requeridos, etc.

5. Elección de la herramienta de modelado para la implementación de los

modelos formales.

Se elegirá la herramienta de modelado para implementar los modelos

que representen la red ad hoc a estudiar. Una vez elegida, se aprenderá

el manejo de dicha herramienta/s para asegurar la correcta utilización

e interpretación de resultados.

6. Desarrollo formal de modelos sencillos que representen una red ad hoc

completa cuyos nodos sean móviles.

Una vez conocidos los requerimientos se debe evaluar si una red ad hoc

con el protocolo de encaminamiento escogido es capaz de ofrecer los

servicios antes mencionados con la calidad requerida por este tipo de

aplicaciones. Para ello se realizarán los modelos formales que permitan

conocer según cuál sea el servicio, si la red puede proporcionar los

requerimientos de QoS y mantenerlos durante el tiempo que dure la

sesión.

7. Validación del modelo inicial.

El objetivo del modelo sencillo inicial es el de obtener de forma simple

un modelo que pueda servir como base a los modelos posteriores que

13

i

i

i

i

Capítulo 1. Introducción

se realizarán mediante ampliaciones y cambios hasta obtener el modelo

final. Por esto, el modelo inicial debe ser validado, su funcionamiento

debe ser corroborado de modo que los resultados obtenidos sean coherentes.

8. Implementación de modelos complejos que representen la red ad hoc

y en la que intervengan las características del protocolo de encaminamiento escogido.

En esta tarea y en la siguiente, se propone el modelado de una red ad

hoc que haga uso de un protocolo de encaminamiento. Este modelo

permitirá el estudio de la probabilidad de conexión o establecimiento de ruta cuando el nodo origen solicite información al nodo destino

(conexión directa (single-hop) entre origen y destino, o indirecta (multihop) donde se creará una ruta gracias a los vecinos más cercanos), la

evaluación de la duración de esas rutas, la posibilidad de recuperación

en caso de pérdida, etc.

9. Validación del modelo y verificación de comportamientos.

Al igual que con el modelo base, el resto de modelos deben ser validados y se debe verificar su comportamiento de modo que todos aquellos

resultados que puedan ser predecibles deben cumplirse.

10. Planificación de medidas.

El éxito o fracaso en la conexión, el número de intentos y el tiempo

para recuperar la ruta perdida vendrán determinados por distintos parámetros que deberán ser analizados: el tamaño del área de trabajo, el

número de nodos de la red, la cobertura radio de los nodos, la velocidad con la que se mueven y el modelo de movimiento utilizado. Es

necesario por ello realizar una planificación de medidas a realizar para que las resoluciones del modelo se realicen de forma ordenada, con

coherencia y con ellas se obtengan resultados que permitan evaluar los

parámetros que luego permitirán determinar el funcionamiento de la

red ad hoc implementada.

14

i

i

i

i

Capítulo 1. Introducción

11. Interpretación de resultados.

Tras la resolución de los distintos experimentos, se dará paso a la representación gráfica para interpretar los resultados obtenidos. Esta interpretación ofrecerá las respuestas a las cuestiones planteadas, ¿puede

una red ad hoc con el protocolo de encaminamiento escogido ofrecer

los servicios típicos de una gran instalación?, ¿en el caso de haberlas

cuáles son las restricciones?...

12. Ampliación de los modelos para representar aspectos como errores,

problemas en la comunicación...

En la transmisión de la información no solo intervienen los problemas surgidos por el protocolo de encaminamiento, también intervienen

otros factores como obstáculos, problemas del nodo oculto y nodo expuesto, errores por la pérdida de paquetes, etc. Sin embargo, hay que

dejar aspectos fuera del estudio por cuestiones de complejidad como

siempre, por lo que no se modelará al detalle el nivel físico de la red,

pero se tendrán en cuenta algunos de esos aspectos para que la red

tenga un comportamiento más realista.

Se observa tras el estudio de los trabajos de otros autores y después de

los trabajos preliminares la necesidad de dotar a los modelos del mayor realismo posible. En varios trabajos sobre pruebas reales los autores

manifiestan la dificultad de ofrecer servicios como streaming de vídeo o

voz. Estudios realizados por diversos autores establecen que para ofrecer encaminamiento eficiente con QoS sobre redes ad hoc inalámbricas,

deben ser estudiados más profundamente problemas como la escalabilidad, el control de potencia, el balanceo de energía y el diseño eficiente

de los protocolos MAC, ver [XS01]. En el caso actual, el modelado del

nivel físico se deberá simplificar realizándose diversas suposiciones, pero para dotar al modelo del mayor realismo posible se estudiará como

introducir retardos, pérdidas de paquetes en la transmisión y errores en

su implementación. Para ello el modelo deberá rehacerse, ampliándose

y modificando ciertas partes para obtener el funcionamiento deseado.

15

i

i

i

i

Capítulo 1. Introducción

13. Implementación real de un banco de pruebas formado por una red ad

hoc con el protocolo de encaminamiento escogido donde probar los

servicios definidos previamente.

14. Planificación y realización de las pruebas en el banco de pruebas diseñado.

El banco de pruebas se implementará con el objetivo de corroborar los

resultados obtenidos mediante los modelos formales además de ampliar los resultados obtenidos con los mismos por tratarse de un sistema

real.

Para que los resultados sean útiles y válidos se deben planificar con

detalle las pruebas a realizar. Posteriormente estas se deben llevar a

cabo con rigor siguiendo una temporalización, utilizando siempre el

mismo entorno, repitiendo los mismos experimentos varias veces ya

que los resultados pueden ser cambiantes puesto que en un entorno

real afectan muchos parámetros...

15. Análisis e interpretación de resultados.

Los resultados logrados con el banco de pruebas implementado junto

con los obtenidos mediante los modelos formales deben ser analizados

e interpretados para obtener una visión global sobre el comportamiento

de una red ad hoc que se genera de forma espontánea en un entorno

industrial para la transmisión de información de supervisión y control.

16

i

i

i

i

Capítulo 1. Introducción

1.4. Contribuciones

Las principales contribuciones de esta tesis son:

Estudio de sistemas reales de supervisión y control de grandes instalaciones. Concretamente se ha evaluado y comprobado el funcionamiento de distintos sistemas de comunicación, ver [SSAC03, SSA03, SSAD04,

SAS04a, SAS06, SSA07]. También se ha estudiado el acceso a la información (alertas e imágenes) que los sistemas industriales pueden ofrecer

a un usuario remoto/móvil en tiempo real y la información de utilidad para los operarios de estos sistemas, ver [SAS04b, ASSD05]. Se ha

realizado un análisis de los requerimientos y capacidades de las redes heterogéneas en aplicaciones distribuidas de ámbito metropolitano,

ver [SBSPAA10], y paralelamente se ha evaluado la monitorización de

secuencias de vídeo en un entorno industrial, las características y la

calidad de imagen obtenida, ver [SSA04].

Estudio del encaminamiento en redes inalámbricas, [AS10].

Desarrollo de modelos formales que han permitido:

a) estudiar si el destino es alcanzable en un entorno móvil variando

el tamaño de la zona de trabajo, la tasa de solicitud de ruta, la tasa

de movilidad y el rango de cobertura radio, [ASM06].

b) determinar el número de nodos para cubrir el área del tamaño

deseado de forma satisfactoria.

c) evaluar los beneficios en el ahorro de energía derivados de la utilización del encaminamiento multi-hop donde el nodo origen hace

uso de los nodos vecinos para que la información pueda alcanzar

el destino identificando cual es la cobertura radio más adecuada

por ofrecer un equilibrio entre ahorro de energía y número de comunicaciones satisfactorias, [ASM07].

17

i

i

i

i

Capítulo 1. Introducción

d) evaluar el comportamiento temporal de un protocolo de encaminamiento reactivo. Se ha evaluado el tiempo que tarda en establecerse la ruta, el tiempo que se mantiene activa y el tiempo durante el cual el envío de información está en espera porque la

ruta se ha roto y el protocolo está buscando una ruta alternativa, [AASPMO09, AASPMO10].

e) estudiar la aplicabilidad de las redes de Petri y SAN a sistemas

y escenarios de gran complejidad y dinámica: ventajas, beneficios,

limitaciones, etc.

Creación de un banco de pruebas para el estudio del comportamiento

del protocolo AODV en una red ad hoc multi-hop estática donde los nodos transmiten tráfico multimedia, [AASCSPMO09a, AASCSPMO09b].

1.5. Estructura de la tesis

Esta tesis está organizada en 8 capítulos. En éste se han presentado las

motivaciones que han conducido a su desarrollo, así como sus objetivos, metodología y contribuciones. El resto de capítulos está organizado del siguiente

modo.

En el capítulo 2 se presenta una introducción a las redes ad hoc móviles

(MANET), se realiza una clasificación de los protocolos de encaminamiento

en redes ad hoc más importantes, una comparativa entre protocolos y se

describe el funcionamiento del protocolo de encaminamiento escogido para

ser utilizado y evaluado en el escenario de trabajo.

Las distintas herramientas de modelado y evaluación utilizadas para estudiar el comportamiento de las redes de comunicaciones ad hoc se presentan

brevemente en el capítulo 3 y se estudian con detalle las características de las

redes de actividad estocástica (SAN) utilizadas en la tesis para el diseño de

los modelos formales.

18

i

i

i

i

Capítulo 1. Introducción

En el capítulo 4 se presenta el escenario de trabajo donde se estudia: el

área de trabajo utilizada, el número de nodos a distribuir en la zona, el

tamaño de la misma, el rango de cobertura radio de los nodos, la tasa de

búsquedas o intentos de comunicación y se evalúan los distintos modelos

de movimiento. También se evalúan los servicios a ofrecer a los usuario que

hacen uso de este tipo de sistemas.

En el capítulo 5 se muestran los modelos formales implementados empezando por los modelos sencillos en una dimensión y terminando por los

modelos más complejos donde se presenta una red ad hoc en un plano bidimensional donde el protocolo de encaminamiento tiene un comportamiento

reactivo. Esto permite que en el capítulo 6 se estudie si el destino es alcanzable, el establecimiento y el mantenimiento de ruta, todo ello para determinar

si el comportamiento de un protocolo de este tipo permite que una red ad

hoc móvil pueda ofrecer los servicios definidos.

La estructura del banco de pruebas y los experimentos realizados se muestran en el capítulo 7. Se han realizado experimentos para comprobar el funcionamiento del protocolo y posteriormente se han hecho modificaciones en

los parámetros del mismo para adaptar su comportamiento al tipo de tráfico

que interesaba evaluar, en concreto tráfico multimedia, uno de los servicios

a ofrecer por los sistemas industriales utilizados como escenario ejemplo en

esta tesis.

La revisión de los objetivos, las conclusiones de este trabajo de tesis y las

líneas de trabajo futuro se presentan en el capítulo 8.

Para finalizar se presentan los distintos apéndices que complementan la

tesis: en A se muestran las abreviaturas y acrónimos utilizados en la tesis,

en B se hace referencia a la notación utilizada, los apéndices C.1, C.2 y C.3

contienen información adicional que complementa en caso necesario la información ofrecida en los distintos capítulos, las publicaciones aportadas gracias

al trabajo de tesis se enumeran en D y en el apéndice E se mencionan los proyectos en los que se ha participado y que están en el ámbito de la tesis.

Finalmente se presentan las referencias bibliográficas utilizadas.

19

i

i

i

i

i

i

i

i

Capı́tulo

2

Mobile ad hoc networks

En este capítulo se definen y clasifican las redes inalámbricas, centrando

la atención especialmente en las redes ad hoc y los protocolos de encaminamiento que en ellas se utilizan.

Se realiza una breve comparativa entre los protocolos de encaminamiento

más avanzados a nivel de estandarización y se escoge el protocolo a utilizar en los estudios realizados a lo largo de la tesis por ser el que mejor

se adapta a las necesidades de la red según el escenario de trabajo.

Finalmente se evalúa en detalle el funcionamiento de este protocolo, analizando los mecanismos utilizados para realizar el descubrimiento, mantenimiento y recuperación de rutas.

21

i

i

i

i

Capítulo 2. Mobile ad hoc networks

Figura 2.1: Clasificación de redes inalámbricas (WPAN, WLAN, WMAN,

WWAN)

2.1. Antecedentes, definición y características

Las redes inalámbricas permiten la comunicación entre dispositivos a través de un medio inalámbrico mediante ondas electromagnéticas. Ofrecen flexibilidad y rapidez en la implantación de la red, necesitan menos mantenimiento que las redes cableadas y permiten la movilidad.

Existen distintos modos de clasificar las redes inalámbricas, el más común

es el basado en su propósito y rango de transmisión radio. Dependiendo de

estos aspectos, las redes inalámbricas pueden dividirse en cuatro grupos:

Wireless Personal Area Networks (WPAN), Wireless Local Area Networks

(WLAN), Wireless Metropolitan Area Networks (WMAN) y Wireless Wide

Area Networks (WWAN), ver Fig. 2.1.

Las Wireless Personal Area Networks, interconectan dispositivos en

áreas pequeñas. El estándar utilizado es IEEE 802.15.1 basado en las

especificaciones de Bluetooth. El estándar IEEE 802.15.4, [Com06], fue

22

i

i

i

i

Capítulo 2. Mobile ad hoc networks

aprobado en 2004 y promovido por la ZigBee Alliance, ha sido desarrollado para permitir aplicaciones que no necesiten un excesivo ancho de

banda y puedan permitirse retardos, donde lo más importante es maximizar el tiempo de vida de las baterías. Estas aplicaciones se ejecutan

por ejemplo en plataformas de sensores.

Las Wireless Local Area Networks agrupan tecnologías basadas en HiperLAN (High Performance Radio LAN) un grupo dentro del ETSI (European Telecommunications Standards Institute) y Wi-Fi estandarizado

bajo las series IEEE 802.11.

Las Wireless Metropolitan Area Networks conectan varias redes LAN.

WiMAX es el término utilizado para referirse a las WMAN (IEEE 802.16d,

802.16e).

Las Wireless Wide Area Networks con tecnologías como UMTS (Universal mobile telecommunication system), GPRS (General packet radio

service) y GSM (Global system for mobile communication).

Fuera de esta clasificación están las Wireless Mesh networks (WMN), las redes mesh tienen presencia en los cuatro grupos. Por ejemplo, IEEE ha creado un grupo de trabajo para definir como las redes mesh trabajan con las

redes 802.11 (WLAN). Las redes 802.11s, ver [sTG09], incluyen dos mecanismos de encaminamiento, una solución híbrida entre el protocolo AODV (Ad

hoc On-Demand Distance Vector) y el OLSR (Optimized Link-State Routing

protocol), [LZKS04]. El estándar 802.16 (WMAN) es compatible con las redes

malladas, ver [STS04], aunque no es compatible con el estándar IEEE 802.116e

para redes inalámbricas metropolitanas. El estándar IEEE 802.15 define una

capa física y MAC de las redes WPAN y el grupo de trabajo IEEE 802.15.5,

ver [(TG], está estudiando como establecer una arquitectura mesh en este tipo

de redes.

Las redes mesh tienen una organización completamente plana y sin jerarquías para cubrir todas las áreas. Una WMN se define como una red compuesta por routers mesh y clientes mesh. Los routers tienen una movilidad

23

i

i

i

i

Capítulo 2. Mobile ad hoc networks

mínima y forman el esqueleto de la red y los clientes mesh pueden ser estáticos o móviles, y pueden crear una red mesh entre ellos y con los routers

mesh. En este esquema, cada nodo actúa no sólo como receptor sino también

como emisor, reenviando paquetes de otros nodos que no están dentro del

alcance directo del rango de transmisión radio de sus destinos [AWW05].

Si se usa el término WMN en un sentido amplio para denotar cualquier

tipo de red multi-hop, independientemente de la tecnología inalámbrica que

se utilice o las características hardware de los dispositivos, una red ad hoc

puede ser entendida como un subconjunto de las WMNs, por la falta de

infraestructura.

Una MANET es una estructura de red autónoma compuesta por varios

nodos inalámbricos móviles formando una red temporal sin ningún tipo de

administración centralizada. En este tipo de entorno puede ser necesario que

un nodo necesite a sus vecinos para alcanzar el destino debido al limitado

rango de propagación de cada nodo, para encaminar la información hacia el

destino hacen uso de los distintos protocolos de encaminamiento existentes.

2.2. Encaminamiento en redes ad hoc

2.2.1.

Clasificación de protocolos de encaminamiento

Para analizar un protocolo de encaminamiento se necesitan métricas, cualitativas y cuantitativas, con las cuales medir su desempeño y capacidades.

Estas métricas permiten clasificar los distintos protocolos según diferentes

criterios:

1. Según el tipo de información que intercambian los nodos y la frecuencia

con la que se lleva a cabo el intercambio, se dividen en tres categorías,

ver [AWD04]:

Protocolos proactivos, mantienen permanentemente actualizadas

las rutas a través del intercambio periódico de mensajes.

24

i

i

i

i

Capítulo 2. Mobile ad hoc networks

Protocolos reactivos, descubren nuevas rutas a demanda, es decir,

cuando se precisa localizar la ruta.

Protocolos híbridos, combinan las características de los dos anteriores.

2. Según el alcance de los protocolos, se dividen en:

Protocolos de alcance simple (Single Scope).

Protocolos de alcance múltiple (Multi Scope).

Protocolos de enrutamiento geográfico (Geographically-Routed).

3. Según el tipo de algoritmo de encaminamiento que utilizan los protocolos, se dividen en:

Protocolos basados en el algoritmo de vector distancia (Distance

vector). Los protocolos que utilizan esta técnica mantienen una tabla para la comunicación y emplean la difusión (no inundación)

para el intercambio de información entre sus vecinos.

Protocolos basados en el algoritmo de estado de enlace (Link state).

Esta técnica mantiene una tabla con la topología completa de la

red. La topología se construye encontrando el camino más corto

en términos de coste de enlace. Este coste se intercambia continuamente entre todos los nodos a través de la técnica de inundación

(flooding). Cada nodo actualiza su tabla de encaminamiento utilizando la información del coste de enlace. Esta técnica puede causar

bucles en aquellas redes que cambian rápidamente de topología,

ver [Moy95].

Protocolos basados en encaminamiento en origen (source routing).

En este caso, todos los paquetes de datos tienen la información

de encaminamiento en su cabecera. El nodo origen toma la decisión del encaminado. Con esta técnica se pueden evitar los bucles,

pero la sobrecarga es significativa. No es una técnica eficiente en

topologías con rápido movimiento.

25

i

i

i

i

Capítulo 2. Mobile ad hoc networks

4. Además de estas clasificaciones existen otras a tener en cuenta.

Protocolos dinámicos o estáticos. Un protocolo de encaminamiento

dinámico o adaptativo cambia su comportamiento de acuerdo al

estado de la red, mientras que uno estático no lo hace.

Protocolos centralizados o distribuidos. Un protocolo de encaminamiento dinámico puede ser clasificado como centralizado o distribuido. La clasificación se basa en qué nodos realizan las decisiones de encaminamiento. En un protocolo de encaminamiento

distribuido todos los nodos son responsables de realizar sus propias decisiones de encaminado. Sin embargo, en un protocolo de

encaminamiento centralizado las decisiones se llevan a cabo en un

nodo central. Un ejemplo de protocolo centralizado son los protocolos de encaminamiento basados en clusters, donde el nodo

central llamado clusterhead es el responsable del proceso de encaminamiento.

Centrando la atención en la primera de las clasificaciones, se van a enumerar los protocolos de encaminamiento para redes ad hoc según la categoría a

la que pertenecen.

Proactivos: Estos algoritmos tratan de mantener la información necesaria

para el encaminamiento continuamente actualizada en sus tablas. Cada nodo mantiene una o más tablas con los datos para encaminar hacia cualquier

otro nodo de la red. Los cambios en la topología de la red propician el envío

masivo de paquetes para mantener las tablas actualizadas. Como características generales de los protocolos proactivos se puede decir que exigen una

respuesta rápida, se utilizará en redes donde se necesite que el procedimiento de descubrimiento de ruta no tenga una latencia excesiva pero a su vez

se pueda asumir un consumo elevado de recursos como ancho de banda y

energía. En la mayoría de los protocolos proactivos, la sobrecarga de los mensajes de control crece con O(N 2 ), donde N representa el número de nodos en

la red. Los protocolos de este tipo difieren en el número de tablas utilizadas

y en la política de envío de paquetes para mantener las tablas actualizadas.

26

i

i

i

i

Capítulo 2. Mobile ad hoc networks

Las técnicas proactivas típicamente hacen uso de algoritmos como el vector

de distancia y el estado de enlace.

Algunos algoritmos que pertenecen a esta categoría son: DSDV (The Destination-Sequenced Distance-Vector Routing Protocol) [PB94], WRP (The Wireless

Routing Protocol) [MGLA95, MGLA96], GSR (Global State Routing) [CG98], FSR

(Fisheye State Routing) [GHP02], STAR (Source-tree Adaptive Routing) [GLAS99],

DREAM (Distance Routing Effect Algorithm for Mobility) [BCSW98], MMWN

(Multimedia support in Mobile Wireless Networks) [KR97], CGSR (Cluster-head

Gateway Switch Routing) [CWLG97], HSR (Hierarchical State Routing) [PGHC99],

OLSR (Optimised Link State Routing) [JMC+ 01], TBRPF (Topology Broadcast Reverse Path Forwarding) [OTL04].

Reactivos: A diferencia de los algoritmos basados en tablas, las rutas en

este tipo de protocolos son creadas solo cuando se requieren (bajo demanda).

Cuando un nodo necesita una ruta hacia un destino concreto se inicia un

proceso de descubrimiento de ruta. Este proceso termina cuando se encuentra un camino hacia el destino o cuando se examinan todas las alternativas

y ninguna lleva al destino final. Cuando la ruta es descubierta, es necesario

mantenerla (mantenimiento de ruta) hasta que el destino se vuelva inalcanzable o la ruta deje de ser necesaria. Como características comunes destacar

que aunque los recursos de la red como energía y ancho de banda se utilicen

de forma más eficiente que en los protocolos proactivos, existe una latencia

elevada para el primer paquete. Por otra parte, aunque la topología cambie,

una ruta individual vive cierto tiempo y existe cierta independencia entre

rutas. Los algoritmos de encaminamiento utilizados en los protocolos de encaminamiento reactivos son, vector de distancia y encaminamiento en origen.

La sobrecarga de los mensajes intercambiados durante el descubrimiento de

ruta crecen según O(N+M) si existe un enlace inverso, donde N representa el número de nodos en la red y M el número de nodos en el camino de

respuesta; para los enlaces unidireccionales la sobrecarga crece según O(2N).

Algunos ejemplos de este tipo de protocolos son: AODV (Ad Hoc OnDemand Distance Vector Routing) [PR99], DSR (Dynamic Source Routing) [JM96,

27

i

i

i

i

Capítulo 2. Mobile ad hoc networks

JMB01], LMR (Lightweight Mobile Routing) [CE95], TORA (Temporary Ordered

Routing Algorithm) [PC97, PC98], ABR (Associative-Based Routing) [Toh96], SSR

(Signal Stability Routing) o SSA (Signal Stability Adaptive) [DRWT97], ROAM

(Routing On-demand Acyclic Multi-path) [RGLA99], RDMAR (Relative Distance

Micro-discovery Ad hoc Routing) [AT99], LAR (Location Aided Routing) [KV98],

ARA (Ant-colony-based Routing Algorithm) [GSB02], FORP (Flow Oriented Routing Protocol) [SU99], CBRP (Cluster-based Routing Protocol) [JJT99], DYMO

(Dynamic MANET On-demand Routing) [BRCJP04].

Híbridos: Los protocolos de este tipo mezclan las características de los

anteriores, proactivos y reactivos. Están diseñados para aumentar la escalabilidad y reducir la sobrecarga que implica el descubrimiento de rutas. Esto

es posible mediante un mantenimiento de rutas proactivo para los nodos cercanos y una determinación de rutas para los nodos lejanos mediante una

estrategia de descubrimiento de ruta. La mayoría de los protocolos híbridos

se basan en una partición de la red, otros agrupan los nodos en árboles o

clusters.

Algunos de los protocolos híbridos son: ZRP (Zone Routing Protocol) diseñado a partir de los protocolos IARP, IERP (Intrazone/Interzone Routing Protocols) y BRP (Bordercast Resolution Protocol) [Haa97], ZHLS (Zone-based Hierarchical Link State) [JNL99], SLURP (Scalable Location Update Routing Protocol)

[WS01], DST (Distributed Spanning Trees based Routing Protocol) [RRR+ 99],

DDR (Distributed Dynamic Routing) [NLB00].

2.2.2.

Comparativa de protocolos de encaminamiento

El estudio de las redes ad hoc se ha intensificado durante la última década,

aportando a la comunidad científica diversos protocolos de encaminamiento,

testbeds y experimentos reales, simulaciones para el estudio y mejora de los

protocolos diseñados y aún así sigue habiendo todavía mucho que investigar

y perfeccionar. En [CCL03] se ofrece una visión general de las MANET, su

evolución junto con las distintas tecnologías inalámbricas, las características

de estas redes, aplicaciones y limitaciones, en definitiva desafíos y problemas

28

i

i

i

i

Capítulo 2. Mobile ad hoc networks

que deberían ser investigados. Prueba del interés generado por estas redes es

la existencia a día de hoy de trabajos que siguen estudiando y comparando

el comportamiento de diversos protocolos de encaminamiento, ver [KRH08],

al igual que hace más de una década, ver [BMJ+ 98].

Aunque son muchos los protocolos de encaminamiento diseñados, son

solo algunos los que han conseguido un protagonismo destacado en los estudios de los distintos investigadores, estos protocolos son el DSDV, protocolo

de encaminamiento proactivo [PB94], diseñado por Charles E. Perkins basado

en el algoritmo básico de vector de distancia o Bellman-Ford que fue mejorado para evitar bucles utilizando números de secuencia. El protocolo reactivo

basado en fuente DSR diseñado por Johnson y Maltz, ver [JM96, JMB01]. El

AODV, protocolo de encaminamiento reactivo cuyo funcionamiento se presenta por primera vez en [PR99]. Este fue diseñado por Perkins y Roger a

partir del protocolo proactivo DSDV, la mejora consistía en minimizar los

mensajes broadcast necesarios para encontrar ruta. Además este protocolo

ha sido ampliamente estudiado, cabe destacar al respecto dos trabajos sobre

el protocolo de los mismos autores, ver [RP99, RP00]. Otro de los protocolos estudiados en profundidad es el protocolo de estado de enlace OLSR,

ver [JMC+ 01]. Algunos de estos protocolos además coinciden con aquellos

que están en un nivel más avanzado de estandarización y han sido promovidos por el IETF MANET Working Group que ha publicado sus especificaciones como Experimental RFC. Concretamente son AODV [PR03], OLSR [CJ03],

TBRPF [OTL04] y DSR [JHM07].

Muchos estudios de estos protocolos se basan en la comparación de sus

características y funcionamiento. En [BMJ+ 98] se muestra mediante simulaciones una comparativa de distintos protocolos de encaminamiento utilizando la herramienta ns-2 con 50 nodos móviles. Se presentan modificaciones en

el simulador de redes ns para el modelado del MAC y así conseguir un comportamiento adecuado de la capa física del estándar IEEE 802.11. En [MBJJ99]

utilizando también el simulador de redes ns-2 se ha evaluado el funcionamiento de un protocolo reactivo. Concretamente el protocolo evaluado es el

DSR en un escenario cuadrado o rectangular con 50 nodos, pero los resulta-

29

i

i

i

i

Capítulo 2. Mobile ad hoc networks

dos pueden ser aplicados a otros protocolos reactivos como TORA, AODV y

ZRP. Se ha evaluado la latencia y coste del descubrimiento de ruta así como el

efecto de un comportamiento reactivo en la consistencia de la cache de rutas.

El ns-2 es de nuevo el analizador de redes utilizado para comparar el DSR y

AODV en [DPR00]. Se hicieron tests variando la carga de red, el tamaño y

la movilidad de los nodos. [RT99] es otro de los primeros documentos donde se comparan protocolos de encaminamiento. Concretamente se evalúan

ocho protocolos de encaminamiento para redes ad hoc basándose en una

serie de parámetros como números de secuencia, número de tablas de encaminamiento que necesitan, filosofía de encaminamiento (plano o jerárquico),

complejidad temporal, etc. No se realiza simulación alguna, se clasifican los

protocolos según sean reactivos o proactivos y se realiza una comparación

general de su comportamiento. Otros estudios donde se comparan los protocolos OLSR y AODV son [Huh04, Hol05].

Los estudios comparativos no solo se han realizado de forma matemática sino también mediante experimentos reales en distintos bancos de prueba

implementados. En [BCDP05, Bor05] se describen experimentos reales donde

se contrasta el comportamiento de los protocolos AODV y OLSR utilizando

un número de nodos en un rango entre 5 y 12 nodos (portátiles y PDAs). Estos mismos protocolos son comparados mediante muchos otros experimentos

reales, ver [LUB07, BCDG05, BCD+ 06, BD07]. Dado que son dos de los protocolos de encaminamiento para redes ad hoc más estudiados la elección se

centrará en uno de ellos.

OLSR y AODV. OLSR es un protocolo proactivo eficiente en redes con alta

densidad de nodos y con tráfico muy esporádico, pero su escalabilidad está limitada cuando el tamaño de la red aumenta. El tamaño de la tabla de

encaminamiento aumenta de forma no lineal y los mensajes de control pueden bloquear los paquetes de datos. OLSR necesita utilizar continuamente el

ancho de banda y necesita más energía porque está constantemente actualizando las tablas en lugar de recibir los mensajes de actualización únicamente

cuando hay cambios en la topología. Este es a su vez uno de sus principa-

30

i

i

i

i

Capítulo 2. Mobile ad hoc networks

les beneficios, la reducción de la sobrecarga que conllevan los mensajes de

control, principalmente se beneficia cuando el conjunto de MPRs1 es lo más

pequeño posible. OLSR no necesita tiempo extra para el descubrimiento de

ruta. Puede mejorar su comportamiento acortando el intervalo de tiempo

de los mensajes de control para detectar antes los cambios de topología. En

cuanto a la calidad del servicio, OLSR conoce inmediatamente el estado del

enlace y se puede extender la calidad de servicio, conociendo los nodos la

calidad de la ruta anticipadamente. Por otra parte si se le añade calidad de

servicio al protocolo, esto implica mayor latencia y sobrecarga en la red. En

general se puede decir que los protocolos proactivos son más eficientes en

redes con tráfico disperso, porque las actualizaciones son periódicas y no hay

sobrecarga adicional. Por otra parte, utilizan más ancho de banda y más recursos. Los protocolos proactivos no deben utilizarse cuando los recursos son

críticos.

El protocolo AODV es una mejora del DSR, utiliza las tablas de encaminamiento para que los paquetes no tengan que llevar la información de

encaminamiento en la cabecera, esto reduce el tamaño de los paquetes que

puede afectar negativamente a las prestaciones, principalmente cuando las

cabeceras son muy grandes y el tamaño de los datos es pequeño. El AODV

se comporta mejor en redes con tráfico estático y con un número de nodos

relativamente pequeño. Utiliza menos recursos que el OLSR porque el tamaño de los mensajes de control es pequeño necesitando menos ancho de banda

para mantener las rutas y la tabla de encaminamiento es también pequeña

reduciendo la potencia de cálculo. El AODV puede ser usado en entornos

con recursos críticos. El principal inconveniente es la sobrecarga relacionada

con el descubrimiento de ruta y la actualización de las rutas útiles. AODV necesita descubrir la ruta antes de enviar los datos, aumentando la latencia del

tiempo de búsqueda. La mayor cantidad de paquetes se intercambia durante

1 Los

multipoint relays (MPRs) de un nodo son aquellos vecinos escogidos de manera que

cada vecino a dos saltos del nodo sea un vecino que esté a un salto de un multipoint relay del

nodo en cuestión. Cada nodo transmite su lista de vecinos en mensajes periódicos, de forma que

todos los nodos puedan saber cuales son sus vecinos situados a dos saltos, para poder escoger

sus multipoint relays.

31

i

i

i

i

Capítulo 2. Mobile ad hoc networks

la búsqueda de ruta. En general en una red con poco tráfico y poca movilidad los protocolos reactivos escalan perfectamente a grandes redes con poco

ancho de banda y sobrecarga de almacenamiento.

Ambos protocolos tienen una escalabilidad restringida debido a sus características proactivas y reactivas. En el AODV es la sobrecarga de la inundación de mensajes en las redes con elevada movilidad, en el OLSR es el

tamaño de la tabla de encaminamiento y los mensajes de actualización de la

topología.

En la Fig. 1.1 del capítulo 1, se muestra un esquema del sistema de supervisión y control diseñado gracias a los distintos convenios de colaboración

con el Ayuntamiento de Valencia y proyectos de investigación nacionales, ver

anexo E. En él se representan dos estaciones remotas y la estación central,

además de posibles clientes remotos. En las redes de saneamiento de agua2

cuando se genera una red ad hoc en una estación remota, los nodos móviles

están representados por los técnicos y usuarios que supervisan la instalación, no más de 5 ó 6 personas. La red ad hoc tiene un tamaño pequeño,

sus nodos una velocidad moderada, con consultas de información esporádicas y en algunos casos se pueden solicitar recursos críticos (alertas). Para

el acceso a la información se utilizan ordenadores portátiles, PDA o incluso

teléfonos móviles, equipos que utilizan batería para su funcionamiento y no

pueden permitirse un uso constante de energía. Además, estos dispositivos,

especialmente las PDA y los teléfonos móviles no tienen una gran capacidad

de procesamiento. Por todo ello, para el estudio a realizar se ha seleccionado

el protocolo de encaminamiento reactivo AODV.

2 Se

ha tomado como ejemplo este tipo de instalaciones por el conocimiento adquirido gracias

a los diferentes proyectos, pero podría ser cualquier otra gran instalación como una red de

distribución de gas o electricidad.

32

i

i

i

i

Capítulo 2. Mobile ad hoc networks

2.3. Ad hoc On-demand Distance Vector

2.3.1.

Introducción

El Ad-hoc On-Demand Distance Vector (AODV) es un protocolo de enrutamiento, experimental definido en 2003 en la RFC 3561, para redes móviles

ad hoc y otros tipos de redes ad hoc inalámbricas. Está desarrollado conjuntamente por los Centros de Investigación de Nokia de las Universidades de

Santa Bárbara (California) y Cincinnati por C. Perkins, E. Belding-Royer y S.

Das.

El AODV permite un enrutamiento dinámico, auto-iniciable y multi-salto

entre los nodos inalámbricos que participan en la red ad hoc. Teóricamente

permite redes con centenares de nodos y puede manejar tasas de movilidad

bajas, moderadas y relativamente altas, así como una gran variedad de niveles de tráfico. No implementa ningún mecanismo de seguridad, por lo que su

uso está sujeto a redes en las que todos los nodos son confiables. Se caracteriza por su rápida adaptación a condiciones dinámicas de los enlaces, su baja

necesidad de procesamiento y ocupación de memoria (siendo una opción a

considerar para pequeños dispositivos como redes de sensores) y baja utilización de la red, lo que le confiere una alta escalabilidad y rendimiento. Parte

de esto se debe a su comportamiento reactivo (un nodo sólo lanza una búsqueda sobre un destino cuando necesita transmitirle algo, pero no conserva

rutas a todos los destinos posibles), preservando el uso del medio para aquellos que realmente lo necesiten, y evitando largas tablas de rutas con nodos

a los que nunca se va a comunicar. AODV es un protocolo de vector distancia, por lo que cada nodo tendrá una tabla con aquellos destinos con los que

mantenga una comunicación activa, indicando el siguiente salto y la distancia. Evita el problema de «cuenta a infinito» observado por Bellman-Ford que

otros protocolos de vector distancia sí sufren, gracias al uso de números de

secuencia en las actualizaciones de ruta, técnica cuyo pionero fue el protocolo ad hoc DSDV. De esta forma, si un nodo dispone de dos rutas hacia un

mismo destino, la elección recae en aquella con menor número de secuencia,

33

i

i

i

i

Capítulo 2. Mobile ad hoc networks

pues es la que más pronto ha contestado.

Los mensajes tipo definidos en AODV son 3: solicitud de ruta (RREQ –

Route Request), contestación de ruta (RREP – Route Reply) y error de ruta

(RERR – Route Error). Estos mensajes se envían mediante UDP.

Cuando un nodo necesita conocer una ruta a un destino, lanza una petición a AODV. Éste, realiza un broadcast con un paquete RREQ, que los nodos

siguen reenviando hacia el exterior hasta que se encuentra la ruta o expira

el TTL. Una ruta queda determinada cuando el RREQ llega al nodo destino,

o cuando encuentra otro nodo con una «ruta fresca» a destino. Una «ruta

fresca» es una entrada válida al destino buscado dentro de la tabla de rutas

de un nodo intermedio, cuyo número de secuencia asociado es al menos tan

alto como el contenido en el RREQ. En cualquiera de los dos casos, la ruta

se establece devolviendo un paquete de RREP con dirección UNICAST hacia

el origen, siguiendo el mismo camino que el RREQ enviado. Cada uno de

los nodos que pasan este RREP a su siguiente salto hacia el origen, guarda

en su tabla de rutas una entrada temporal con el nodo que origina de esta

petición, de forma que durante un periodo de tiempo se establece una ruta

entre origen y destino.

En la Fig. 2.2 se muestra un ejemplo del funcionamiento del protocolo de

encaminamiento AODV. En la Fig. 2.2(a) el nodo A lanza un RREQ por broadcast para buscar una ruta hasta el nodo B. Este RREQ lo reciben los únicos

nodos con los que tiene contacto debido a la distancia. Estos dos nodos reenvían el RREQ por broadcast, y lo reciben todos sus vecinos, ver Fig. 2.2(b).

Aquí es donde resulta decisivo el uso de números de secuencia: en este paso

el nodo 1 lanza su RREQ al medio y lo reciben todos sus vecinos, incluyendo en nodo 2. En este paso hay una posible colisión!!!, el nodo 6 recibe un

RREQ tanto del nodo 1 como del nodo 5 que entre ellos están ocultos. En la

Fig. 2.2(c) se muestra como el nodo 2 al recibir el RREQ lo vuelve a enviar

por broadcast a todos sus vecinos. Como no puede seleccionar la dirección

del envío, también le llega al nodo 1. Sin embargo, el nodo 1 procesa el RREQ

recibido y, al comprobar que es el mismo número de secuencia, lo descarta,

34

i

i

i

i

Capítulo 2. Mobile ad hoc networks

2

PASO 1

PASO 2

1

A

1

B

RREQ

A

5

6

RREQ

Posible

colisión

.

Recibe latrama

de

1y5 e

(ntreellos

son hidden)

5

(a) Envío RREQ

(b) Difusión RREQ

2

2

PASO 3

4

PASO 4

3

RREQ

1

A

B

B

RREQ

1

B

6

6

A

5

7

5

7

(c) Recepción del RREQ por todos los vecinos

2

3

(d) Nodos 1 y 5 no reenvían RREQ de

nuevo

Para

ira A, elsiguiente

salto

es1.

Para

ira B,

es3.

4

Para

ira A, elsiguiente

salto

es3.

conozcoa B,

esvecino.

PASO 5

PASO 6

3

RREQ

1

B

4

2

Conozcoa A,

esvecino .

Para

ira B, elsiguiente

3

salto

es2.

Para

ira A, elsiguiente

saltoes2.

1

Para

ira B, elsiguiente

saltoes4.

RREP

6

A

B

A

5

7

(e) RREQ alcanza el destino

(f) Envío del RREP

PASO 7

Camino

temporal

establecido

B

A

(g) Establecimiento de la ruta

Figura 2.2: Ejemplo de funcionamiento del protocolo AODV

35

i

i

i

i

Capítulo 2. Mobile ad hoc networks

por lo que en el cuarto paso, ver Fig. 2.2(d), se puede observar que el nodo 1

ya no ha reenviado este RREQ, al igual que tampoco lo ha hecho el nodo 5. El

proceso sigue hasta que se alcanza el destino (B no reenvía el RREQ porque

es el destino), ver Fig. 2.2(e), momento en que se devuelve el RREP a origen

por el camino seguido por el RREQ, Fig. 2.2(f). En ese proceso, los nodos

intermedios guardan información para mantener la ruta entre los nodos A y

B.

Para mejorar la detección de enlaces caídos, los nodos envían un mensaje

RERR cuando un vecino perteneciente a una ruta activa no responde. De esta

forma, con los paquetes RERR se indica que un destino ya no es alcanzable

debido a un enlace roto. Los mensajes RERR no se envían por broadcast, sino

que cada nodo lo envía a los vecinos implicados en la ruta activa, es decir,

a sus precursores3 . Estos precursores siguen pasando el mensaje de RERR a

sus respectivos precursores hasta que la notificación ha llegado a todos los

nodos implicados en la ruta.

AODV, se apoya en la utilización de una tabla de rutas. La información

de la tabla de rutas debe mantenerse incluso para aquellas rutas con poco

tiempo de vida, pues el sistema las necesita para encaminar correctamente

los paquetes. En AODV, se utilizan los siguientes campos en cada entrada de

ruta:

1. Dirección IP de destino

2. Número de secuencia de destino

3. Flag de validez de número de secuencia de destino

4. Otros flags de estado (p. ej. Válido, inválido, reparable o siendo reparado)

5. Interfaz de red

6. Número de saltos (para alcanzar destino)

3 El

precursor es el nodo del que recibe paquetes para alcanzar al nodo destino que tiene en

su tabla de rutas, es decir, lo contrario del «Next Hop».

36

i

i

i

i

Capítulo 2. Mobile ad hoc networks

7. Siguiente salto

8. Lista de precursores

9. Tiempo de vida (expiración de la ruta)

Cuando una ruta activa se vuelve inalcanzable (por la caída o desactivación

de un enlace), la ruta se marca como inválida y comienza un contador para

su eliminación.

2.3.2.

Mantenimiento de números de secuencia

Las entradas de la tabla de rutas de todos los nodos deben incluir la última

información disponible sobre el número de secuencia del nodo de destino de

esa entrada. En la Fig. 2.3 se muestra como ejemplo la tabla de encaminamiento del nodo 1 (192.168.10.1) que tiene como vecinos al nodo 2 (192.168.10.2) y

3 (192.168.10.3) en una red de tres nodos. Al arrancar el protocolo en los tres

nodos, comienzan a emitirse los paquetes de HELLO para descubrir a sus

vecinos. En la imagen se aprecia que el número de secuencia en este caso no

varía, pero sí el tiempo de expiración que va en decremento. Además se ha

señalado el segundo 52,462 (0,923 s. después de arrancar el protocolo) como

el instante en el que se han encontrado los dos vecinos. Ambos nodos tienen

inicialmente el número de secuencia de destino igual a 1.

El «número de secuencia de destino» se actualiza siempre que se recibe un

mensaje de RREQ, RREP o RERR relacionado con el destino. AODV depende

de que esta operación se realice de forma adecuada para mantener una ruta

libre de bucles hasta el nodo destino. En la Fig. 2.4 se muestra un ejemplo de

qué puede suceder si no se utilizan o mantienen correctamente los números

de secuencia. Asumiendo que el nodo A desconoce la ruptura del enlace CD, porque el paquete RERR enviado por C se ha perdido, cuando C inicia

un descubrimiento de ruta hacia D el nodo A recibe un RREQ (a través del

camino C-E-A). En ese momento, A contesta porque conoce la ruta hacia D a

través del nodo B, lo que resulta en un bucle (C-E-A-B-C).

37

i

i

i

i

Capítulo 2. Mobile ad hoc networks

Figura 2.3: Tabla de encaminamiento donde se muestra la aparición de los

dos vecinos

Un nodo incrementa su propio número de secuencia en dos situaciones:

1. Justo antes de generar un descubrimiento de ruta. Esto previene conflictos con rutas inversas establecidas previamente hacia el generador

de un RREQ.

2. Justo antes de que un nodo destino genere un RREP en contestación a

un RREQ, aumenta su número de secuencia al valor más alto entre su

A

B

E

C

D

A

B

E

C

D

Bucle

Figura 2.4: Formación de bucles si no se utilizasen los números de secuencia

38

i

i

i

i

Capítulo 2. Mobile ad hoc networks

Tabla 2.1: Invalidación de una ruta en la tabla de encaminamiento

#Time: 12:22:15.962 IP: 192.168.10.1, seqno: 18 entries/active: 2/1

Destination

Next hop

HC

St.

Seqno

Expire

192.168.10.3

192.168.10.2

2

INV

12

6

Flags

wlan0

Iface

192.168.10.2

192.168.10.2

1

VAL

1

1899

wlan0

Precursors

#Time: 12:22:16.066 IP: 192.168.10.1, seqno: 18 entries/active: 1/1

Destination

Next hop

HC

St.

Seqno

Expire

192.168.10.2

192.168.10.2

1

VAL

1

1795

Flags

Iface

Precursors

wlan0

propio número de secuencia y el que ha recibido en el campo «Destination Sequence Number» del RREQ recibido.

El número de secuencia tiene un tamaño de 32 bits, y cuando alcanza el

valor máximo vuelve a contar desde 0. Para mantener la información actualizada, cuando un nodo recibe un mensaje AODV compara el número de

secuencia del paquete recibido con el que tiene almacenado. Si es menor,

descarta el mensaje pues su información es obsoleta, y no lo reenvía a ningún otro nodo. Un nodo aumenta el número de secuencia de destino de una

entrada de la tabla de rutas en tres situaciones:

1. Cuando el enlace con el siguiente salto hacia el destino se rompe. En

ese caso, el nodo consulta su tabla de rutas para ver todos los destinos

que se han vuelto inalcanzables debido a la caída del enlace con ese

vecino, incrementa el número de secuencia de cada uno y marca cada

entrada como inválida.

En la tabla 2.1, se muestra el momento en el que la ruta creada para que

el nodo 1 alcance el nodo 3 a través de 2 desaparece por vencimiento

de su timer:

Durante el periodo de invalidez, si se recibe información más actualizada sobre una ruta a ese destino, se sustituye y valida de nuevo en la

tabla de rutas.

39

i

i

i

i

Capítulo 2. Mobile ad hoc networks

2. Si él mismo es el destino, y ofrece una nueva ruta a sí mismo.

3. Si recibe un mensaje AODV con nueva información sobre el número de

secuencia del destino.

2.3.3.

Entradas en la tabla de ruta y lista de precursores

Cuando un nodo recibe un paquete de control AODV de un vecino, crea

o actualiza una ruta hacia un destino, comprueba si en su tabla de rutas hay

una entrada para ese destino. Si no la hay, se crea con el número de secuencia

contenido en el paquete de control, y si no es posible el campo de número de

secuencia se establece en «false». La ruta se actualiza sólo si el nuevo número

de secuencia:

1. Es mayor que el número de secuencia de la entrada de la tabla de rutas

que apunta a ese destino.

2. Es igual, pero el número de saltos (del campo «Hop Count») más 1 del

nuevo mensaje es menor que el que hay en la entrada de la tabla de

rutas.

3. Es desconocido.

El tiempo de vida de la entrada de la tabla de rutas también queda determinado por el paquete de control, o en caso de no ser posible queda inicializado

al valor ACTIVE_ROUTE_TIMEOUT. Cada vez que se utiliza la ruta activa

entre origen y destino para transmitir paquetes, los nodos actualizan el valor del campo «Lifetime» con un valor nunca menor que el tiempo de vida

actual más ACTIVE_ROUTE_TIMEOUT. Esta actualización no es bidireccional: si sólo se utiliza la comunicación en un sentido, el valor de “Lifetime”

en las entradas que marcan el camino inverso no se verá actualizado. Para

cada ruta válida mantenida por un nodo en su tabla de rutas, se especifica

también una serie de precursores que representan el siguiente salto a destino.

Estos precursores se crean en la tabla de rutas cuando se recibe y reenvía un

40

i

i

i

i

Capítulo 2. Mobile ad hoc networks