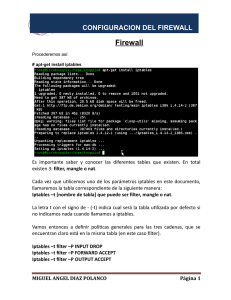

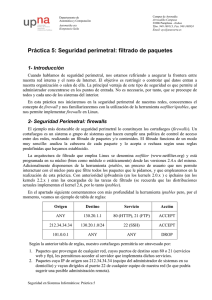

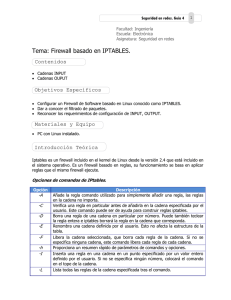

Reglas en el Firewall

Anuncio

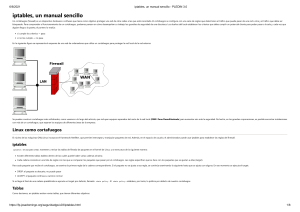

Concepto de Seguridad de Alto Nivel: • A lo largo del curso hemos establecido protecciones en los equipos y en la información que almacenan e intercambian. • En este último capítulo vamos a abordar los sistemas de protección activa que complementan a los anteriores y los amplían. • Se trata de mecanismos que se interponen entre nuestros sistemas y el acceso externo, que carecen de interés para los intrusos y es el 1er obstáculo que deben salvar. • Técnicamente se pueden organizar como recursos a nivel Software y recursos a nivel Hardware. • Estudiaremos dos elementos: el Cortafuegos y el Proxy. ¿Qué son? ¿Para qué? • Cortafuegos: La acepción forestal de este término es muy gráfica. • Firewall (Muro de fuego): Acepción física Muro ignífugo. • Cortafuegos Informático: Mecanismo de seguridad que protege al sistema informático de cualquier amenaza que pueda provenir del exterior de nuestra red o que trate de salir de ella. • Objetivo: Evitar conexiones no deseadas desde / hacia nuestra red. • Características más importantes: ➢Filtra los paquetes de la red a partir de unas reglas. ➢Implementación por Software o por Hardware. ➢La función primaria delimita una zona segura detrás del firewall de la zona no segura correspondiente al exterior. ➢Ampliación de funciones: Zona Desmilitarizada (DMZ). Arquitectura Básica: • En los ambientes domésticos es suficente. • Establece la separación física de nuestra red y el exterior. • Los Router de acceso a Internet incorporan esta funcionalidad. Arquitectura Empresarial: • Una empresa suele tener una serie de equipos donde es necesaria su visibilidad desde el exterior. • Tenemos Servidores Web, Ftp, Servidor de correo (SMTP), DNS... • Se admite cualquier arquitectura mixta: equipos accesibles a medias. Servicios de un Cortafuegos: • El servicio principal se basa en el filtrado de paquetes. • Bloquear tráfico no autorizado: restringe servicios de Internet, tráfico de un rango de IPs, bloquea páginas Web... • Ocultar equipos de la red: si los equipos no son visibles, no pueden ser detectado por los atacantes. • Registrar el tráfico de entrada y salida. • Redirigir el tráfico entrante hacia la DMZ. • Limitar el ancho de banda según el tipo de tráfico. • Monitorizar los ataques posibles: el análisis del tráfico de la red posibilita la detección de situaciones de riesgo. Cortafuegos integrado en Windows 7: • La configuración del Cortafuegos de Windows 7 se realiza a través del Panel de Control. • Activación / Desactivación: Se puede activar cada ubicación de la red de forma independiente. Cortafuegos integrado en Windows 7: • Programas Permitidos: Establece los programas o características de Windows que se permiten en cada ubicación de red. • Conexiones Entrantes: Cuando el Firewall está activado se pueden bloquear todas las conexiones entrantes, o se puede configurar las conexiones que deseamos permitir estableciendo reglas. • Conexiones Salientes: Solo admite configurar las conexiones que deseamos bloquear (no permite bloquear todas). • Configuración Avanzada: Acceso a la configuración personalizada del Firewall según las reglas de filtrado que se establezcan. ➢ Reglas de entrada: Filtra el tráfico hacia nuestro equipo ➢ Reglas de salida: Filtra el tráfico hacia fuera del equipo Asistente de Creación de Reglas de Filtrado: • Tipo de Regla: Programa, Puerto, Predefinida y Personalizada. • Establecer Programa y/o Protocolo y/o Puerto. ➢ Regla de entrada: Indica el Puerto Local. ➢ Regla de salida: Indica el Puerto Remoto. • Acción: Permitir (Regla Entrante) o Bloquear (Regla Saliente). Se puede configurar Permitir si la conexión es segura (avanzado). • Perfil: Escenario de aplicación (Dominio – Público – Privado). • Nombre y Descripción de la Regla. Gestión de Reglas de Filtrado: • • • • • Visualizar las reglas ordenadas por nombre, grupo, perfil, estado. Filtrar las reglas por nombre, grupo, perfil, estado. Habilitar / Deshabilitar Reglas. Crear – Eliminar Reglas. Modificar Propiedades de una Regla: ➢ Pestaña General: Estado, Nombre, Acción. ➢ Programas y Servicios: Establece el objeto sobre el que aplica. ➢ Protocolos y Puertos: Configura sobre qué protocolos y puertos se va a regir la regla de filtrado. ➢ Ambito: Establece direcciones IP concretas (locales o remotas). ➢ Usuarios / Equipos: En las conexiones seguras se puede indicar usuarios y equipos autorizados. Ejemplos de Creación de Reglas básicas: • Regla 1: Crear la Regla "Navegación Web" que prohiba navegar por cualquier página de Internet. • Regla 2: Crear la Regla "Navegación Intranet" que complementa la regla anterior de forma que sí permita las direcciones de la subred. • Regla 3: Comprueba si tu equipo es visible en nuestra LAN. ➢ Para ello debes hacer un ping a tu equipo y ver que sí responde. ➢ Localiza la regla que habilita la respuesta y desactívala. ➢ Comprueba que tu equipo ahora no responde: Está "oculto" a los ping del resto de la clase. ➢ Vuelve a habilitar la regla que habías desactivado. • Regla 4: Deshabilita la regla que permite lanzar comandos "ping" desde tu equipo. Reglas de Filtrado en Linux: IPTABLES • El filtrado por IPTABLES está presente en las distribuciones de Linux dentro del framework o arquitectura Netfilter. • Además de realizar labores de Firewall (filtrado de paquetes), puede también realizar las tareas de un NAT (Network Address Translation) o guardar registros de log. • Las reglas de filtrado constituyen una tabla de condiciones donde hay un orden establecido. • Se consulta la tabla secuencialmente y cuando un paquete de red satisface una condición se le asigna la acción que tenga asociada: permitir o denegar su paso hacia el destino indicado. Ejemplo de una tabla teórica: • Permite el tráfico desde la red 154.44.0.0. • Impide el tráfico hacia puerto 21 del equipo 193.55.0.2 (FTP). • Permite el tráfico hacia el equipo 194.22.10.1, pero no hacia el resto de equipos de la red 194.22.10.0 / 24. Sintaxis del Comando IPTABLES: • Formato: # iptables - COMMAND [CHAIN [OPTIONS] ACTION] ➢ Cadena (Chain): INPUT, OUTPUT o FORWARD. ➢ Comando: -L (Listar), -P (Regla para toda la cadena: Política de cadena), -A (Añadir Regla), -D (Borrar Regla). ➢ Acción: DROP (Bloquear), ACCEPT (Permitir). ➢ Opciones: Indican restricciones a la regla, como puede ser el protocolo, puerto, origen o destino. -p PROTO: Establece el protocolo. -j: Sigue la búsqueda. -s IP_ORIGEN: -s 10.1.2.3, -s 10.1.2.3/255.0.0.0, -s 10.1.2.3/8 -d IP_DESTINO: Dirección IP destino. -- sport PORT: Puerto TCP origen. -- dport PORT: Puerto TCP destino. Ejemplos del Comando IPTABLES: • Comando para prohibir la navegación: # iptables -P OUTPUT DROP • Comandos para cortar el tráfico de una IP: # iptables -P INPUT ACCEPT # iptables -P OUTPUT ACCEPT # iptables -A INPUT -s 192.168.100.100 -j DROP # iptables -A OUTPUT -s 192.168.100.100 -j DROP • Comando para cerrar el tráfico entrante salvo el SSH: # iptables -P INPUT DROP # iptables -A INPUT -p tcp - -dport ssh -j ACCEPT • Guardar las reglas en un fichero: # iptables-save > FICHERO Arquitecturas de Red con Cortafuegos: • Dual-Homed Host: El equipo que hace de frontera se denomina bastión, dispone de al menos dos interfaces de red y todo el tráfico pasa por el firewall. • Screened Host: Combina el uso de un Router con un Bastión, de modo que será el Router quien filtre los paquetes, de modo que el tráfico entrante se redirige hacia el bastión. • Screened Subnet: En esta configuración dos Router delimitan la zona DMZ, donde se ubican los bastiones de nuestra organización. El Router externo se encarga del tráfico procedente del exterior y el Router interno se ocupa de gestionar el tráfico de la red interna. Arquitecturas de Red con Cortafuegos: Dual-Hommed Host Screened Subnet Screened Host