PROBLEMAS del CAPÍTULO 1. Los sistemas que manejan archivos

Anuncio

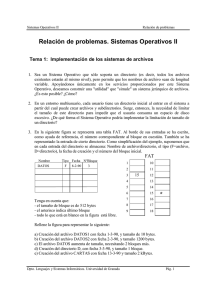

Ejercicios Propuestos PROBLEMAS del CAPÍTULO 1. Los sistemas que manejan archivos secuenciales siempre cuentan con una operación para rebobinar archivos. ¿Los sistemas que manejan archivos de acceso aleatorio también lo necesitan? Explique su respuesta. 2. Algunos sistemas operativos ofrecen una llamada al sistema RENAME para dar un nuevo nombre a un archivo. ¿Hay alguna diferencia entre el empleo de esta llamada y la táctica de copiar el archivo con un nuevo nombre y luego eliminar el archivo viejo? Explique. 3. La asignación contigua de archivos da pie a la fragmentación del disco, como se mencionó en su estudio. ¿Se trata de fragmentación interna o externa, o ambas? Explique. 4. Cierto sistema operativo sólo permite un directorio, pero este puede tener un número arbitrario de archivos con nombres arbitrariamente largos. ¿Podría simularse algo parecido a un sistema de archivos jerárquico? ¿Cómo? 5. Se puede seguir la pista al espacio libre de un disco empleando una lista libre o un mapa de bits. Las direcciones de disco requieren D bits. En el caso de un disco con B bloques, F de los cuales están libres, exprese la condición en la que la lista libre ocupa menos espacio que el mapa de bits. Si D = 16 bits, exprese su respuesta como porcentaje del espacio en disco que debe estar libre. 6. Tres mecanismos de protección estudiados en el capítulo son capacidades, listas de control y los bits rwx de UNIX. Para cada uno de los siguientes problemas de protección, indique cual de estos mecanismos puede usarse: a) Carlos quiere que todo el mundo pueda leer sus archivos, excepto su compañero de oficina. b) Miguel y Sergio quieren compartir algunos archivos secretos. c) Linda quiere que algunos de sus archivos sean públicos. En el caso de UNIX suponga que los grupos son categorías como profesores, estudiantes, secretarias, etc. 7. Cuando se elimina un archivo, sus bloques generalmente se colocan otra vez en una lista de libres, pero no se borran. ¿Cree Ud. que sería aconsejable que el sistema operativo borre cada bloque antes de liberarlo?. Considere factores de seguridad y rendimiento del sistema en su respuesta y explique el efecto de cada uno. Elaborado por JCSoft Aplicaciones Informáticas Ejercicios Propuestos 1 El aspecto mas importante a tener en cuenta en la implementación de un sistema de archivos es: a Conocer las características de los archivos en cuanto a nombres, tipos, accesos, etc. que los sistemas operativos ofrecen en la interfaz usuario – archivos b Brindar la posibilidad de acceso a la información por múltiples procesos en forma concurrente. c Mantener la información de forma permanente una vez que el proceso que la ha generado concluye. d Ninguna de las anteriores. 2 En una estructura de archivos mediante una secuencia de bytes el Sistema Operativo: a Interpreta la estructura del mismo advirtiendo cuando existen problemas de asignación. b Solamente lee o escribe información sin importarle el significado de los bytes a los cuales accede. c Busca las llaves que contiene el archivo ara acceder de forma aleatoria a la información. d Ninguna de las anteriores. 3 Un archivo binario es considerado, tanto por el sistema MS-DOS como por UNIX, como un archivo: a Compuesto por líneas que generalmente terminan con un cambio de línea. b Cuya información puede ser leída, impresa o editada de forma legible. c Que generalmente posee una estructura interna. d Todas las anteriores. 4 Como Ud. conoce los sistemas operativos MS-DOS y UNIX soportan dos tipos de archivos (normales y directorios) pero el sistema UNIX soporta otros tipos de archivos entre los cuales se encuentran los archivos: a Binarios b De registros de longitud fija. c Especiales para el modelado de los dispositivos de entrada / salida E/S d Ninguno de los anteriores. 5 Las banderas o flags son atributos de los archivos los cuales: a Posibilitan el acceso al archivo de forma aleatoria. b Controlan o habilitan alguna propiedad específica del archivo. c Solo son empleados en los tipos especiales por bloques. d Permiten determinar, mediante el acceso a nivel de bits, el tamaño actual del archivo. 6 Las operaciones con archivos mediante la llamada al sistema SEEK permiten: a Determinar el bloque físico, en un dispositivo por caracteres, a partir del cual se van a leer o escribir los datos. b En los archivos de acceso secuencial poder situarse al inicio de la información la cual se va a leer o a partir de la cual se escribirán los datos. c La escritura de los datos, a partir de un posición dada, en los archivos tipo ASCIII d Situar el apuntador al comienzo de donde se leerán o escribirán los datos solamente en los archivos de acceso aleatorio. Elaborado por JCSoft Aplicaciones Informáticas Ejercicios Propuestos 7 Un sistema de organización de archivos mediante el uso de direcciones jerárquicas posee la característica que dichos directorio: a Poseen entradas solamente de los archivos y no de los directorios hijos contenidos en el mismo. b Poseen entradas las cuales indican el nombre del archivo, sus atributos y dirección en RAM donde se encuentran almacenados los datos. c Poseen entradas con apuntadores al nodo_i que identifican los archivos y directorios contenidos en el mismo. d Ninguno de los anteriores. 8 Cuando se quiere acceder a un objeto determinado (archivo o directorio) en una organización jerárquica de directorios, es necesario describirle al SO el camino de acceso a dicho objeto, en el caso de emplear la ruta ABSOLUTA ésta consiste en: a Una ruta o camino que parte del directorio de trabajo (dt) y que generalmente emplea las entradas especiales . y .. en su descripción. b Seleccionar uno de los diversos caminos que tienen origen en el directorio raíz hasta el objeto en cuestión. c La ruta o camino más corta para llegar al objeto. d Ninguno de los anteriores. 9 Cuando se quiere acceder a un objeto determinado (archivo o directorio) en una organización jerárquica de directorios, es necesario describirle al SO el camino de acceso a dicho objeto, en el caso de emplear la ruta RELATIVA ésta consiste en: a El camino mas corto desde el directorio raíz hasta el objeto en cuestión. b Una de las rutas posibles desde el directorio de trabajo hasta el objeto en cuestión. c El único camino existente entre el directorio raíz y dicho objeto. d Ninguno de los anteriores. 10 Dado el esquema de directorios jerárquicos que se muestra, la ruta relativa para acceder al archivo A es: C:\ d1 a b c d 11 d1 d2 d2 d3 d3 dt A ..\A C:\d3\A ..\..\A ..\..\d3\A En la implementación de archivos mediante el método de la asignación contigua se logra: a Eliminar la fragmentación interna. b Efectuar una sola llamada al sistema en una operación de lectura o escritura. c Un aprovechamiento óptimo en cuanto a la utilización de los bloques físicos del disco disminuyendo la fragmentación externa. d Ninguna de las anteriores. Elaborado por JCSoft Aplicaciones Informáticas Ejercicios Propuestos 12 Una de las desventajas en la implementación de archivos mediante el método de la asignación contigua es que: a Es necesario indicarle al sistema operativo la dirección de cada bloque físico a través de un apuntador. b Se pierde la ventaja que el tamaño del bloque físico podría no ser potencia de dos (2) al dedicarle una palabra al apuntador del siguiente bloque. c La tabla índice en RAM debe estar todo el tiempo en memoria lo que implica que al usar HD grandes se desperdicie una cantidad de memoria considerable solo para este propósito. d Ninguna de las anteriores 13 Un archivo A que ocupa 64 sectores bajo el SO MS-DOS que emplea una estructura de almacenamiento en HD de FAT16 necesitará: a 2 bloques físicos completos. b 4 bloques físicos completos c 8 bloques físicos completos d Ninguna de las anteriores 14 Las ventajas de la implementación de archivos mediante el método de Listas Enlazadas son varias pero entre ellas no figura: a La posibilidad que puede ser usado cualquier bloque físico independiente de su posición en el disco. b La no existencia de pérdidas por fragmentación externa c El empleo de un acceso aleatorio más rápido que el secuencial en la búsqueda de los bloques que conforman el archivo. d El empleo de apuntadores que garantizan los enlaces para encontrar los bloques del archivo. 15 El método de Listas Enlazadas empleando índice implica la construcción de una tabla en RAM con tantas entradas como bloques físicos tenga el HD por lo que para disminuir el número de entradas se emplean bloques de gran tamaño pero esta política tare aparejado: a Un gasto extra de memoria RAM b La disminución de la fragmentación interna. c Un número menor de bloques físicos lo cual incrementa la fragmentación externa. d Ninguna de las anteriores 16 En un HD de 2 Gb de capacidad con una estructura de almacenamiento de FAT32 necesitará en RAM, para la tabla índice, un espacio de memoria de: a 2 * 1024 / 32 b 2 * 1024 * 1024 * 4 / 32 c 2 * 1024 * 4 / 32 d Ninguna de las anteriores 17 En la implementación de archivos mediante nodos_i empleado por UNIX: a Cada archivo se asocia a una tabla donde se encuentran los atributos y direcciones en el disco de cada bloque del mismo y se carga en RAM al accederse al mismo. b Todos los archivos se asocian a un nodo_i al cargarse el sistema y se traen a memoria. c Los archivos pequeños se asocian a un nodo_i al cargarse el sistema y los grandes solo se forman como nodos_i durante las operaciones de lectura y escritura que los involucran d Ninguna de las anteriores Elaborado por JCSoft Aplicaciones Informáticas Ejercicios Propuestos 18 En la implementación de directorios el problema a resolver, para los diseñadores, es: a Como resolver la situación de los atributos de los archivos en sus respectivas entradas. b Como ubicar las direcciones en el disco de cada archivo que contiene. c Como trasformar las rutas y nombres de archivos (proporcionadas por los usuarios en ASCII) en información para localizar los datos. d Ninguna de las anteriores 19 En la implementación de directorios del sistema operativo UNIX las entradas de directorio: a Poseen una longitud de 32 bytes para almacenar los datos necesarios de acceso al archivo. b Dedican 2 bytes a la dirección del bloque físico donde se encuentra el archivo y 14 bytes al nombre del mismo. c Tienen 2 bytes de longitud correspondiente al número de nodo_i asociado al archivo. d Ninguna de las anteriores 20 Cuando se involucra un archivo en una operación, el camino que proporciona el usuario es transformado en información para localizar los datos y en dependencia del SO puede ser: a La dirección en disco de todo el archivo. b La dirección del primer bloque físico del archivo. c El número del nodo_i correspondiente a dicho archivo. d Todas las anteriores 21 La verificación de autenticidad de usuario es un mecanismo de seguridad empleado por los SOs que consiste en: a Otorgar los permisos de r-w-x a los archivos de forma que los usuarios que no tengan autorización no puedan acceder a los mismos. b Impedir que un usuario que ha accedido al sistema pueda leer o escribir un archivo con restricciones a estas operaciones. c Verificar si un usuario puede o no acceder al sistema. d Ninguna de las anteriores 22 En los mecanismos de protección adoptados por los SOs, el término dominio de protección se refiere a: a Un conjunto de archivos con sus correspondientes permisos que determinan las operaciones que se pueden efectuar con los mismos. b La matriz en RAM creada por el sistema para poder determinar cuando un usuario tiene derecho de acceso sobre un objeto. c Un mecanismo de protección que impide el acceso al sistema a usuarios no autorizados. d Ninguna de las anteriores 23 Un mecanismo de protección adoptado por UNIX es el denominado Lista de Control de Acceso (ACL) el cual presenta el esquema: a objeto: (uid, gid, derechos), … b objeto: (gid, uid, derechos), … c derechos: (uid, gid, objeto), … d objeto: (derechos, dominio), … Elaborado por JCSoft Aplicaciones Informáticas Ejercicios Propuestos 24 Una de las protecciones mas empleadas en el mecanismo de verificación de autenticidad de usuario es la de las contraseñas la cual implica: a Identificar si un proceso puede o no acceder a un determinado recurso. b Identificar si un usuario puede o no acceder a un determinado recurso. c La comprobación de la contraseña en el libro de contraseñas del sistema y verificación de la misma respecto al nombre digitado al inicio de sesión. d Ninguna de las anteriores 25 Cualquier esquema de verificación de autenticidad de usuario debe cumplir: a Con un diseño de forma tal que el SO pueda identificar que objeto pertenece a que dominio. b El establecimiento de dominios de procesos mediante el id de usuario y el id de grupo al cual pertenece el usuario. c Que un determinado objeto solo puede pertenecer a un solo dominio. d Que sea psicológicamente aceptable para la comunidad de usuarios a la que está destinada. 26 Si se quiere establecer el permiso de lectura para que todos los usuarios del grupo grp puedan leer el archivo arch excepto el usuario user de cualquier grupo, mediante una lista de control de acceso ACL desde UNIX se haría: a arch: (*, grp, r - x), (user, *, r - - ) b arch: (user, grp, - - -), (*, grp, r - - ) c arch: (*, grp, r - -), (user, *, - - - ) d Ninguna de las anteriores 27 Entre las medidas preventivas que suelen usarse, para dificultar el ingreso no autorizado, en los sistemas de seguridad, se encuentra: a Un sistema de restricciones donde por ejemplo se podría admitir que cada usuario solo pueda ingresar desde una terminal específica. b Verificar al iniciarse una sesión vía MODEM, mediante un llamado al número que inició la sesión, si éste es un usuario autorizado. c Registrar la fecha y hora de inicio de las terminales para poder detectar posteriormente posibles intrusiones. d Todas las anteriores. 28 Uno de los métodos de seguridad empleado por los SOs es el denominado identificación física el cual consiste en: a La medida de ciertas características físicas del usuario. b La verificación de un objeto que posee el usuario. c Cualquiera de las dos anteriores. d Ninguna de las anteriores 29 El acceso a la información contenida en un archivo, de forma aleatoria, mediante una operación de lectura o escritura consiste en: a El acceso a la información mediante llaves y no mediante posición. b Acceder al registro n después de haber pasado por los n-1 registros anteriores. c Rebobinar el archivo para situarse al inicio del mismo y poder ir de forma directa a la información en cuestión. d Ninguna de las anteriores Elaborado por JCSoft Aplicaciones Informáticas