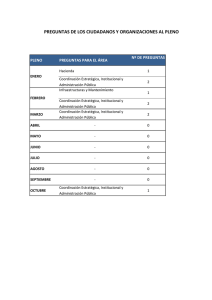

XXIII SEMINARIO "DUQUE DE AHUMADA"

Anuncio