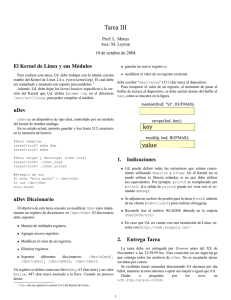

Apuntes para la certificación LPI nivel 2

Anuncio