Memoria del proyecto - Departamento de Teoría de la Señal

Anuncio

ESCUELA TÉCNICA SUPERIOR DE INGENIERÍAS

INFORMÁTICA Y DE TELECOMUNICACIÓN

Departamento de Teorı́a de la Señal,

Telemática y Comunicaciones

PROYECTO FIN DE CARRERA

Simulación en OPNET de ataques

a la seguridad 802.11 mediante

técnicas de jamming

Marı́a del Carmen Pastor Morales

Director: Gabriel Maciá Fernández

Granada, 8 de julio de 2009

Simulación en OPNET de ataques

a la seguridad 802.11 mediante

técnicas de jamming

Marı́a del Carmen Pastor Morales

PALABRAS CLAVE: IEEE 802.11, comportamiento egoı́sta, capa MAC, CSMA/CA,

jamming, OPNET Modeler.

Resumen

El presente proyecto estudia el comportamiento egoı́sta en la capa MAC para redes con tecnologı́a IEEE 802.11.

El comportamiento egoı́sta consiste en que una estación realice deliberadamente

un uso incorrecto del protocolo CSMA/CA para ganar ancho de banda a expensas del

resto de estaciones. Para ello una alternativa es que la estación egoı́sta provoque colisiones que hagan que se pierdan las tramas legı́timas de las demás, llevando a cabo el

proceso conocido como jamming.

En este proyecto se estudia el comportamiento egoı́sta en la capa MAC realizando

una implementación de ataques mediante técnicas de jamming. Dicha implementación se efectúa sobre la herramienta software de simulación de redes OPNET Modeler. Además se desarrolla una utilidad de registro de mensajes que almacena tanto

información del comportamiento del protocolo CSMA/CA de la capa MAC, como del

proceso de jamming.

Por último, para comprobar la efectividad y analizar los detalles del funcionamiento de los ataques implementados, se realiza una baterı́a de simulaciones sobre OPNET

Modeler. A partir de estas simulaciones se obtienen resultados que permiten estudiar

las consecuencias de los ataques y sacar conclusiones.

Simulation in OPNET of 802.11 security

attacks with jamming techniques

Marı́a del Carmen Pastor Morales

KEYWORDS: IEEE 802.11, selfish behaviour, MAC layer, CSMA/CA, jamming, OPNET Modeler.

Abstract

This thesis is focused on the study of the selfish behaviour in IEEE 802.11 networks

at the MAC layer.

The selfish behaviour is that performed by a network station which deliberately

misuse the specifications of the CSMA/CA protocol. The purpose of the selfish station is either to gain throughput at the expense of other stations, or to deny the service

of certain network participants. In order to do this, one strategy consists in the selfish

node causing colisions and loss of other station’s legal frames. This process is known

as jamming.

This thesis evaluates selfish behaviour at MAC layer by using jamming techniques.

The implementation of these attacks is done within OPNET Modeler network simulator. Additionaly, a log tool has been developed for recording CSMA/CA protocol

behaviour and jamming process information.

Finally, in order to evaluate the performance and functioning of the implemented

attacks, a simulations set is performed within OPNET Modeler. With these simulations

we obtain results to study attacks consequences and to draw conclusions.

Yo, Marı́a del Carmen Pastor Morales, alumna de la titulación Ingenierı́a Informática de la Escuela Técnica Superior de Ingenierı́as Informática y de Telecomunicación de la Universidad de Granada, con DNI 45737691Y, autorizo la ubicación

de la siguiente copia de mi Proyecto Fin de Carrera en la biblioteca del centro,

para que pueda ser consultada por las personas que lo deseen.

Fdo: Marı́a del Carmen Pastor Morales

Granada, 8 de julio de 2009

D. Gabriel Maciá Fernández , Profesor del Departamento de Teorı́a de la

Señal, Telemática y Comunicaciones de la Escuela Técnica Superior de Ingenierı́as

Informática y de Telecomunicación de la Universidad de Granada, como director

del Proyecto Fin de Carrera de Marı́a del Carmen Pastor Morales

INFORMO:

que el presente proyecto titulado “Simulación en OPNET de ataques a la seguridad 802.11 mediante técnicas de jamming” ha sido realizado por la mencionada alumna bajo mi supervisión, y que autorizo la defensa de dicho proyecto

ante el tribunal que corresponda.

Y para que ası́ conste, expido y firmo el presente informe en Granada a 8

de julio de 2009.

Fdo: D. Gabriel Maciá Fernández

Agradecimientos

En primer lugar agradecer a mi madre y a mis hermanos, en especial a Juan,

el apoyo que durante todos mis estudios en Córdoba y Granada he recibido de

ellos.

Dar gracias también a todos mis amigos, sobretodo a Javi por su apoyo,

cariño y por la ayuda incondicional que me ha prestado durante todos estos

años. También a mi compañero y amigo Eusebio por soportarme y por los momentos de estrés que hemos superado juntos, y a mis “amigos de Granada”

Maite, Jose, Luismi y Fernando por los buenos ratos que me han hecho pasar

en esta ciudad.

Por último, dar gracias a mi director Gabriel Maciá por el interés, animo y

apoyo que me ha dedicado durante el desarrollo de este proyecto.

Sinceramente, gracias.

ÍNDICE GENERAL

1. Introducción

1.1. Presentación . . . . . . . . . . . . . . . . . . . . . . . . . . . .

1.2. Descripción del problema . . . . . . . . . . . . . . . . . . . .

1.2.1. Estándares de comunicación en redes . . . . . . . . .

1.2.2. La arquitectura 802.11 . . . . . . . . . . . . . . . . . .

1.2.3. Subcapa MAC . . . . . . . . . . . . . . . . . . . . . . .

1.2.4. Comportamiento egoı́sta en el protocolo CSMA/CA

1.3. Objetivos del proyecto . . . . . . . . . . . . . . . . . . . . . .

1.4. Antecedentes y estado del arte . . . . . . . . . . . . . . . . .

1.4.1. Antecedentes en estudio de comportamiento egoı́sta

1.4.2. Estado del arte en simuladores de redes . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

1

1

2

2

3

5

10

13

14

14

15

2. Especificación de requisitos

19

2.1. Requisitos funcionales . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 19

2.2. Requisitos no funcionales . . . . . . . . . . . . . . . . . . . . . . . . . . . 20

3. Recursos y planificación

3.1. Recursos . . . . . . . . . .

3.1.1. Recursos humanos

3.1.2. Recursos software

3.1.3. Recursos hardware

3.2. Planificación . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

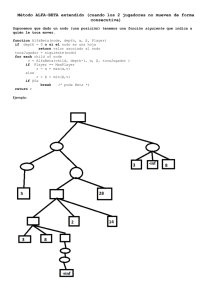

4. Análisis de la arquitectura del simulador

4.1. Modelo de nodo . . . . . . . . . . . . . . .

4.2. Modelo de proceso . . . . . . . . . . . . .

4.2.1. Rutinas del modelo de proceso . .

4.2.2. Estados y transiciones del modelo

I

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

21

21

21

21

22

22

.

.

.

.

25

25

27

27

28

5. Diseño de la solución

5.1. Diseño de los ataques . . .

5.1.1. Tipos de jamming .

5.1.2. Modos de jamming

5.2. Diseño del log . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

33

33

33

35

36

6. Implementación

39

6.1. Técnicas de jamming . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 39

6.2. Log de registro . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 45

7. Evaluación de los ataques

7.1. Configuración de los escenarios . . . . . . . . .

7.1.1. Escenarios y roles de los nodos . . . . .

7.1.2. Atributos de los nodos . . . . . . . . . .

7.1.3. Perfiles de tráfico . . . . . . . . . . . . .

7.2. Estrategia de evaluación . . . . . . . . . . . . .

7.2.1. Medidas estadı́sticas . . . . . . . . . . .

7.2.2. Descripción de la estrategia . . . . . . .

7.3. Resultados de la evaluación . . . . . . . . . . .

7.3.1. Técnicas de jamming en modo continuo

7.3.2. Técnicas de jamming en modo normal .

7.3.3. Técnicas de jamming en modo aleatorio

7.4. Resumen de resultados . . . . . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

61

61

61

63

68

69

69

71

72

72

76

83

85

8. Conclusiones

87

Bibliografı́a

89

A. Guı́a breve de OPNET Modeler

91

A.1. Caracterı́sticas generales . . . . . . . . . . . . . . . . . . . . . . . . . . . . 91

A.2. Arquitectura . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 92

A.3. Presentación de resultados . . . . . . . . . . . . . . . . . . . . . . . . . . . 95

II

ÍNDICE DE FIGURAS

1.1. Familia de estándares IEEE 802 . . . . . . . . . . . . . . . . . . . . . . .

1.2. Componentes 802.11. Esquema de dos IBSS . . . . . . . . . . . . . . . .

1.3. Componentes 802.11. Esquema de un ESS . . . . . . . . . . . . . . . . .

1.4. Funciones de coordinación para el acceso al medio en la subcapa MAC

1.5. Crecimiento de la ventana de contención . . . . . . . . . . . . . . . . .

1.6. Procedimiento de backoff . . . . . . . . . . . . . . . . . . . . . . . . . . .

1.7. Comunicación mediante mecanismo RTS/CTS y NAV . . . . . . . . . .

1.8. Jamming a tramas CTS . . . . . . . . . . . . . . . . . . . . . . . . . . . .

1.9. Jamming a tramas de datos . . . . . . . . . . . . . . . . . . . . . . . . . .

1.10. Jamming a tramas ACK . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. 3

. 4

. 4

. 5

. 7

. 8

. 9

. 11

. 12

. 13

3.1. Planificación del proyecto: tareas . . . . . . . . . . . . . . . . . . . . . . . 23

3.2. Planificación del proyecto: diagrama de Gantt . . . . . . . . . . . . . . . 24

4.1. Modelo de nodo wlan station . . . . . . . . . . . . . . . . . . . . . . . . . 27

4.2. Modelo de proceso de la capa MAC . . . . . . . . . . . . . . . . . . . . . 31

6.1. Interfaz de un nodo: parámetros de jamming . . . . . . . . . . . . . . . . 41

6.2. Interfaz de un nodo: parámetros de log . . . . . . . . . . . . . . . . . . . . 45

Escenario de jamming . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Escenario normal . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Cálculo del retardo de acceso al medio . . . . . . . . . . . . . . . . . . .

Tasa de envı́o de datos de nodo tr para los distintos tipos de jamming

en modo continuo . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

7.5. Tasa de recepción de datos en nodo rc para jamming a datos en modo

continuo . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

7.6. Tasa de envı́o y de descarte de datos por exceder el lı́mite de retransmisiones para el nodo tr con jamming continuo a tramas ACK . . . . . .

7.1.

7.2.

7.3.

7.4.

III

. 62

. 62

. 70

. 73

. 74

. 75

7.7. Tasa de envı́o de datos del nodo jammer con tráfico de saturación para

los distintos tipos de jamming en modo normal . . . . . . . . . . . . . . . 77

7.8. Tamaño de la cola de transmisión del nodo jammer con tráfico de saturación para los distintos tipos de jamming en modo normal . . . . . . . . 78

7.9. Retardo de acceso al medio del nodo jammer con tráfico de saturación

para los distintos tipos de jamming en modo normal . . . . . . . . . . . . 79

7.10. Tasa de envı́o de datos de los nodos jammer, nodo tr y normal tr

con jamming a CTS en modo normal y perfil de tráfico a tasa media . . . 80

7.11. Tamaño de la cola de transmisión de nodos jammer, nodo tr y normal tr

con jamming a CTS en modo normal y perfil de tráfico de tasa media . . 81

7.12. Retardo de acceso al medio de los nodos jammer, nodo tr y normal tr

con jamming a CTS en modo normal y perfil de tráfico a tasa media . . . 82

7.13. Tasa de envı́o de datos del nodo jammer para distintos valores de jamming a CTS en modo aleatorio . . . . . . . . . . . . . . . . . . . . . . . . . 83

7.14. Retardo de acceso al medio del nodo jammer para distintos valores de

jamming a CTS en modo aleatorio . . . . . . . . . . . . . . . . . . . . . . . 84

A.1. Arquitectura de OPNET Modeler . . . . . . . . . . . . . . . . . . . . . . . 92

A.2. Tipos de estados del modelo de proceso . . . . . . . . . . . . . . . . . . . 93

A.3. Flujo de ejecución de un estado no forzado . . . . . . . . . . . . . . . . . 94

IV

ÍNDICE DE TABLAS

7.1.

7.2.

7.3.

7.4.

7.5.

7.6.

Atributos del nodo: parámetros generales . . . . . . . . . . . . . . . . . . 63

Atributos del nodo: parámetros de jamming . . . . . . . . . . . . . . . . . 64

Atributos del nodo: parámetros de log . . . . . . . . . . . . . . . . . . . . 65

Atributos del nodo: parámetros de generación de tráfico . . . . . . . . . 66

Atributos del nodo: parámetros WLAN . . . . . . . . . . . . . . . . . . . 68

Número de paquetes creados por el nodo nodo tr con jamming en modo continuo . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 74

7.7. Número de paquetes destruidos por el nodo nodo tr con jamming en

modo continuo . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 75

7.8. Número de paquetes creados por el nodo jammer con tráfico de saturación para los distintos tipos de jamming en modo normal . . . . . . . . 77

7.9. Número de paquetes creados por los nodos jammer, nodo tr y normal tr

con tráfico de tasa media y jamming a CTS en modo normal . . . . . . . . 81

7.10. Número de paquetes creados por el nodo nodo tr para distintos valores de jamming a CTS en modo aleatorio . . . . . . . . . . . . . . . . . . . 85

V

VI

LISTADOS DE CÓDIGO

6.1. Declaración de flags de jamming . . . . . . . . . . . . . . . . . . . . .

6.2. Declaración de variables de estado para jamming . . . . . . . . . . .

6.3. Inicialización de variables de estado para jamming . . . . . . . . . .

6.4. Inicialización de flags de jamming . . . . . . . . . . . . . . . . . . . .

6.5. Activación del jamming a CTS . . . . . . . . . . . . . . . . . . . . . .

6.6. Activación del jamming a datos . . . . . . . . . . . . . . . . . . . . .

6.7. Activación del jamming a ACK . . . . . . . . . . . . . . . . . . . . .

6.8. Función de jamming aleatorio . . . . . . . . . . . . . . . . . . . . . .

6.9. Finalización del jamming . . . . . . . . . . . . . . . . . . . . . . . . .

6.10. Reinicio de los flags de jamming . . . . . . . . . . . . . . . . . . . . .

6.11. Declaración de variables de estado del log . . . . . . . . . . . . . . .

6.12. Inicialización de variables de estado para el log . . . . . . . . . . . .

6.13. Función de registro de información de jamming en el log . . . . . . .

6.14. Función de registro de mensajes de información general en el log .

6.15. Llamada a función de registro de mensajes de información general

6.16. Función de registro de nombre de estados en el log . . . . . . . . . .

6.17. Ejemplo de fragmento del log . . . . . . . . . . . . . . . . . . . . . .

VII

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

40

40

41

41

42

43

43

43

44

44

45

46

46

47

49

49

50

VIII

CAPÍTULO

1

INTRODUCCIÓN

1.1.

Presentación

El mercado de las redes inalámbricas se ha ido ampliando en los últimos años y

está extendiéndose dentro de todos los ámbitos de las redes tradicionales. Cada vez

son más las empresas, instituciones públicas y hogares que optan por este sistema en

alternativa a las soluciones habituales que utilizan cableado.

Las redes inalámbricas poseen ventajas importantes, siendo las más obvias movilidad y flexibilidad, ya que los usuarios pueden conectarse a las redes disponibles

y desplazarse libremente mientras permanezcan dentro del área de cobertura de las

mismas. Además se eliminan las acciones de instalación de cables y tomas de red utilizadas en las redes cableadas, lo que supone un ahorro de tiempo y dinero.

La ventaja de no necesitar un medio fı́sico para funcionar se convierte también en

un inconveniente. Las redes inalámbricas deben validar cuidadosamente las unidades

de información recibidas para prevenir las pérdidas provocadas por la falta de fiabilidad del canal de comunicación. Además teniendo en cuenta que las transmisiones

están a disposición de cualquiera dentro del alcance de la red, la seguridad se vuelve

un asunto más que importante.

El presente proyecto fin de carrera se centrará en el estudio de la seguridad de

las redes inalámbricas a partir de su vulnerabilidad frente a ataques producidos sobre

la capa MAC. Dichos ataques serán realizados mediante envı́os malintencionados de

tramas que producirán interferencias en las comunicaciones entre las estaciones.

Los resultados del estudio teórico se implementarán con la herramienta de simulación gráfica de sistemas de comunicaciones OPNET Modeler 1 y posteriormente se

1

http://www.opnet.com/

1

1. Introducción

analizarán los resultados de la experimentación para obtener conclusiones.

1.2.

Descripción del problema

Con el fin de delimitar el ámbito del problema se va realizar una explicación teórica de las tecnologı́as empleadas en este proyecto. Para mayor claridad se seguirá un

enfoque de mayor a menor nivel de abstracción.

En primer lugar se hará una introducción a los estándares de comunicación en

redes con el objetivo de enmarcar el estándar 802.11, donde se detallan las especificaciones de las redes inalámbricas de área local. Seguidamente se profundizará en el

estudio del estándar explicando los detalles técnicos del protocolo CSMA/CA, necesarios la para comprensión del desarrollo del ataque. Por último se hablará acerca

de qué se considera comportamiento egoı́sta en dicho protocolo, y cómo se realizan

ataques al mismo mediante técnicas de jamming.

Si el lector está familiarizado con los detalles del funcionamiento del estándar

802.11 puede pasar a la Sección 1.2.4.

1.2.1.

Estándares de comunicación en redes

El Instituto de Ingenieros en Electricidad y Electrónica (Institute of Electrical and

Electronics Engineers, IEEE) 2 creó una serie de comités, en los que participa personal

de la industria informática y del ámbito académico, que establecieron un conjunto

de estándares para protocolos de comunicaciones en redes. Estos estándares fueron

ampliamente aceptados por la comunidad y por ello los fabricantes desarrollaron sus

equipos de acuerdo con las especificaciones definidas en ellos.

Uno de los estándares sobre redes de área local y metropolitana realizado por esta

organización fue la serie de normas 802 [1] que realizan una especificación detallada

de las capas más bajas del modelo de referencia de interconexión de sistemas abiertos

(Open Systems Interconection, OSI) de la Organización Internacional de Estándares (International Organization for Standardization, ISO)3 . El modelo OSI define siete capas, de

las cuales las normas 802 se centran en dos, la capa fı́sica y la capa de enlace de datos.

Dentro del la serie 802, tal y como se muestra en la Figura 1.1, destacan varias

especificaciones individuales que se identifican mediante uno o dos dı́gitos, algunas

de las más conocidas son la 802.3 que define la técnica de acceso múltiple por detección

de portadora con detección de colisiones (Carrier Sense Multiple Access network with

Collision Detection, CSMA/CD) usada en redes Ethernet, la 802.15 correspondiente a

las redes inalámbricas de área personal (Wireless Personal Area Networks, WPANs) o

la 802.11 que define la normativa para redes inalámbricas de área local (Wireless Local

2

3

2

http://www.ieee.org

http://www.iso.org

1.2. Descripción del problema

Figura 1.1: Familia de estándares IEEE 802

Area Networks, WLANs). El ámbito de estudio de este proyecto se centra en esta última

tecnologı́a.

1.2.2.

La arquitectura 802.11

Una red de área local (Local Area Network, LAN) es una red que cubre un área

geográfica pequeña (por ejemplo un edificio), cuya principal función es conectar ordenadores para compartir recursos e intercambiar información. Este tipo de redes tienen

tres caracterı́sticas que las diferencian del resto que son tamaño, topologı́a y tecnologı́a de transmisión. Esta última caracterı́stica, concretamente el cambio del cable por

el medio aéreo, es lo que conduce a la idea básica de las redes inalámbricas de área

local(Wireless Local Area Networks, WLANs).

La arquitectura 802.11 consta de varios componentes que interactúan para proporcionar a las estaciones de una WLAN transparencia para las capas superiores. Uno de

esos componentes es el conjunto básico de servicios (Basic Service Set, BSS) que es el

bloque básico de construcción de una WLAN y permite que un grupo de estaciones se

comuniquen. Estas comunicaciones inalámbricas están acotadas por las caracterı́sticas

de propagación del medio inalámbrico, por lo que se define además un área conceptual denominada área básica de servicio (Basic Service Area, BSA), donde los miembros

de un BSS pueden comunicarse entre ellos. El BSS mı́nimo que se puede construir

necesita al menos dos estaciones.

Cuando las estaciones se comunican directamente dentro de un único BSS, se constituye un BSS independiente (Independent Basic Service Set, IBSS). En ocasiones los IBSS

también se denominan redes ad-hoc cuando se montan espontáneamente con la idea

de mantener un sistema de comunicación sencillo entre varias estaciones durante un

periodo de tiempo corto (Figura 1.2).

3

1. Introducción

Figura 1.2: Componentes 802.11. Esquema de dos IBSS

Además de la configuración anterior un BSS puede formar parte de estructuras

más complejas junto a otros BSS, por lo que se necesita que haya comunicación entre

ellos. El sistema de distribución (Distribution System, DS) es el componente lógico del

estándar 802.11 usado para establecer dicha comunicación y lograr que las tramas

lleguen de un BSS a su destino en un BSS diferente. La red formada por distintos BSS

junto con el DS se denomina conjunto extendido de servicios (Extended Service Set,

ESS).

Un punto de acceso (Access Point, AP) es una entidad que tiene la misma funcionalidad que una estación de la WLAN, pero además habilita el acceso de las estaciones

autorizadas al DS a través del medio inalámbrico. Dentro de un ESS todas las comunicaciones pasan obligatoriamente por el AP, incluso si éstas involucran dos estaciones

que pertenecen a un mismo BSS. En la Figura 1.3 puede verse cómo se relacionan los

componentes 802.11 comentados.

Figura 1.3: Componentes 802.11. Esquema de un ESS

4

1.2. Descripción del problema

1.2.3.

Subcapa MAC

Como se comentó anteriormente, la serie IEEE 802 abarca la capa fı́sica y la capa

de enlace de datos del modelo OSI. La capa de enlace de datos (Data Link Layer, DLL)

recibe peticiones del nivel de red y utiliza los servicios del nivel fı́sico. El objetivo

del nivel de enlace es conseguir que la información fluya, libre de errores, entre dos

máquinas conectadas. Para lograr este objetivo tiene que formar bloques de información, dotarles de una dirección de nivel de enlace, gestionar la detección o corrección

de errores, y ocuparse del control de flujo entre equipos.

Cuando el medio de comunicación está compartido entre más de dos equipos es

necesario arbitrar el uso del mismo. Esta tarea se realiza en la subcapa de control de

acceso al medio (Medium Access Control, MAC). Sobre ésta se encuentra la subcapa de

control de enlace lógico (Logical Link Control, LLC) que maneja el control de errores,

control del flujo, entramado y direccionamiento de la subcapa MAC.

Dentro del grupo de normas IEEE 802, la subcapa de enlace lógico se recoge en la

norma IEEE 802.2 y es común para todos los demás tipos de redes (Ethernet, WPAN,

WLAN, etc.)

Dado que este proyecto se centrará en la capa MAC, en este apartado se explicará la

arquitectura de dicha capa definida por el estándar IEEE 802.11.

Según [2], la subcapa MAC incluye la función de coordinación puntual (Point Coordination Function, PCF) y la función de coordinación distribuida (Distributed Coordination Function, DCF), que son las técnicas en base a las cuales las estaciones acceden al

medio (ver Figura 1.4).

Ambas funciones de acceso al canal coexisten alternativamente utilizando diferentes intervalos de tiempo. Mientras que el periodo de contención (Contention Period,

CP) es utilizado por la función DCF, la función PCF utiliza el periodo libre de contención (Contention-free Period, CFP). Éste último se iniciará cuando la estación que actúa

como coordinadora mande una trama de administración denominada baliza o beacon

anunciando el comienzo y la máxima duración del CFP.

Figura 1.4: Funciones de coordinación para el acceso al medio en la subcapa MAC

5

1. Introducción

La función PCF es un método opcional de acceso centralizado que requiere la presencia de un AP que actúe como nodo coordinador (Point Coordinator, PC) y en consecuencia tan sólo puede ser utilizada en redes con infraestructura. Según [3] en la

práctica rara vez se utiliza esta función, por lo que tampoco se usará en este proyecto.

1.2.3.1.

Función de coordinación distribuida (DCF)

La función de coordinación distribuida es la función básica de la subcapa MAC y

debe ser implementada en todas las estaciones de la red de forma obligatoria. Especifica un mecanismo llamado protocolo de acceso múltiple con detección de portadora

y prevención de colisiones (Carrier Sense Multiple Access/ Collision Avoidance, CSMA/CA), que tiene como fin reducir la probabilidad de colisiones cuando varias estaciones

quieren acceder al medio para transmitir.

Antes de transmitir, una estación debe sondear el medio para saber si ya hay otra

transmisión en curso. Si el medio no está ocupado puede efectuarse la transferencia

pero antes el canal debe mantenerse inactivo durante un tiempo denominado espacio

entre tramas distribuido (Distributed Interframe Space, DIFS) o durante un tiempo espacio entre tramas extendido (Extended Interframe Space, EIFS) si la recepción de la trama

anterior fue errónea.

Existe la posibilidad de que más de una estación detecte el canal ocupado y retarde

su acceso, por lo que terminada la transmisión todas estas estaciones detectarán libre

el canal y transmitirán en el mismo instante produciendo colisiones. Para reducir esta

probabilidad, después de esperar el tiempo DIFS y antes de comenzar a transmitir, se

realiza un procedimiento de contienda por el que cada estación esperará un intervalo

de backoff. Este mecanismo es denominado retroceso exponencial (exponential backoff ) o

retroceso exponencial binario (binary exponential backoff )[4] y dicta que el intervalo de

backoff tendrá como valor un número aleatorio que, como se explicará más adelante,

se calcula dentro de unos márgenes que tendrán como lı́mite superior la ventana de

contención. Ası́ mismo el tiempo de backoff será múltiplo del tiempo que dura una

ranura de tiempo (slot time) definida en [2].

El contador de backoff irá disminuyendo por cada ranura de tiempo que el canal

permanezca inactivo. Si se detecta actividad en alguna de las ranuras de tiempo durante el transcurso de la cuenta atrás, ésta se suspenderá y tan sólo se reiniciará si el

canal se encuentra libre de nuevo durante un periodo DIFS. Cuando el contador de

backoff alcanza el valor cero la estación puede comenzar la transmisión de la trama.

Cada estación mantiene además una ventana de contención (Contention Window,

CW), la cual es usada para determinar el número máximo de ranuras que debe esperar

una estación antes de retransmitir una trama. Esta ventana depende de la historia de

las retransmisiones de la trama actual. Por cada transmisión exitosa se recibirá la trama

ACK (acknowledgment) correspondiente, indicando que el envı́o ha llegado correcto a

su destino, pero si falla (no se recibe el ACK), la ventana de contención aumentará.

6

1.2. Descripción del problema

Figura 1.5: Crecimiento de la ventana de contención

Como se muestra en la figura 1.5 en el primer intento de transmisión la ventana de

contención se sitúa en un valor aleatorio entre 0 y CWmin 4 . En caso de que el proceso

no tenga éxito y no se reciba la trama ACK correspondiente, la CW aumentará al doble

hasta que se alcance el valor máximo que será igual a CWmax. En caso de que la

transmisión de la trama sea correcta se volverá al un valor de CW entre 0 y CWmin.

Como se comentó anteriormente la CW será usada para calcular el tiempo de backoff. El cálculo se realiza de la forma siguiente:

Tiempo de Backoff = Random() x slot time

(1.1)

donde Random() es un número entero pseudo-aleatorio obtenido a partir de una distribución uniforme sobre el intervalo [0, CW]. De esta forma las penalizaciones por la

no recepción de la trama esperada se reflejarán al calcular el tiempo de backoff.

El proceso de backoff descrito anteriormente puede verse representado en la Figura

1.6.

4

Los valores CWmin y CWmax, ventana de contención mı́nima y máxima respectivamente, son dependientes de la capa fı́sica.

7

1. Introducción

Figura 1.6: Procedimiento de backoff

Las estaciones mantienen también un contador de retransmisiones de tramas largas (normalmente tramas de datos) denominado LRC (Long Retry Count). Este contador se incrementará en cada retransmisión de la trama de datos hasta alcanzar un

lı́mite de retransmisiones máximo determinado por el atributo dot11LongRetryLimit

(que puede ser configurado en cada estación), momento en el cual se descarta la trama. Este contador se pone a cero cada vez que se reciba el ACK esperado o después

de que se descarte una trama para comenzar de nuevo el proceso.

Respecto a la forma en que una estación determina si un canal está ocupado, denominado proceso de detección de portadora (Carrier Sense, CS), el estándar WLAN

describe dos mecanismos, uno fı́sico y otro virtual. El mecanismo fı́sico forma parte

de un servicio que proporciona la capa fı́sica del modelo de red, depende del medio y

la modulación usada y viene definido en [2]. El virtual, en cambio, es proporcionado

por la subcapa MAC.

El mecanismo virtual trata de distribuir información anunciando que el medio

está ocupado mediante el intercambio de tramas de solicitud de transmisión (Request

To Send, RTS) y preparado para transmitir (Clear To Send, CTS), antes del envı́o de la

trama de datos. Las tramas RTS y CTS contienen un campo de duración que define

el periodo de tiempo reservado para transmitir la trama de datos y su correspondiente ACK. Todas las estaciones de la red son entonces conscientes de la ocupación del

canal.

Según [5] el protocolo de comunicación es el siguiente (ver Figura 1.7), la estación

origen envı́a una trama RTS a la estación destino pidiéndole permiso para enviarle

una trama de datos. Cuando el destino recibe la trama espera un tiempo denominado espacio entre tramas pequeño (Short Interframe Space, SIFS), durante el cual el

resto de estaciones actualizan sus vectores de asignación de red (Network Allocation

Vector, NAV) que contienen la información que indica el tiempo que el canal virtual

estará ocupado. Si le concede permiso, el destino responderá al origen con una trama

8

1.2. Descripción del problema

Figura 1.7: Comunicación mediante mecanismo RTS/CTS y NAV

CTS. Al recibirla, el origen enviará su trama de datos y comenzará su temporizador

de ACK. Cuando se reciba la trama correctamente en el origen se enviará el ACK, con

lo que termina el intercambio. Si el temporizador de ACK del origen termina antes de

que haya recibido el ACK todo el protocolo anterior se ejecuta de nuevo.

Desde el punto de vista de las estaciones que no participan en la comunicación, si

una estación está dentro del alcance de la estación origen recibirı́a la trama RTS, por

lo que desistirı́a en enviar datos y actualizarı́a su NAV con la información contenida

en el campo de duración de la misma. En el caso de que la estación no estuviera al

alcance del origen pero sı́ del destino, actualizarı́a su NAV a partir del CTS.

Las estaciones mantienen también un contador de retransmisiones para tramas

cortas enviadas denominado SRC Short Retry Count (normalmente aplicado a las tramas de control). Este contador irá incrementándose cada vez que se retransmita un

RTS (por no recibir el CTS correspondiente) hasta alcanzar un lı́mite determinado por

el atributo dot11ShortRetryLimit presente en cada estación, momento en el cual se descarta la trama de datos que esperaba enviarse después del intercambio RTS/CTS.

Ası́ mismo cuando se recibe el CTS esperado, o se descarte una trama, el SRC se

pondrá de nuevo a cero.

El uso del mecanismo RTS/CTS está bajo el control del atributo dot11RTSThreshold

que es propio de cada estación. Dicho atributo puede ser configurado para usar RTS/CTS siempre, nunca o sólo para tramas mayores de un tamaño especı́fico. En este

proyecto se supondrá activado intercambio RTS/CTS para todas las tramas de datos.

Según todo lo explicado anteriormente es posible que una estación se pueda apropiar del canal injustamente, lo que perjudica al resto de estaciones. Sobre esta idea

nace el concepto de comportamiento egoı́sta, que se explicará a continuación.

9

1. Introducción

1.2.4.

Comportamiento egoı́sta en el protocolo CSMA/CA

El protocolo CSMA/CA, como otros muchos protocolos, está diseñado asumiendo que los nodos cumplirán con las reglas que él establece. Esta suposición puede ser

peligrosa, ya que estarı́a en manos de las propias estaciones, por ejemplo, el aplazamiento de sus transmisiones. La tentación de alterar el comportamiento de los nodos

está más presente si con ello puede conseguirse más ancho de banda a expensas del

resto de usuarios.

Según [3] algunos de los beneficios de este mal comportamiento, o comportamiento egoı́sta, pueden ser los siguientes:

- Al tratar directamente con la capa MAC, como ya se ha comentado, el beneficio

de esta conducta se traduce en ancho de banda, lo que la hace más eficiente que

el comportamiento egoı́sta en otras capas del modelo de red.

- Su actuación no puede ser detectada en capas superiores, y además puede ser

combinada con técnicas similares en dichas capas para mejorarlo.

- Puede ser utilizado en todas las configuraciones de redes inalámbricas, ya que

todas las estaciones implementan el protocolo 802.11 de la capa MAC. Si se realizará, por ejemplo sobre TCP, las fuentes que utilizaran UDP se librarı́an del

ataque.

El reparto injusto del ancho de banda que genera este comportamiento egoı́sta

puede llegar a ocasionar serios problemas en hotspots5 públicos de acceso a Internet

(aeropuertos, bibliotecas, centros de convenciones, etc.) en los que los usuarios reclaman todo el ancho de banda posible.

1.2.4.1.

Ataques mediante técnicas de jamming

Según [6], la técnica de generar deliberadamente una señal desde un dispositivo

wireless con la intención de que interfiera en las señales legı́timas también se conoce

como jamming. En este caso el jamming proviene de una estación avariciosa denominada jammer, que envı́a tramas selectivamente a otras estaciones para que se produzcan

recepciones erróneas y ası́ las estaciones aumenten su ventana de contención.

A continuación se explicarán tres ataques enmarcados dentro de las técnicas de

comportamiento egoı́sta en [3]. Estos ataques se basan en la generación de errores en

el protocolo CSMA/CA para interferir en las comunicaciones de estaciones inalámbricas y ası́ obtener beneficios en forma de ancho de banda.

5

Un hotspot es una zona de cobertura WI-FI, en la que un punto de acceso o varios proveen servicios

de red a través de un proveedor de servicios de Internet inalámbrico

10

1.2. Descripción del problema

Jamming a tramas CTS

Una de las tramas que puede ser objeto de jamming es la trama CTS. En este caso

la estación tramposa escucha un RTS enviado por otra estación e intencionadamente

envı́a una trama para que se produzca una colisión.

El proceso serı́a el siguiente (Figura 1.8): el nodo egoı́sta espera hasta recibir un

RTS destinado a otro nodo y después de un tiempo SIFS envı́a una trama para realizar

el jamming; el nodo destino del RTS envı́a el CTS correspondiente pero éste se pierde al

colisionar con la trama enviada por el nodo egoı́sta; el nodo fuente, al no recibir el CTS

esperado, esperará un tiempo EIFS, doblará su ventana de contención y la usará para

calcular su tiempo de backoff ; a continuación comenzará a realizar el backoff. El nodo

egoı́sta al detectar el canal libre enviará un RTS para iniciar la transmisión de sus

datos, en ese momento el nodo fuente detendrá su proceso de backoff hasta que vuelva

a estar el canal ocioso por un tiempo DIFS, cuando ésto ocurra realizará de nuevo el

backoff con el tiempo restante.

A medida que se va produciendo el jamming a las tramas CTS del nodo fuente, éste

irá retransmitiendo de nuevo un RTS después de cada intervalo de backoff hasta completar el número máximo de retransmisiones que dicte el atributo dot11ShortRetryLimit

de la estación. Ası́ mismo dado que la CW doblará su capacidad por cada retransmisión, también el tiempo de backoff tenderá a aumentar (aunque puede que no siempre,

ya que se calcula de forma aleatoria, ver Expresión 1.1). En general, mientras duren las

retransmisiones el nodo egoı́sta irá ganando posibilidades de acceder al medio para

transmitir sus datos.

Figura 1.8: Jamming a tramas CTS

11

1. Introducción

Jamming a tramas ACK y de datos

Además de ejecutarse sobre tramas CTS, se puede efectuar el jamming contra tramas ACK y de datos. Ası́ se consigue, al igual que en el caso anterior, que la estación

destino del ACK o de los datos doble su CW, y en consecuencia tenga que esperar

intervalos de backoff mayores. Gracias a ésto la estación avariciosa logra aumentar su

oportunidad de acceder al canal.

El proceso para realizar el jamming a tramas de datos es el mostrado en la Figura

1.9. El nodo egoı́sta esperarı́a hasta detectar un CTS de otro nodo, y después de un

tiempo SIFS transmitirı́a una trama para que colisionara con la trama de datos que

es emitida en ese momento. El nodo fuente, al no recibir la confirmación de los datos

enviados, asumirá que se ha producido un fallo, doblará su ventana de contención y la

usará para calcular su tiempo de backoff. Todo ésto conllevará la misma consecuencia

que el caso anterior de jamming, que es el aumento de posibilidades de acceso al medio

por parte del nodo egoı́sta.

El jamming a tramas ACK se efectúa de forma similar al anterior (ver Figura 1.10),

excepto que en este caso el nodo egoı́sta espera a detectar una trama de datos para otro

nodo y es entonces cuando, después de un tiempo SIFS, envı́a la trama para jamming.

Dicha trama colisiona con el ACK enviado por el nodo destino y como en los casos

anteriores el nodo fuente dobla su ventana de contención.

En estos dos últimos procesos de jamming el nodo vulnerado, después de realizar el backoff correspondiente, retransmitirá un RTS por no recibir el ACK esperado. En ambos casos podrá hacer tantas retransmisiones como le indique el atributo

dot11LongRetryLimit de la estación, es decir, a pesar de volver a retransmitir el RTS

se contabiliza como retransmisiones de tramas datos puesto que la trama perdida ha

sido un ACK.

Figura 1.9: Jamming a tramas de datos

12

1.3. Objetivos del proyecto

Figura 1.10: Jamming a tramas ACK

1.3.

Objetivos del proyecto

Descrito ya el problema, en este apartado se detallarán los objetivos que persigue el

proyecto, de los cuales el principal es implementar, mediante el simulador de sistemas

de comunicaciones OPNET Modeler, la ejecución de los ataques a la seguridad de una

red 802.11 utilizando las técnicas de jamming descritas en la Sección 1.2.4.1.

El objetivo principal se puede dividir en dos apartados: estudio teórico del problema e implementación en OPNET Modeler. Dentro de estas dos secciones se pueden

enumerar a su vez objetivos concretos, como son:

Respecto al estudio teórico del problema:

1. Realizar un acercamiento a las tecnologı́as de redes inalámbricas a través el

estudio del estándar 802.11.

2. Conocer el funcionamiento del protocolo CSMA/CA y la técnica de detección de portadora mediante intercambio de tramas RTS/CTS.

3. Estudiar los procedimientos de ataque a redes 802.11 mediante técnicas de

jamming enunciados en [3].

En este capı́tulo se han cumplido los objetivos de este primer apartado al realizar

tanto el estudio de la tecnologı́a 802.11, como el del funcionamiento teórico de

los ataques mediante técnicas de jamming.

Respecto a la implementación en OPNET Modeler:

1. Estudio de la interfaz de programación de aplicaciones de OPNET Modeler

14.5, en concreto de las librerı́as necesarias para llevar a cabo la implementación de los ataques mediante técnicas de jamming.

13

1. Introducción

2. Diseñar y realizar la implementación de los ataques.

3. Evaluar el funcionamiento y efectividad de los ataques implementados mediante el análisis de los resultados de simulaciones efectuadas en OPNET

Modeler.

1.4.

Antecedentes y estado del arte

En esta sección se explicará el estado actual de los temas relacionados con el proyecto abordado. En primer lugar se describirán algunos estudios relativos al comportamiento egoı́sta y a continuación se comentarán algunos de los simuladores de redes

más utilizados.

1.4.1.

Antecedentes en estudio de comportamiento egoı́sta

En general los textos encontrados relativos a esta temática están relacionados con

el ámbito académico. De entre ellos hay artı́culos tanto de estudio del comportamiento

egoı́sta en general, como de formas de llevarlo acabo o de detectarlo. A continuación

se comentarán los artı́culos más interesantes.

Una forma de implementar el comportamiento egoı́sta en la capa MAC es incumplir directamente los tiempos que dicta el estándar para regular el acceso al medio;

por ejemplo los nodos egoı́stas pueden realizar intervalos de backoff más pequeños de

los que deben para aprovechar más tiempo el canal, perjudicando ası́ al resto de nodos. En esta linea se han realizado algunos estudios como el de [7], que propone una

modificación del estándar 802.11 para la detección y penalización de comportamiento

egoı́sta. La idea que plantean Kyasanur y Vaidya es que sea el receptor el que asigne

el valor de backoff que debe esperar el transmisor en su siguiente envı́o. En el caso de

que el backoff realizado por un nodo se desvı́e sensiblemente de los resultados esperados en el receptor, éste penalizará al emisor con un intervalo todavı́a mayor para la

siguiente transmisión y al mismo tiempo reducirá el intervalo de backoff a los nodos

que sı́ cumplan los resultados asignados. Con este esquema se consigue asegurar un

rendimiento razonable para los nodos que cumplen las normas, a pesar de la presencia

de nodos egoı́stas.

Respecto a las técnicas de jamming, en la mayorı́a de textos se implementan mediante configuraciones de tecnologı́as de la capa fı́sica o simplemente generando ruidos continuos de alta potencia. En esta linea en Acharya et al. [8] se demuestra que

reduciendo los niveles de energı́a de las señales de jamming se pueden lograr los mismos efectos que con señales de alta potencia. Los resultados se obtienen simulando

técnicas de jamming con distintos valores de potencia y comparándolas con simulaciones de lo que en el estudio se denomina “jamming inteligente”, que consiste en realizar

el jamming sólo sobre mensajes de control e intervalos de tiempo cruciales. La conclu14

1.4. Antecedentes y estado del arte

sión a la que se llega en este artı́culo es que el jamming inteligente es más eficiente que

las técnicas de jamming trivial.

En [9] se proponen y evalúan cuatro modelos de ataques de jamming diferentes

desde el punto de vista de la detección de los mismos. En el estudio se experimenta

individualmente con distintas medidas para la detección del jamming (fuerza de la

señal, ratio de paquetes entregados y tiempo de detección de portadora) pero con

ninguna de ellas se consigue descubrir con éxito los casos de jamming. Para solucionar

ésto se diseñan unos esquemas de comprobación de consistencia (consistency checking),

de forma que el ratio de paquetes entregados se usa para determinar si un enlace o

link de radio actúa a baja capacidad y en ese caso se emplean dichos esquemas para

determinar si es debido a un ataque de jamming.

Por último, cabe destacar los trabajos realizados por Raya y Hubaux en [10], que

proponen el sistema software DOMINO (system for Detection Of greedy behavior in the

MAC layer of IEEE 802.11 public NetwOrks). Dicho sistema se instala en los puntos de

acceso de las redes inalámbricas y permite detectar e identificar estaciones egoı́stas

sin necesidad de modificar el estándar y sin revelar su presencia. El objetivo que se

persigue es identificar las distintas variedades de comportamiento egoı́sta descritas en

el propio artı́culo y coincidentes con las descritas en [3]. Entre ellas están los ataques

mediante técnicas de jamming estudiados en este proyecto (ver Sección 1.2.4.1). Para

detectar cuándo se producen los ataques, el sistema DOMINO cuantifica la media de

retransmisiones de las tramas de las estaciones, de esta forma las tramas emitidas por

las estaciones egoı́stas experimentarán menos retardos que las demás, por lo que el

sistema es capaz de detectar los nodos que realizan el jamming.

1.4.2.

Estado del arte en simuladores de redes

Los simuladores de redes son herramientas ampliamente usadas en el mundo de la

ingenierı́a. Permiten modelar redes de computadores completas definiendo los comportamientos especı́ficos de sus nodos, dispositivos y enlaces en un escenario virtual

con el que se puede interactuar. Es por ésto que se convierten en una herramienta relativamente barata y rápida en comparación con lo que supone el montaje de una red

real para experimentación. Los simuladores son también especialmente útiles para los

diseñadores, ya que les permiten probar nuevos protocolos o cambios en protocolos

existentes en un entorno controlado.

Los simuladores de redes suelen disponer de una amplia variedad de tecnologı́as

de red y de herramientas para ayudar al usuario a construir redes jerárquicas complejas a partir de bloques básicos (pueden ser nodos, enlaces, perfiles de tráfico, eventos

meteorológicos, etc.).

La mayorı́a de herramientas de simulación de redes se basan en el paradigma de

la simulación de eventos discretos (discrete event-based simulation). Esto implica que los

nodos de la red lanzan eventos para indicar su actuación, por ejemplo cuando envı́an

15

1. Introducción

un paquete a otro nodo, mientras que el simulador a su vez mantiene una lista de

eventos ordenada según el tiempo de ejecución. La simulación se termina correctamente cuando se procesan todos los eventos de la cola.

Uno de los simuladores más potentes y flexibles de los utilizados en el entorno

empresarial es OPNET Modeler. Esta herramienta es de pago, pero también se distribuye gratuitamente a universidades para su uso con fines docentes y de investigación.

Esta opción es la que ha permitido usar este simulador en el desarrollo del presente

proyecto. Para más detalles sobre OPNET Modeler consultar Apéndice A.

Entre los simuladores más populares, además de OPNET Modeler, están los siguientes:

OMNeT++6 . Es un simulador de redes modular de eventos discretos orientado

a objetos. Se usa habitualmente para modelar el tráfico de redes de telecomunicaciones, protocolos, sistemas multiprocesadores y distribuidos, validación de

arquitecturas hardware, evaluación del rendimiento de sistemas software y, en

general para modelar cualquier sistema que pueda simularse con eventos discretos. Dispone de extensiones para simulaciones en tiempo real, emulación de

redes, lenguajes de programación alternativos, integración con bases de datos y

otras muchas funciones.

Esta herramienta está disponible tanto para sistemas operativos basados en UNIX

como para Windows y se distribuye bajo Licencia Pública Académica para su

uso para fines docentes o no lucrativos. Su versión comercial, denominada OMNEST7 , es desarrollada actualmente por la empresa Simulcraft Inc.

Ns-28 . Es un simulador de eventos discretos orientado a la investigación con

redes de computadores. Ns proporciona un soporte sólido para simular sobre

TCP, encaminamiento, protocolos multicast sobre redes cableadas e inalámbricas,

etc.

Ns es software libre distribuido bajo licencia GNU GPL y puede instalarse en sistemas operativos basados en UNIX y sobre sistemas Windows usando el entorno

Cygwin9 .

En Ns-2 se utiliza el lenguaje de programación C++ para modelar el comportamiento de los nodos y el lenguaje de guiones Tcl para controlar la simulación y

especificar diferentes aspectos, como por ejemplo la topologı́a de red.

JiST10 . JiST es un motor de simulación de eventos discretos de alto rendimiento que se ejecuta sobre la máquina virtual de Java. Es un prototipo de la nueva

6

http://www.omnetpp.org/

http://www.omnest.com/

8

http://www.isi.edu/nsnam/ns/

9

http://www.cygwin.com/

10

http://jist.ece.cornell.edu/

7

16

1.4. Antecedentes y estado del arte

aproximación de propósito general para construir simuladores de eventos discretos que unifican los sistemas tradicionales con los diseños de simulaciones

basados en lenguajes. El resultado de las simulaciones es muy eficiente debido a que soporta muchas optimizaciones de tiempo de ejecución y consumo de

memoria.

Las simulaciones de JiST están escritas en lenguaje Java, se compilan utilizando

el compilador regular de Java y se ejecutan sobre la máquina virtual.

JiST es ampliamente usado en conjunto con SWANS que es un simulador de

redes inalámbricas construido sobre la plataforma JiST.

Aunque el desarrollo oficial de JiST actualmente está parado, según [11] una versión reciente desarrollada por la universidad de Ulm ha incorporado bastantes

mejoras.

17

1. Introducción

18

CAPÍTULO

2

ESPECIFICACIÓN DE REQUISITOS

Este capı́tulo tiene como objetivo identificar el conjunto de requerimientos que la

solución implementada debe cumplir. A continuación se describirán los necesarios.

2.1.

Requisitos funcionales

Los requisitos funcionales se encuentran orientados a identificar la funcionalidad

que debe desempeñar la utilidad desarrollada de cara al usuario final. Para este proyecto son los siguientes:

Implementación de ataques mediante técnicas de jamming sobre el software

de simulación de sistemas de comunicaciones OPNET Modeler 14.5. Este requisito representa el objetivo principal del proyecto (ver Sección 1.3). Para cumplirlo se deberá incluir, en los módulos de OPNET Modeler correspondientes, la

capacidad de realizar ataques mediante técnicas de jamming.

Experimentación con las técnicas de jamming implementadas y estudio de

los resultados. A partir de la implementación de las técnicas de jamming se diseñará una estrategia de evaluación para las mismas, de forma que se puedan

obtener resultados sobre distintas configuraciones para poder comparalos y obtener conclusiones.

Desarrollo de una utilidad de registro de información de actuación tanto del

del protocolo CSMA/CA como de los ataques mediante técnicas de jamming

sobre el software OPNET Modeler 14.5. Este tercer requisito se deriva de los

objetivos del proyecto relativos al estudio teórico del estándar 802.11 y de las

19

2. Especificación de requisitos

técnicas de jamming, ya que cumpliéndolo se dispondrá de un registro del funcionamiento tanto del protocolo CSMA/CA como de las técnicas de jamming

desarrolladas.

2.2.

Requisitos no funcionales

Los requisitos no funcionales están orientados a definir las caracterı́sticas que debe

cumplir el funcionamiento de las utilidades planteadas. Son los siquientes:

Transparencia y abstracción. Las utilidades desarrolladas deben ser integradas

en los elementos correspondiente del software OPNET Modeler de forma que el

usuario pueda activarlas o configurarlas desde las interfaces de dichos elementos.

Facilidad de uso. Ası́ mismo las opciones incluidas en la interfaz deben ser,

por su denominación y organización, lo suficientemente descriptivas para que

el usuario comprenda la labor que realizan.

20

CAPÍTULO

3

RECURSOS Y PLANIFICACIÓN

En este capı́tulo se definirán tanto los recursos de que se dispondrán para la realización del proyecto, como la planificación temporal estimada del mismo.

3.1.

Recursos

En esta sección se describirán todos los recursos que serán empleados durante el

desarrollo del proyecto. Los recursos podrán ser de tres tipos: humanos, software o

hardware.

3.1.1.

Recursos humanos

D. Gabriel Maciá Fernández, profesor del Departamento de Teorı́a de la Señal,

Telemática y Comunicaciones de la Universidad de Granada, como tutor del

proyecto.

Marı́a del Carmen Pastor Morales, alumna de la Escuela Técnica Superior de Ingenierı́as Informática y de Telecomunicación de la Universidad de Granada, que

será la encargada de realizar el proyecto siguiendo las directrices definidas por

el tutor del mismo.

3.1.2.

Recursos software

- Sistema Operativo Windows XP Home Edition.

21

3. Recursos y planificación

- Software de simulación gráfica de sistemas de comunicaciones OPNET Modeler

14.5.

- Compilador de Visual Studio C++ 2005.

- Paquete MiKTeX 2.7 (distribución de TEX/LATEX).

- Entorno de trabajo TeXnicCenter 1 Beta 7.50 para documentos escritos en LATEX.

- Programa para generar gráficas de funciones Wgnuplot 4.

- Intérprete del lenguaje perl para windows Active Perl 5.0

- Herramienta de creación de diagramas Dia 0.96.

- Herramienta de creación y retoque de imágenes GIMP 2.4.

- Herramienta de administración de proyectos Planner 0.14

- Sistema de control de versiones Bazaar 1.13.

3.1.3.

Recursos hardware

- Ordenador portátil con procesador Intel Pentium M 740 a 1.73 GHz, 1GB de

memoria RAM y 60 GB de disco duro.

- Conexión a Internet de 1Mb de ancho de banda.

3.2.

Planificación

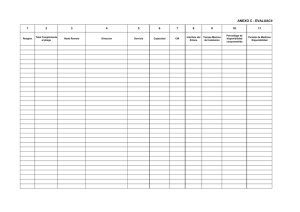

Para estimar la planificación temporal el desarrollo del proyecto se ha dividido

en una serie de tareas a las que se les ha asignado una duración aproximada. Los

resultados de esta planificación se muestran en la Figura 3.1 por tareas y en la Figura

3.2 mediante un diagrama de Gantt .

22

3.2. Planificación

Figura 3.1: Planificación del proyecto: tareas

23

3. Recursos y planificación

Figura 3.2: Planificación del proyecto: diagrama de Gantt

24

CAPÍTULO

4

ANÁLISIS DE LA ARQUITECTURA DEL SIMULADOR

En este capı́tulo se ha realizado un estudio del simulador OPNET Modeler ya que,

para llevar a cabo los objetivos de implementación planteados, es necesario conocer

tanto la arquitectura del simulador como el funcionamiento de los modelos que deben

usarse.

A continuación se describirán algunos detalles especı́ficos de los modelos de nodo

y de proceso de OPNET Modeler que serán utilizados en el desarrollo del proyecto.

Para ver una breve introducción a OPNET Modeler y a la arquitectura de sus niveles

de desarrollo consultar Apéndice A.

4.1.

Modelo de nodo

Para decidir qué modelo de nodo deben implementar las estaciones de la simulación se analizaron las alternativas que proporciona OPNET Modeler para estaciones

de una red wireless LAN. Los modelos principales son wlan workstation adv y wlan station adv. La diferencia entre ellas es que mientras que las wlan workstation adv implementan todas las capas del modelo de red, las wlan station adv sólo implementan

la capa fı́sica y la capa MAC. Para ello las wlan station adv disponen de unos modelos

de proceso que se comportan como una abstracción de las capas superiores y pueden

configurarse de diferentes formas para generación de tráfico.

Según [12] con el modelo de nodo wlan station adv se puede: generar tráfico controlado en una red WLAN y evaluar los resultados en la capa MAC, simular el efecto de

los atributos de una red WLAN independientemente de las capas superiores y obtener

tiempos de simulación más cortos (respecto al modelo wlan workstation adv). También

se afirma que es el modelo de nodo más adecuado para los estudios enfocados en la

25

4. Análisis de la arquitectura del simulador

capa MAC y capa fı́sica. Por todo ésto se ha elegido wlan station adv como modelo de

nodo para el desarrollo del proyecto.

La estructura del modelo de nodo, mostrada en la Figura 4.1 consta a a su vez de

los siguientes módulos:

- source: módulo generador de tráfico. Será el encargado de crear los paquetes de

datos que se enviarán a la capa MAC para ser transmitidos.

- sink: módulo receptor de tráfico. Recibe los paquetes que han llegado con éxito

y posteriormente los destruye. Junto con el módulo anterior son los encargados

de reemplazar a las capas superiores del modelo de red.

- wlan mac intf : módulo que proporciona la interfaz necesaria para comunicar las

capas superiores (simuladas por los módulos source y sink) con la capa MAC y

permitir el flujo de paquetes en ambos sentidos entre ellas.

- wireless lan mac: módulo que implementa la capa MAC definida en el estándar

IEEE 802.11. Por defecto la configuración de este módulo en las wlan station adv

implementa la versión del estándar 802.11b con la tecnologı́a de la capa fı́sica

Direct Sequence.

- wlan port tx: módulo transmisor de radio. Transmite la información al medio

fı́sico.

- wlan port rx: módulo receptor de radio. Recibe la información del medio fı́sico.

Para conectar los módulos anteriores se utilizan los packet streams y los statistic wires

(ver Figura 4.1).

Los packet streams son conexiones fı́sicas que soportan las transferencias de paquetes entre los módulos del mismo nodo.

Los statistic wires transportan datos de un módulo a otro pero sólo valores individuales. Normalmente se usan como interfaces en los que el módulo fuente puede

compartir ciertos valores con el módulo destino y de ese modo proporcionar información acerca de su estado. También emplean un mecanismo de señalización que permite al módulo fuente notificar al módulo destino que se ha alcanzado una condición

particular.

Después de analizar el modelo de nodo que se va a utilizar se debe estudiar el

módulo que habrá que alterar para realizar la implementación de los ataques con

técnicas de jamming.

26

4.2. Modelo de proceso

Figura 4.1: Modelo de nodo wlan station

4.2.

Modelo de proceso

Cada uno de los módulos explicados en la sección anterior implementa un modelo

de proceso que permite definir su comportamiento (definición de modelo de proceso

en Apéndice A). Como se explicó en el apartado anterior, el módulo wireless lan mac

representa a la capa MAC del modelo de nodo wlan station adv. Este módulo a su vez

tiene asociado un modelo de proceso llamado wlan mac que es el que implementa el

comportamiento de la capa MAC siguiendo la definición del estándar 802.11.

Dado que los ataques planteados en este proyecto se ejecutan a nivel de la capa

MAC ha sido necesario estudiar en profundidad el código del modelo de proceso

wlan mac. Por ésto a continuación se hará un resumen del funcionamiento del módulo

citado, estructurándolo en dos partes a distinto nivel de abstracción. En el primer nivel

se comentarán algunas de las rutinas que son llamadas desde los estados que definen

el comportamiento del modelo y en el segundo nivel se describirán los estados más

importantes y sus transiciones.

4.2.1.

Rutinas del modelo de proceso

A continuación se explican algunas de las rutinas del modelo wlan mac necesarias

para realizar el diseño de la implementación propuesta en este proyecto.

27

4. Análisis de la arquitectura del simulador

El modelo de proceso wlan mac consta de una serie de rutinas que se llaman desde los estados del autómata finito que definen su comportamiento. Dichas rutinas

implementan el grueso de las definiciones del estándar 802.11. A continuación se comentarán las rutinas más importantes de entre las que intervienen en el proceso de

comunicación entre los nodos, ya que serán las susceptibles de ser modificadas para

la implementación planteada en este proyecto.

wlan interrupts process. Cómo se describe en el Apéndice A, cuando el nodo entra

en un estado del modelo de proceso se ejecuta un bloque de código de entrada

y a continuación se espera a recibir una interrupción. Estas interrupciones son

tratadas por la rutina wlan interrupts process y pueden ser de dos tipos:

- stream interrupt: interrupción procedente de la capa superior o inferior, se

produce para avisar de la llegada de datos. La rutina wlan interrupts process

identifica las interrupciones de este tipo y las despacha llamando al procedimiento wlan higher layer data arrival si proviene de la capa superior o al

procedimiento wlan physical layer data arrival en caso contrario.

- stat interrupt: son interrupciones procedentes del receptor o del transmisor

y se pueden producir por varios motivos: para informar si el canal está ocupado (y por tanto no se podrá usar para transmitir), para indicar que se ha

concluido un tiempo de espera que habı́a sido planificado, o bien para administrar los tiempos del periodo de contención o libre de contención. En el

caso del presente desarrollo no se producirán interrupciones de éste último

tipo al tener inhabilitada la función de coordinación puntual.

wlan physical layer data arrival. Procedimiento encargado de actuar cuando se recibe

una trama desde la capa fı́sica. Su función es desencapsular la trama y activar

los flags necesarios en caso de que se necesite una respuesta. Para ello primero

revisará el tipo de de trama, que puede ser de control (RTS, CTS o ACK), de

datos o de administración (asociación, autenticación, reserva, beacon, etc.), y a

continuación examinará el destino, si es el propio nodo actuará en consecuencia

activando el tipo de respuesta correspondiente.

wlan schedule deference. En esta rutina se planifican las esperas que debe realizar el

nodo, tanto para respetar el periodo de backoff, como las relativas a los intervalos

entre transmisiones de tramas (SIFS, DIFS, EIFS, etc.)

wlan frame transmit. Es el procedimiento que realiza la preparación y transmisión de

las tramas. Ası́ mismo fija las respuestas esperadas para cada tipo de trama enviada.

4.2.2.

Estados y transiciones del modelo

En OPNET Modeler los modelos de proceso se definen mediante un autómata finito (ver Apéndice A). El autómata que representa el modelo de proceso wlan mac es

28

4.2. Modelo de proceso

el mostrado en la Figura 4.2

Para comprender mejor el funcionamiento de este modelo se va poner un ejemplo

en el que se enviarán dos tramas de datos consecutivas entre dos estaciones, la estación transmisora se llamará T y la receptora R. Se irán comentado los estados por los

que pasa la estación T y sus transiciones.

La estación T recibe una interrupción informándole de que ha llegado un paquete de las capas superiores. Para poder transmitir se

supone que se cumplen dos condiciones:

1.

- READY TO TRANSMIT: la estación dispone de la trama (en

este caso de datos) lista para enviar.

- wlan flags→inmediate xmt: se puede realizar la transmisión si

el canal ha estado ocioso durante un tiempo mayor o igual a

DIFS.

2.

La estación T inicia la transmisión de la trama de datos. Al finalizar la propia estación generará una interrupción informando

de ello y de esta forma se cumplirá la condición TRANSMISSION COMPLETE necesaria para pasar al siguiente estado.

3.

La estación T programa una espera SIFS para recibir la trama ACK.

Esta trama le asegura que la recepción ha sido satisfactoria y que la

trama recibida por R no contiene ningún error. La condición de espera de trama WAIT FOR FRAME se cumple, por lo que se pasará al

estado siguiente.

4.

La estación T recibe la interrupción que le indica la llegada de la trama ACK esperada. Se cumple la condición FRAME RCVD de trama

recibida y se pasa al estado siguiente.

5.

La transmisión de la trama se ha completado, pero hay más datos para enviar, por lo que se planifica una espera DIFS antes de realizar la contienda por el canal. Se cumple la condición

FRM END TO DEFER y se pasa al estado siguiente.

6.

La estación T pasa a realizar la espera DIFS. Después de ésto se cumple la condición DEFERENCE OFF y se pasa al estado siguiente.

29

4. Análisis de la arquitectura del simulador

30

7.

En este estado se determina si se necesita realizar el procedimiento

de contienda por el que la estación debe esperar el intervalo de backoff (ver Sección 1.2.3.1). En este caso se debe realizar, debido a que

se trata de una nueva transmisión. Cómo la transmisión anterior se

realizó con éxito se usará para calcular el backoff el valor de CWmin

(fórmula de cálculo de backoff en 1.1). Se cumple la condición PERFORM BACKOFF y se pasa al estado siguiente.

8.

En este estado se realizarı́a la espera por causa de backoff planificada

en el estado anterior y una vez terminada se volverı́a a pasar por

los estados descritos en los pasos del 2 al 5. En este caso desde el

estado FRM END, al no tener más datos para enviar se cumplirı́a la

condición FRM END TO IDLE y se pasarı́a al estado siguiente.

9.

La estación T volverı́a a este estado hasta que recibiera una nueva

interrupción.

4.2. Modelo de proceso

Figura 4.2: Modelo de proceso de la capa MAC

31

4. Análisis de la arquitectura del simulador

32

CAPÍTULO

5

DISEÑO DE LA SOLUCIÓN

En este capı́tulo se van a tratar las cuestiones relativas al diseño de la solución para

la implementación tanto de los ataques mediante técnicas de jamming explicados en la

Sección 1.2.4.1, como de la utilidad de generación de mensajes de log (descritos ambos

como requisitos funcionales del proyecto en la Sección 2.1).

5.1.

Diseño de los ataques

La implementación de los ataques mediante técnicas de jamming se va a realizar

sobre el código fuente del modelo de proceso wlan mac de OPNET Modeler 14.5.

Para diseñar la solución de implementación se van a distinguir dos clasificaciones, según el tipo de jamming y según el modo de realizarlo, que serán explicadas a

continuación.

5.1.1.

Tipos de jamming

Los tipos de jamming se dividirán en función de las tramas que son objeto del

ataque, es decir, aquellas que son saboteadas con el envı́o de la trama perniciosa. Para

esta distribución se tomarán los tres tipos explicados en la Sección 1.2.4.1, que son:

jamming a tramas CTS, jamming a tramas de datos y jamming a tramas ACK.

Para la implementación de los tres tipos de jamming sobre el código fuente del

modelo de proceso wlan mac, se describirán a continuación una serie de cuestiones

de diseño seguidas de las soluciones adoptadas para las mismas. A través de ellas se

irá construyendo el diseño de la solución global. Las cuestiones son las siguientes:

33

5. Diseño de la solución

1. Identificar el lugar del código donde la estación detecta la llegada de la trama

previa a la que es objeto del ataque. Activar en este punto un indicador de comienzo de jamming.

SOLUCIÓN Se creará un flag que indique el comienzo del proceso y según el

tipo de jamming se activará: para el jamming a CTS a la llegada de una trama RTS para otra estación, para el jamming a datos a la llegada de una trama CTS para otra estación y para el jamming a ACK a la llegada de una trama de datos para otra estación. Este código se situará dentro del procedimiento

wlan physical layer data arrival (descripción en la Sección 4.2.1).

2. Seleccionar la trama que se que va a utilizar para realizar el jamming y planificar

la espera que debe realizar para que se emita en el mismo instante que la trama

objeto del ataque. Esta espera se corresponde con el tiempo SIFS (Short Interframe

Space).

SOLUCIÓN: Después de la activación del flag de comienzo de jamming, en el

procedimiento wlan physical layer data arrival, se definirá la trama para realizar

jamming. La empleada es una trama CTS, la elección de este tipo de trama se basa

en los siguientes motivos:

- Por ser una trama de control, ya que debe ser generada por la capa MAC.

Además es conveniente que se refleje en las tablas de estadı́sticas de paquetes que recoge OPNET Modeler (ver definición en 7.2.1).

- Por emitirse después de un tiempo SIFS. Antes del envı́o de una trama CTS,

según la norma 802.11, se debe esperar un tiempo SIFS igual que el necesario antes de enviar la trama para jamming por lo que se aprovecha esta

configuración.

Por todo lo anterior se usan tramas CTS para realizar los tres tipos de jamming.

De esta forma cuando el nodo objeto del jamming recibe un CTS que no es para

él lo toma como una trama errónea, por lo que deduce que se ha producido una

colisión y que la trama que él esperaba (ya sea un CTS o un ACK) se ha perdido.

3. Envı́o de la trama de jamming y activación de indicador de finalización de jamming.

SOLUCIÓN: En el procedimiento wlan frame transmit (descripción en la Sección

4.2.1) después de enviar la trama para jamming se activará un flag de jamming

finalizado.

4. Reinicio de los indicadores de jamming.

SOLUCIÓN: Las transmisiones se dan por finalizadas en el estado FRM END

(decripción en Sección 4.2.2) por lo que se incluirá en el código de este estado el

34

5.1. Diseño de los ataques

reinicio de los flags usados para seguir el proceso de jamming.

5. Requisito de activación del jamming desde la interfaz (ver Sección 2.2).

SOLUCIÓN: Se incluirá una variable, que pueda ser modificada desde la interfaz, que permita habilitar o inhabilitar cada tipo de jamming.

5.1.2.

Modos de jamming

Pensando en el periodo de evaluación, se ha considerado útil diferenciar varios

modos de realizar jamming. De esta forma resulta más sencillo planificar el estudio de

los resultados y obtener datos diferenciados para cada experimentación.

Los tres tipos de jamming anteriormente descritos podrán a su vez realizarse de

tres modos:

Modo continuo. Con este modo el nodo jammer realiza jamming a todas las tramas1