300 KB

Anuncio

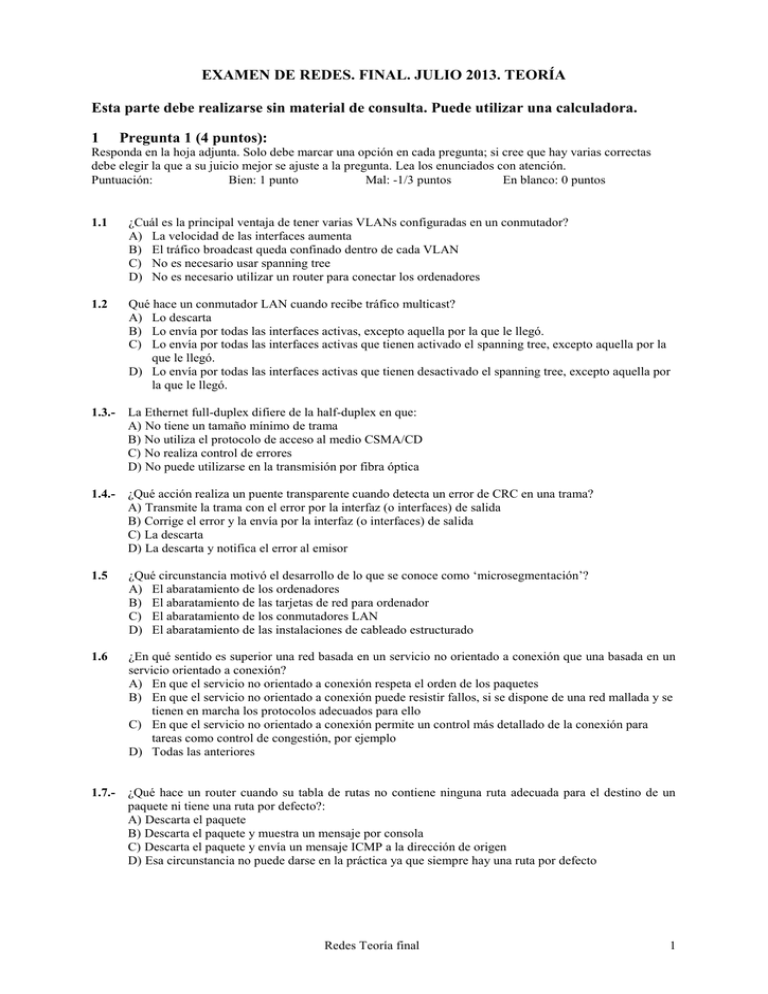

EXAMEN DE REDES. FINAL. JULIO 2013. TEORÍA Esta parte debe realizarse sin material de consulta. Puede utilizar una calculadora. 1 Pregunta 1 (4 puntos): Responda en la hoja adjunta. Solo debe marcar una opción en cada pregunta; si cree que hay varias correctas debe elegir la que a su juicio mejor se ajuste a la pregunta. Lea los enunciados con atención. Puntuación: Bien: 1 punto Mal: -1/3 puntos En blanco: 0 puntos 1.1 ¿Cuál es la principal ventaja de tener varias VLANs configuradas en un conmutador? A) La velocidad de las interfaces aumenta B) El tráfico broadcast queda confinado dentro de cada VLAN C) No es necesario usar spanning tree D) No es necesario utilizar un router para conectar los ordenadores 1.2 Qué hace un conmutador LAN cuando recibe tráfico multicast? A) Lo descarta B) Lo envía por todas las interfaces activas, excepto aquella por la que le llegó. C) Lo envía por todas las interfaces activas que tienen activado el spanning tree, excepto aquella por la que le llegó. D) Lo envía por todas las interfaces activas que tienen desactivado el spanning tree, excepto aquella por la que le llegó. 1.3.- La Ethernet full-duplex difiere de la half-duplex en que: A) No tiene un tamaño mínimo de trama B) No utiliza el protocolo de acceso al medio CSMA/CD C) No realiza control de errores D) No puede utilizarse en la transmisión por fibra óptica 1.4.- ¿Qué acción realiza un puente transparente cuando detecta un error de CRC en una trama? A) Transmite la trama con el error por la interfaz (o interfaces) de salida B) Corrige el error y la envía por la interfaz (o interfaces) de salida C) La descarta D) La descarta y notifica el error al emisor 1.5 ¿Qué circunstancia motivó el desarrollo de lo que se conoce como ‘microsegmentación’? A) El abaratamiento de los ordenadores B) El abaratamiento de las tarjetas de red para ordenador C) El abaratamiento de los conmutadores LAN D) El abaratamiento de las instalaciones de cableado estructurado 1.6 ¿En qué sentido es superior una red basada en un servicio no orientado a conexión que una basada en un servicio orientado a conexión? A) En que el servicio no orientado a conexión respeta el orden de los paquetes B) En que el servicio no orientado a conexión puede resistir fallos, si se dispone de una red mallada y se tienen en marcha los protocolos adecuados para ello C) En que el servicio no orientado a conexión permite un control más detallado de la conexión para tareas como control de congestión, por ejemplo D) Todas las anteriores 1.7.- ¿Qué hace un router cuando su tabla de rutas no contiene ninguna ruta adecuada para el destino de un paquete ni tiene una ruta por defecto?: A) Descarta el paquete B) Descarta el paquete y muestra un mensaje por consola C) Descarta el paquete y envía un mensaje ICMP a la dirección de origen D) Esa circunstancia no puede darse en la práctica ya que siempre hay una ruta por defecto Redes Teoría final 1 1.8.- ¿Cuál de las siguientes combinaciones puede darse sin causar conflictos en una red local?: A) Una interfaz puede tener una dirección MAC y varias direcciones IP B) Una interfaz puede tener varias direcciones MAC y una dirección IP C) Dos interfaces con diferentes MACs, pueden tener la misma IP D) Dos interfaces, con diferentes IPs, pueden tener la misma MAC 1.9 Un RIR tiene que asignar a un ISP una red que abarque un rango de 2048 direcciones IP. Cuál de las siguientes podría ser una dirección válida como identificador de dicha red? A) 132.10.56.0 B) 147.23.20.0 C) 158.42.18.0 D) 239.269.48.0 1.10 Normalmente las entradas en la ARP Cache caducan al cabo de 15 minutos. En condiciones normales ¿de qué forma afectaría al tráfico broadcast en una LAN si las entradas caducaran en 5 minutos? A) De ninguna forma (se mantendría igual) B) Aumentaría C) Se reduciría D) En una LAN con conmutadores aumentaría, en una LAN con hubs se mantendría igual 1.11.- El ataque conocido como ARP spoofing: A) Provoca el agotamiento de direcciones IP disponibles en la red local B) Provoca que se asignen a los hosts de la red local direcciones IP y máscaras erróneas C) Permite que un host envíe mensajes ARP a otros indicando direcciones MAC e IP que no son suyas D) Obliga a los conmutadores a propagar todas las tramas por todas sus interfaces 1.12.- Diga cuál de las siguientes afirmaciones es falsa referida al protocolo OSPF: A) La configuración de áreas es opcional, salvo por el área 0 que siempre debe estar presente B) Los costos asociados con interfaces conectadas entre sí siempre hay de ser iguales para evitar la aparición de rutas asimétricas C) Cuando varios routers se conectan a una misma LAN uno de ellos actúa de portavoz intercambiando los LSP con el resto D) Se basa en el algoritmo del estado del enlace 1.13 Diga cuál de las siguientes afirmaciones es verdadera referida a los mensajes ‘ICMP Time Exceeded’ que provoca el comando traceroute. A) La IP de origen y de destino son siempre las mismas en todos los ICMP Time Exceeded generados por una invocación del traceroute B) La IP de origen es la misma en todos, pero la IP de destino va cambiando C) La IP de origen va cambiando, la IP de destino es siempre la misma D) Tanto la IP de origen como la de destino van cambiando 1.14 ¿En qué aspecto difieren los protocolos ARP y RARP?: A) ARP tiene mensajes ‘Request’ y ‘Reply’ mientras que RARP solo tiene ‘Request’ B) RARP utiliza paquetes IP mientras que ARP no C) RARP solo realiza envíos unicast mientras que ARP necesita a veces hacer envíos broadcast D) RARP necesita que haya un servidor en la LAN mientras que ARP no utiliza servidor alguno 1.15.- ¿Cuál de las siguientes características de IPv6 no estaba presente en IPv4? A) La posibilidad de fragmentar paquetes B) La limitación en el número de saltos que el paquete puede dar en la red C) La posibilidad de autoconfigurar los equipos asignándoles una dirección previsible sin depender para ello de un servidor de direcciones D) La posibilidad de comprobar que no ha habido errores en la transmisión del paquete 1.16 Diga cuál de las siguientes no sería una dirección IPv6 válida: A) 8000::1234::CDEF B) 8000::1234:CDEF C) ::1234:DEF D) 8000:0000:0000:0000:1234:5678:ABCD:1234 Redes Teoría final 2 1.17.- ¿Qué significan las siglas RFC? A) Request For Comments B) Requirement For Change C) Recommendation For Communications D) Response From Committee 1.18 ¿Qué campo de la cabecera TCP se utiliza para establecer el control de congestión en el mecanismo conocido como slow-start y congestion avoidance? A) El tamaño de ventana B) El MSS C) Los campos ‘número de secuencia’ y ‘número de ACK’ D) No se utiliza ningún campo 1.19 Desde un ordenador se han establecido tres conexiones FTP diferentes, dos contra ftp.uv.es y una contra slabii.uv.es. ¿Cuantos sockets TCP intervienen en total en las tres máquinas? A) Tres B) Cuatro C) Cinco D) Seis 1.20.- ¿Qué relación existe entre el ISN (Initial Sequence Number) elegido por el cliente y el servidor en una conexión TCP? A) Ambos deben ser siempre iguales B) El ISN elegido por el servidor es igual al elegido por el cliente más uno C) El ISN elegido por el servidor es igual al elegido por el cliente más los datos enviados en el primer segmento; si el primer segmento no contiene datos ambos ISN son iguales D) El ISN elegido por el servidor no guarda ninguna relación con el elegido por el cliente 1.21.- El mecanismo que utiliza TCP para cerrar las conexiones que han quedado ‘medio abiertas’, es decir conexiones en las que un host se ha ido sin cerrar la conexión, se basa en el timer de: A) retransmision B) persistencia C) keepalive D) FIN-WAIT-2 1.22 ¿Qué ocurre cuando un TCP agota el ‘timer de persistencia’? A) Envía un segmento que contiene el último byte enviado B) Envía un segmento que contiene el siguiente byte pendiente de enviar C) Envía un segmento ACK vacío, sin datos D) Envía un segmento con el flag RST 1.23.- ¿Qué funcionalidad de IPSec nos da integridad de los datos transmitidos, pero no confidencialidad? A) AH (Autentication Header) B) ESP (Encapsulating Security Payload) C) IKE (Internet key Exchange) D) Cualquiera de los anteriores 1.24.- En una red local tenemos 200 ordenadores con direcciones privadas y nos han asignado la red pública 130.206.13.128/26 para conectarnos a Internet. Sabemos que nunca habrá más de 60 ordenadores conectados simultáneamente a Internet. ¿Qué tipo de NAT debemos utilizar? Queremos minimizar las modificaciones realizadas en las cabeceras de los paquetes. A) NAT básico estático B) NAT básico dinámico C) NAPT estático D) NAPT dinámico 1.25 He hecho una consulta a un DNS y obtengo los Registros de Recursos con un campo tipo PTR. ¿Qué tipo de consulta he realizado? A) He pedido el nombre de una máquina B) He pedido la IPv4 de una máquina C) He pedido la IPv6 de una máquina D) He pedido la dirección del MailExchanger (campo MX) del dominio Redes Teoría final 3 1.26 Estoy en un ordenador de la Universidad de Valencia, y quiero conectarme vía web a www.google.com. ¿Quién le enviará a mi ordenador la dirección IP donde debe conectarse? A) El servidor DNS de la Universidad de Valencia B) El servidor DNS del dominio google.com C) El servidor DNS del dominio .com D) Un servidor DNS raíz de los 13 que cubren todas las posibles direcciones 1.27 ¿Cuál es la utilidad de la codificación MIME Base 64? A) Poder trabajar en formato hexadecimal y agrupar los bits de datos en bytes B) Poder enviar mensajes que tienen unos pocos caracteres no ASCII puros con bastante ahorro de ancho de banda C) Poder enviar cualquier tipo de byte a través de una red pensada para enviar hasta agrupaciones de 7 bits D) Poder enviar mensajes de texto puro (ASCII 7) como adjunto a un correo electrónico 1.28.- Hace rato que he establecido una conexión desde un cliente a un servidor SSH y ya he estado enviando y recibiendo información del servidor como la lista de carpetas o he creado un fichero nuevo. La información que intercambiaré a continuación entre cliente y servidor: A) Estará encriptada con la clave privada del cliente B) Estará encriptada con la clave pública del cliente C) Estará encriptada con la clave pública del servidor D) Estará encriptada con una clave simétrica que conocen tanto cliente como servidor 1.29.- Si A quiere usar criptografía de clave pública para intercambiar una clave simétrica con B y tanto A como B deben estar seguros de con quién están intercambiando información: A) Tanto A como B deben tener en cuenta que la criptografía de clave simétrica es más lenta que la de clave pública B) A debe enviar la clave simétrica a B encriptándola con la clave pública de B C) A debe enviar la clave simétrica a B encriptándola con la clave pública de B, y B debe responder con alguna información relativa al primer mensaje encriptada con la clave pública de A D) A debe enviar la clave simétrica a B encriptándola con la clave privada de A 1.30.- Para guardar de forma confidencial un fichero en el disco duro A) Lo podré encriptar con una clave simétrica y luego juntarlo con un encriptado con mi clave pública de la clave simétrica usada B) Lo podré encriptar con una clave simétrica y luego juntarlo con un encriptado con mi clave privada de la clave simétrica usada C) Lo podré encriptar con mi clave privada D) Lo podré encriptar tanto con mi clave pública como con mi clave privada 1.31.- ¿Para qué puede servir encriptar el hash de una información con mi clave privada, si además proporciona esa misma información sin encriptar? A) Para asegurar quien es el propietario de la información y que esta información no ha sido modificada B) Para asegurar quien es el propietario de la información C) Para asegurar que esa información no ha sido modificada D) Para impedir el acceso a la información de una persona no autorizada 1.32.- Cuando A envía un correo electrónico cifrado y firmado a B A) Debe usar la clave pública de B y la clave privada de A B) Debe usar la clave privada de B y la clave pública de A C) Basta con usar la clave privada de A D) Basta con usa la clave pública de B Redes Teoría final 4 NOMBRE Y APELLIDOS: ______________________________________________ EXAMEN DE REDES. FINAL. JULIO 2013 TEORÍA Pregunta 2.1 (1 punto): En la red de la siguiente figura se muestra la configuración incompleta de una red: A 40.0.8.0/R1 por 10.0.0.10 A 40.0.4.0/R2 por 10.0.0.6 A 0.0.0.0/0 por 10.0.0.1 Red 40.0.9.0/24 Internet X 10.0.0.1/30 10.0.0.2/30 A R7/25 por 10.0.0.13 A 0.0.0.0/0 por10.0.0.9 A 10.0.0.5/30 10.0.0.9/30 A 40.0.0.0/16 por 10.0.0.2 10.0.0.6/30 A 40.0.4.0/R3 por 10.0.0.18 A 0.0.0.0/0 por 10.0.0.5 10.0.0.10/30 B D Red R8/25 Red R4/23 R9/30 10.0.0.17/30 10.0.0.18/30 10.0.0.13/30 C E Red 40.0.8.0/R10 Red R6/23 A 0.0.0.0/0 por R5 A 0.0.0.0/0 por 10.0.0.14 Completa los datos no especificados, marcados en la figura como R1 a R10. Dependiendo del caso puede tratarse de una dirección IP, una máscara o ambas cosas. Respuesta: R1 R2 R3 R4 R5 R6 R7 R8 R9 R10 Respuesta: _____________________________________________________________________________________ Redes Teoría final 5 Redes Teoría final 6 NOMBRE Y APELLIDOS: ______________________________________________ EXAMEN DE REDES. FINAL. JULIO 2013. TEORÍA Pregunta 2.2 (1 punto): Responde a las siguientes preguntas: a.- ¿De qué se trata esa captura?, ¿Qué se ha preguntado?¿Cuál ha sido la respuesta? b.- ¿Quién hace la petición, quién responde a la pregunta? c.- ¿Qué significan en esta captura los siguientes types: PTR, NS? d.- ¿Por qué pone dentro de Flags “Authoritative: server is not an authority for domain? Respuesta: _____________________________________________________________________________________ Redes Teoría final 7 Redes Teoría final 8 EXAMEN DE REDES. FINAL. JULIO 2013. LABORATORIO Pregunta L1 (6 puntos). Responda en la hoja adjunta. Puntuación: Bien: 1 punto Mal: -1/3 puntos En blanco: 0 puntos ----------------------------------------------------------------------------------------------------------------------------- -L.1-1 Diga cuál de las siguientes afirmaciones es verdadera referida a la asignación de puertos a VLANs en la práctica de conmutadores A) Todos los puertos que pertenecen a una misma VLAN han de ser contiguos B) Si se definen VLANs todos los puertos se han de asignar explícitamente a una u otra, no puede quedar ninguno en la VLAN ‘default’ C) Al definir VLANs el puerto de consola queda fuera de servicio D) Si un puerto está en modo ‘trunk’ recibirá el tráfico broadcast de todas las VLANs L.1-2. En la práctica de conmutadores (sesión 2) tenemos 2 VLANs inicialmente interconectadas mediante el router RN. Cuando conecto el router RS ¿ Cómo afecta esto al tráfico que envía y recibe el ordenador N1 hacia S1 y S2? A) No le afecta en nada. Todo sigue igual que antes B) Los envíos a S1 ahora van por RN y vuelven por RS C) Los envíos a S2 ahora van por RN y vuelven por RS D) B y C son ciertas, es decir tanto los envíos a S1 como a S2 ahora van por RN y vuelven por RS 10.0.2.10/24 (pares) 10.0.2.20/24 (pares) A A Norte N1 Sur 1 1 10.0.3.11/24 Rtr: 10.0.3.15 6 2 5 6 5 Ethernet 0 10.0.2.25/24 N2 RS 10.0.2.12/24 Rtr: 10.0.2.15 Ethernet 0 10.0.2.15/24 Ethernet 1 10.0.3.25/24 S1 2 10.0.3.21/24 Rtr: 10.0.3.25 S2 10.0.2.22/24 Rtr: 10.0.2.25 RN Ethernet 1 10.0.3.15/24 RS-232 VLAN Nones (10BASE-T) VLAN Pares (10BASE-T) Trunk (100BASE-FX) L.1-3 Supongamos que en la práctica de routers hemos llegado al punto en que ya hemos utilizado el comando ‘ifconfig’ en los hosts y hemos configurado las direcciones IP de las interfaces de los routers y las tenemos operativas, pero todavía no hemos utilizado ni el comando route en los hosts ni el ip route en los routers. ¿qué interfaces responderán al ping en ese caso? A) Solo la interfaz loopback (dirección 127.0.0.1) B) Solo las interfaces del propio equipo (host o router) que hace el ping C) Solo las interfaces de las redes directamente conectadas D) Todas las interfaces de los routers, pero no a las de los hosts L.1-4. Cuando en un router estamos ejecutando el protocolo de routing OSPF y queremos que anuncie el rango 10.0.0.0/8. ¿Qué instrucción de las siguientes utilizaríamos? A) NETwork 10.0.0.0 0.0.0.255 area 0 B) NETwork 10.0.0.0 0.255.255.255 area 0 C) NETwork 10.0.0.0 255.255.255.0 area 0 D) NETwork 10.0.0.0 255.0.0.0 area 0 Redes Laboratorio final 1 L.1-5. ¿Qué comando podríamos utilizar para modificar la dirección MAC de una interfaz en Linux? A) ifconfig B) traceroute C) netstat D) nslookup L.1-6. En la práctica 4 se desarrolla un programa cliente del servicio daytime utilizando protocolo de transporte TCP. Dada la siguiente secuencia de código: int sock; sock=socket(PF_INET,SOCK_DGRAM,0); ¿Es correcta esa secuencia de código para el cliente de daytime con protocolo de transporte TCP? A) B) C) D) Sí, es correcta, ya que expresa la creación de un socket para el protocolo correspondiente. No es correcta, ya que no expresa la creación de un socket para el protocolo correspondiente. Sí, es correcta, ya que sirve para enviar la IP genérica PF_INET. No es correcta aunque envíe la IP genérica PF_INET. L.1-7. En el programa cliente UDP de la práctica 4 el cliente enviaba un mensaje al servidor y esperaba la respuesta. ¿Qué ocurre si por un fallo momentáneo en la red el mensaje del cliente llega al servidor y éste responde, pero la respuesta se pierde por el camino?. A) Pasado un tiempo el proceso de transporte (UDP) del servidor reenvía el mensaje de respuesta. B) Pasado un tiempo el proceso de transporte (UDP) del cliente reitera la pregunta. C) Pasado un tiempo el programa cliente da un mensaje de error indicando que se ha agotado el tiempo máximo previsto. D) Todas las respuestas anteriores son incorrectas. L.1-8. En el servidor TCP para IRC de la práctica 5, señale el orden lógico de su función principal o main: A) B) C) D) Crear socket, Aceptar conexión, Escribir, Leer, Cerrar socket. Crear socket, Aceptar conexión, Leer, Escribir, Cerrar socket. Crear socket, Aceptar conexión, Escribir, Cerrar socket. Crear socket, Aceptar conexión, Leer, Cerrar socket. L.1-9. En el servidor TCP para IRC de la práctica 5 usamos la macro FD_ISSET para: A) Iniciar el conjunto de sockets. B) Añadir un socket al conjunto. C) Borrar un socket del conjunto. D) Comprobar si un socket ha sido afectado por una acción en la función select. L.1-10. Si configuramos una ruta hacia el interface Null0 en un router de la subred del ordenador A como se realizaba en la practica 6: IP Route 10.0.2.100 255.255.255.255 Null0 Y suponemos que el ordenador A tiene la dirección IP 10.0.2.100, indicar la respuesta incorrecta: A) Impedimos la comunicación de A con el exterior utilizando protocolo de transporte TCP. B) Si ejecutamos desde otro ordenador B de la misma subred el comando ping 10.0.2.100 y observamos con un analizador tipo Wireshark, vemos que a B le llega tráfico de A. C) Si ejecutamos desde otro ordenador B de la misma subred el comando ping 10.0.2.100 y observamos con un analizador tipo Wireshark vemos que a B no le llega tráfico de A. D) Impedimos que A reciba ningún tipo de tráfico IP. L.1-11. De forma similar a como se hacía en la práctica 6, si queremos descartar los paquetes de protocolo de transporte UDP, debemos escribir en el router la regla: A) ACcess-list 1 Deny Any Redes Laboratorio final 2 B) ACcess-list 1 Deny UDP Any C) ACcess-list 100 Deny IP Any Any D) ACcess-list 100 Deny UDP Any Any L.1-12. En la práctica 7 se utilizaba la herramienta MRTG. Sobre la citada herramienta, tal como era utilizada en la cita práctica, señalar la respuesta incorrecta: A) B) C) D) Permite conocer el uso del protocolo de transporte TCP que se hace de una interfaz de un dispositivo. Permite conocer el uso del protocolo de red IP que se hace de una interfaz de un dispositivo. Puede utilizarse para monitorizar cualquier variable que se pueda medir Es capaz de generar páginas web. L.1-13. En la práctica 8 se configuraba el “superservidor” xinetd. Si en un servidor se configura el servidor de xinetd de forma que en el fichero de configuración del servicio telnet añadiendo/modificando las siguientes líneas: disable = no per_source instances = 2 = 3 ¿Cuántas conexiones telnet pueden abrirse con el servidor? A) B) C) D) El servidor acepta 2 telnet como máximo por IP de cliente y 3 telnet máximo total. El servidor acepta 2 telnet como máximo por IP de cliente y hasta 3 intentos de conexión. El servidor acepta 2 telnet de conexión al servidor y 3 telnet de salida desde el servidor. Todas las respuesta anteriores son incorrectas. L.1-14. En la práctica 8 de seguridad en Linux vimos tres mecanismos de protección que eran los “iptables”, los “cpwrappers” y el superservidor “xinetd”. Señale la respuesta incorrecta: A) Si las reglas configuradas en uno de esos mecanismos deniegan el acceso a un determinado servicio mientras que las de otro lo permiten, el servicio es inaccesible. B) Prevalecen las reglas de iptables, seguidas por las de tcpwrappers y en último lugar las de xinetd. C) Las tres utilidades descritas se aplican de manera consecutiva y aditiva. D) No todos los servicios son controlados por todas las capas de seguridad. L.1-15. En la práctica 7 de MRTG, la primera vez que intentamos ejecutar el comando snmpwalk con la comunidad ‘public’ para obtener información del router el comando no funciona. Esto se debe a que: A) El cortafuegos de Linux tiene una regla que bloquea el tráfico UDP entrante. B) El router no tiene definida la comunidad ‘public’ para SNMP. C) El host no tiene definida la comunidad ‘public’ para SNMP. D) El router no tiene definida en su configuración una ACL PERMIT para el protocolo SNMP. Redes Laboratorio final 3 Redes Laboratorio final 4 NOMBRE Y APELLIDOS: ______________________________________________ EXAMEN DE REDES. FINAL. JULIO 2013. LABORATORIO Pregunta L 2.1 (2 puntos): En la red que aparece en la figura siguiente: X Y B S0 E0 S0 E0 A E0 E1 D S1 S0 F0 F0 C Los cuatro routers están compartiendo información de rutas mediante el protocolo OSPF. Las interfaces serie tienen asignado un ancho de banda de 128 Kb/s tanto en el parámetro bandwidth como en el clockrate. Una vez configurados los routers se observa que el tráfico X - Y discurre únicamente por el enlace A-C, en ambos sentidos. a) b) c) ¿A qué se debe este comportamiento? ¿Qué cambio(s) habría que realizar para que el tráfico se balanceara entre las dos rutas tanto en sentido X->Y como Y->X? ¿Y si quisiéramos que el balanceo ocurriera sólo en el sentido X-> Y pero no en sentido contrario? Redes Laboratorio final 5 Pregunta L 2.2 (2 puntos): Si el cortafuegos (iptables) de un ordenador tiene las siguientes líneas: *filter :INPUT DROP [0:0] :FORWARD DROP [0:0] :OUTPUT DROP [0:0] -A INPUT -i lo -j ACCEPT -A INPUT -p tcp -j ACCEPT -A OUTPUT -o lo -j ACCEPT -A OUTPUT -p tcp -j ACCEPT COMMIT El comando “ping gong.uv.es” no funciona. Modificar el cortafuegos de forma que el comando funcione. Redes Laboratorio final 6 NOMBRE Y APELLIDOS: ______________________________________________ EXAMEN DE REDES. FINAL. JULIO 2013. PROBLEMAS Problema 1 ( 1 punto): En una conexión TCP entre dos hosts, A y B, se capturan en B los segmentos intercambiados, que se indican a continuación: N.º Segm. Sentido FLAGS Nº SEQ Nº ACK 1 B->A SYN 0 Cant. Datos (bytes) 0 2 A->B SYN, ACK 0 0 3 B->A ACK 0 4 B->A ACK 21 5 A->B ACK 12 6 B->A ACK 9 7 A->B ACK 87 8 A->B ACK 6 9 B->A ACK 0 10 A->B ACK 6 11 A->B ACK 6 12 B->A ACK 0 13 A->B ACK 3 14 B->A ACK 11 15 B->A RST, ACK 0 Complete en la tabla las columnas ‘Nº SEQ’ y ‘Nº ACK’ (todas las celdas). Debe rellenar todas las celdas (menos las dos primeras de la columna ‘Nº SEQ’). Cuando una celda no deba tener un valor asignado utilice un guion, no el valor cero. Explique qué ocurre al final de la conexión. Se supone que no hay segmentos repetidos y que todos llegan a su destino. Respuesta: _____________________________________________________________________________________ Redes Problemas final 1 Redes Problemas final 2 NOMBRE Y APELLIDOS: ______________________________________________ EXAMEN DE REDES. FINAL. JULIO 2013. PROBLEMAS Problema 2 (1 punto): El usuario A de la figura quiere enviar el mensaje P al usuario B usando criptografía de clave pública. Para ello tiene 4 posibilidades (según qué clave use de las 4 disponibles que hay en la figura). Explicar para cada posibilidad (1 a 4), si realmente es posible enviar ese mensaje y para qué podría usarse o qué ventajas o inconvenientes tendría haber enviado (o recibido en caso de B) ese mensaje Respuesta: _____________________________________________________________________________________ Redes Problemas final 3 Redes Problemas final 4 NOMBRE Y APELLIDOS: ______________________________________________ EXAMEN DE REDES. FINAL. JULIO 2013. PROBLEMAS Problema 3 (2 puntos): En la red de la siguiente figura: 10.0.3.10/24 Rtr: 10.0.3.1 Y 1 B A 0.0.0.0/0 por 10.0.2.8 X E0 (10.0.0.1/24) 10.0.0.10/24 Rtr: 10.0.0.1 E2 (10.0.2.2/24) 3 E1 (10.0.2.8/24) 2 E0 (10.0.1.1/24) A Z C E1 (10.0.3.1/24) 2 3 10.0.1.10/24 Rtr: 10.0.1.1 E2 (10.0.3.8/24) A 0.0.0.0/0 por 10.0.3.1 D 1 W 10.0.3.4/24 Rtr: 10.0.3.8 Se ejecutan en X los siguientes comandos: ping –n –c 1 10.0.3.10 ping –n –c 1 10.0.1.10 En el momento de hacer los pings los equipos se acaban de encender, por lo que todas las tablas CAM y las ARP Cache están vacías. El segundo ping se ejecuta inmediatamente después del primero. Rellene las tablas siguientes indicando, por orden cronológico, todas las tramas que se generan en cada caso a nivel 2 en la red. ping –n –c 1 10.0.3.10 Ethertype ARP … … … MAC Origen X … … … MAC Destino Broadcast … … … IP origen … … … IP destino … … … Contenido IP destino … … … Contenido ARP Request: ¿Quién es 10.0.0.1? … … … ping –n –c 1 10.0.1.10 Ethertype … … … MAC Origen … … … MAC Destino … … … IP origen … … … … … … Redes Problemas final 5