Actividad 1 Modelo OSI Alejandro Sarabia Arango

Anuncio

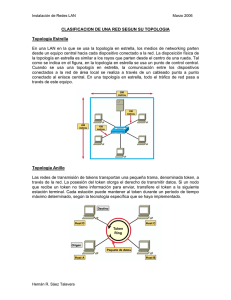

Actividad 1 Recomendaciones para presentar la Actividad: Envía el desarrollo de esta actividad a tu tutor@ en un documento de Word, que llamarás Evidencias 1. Procura marcar siempre tus trabajos con un encabezado como el siguiente: Nombre Fecha Actividad Tema Alejandro Sarabia Arango 21 de Agosto de 2012 1 Modelo OSI 1 Redes y seguridad Actividad 1 Preguntas interpretativas Antes que nada, un gestor de seguridad debe entender de manera intuitiva los modelos de transmisión y recepción de información. Use una situación de la vida cotidiana, diferente a la expresada en la documentación, para explicarle a sus empleados los elementos del modelo de transmisión-recepción de información. INTRUSO Nuestro intruso es la persona que puede escuchar la conversación desde otra extensión El mecanismo que nuestro intruso tiene para tener acceso a la información es el teléfono extensión El Transmisor será el aparato telefónico del emisor El mensaje de los datos de una salida con mi novia en la semana. (Día, hora y lugar) El canal es el cableado del Sistema Telefónico El receptor es el Medio Telefónico del Receptor 2. Es objetivo principal del gestor de seguridad explicar el efecto de las políticas de seguridad informática. Cuál o cuáles de los siguientes términos, Seguridad. Integridad. Tiempo. Costos. Accesibilidad. No repudio. 2 Redes y seguridad Actividad 1 Reducción Personal Utilizaría para explicar a la alta gerencia el significado de la frase “Las PSI no generan un sistema más óptimo, ni más rápido, ni más eficiente a la hora de procesar información, pero son vitales para la organización”. Cree un párrafo que contenga los términos seleccionados y que no supere 10 líneas de texto. R/: La organización de la información constituye actualmente un factor de éxito en las empresas. La introducción del ordenador en el mundo empresarial revolucionó por completo el sector. Se desarrollaron más tarde bases de datos y aplicaciones dedicadas a optimizar la gestión de información, debido a la relevancia de este aspecto en el mundo empresarial. Años más tarde fue Internet quien revolucionó el sector empresarial, se pasó a controlar mucha más información que debía ser organizada. Una buena organización garantiza disponer de la información precisa al instante, haciéndola visible sólo a aquellos usuarios con los permisos suficientes. Además, una buena organización permite una gran coordinación y comunicación entre los miembros. Otros beneficios de la organización de la información son la reducción de costes y esfuerzo en proyectos, al tener disponible de una manera más eficaz la documentación de otros proyectos Sistemas de información en las organizaciones. Con el surgimiento de la era de la información, el estudio de los Sistemas de información en las organizaciones se originó como una subdisciplina de las ciencias de la computación en un intento por entender y racionalizar la administración de la tecnología dentro de las organizaciones. Los sistemas de información han madurado hasta convertirse en un campo de estudios superiores dentro de la administración. Cada día se enfatiza más como un área importante dentro de la investigación en los estudios de administración, y es enseñado en las universidades y escuelas de negocios más grandes en todo el mundo. 3 Redes y seguridad Actividad 1 Preguntas argumentativas 1. La gestión principal de seguridad de una red se da en la capa 4 cuando se habla de elementos técnicos, y en la capa 8 cuando se habla de elementos administrativos. Escriba debajo de cada imagen qué capa está siendo vulnerada. Conexión a redes inseguras Trabajo en sitios no seguros Por ejemplo. Capa 8 CAPA DE TRANSPORTE Realizar mal los procedimientos Olvido de usuario y contraseña. CAPA 8 CAPA 8 Descargar información de Internet de páginas poco recomendadas CAPA 8 La misma clave de acceso para todas las herramientas Memorias con virus CAPA 8 CAPA 8 4 Redes y seguridad Actividad 1 Base de Datos de Antivirus desactualizada CAPA 8 Desconocimiento de los procedimientos CAPA 8 Vulnerar la seguridad del sistema Candados de Seguridad con las llaves CAPA 8 CAPA 8 Comunicar o hacer públicas las claves de acceso CAPA 8 Abandonar el sitio de trabajo con la sesión iniciada CAPA 8 Cambiar la clave con periodicidad CAPA 8 Configurar el cableado de red CAPA 4 Configuración del entorno de red CAPA 4 Verificación que la información recibida sea la enviada. CAPA 4 Brindar estabilidad en la conexión. CAPA 4 2. Debemos tener en cuenta la capa 8 a la hora de generar una política de seguridad informática. Seleccione de la siguiente lista, los casos que deben ser incluidos en esta política haciendo una X al frente de cada frase que corresponda a una situación presentada en la capa 8. a. Adecuar el espacio para la realización de las actividades laborales. b. Usar el equipo de cómputo para actividades personales. c. Utilizar dispositivos de salida (memorias USB, CD, DVDs) infectados con virus. d. Realizar la auditoría del sistema verificando cumplimiento en la ejecución de los procedimientos e integridad de los datos. 5 Redes y seguridad Actividad 1 X X e. Desconocer que el sistema registra los movimientos realizados por el usuario, si los usuarios tienen claridad en este punto no dejan las sesiones activas. f. Permitir el acceso a páginas no autorizadas que contiene código malicioso. g. Restringir la utilización de herramientas para el intercambio de archivos, chat y acceso remoto. h. Inexperiencia del usuario en el manejo de equipos de cómputo. i. Realizar consultas sobre el manejo de herramientas software que manejen información privilegiada de la empresa a personal no autorizado. j. Envíar de mensajes con información privilegiada por el correo interno sin protección. k. Accesar remotamente a la red de la empresa desde un café Internet. l. No utilizar directorio activo en la red de la empresa. m. Dejar activos todos los puertos de los switch aunque no se estén utilizando. n. Dejar el acceso por inalámbrica sin contraseña. o. Utilizar carpetas compartidas para que todos los compañeros puedan accesar mis datos. p. Dejar activo el acceso remoto. q. No realizar copias de seguridad. X X Preguntas propositivas Caso real: Usted ha sido contratado en una empresa colombiana, llamada “En-core”, que presta servicios de investigación tecnológica para las empresas del país. Su sede principal se encuentra en Medellín, el mismo lugar donde, hipotéticamente, usted residirá. Esta empresa está en un proceso de expansión, por lo que andan construyendo 2 sucursales más en la misma ciudad, y una de ellas en la capital del país, Bogotá. Usted ha sido contratado para gestionar la seguridad de las redes de esta empresa, debido a que maneja datos críticos y secretos para la competencia. Usted tiene técnicos a su cargo, personal de mantenimiento, y un administrador de red por cada sede (4 en total). De acuerdo a esta situación, responda las siguientes preguntas: 1. De acuerdo con los tipos de redes existentes, y la estructura de la empresa en la que se encuentra, proponga la forma en la que los elementos deben interconectarse entre sí, tanto en los edificios, como entre las sedes de una misma ciudad, y a su vez con la sucursal en la capital. Defina el tipo de red por alcance, por topología, por dirección de los datos, y todas las características que considere deba tener la definición de la misma. Diligencie las siguientes tablas según su criterio. Las imágenes que se muestran a continuación sirven únicamente para ilustrar el concepto, mas no reflejan la respuesta a la pregunta. Entre Edificios 6 Redes y seguridad Actividad 1 Imágenes tomadas de http://4.bp.blogspot.com/_-EtrjJaq6Jk/S67Uz-dImwI/AAAAAAAAAE4/P0KR7H2fwyc/s1600/Educacion.jpg http://ggg.unex.es/unex/servicios/comunicacion/archivo/2004/102004/19102004/art1/Image00034641 Tipo de Red Topología LAN ESTRELLA Misma Ciudad 7 Redes y seguridad Actividad 1 Medio de Conexión PAR TRENZADO Justificación (Max 10 Líneas) EL USO DE PAR TRENZADO ME PERMITE UNA CONEXIÓN DE VARIOS EQUIPOS, LA TOPOLOGÍA EN ESTRELLA ME PERMITE LA CONEXIÓN CLIENTESERVIDOR. http://www.represa.es/fotos/contenidos/tod2.JPG Tipo de Red Topología MAN ESTRELLA Medio de Conexión FIBRA ÓPTICA Justificación (Max 10 Líneas) ME BRINDA ALTA VELOCIDAD DE TRANSMISIÓN DE DATOS Y NOS BRINDA ALTO NIVEL DE SEGURIDAD. Medio de Conexión FIBRA ÓPTICA Y MEDIOS NO GUIADOS Justificación (Max 10 Líneas) PARA LA CONEXIÓN ENTRE CIUDADES SE DEBE TENER UN PROVEEDOR DE SERVICIOS DE INTERNET LO CUAL EN SU RED FISICA IMPLEMENTE SEGMENTOS EN FIBRA ÓPTICA Y SISTEMAS DE MICROONDAS PARA LARGAS DISTANCIAS. Dentro del País Tipo de Red Topología WAN ESTRELLA 2. Proponga un plan de trabajo de comunicación inicial, teniendo en cuenta los diversos problemas en capa 8, para explicar las medidas de seguridad que se impondrán. Tenga en cuenta que en este plan no debe estar incluido lo que se dirá, ni el porqué, sino solo los pasos a seguir para comunicar las PSI, las personas involucradas y prioritarias, los tipos de problemas que se cubrirán, etc. R/: 8 Redes y seguridad Actividad 1 Problema identificado Control de Acceso a la red Virus y Troyano Accesibilidad a la red 9 Redes y seguridad Actividad 1 Procedimiento Personal Involucradas Estadísticas de usuario y Administrador de Red de la tiempo. compañía Instalación de Antivirus y Técnicos de Firewall mantenimiento de la compañía Asignación de Password Administrador de Red de la compañía