protocolos de comunicación - sis

Anuncio

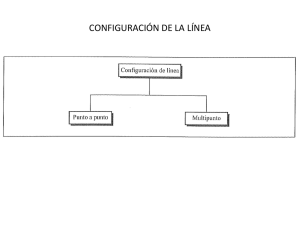

STLM10_030_V01.WPD 1/10/2010 UNIDAD DE TRABAJO 3 PROTOCOLOS DE COMUNICACIÓN Profesor: Módulo Profesional: Ciclo Formativo: Curso académico: Andrés Maroto Abad SISTEMAS TELEMÁTICOS Sistemas de Telecomunicación e Informáticos (ELE304-2º) 2010/2011 U.T. 3. PROTOCOLOS DE COMUNICACIÓN ÍNDICE Capítulo 1. EL MODELO OSI 1.1. Ventajas 1.2. Terminología Capítulo 2. ESTRUCTURA EN NIVELES 2.1. FÍSICO. 2.2. ENLACE DE DATOS. 2.3. RED. 2.4. TRANSPORTE. 2.5. SESIÓN. 2.6. PRESENTACIÓN. 2.7. APLICACIÓN. Capítulo 3. FUNCIONES DE UN PROTOCOLO Capítulo 4. CODIFICACIÓN DE LA INFORMACIÓN Capítulo 5. CÓDIGOS MÁS USUALES 5.1. El código Morse. 5.2. Códigos telegráficos (telex) 5.3. Código Baudot 5.4. Códigos más usuales para datos. Capítulo 6. PROTOCOLOS PARA LA TRANSMISIÓN DE DATOS 6.1. Protocolos orientados a carácter (BSC) 6.2. Protocolos orientados a bit (HDLC/SDLC) Capítulo 7. PROTOCOLO TCP/IP Capítulo 8. PROTOCOLOS PARA LA GESTIÓN DE REDES Capítulo 9. PROTOCOLO SNMP Capítulo 10. ACCESO TELEFÓNICO A REDES CON WINDOWS BIBLIOGRAFÍA. 1 1. NORMA ISO/OSI. El modelo de referencia para sistemas abierto (OSI: Open System Interconnection) fue aprobado por la ISO (International Standars Organization) en el año 1984. Se incorporó a las normas del CCITT de la serie X con la denominación X.200. De forma similar a lo que ocurre con el diálogo que se puede establecer entre dos seres humanos, se pueden ver tres niveles de comunicación: Nivel cognitivo (3): trata de la compresión de las ideas transmitidas por una persona a la otra. Nivel de lenguaje (2): consiste en las reglas sintácticas y semánticas de los elementos que se utilizan para soportar las ideas que se desean comunicar. Nivel de transmisión (1): se refiere a los medios físicos utilizados para la transferencia de las palabras del lenguaje que utilizan esas personas. Estos niveles tiene dos características fundamentales: a) Los distintos niveles son mutuamente independientes. Así por ejemplo, utilizando un lenguaje determinado (idioma=nivel 2), el medio (soporte = nivel 1) puede ser diferente (oral, escrito,..) b) entre ambos extremos, y para cada nivel, se establece un protocolo de nivel, es decir, un conjunto de reglas que permiten controlar la acción de cada una de las partes. Una regla de un protocolo sería, por ejemplo, que una persona no hablara mientras lo está haciendo la otra. 1.1. Ventajas Las ventajas que un modelo de estas características aporta son: - Conectividad en todo el mundo sin tener que instalar pasarelas. Fácil integración de productos en la red. Un punto de vista único a la hora de configurar la seguridad, Amplio margen en la elección de suministradores, lo que permite una mayor competencia y mejores servicios y precios para los usuarios. Mejores posibilidades de sobrevivir a las nuevas generaciones tecnológicas sin elevados costes de conversión. Sin embargo ha existido una amplia crítica a este modelo y no ha sido seguido tanto como se esperaba en el momento de su creación. Las razones pueden ser las siguientes: - Los protocolos OSI no han sido suficientemente probados antes de ser estandarizados. - Los protocolos OSI son caros y difíciles de obtener - El modelo OSI es demasiado complejo en algunos niveles - El sistema de nivel de red sin conexión (datagrama) es mejor que el orientado a conexión como el X.25. 1.2. Terminología Para facilitar la interconexión de redes y de sistemas se ha procedido por parte de algunos organismos internacionales a dar una estructura básica que pueda aplicarse todos los sistemas. Esta estructura suele ser jerarquizada. Estas jerarquías se componen de "entidades", que son un conjunto de hardware y software íntimamente unidos dedicados a una sola actividad. Entre estas entidades los elementos activos pasan bajo una forma precisa y regulada por "protocolos". Un "protocolo" se puede definir como un conjunto de reglas que debe seguir un proceso para comunicar a través de una interfase. Las recomendaciones del ISO (International Standarization Organitation) para la conexión de sistemas abiertos, OSI (Open System Interconection) son las más importantes actualmente. En esta norma se establecen unos niveles 2 jerárquicos, concretamente siete (7), para organizar un sistema de comunicaciones. La ventaja de utilizar un estructura jerárquica por capas es el número limitado de interfaces que un elemento primario debe conocer. Además, como una gran ventaja, un usuario puede sustituir una parte del total por otra mejor (del mismo o de otro fabricante) que respete las interfaces. También el fabricante se puede beneficiar porque puede seguir la evolución tecnológica, reusando parte y cambiando solamente aquellas partes que se necesiten. MODELO Es el marco o entorno de actuación en el cual se definen una estructura y unas funciones aplicables al proceso lógico de un sistema de telecomunicaciones. El modelo no implica una solución técnica sino que aporta procedimientos para el intercambio de información normalizada. La filosofía esencial del Modelo de Referencia es dividir las tareas de cooperación en partes, módulos o niveles. Los conceptos importantes a entender acerca de los niveles OSI son: a) Cada nivel realiza tareas únicas y específicas. b) Un nivel solo tiene conocimiento de los niveles adyacentes. c) Un nivel usa los servicios del nivel inmediatamente inferior, realiza funciones y provee servicios al nivel inmediatamente superior. d) Los servicios de un nivel son independientes de su implementación concreta. e) Los límites de cada nivel se seleccionan teniendo en cuenta que minimicen el flujo de información a través de los interfaces establecidos. SISTEMA Conjunto de uno o más ordenadores, periféricos, software, etc. que conforman un todo capaz de realizar el procesamiento y/o la transferencia de información. NIVEL Todo nivel está constituido por una entidad que agrupa un conjunto de funciones que proporcionan servicios específicos que facilitan la comunicación. Cada nivel N recibe los servicios del nivel inferior N-1 y los proporciona al nivel superior N+1. FUNCIÓN Es una entidad lógica que acepta entradas (argumentos) y produce salidas (valores) determinadas por la naturaleza de la función. PROCESO Elemento dentro de un sistema abierto que efectúa el procesamiento de información para una aplicación determinada. Pueden representar: procesos manuales, físicos o informáticos. OSI trata del intercambio de información entre sistemas abiertos y no trata el funcionamiento interno de cada sistema. 2. ESTRUCTURA EN NIVELES Los niveles de la norma ISO / OSI son: USUARIO (Está fuera de la norma) 7 - APLICACIÓN (APPLICATION). 6 - PRESENTACIÓN (PRESENTATION). 5 - SESIÓN (SESSION). 4 - TRANSPORTE (TRANSPORT). 3 - RED (NETWORK). 2 - ENLACE DE DATOS (DATA LINK). 1 - FÍSICO (PHYSICAL). Datos normalizados Interpretación de los datos Diálogos de control Integridad de los mensajes Encaminamiento Detección de errores Conexión de equipos 3 De forma resumida se podría decir que las funciones que realiza cada uno de los niveles pueden considerarse como la respuesta a las siguientes preguntas: ¿Cómo se muestra el otro proceso? ¿Con quién se establece la comunicación? ¿Dónde está el otro proceso? ¿Por qué ruta se llega ahí? ¿Cómo se realiza cada paso de esa ruta? ¿Cómo se utiliza el medio para ese paso? Presentación Sesión Transporte Red Enlace Físico Dentro de la red, la forma de realizar la comunicación entre los distintos niveles de un sistema consiste en añadir cabeceras de información a los datos que van de los niveles superiores a los inferiores y eliminarlas de los que van de abajo hacia arriba. Nivel (N+1) <--- datos ---> Nivel (N) Nivel (N-1) < -cabec N + <--- datos ---> + cola N –> <- cabec N-1 + <----------------------- datos ---------------> + cola N-1 –> Los servicios están disponibles en los SAP (Service Access Points) o Puntos de Acceso al Servicio. Los SAP de la capa N son los lugares en los que la capa N+1 pueden tener acceso a los servicios ofrecidos. Cada SAP tiene una dirección que lo identifica de manera única. Por ejemplo en el sistema telefónico las direcciones de los SAP son los números telefónicos de estas tomas, a los que se conectan los aparatos de teléfono. Otro ejemplo sería en el sistema postal las direcciones de calle, número y código postal. Para acceder a un servicio, se recurre a un SAP (Punto de Acceso al Servicio), que puede entenderse como el punto en el que interactúan dos capas contiguas de una misma estación. Puede haber más de un SAP entre dos capas, en función de la calidad de servicio que se requiera. Cada SAP tiene una dirección que lo identifica. En UNIX, los SAP son los puertos o sockets y su dirección el número del puerto o socket. Para permitir la comunicación entre dos capas, debe existir un conjunto de reglas que definan la interfase. Así, la interfase definirá aspectos físicos (conectores, niveles eléctricos) y/o lógicos (estructuras de datos, temporización, etc.) que permitan la interconexión de las capas. Cada máquina puede tener sus propias interfases entre capas sin que esto afecte a al comunicación entre capas equivalentes. En una comunicación típica, la capa N+1 pasa una IDU (Unidad de Datos de la Interfase) a través de un SAP a la capa N dentro de la misma máquina. Una IDU está compuesta por una información de control de la interfase (ICI) y una parte de datos o SDU (Unidad de Datos del Servicio). La SDU es la información requerida por el servicio, mientras que la ICI es la información que necesita la interfase para proporcionar el servicio en la forma deseada. Mientras la ICI puede variar de una máquina a otra, la SDU permanece invariable. La SDU de la capa N junto con la cabecera y la cola que forman la información de control del protocolo (PCI), integran la llamada N-PDU (Unidad de Datos del Protocolo) del nivel N. Si la información no se fragmenta, la información de la SDU de la capa N coincide con los datos de la PDU de la capa N. Si por el contrario, la información es fragmentada, se formarán varias PDU de capa Se estudiarán los niveles desde el más bajo al más alto. NIVEL 1. FÍSICO. Proporciona los medios mecánicos, funcionales y de procedimiento para la transmisión de bits entre entidades de enlace. La misión de los protocolos de este nivel es conseguir la máxima independencia del medio físico de transmisión. Esto no siempre es posible por los distintos medios existentes, como son los cables de pares, coaxiales o fibras ópticas. Además la capa física debe asegurar una compatibilidad de las interfases que realizan funciones tales como la codificación, modulación y amplificación de las señales. La norma más conocida es el protocolo V 24 o RS 232 (por su utilidad se estudiará aparte). 4 Las reglas establecidas por el ISO y el CCITT conciernen a las vías de transmisión, los módems, los métodos de establecimiento de comunicaciones, la calidad de transmisión, los códigos y alfabetos, los sistemas de corrección de errores, etc. Mecánicos: Definen el tipo de conector, sus dimensiones, patillas, etc. Eléctricos: Definen las características eléctricas: tensión, corrientes, impedancia, etc. Funcionales: Definen el significado de los niveles de tensión en cada patilla. Procedimentales: Definen las reglas aplicables a ciertas funciones y la secuencia en que éstas deben ocurrir. NIVEL 2. ENLACE DE DATOS O CONEXIÓN. Proporciona los medios adecuados para solicitar, establecer, continuar y romper el enlace entre los niveles de red. El enlace se efectúa entre dos puntos físicos de conexión. Las funciones de este nivel son: - Inicialización. - Identificación. - Sincronización. - Segmentación. - Transparencia - Control de flujo. - Control de error. - Recuperación de condiciones anormales. - Terminación. - Control de enlace. Esta capa debe efectuar un control de flujo de manera que el receptor y el emisor manejen los bloques de información a la misma velocidad. También debe controlar y detectar los errores de transmisión y provocar de nuevo la transferencia en caso de anomalías. En el caso de errores irrecuperables debe advertir a las capas superiores. Hay dos tipos de protocolos a este nivel: orientados al carácter y orientados al bit. El protocolo normalizado por el ISO es el HDLC (High-level Data Link Control). Este protocolo implica un conjunto de dos estándares, y prevé dos modos operativos: - primario/secundario o un equipo terminal actuando como estación principal, y uno o varios equipos terminales como estaciones secundarias. - primaria/primaria, donde las estaciones actúan de manera simétrica a la vez como terminal primario y como terminal secundario. Este protocolo se utiliza en el nivel 2 del protocolo X.25, estando éste normalizado por el CCITT para los tres primeros niveles. En redes locales se emplean dos subniveles CONTROL DE ENLACE LÓGICO (LLC). CONTROL DE ACCESO AL MEDIO (MAC). NIVEL 3. RED. Su misión es proporcionar la comunicación entre las entidades de transporte independientemente de factores como tecnología utilizada, retransmisión, encaminamiento, etc. 5 Las fases de conexión de red son: - Establecimiento. - Transferencia de datos. - Liberación o desconexión. Entre los servicios están: - Dirección de red. - Conexiones de red. - Notificación de errores. - Control de flujo. - Reinicios. - Liberaciones. - Acuse de recibo. Un ejemplo de protocolos de nivel de red es el IP (Internet Protocol). El diseño de este nivel debe considerar que: - Los servicios deben ser independientes de la tecnología empleada en la red de datos. - El nivel de Transporte debe ser indiferente al número, tipo y topologías de las redes utilizadas. - La numeración de la red debe ser uniforme a través de LANs y WANs. Como ejemplo se tienen las recomendaciones X.25, X.32, X.3, X.28, X.29 del CCITT para redes de conmutación de paquetes. NIVEL 4. TRANSPORTE. Su misión es conseguir que sea posible el establecimiento de sesión entre dos sistemas distintos, permitiendo una transferencia de datos segura y rentable. Los servicios que ofrece esta capa son: - Establecimiento de conexiones de transporte, seleccionando la calidad de servicio disponible. Transferencia de datos. Liberación de la conexión de transporte. Un ejemplo de protocolos de nivel de sesión es el TCP (Transmission Control Protocol). Este nivel está muy implicado en la calidad del servicio. Se han definido cinco clases de servicio de transporte, de peor a mejor Clase 0 a Clase 4. Los principales parámetros de calidad son: - Retardo en el establecimiento de la conexión - Probabilidad de fallo en el establecimiento de la conexión - Capacidad de transferencia de la información - Retardo de tránsito para ambas direcciones. - Porcentajes de mensajes perdidos o erróneas. - Protección de la información frente a intrusiones. NIVEL 5. SESIÓN. Cuando se quiere comunicar dos puntos se dice que se establece una sesión. Este nivel proporciona los servicios necesarios para organizar y sincronizar el diálogo entre las entidades de presentación que intercambian datos. Los servicios proporcionados a las entidades de presentación son: - Establecimiento de conexión de sesión. - Liberación de conexiones de sesión. - Intercambio normal de datos. 6 - Intercambio acelerado de datos. - Sincronización de la sesión. - Informe sobre excepciones. Se crea una conexión de sesión cuando lo solicita una entidad de presentación. En este nivel se asume que ambos extremos tiene la misma categoría, situación que normalmente no se da ya que uno suele ser el “cliente”y otro el “servidor”. NIVEL 6. PRESENTACIÓN. Sirve de apoyo al de aplicación para independizar la representación de la información de las entidades de aplicación utilizadas. El nombre se refiere a la presentación de datos de cara a la red, de forma que este nivel sirve de interface entre los datos y la red. Los servicios que proporciona son: - La representación de los datos que se transfieren entre las entidades de aplicación - La representación de la estructura de datos a la que las entidades de aplicación de refieren en su comunicación, junto con la representación del conjunto de operaciones que pueden efectuarse sobre esta estructura de datos. En algunos sitios se refieren como: Transformación y Selección de sintaxis. En esta capa residen las funciones de conversión de códigos, operaciones con las estructuras de datos, etc. En muchas aplicaciones este nivel no es necesario, ya que tiene pocas funciones. NIVEL 7. APLICACIÓN. Es el más alto de todos. Suministra los siguientes servicios: - Transferencia de información. - Identificación de interlocutor. - Establecimiento de autorización para comunicar. - Acuerdo respecto al mecanismo de secreto a utilizar. - Metodología de asignación de costes. - Determinación de idoneidad de recursos. Se puede decir que la comunicación a este nivel se realiza a través de programas del sistema operativo, proporcionando el intérprete (interfaz) entre el usuario y el sistema. Se pueden distinguir tres tipos de procesos de aplicación: - Procesos propios del sistema, que ejecutan funciones para controlar y supervisar operaciones de los sistemas conectados a la red de comunicaciones. - Procesos de gestión, encargados de controlar y supervisar las operaciones de los procesos de aplicación. - Procesos de aplicación del usuario, que procesan la información real para los usuarios finales. 3. FUNCIONES DE UN PROTOCOLO (Libro:3.3) Como se mencionó al principio, el objetivo de un sistema de telecomunicación es trasladar la información del modo más rápido posible, al sitio adecuado, de la forma más eficiente y al menor coste. Para coordinar el flujo de información entre multitud de elementos diferentes, son necesarios los protocolos o reglas (normas) a seguir. Las funciones básicas de los protocolos son: - Establecimiento del enlace (punto de destino y origen) - Transmisión de la información. - Detección de fallos en la transmisión. - Corrección de errores. 7 4. CODIFICACIÓN DE LA INFORMACIÓN (Libro:3.4) Para la transmisión de la información se ha empleado la codificación, como manera de adecuar la información al medio, reducir el tamaño y hacerlo ilegible a quien no conozca el código empleado. En la actualidad el sistema más empleado es el digital binario, en el que existen dos estados posibles, que son el 0 y 1. En estas condiciones, con N dígitos binarios (bits) se pueden tener 2N estados diferentes. Además el código puede necesitar la inclusión de redundancia en forma de bits de paridad. Uno de los primeros códigos empleados en la transmisión de información a distancia, empleado la electricidad, fue el código Morse, basado en puntos y rayas, que se concretaban en la distinta duración de la señal eléctrica. Tenía la complicación de la diferente longitud de los caracteres. Unos constan de uno sólo (un punto, la E, o una raya, la T) y otros hasta de cinco (los números). 5. CÓDIGOS MÁS USUALES 5.1 El código Morse. (Libro 3.4.1) Como se ha citado, el código Morse codifica cada carácter con una combinación de puntos y rayas. Este código se utilizó, y se sigue utilizando, en telegrafía con operador manual. La forma más avanzada incluye la posibilidad de almacenar en cinta y transmitirlo sin necesidad de operador manual. El ancho de banda necesario para transmitir estas señales es muy pequeño. Por ejemplo para una velocidad de modulación de 50 baudios, el ancho de banda es de 120 Hz. De esta forma, por una canal de telefonía de 3,1 KHz caben 24 canales telegráficos. 5.2. Códigos telegráficos (telex). (Libro 3.4.2) En el caso del sistema de Telex se emplean transmisiones asíncronas. Son aquellas en las que se señala dónde empieza y dónde acaba un carácter mediante el uso de un bit de START y de STOP, respectivamente. Este tipo de transmisiones fueron las primeras en utilizarse por su simplicidad. Además de los caracteres alfanuméricos son necesarios algunos más como: CR (Carriage Return) LF (Line Feed) BELL (Timbre) WRU (Who Are You) FIGS (Figures) LTR (Letters) Retorno de carro Avance de línea Aviso Provoca el envío del indicativo Cambia a números y signos. Presenta letras mayúsculas Para transmitir un mensaje se sigue el siguiente proceso: - Establecer un canal entre las dos máquinas que desean dialogar - Comprobar que la conexión es la que se pretende, por medio de la señal WRU. - El receptor al identificarse, pide lo mismo al emisor. - Envío de una cabecera, indicando el destino, procedencia, número de orden, etc. - Al final del mensaje se repite el WRU, como comprobación y el carácter BELL para requerir la atención. Al principio los operadores comprobaban todo el proceso. Más tarde se automatizó. 5.3. Código Baudot. (Libro 3.4.3) El código Baudot fue inventado por Emile Baudot (en su honor la velocidad de modulación se mide en baudios) en 1874 para su empleo en telegrafía. Es un código de cinco puntos, que permite representar 32 (25) caracteres diferentes. Dos de ellos sirven para conmutar entre letras y “figuras”, con lo que se consigue transmitir 60 caracteres diferentes. Se 8 denomina Alfabeto Internacional Telegráfico Nº 2 del CCITT. Su importancia se basa en haber sido el primer código de longitud fija para todos los caracteres. 5.4. Códigos más usuales para datos. (Libro: 3.5) Para la representación de la información (datos), y para su transmisión, se emplean básicamente dos códigos: - ASCII (American Standard Code for Information Interchange) definido por el ANSI en USA y por la ISO de forma internacional. Es un código de 7 bits, con lo que se puede representar 128 caracteres diferentes. Los 32 primeros (del 0 al 31) son de control. - EBCDIC (Extended Binary Code Decimal Interchange Code) Fue desarrollado por IBM ligado a la arquitectura SNA a partir de la serie 360. El código ASCII se conoce como CCITT Nº 5. Existe una versión de 8 bits. La distribución de letras en mayúsculas y minúsculas está realizada de forma que se diferencia únicamente en el bit 6 [la “A2 (65) se diferencia de la “a” (97) en 32 = 25)]. De los 32 caracteres de control se pueden citar: - ACK (Acnkowledge) : Acuse de recepción. - Bell (Timbre) - Null - SP (Space) - BS (Backspace) - CR - LF - FF - STX (Start Of Text) - ETX (End Of Text) - EOT (End Of Transmison) 6. PROTOCOLOS PARA LA TRANSMISIÓN DE DATOS Para adecuarse el aumento de las prestaciones de los equipos se hizo necesario utilizar nuevos protocolos para garantizar la compatibilidad. Uno de los más comunes es el XMODEM, que viene a consistir en lo siguiente: - Uno de los equipos, identificado como emisor, envía información en bloques de 128 caracteres, entre diferentes caracteres de control. El principio de cada bloque comienza con SOH (Start Of Header) seguido del número de orden del bloque en ASCII, y este mismo número invertido, y a continuación la información, que acaba en un carácter de control de bloque BCC calculado a partir de los 128 caracteres. El receptor realiza las siguientes comprobaciones: - El primer carácter fue SOH - Coincide el número de bloque. - Han sido 128 caracteres - Coincide el BCC calculado con el enviado. Si todas las comprobaciones son correctas, se envía al emisor un ACK, con lo que le indica que le envíe el bloque siguiente. La información en este protocolo se organiza de la siguiente forma: Campo de control: Identifica al emisor y receptor, así como el tipo de enlace, prioridades, y otros factores. Empieza por un carácter SOH. La longitud de este campo queda definida por el usuario, con lo que no tiene longitud fija. 9 Texto: Contiene la información a ser transmitida. Comienza por un STX y acaba con un ETX. En general la información se divide en bloques de longitud fija, acabando cada uno de ellos por un ETB, excepto el último que acaba cono ETX. El final de la transmisión se indica con un ETD seguido de un ETX. Dentro de la información no puede ir ningún carácter de control. Campo de control: Este campo realiza la comprobación de errores. En general se emplea el CRC. Timeouts: Sirven para prevenir circunstancias excepcionales, como la ruptura de la comunicación. En transmisión suele ser cuando transcurre 1 segundo sin que exista un carácter SYN. En recepción el tiempo de espera máximo suele ser de 3 a 20 segundos. 6.1. Protocolos orientados a carácter (BSC) Es conocido por BSC o BYSINC. Es un protocolo orientado a carácter, pensado para trabajar en semiduplex, aunque en ocasiones el medio de transmisión sea duplex. Puede utilizarse en circuitos punto a punto o multipunto, sea en enlaces permanentes o a través de RTC (RTB). El formato de un mensaje es: +)))))0))))))0))))))0))))))))))0)))))0)))))))))0)))))0)))))), * SYN * SYN * SOH * CONTROL * STX * TEXTO * ETX * BCC * .)))))2))))))2))))))2))))))))))2)))))2)))))))))2)))))2))))))- En este protocolo es necesario que el emisor y receptor estén sincronizados, para que éste pueda identificar los caracteres. Para conseguir esto se envían los caracteres de sincronización /SYN: Synchronization Character). SYN: SOH: STX: ETB: ETX: EOT: Establece y mantiene el sincronismo Comienzo de cabecera Comienzo del texto Final del bloque de Transmisión Final del texto Fin de la Transmisión Un mensaje está formado por uno o varios bloques de datos, cada uno de ellos seguido de un BCC (Block Check Characters). Después de la transmisión de cada bloque, el enlace es retornado para que la estación receptora realice el acuse de recibo con ACK o NAK. Limitaciones: . El canal no puede explotarse en modo íntegramente duplex, aunque el canal lo permita. . Los bloques de supervisión o servicio, como los de acuse de recibo, no pueden enviarse al mismo tiempo que los datos. . Se requiere acuse de recibo para cada mensaje (quizá el inconveniente más grave) . El control de errores sólo se aplica a los bloques de texto y de cabecera, y no a las secuencias de supervisión. . El protocolo necesita un elevado número de caracteres de control. . Hay interferencias del protocolo con otros parámetros de las estaciones que se comunican como son la dependencia del código utilizado. 6.2. Protocolos orientados a bit (HDLC/SDLC) Con el avance de los equipos aparecen nuevas necesidades: - Transmisión en ambos sentidos simultáneamente (duplex) - Poder enviar varios mensajes en el mismo canal. - Que el protocolo fuera válido para RTC, semiduplex multipunto y duplex punto a punto. - Necesidad de un método potente y fiable para la detección y corrección de errores. 10 HDLC (High-Level Data Link Control) Está normalizado por la ISO (3309, 4335, 7809). Tipos De Estaciones. Definimos tres tipos de estaciones que dan lugar a dos configuraciones de enlace y tres modos de transferencia de datos. * Estación primaria: Controla las operaciones del enlace. Actúa como maestra y sus tramas son órdenes para las estaciones secundarias. Recibe respuestas de éstas últimas. * Estación secundaria: Opera bajo el control de una estación primaria. Actúa como esclava de la primaria y sus tramas son respuestas. Mantiene solamente una sesión con la estación principal y no tiene responsabilidad en el control del enlace. Las estaciones secundarias no pueden comunicarse directamente entre sí, lo hacen a través de la estación primaria. * Estación combinada: Es capaz de transmitir y recibir tanto órdenes como respuestas procedentes de otra estación combinada. Configuraciones Del Enlace. * Configuración no balanceada (o no equilibrada): para una estación primaria y una o varias estaciones secundarias. Pueden ser punto a punto o multipunto, dúplex o semiduplex. Se la llama "no balanceada" porque la estación primaria es responsable de controlar cada una de las estaciones secundarias y de establecer y mantener el enlace. * Configuración balanceada (o equilibrada): consiste en dos estaciones combinadas en un enlace punto a punto ya sea dúplex o semiduplex. Cada estación tiene la misma responsabilidad en el control del enlace. Sus características más importantes son: S S S S S S Permite un explotación duplex del canal de enlace Las unidades de transferencia (tramas) pueden contener tanto datos como informaciones de servicio (acuse de recibo) Se puede realizar un envío continuo, sin necesidad de esperar acuse de recibo por trama. Un acuse de recibo puede validar varias tramas de una vez. Todas las tramas, sean o no de datos, están protegidas contra errores mediante uan FCS (Frame Check Sequence) o secuencia de verificación de trama Existe un único formato para todas las tramas, con un único delimitador de comienzo y final, llamado bandera (FLAG). Aseguran una transmisión de elementos binarios y no de caracteres. Sobre el campo de información no se realiza ninguna interpretación del contenido, por lo que se garantiza total transparencia del código utilizado. Este protocolo permite gestionar dos tipos de enlace: los equilibrados y los no equilibrados. Aparece a principios de los 70. Su formato básico es: +))))))))0))))))0))))))))0))))))))))))))0)))))))))0)))))))), * FLAG *DIREC.*CONTROL * INFORMACIÓN * CHEQUEO * FLAG * *01111110*8 ex * 8/16 b.* Longitud Var.* 16 b. *01111110* .))))))))2))))))2))))))))2))))))))))))))2)))))))))2))))))))- Una estación es la “primaria” que es la que se encarga del control y la que comunica con ella se denomina “secundaria”, si bien no es imprescindible que sea la primaria la que empieza la comunicación. En este caso la longitud de la información es variable (un múltiplo entero de 8 y menor que una prefijada). Los dos FLAGS actúan como referencia para situar el campo de dirección y de chequeo de la información. Si se envían dos tramas seguidas el último FLAGS de la primera es el primero de la segunda. Esto se puede hacer ya que el protocolo analiza bit a bit y puede detectar la secuencia 01111110 en todo momento. 11 Inserción de cero Para evitar confusiones, ya que se podría dar el caso de que en el campo de información figuraran seis unos seguidos, lo que provocaría un error en recepción, cuando aparecen cinco unos seguidos, en emisión se inserta un cero. En recepción, si después de cinco unos aparece un cero, éste se descarta. Campo de dirección (8 bits extensibles a 16): El campo de dirección es de un byte. El sistema tiene prevista la opción de ampliar el número de estaciones utilizadas poniendo un cero en el último bit. En este caso el siguiente byte se interpreta como el byte de mayor peso. Campo de control ( 8 o 16 bits): Define el tipo de trama, así como los números de secuencia. Hay tres tipos de trama: Tipo I: Es la trama normal para la transferencia de información. No tiene longitud fija. Son las únicas que van numeradas, para realizar la secuencia. Tipo S: Son las tramas de supervisión. Se emplean para el acuse de recibo y el control del tipo de datos en el enlace. Tipo U: Son las tramas no numeradas (unnumered). También se utilizan para tareas de control y fijar los modos de inicialización y la desconexión de las estaciones. Además sirven para informar de algunos errores de procedimiento. Si se detecta una trama con menos de 32 bits entre flags, o que no está delimitada por ellos, se define como trama no válida y es ignorada. Si hay error en el FCS hay que enviar un NAK. Ventana deslizante La numeración de las tramas permite mantener el orden cuando se desea transmitir más de una trama sin esperar confirmación de una recepción correcta. Consiste en enviar las tramas con dos números N(S) y N(R): número de trama de envío y número de trama que se espera recibir y de esta manera confirmas las recibidas. En ambos casos no se emplea una numeración indefinida, sino que se hace en base a módulo 8 (de 0 a 7) con tres bits) o módulo 128 ( de 0 a 127 con 7 bits). Hay tres modalidades diferentes de HDLC: HDLC-MNR: Modo Normal de Respuesta, en el que una estación hace de primaria y el resto son secundarias y responden a la primera. HDLC-MRA: Modo de Respuesta Asíncrono, es similar al anterior, pero las secundarias pueden solicitar una transmisión sin permiso de la primaria. HDLC-MRAE: Modo de Respuesta Asíncrono Equilibrado, en el que todas las estaciones tienen la misma categoría. Requiere de enlaces punto a punto y duplex. Distinguimos tres fases en los protocolos de enlace: Inicialización, Transferencia De Datos y Desconexión. Modos De Inicialización. Existe un modo opcional de inicialización. En el mismo, una estación primaria o una combinada puede iniciar o regenerar el control del enlace con una secundaria o combinada. La forma concreta de realizarlo es dependiente del sistema y no es objeto de normalización. 12 Modos De Transferencia De Datos. + Modo de respuesta normal (NRM) Configuración: no balanceada. Tipo de enlace: punto a punto o multipunto (máximo una estación primaria en enlaces multipunto). Transmisión: dúplex o semiduplex (por defecto semiduplex). Observaciones: las estaciones secundarias necesitan permiso de la primaria para transmitir por lo que la estación primaria suele utilizar técnicas de sondeo y selección. + Modo de respuesta asíncrona (ARM) Configuración: no balanceada. Tipo de enlace: punto a punto o multipunto (máximo una estación primaria en enlaces multipunto). Transmisión: dúplex o semiduplex. Observaciones: Se permite a una estación secundaria transmitir sin recibir permiso explícitamente de la primaria; de esta forma en ARM se reduce la sobrecarga debido a que la secundaria no necesita ser sondeada para enviar datos. De todas formas la estación primaria mantiene la responsabilidad sobre tareas como recuperación ante errores, inicialización y desconexión del enlace. + Modo de respuesta asíncrona balanceada (ABM) Configuración: balanceada. Tipo de enlace: punto a punto únicamente. Transmisión: dúplex o semiduplex (por defecto dúplex). Observaciones: utilizado principalmente en enlaces dúplex punto a punto. Requiere estaciones combinadas. Cualquiera de las estaciones puede comenzar una transmisión sin permiso de la otra y ambas tienen las mismas responsabilidades sobre el mantenimiento y control del enlace. Modos De Desconexión. En los modos de desconexión las estaciones están lógicamente desconectadas del enlace. Se distinguen dos modos de desconexión: Modo de desconexión normal (NDM). Aplicable al modo NRM. La(s) secundaria(s) no pueden hacer nada mientras no se lo indique la principal. Modo de desconexión asíncrona (ADM). Aplicable a los modos asíncronos (ABM y ARM). En este caso las estaciones secundarias pueden iniciar una desconexión sin que la principal se lo indique. Nota: El término asíncrono no tiene nada que ver con el formato de los datos y el interface físico de las estaciones. Se utiliza para indicar que las estaciones no necesitan recibir una señal preliminar procedente de otra estación antes de comenzar a transmitir tráfico. Como veremos, HDLC utiliza formatos síncronos en sus tramas, esto es, se necesita sincronismo entre emisor y receptor. SDLC (Syncronous Data Link Control) Es un protocolo utilizado por los sistemas IBM. Es similar al anterior, y es un subconjunto suyo, si bien en este caso: - El campo de información debe ser múltiplo de 8 bits. - Contiene comandos adicionales. Este protocolo permite dar confirmación a varias tramas simultáneamente (no es necesario confirmar una a una) y además es duplex. 7. PROTOCOLO TCP/IP 13 Se comentará en profundidad más adelante. En principio se puede señalar que es conjunto de protocolos que se diseñaron de forma previa a la existencia del modelo OSI, con lo que, a pesar de estar estructurado en niveles, éstos no son los de OSI. Pero se puede establecer una cierta equivalencia: Internet OSI Aplicación Proceso de Aplicación Presentación Sesión Control de la Transmisión (TCP) Transporte Internet (IP) Red Enlace de datos Acceso a la subred Físico El nivel de Acceso a la subred agrupa funciones de los niveles físicos y de enlace de datos y algo del de red. El nivel Internet se encarga de la interconexión de redes. El protocolo IP es el más importante y su objetivo es conseguir la conectividad entre redes heterogéneas. El nivel de control de la transmisión se corresponde con el de Transporte de OSI. El protocolo TCP garantiza la correcta entrega de los paquetes de información. El protocolo UDP está orientado a redes sin conexión no garantiza el orden en el que se reciben los paquetes. El nivel de Proceso de aplicación recoge algunos protocolos estandarizados para la realización de aplicaciones comunes, como por ejemplo el FTP (File Transfer Protocol) para la transferencia de ficheros y SMTP para el envío de correo electrónico. Protocolos SLIP y PPP (Libro 3.7.1) Los protocolos Serial Line IP (SLIP) y Pont To Point Protocol (PPP) se utilizan en Internet. El primero envía paquetes de IP sobre una línea asíncrona, con un byte de flag al final, para indicar las tramas. Presenta algunos problemas como son: - No provee detección de errores - Soporta solamente IP - Funciona sólo sobre líneas asíncronas - Cada lado debe conocer la dirección IP del otro de antemano. - Hay muchas versiones incompatibles El protocolo PPP se usa para corregir las deficiencias de SLIP. Provee tres cosas: - Un sistema de formar tramas que distingue entre el fin de una trama y el inicio de la siguiente, manejando detección de errores. - Un protocolo de control de enlace (LCP: Link Control Protocol) para subir una conexión, probarla, negociar opciones y bajarla. Funciona tanto sobre líneas asíncronas como síncronas. - Un método para negociar opciones de nivel de red que es independiente del protocolo de nivel de red usado. Hay un protocolo de red (NCP: Network Control Protocol) para cada clase de red soportada. Para establecer una conexión PPP se siguen los siguientes pasos: - La línea empieza en estado DEAD (muerto) sin conexión física 14 - Después de establecer la conexión física es estado es ESTABLISHED (establecido) - Se negocian las opciones de LCP que, en caso de tener éxito, se produce el estado AUTHENTICATE (autentificar) y si tiene éxito se pasa al estado de NETWORK (red), donde NCP configura el nivel de red. - Éste produce el estado OPEN (abierto) y entonces se intercambian los datos. - Después se entra en el estado TERMINATE (terminar) y de allí a DEAD de nuevo. 8. PROTOCOLOS PARA LA GESTIÓN DE REDES (Libro 3.8) El control y gestión de las redes ha ido tomando importancia con la progresiva implantación de las mismas. Una de las características principales ha de ser la flexibilidad ya que las aplicaciones y servicios prestados varían rápidamente tanto en cantidad como en calidad. No existe una solución única, ni normas de carácter general que se configuren como un estándar, sino que están ligadas a los fabricantes (IBM, HP, ATT). Esto implica una gran complejidad en el momento de interconectar componentes diferentes. Hacia el futuro se avanza en buscar una solución única, válida para cualquier tipo de red. En la actualidad hay dos tendencias: SNMP y CMIS/CMIP. 9. PROTOCOLO SNMP (Libro 3.9) SNMP (Single Network Management Protocol) es un conjunto de aplicaciones de gestión de red que emplea los servicios ofrecidos por TCP/IP. Administradores y agentes: Se considera que la red está formada por un conjunto de elementos básicos (Administradores o Gestores) ubicados en los equipos de gestión de red, y Agentes, que son elementos pasivos ubicados en los nodos. Éstos envían información a los primeros ya sea al ser interrogados o de forma secuencial. Mensajes SNMP: Hay cinco tipos de mensajes que se intercambian entre los elementos citados. . Get Request: Una petición del Administrador al Agente para que envíe los valores contenidos en el MIB (Base de datos) . Get Next Request: Una petición del Administrador al Agente para que envíe los valores contenidos en el MIB referente al objeto siguiente al especificado anteriormente. . Get Response: La respuesta del Agente a la petición de información lanzada por el Administrador. . Set Request: Una petición del Administrador al Agente para que cambie el valor contenido en el MIB referente a un determinado objeto. . Trap: Un mensaje espontáneo enviado por el Agente al Administrador, al detectar una condición predeterminada, como la conexión/desconexión de una estación o alarma. MIB (Management Information Base): Mediante este sistema se tiene acceso a la información para la gestión, contenida en la memoria interna del dispositivo en cuestión. Se configura como una base de datos completa y bien definida, con una estructura de árbol, adecuada para manejar diversos grupos de objetos. (Similar al Registro de WINDOWS). 15 Los 8 objetos más manejados por MIB (de un total de 185) son: Sistema: Incluye la identidad del vendedor y el tiempo desde la última reinicialización del sistema de gestión. Interfaces: Uno sólo o varios, local o remoto, etc. ATT (Adress Translation Table): Contiene la dirección de la red y las equivalencias de las direcciones físicas. IP (Internet Protocol): Proporciona las tablas de rutas y mantiene las estadísticas sobre los datagramas recibidos. ICMP (Internet Communication Management Protocol): Cuenta el número de mensajes ICMP recibidos y los errores. TCP (Transmision Control Protocol): Facilita información acerca de las conexiones TCP, retransmisiones, etc. UDP (User Datagram Protocol): Cuenta el número de datagramas UDP enviados, recibidos y entregados. EGP (Exterior Gateway Protocol): Recoge información sobre el número de mensajes EGP recibidos, generados, etc, . RMON (Remote Monitor) Es la propuesta de actualización en extensiones particulares para ciertas clases de productos. Utiliza 9 grupos de objetos que permite la clasificación de los 200 objetos manejados. Los grupos son: Alarmas: Permite que los usuarios configuren una alarma para cualquier Objeto gestionado. Estadísticas: Mantiene la utilización de bajo nivel y estadísticas de error. Historias: Analiza la tendencia, según instrucciones de los usuarios, basándose en la información que mantiene el grupo de estadísticas. Filtros: Incluye una memoria para paquetes entrantes y un número cualquiera de filtros definidos por el usuario. Ordenadores: Una tabla estadística basada en direcciones MAC, que incluye la información sobre los datos transmitidos y recibidos por cada ordenador. Principales Host: Contiene estadísticas ordenadas de los “N” ordenadores definidos por el usuario. De esta forma se evita recibir información que no es de utilidad. Matriz de tráfico: Proporciona matriz de errores y utilización de la red, en forma de una matriz basada en pares de direcciones. Captura de paquetes: Permite definir buffers para la captura de paquetes. Sucesos: Registra tres tipos de sucesos: umbral ascendente, descendente y acoplamiento de paquetes, pudiendo generar interrupciones para cada uno de ellos. 10. ACCESO TELEFÓNICO A REDES CON WINDOWS Se trata de conectarse a internet desde un PC a través de la línea telefónica.. Se necesita: - Un ordenador (Con sistema operativo Windows 9x) - Un módem - Una línea telefónica - Un Proveedor de Servicios de Internet (ISP) En primer lugar hay que disponer el Adaptador de Acceso telefónico a redes y el protocolo TCP/IP. Para comprobar si está instalado: Panel de Control · Red 16 Agregar el Adaptador de Acceso telefónico a redes, en caso de no estar, y el protocolo TCP/IP. Segundo en Mi PC Seleccionar la carpeta de Acceso telefónico a redes y Realizar una conexión nueva. En este se completará la información, seleccionando un módem de los disponibles. En caso de no estar configurado el disponible habrá que configurarlo. En tercer lugar hay que dar el número de teléfono del ISP. Después se definen los parámetros de conexión: tipo de servidor, encriptación de la contraseña, compresión del software, direccionamiento IP, etc. Esto se hace a partir de Propiedades de la nueva conexión. Habrá que indicar si se utilizará una dirección IP fija o estática (poco probable) o una asignada en cada conexión o dinámica. Además se deberán dar las direcciones suministradas de los DNS (Domain Name Servers) que son los encargados de traducir los nombres de dominio a direcciones IP. Además habrá que fijar el nombre de usuario y contraseña suministradas por el ISP. BIBLIOGRAFÍA. Comunicaciones y Redes de Computadores. William Stallings. Prentice Hall. Las Telecomunicaciones en Europa. Herbert Ungerer. Comisión Europea. Redes de Computadoras. Andrew S. Tanenbaum. Prentice Hall Sistemas Telemáticos. José Manuel Huidobro. Editorial Paraninfo. Todo sobre comunicaciones José Manuel Huidobro. Editorial Paraninfo. Sistemas y Redes Teleinformáticas. Jesús García Tomás Editorial SEPA. Documentación diversa extraída de Internet. 17